ТОП-7 приложений на Android с хакерскими возможностями

Основным преимуществом операционной системы Android является ее возможность развиваться. Это открытая ОС, любой производитель может написать свою программу, и она будет работать так, как этого желает разработчик. Не удивительно, что именно для этой платформы появилось так много дополнений с различными хакерскими возможностями. Это специальное программное обеспечение, которое дает возможность обходить ту или иную защиту, производить действия в других приложениях, которые ранее не были предусмотрены. В умелых руках хакерское дополнение может творить настоящие чудеса.

Топ-7 приложений с хакерскими возможностями

В этом топе находятся те приложения, которые были проверены на деле и доказали свою работоспособность. Они имеют различную функциональность и созданы для задач, которые большинство пользователей считают хакерскими. Использовать такое ПО необходимо после того, как пользователь изучил специфику его работы.

DJI AIR 2S ПРОШИВКА ЧЕРЕЗ DRONE-HACKS. ПОЭТАПНАЯ ИНСТРУКЦИЯ.

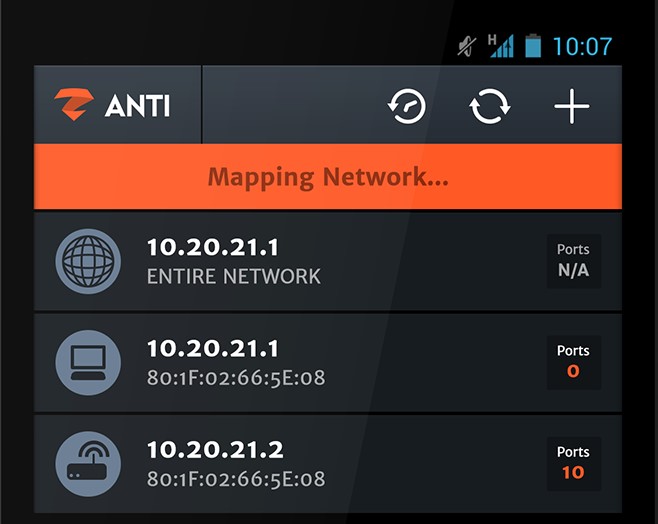

zANTI Mobile Penetration Testing Tool

Это специализированное хакерское приложение, которое может производить оценку безопасности Wi-Fi сетей. Функциональность программы довольно большая, если пользователь планирует управлять закрытыми беспроводными сетями, то оно подойдет как нельзя лучше. К основным возможностям данного приложения можно отнести такие:

- умеет сканировать сети и подключенные к ним устройства;

- проверяет сети на слабые пароли и взламывает их;

- реализация MITM атак в беспроводных сетях (замена загружаемых изображений и файлов);

- быстро подключается к найденным сетевым портам;

- программа умеет регулировать трафик в режиме реального времени.

Для того чтобы полноценно пользоваться данным приложением, необходимо обладать некоторыми навыками. Здесь практически безграничные возможности для тех пользователей, которые знают, что делает так или иная функция. Программа распространяется бесплатно и ее можно использовать некоторое время, после чего определенные возможности будут заблокированы и пользователю предложат уже купить полную версию приложения.

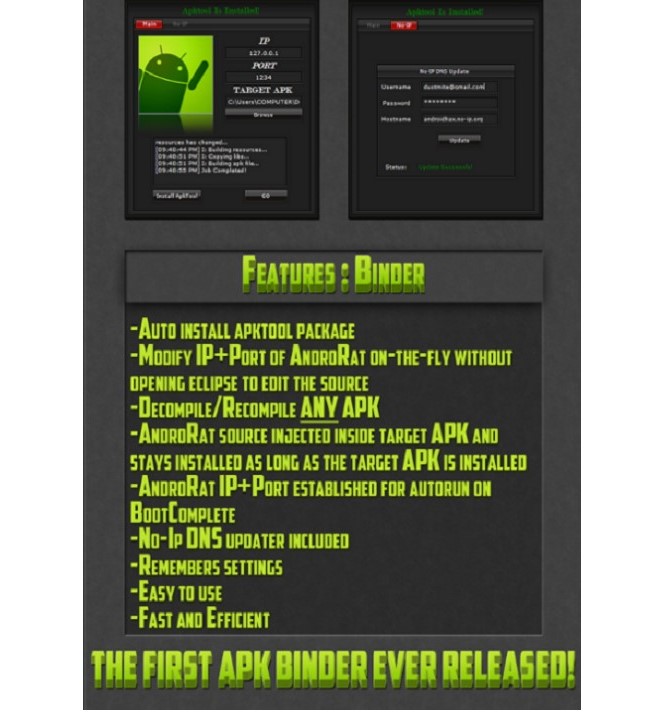

AndroRAT

Это первое приложение, которое было создано для администрирования других устройств под управлением Android. Изначально оно разрабатывалось как эффективный помощник в организации общего доступа к файлам и программам. Но также оно очень часто используется хакерами.

Если изучить основные принципы работы приложения, то можно администрировать другие устройства Андроид без ведома их владельца. Эта программа позволяет получить доступ к чужим файлам, даже на удаленной основе. Исходный код AndroRAT доступный в сети, поэтому различные хакеры дорабатывают приложение под свои потребности и нужды.

12 – «Что такое HACK?» | “What is a HACK?”

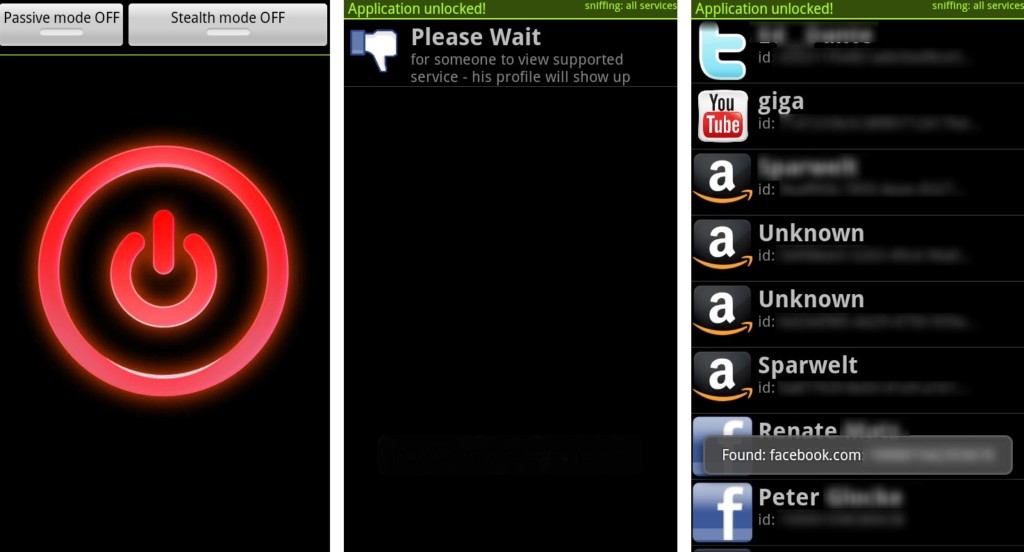

FaceNiff

Это уникальное в своем роде приложение, которое позволяет пользователям перехватывать другие интернет сессии. В данный момент программа умеет работать с: facebook.com, twitter.com, vkontakte.ru, vk.ru, nk.pl, youtube.com, amazon, tumblr.com, meinvz.net, studivz.net, tuenti.com, blogger.com, myspace.com. Все довольно просто, хакер может подключиться к другой интернет сессии и, например, отправить сообщение от аккаунта другого пользователя, используя его профильные данные. Для этого оба устройства должны быть подключены к одной и той же Wi-Fi сети, что в общественных местах является частым явлением. Даже если беспроводная сеть будет защищена стандартами WEP, WPA или WPA2, умелый хакер сможет перехватить сессию.

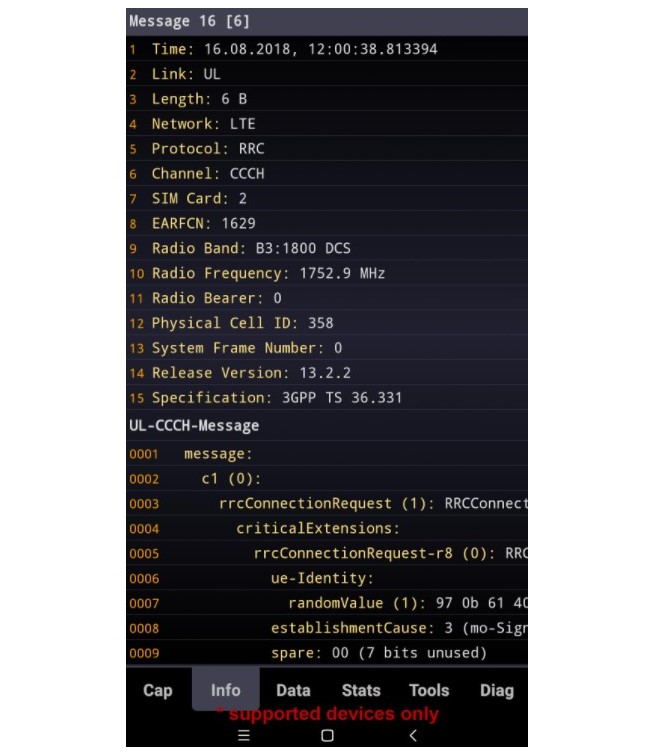

Sniffer Wicap 2 Pro

Вокруг нас огромное количество смартфонов и других устройств, которые постоянно подключены к интернету. Когда пользователь сидит и просто просматривает фото в Instagram, он создает определенную интернет сессию. Трафик имеет четкие адреса и цели, поэтому его можно перехватить. Это хакерский сниффер пакетов, который позволяет делать перехват и проанализировать его, а также использовать переданные данные в своих целях. В данный момент программа обладает огромным количество функций и возможностей, в частности можно выделить такие:

- отображает информацию о пакетах в режиме реального времени;

- параллельно захватывает пакеты с нескольких интернет сессий;

- фильтрует полученные данные по параметрам;

- подает уведомление в случае успешного захвата;

- анализирует статистику перехваченных пакетов;

- предоставляет пользователю возможности root-терминала.

Функциональность и возможности программы практически безграничные, в терминале можно задавать многие команды и производить практически любое действие. В основном данное приложение используется для перехвата интернет трафика и информации.

DroidSheep

Это бесплатное хакерское приложение начального уровня, которое понравится новичкам. Основной задачей данной программы является перехват и скан веб-сессий. Здесь очень простой интерфейс, достаточная функциональность и неплохой набор возможностей. Отличный выбор для начинающих хакеров, которые только погружаются в мир перехвата личной информации других пользователей.

После запуска программы на экране появляется кнопка START, если ее нажать, то вскоре на экране будут появляться все выполненые веб-сессии. Выбрав перехваченную можно будет зайти на сайт с устройства жертвы, после чего производить любые манипуляции с чужой информацией. Приложение способно работать с любыми сессиями, не доступны только те, которые используют шифрование SSL/TLS.

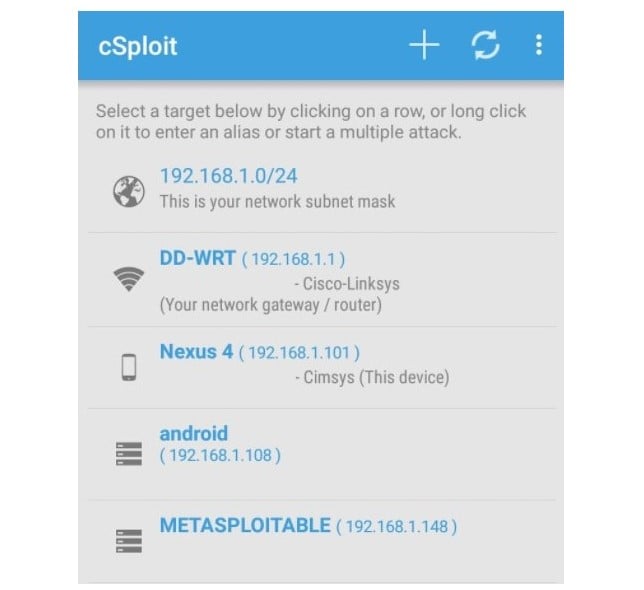

cSploit

Сегодня каждое устройство подключено к интернету по беспроводному Wi-Fi, это происходит в частных домах, офисных и торговых центрах, общественных местах и даже в государственных учреждениях. Данное приложение было создано для того, чтобы тестировать все беспроводные сети и находить уязвимости. В данный момент это единственная доступная программа для пентеста на Android. По сути, это хакерское обеспечение, которое имитирует попытки взлома и определяет то, насколько легко зайти в беспроводную сеть, если у пользователя нет на это прав и полномочий. Приложение применяется не только сетевыми администраторами для определения надежности защиты, оно также используется для взлома сетей.

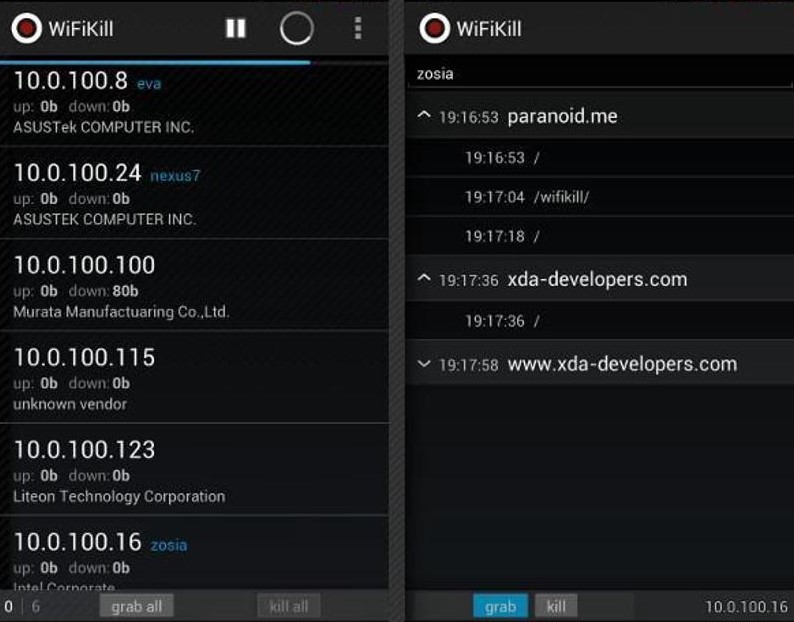

Wi-Fi Kill

К личной беспроводной сети Wi-Fi может быть подключено множество пользователей. Это могут быть не только члены семьи и гости, но и соседи, которые нагружают сеть и пользуются интернетом бесплатно. Чтобы решить эту проблему, было создано приложение под названием «Wi-Fi Kill».

Это хакерское ПО, которое делает определенного пользователя полноценным владельцем беспроводной сети, к которой он подключен. Программа позволяет ограничивать доступ к сети другим пользователям. Можно в режиме реального времени посмотреть на то, кто в данный момент подключен к Wi-Fi, после чего отключить нескольких от своей сети.

Любое из представленных приложений способно так или иначе влиять на уже созданные веб-сессии. Все они были разработаны для благих целей, но быстро перехвачены хакерами, которые злоупотребляют их возможностями. Всегда нужно помнить о том, что, используя данный ТОП-7 хакерских приложений на Android, можно подвергнуть угрозе также и свое устройство. Порт для подключения имеет две стороны, не только хакер получает доступ к данным пользователя, но и пользователь может подключиться к хакерскому оборудованию, если он это умеет делать.

Источник: gamesqa.ru

Хакерские утилиты

Хакерские утилиты – программы, предназначенные для нанесения вреда удаленным компьютерам. Хакерские утилиты сами по себе не являются ни вирусами, ни троянскими программами и не причиняют никакого вреда локальным компьютерам, на которых они установлены.

В настоящий момент проблема защиты от интернет-угроз, защиты от хакеров и хакерских атак становится с каждым днем актуальнее. Однако большинство пользователей еще не до конца осознают последствия таких атак на компьютерные сети и персональные компьютеры, часто не соблюдают элементарных правил безопасного поведения в Интернете. В результате, хакеры с легкостью обходят простые эшелоны защиты, получая новые возможности для осуществления различных преступлений:

- размещение ботов;

- готовый веб-хостинг;

- сбор почтовых адресов;

- кража личных данных и конфиденциальной информации;

- онлайн-мошенничество.

Хакер (от англ. hack — разрубать) — чрезвычайно квалифицированный ИТ-специалист, человек, который понимает самые основы работы компьютерных систем. Это слово также часто употребляется для обозначения компьютерного взломщика, что в общем случае неверно.

В последнее время слово «хакер» имеет менее общее определение — этим термином называют всех сетевых взломщиков, создателей компьютерных вирусов и других компьютерных преступников, таких как кардеры, крэкеры, скрипт-кидди. Многие компьютерные взломщики по праву могут называться хакерами, потому как действительно соответствуют всем (или почти всем) вышеперечисленным определениям слова «хакер». Хотя в каждом отдельном случае следует понимать, в каком смысле используется слово «хакер» — в смысле «знаток» или в смысле «взломщик».

Защита от хакеров осуществляется с помощью специальных программных решений, систем обнаружения вторжений, систем предотвращения вторжений, основными функциями которых являются:

- блокировать хакерские DDoS-атаки, не пропуская на защищаемый компьютер сетевые пакеты с определенных серверов (определенных IP-адресов или доменных имен);

- не допускать проникновение на защищаемый компьютер сетевых червей (почтовых, Web и др.);

- препятствовать троянским программам отправлять конфиденциальную информацию о пользователе и компьютере.

Компания SafenSoft предлагает ряд решений для обеспечения информационной безопасности, позволяющих защитить компьютеры от различных угроз информационной безопасности, в том числе от хакеров и хакерских атак. Если у Вас возникли какие-либо вопросы, трудности при выборе продукта, отправьте заявку на получение индивидуальной констультации у наших специалистов.

Для бизнеса и госструктур

Комплексная защита информации от утечки, всех видов вредоносного ПО, угроз нулевого дня, целевых хакерских атак. Мониторинг пользователей, скрытое наблюдение за компьютером. Решения для защиты корпоративных сайтов и web-серверов, электронной почты, исходного кода приложений от модификации. Контроль целостности данных.

Для банков и банкоматов

Защита банкоматов. Сохранение целостности программной среды банкоматов и терминалов. Защита от взломов и вредоносного ПО. Контроль выполнения регламента установки инженерами банка. Защита компьютеров фронт-офиса банков от внешних (вредоносное ПО, хакеры) и внутренних угроз (инсайдеры, недобросовестные сотрудники), обеспечение целостности системы и защиты данных.

Источник: rus.safensoft.com

Блог GunSmoker-а (переводы)

. when altering one’s mind becomes as easy as programming a computer, what does it mean to be human.

вторник, 6 июля 2010 г.

Что такое хак? (и почему его не стоит использовать)

Прежде чем мы перейдём к рассмотрению ещё более грязных и опасных хаков, давайте сначала определим, что же такое «хак». IMO, программистский хак должен удовлетворять следующему критерию:

Хак использует несанкционированный способ выполнения задачи — он не использует/действует в обход официальных и документированных API. Он использует «умный» и не интуитивный способ для выполнения задачи, которую нельзя или возможно, но очень сложно, выполнить документированными методами.

- Обычно делает ваш код сложнее в поддержке.

- Код ломается при любых изменениях кода, от которого он зависит.

- Хак тяжело или невозможно портировать на другие платформы или окружения.

- Рефакторинг, улучшение дизайна кода — часто являются более лучшими решениями.

- У вас может не быть другого способа решения задачи — или альтернативой может быть перепись КДЛ (Кода Других Людей).

- Потенциально может улучшить производительность.

- Удовлетворяет любопытство, даёт лучшее понимание как работает система.

- Это очень интересно!

Прим. пер.: не все йогурты хаки одинаково полезны. У каждого хака есть своя стоимость поддержки. К примеру, одно дело — хак доступа к protected методу — достаточно безопасный хак, который имеет низкую вероятность сломаться.

Другое дело — посыл сообщения фиксированному недокументированному системному окну, манипуляция объектами GUI вместо вызова функций или хак для доступа к внутренним локальным переменным системы вместо того, чтобы воспользоваться предоставленными «на блюдечке» данными. Опасность некоторых хаков может быть снижена дополнительными мерами. Например, использованием директив IF/IFDEF. Код, использующий несколько хаков, вероятнее всего, будет относится к категории говно-кода.

Источник: www.transl-gunsmoker.ru

Программы для взлома

LiLith — это Perl’овый скрипт, предназначенный для аудита веб-приложений. Точнее, это сканер и инжектор HTTP-форм. Тулза анализирует веб-страницу на наличие тегов , а затем тестит их на SQL-инъекции. LiLith работает почти так же, как обыкновенный поисковый паук, только с небольшим хакерским уклоном: она инжектирует в формы различные спецсимволы с определенными значениями, а затем анализирует ответ веб-сервера. Основные особенности и функционал утилиты:

Журнал «Хакер»

Check Also

Новая книга наших авторов: «iOS и iPhone глазами хакера»

В продажу поступил сборник статей наших постоянных авторов «iOS и iPhone глазами хакера»! …

- Далее по этой теме

- Ранее по этой теме

Софт для взлома и анализа безопасности

PE-редакторы — инструменты не новые, и давно зарекомендовали себя как must have в арсенале…

6 мин на чтение

Первые мастер-классы на PHDays III: от создания защищенного приложения до анализа Android-смартфона

Hands-On Labs — это практические занятия, где можно не только смотреть и слушать, но и на …

4 мин на чтение

Антивирус для сайта

AI-Bolit — это продвинутый бесплатный сканер бэкдоров, хакерских шеллов, вирусов и дорвеев…

Источник: xakep.ru

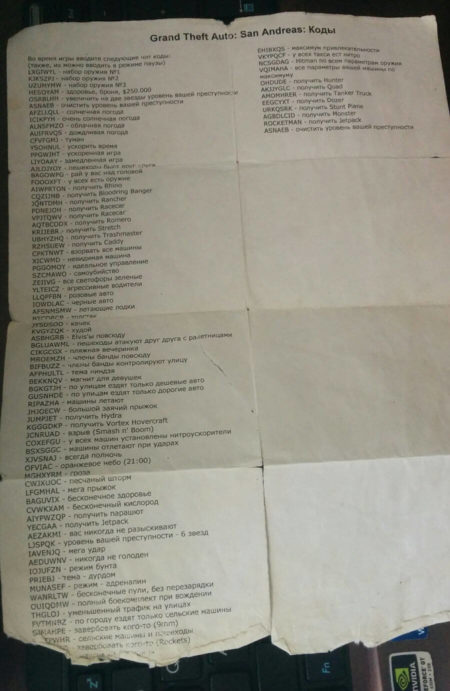

Читы и хаки: что за программы и для чего используются

Вы заядлый геймер, и все свободное время проводите за компьютером? Обожаете проходить шутеры? Возможно, вы уже задумывались над тем, как улучшить свои игровые навыки. Это можно сделать при помощи специальных программ, на жаргоне именуемых «читы» и «хаки».

Чит-код — это программа, расширяющая функционал компьютерной игры, и позволяющая за счет этого решить проблемы разного уровня сложности. Чит может помочь в устранении врагов, в повышении уровня неуязвимости — а может выполнять чисто развлекательную функцию, улучшая картинку и добавляя новые объекты.

Чит-коды пишут разработчики, и часто не удаляют их из однопользовательских игр, оставляя в качестве «пасхалок». Но в многопользовательских играх их не встретить, потому что они дают возможность игрокам получать превосходство над другими участниками.

Если вы хотите сделать процесс рассчитанный на одного пользователя игры более увлекательным и насыщенным, то можете установить на ПК дополнительные читы. Использование программы в игре с множеством участников может помочь вам преодолеть какое-нибудь сложное препятствие, с которым было невозможно справиться самостоятельно.

Где купить

Продажей продуктов занимаются в основном зарубежные сайты. Например, Aimhax. Не заходите на подозрительные ресурсы, пользующиеся сомнительной репутацией — на них несложно подхватить вирус. Программное обеспечение должно быть полностью безопасным. Обратите внимание и на инструкцию. Обычно она пишется на английском языке.

Ответственные разработчики составляют грамотный и максимально простой текст, который будет понятен даже при переводе через онлайн-сервисы.

Продукты изготавливаются для таких игр:

- DAYZ

- APEX

- Fortnite

- Overwatch

- PUBS

- Rainbow Six Siege

- Rust

- SKUM

- Escape from Tarkov.

Кроме читов, магазины предлагают более сложные программы — хаки. Это программное обеспечение способно успешно выполнить задачу, с которой очень сложно или вовсе не возможно справиться при помощи документированных методов.

Срок действия программ разный. Клиент может оформить подписку на один месяц, на 3 месяца, или пользоваться продуктом пожизненно. Учтите, что в случае, если чит будет обнаружен, вы можете получить бан. Это может случиться только в том случае, если вы используете программу для того, чтобы завладеть превосходством над другими участниками — такие действия расцениваются как мошенничество и не остаются незамеченными.

Источник: computerinfo.ru