Защита от скликивания рекламы с помощью анализа fingerprint браузеров. Как это работает?

Меня зовут Максим Кульгин, и моя компания занимается защитой от скликивания контекстной рекламы в Яндекс.Директ и Google.Ads. Для защиты мы используем цифровой отпечаток браузера (fingerprint) и я хочу поделится некоторыми интересными фактами относительно этого механизма и как он помогает нам находить кликеров.

3006 просмотров

Помните, как вы искали какой-нибудь товар в Интернете, а потом вас повсюду преследовала связанная с этим товаром реклама? Есть вероятность, что за вами следят, потому что в Интернете доступна такая информация, как ваше разрешение экрана, часовой пояс и наборы смайликов.

И да, таким образом вас могут отслеживать, даже если вы используете браузер в приватном режиме — в так называемом режиме инкогнито. Пример признаков цифрового отпечатка браузера и их значений — проверьте свой на http://fp.virpo.sk

На Slido было проведено одно из самых масштабных исследований точности определения отпечатков браузера и первый в мире подробный обзор эффективности этой технологии на смартфонах.

Что такое Fingerprints, как их проверить, изменить через анти-детект браузеры и расширения

Так давайте же рассмотрим, что такое цифровые отпечатки браузера, а также как и насколько успешно такие отпечатки используются для слежки за вами. Кроме того, как именно fingerprint можно использовать для защиты от скликивания? Если вам интересно узнать больше про скликивание рекламы и механизмы противодействия, советую предварительно ознакомиться с этими статьями: статья 1, статья 2.

Что такое цифровой отпечаток браузера?

Воспользуемся аналогией о фотоаппаратах и пишущих машинках. Фотоаппараты и пишущие машинки можно легко идентифицировать и отличить друг от друга по сделанным фотографиям и напечатанному тексту соответственно.

Любой фотоаппарат оставляет уникальный узор из шума на своих фотографиях, и любая пишущая машинка определенным образом пропускает чернила вокруг букв в процессе печати. Посмотрев на две фотографии и сравнив их узор шума, мы можем довольно точно определить, были ли они сделаны одним и тем же фотоаппаратом.

Тот же принцип применяется к браузерам. JavaScript, который используется и включен в большинстве браузеров, раскрывает миру многое о вас. Будь это ваше разрешение экрана, смайлики, установленные шрифты, языки, часовые пояса или модель видеокарты. Всё это может быть извлечено из вашего браузера незаметно для вас.

В отдельности эта информация не вызывает большого интереса. Но кто угодно может объединить ее и использовать для довольно точной идентификации конкретного браузера. Даже внешний вид смайликов на вашем устройстве может быть использован, чтобы идентифицировать вас. Наборы смайликов можно извлечь в виде точечного изображения, используя холст (canvas) HTML5.

Если вам интересно, на этом веб-сайте можно проверить, как выглядит цифровой отпечаток вашего браузера. Обратите внимание, что анализ происходит практически мгновенно.

Как используются цифровые отпечатки браузера?

Кто-то может подумать, что они заведомо используются в негативном ключе, но это далеко не так.

Возьмем для примера борьбу с мошенничеством. Если в Интернете у вас есть какая-либо учетная запись, например на сайте банка или даже в социальной сети, то обычно вы авторизуетесь там, просто используя свой электронный адрес и пароль.

Если в один «прекрасный» день ваши идентификационные данные украдут, и вор попытается войти в систему со своего устройства, то сайт банка или социальная сеть смогут обнаружить такое подозрительное поведение благодаря соответствующему изменению в цифровом отпечатке браузера. Для предотвращения такого рода мошенничества сайты могут потребовать от пользователя пройти дополнительную авторизацию, например через SMS.

Однако сегодня цифровые отпечатки браузера чаще всего используются для персонализации рекламы. Кнопки «Нравится» и «Поделиться», которые есть почти на каждом веб-сайте, часто содержат скрипт, который собирает цифровые отпечатки вашего браузера и, как следствие, знает вашу историю посещения веб-сайтов.

От одного цифрового отпечатка какого-либо устройства пользы немного. Как и от множества цифровых отпечатков, собранных на одном веб-сайте.

Но коль скоро кнопки социальных сетей, а значит и скрипты для сбора цифровых отпечатков браузера присутствуют почти везде, социальные сети по большей части знают, как именно вы бороздите просторы Всемирной паутины. Так технологические гиганты могут показывать вам рекламу, связанную с вашим поисковым запросом, который вы отправляли полчаса назад.

Как fingerprint помогает найти бота, скликивающего рекламу?

Это будет, пожалуй, самый короткий абзац в статье, т.к. технически задача совсем не сложная. Разумеется, боты, которые занимаются кликфродом, регулярно меняют свой IP- адрес и очищают cookies, но менять цифровое «окружение» сервера (а чаще виртуальной машины), с которого происходит скликивание рекламы, при каждом заходе уже проблематично. Поэтому самое простое, что можно сделать, это считать цифровой отпечаток при первом заходе и идентификации бота, а далее сравнивать сохраненные отпечатки для всех последующих пользователей и если мы находим совпадение, то с высокой вероятностью — это тот же бот и показ рекламы ему стоит заблокировать. Но, к сожалению, есть проблемы с точностью определения отпечатков, которые и рассмотрим далее.

Получается, что меня могут идентифицировать везде и всегда?

Ну, нет. Есть несколько сайтов, таких как AmIUnique и Panopticlick, которые могут вам сообщить, отличается ли цифровой отпечаток вашего браузера от примерно миллиона цифровых отпечатков, собранных в их базе данных. У меня, например, отличаются: )…

Скорее всего, ваш отпечаток будет отмечен как уникальный. И это звучит пугающе, но запаситесь терпением — возможно, что вам будет уже не так страшно, когда мы увидим полную картину.

Эти сайты сравнивают ваш цифровой отпечаток с отпечатками во всей их базе данных, которая пополнялась в течение 2-3 лет (или 45 дней в случае работы сайта Panopticlick).

Однако 2 года или даже 45 дней — это достаточно долгий период времени, чтобы цифровой отпечаток вашего браузера успел измениться без каких-либо действий с вашей стороны. Например, за 60 дней цифровой отпечаток моего браузера изменился 6 раз.

Изменение может быть вызвано автоматическими обновлениями браузера, изменением размера окна, установкой нового шрифта или даже переходом на летнее время. Все эти действия значительно усложняют однозначную идентификацию вашего браузера в рамках более длинных отрезков времени.

Проанализированные нами данные

Panopticlick и AmIUnique опубликовали очень хорошие научные статьи, в которых они провели анализ нескольких сотен цифровых отпечатков браузеров. Вы, кроме того, можете обратить внимание на эту большую работу, где автор делится своими результатами анализа цифровых отпечатков. Итак, что у этих, несомненно умных ребят, получилось? (ниже я привожу итоговые графики без изменений, as is):

- суммарно было проанализировано 566 704 цифровых отпечатков, что примерно в два раза больше, чем в предыдущем, самом масштабном, исследовании;

- смартфоны составляли 65% устройств в исследуемом наборе данных (это, кстати, довольно важно для анализа защиты от скликивания с android устройств);

- данные включали в себя 31 отличительный признак цифрового отпечатка, полученный из каждого устройства с использованием готового скрипта для создания отпечатка.

Распределение анализируемых устройств по типу

Результаты анализа и как это нам поможет находить кликфрод?

Вероятно, что самая интуитивно понятная диаграмма, построенная на основе собранных данных, — это диаграмма размеров анонимных групп (или, другими словами, диаграмма с размеров групп анонимных устройств). Анонимная группа, по сути, описывает, сколько разных устройств обладает одним и тем же цифровым отпечатком браузера.

Например, анонимная группа, включающая в себя только одно устройство, означает, что соответствующий цифровой отпечаток был уникальным. Анонимная группа размером в пять элементов означает, что у пяти разных устройств был один и тот же отпечаток, и поэтому нельзя отличить их друг от друга только на основе их отпечатка. И это, несомненно, очень плохо для поиска скликивающих ботов.

В результате были определены вот такие размеры анонимных групп для типов устройств, имеющих наиболее весомую долю в нашем наборе данных.

Размеры анонимных группа для наиболее распространенных устройств в нашем наборе данных. Например, всего 33% айфонов могли бы быть однозначно идентифицированы

Глядя на эту диаграмму, можно заметить следующее:

- 74% настольных устройств могут быть идентифицированы точно, в то время как то же самое можно сказать о всего лишь 45% пользователей мобильных устройств. Хорошая новость в том, что чаще всего скликивают рекламу с обычных ПК, т.к. это просто проще 🙂

- всего 33% цифровых отпечатков браузера, собранных на iPhone, были уникальными;

- другие 33% Apple iPhone едва ли можно отследить вообще, потому что 20 или более айфонов обладают одним и тем же отпечатком браузера.

Быстрота изменения

Исследователи заметили еще одно интересное явление, когда посмотрели на то, насколько часто меняется цифровой отпечаток браузера на одном устройстве. График ниже показывает количество дней между первым посещением сайта-сборщика на каком-либо устройстве и первым изменением цифрового отпечатка:

Быстрота изменения цифрового отпечатка (дни ось X)

Можно отметить, что за 24 часа почти 10% неоднократно наблюдаемых устройств сумели изменить свои цифровые отпечатки. Давайте посмотрим, как обстоят дела с каждым типом устройств в отдельности:

Быстрота изменения отпечатка на разных типах устройств в днях (ось X)

Этот график показывает, что за неделю цифровой отпечаток поменялся у 19% iPhone и всего лишь у ~3% устройств на Android. Следовательно, полученные данные показывают, что отслеживать iPhone в течение более длительного периода гораздо сложнее, чем Android-устройства. К счастью, скликивать рекламу с настоящих смартфонов Apple довольно сложно 🙂

Минимально-эффективный цифровой отпечаток

А сколько же признаков нужно извлечь из браузера, чтобы надежно идентифицировать его. Для этого ребята измерили мощность отпечатка, используя информационную энтропию Шеннона. Чем выше энтропия, тем более точен процесс идентификации.

Например, энтропия 14,2 означает, что один из каждых ~19 000 цифровых отпечатков будет тем же, что и у меня. Увеличение энтропии до 16,5 означает, что одно из каждых ~92,500 устройств обладает тем же цифровым отпечатком.

В сделанном эксперименте искали наиболее сильные подмножества признаков определенных размеров. Энтропия всего нашего набора данных была равна 16,55 поэтому исследователи решили начать всего с трех признаков и увеличивать размер подмножества до тех пор, пока не добьются значения энтропии как минимум в 16,5, и вот какие результаты были получены:

Собирая 9 признаков браузера вместо 33, энтропия уменьшается всего на 0,035

Этот эксперимент показал, что извлекая всего три первичных признака браузера, а именно формат даты, строку user-agent и доступный размер экрана (не включая размер док-панелей, заголовков окон и так далее), можно добиться энтропии в 14,2, что уже достаточно для идентификации браузеров (а значит и пользователей) в некоторых случаях. Как это нам помогает для идентификации ботов? Вовсе не обязательно собирать много параметров компьютера, с которого происходит скликивание, чтобы «вылавливать» его в потоке посетителей.

Если же расширить подмножество признаками, которые сложнее получить, такими как отпечаток холста (canvas), список установленных шрифтов и некоторые другие, то сможем достичь целевого значения энтропии в 16,5.

Некоторые итоги.

Итак, какие промежуточные выводы можно сделать?

- технологические гиганты могут отслеживать ваше перемещение в Интернете, но не совсем точно (пока не совсем);

- сложнее отслеживать смартфоны (особенно Айфоны), чем персональные компьютеры. Но и скликивать с мобильных устройств сложнее.

- отпечаток браузера устройства меняется довольно часто;

- отпечатки браузера легко получить и они позволяют довольно точно идентифицировать последующие визиты ботов, даже если последние занимаются «маскарадинг» (меняют адреса и т.п.).

Однако если вас беспокоит конфиденциальность ваших данных, то есть и хорошие новости. Во-первых, Apple анонсировали войну против сбора отпечатков браузеров в своей операционной системе macOS Mojave. Во-вторых, GDPR считает цифровые отпечатки браузера персональными данными, а значит, с ними следует обращаться соответствующим образом. И, наконец, есть множество плагинов и расширений для браузера, которые могут сбивать с толку скрипты, используемые для сбора цифровых отпечатков браузера.

Источник: vc.ru

Статья Что такое фингерпринт браузера❓

, что такое фингерпринт и для чего он нужен. В этой статье разберём:

- Чем фингерпринт отличается от cookie

- Для чего фингерпринт используется

- Как понять, что сайт собирает цифровые отпечатки

- Законно ли собирать фингерпринты

- Кому нужно менять цифровой отпечаток

- Как проверить фингерпринт вашего браузера

Что такое фингерпринт

Каждый сайт хочет знать как можно больше о своих посетителях. Поскольку прямая слежка запрещена, сайты стараются идентифицировать пользователей с помощью дополнительных параметров, которые напрямую не связаны с личностью человека.

Например, они анализируют информацию об устройстве, браузере и подключении, с помощью которых человек посещает конкретный сайт. Комбинация этих данных называется фингерпринт, fingerprint или цифровой отпечаток. Сбор этих данных называется фингерпринтингом.

Из чего состоит фингерпринт

- User agent — это элемент браузера, который отражает набор сведений об устройстве. Он включает данные браузера, устройства, язык, и т.д,

- IP и данные провайдера,

- Canvas,

- Часовой пояс,

- Шрифты

- Расширения,

- Плагины,

- Куки,

- и др.

По отдельности эти данные не помогут идентифицировать пользователя: например, по всему миру миллионы людей пользуются ноутбуком Asus и браузером Chrome. А вот комбинация этих параметров помогает сформировать уникальный фингерпринт.

Сам цифровой отпечаток выглядит как набор цифр и букв: 85bd8e90ce6e9b5dd17de985891324ec

При этом каждый ресурс самостоятельно решает, какие параметры анализировать, чтобы сформировать фингерпринт браузера.

Чем фингерпринт отличается от cookies

Cookies(куки) — это специальный текстовый файл, в котором сохраняется набор данных о посещаемых сайтах, логины, пароли, и некоторые данные о настройках устройства. Этот файл хранится на компьютере пользователя и отправляется серверам при попытке открыть сайт.

Основная задача куки — ускорить доступ к сайтам.

Фингерпринт же включает гораздо больше данных и решает больше задач.

Более того, в отличие от фингерпринта, сбор cookie регламентирован законом: сайты должны запрашивать разрешение пользователя на получение куки. А вот по сбору цифровых отпечатков никаких ограничений нет.

Для чего используется фингерпринт

Сайты собирают цифровые отпечатки своих посетителей, чтобы:

- Защитить пользователей от мошенничества. Например, если система видит по фингерпринту, что пользователь посещает сайт из непривычного места/устройства, она может заподозрить, что аккаунт был взломан. В итоге аккаунт могут заморозить, а пользователю отправят инструкцию для восстановления доступа.

- Бороться с фейковыми пользователями. Например, если арбитражник не меняет цифровой отпечаток и пытается создать сразу несколько аккаунтов Facebook из одного браузера, в какой-то момент соцсеть запретит это делать.

- Показывать рекламу. Данные цифрового отпечатка: местоположение, язык, помещаемые страницы и т.д., сайт может использовать для показа рекламы или передать их другим сайтам. Увы, эта информация может быть использована против вас. Например, если маркетплейс видит, что вы посещаете сайт с элитного курорта, он может автоматически повысить стоимость товара именно для вас.

Как понять, что сайт снимает фингерпринт

Цифровые отпечатки собирают все крупные сайты, рекламные площадки, поисковые системы и соцсети. При этом уведомления о том, что сайт собирает фингерпринты, вы не увидите.

Пока на рынке не так много программ, которые могут распознавать, какой именно сайт собирает фингерпринты. Например,

Ссылка скрыта от гостей

После установки, расширение будет предупреждать когда и какие данные вашего цифрового отпечатка собирает конкретный сайт.

Законно ли собирать фингерпринты

В отличие от куки, которые нельзя собирать без согласия пользователя, по цифровым отпечаткам таких требований пока нет. По этой причине сам факт сбора отпечатков никак не регламентирован.

Кому нужно менять свой фингерпринт

Подмена цифрового отпечатка нужна:

- Арбитражникам, маркетологам и другим диджитал-специалистам, которые пользуются несколькими аккаунтами. Меняя свой фингерпринт, они могут выдавать себя за других пользователей.

- Всем, кто работает с криптовалютами, беттингом и другими финансовыми направлениями. Аналогично — чтобы с помощью разных фингерпринтов выдавать себя за разных пользователей.

- Любым пользователям, которые хотят защитить свои данные в сети.

Как изменить свой цифровой отпечаток

Оптимальный способ маскировки фингерпринта зависит от ваших задач и целей.

Вручную

Для этого нужно самостоятельно заменить или отключить большую часть данных, которые составляют фингерпринт. Например:

- Удалять куки перед началом новой сессии.

- Отключить Flash и JavaScript. Тогда сайты не смогут анализировать часть данных, которые составляют цифровой отпечаток, например шрифты.

- Отключить Canvas. Например, с помощью CanvasBlocker.

- Изменить часовой пояс и язык.

Веб-расширения

На рынке уже не первый год есть продукты, которые помогают маскировать реальный фингерпринт.

Ссылка скрыта от гостей

избавляет от трекеров и скрывает цифровой отпечаток за 1250₽/год.

Ссылка скрыта от гостей

также обещает полностью защитить от слежки в интернете и замаскировать фингерпринт.

Ссылка скрыта от гостей

выпустила обновлённую версию своего браузера, которая также защищает пользователей от сбора данных и их фингерпринтов.

VPN и прокси-серверы

Эти инструменты позволяют маскировать информацию о подключении и IP. Этого достаточно, чтобы посещать запрещённые в некоторых странах сайты, но это не скроет данные о вашем браузере и его цифровом отпечатке.

Из-за этого одних только прокси и VPN недостаточно, например для арбитража трафика и работы с криптовалютой.

Ссылка скрыта от гостей

Антидетект браузеры

Это специальные программы, которые позволяют подменять цифровой отпечаток. Вы можете самостоятельно настроить свой фингерпринт, или получить уже готовый в антидетект браузере.

Главное преимущество этих браузеров: они полностью решают вопрос замены фингерпринта. Все топовые антидетект браузеры отлично справляются с задачей подмены отпечатка, поэтому чаще пользователи смотрят на стоимость, удобство и доп. функции.

Если вы ранее не пользовались антидетект браузером или думаете перейти на новый, почитайте наши материалы:

Ссылка скрыта от гостей

Ссылка скрыта от гостей

Как проверить фингерпринт браузера

Чтобы оценить, насколько хорошо вы защитили свой цифровой отпечаток, используйте специальные сканеры. Они анализируют информацию о браузере и подключении, после чего выдают результат.

Ссылка скрыта от гостей

Показывает ваш IP-адрес, провайдера и общие данные о подключении.

Ссылка скрыта от гостей

Программа показывает, насколько ваш браузер защищён от трекеров и считывания фингерпринта. Для проверки нажмите Test your browser.

Ссылка скрыта от гостей

Сайт показывает всем посетителям, насколько уникальны их Canvas, User-agent, фингерпринт в целом и т.д.

Ссылка скрыта от гостей

Сервис показывает уникальность фингерпринта по 5 критериям: операционная система, тип и версия браузера, часовой пояс и язык.

Ссылка скрыта от гостей

Популярный сканер для проверки цифрового отпечатка. Он часто используется для проверки качества фингерпринтов, сделанных в антидетекте браузерах.

Если для маскировки цифрового отпечатка вы хотите использовать антидететект браузер, обратите внимание, что у браузера

Источник: codeby.net

Программа fingerprint что это

Fingerprint Quick Action

версия: 0.15.2

Последнее обновление программы в шапке: 27.07.2018

Краткое описание:

Расширение функционала сканера отпечатков пальцев.

Для работы приложения могут понадобиться root-права.

Как открывать уведомления и блокировать смартфон свайпом по сканеру отпечатков пальцев

Сегодня всё большее количество смартфонов оснащается сканерами отпечатков пальцев, которые служат для разблокировки устройств. В новых гаджетах от компании Google сканер можно использовать и для других действий, например для открытия панели уведомлений. Небольшая утилита, о которой вы узнаете из этой статьи, переносит эту функцию на любые устройства под управлением Android 6.0 и выше.

Fingerprint Quick Action — это простая программа, созданная пользователем форума XDA с ником ztc1997, которая наделяет сканер отпечатков пальцев дополнительными возможностями. С её помощью вы сможете использовать свайпы по сканеру, чтобы перейти на домашний экран, заблокировать устройство или открыть шторку уведомлений. Последняя функция особенно понравится владельцам больших смартфонов, так как избавит их от необходимости тянуться к верхнему краю экрана.

В настройках программы можно выбрать необходимое действие, активировать отображение уведомлений об ошибках и запустить утилиту в виде фонового процесса, что будет полезно, если у вас установлен агрессивный киллер задач.

Обратите также внимание на опцию Work-around for Fingerprint to Unlock. Её следует активировать тем пользователям, которые используют сканер отпечатков по прямому назначению, то есть для разблокировки устройства. В противном случае придётся каждый раз вводить ПИН-код или пароль.

Утилита Fingerprint Quick Action распространяется совершенно бесплатно на странице разработчика и должна работать на любых устройствах под управлением Android Marshmallow и выше.

Требуется Android: 6.0 или выше

Русский интерфейс: Нет

Источник: 4pda.to

Fingerprint. Методы обхода и отсутствие анонимности

Макс Довольный | 25.05.2020 25.05.2020 Оставить комментарий для Fingerprint. Методы обхода и отсутствие анонимности

В одной из недавних статей мы слегка коснулись такой темы как Fingerprint или отпечаток браузера. Безопасность и конфиденциальность, даже мнимая, являются главными и постоянно интересующими вопросами в мире. Не только людей связанных с чем-то противозаконным. Всех абсолютно. Поэтому мы решили рассмотреть fingerprint и возможности его обхода несколько тщательнее.

Что такое Fingerprint?

В наши дни никого не удивишь информацией об отслеживании каждого шага. Смартфоны, компьютеры, часы, планшеты — отслеживается абсолютно всё. И, как у всего, здесь есть две стороны медали. Конечно, сведения о наших действиях собираются для улучшения сервисов и повышения качества взаимодействия, например, с клиентом. Но с другой стороны, с помощью собранной информации создаются шаблоны для умелой манипуляции клиента и достижения своих выгод рекламодателями.

Если рассмотреть само определение, то Fingerprint — это отпечаток пальца, а он, как известно, индивидуален для каждого. Однако, в нашем случае, fingerprint или browser fingerprint — это все тот же индивидуальный отпечаток, только не руки, а браузера или цифрового устройства. С помощью fingerprint’а появляется возможность идентифицировать человека через используемое им устройство, ПО, настройки и прочее.

Обозначим в начале, чтобы в дальнейшем не появлялось вопросов: анонимность в Интернете — действительно мнимое чувство, предоставляющее ощущение свободы, безнаказанности и недосягаемости. Но, всё-таки, мнимое.

Из чего состоит fingerprint и в чем отличие от cookies?

Fingerprint состоит из собранных данных о вас и ваших действиях, вроде операционной системы, используемых настроек, установленных плагинов, какие используются, какие нет, активных браузеров и действиях в них.

Главное отличие fingerprint от cookies в том, что последний работает только с одним доменом и не больше. В случае же с fingerprint’ом можно отслеживать намного больше информации. Например, откуда переходят на ваш ресурс. Также, куки всегда можно заблокировать или очистит, в то время как данные fingerprint’а можно лишь подменить.

Довольно простые Fingerprint’ы

- Активный текущий IP

- User Agent, HTTP, HTML5

- Настройка Do not Track

- Размеры экрана и цветовые параметры

- JavaScript

- Данные о куках, включены/отключены

- Включенные плагины браузера

Ни анонимный режим, ни частный доступ, ни смена браузера не могут вам сохранить вашу конфиденциальность. Современные трекеры научены собирать информацию сразу со всех браузеров одного устройства, связывая их вместе, тем самым определяя конечного пользователя. Иначе говоря, технология Cross-Browser.

В связке с Cross-Browser Fingerprint позволяет собирать более широкий спектр данных. Например:

- Количество ядер в процессоре устройства

- Установленные и используемые языки

- Шрифты

- Ответы на выполняемы операции

- Часовой пояс

Как подменить свой fingerprint?

Ни один из существующих методов обхода или подмены не работают на все 100%, к сожалению многих.

Во-первых, хотелось бы отметить, что определенные настройки браузера и специальное Программное Обеспечение повышают уникальность цифрового отпечатка устройства. А значит, позволяют идентифицировать Вас и сформировать профиль пользователя. Компьютеры и ПО с настройками «по умолчанию» намного сложнее идентифицировать и «присвоить» к конкретному человеку, а даже небольшие изменения имеют обратный эффект.

Браузеры

Наиболее защищенным и надежным браузером считается FireFox с установленными несколькими плагинами. Например:

- User Agent Swither отвечает за подмену идентификации браузера.

- Antidetect — аналогичен прошлому плагину, но с несколько большим ассортиментом настроек. Удовольствие не из дешевых

- Ghoster блокирует все трекеры аналитики, рекламы и прочее

- Multiloginapp — платформа, созданная для подмены разных браузерных fingerprint’ов

Всё руками

Для желающих всё делать самостоятельно, есть вариант и «вручную» сделать свой след менее уникальным. В этом вам помогут:

- Корректировка часовых поясов устройства;

- Другой язык операционной системы устройства;

- Другой язык браузера;

- Регулирование разрешения экрана устройства;

- Изменение масштаба веб-страницы;

- Установка плагинов браузера

- Отключение Flash, Javascript

VPN и прокси-серверы

Если говорить об обходе региональных запретов, то VPN — самый простой метод для обхода. С его помощью можно легко поменять ваш IP на любой доступный.

Прокси-серверы — бесплатная прокладка, не шифрующая ваш трафик.

Выделенный сервер

Дедики считаются одним из самых действенных способов сохранить свою анонимность. Выделенный сервер представляет собой отдельную физическую машину. С неё не передаются никакие данные на вашу основную и рабочую.

Немного о плюсах: Настройка HTTP/SOCKS-прокси или SSH/VPN-соединения на выбор; Контроль истории запросов;

Немного о минусах : Высокая стоимость Необходимость технических знаний для правильной настройки

Такой вариант «виртуального компьютера» совершенно нового и чистого для интернета, работает постоянно, не передавая никакой информации о конечном пользователе и характеристиках его компьютера.

В случае оставшихся вопросов не забудь подписаться:

Больше годноты на канале — Довольный Арбитражник

Обсудить и задать вопросы в чате — Арбитраж трафика | Довольный

Рубрики Статьи Метки Fingerprintанонимностьанонимность в интернетеКонфиденциальность

Добавить комментарий Отменить ответ

Для отправки комментария вам необходимо авторизоваться.

Источник: traff.ink

Что такое фингерпринт (отпечаток браузера) и как его скрыть?

Безопасность и защита конфиденциальной информации является постоянной и главной проблемой во всем мире. Повсеместное применение технологий позволяет легко собирать личную информацию. Кроме этого, пользователи самостоятельно делятся, в социальных сетях, мессенджерах, при переписке по электронной почте и на других онлайн-платформах.

В современном мире, мало кого удивишь тем, что отслеживается всё и все: смартфоны, планшеты, компьютеры, умные устройства, программное обеспечение и т. д. С одной стороны, компании, собирающие сведения делают все, для того чтобы улучшить тот или иной сервис, сделать этот прекрасный мир еще лучше и повысить качество пользовательского взаимодействия. С другой стороны — они зарабатывают на пользователях, анализируют поведенческие факторы, формируют характерные шаблоны и манипулируют, для достижения максимальной выгоды.

Что такое фингерпринт (fingerprint)?

Если переводить дословно, fingerprint — это отпечаток пальца, однако в рамках данной статьи мы рассмотрим несколько иное понятие, а именно Browser fingerprint, он же цифровой отпечаток браузера или, в некоторых случая, отпечаток цифрового устройства.

В сфере информационных технологии фингерпринтом принято называть возможность однозначно идентифицировать человека через его устройство, настройки, программное обеспечение и другие пользовательские характеристики.

Технологию фингерпринтинга можно трактовать, как существенную уязвимость в информационной безопасности и в то же время, как нарушение приватности и конфиденциальности пользователей. Мы посещаем те или иные сайты, у многих из нас в браузере есть персональные настройки: шрифты, плагины, закладки, дополнения и расширения, разрешения экрана, расположение окон, размещение навигационных кнопок и т. д. Сочетание этих элементов представляет собой уникальный цифровой отпечаток устройства и может быть условно сопоставлено с биометрическими данными человека, а именно, отпечатками пальцев.

В этом случае, Интернет-пользователя, можно однозначно идентифицировать без его ведома и согласия, и понятие анонимности в Интернете, предоставляющие ощущение свободы, недосягаемости и безнаказанности будет не только казаться мнимым — оно будет являться таковым, т. е. его просто на просто не будет существовать.

Где применяются и для чего используются фингерпринт браузера?

В Интернете мы делаем, говорим и пишем абсолютно разные вещи: добрые и хорошие, плохие и злые, полезные и бесполезные. То, что в реальной жизни для нас представляет проблему, в виртуальном мире кажется пустяком. Признаться в симпатии и любви? Легко! Написать гневный комментарий и оскорбить человека? Без проблем!

Пообещать выплатить средства за онлайн-работу, а после ее выполнения исчезнуть и не реагировать на человека? Очень просто!

Многие из нас не видят никакой проблемы в том, что каждый шаг и каждое действие, находится под контролем и оседает в «больших данных». Другие, наоборот, чрезвычайно озабочены своей конфиденциальностью, что разрабатывают специальные средства и программы, которые проверяют, затрудняют, искажают и блокируют сбор информации.

Отпечатки цифровых устройств применяются для предотвращения мошенничества и «кражи личности». Пользователь сети Интернет сам того не подозревая предоставляет данные о себе, без какого-либо на то согласия. С повышением количества собранных данных формируется профиль человека, который способен содержать в себе:

- пол (мужчина, женщина или кот);

- возраст;

- семейное положение;

- политические взгляды;

- финансовое состояние;

- интересы;

- привычки и т. д.

Казалось бы, это информация носит лишь поверхностный характер, без привязки к конкретному человеку, т.е. есть некоторый субъект имеющий определенные параметры и отношения к тем или иным вещам, но кто именно — неизвестно. Но это лишь до поры до времени, стоит лишь раз человеку где-нибудь указать реальные персональные данные, например ФИО, телефон, адрес, фингерпринт, зафиксированный цифровым устройством позволит компаниям полностью Вас идентифицировать и тем самым дополнить сформированный профиль.

Многие компании заинтересованы собирать, иметь и знать, как можно больше информации о своих пользователях. Анализируя наши действия и устройства в Интернете, веб-сайты могут использовать полученную информацию в коммерческих целях — создавать и показывать персонализированную рекламу. Например, когда Вы просматриваете определенный товар в интернет-магазине, а затем видите рекламу этого или похожего товара при посещении совершенно другого сайта.

Также, Browser Fingerprinting, находит свое применения для внутренней аналитики, таким образом, действия пользователя (просмотренные страницы, клики, движения мышкой и т. п.) позволяют разработчикам получать негласную обратную связь, видеть, на, что пользователь обращает внимание в первую очередь, что интересно, что ему нравится или же нет и корректировать свои онлайн-платформы для достижения максимального отклика, и в определенных ситуациях манипулировать этими действиями (смещать акцент внимания от одного объекта к другому и наоборот).

Более гнусная цель сбора данных — продажа их рекламодателям и другим заинтересованным сторонам. Фингерпринтинг бывает скрытный и открытый, активный и пассивный, т. е. осуществляться несколькими методами.

Виды фингерпринта и методы отслеживания

Одним из наиболее распространенных способов получения данных является использование файлов cookie. Файлы cookie — это небольшие текстовые файлы на компьютере, содержащие информацию для улучшения Вашей работы с тем или иным веб-сайтом.

Браузер загружает файлы cookie каждый раз, когда Вы посещаете сайты, при этом используются абсолютно разные типы файлов:

- предпочтения (включают отображения интерфейса, его внешний вид и доступный функционал, так же настройки региона и языка);

- безопасность (используются для предотвращения несанкционированного доступа);

- процессы (данные файлы позволяют обеспечить корректную работы сайта);

- реклама (например, для показа персонализированных рекламных объявлений);

- состояние сеанса (информации о том, как происходит взаимодействие с контентом).

Когда Вы посещаете веб-сайт, он делает проверку файлов cookie на компьютере, тем самым сформирует индивидуальные настройки. Помимо этого, куки позволяют определить, являетесь Вы новым посетителем или нет.

Другой способ отследить человека в Интернете — через IP-адрес. Простыми словами IP-адрес — это набор цифр, для идентификации устройства в сети Интернет. Приложив немного усилий, можно отслеживать, какие онлайн-ресурсы посещаете, Ваши аккаунты и геолокацию.

Файлы cookie и IP-адреса в некоторой степени управляемые. Однако отпечатки являются «скрытыми» идентификаторами. Суть в том, что код этой системы опрашивает программное обеспечение на наличие специфичных и уникальных настроек браузера. Информация, подлежащая анализу:

- User-Agent (какое программное обеспечение, какая операционная система, какие версии ПО и многое другое);

- Язык браузера (русский, украинский, английский и любой другой);

- Часовой пояс;

- размер экрана и его цветовые параметры (глубина цвета);

- Поддерживаемые технологии HTML5 (у каждого ПО есть свои отличия);

- Наличие настройки Do Not Track;

- Плагины, их характеристики;

- Шрифты, их прорисовка (зависит от многих параметров: процессора, видеокарты, предустановленных программ, библиотек и других).

Исходя из этой информации формируется идентификатор (порядковый номер) для конкретного пользователя. Этот параметр фиксируется и применяется для аналитики или любых других целей. Исходя из довольно масштабного исследования компании Electronic Frontier Foundation — уникальность браузера составляет порядка 90%, т. е. вероятность однозначного определения человека крайне высока.

Конечно, регулярное удаление файлов cookie помогает ограничить и минимизировать сбор информации, а применения VPN (Virtual Private Network) скрывает Ваш реальный IP-адрес. Однако не следует думать, что

это обеспечивает анонимность на 100% — Вы можете очистить Cookie или сменить IP, но если зайдёте на сайт с того же браузера — он Вас «узнает» благодаря цифровому отпечатку устройства. При этом, современные технологии отслеживания поддерживают кросс-браузерный фингерпринт, что дает возможность идентифицировать пользователя даже в случае смены программного обеспечения.

Как проверить отпечаток браузера и его уникальность?

В интернете существует довольно много исследований и онлайн-проектов, где акцентируют особое внимание на уникальности цифровых отпечатков устройств. При этом, для масштаба своих исследований, некоторые из компаний предоставляют возможность пройти тест в режиме онлайн. Давайте рассмотрим наиболее популярные из них:

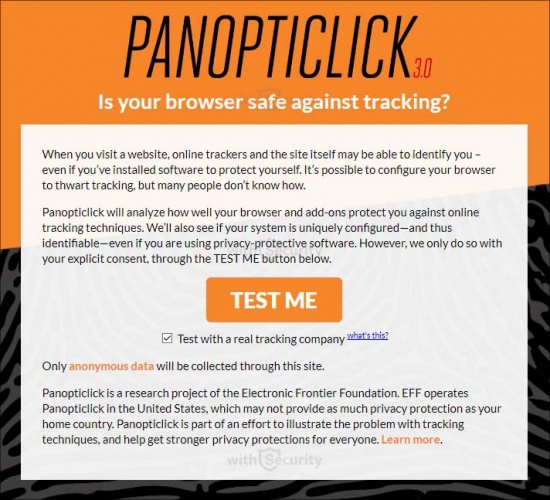

Panopticlick

Panopticlick — один из таких сайтов, который проверяет «отпечатки пальцев» Вашего программного обеспечения и позволяет проанализировать уровень конфиденциальности:

Сайт является разработкой некоммерческой организации Electronic Frontier Foundation (Фонд Электронных Рубежей). Идея довольно проста — переходим на главную страницу формы, нажимаем кнопку «TEST ME» и получаем результаты уникальности программного обеспечения. О том, как работает panopticlick и, как защититься рассмотрели в предыдущей статье: «Panopticlick – защищен ли Ваш браузер от отслеживания?»

Если результаты неудовлетворительные и Вас это беспокоит — стоит принять соответствующие меры защиты. Какие именно? Рассмотрим дальше.

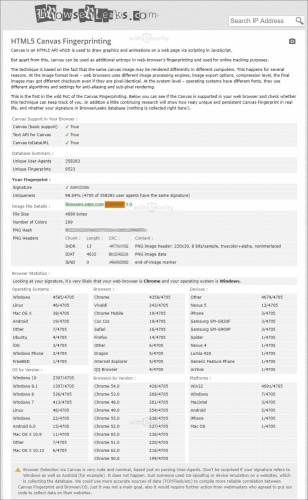

Canvas Fingerprinting

Browserleaks — набор инструментов для тестирования безопасности показывающий, какие именно личные данные могут оказаться без Вашего разрешений, при работе в виртуальном мире.

Для общего понимания рассмотрите полный набор инструментов, но в рамках данной статьи нас интересует Canvas Fingerprinting:

Все, что требуется всего лишь перейти на страницу и он автоматически выполнит тест. Canvas используется для рисования графики и анимации на веб-странице с помощью сценариев JavaScript. При этом, данная утилита доступна, как дополнительная энтропия в формировании фингерпринта для отслеживания.

Данная методика работает только потому, что одно и то же изображение, в разных браузерах, на разных компьютерах отображается по-разному, поскольку используются различные механизмы обработки картинок.

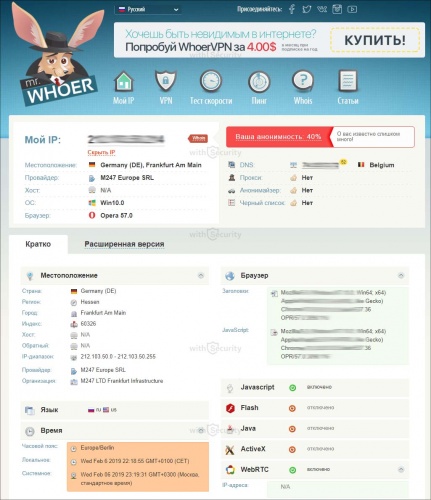

Whoer

Whoer — сервис анализирует и показывает информацию, которую мы невольно оставляет при серфинге в Интернете:

Здесь также просто, как и в предыдущем случае. Переходим на сайт, ждем несколько секунд и видим результат Вашей анонимности с полным списком подробностей. Позволяет определить действительные настройки системы и уязвимые места, которыми могут воспользоваться сторонние ресурсы и узнать о Вас больше, чем Вы хотели бы рассказать.

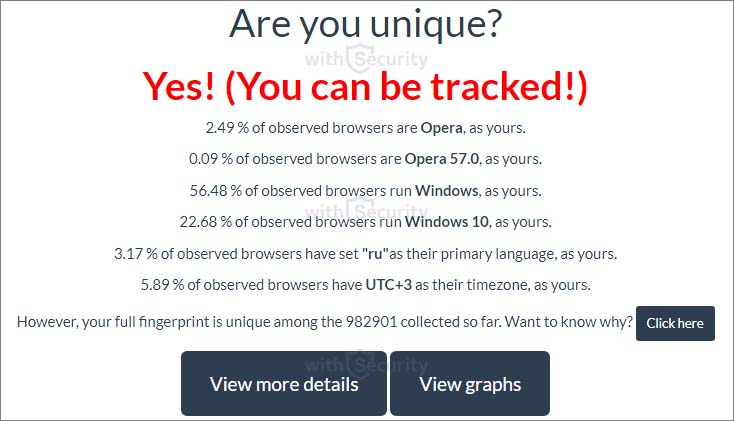

Am I Unique?

Amiunique — очень информативный и простой в использовании сервис проверки уникальности браузера:

По своей реализации напоминает первый сервис из этого списка. В базе содержаться более 400 000 «отпечатков пальцев». На нем анализируются самые современные методы фингерпринтинга и отчет формируется, как в графической составляющей, так и в текстовой.

Как скрыть (изменить) отпечаток браузера?

Фингерпринт является сложным и мощным методом отслеживания пользователей по Интернету. Существуют защитные меры, при использовании браузеров, но ни один из них не сработает на все 100%. И возникает логический вопрос: «Имеет ли смысл использовать какое-то специализированное программное обеспечение или устанавливать расширения блокирующие те или иные процессы при посещении сайтов?» Ответ будет неоднозначным, поскольку возникает своего рода диссонанс.

В то время, когда пытаетесь бороться с отслеживанием и применяете особые настройки браузера и специальное ПО — Вы однозначно повышаете уникальность своего цифрового отпечатка устройства, тем самым позволяя с большей вероятностью идентифицировать Вас и сформировать профиль пользователя.

Неоднократные исследования подтверждали, что компьютеры и программное обеспечение с настройками «по умолчанию» сложнее идентифицировать и «привязать» к конкретному человеку, в то время, как даже небольшие изменения имеют обратный эффект.

На практике, наиболее эффективной защитой является использование Tor Browser, разработчики, которого прикладывают довольно много усилий для снижения уникальности отпечатков. Для повседневного использования, хорошим вариантом будет использование такого расширения, как Privacy Badger. С помощью него можно снизить уровень отслеживания и количество передаваемой информации. Для еще большей уверенности и защиты конфиденциальность все это необходимо использовать на виртуальной машине.

«Запутать следы» можно и через системные настройки, например:

- изменения региона проживания и, как следствие, часового пояса;

- настройка разных языков операционной системы и браузера;

- смена разрешения экрана и цветопередачи;

- использование «дефолтной» системы и программ.

Все эти методы имеют место, однако для рядового пользователя такие действия создают определенные трудности и пустую трату времени.

Самый эффективный метод от отслеживания – не совершайте глупостей (и никакого интереса конкретно к Вам не было и не будет), а также не выделяйтесь из массы пользователей (один за всех и все за одного, но это только в контексте данной темы).

Если тема для Вас является весьма интересной и актуальной посмотрите видео от Ufocoder, где он довольно подробно рассказывает и показывает, как работает технология фингерпринта и можно ли с этим бороться:

Источник: withsecurity.ru