Создание защищенной системы — задача комплексная. Одна из мер обеспечения безопасности — использование межсетевых экранов (они же брандмауэры и файрволы). Как все мы знаем, брандмауэры бывают программными и аппаратными. Возможности и первых, и вторых — не безграничны. В этой статье мы попробуем разобраться, что могут брандмауэры обоих типов, а что им не под силу.

Программные и аппаратные файрволы

Первым делом нужно поговорить, что является программным, а что — аппаратным решением. Все мы привыкли, что если покупается какая-то «железка», то это решение называется аппаратным, а если коробочка с ПО, то это признак программного решения. На наш взгляд, разница между аппаратным и программным решением довольно условна. Что представляет собой железная коробочка?

По сути, это тот же компьютер, пусть с другой архитектурой, пусть с немного ограниченными возможностями (к нему нельзя подключить клавиатуру и монитор, он «заточен» под выполнение одной функции), на который установлено ПО. ПО — это какой-то вариант UNIX-системы с «веб-мордой».

Бесплатный файрвол Windows Firewall Control

Функции аппаратного брандмауэра зависят от используемого фильтра пакетов (опять-таки — это ПО) и самой «веб-морды». Все аппаратные брандмауэры можно «перепрошить», то есть по сути, просто заменить ПО. Да и с настоящей прошивкой (которая в старые-добрые времена выполнялась с помощью программатора) процесс обновления «прошивки» на современных устройствах имеет мало что общего.

Просто на «флешку» внутри «железки» записывается новое ПО. Программный брандмауэр — это ПО, которое устанавливается на уже имеющийся самый обычный компьютер, но в случае с аппаратным брандмауэром — без ПО никак, а в случае с программным — без «железа» никак. Именно поэтому грань между данными типами межсетевых экранов весьма условная.

Наибольшая разница между программным и аппаратным брандмауэром даже отнюдь не функциональность. Никто не мешает выбрать аппаратный брандмауэр с нужными функциями. Разница в способе использования.

Как правило, программный брандмауэр устанавливается на каждый ПК сети (на каждый сервер и на каждую рабочую станцию), а аппаратный брандмауэр обеспечивает защиту не отдельного ПК, а всей сети сразу. Конечно, никто не помешает вам установить аппаратный брандмауэр для каждого ПК, но все упирается в деньги. Учитывая стоимость «железок», вряд ли вам захочется защищать каждый ПК аппаратный брандмауэром.

Преимущества аппаратных брандмауэров

- Относительная простота развертывания и использования. Подключил, включил, задал параметры через веб-интерфейс и забыл о его существовании. Впрочем, современные программные межсетевые экраны поддерживают развертывание через ActiveDirectory, на которое тоже не уйдет много времени. Но, во-первых, не все брандмауэры поддерживают ActiveDirectory, и, во-вторых, не всегда на предприятии используется Windows.

- Размеры и энергопотребление. Как правило, аппаратные брандмауэры имеют более скромные размеры и меньшее энергопотребление. Не всегда, правда, энергопотребление играет роль, а вот размеры важны. Одно дело небольшая компактная коробочка, другое — огромный «системник».

- Производительность. Обычно производительность у аппаратного решения выше. Хотя бы потому, что аппаратный межсетевой экран занимается только своей непосредственной функцией — фильтрацией пакетов. На нем не запущены какие-либо сторонние процессы и службы, как это часто бывает в случае с программными брандмауэрами. Вот представьте, что вы организовали программный шлюз (с функциями межсетевого экрана и NAT) на базе сервера с Windows Server. Вряд ли вы будете выделять целый сервер только под брандмауэр и NAT. Это нерационально. Скорее всего, на нем будут запущены и другие службы — тот же AD, DNS и т.д. Уже молчу про СУБД и почтовые службы.

- Надежность. Считается, что аппаратные решения более надежны (именно по причине того, что на них редко когда выполняются сторонние службы). Но никто вам не мешает выделить отдельный системник (пусть даже не самый современный), установить на него ту же FreeBSD (одна из самых надежных в мире операционных систем) и настроить правила брандмауэра. Думаю, надежность такого решения будет не ниже, чем в случае с аппаратным файрволом. Но такая задача требует повышенной квалификации администратора, именно поэтому ранее было отмечено, что аппаратные решения более просты в использовании.

Преимущества программных межсетевых экранов

- Стоимость. Цена программного межсетевого экрана обычно ниже «железки». За цену среднего аппаратного решения можно защитить всю сеть программным брандмауэром.

- Возможность защиты сети изнутри. Не всегда угрозы исходят извне. Внутри локальной сети есть множество угроз. Атаки могут исходить с внутренних компьютеров. Инициировать атаку может любой пользователь LAN, например, недовольный компанией. Как уже отмечалось, можно, конечно, использовать отдельный аппаратный маршрутизатор для защиты каждого отдельного узла, но на практике нам таких решений не встречались. Уж больно они нерациональны.

- Возможность разграничения сегментов локальной сети без выделения подсетей. В большинстве случаев к локальной сети подключаются компьютеры разных отделов, например, бухгалтерии, финансового отдела, IT-отдела и т.д. Не всегда эти компьютеры должны взаимодействовать между собой. Как выполнить разграничение ИСПДн? Первое решение заключается в создании нескольких подсетей (например, 192.168.1.0, 192.168.2.0 и т.д.) и настройке надлежащим образом маршрутизации между этими подсетями. Нельзя сказать, что решение очень сложное, но все же сложнее, чем использование программного файрвола. Да и не всегда можно выделить подсети по тем или иным причинам. Второе решение заключается в использовании межсетевого экрана, предназначенного именно для защиты ИСПДн (не во всех программных межсетевых экранах легко разграничить ИСПДн). В этом случае даже в самой большой сети вы выполните разграничение ИСПДн за считанные минуты, и вам не придется возиться с настройкой маршрутизации.

- Возможность развертывания на существующих серверах. Нет смысла покупать еще одну «железку», если есть достаточный компьютерный парк. Достаточно на одном из серверов развернуть межсетевой экран и настроить NAT и машрутизацию. Обычно обе эти операции выполняются посредством графического интерфейса межсетевого экрана и реализуются посредством нескольких щелчков мышью в нужных местах.

- Расширенный функционал. Как правило, функционал программных межсетевых экранов шире, чем у их аппаратных собратьев. Так, некоторые межсетевые экраны предоставляют функции балансировки нагрузки, IDS/IPS и тому подобные полезные вещи, позволяющие повысить общую безопасность системы обработки данных. Да, такие функции есть не у всех программных брандмауэров, но ничто и никто не мешает вам выбрать межсетевой экран, соответствующий вашим нуждам. Конечно, такие функции есть и у некоторых аппаратных комплексов. Например, StoneGate IPS — предоставляет функционал системы предотвращения вторжений, но стоимость таких решений не всегда понравится руководству предприятия. Также есть и аппаратные балансировщики нагрузки, но они стоят еще дороже, чем аппаратные IPS.

Битва брандмауэров

- Jumper — позволяет обойти брандмауэр, используя методы «DLL injection» и «thread injection».

- DNS Tester — использует рекурсивный DNS-запрос, чтобы обойти брандмауэр.

- CPIL Suite — набор тестов (3 теста) от компании Comodo.

Все эти утилиты будут запускаться изнутри, то есть непосредственно с тестируемых компьютеров. А вот снаружи мы будем сканировать старым-добрым nmap.

Лучший бесплатный фаервол 2021

Итак, у нас есть два компьютера. Оба подключены к Интернету. Один подключается через аппаратный межсетевой экран (работающий на базе маршрутизатора TP-Link) и на нем не установлены ни программный брандмауэр, ни антивирус. Второй компьютер подключен к Интернету непосредственно и защищен программным межсетевым экраном КиберСейф. На первом компьютере установлена Windows 7, на втором — Windows Server 2008 R2.

Тест 1: Jumper

Jumper, запущенный с правами администратора (чего греха таить, с такими правами работают множество пользователей), успешно выполнил свою задачу в Windows 7 (рис. 1). Ничто не могло ему помешать — ведь на нашей системе не было установлено ни одно средство защиты, ни антивирус, ни брандмауэр, ни IDS/IPS, а аппаратному брандмауэру все равно, что происходит на клиентских компьютерах. Он никак не может повлиять на происходящее.

Рис. 1. Jumper в Windows 7

Ради справедливости нужно отметить, что если бы пользователь работал не справами администратора, то у Jumper ничего бы не вышло.

В Windows Server 2008 Jumper даже не запустился, но это не заслуга межсетевого экрана, а самой операционной системы. Поэтому здесь между межсетевыми экранами — паритет, поскольку защита от данной уязвимости может быть обеспечена средствами самой операционной системы.

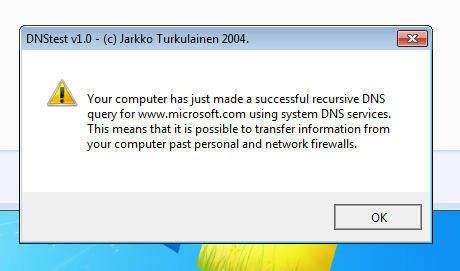

Тест 2. DNStester

Цель данного теста — отправить рекурсивный DNS-запрос. По умолчанию, начиная с Windows 2000, служба Windows DNS Client принимает обращения по всем запросам DNS и управляет ими. Таким образом, все DNS-запросы от всех приложений в системе будут отправлены клиенту DNS (SVCHOST.EXE). Сам DNS-запрос делает непосредственно DNS-клиент. DNStester использует рекурсивный запрос DNS, чтобы обойти брандмауэр, другими словами, служба обращается сама к себе.

Рис. 2. Тест не пройден

Если настройки брандмауэра оставить по умолчанию, то с данным тестом не справились, ни программный, ни аппаратный брандмауэр. Понятно, что аппаратному брандмауэру все равно, что происходит на рабочей станции, поэтому рассчитывать, что он защитит систему от этой уязвимости, не приходится. Во всяком случае, с дефолтными настройками (а они практически не изменялись).

Но это не говорит о том, что Киберсейф Межсетевой экран — плохой брандмауэр. При повышении уровня безопасности до третьего, тест был полностью пройден (см. рис. 3). Программа сообщила об ошибке в DNS-запросе. Чтобы убедиться, что это не заслуга Windows Server 2008 тест был повторен на машине с Windows 7.

Рис. 3. Тест пройден (DNStest)

Ради справедливости нужно отметить, что если на компьютере установлен антивирус, то, скорее всего, данное приложение будет помещено в карантин, но все же один запрос оно успеет отправить (рис. 4).

Рис. 4. Антивирус Comodo заблокировал нежелательное приложение

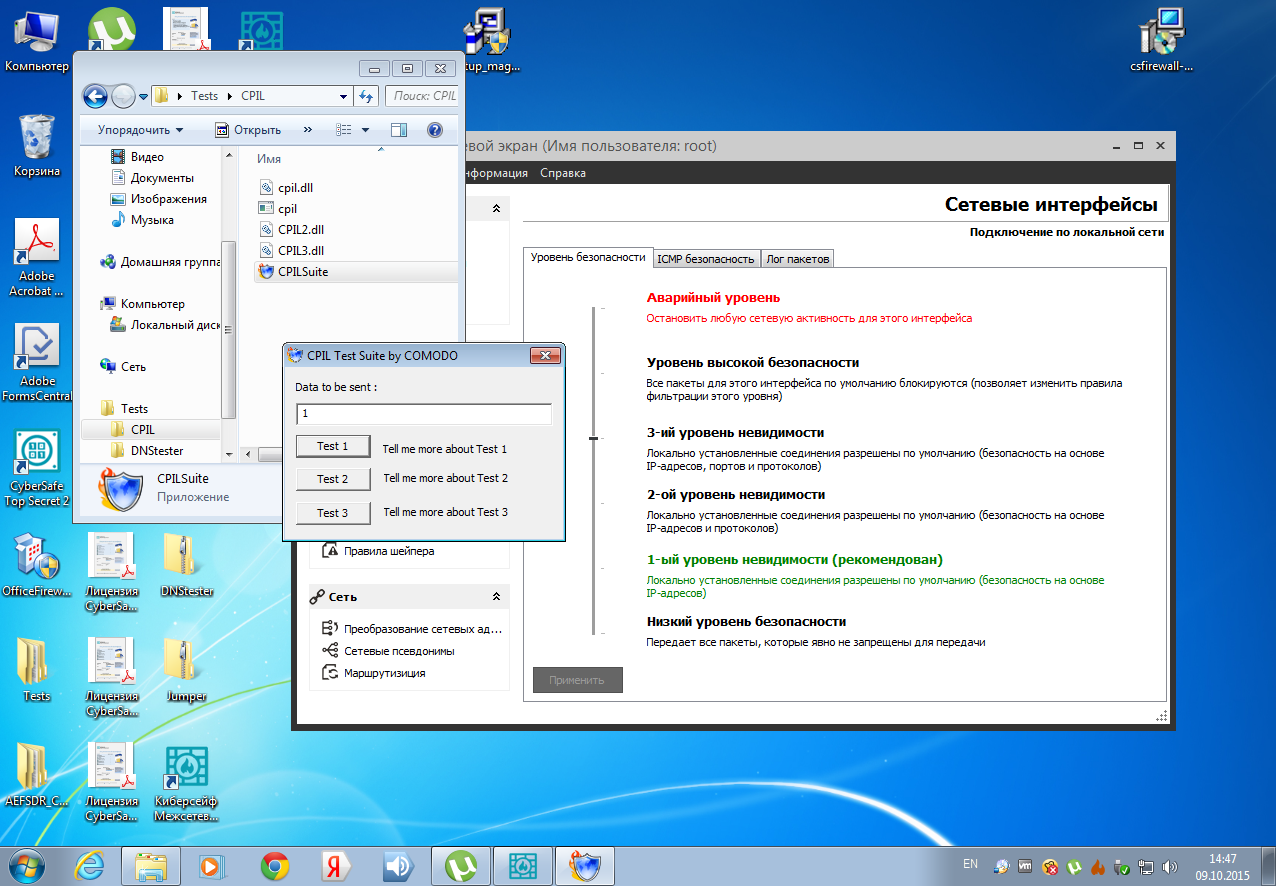

Тест 3. Набор тестов от Comodo (CPIL)

- Нужно ввести передаваемые данные. Нами вводились значения 1, 2, 3 для тестов 1, 2 и 3 соответственно.

- Затем нажать одну из кнопок вызова теста (рис. 5)

Рис. 5. CPIL Test Suite

После этого должен был открыться браузер с результатами теста. Кроме сообщения о том, что тест провален, страница результатов должна была отображать введенное нами значение, которое передавалось сценарию в качестве GET-параметра (см. рис. 6). Видно, что значение (2 в адресной строке) таки было передано, но сценарий его не отобразил. Ошибка в сценарии Comodo?

Ошибаются, конечно, все, но доверия к этому тесту у нас поубавилось.

Рис. 6. Результат теста (аппаратный брандмауэр)

А вот при использовании программного брандмауэра тесты CPIL даже не запустились. При нажатии кнопок 1 — 3 ничего не произошло (рис. 7). Неужели это заслуга Windows Server 2008, а не брандмауэра? Мы решили это проверить. Поэтому на компьютер с Windows 7, защищенный аппаратным брандмауэром, был установлен Киберсейф Межсетевой экран. А вот в Windows 7 утилите удалось-таки прорвать оборону файрвола.

Первый и третий тест были пройдены, а вот при нажатии кнопки Test 2 нам пришлось созерцать окно браузера Chrome, подобное изображенному на рис. 6.

Рис. 7. При нажатии на кнопку ничего не происходит (видно, что антивирус отключен)

Рис. 8. Тесты 1 и 3 пройдены

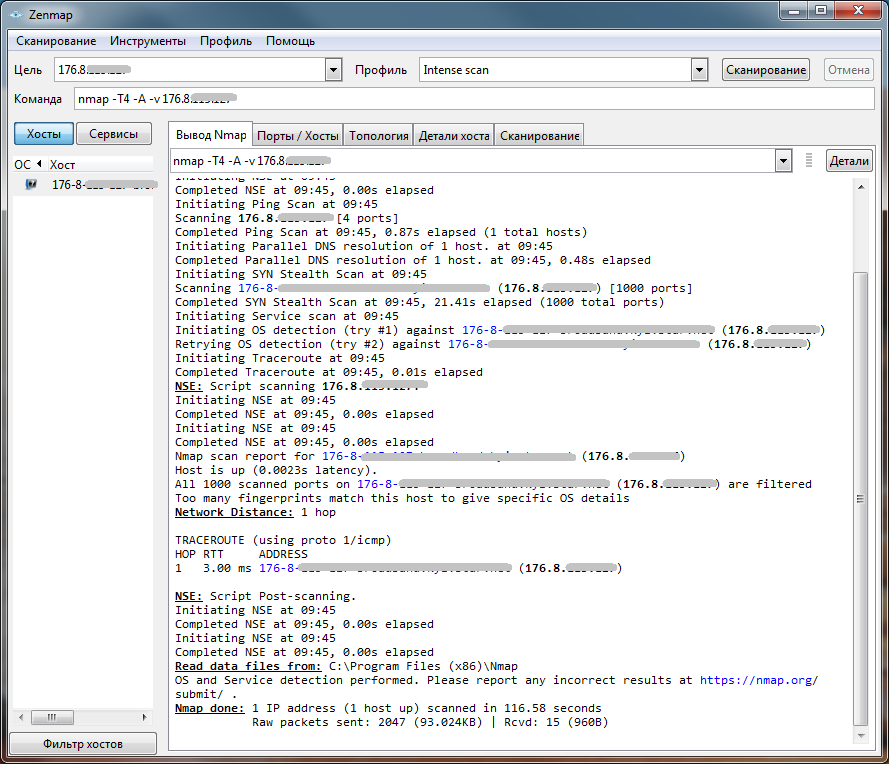

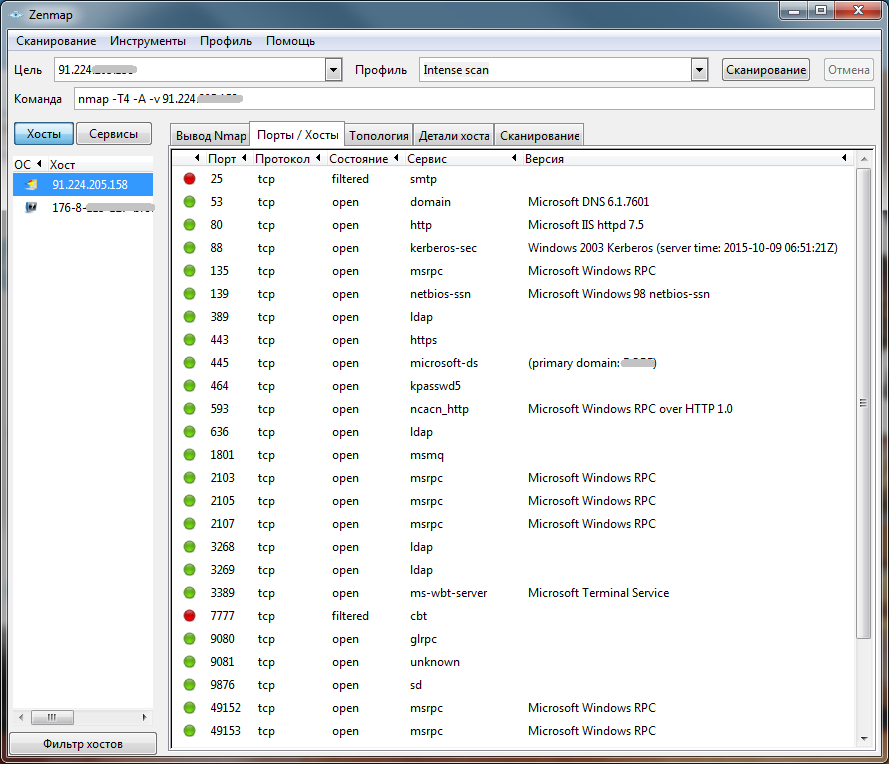

Тест 4. Сканирование извне

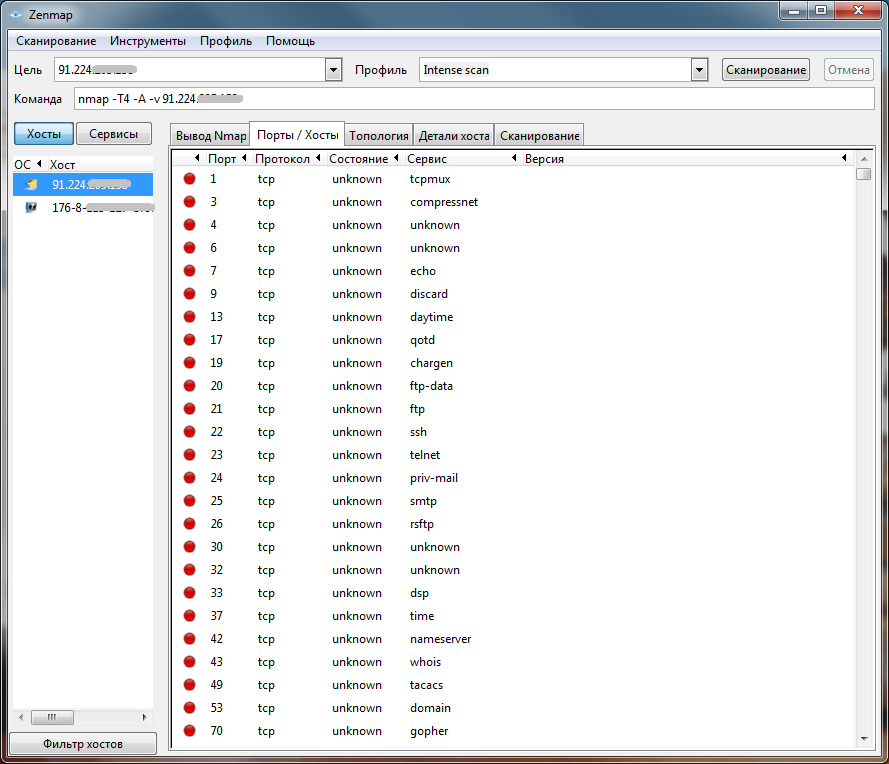

До этого мы пытались прорваться через брандмауэр изнутри. Сейчас же попробуем просканировать защищаемые брандмауэром системы. Сканировать будем сканером nmap. В результатах аппаратного брандмауэра никто не сомневался — все закрыто и невозможно даже определить тип тестируемой системы (рис. 9 и 10).

На всех последующих иллюстрациях IP-адреса скрыты, поскольку являются постоянными — дабы ни у кого не было желания повторить тест на наших адресах.

Рис. 9. Сканирование аппаратного брандмауэра

Рис. 10. Сканирование аппаратного брандмауэра (детали хоста)

Теперь попробуем просканировать систему, защищенную программным межсетевым экраном. Понятное дело, по умолчанию программный межсетевой экран будет пропускать все и вся (рис. 11).

Рис. 11. Открытые порты (программный межсетевой экран, настройки по умолчанию)

Рис. 12. Определен тип системы (программный межсетевой экран, настройки по умолчанию)

Когда же настраиваются правила, то все встает на свои места (рис. 13). Как видите, программный брандмауэр обеспечивает безопасность защищаемой системы ничем не хуже, чем его «железный» коллега.

Рис. 13. Открытых портов нет

Атаки по локальной сети

Почему так важно обеспечить защиту внутри локальной сети? Многие администраторы ошибочно не уделяют внимание защите изнутри, а зря. Ведь внутри локальной сети можно реализовать множество атак. Рассмотрим некоторые из них.

ARP-атака

Перед соединением с сетью компьютер отправляет ARP-запрос, позволяющий узнать, не занят ли IP-адрес компьютера. Когда в локальной сети есть несколько Windows-машин с одним IP-адресом, то пользователь видит окошко с сообщением о том, что IP-адрес занят (используется другим компьютером). Windows о занятости IP-адреса узнает посредством протокола ARP.

ARP-атака заключается в том, что злоумышленник флудит машины, которые работают под управлением Windows. Причем на каждый компьютер будут отправлены сотни запросов, в результате пользователь будет не в силе закрыть постоянно всплывающие окна и будет вынужден, как минимум перезагрузить компьютер.

Ситуация мало приятная. Но наличие брандмауэра на рабочей станции позволит свести на нет все старания злоумышленника.

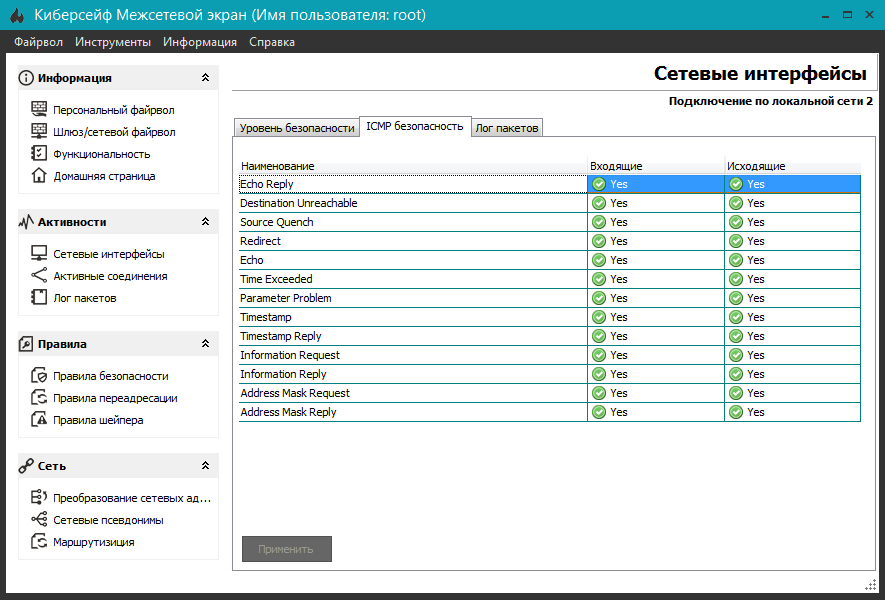

DoS-атаки, в том числе различные флуд-атаки

DoS-атаки (атаки на отказ) возможны не только в Интернете, но и в локальных сетях. Отличаются лишь методы таких атак. Природа DoS-атак может быть любой, однако, бороться с ними без брандмауэра, который был бы установлен на каждой машине локальной сети, невозможно.

Один из видов DoS-атаки, который может с успехом применяться в локальной сети — это ICMP-флуд. Брандмауэр КиберСейф Межсетевой экран содержит выделенные средства для борьбы с этим видом атак (рис. 14). Также он содержит средства балансировки нагрузки на сервер, что также может помочь в борьбе с DoS-атаками.

Рис. 14. ICMP безопасность (КиберСейф Межсетевой экран)

Подробнее о DOS-атаках вы можете прочитать в статье «Как защитить себя от DoS/DDoS-атак».

Смена MAC-адреса

В локальной сети компьютеры идентифицируются не только по IP-адресу, но и по MAC-адресу. Некоторые администраторы разрешают доступ к определенным ресурсам по MAC-адресу, поскольку IP-адреса, как правило, динамические и выдаются DHCP. Такое решение не очень себя оправдывает, поскольку MAC-адрес очень легко сменить.

К сожалению, защититься от смены MAC-адреса с помощью брандмауэра не всегда возможно. Не каждый брандмауэр отслеживает изменение MAC-адреса, поскольку обычно привязан к IP-адресам. Здесь самое эффективное решение — использование коммутатора, позволяющего сделать привязку MAC-адреса к конкретному физическому порту коммутатора.

Обмануть такую защиту практически невозможно, но и стоит она немало. Правда, есть и программные способы борьбы со сменой MAC-адреса, но они менее эффективны. Если вам интересен брандмауэр, который умеет распознавать подмену MAC-адреса, то обратите внимание на Kaspersky Internet Security 8.0. Правда, последний умеет распознавать подмену MAC-адреса только шлюза. Но зато он полноценно распознает подмену IP-адреса компьютера и IP-флуд.

Подмена IP-адреса

В сетях, где доступ к ресурсам ограничивается по IP-адресам, злоумышленник может сменить IP-адрес и получить доступ к защищаемому ресурсу. При использовании брандмауэра Киберсейф Межсетевой экран такой сценарий невозможен, поскольку нет привязки к IP-адресам даже у самого брандмауэра. Даже если изменить IP-адрес компьютера, то он все равно не войдет в состав ИСПДн, в которую стремиться проникнуть злоумышленник.

Routing-атаки

Что такое межсетевой экран

Серверное оборудование, корпоративные сети нередко подвергаются хакерским атакам. Злоумышленники могут получить доступ к ним, похитить или стереть ценную информацию, запустить вредоносный софт или банально «уложить» систему.

Чтобы подобного не произошло, необходимо предусмотреть особый инструмент, способный обеспечить комплексную защиту ваших сервисов и сервера от внешнего доступа сторонних лиц. Фильтрация сетевого трафика может выполняться при помощи межсетевого экрана. О чем идет речь, как работает этот продукт, каких типов может быть? Остановимся более подробно на этих вопросах.

Назначение и особенности межсетевых экранов

Межсетевой экран – это программный или программно-аппаратный продукт, предназначенный для отслеживания сетевых пакетов, предоставления разрешения на их пропускание или блокировку. Таким образом и обеспечивается защита сервера, корпоративных сервисов от несанкционированного доступа. Еще этот инструмент называют МЭ, сетевым экраном, файрволом (Firewall), брандмауэр. Если вы встретите любое из этих названий, должны понимать, что речь идет именно о межсетевом экране.

Устанавливаться он может в разных местах. Так, если его разместить в месте выхода корпоративной сети в интернет, то это обеспечит защиту всей внутренней системы вашей компании. Также при помощи МЭ можно предотвратить несанкционированный доступ к одному из элементов программного обеспечения, как пример – серверу, на котором хранится наиболее важная документация.

Реализован файрвол может на отдельной программе или же быть частью какого-то программного комплекса. Как пример, сегодня брандмауэр –обязательный компонент большей части антивирусного ПО. На практике встречаются брандмауэры и в виде программно-аппаратного комплекса, то есть представляют собой физическое устройство с соответствующим софтом, которое дополнительно подключается к сети.

Функциональные возможности межсетевых экранов

В обязанности, которые берет на себя сетевой экран Firewall входит:

- Приостановление подмены потока данных. На примере это выглядит так. Внутри компании осуществляются непрерывные обмены информацией между разными подразделениями с идентифицированными и реальными IP-адресами. Нередко такой трафик используют злоумышленники. Они маскируют свой вредоносный поток данных под рабочий, вот только идти он будет с другого IP, не идентифицированного межсетевым экраном. МЭ мгновенно заметит такую подмену и запретит доступ этим данным. Вредоносная информация не попадает в вашу сеть.

- Предотвратить трафик на неизвестный IP-адрес. Ситуация обратная предыдущей: МЭ блокирует пакеты данных не на вход, а на выход. Предположим, что один из недобросовестных сотрудников случайно или намеренно уже загрузил вредоносный файл на свой ПК. В результате таких действий произошла утечка данных. И как только вирусное ПО перейдет к передаче скачанных сведений на неизвестный IP, МЭ заблокирует этот трафик. Будет предотвращена утечка данных за пределы компании.

- Обеспечить защиту сети от DDoS-атак. DDoS-атаки – один из наиболее распространенных на сегодня способов взлома как частных ПК, так и корпоративных сетей. Злоумышленник отправляет множественные запросы с аппаратного обеспечения, которое уже заражено вирусом. У корпоративных систем, сталкивающихся уже с подобными атаками, есть функция их распознавания. Она выявит закономерность DDoS и перенаправит ее на Firewall для фильтрации потока данных.

Правила, на которых основывается принцип работы межсетевого экрана

Работа межсетевого протокола основана на ряде правил. На их основании и осуществляется прохождение сетевого трафика через файрвол, определяется возможность его пропуска или же выполняется блокировка. Правила состоят всего из двух компонентов:

- Условие. Имеется ввиду порт и IP-адрес. Задаются данные, на которые МЭ будет ориентироваться, разрешая или же блокируя доступ.

- Действие. Речь идет о пропускании трафика или его блокировка исходя из указанных в ПО условий. Действие выполняется тремя командами: разрешить, отклонить, отбросить. Разрешить (accept) – это значит пропустить поток данных. Отклонить (reject) – это заблокировать прохождение трафика и отправить пользователю информационное сообщение об ошибке в формате «недоступно». Отбросить (drop) – действие, запрещающее прохождение потока данных без направления отправителю сообщения об ошибке.

Одна из главных задач системного администратора при внедрении брандмауэра в архитектуру корпоративной сети – правильно указать условия для правил. Как пример возможного варианта:

- разрешить передачу данных между всеми IP-адресами из отдела продаж, направить их на 60-й порт;

- разрешить передачу данных между всеми IP-адресами, завязанными на сисадмине;

- отклонить/отбросить доступ со всех других IP.

При таком задании условий, все попытки стороннего персонала (отдел рекламы, технической поддержки, бухгалтерии и пр.) подсоединяться к сети будут отклонены с сообщением «недоступно» или же без него. И даже если в сеть через SSH попробует зайти представитель отдела продаж, но не через 60-й, а, к примеру, 40-й порт, от также получит отказ в доступе.

Особенности функционирования межсетевого экрана

Принцип работы межсетевого экрана достаточно простой и логически понятный. Чтобы обеспечить защиту сервера, корпоративных сервисов от стороннего доступа, файрвол постоянно контролирует входящие и исходящие потоки данных. Классические варианты МЭ (пакетные фильтры) идентифицируют трафик исходя из сетевого уровня. На его основании они и делают указание пропускать либо же отклонить тот или иной поток информации. Основные критерии:

- Порт и IP источника трафика, то есть того, кто направляет поток данных.

- Порт и IP получателя информации, то есть того, для кого предназначается это пакет данных.

- На каких протоколах транспортного уровня осуществляется взаимодействие: UDP, TCP и пр.

- Период времени, в ходе которого осуществляется передача информации.

Наряду с пакетными фильтрами (идентифицируют передачу данных на сетевом уровне, то есть на основании параметров IP-пакетов), к файрволу также относятся и сопутствующие компоненты:

- посредники прикладного уровня, включая Firewall интернет-приложений, способные воспринимать и понимать смысл перенаправляемой информации, исходя из специфики работы программного обеспечения;

- шлюзы сеансового уровня, предназначенные для фильтрации потока данных на основании Правил сетевого соединения, предусмотренных в OSI-модели.

Сегодня межсетевые экраны в своем самом простом исполнении (как самостоятельный механизм защиты сетевых соединений) уже не применяется ввиду невысокой эффективности. Наибольшую результативность работы он дает при совместном применении со сканированием передачи данных, защитой от DDoS-атак, антивирусными приложениями потокового сканирования и пр. Но фильтрация сетевого трафика по его параметрам – была, есть и будет основой любой сетевой защиты. Именно она будет открывать или запрещать доступ к корпоративным сетям.

Разновидности межсетевых экранов

На сегодня существуют следующие виды межсетевых экранов:

- Аппаратные. Имеется ввиду специализированное оборудование, разработанное исключительно с целью обработки потоков данных. Оно будет включать в себя процессоры, платы и прочие компоненты. Работает все это на своем индивидуальном программном обеспечении, позволяющем увеличить производительность «железа». FortiGate, Cisco ASA, UserGate, Cisco FirePower – все это примеры аппаратного файрвола.

- Программные. Здесь нет аппаратной составляющей – исключительно программное обеспечение. Его можно установить как на реальные, так и на виртуальные машины. Через ПО будут проходить все потоки данных, поступающие внутрь системы. Такие межсетевые фильтры встроены в ОС Windows, Linux (iptables). Устанавливаться межсетевые экраны данного типа могут как на границе корпоративной сети и интернета, так и на отдельно взятых персональных компьютерах.

По мощностным показателям аппаратный firewall значительно превосходит программные аналоги. Но и по цене такие решения будут значительно дороже. В свою очередь программный тип МЭ более сложные в настройках, да и пропускная способность у них ниже. И здесь уже надо исходить и из собственных материальных возможностей, и из условий предстоящего использования файрвола, а именно от требуемого уровня защиты.

Прокси, как разновидность брандмауэра

В качестве межсетевого экрана сегодня могут использоваться и прокси-сервера. Они способны контролировать перемещение потоков данных на последнем уровне стека TCPIP. В качестве фильтров здесь применяются:

- блоки заголовков;

- содержимое блока полезной нагрузки;

- параметры поля и прочие моменты.

Прокси-сервер может фильтровать как один, так и несколько протоколов. Они станут оптимальным вариантом для обеспечения высокого уровня безопасности, повысят производительность системы и скорость доступа к определенным интернет-сервисам. Но вот построены они на более сложных протоколах, чем обычные межсетевые экраны. Не таким простым будет и управление ими. Но зато прокси-сервер может идентифицировать взаимосвязь между сервером и клиентом, что обеспечит возможность выполнять проверку и фильтровать запросы уже на прикладном уровне.

Зачастую прокси сервер – это дополнительный инструмент к МЭ. Более того, брандмауэры последнего поколения уже имеют встроенные функции прокси.

Подводим итоги

Подводя итоги всему вышесказанному, отметим ряд основных моментов:

- Основная обязанность файрвола (он же firewall, межсетевой экран, МЭ, брандмауэр) – обеспечить безопасность корпоративной сети, сайта, аппаратного устройства, защитив его от несанкционированного стороннего подключения.

- С целью обеспечения защиты МЭ проверяет как входящие, так и исходящие потоки данных, анализируя их параметры в соответствии в указанными правилами.

- Брандмауэр минимизирует вероятность утечки информации, предотвратит DDoS-атаки и прочие варианты проникновения вирусов внутрь корпоративной сети или аппаратного устройства.

- Межсетевые экраны могут быть как чисто программными (непосредственно приложение), так и аппаратными («железо» с соответствующим программным обеспечением). Первые разновидности устанавливаются на сервер или на ПК, а вторые – подключаются дополнительно.

- МЭ последнего поколения имеют встроенные функции прокси-серверов. Это позволяет им на прикладном уровне пропускать запросы или отбрасывать их, запрещать доступ.

Если вы хотите обеспечить своей корпоративной сети или отдельно взятому устройству высокий уровень безопасности, воспользуйтесь возможностями, которые предоставляют межсетевые экраны. В компании «Xelent» вы сможете взять в аренду подобные решения на выгодных условиях и с профессиональным обслуживанием. Чтобы более подробно узнать условия сотрудничества и особенности продукта, обращайтесь за консультациями к нашим специалистам.

Популярные услуги

Аренда FTP сервера

Разработчики приложений часто сталкиваются с ситуаций, когда нужно создать backup файлов, но места для его хранения нет. Аренда FTP сервера в Xelent поможет решить эту проблему.

Аренда хостинга для сайта

Хостинг сайтов в СПб приходится приобретать любой уважающей себя компании. Это нужно для создания и дальнейшей раскрутки сайта. В компании Xelent клиентам на выбор доступна аренда виртуального или vps-сервера.

Гибридная инфраструктура

Гибридная инфраструктура – уникальная услуга для объединения преимуществ виртуальных и физических серверов. Позволяет масштабировать ресурсы вашего бизнеса и провести цифровизацию за несколько рабочих дней.

Источник: www.xelent.ru

Лучшие файрволы для Windows 10

На Windows 10 есть встроенный файрвол, однако пользоваться им не всегда удобно. Решением может стать установка защитного экрана от сторонних разработчиков. Можно найти как платные, так и бесплатные решения, которые фильтруют трафик и обеспечивают безопасность системы.

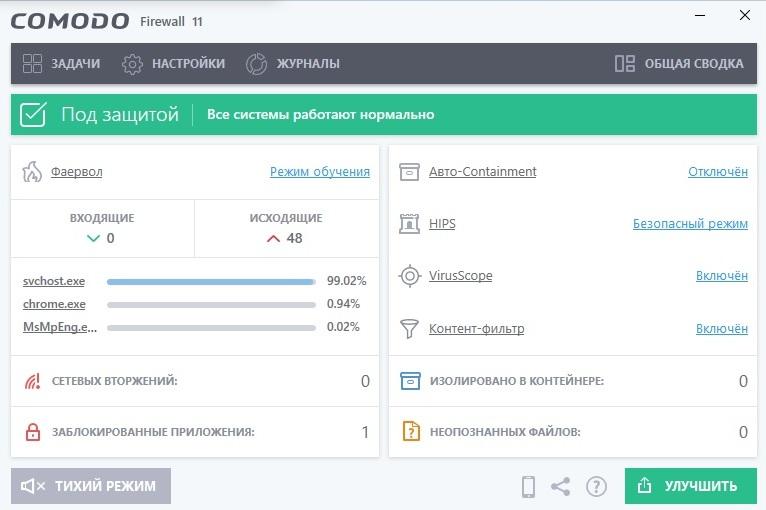

Comodo Firewall

Comodo Firewall — популярный брандмауэр, известный со времен Windows XP. Одна из главных его особенностей — режим Sandbox, при котором можно запускать любые приложения в виртуальной среде, оберегая систему от потенциального заражения. Comodo останавливает вирусы и вредоносные программы до того, как они попадают на компьютер. Система облачного анализа умеет определять угрозы нулевого дня (ранее неизвестные вирусы).

Интерфейс Comodo Firewall

Плюсы

- Бесплатная лицензия и автоматическое обновление.

- Защита реестра и системных файлов.

- Режим обучения для обнаружения новых угроз.

- Возможность создать белый список для блокировки всех неизвестных подключений.

- Доступ к списку безопасных файлов и приложений.

- Игровой режим, отключающий уведомления во время игр.

- Мастер безопасности, упрощающий настройку фильтрации.

Минусы

- При установке предлагает инсталлировать в нагрузку браузер от Comodo, а также подменяет стартовую страницу в браузере.

Стоимость

Сам файрвол можно использовать бесплатно без ограничений. Есть также режим Pro, который включает антивирус и оперативную онлайн-поддержку. Подписка на годовую лицензию для одного устройства стоит 17,99 долларов.

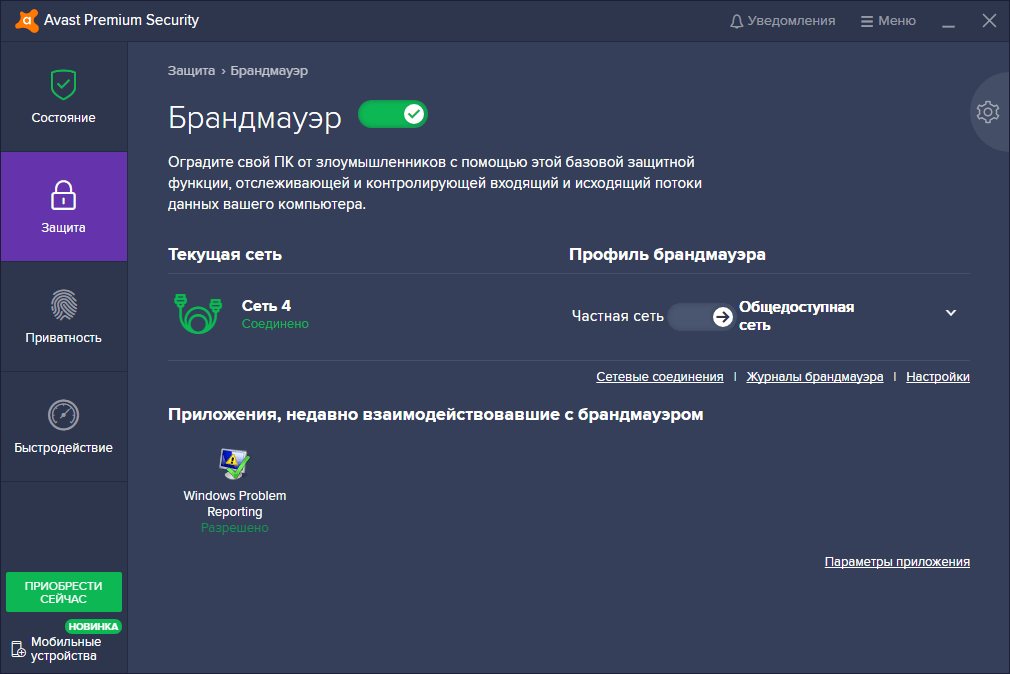

Avast Premium Security

Компания Avast Software предлагает брандмауэр в составе антивирусного пакета Avast Premium Security. Файрвол блокирует входящие подключения и позволяет вручную составить список программ, которым разрешен доступ в интернет с вашего компьютера. Это гарантирует сохранность конфиденциальность данных, а также исключает использование устройства в качестве части преступного ботнета — сети, по которой распространяются программы-вымогатели.

Файрвол в Avast Premium Security

Плюсы

- Автоматическая установка обновлений.

- Игровой режим без оповещений.

- Сканирование роутеров на уязвимости.

- Проверка безопасности домашней и общедоступной сети Wi-Fi.

- Режим «песочницы» для запуска подозрительных приложений в изолированной среде.

- Блокировка опасных сайтов и файлов.

- Защита от программ-вымогателей.

Минусы

- Несмотря на встроенный спам-фильтр, пропускает спам.

- Не лучшая защита от фишинга.

- Некоторые дополнительные модули приобретаются отдельно — например, программа для очистки системы или утилита для защиты от трекинга.

Стоимость

- Годовая лицензия на 1 устройство стоит 1490 рублей. В течение 30 дней можно пользоваться ей бесплатно.

- Годовая лицензия на 10 устройств (Windows, macOS, Android, iOS) стоит 1990 рублей.

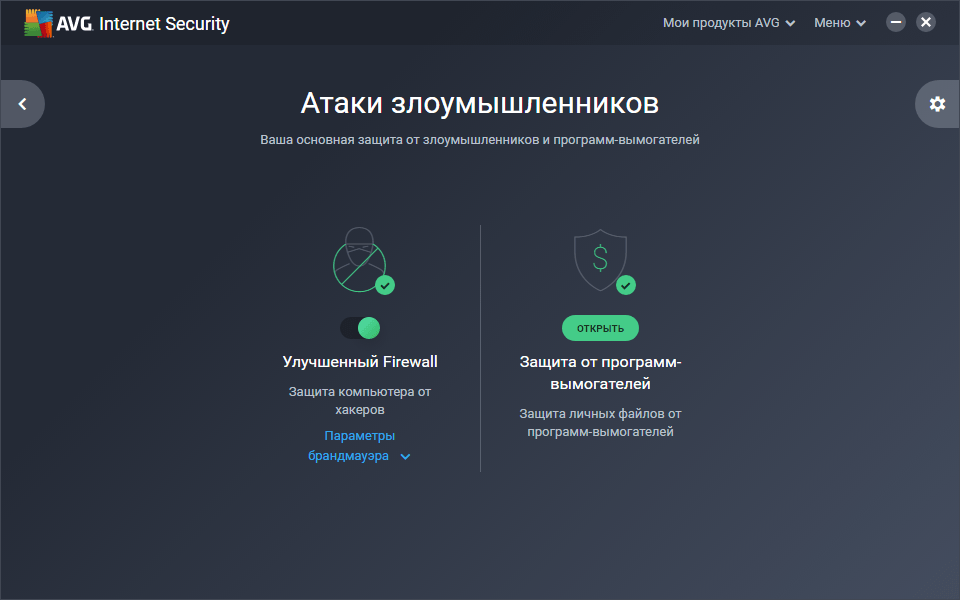

AVG Internet Security

Файрвол от AVG тоже не распространяется сам по себе, а входит в состав антивирусного программного обеспечения AVG Internet Security. Он доступен в полной версии пакета. При установке бесплатного антивируса брандмауэра нет — только инструменты сканирования ПК и защиты от небезопасных ссылок и вложений. Брандмауэр предлагает стандартный набор функций, позволяющий защититься от несанкционированных подключений к компьютеру и ограничить доступ приложений в интернет.

Защита от злоумышленников в AVG Internet Security

Плюсы

- Защита от вирусов, вымогателей, шпионов, вредоносных программ.

- Блокировка небезопасных ссылок и вложений.

- Автоматическое обновление.

- Блокировка попыток слежки через веб-камеру.

- Защита от несанкционированных подключений.

- Тонкие настройки разрешений для приложений.

- Защита от фишинговых сайтов.

Минусы

- За некоторые функции антивирус просит деньги даже после установки полного пакета. Речь идёт об антитрекинге и увеличении производительности компьютера.

- Навязчивая реклама платных улучшений.

Стоимость

- Есть бесплатная пробная версия на 30 дней, которая позволяет проверить все возможности антивирусного ПО, в том числе брандмауэра.

- Подписка на 1 год стоит 1990 рублей. Лицензия позволяет защитить до 10 устройств на Windows, macOS, Android и iOS.

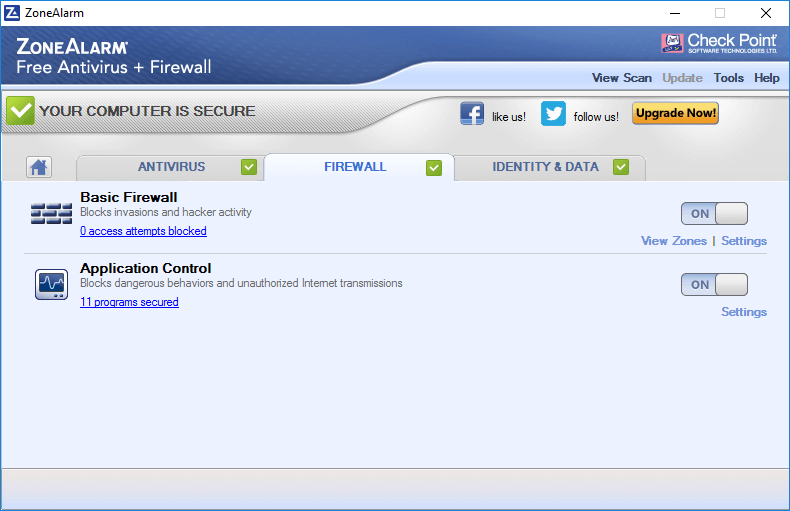

ZoneAlarm Free Firewall

ZoneAlarm Free Firewall — файрвол от ещё одного разработчика антивирусного ПО. Продукты ZoneAlarm не так известны, как Avast или AVG, но предоставляют сопоставимый уровень безопасности. Брандмауэр доступен для отдельной установки. Он отслеживает поведение компьютера и способен остановить даже сложные атаки, с которыми не справляются обычные антивирусы.

Интерфейс ZoneAlarm Free Firewall

Плюсы

- Мгновенное отключение вредоносных программ.

- Антифишинговое расширение для Google Chrome в комплекте.

- Проактивная защита от несанкционированного доступа.

- Запрет на отправку конфиденциальных данных с вашего компьютера, который помогает бороться с программами-шпионами.

- Постоянная проверка системы и предупреждение пользователя о подозрительной активности.

Минусы

- При неосторожном обращении можно «убить» приложение, запретив ему запускаться. Чтобы этого избежать, приходится внимательно настраивать конфигурацию.

- Интерфейс не локализован на русский язык.

Стоимость

- Бесплатная версия с ограниченной функциональностью.

- У программы есть бесплатный пробный период на 30 дней, в течение которого можно проверить все её возможности.

- Стоимость лицензии зависит от количества устройств. Годовая подписка на 1 компьютер обойдётся в 14,95 долларов. Защита 10 устройств стоит 39,95 долларов, а 50 — 164,95 доллара.

GlassWire

GlassWire — монитор сетевой безопасности. Его главная особенность — отображение активности на графике. Это помогает быстро определять необычное поведение программ и принимать меры по их блокировке. Если новая служба или приложение подключается к сети, вы получаете уведомление. Это позволяет исключить возможность несанкционированного доступа.

Если вы игнорируете предупреждение, соединение добавляется в список доверенных. В настройках можно выставить более строгую политику разрешений, тогда любое новое соединение будет блокироваться. Затем вы сами решаете, стоит ли добавлять его в список разрешённых.

Через график удобно следить за активностью служб и программ

Плюсы

- Удобный для восприятия график сетевой активности, на котором бросаются в глаза подозрительные всплески.

- Оповещение обо всех необычных изменениях в работе системы.

- Контроль других компьютеров внутри сети и получение уведомлений о подключении к Wi-Fi новых устройств.

Минусы

- Большая часть полезных возможностей доступна только после оплаты лицензии.

Стоимость

- У GlassWire есть бесплатная версия, предоставляющая базовые возможности файрвола.

- Подписка на полную функциональность брандмауэра стоит от 39 долларов в год на одно устройство. Если нужно защитить до 3 компьютеров, за лицензию придётся отдать уже 69 долларов, до 10 устройств — 99 долларов в год.

Outpost Firewall Pro

У Outpost Firewall Pro нет официального сайта, так как разработчики продали технологию Яндексу и прекратили поддержку продукта. Однако файрвол можно скачать бесплатно на торрентах. Несмотря на прекращение поддержки в 2015 году, он отлично справляется с блокировкой подозрительной сетевой активности. Однако использовать Outpost Firewall Pro стоит в связке с современным антивирусом, так как он не определяет новые угрозы.

Outpost Firewall Pro предоставляет очень много информации

Плюсы

- Огромный массив информации о каждой попытке соединения с интернетом: процесс, протокол, удаленный адрес, удаленный порт, объём полученного и отправленного трафика, IP-атакующего, событие, тип атаки и т.д.

- Регистрация и отражение всех известных типов атаки.

- Высокий уровень безопасности на стандартных настройках.

- Возможность создать собственную конфигурацию благодаря большому количеству доступных для изменения параметров.

Минусы

- Разработчики прекратили поддержку, программа не обновляется.

- При скачивании из неизвестных источников можно подхватить вирусы.

Стоимость

- Так как поддержка прекращена, платить за антивирус некому, а скачать его с торрентов можно бесплатно.

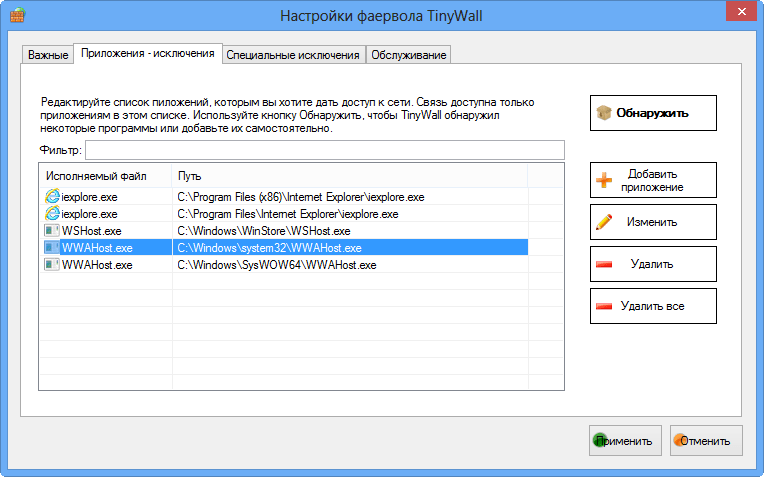

TinyWall

TinyWall — бесплатный файрвол с минимальным количеством настроек, который работает из системного трея. Он предлагает несколько режимов: обычную защиту с блокировкой подозрительных соединений, тотальную блокировку подключений, разрешение только исходящего трафика, отключение файрвола и автоматическое обучение для анализа трафика и формирования белого и чёрного списков.

Плюсы

- Абсолютно незаметная работа, в том числе с точки зрения нагрузки на систему.

- Совместимость со встроенным брандмауэром Windows.

- Защита от несанкционированных подключений.

- Списки приложений, трафик которых должен блокироваться.

- Автоматическое обучение для создания исключений.

- Открытый исходный код.

Минусы

- Нет системы предотвращения вторжений (HIPS).

- Для максимального уровня защиты требуется настройка, в идеале — создание «белого списка». В противном случае отдельные атаки не распознаются.

Стоимость

- Полностью бесплатная программа без рекламы, искусственных ограничений и навязчивых предложений получить дополнительные возможности при покупке лицензии.

SimpleWall

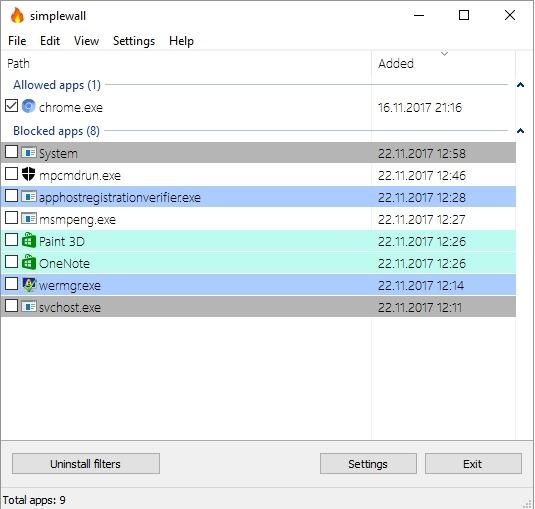

SimpleWall — ещё один пример открытого ПО, которое выполняет функции файрвола. Это очень простой и нетребовательный к ресурсам компьютера брандмауэр, который имеет все необходимые инструменты для управления входящим и исходящим трафиком. SimpleWall предлагает два режима фильтрации: по белому и чёрному списку. В первом случае доступ разрешен только доверенным приложениям, остальные спрашивают разрешения у администратора; во втором режиме доступ в интернет имеют все службы и приложения, кроме заблокированных администратором.

Плюсы

- Удобные режимы блокировки — можно сделать так, чтобы каждое приложение запрашивало разрешение на подключение к сети.

- Встроенные правила блокировки известных вредоносных и шпионских программ.

- Открытый исходный код.

Минусы

- Ограниченная функциональность по сравнению с платными файрволами.

Стоимость

- SimpleWall — бесплатная программа без рекламы и ограничений. Вы можете отблагодарить её создателя, задонатив через официальный сайт.

Какой файрвол выбрать?

Все перечисленные программы справляются с несанкционированными подключениями к компьютеру, позволяют блокировать доступ приложений в интернет и обнаруживать подозрительную активность внутри операционной системы. Поэтому при выборе в первую очередь рекомендуем обратить внимание на стоимость и функциональность. Например, если вам не нужен антивирус, то нет смысла брать Avast Premium Security или AVG Internet Security. Обратная ситуация — если вы хотите ещё и антивирус, то такие комплексные системы помогут сэкономить на лицензии.

Сводная таблица

| Файрвол | Функциональность | Стоимость | Количество устройств | Русский язык |

| Comodo Firewall | Только файрвол, можно приобрести в пакете с антивирусом | Бесплатный файрвол, лицензия на пакет с антивирусом стоит 17,99 долларов | Файрвол без ограничений, антивирусное ПО — 1 устройство | Полная локализация |

| Avast Premium Security | В пакете с антивирусом | Годовая лицензия стоит 1490 рублей | 1 устройство | Полная локализация |

| AVG Internet Security | В пакете с антивирусом | Годовая лицензия стоит 1990 рублей | 10 устройств | Полная локализация |

| ZoneAlarm Free Firewall | Только файрвол | Есть бесплатная версия с ограниченной функциональностью. Годовая подписка на версию Pro стоит 14,95 долларов | 1 устройство | Не поддерживается, интерфейс на английском |

| GlassWire | Только файрвол | Есть бесплатная версия. Полная функциональность стоит 39 долларов | 1 устройство | Не поддерживается, интерфейс на английском |

| Outpost Firewall Pro | Только файрвол | Бесплатно | Без ограничений | Полная локализация |

| TinyWall | Только файрвол | Бесплатно | Без ограничений | Полная локализация |

| SimpleWall | Только файрвол | Бесплатно | Без ограничений | Не поддерживается, интерфейс на английском |

Источник: tehnichka.pro