Пакет Ethereal содержит анализатор сетевого протокола, известный так же как “ sniffer ”. Он полезен для анализа захваченных данных “ с провода ” из работающего сетевого соединения или чтения данных из захваченного файла. Ethereal предоставляет программы как в GUI , так и в TTY -моде для проверки захваченных сетевых пакетов из более чем 500 протоколов, а так же может читать захваченные файлы из многих других популярных сетевых анализаторов.

Информация о пакете

- Адрес (HTTP): http://www.ethereal.com/distribution/ethereal-0.10.9.tar.bz2

- Адрес (FTP): ftp://ftp.ethereal.com/pub/ethereal/all-versions/ethereal-0.10.9.tar.bz2

- Контрольная сумма: f8b7a2c2dcf273e7fd755f972167dacb

- Размер: 5.4 MB

- Требуемое дисковое пространство: 194 MB

- Расчетное время сборки: 3.78 SBU

Зависимости Ethereal

Требуемые

GLib-1.2.10 или GLib-2.6.3 (для сборки оболочки только для TTY -моды)

Рекомендованные

libpcap-0.8.3 (необходим для захвата данных)

Презентация Ethereal Global | RU

Опционально

Установка Ethereal

Установим Ethereal запуском следующих команд:

./configure —prefix=/usr —sysconfdir=/etc —enable-randpkt —enable-threads make

А теперь, как пользователь root:

make install

Описание команд

—enable-randpkt: Этот параметр соберет программу случайного захвата.

—enable-threads: Этот параметр включает использование нитей в ethereal .

—with-ssl: Этот параметр включает использование библиотеки Open SSL libcrypto.

Конфигурация Ethereal

Файлы конфигурации

/etc/ethereal.conf и ~/.ethereal/preferences

Конфигурационная информация

Конфигурация пакета

Хотя параметры конфигурации по умолчанию достаточно нормальные, обратитесь к разделу конфигурации в Руководстве пользователя Ethereal для информации по конфигурации. Большинство настроек Ethereal могут быть улучшены использованием опций меню в GUI интерфейсе ethereal .

Конфигурация ядра

В ядре должна быть включена поддержка Пакетного протокола для Ethereal для захвата пакетов из сети. Включите Пакетный протокол, выбрав “ Y ” в параметре конфигурации “ Device Drivers ” – “ Networking support ” – “ Networking options ” – “ Packet socket ”. Альтернативно, соберите модуль af_packet, выбрав “ M ” в этом параметре.

Замечание: Если вы хотите наблюдать за пакетами, то убедитесь, что не фильтруете их при помощи iptables-1.3.1. Если вы хотите исключить определенные классы пакетов, то более эффективно сделать это можно с iptables , а не Ethereal .

Установленные программы: capinfos, dftest, editcap, ethereal, idl2eth, mergecap, randpkt, tethereal и text2pcap

Установленные библиотеки: libethereal.so, libwiretap.so и различные модули

Установленные директории: /usr/lib/ethereal и /usr/share/ethereal

Короткое описание

capinfos

читает сохраненный захваченный файл и возвращает статистику об этом файле. Программа способна определять и читать любой захват, поддерживаемый пакетом Ethereal .

НЕ ИСПОЛЬЗУЙ ТЕЛЕГРАМ!

dftest

программа тестирования дисплея-фильтра-компилятора.

editcap

редактирует и/или преобразует формат захваченных файлов. Он знает, как читать файлы, захваченные libpcap , включая tcpdump , Ethereal и другими программами, которые записывают захваченные файлы в таком формате.

ethereal

это GUI анализатор сетевого протокола. Он позволяет вам интерактивно просматривать данные пакета из сети или из первоначально сохраненного захваченного файла.

idl2eth

берет описанный пользователем CORBA IDL файл и генерирует исходный “ C ” код, который может быть использован для создания Ethereal плагина.

mergecap

объединяет многочисленные сохраненные захваченные файлы в одиночный выходной файл.

randpkt

создает захваченный файл со случайным пакетом.

tethereal

анализатор сетевого протокола в режиме TTY . Он позволяет вам захватывать данные пакета из сети или читать пакеты из первоначально сохраненного захваченного файла.

text2pcap

читает ASCII шестнадцатиричный дамп и записывает данные в захваченный файл в libpcap -стиле.

содержит функции, используемые программами Ethereal для выполнения фильтрации и захвата пакетов.

является библиотекой, разработанной в качестве замены для libpcap, текущей стандартной Unix библиотеки для захвата пакетов. Для большей информации смотрите файл README в директории исходников wiretap.

Последнее обновление 2005-01-27 16:19:30 -0700

- Назад BIND Utilities-9.3.0p1

- Далее Клиенты почты/новостей

- Наверх.

- В начало.

| Закладки на сайте Проследить за страницей |

Created 1996-2023 by Maxim Chirkov Добавить, Поддержать, Вебмастеру |

Источник: www.opennet.ru

1.3.1. Описание анализатора протоколов Ethereal

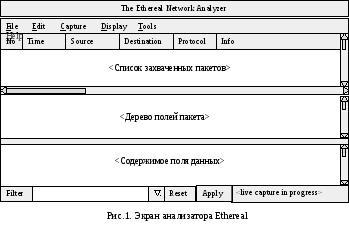

Анализатор Ethereal – это программа, которая устанавливается на компьютере, подключенном к сети посредством сетевого адаптера. Анализатор захватывает пакеты, попадающие на интерфейс компьютера, сохраняет и отображает информацию о каждом пакете: тип протокола, структуру полей, адрес источника и адрес назначения, а также другие параметры. Экран анализатора имеет три окна (рис. 1).

В верхнем окне отображается список захваченных пакетов. Среднее окно показывает древовидную структуру (вложенность) полей пакета, выбранного в верхнем окне. Нижнее окно дает представление того же пакета в виде последовательности байтов, причем выделяются байты, соответствующие полю данных, выбранному в верхнем окне.

В дополнение к трем окнам в нижней части экрана расположены пять элементов. Кнопка Filter позволяет инициировать диалог построения фильтра. Справа от этой кнопки расположено окно для ввода и редактирования фильтра. Это окно служит также для отображения действующего фильтра и просмотра в режиме прокрутки списка ранее использованных фильтров.

Кнопка Reset очищает окно для ввода фильтра. Кнопка Apply инициирует применение выбранного фильтра. Справа от кнопки Apply окно сообщений, которое информирует, что анализатор работает в режиме захвата пакетов. Если режим захвата отключен, окно сообщений показывает имя файла, считанного в верхнее окно.

Если возможна фильтрация по полю, выбранному в среднем окне, то окно сообщений показывает метку соответствующего фильтра. В верхней части экрана расположена панель основных меню.

Меню File позволяет открывать (Open …), закрывать (Close), сохранять (Save и Save as …), перезагружать (Reload) и выводить на печать (Print …) файлы захваченных пакетов, выводить на печать содержимое отдельных пакетов (Print Packet), а также выходить из программы (Quit). Меню Edit позволяет осуществлять поиск кадров (Find Frame …), переходить к кадру с заданным номером (Go to Frame), отмечать кадры (Mark Frame, Unmark Frame и Mark All Frames …), задавать предпочтительные параметры (Preferences), создавать фильтры (Capture Filters), просматривать фильтры (Display Filters …), а также включать и отключать режим анализа протоколов (Protocols …). Меню Capture служит для включения (Start …) режима захвата кадров и выхода из него (Stop). Меню Display позволяет выбирать параметры отображения на экране (Options …), сравнивать выбранные кадры (Match Selected), использовать цветовую разметку (Colorize Display), развертывать и свертывать отображение кадров (Expand All и Collapse All), показывать пакет в отдельном окне (Show Packet in New Window), а также конфигурировать пользовательские декодировки (User Specified Decodes …). Меню Tools позволяет отображать дополнительные подключаемые модули (plugins), отслеживать TCP-поток (Follow TCP Stream), получать данные о протоколах захваченных пакетов (Decode As …), а также выводить на экран статистику протоколов (Summary … и Protocol Hierarchy).

1.3.2. Режим захвата пакетов

Если щелкнуть Start из меню Capture, появится диалоговое окно (Capture Options) для выбора параметров режима захвата пакетов. Поле Interface: позволяет ввести интерфейс, на котором требуется анализировать пакеты. Можно задать только один интерфейс, причем только из числа тех, которые обнаружены анализатором.

Кнопка и поле Limit each packet to ____ bytes служат для задания максимального объема данных, фиксируемого анализатором по каждому пакету. По умолчанию это 65535 байт, что достаточно для большинства протоколов. Кнопка Capture packets in promiscuous mode переводит интерфейс анализатора в режим «неразборчивого» захвата.

Если этот режим не включен, анализатор будет захватывать только пакеты, адресованные в компьютер, на котором установлен анализатор, или исходящие из него 1 . Кнопка и поле Filter позволяют задать фильтр пакетов. Пустое значение означает захват без фильтрации. Если щелкнуть кнопку Filter, то появится диалоговое окно для построения или выбора готового фильтра.

Кнопка и поле File служат для ввода имени файла, в котором будут сохранены результаты захвата. Кнопка Use ring buffer переводит буфер, принимающий пакеты, в кольцевой режим. Поле Number of files_____служат для числа файлов для сохранения захваченных пакетов. Поле Rotate capture file every_____seconds позволяет задать в секундах период прокрутки файла захваченных пакетов.

Ряд кнопок и полей служат для задания параметров отображения. Кнопка Update list of packets in real time переводит окно списка пакетов в режим реального времени. Кнопка Automatic scrolling in live capture переводит окно списка пакетов в режим автоматической прокрутки.

Ряд кнопок и полей служат для задания ограничений на число захваченных пакетов, на общий объем захваченных пакетов и длительность сеанса захвата: Stop capture after ____ packets captured, Stop capture after ____ kilobyte(s) captured, Stop capture after ____ seconds. Незаполненное поле или нулевое содержимое любого из этих полей означает отсутствие соответствующего ограничения.

Кнопка Enable MAC name resolution устанавливает режим трансляции первых трех байт MAC-адреса в название изготовителя сетевой карты. Кнопка Enable network name resolution устанавливает режим перевода IP-адресов в доменные имена. Этот режим дает больше информации, но замедляет работу анализатора по захвату пакетов. Кнопка Enable transport name resolution устанавливает режим перевода номеров портов в протоколы. После установки параметров можно щелкнуть OK для начала процесса захвата или Cancel для его прекращения.

Источник: studfile.net

Русские Блоги

Использование инструмента анализа сетевых протоколов Ethereal

Экспериментальный отчет о классе компьютерных сетей в колледже не был интересным в то время, но сегодня он кажется весьма полезным. Вы можете узнать, как захватывать пакеты данных, а затем анализировать протокол связи программы.

Первый: узнать, как использовать Ethereal, инструмент анализа сетевых протоколов, и использовать его для анализа некоторых протоколов.

1. Используйте команду «ipconfig», чтобы получить MAC-адрес устройства и IP-адрес маршрутизатора по умолчанию; (Примечание. Маршрутизатор по умолчанию — «Шлюз по умолчанию»)

Командная строка: Пуск-> Выполнить-> CMD-> ipconfig / all> C: Mac.txt (в командной строке сохраните команду ipconfig в текстовом файле для дальнейшего использования)

Результат: локальный Mac-адрес: 00.09.73.4B.8A.D7 IP-адрес маршрутизатора по умолчанию: 192.168.8.254

Рисунок 1 (Информация о локальной сети: Mac.txt )

2. использовать » arp «Команда для очистки локального кеша:

Командная строка: Start->Run->CMD->arp –d

Рисунок 2 ( arp команда –d Справка описание параметров)

3. бежать Ethereal Чтобы начать захват всего, что принадлежит ARP Соглашение или ICMP Соглашение и источник или место назначения MAC Адрес пакета этой машины:

Рисунок 3 ( Capture->Options О настройках сетевой карты и Capture Filter )

Рисунок 4 (Сделать снимок экрана)

4. Выполнение заказа: » ping ” Маршрутизатор по умолчанию IP адрес:

Рисунок 5 (Захват пакета)

Рисунок 6 ( ping процесс)

два: использовать Ethereal Наблюдаемый tracert Рабочий процесс команды:

1. Используйте содержимое синтаксиса Ethereal и описание параметра:

Этапы работы в командной строке: Пуск-> Выполнить-> CMD-> tracert

Рисунок 1 (Справочное описание всех параметров команды Tracert)

2. Запустите Ethereal, установите MAC-адреса источника и назначения в качестве пакетов машины и зафиксируйте сообщения, используемые в команде tracert:

Tracert использует ICMP, и соответствующие правила фильтрации:

ether host 00:09:73:4B:8A:D7 and icmp

Рисунок 3 (О настройках сетевой карты и фильтре захвата в Capture-> Options)

3. Выполните tracert -dwww.dlut.edu.cn», Захватить пакет:

Выполните команду: tracert -dwww.dlut.edu.cn:

Рисунок 3 (Выполнение заказа tracert –d www.dlut.edu.cn )

Рисунок 4 (Сделать снимок экрана)

Рисунок 5 (Захват пакета)

4. Tracert работает:

Tracert использует сообщения ICMP, в частности, tracert отправляет сообщения Echo Request, а триггеры возвращают сообщения Time Exceeded и сообщения Echo Reply.

Tracert использует значение TTL в заголовке дейтаграммы icmp и дейтаграммы IP.

TTL (время жизни) — это время жизни IP-дейтаграммы. Когда каждая IP-дейтаграмма проходит через маршрутизатор, значение TTL вычитается на 1 или на время, проведенное в маршрутизаторе, но большинство дейтаграмм находятся в маршрутизаторе.

Время пребывания составляет менее 1 секунды, поэтому фактически из значения TTL вычитается 1. Таким образом, значение TTL эквивалентно счетчику маршрутизатора. Когда маршрутизатор получает дейтаграмму IP с TTL, равным 0 или 1, он больше не пересылает данные, а напрямую отбрасывает их и отправляет сообщение ICMP «тайм-аут» на хост-источник. Ключевым моментом в программе Tracert является то, что исходный адрес IP-заголовка отраженного пакета ICMP является IP-адресом маршрутизатора. Если он достигает хоста назначения, ничего не происходит, поэтому Tracert также отправляет сообщение UDP на хост назначения в то же время и выбирает большое значение в качестве порта UDP, чтобы ни одно приложение на хосте не использовало этот порт. Когда целевой хост достигнут, модуль UDP генерирует ошибку «порт недоступен», так что можно судить, достигнут ли пункт назначения.

Решите путь и отправьте сообщение эхо-запроса icmp в пункт назначения с разными значениями времени жизни (ttl). Каждый маршрутизатор должен уменьшить соответствующий ttl в IP-пакете и переслать его как минимум на 1. Когда ttl-пакет достигает 0, ожидается, что маршрутизатор вернет на исходный компьютер время icmp, превышающее время сообщения.

Tracert определяет, что сообщение с первым эхо-запросом отправки пути имеет ttl, равное 1, и ttl, связанный с приращением, от 1 до каждой последующей передачи, пока не будет достигнут целевой ответ или максимальное количество переходов. По умолчанию максимальное количество прыжков составляет 30, и его можно указать с помощью параметра -h. Путь определяется временем, затраченным на изучение icmp сообщения, проходящего через промежуточный маршрутизатор, и сообщения эхо-ответа, проходящего через пункт назначения. Однако некоторые маршрутизаторы не возвращают сообщение о тайм-ауте для значений ttl с истекшим сроком действия пакета и могут быть невидимы для команды tracert. В этом случае ряд звездочек (*) отображается как закрытый.

три: использовать Ethereal Наблюдаемый TCP Процесс установления и прекращения соединения:

А. Правила фильтрации: TCP-порт 23

б. Три рукопожатия:

Процесс: открыть один с одного конца SOCKET , Другая сторона подключается, сервер открывается, и клиент отправляет SYN , Установите рукопожатие, сервер возвращает SYN , ACK После завершения второго рукопожатия клиент отправляет ACK Завершите третье рукопожатие.

c. Процесс прекращения:

Процесс: активная сторона отправляет FIN, другая сторона переходит в состояние CLOSE, WAIT и отправляет ACK, пассивная сторона отправляет FIN, пассивная сторона входит в состояние TIME, WAIT и отправляет подтверждение ACK, CLOSE

г. Сервер TELNET сначала инициирует закрытие соединения.

Четвертое: используйте Ethereal для наблюдения за процессом разрешения доменного имени с помощью DNS:

а. Правила фильтрации: UDP PORT 53

b. к DNS сервер 210.30.96.99 Отправить один DNS Запрос на запрос www.dlut.edu.cn , DNS Найден сервер www.dlut.edu.cn Соответствующий IP Обратитесь и отправьте его обратно запрашивающему.

Запись c.MX (Mail Exchanger) — это запись почтового обмена, которая указывает на почтовый сервер и используется для определения местоположения почтового сервера в соответствии с суффиксом адреса получателя, когда почтовая система отправляет почту. Tommx.163.net — это доменное имя почтового сервера обмена.

Источник: russianblogs.com