В этой статье мы разберем пошаговый взлом автомобиля. Это даст вам представление о том, как злоумышленник может использовать элементы управления ТС в злонамеренных целях.

Взлом системы автомобиля происходит в рамках кибератаки, и хакер получает некоторые преимущества из этого взлома. Это может быть разблокировка определенных функций в ТС, снятие программных ограничений и т.д. Взлом ТС мы будем осуществлять с помощью центральной сети автомобиля под названием CAN-шина (CAN Bus). Для начала давайте выясним, что это такое.

Что такое CAN-шина (CAN Bus)?

CAN-шина (система цифровой связи и управления электронными устройствами) представляет собой центральную сеть, по которой ТС взаимодействует со своими компонентами. Все дверные замки, спидометр, датчик газа, органы управления тормозами, элементы управления педалью газа и многие другие устройства взаимодействуют через эту сеть.

OBD-II (On-board diagnostics 2)

Угон Мерседес GLS за 10 секунд. Тест охраняемого паркинга на безопасность.

Разъем OBD-II (бортовая диагностика 2) представляет собой порт в автомобиле, который позволяет легко диагностировать неисправности в ТС. На СТО механик подключает устройство к этому порту, чтобы получить код ошибки в системе автомобиля и определить причину неисправности. Обычно порт OBD-II находится под приборной панелью у педалей, за рулевой колонкой или даже под приборной панелью со стороны пассажира. Точка доступа для связи по CAN-шине будет через порт OBD-II.

Основы сети CAN-шины

В локальной сети CAN-шины пакеты отправляются и принимаются также, как и в концентраторе, то есть пакеты данных видны всем устройствам. Концентратор отправляет пакеты всем получателям. Концентраторы считаются небезопасным сетевым устройством из-за возможности прослушивания этой сети.

Если мы нажмем кнопку блокировки на двери, электрический сигнал будет отправлен через CAN-шину на каждое устройство в сети, и двери интерпретируют пакет данных. В пакете данных будет команда: заблокировать или разблокировать. Двери, получив пакет данных, примут эту инструкцию и выполнят соответствующую команду. Отправленные пакеты состоят из двух частей: идентификатора и данных.

Идентификатор представляет собой устройство в автомобиле. Поле данных представляет собой инструкцию, которую необходимо выполнить с указанным устройством. Например, 120 # Ф289632003200320 В данном случае идентификатор равен 120. Оставшаяся часть пакета после # является полем данных.

Важно знать, что идентификатор не будет одинаковым для разных автомобилей по году, марке и модели. Идентификатор 120 может быть педалью газа в Honda Civic 2019 года, но окнами в Toyota Sienna 2022 года. Кроме того, по сети CAN-шины отправляются пакеты постоянно, пока на ТС подается питание любого типа. Это означает, что двигатель даже не нужно включать, а сеть будет активна.

Взлом сети автомобиля

Взлом в данном случае представляет собой повторную атаку на сеть CAN-шины (атака с переустановкой ключа). Мы можем прослушивать пакеты, отправляемые по сети, вручную выполнять действие (запирание/отпирание дверей) и воспроизводить пакеты обратно в сеть, чтобы вызвать то же самое действие – несмотря на то, что кнопки блокировки/разблокировки не нажаты Прежде чем мы приступим ко взлому, давайте настроим необходимые инструменты на виртуальной машине.

BadUSB — Ключ-Флешка для авторизации в ЛЮБОЙ системе / на ЛЮБОМ сайте | UnderMind

Настройка инструментов

- ICSim (симулятор кластера приборов);

- Socketcand;

- Kayak.

Установка необходимых пакетов в Kali:

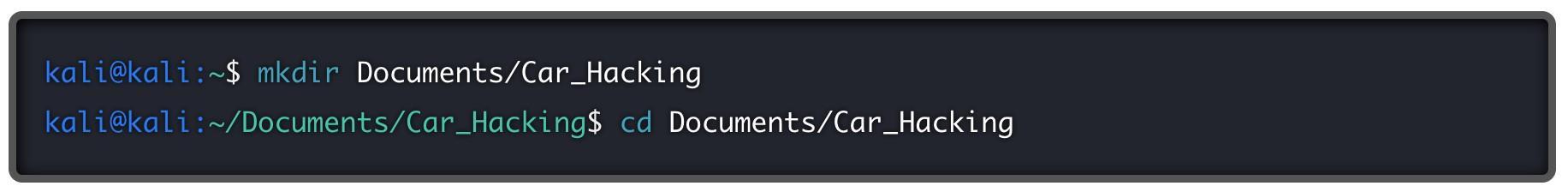

Создание каталога «Car_Hacking» для работы:

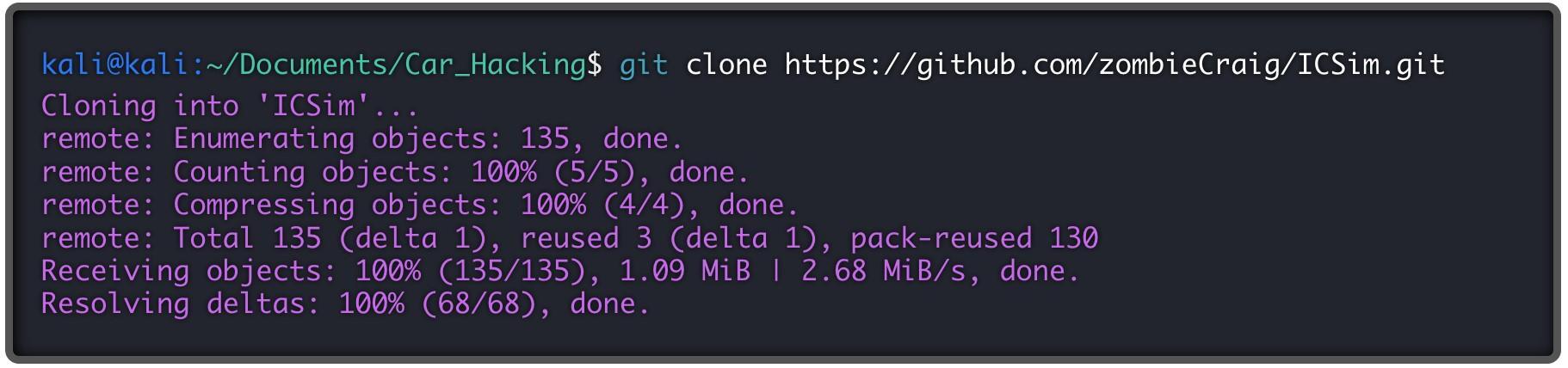

Внутри только что созданного каталога клонируем Git-репозиторий «ICSim»:

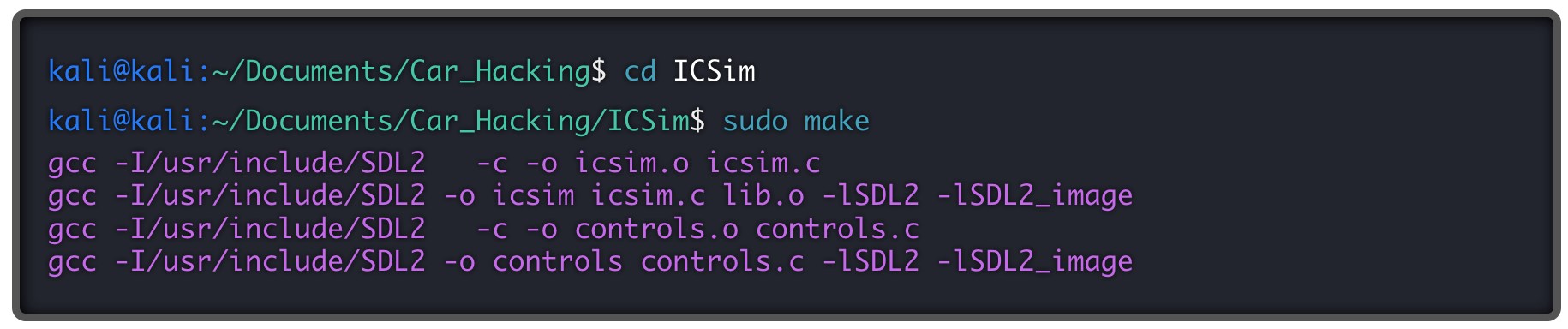

С репозиторием ICSim войдем в каталог «ICSim» и скомпилируем код, чтобы создать необходимый двоичный файл:

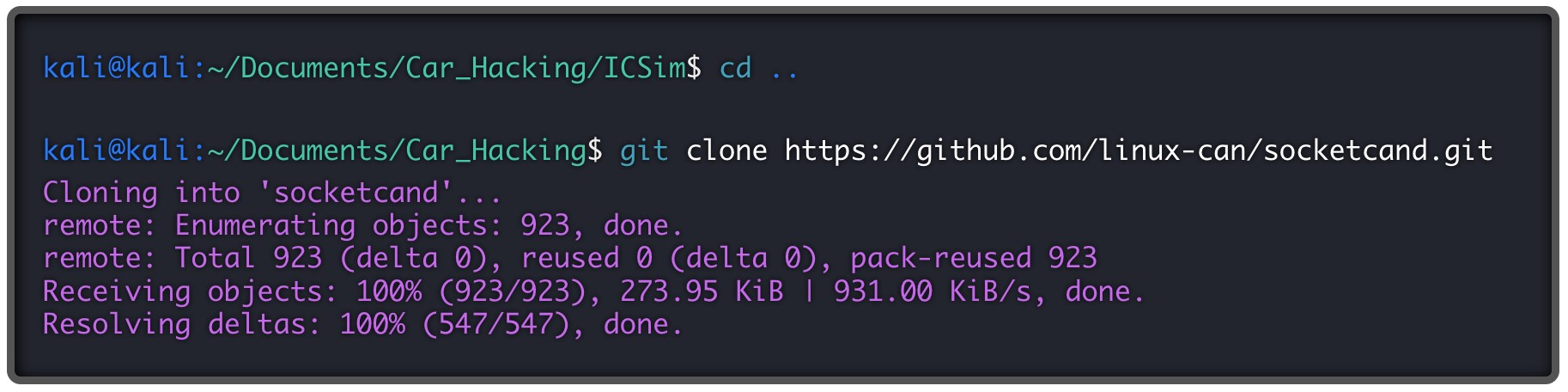

Вернёмся в директорию Car_Hacking и также клонируем репозиторий «Socketcand»:

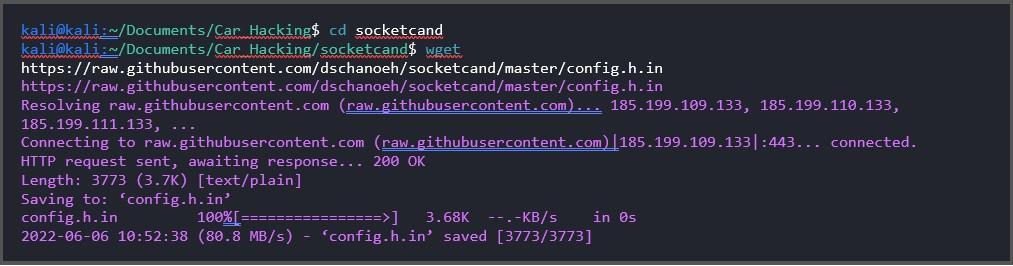

С клонированным репозиторием «Socketcand» давайте настроим, скомпилируем и установим пакет. Необходимый файл отсутствует, поэтому нам нужно начать с копирования этого файла в нужное место.

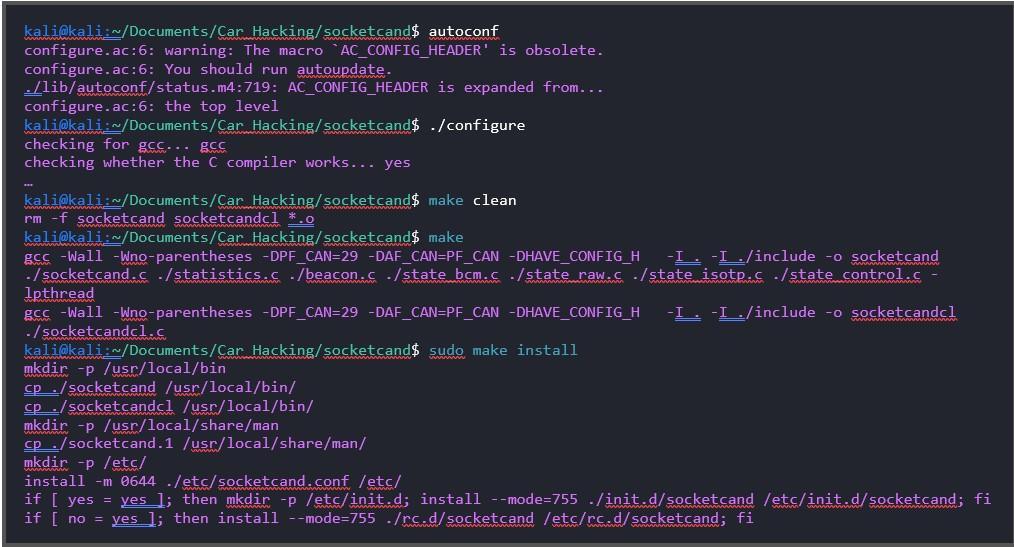

Имея заголовочный файл, мы настроим пакет, скомпилируем его и установим.

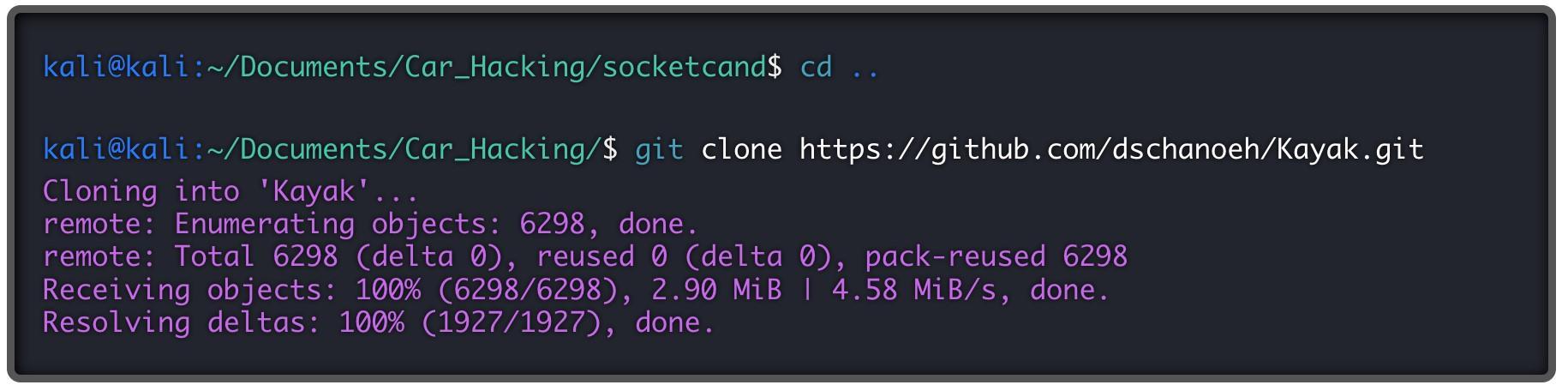

После установки «Socketcand» мы возвращаемся в каталог «Car_Hacking» и клонируем Git-репозиторий «Kayak»:

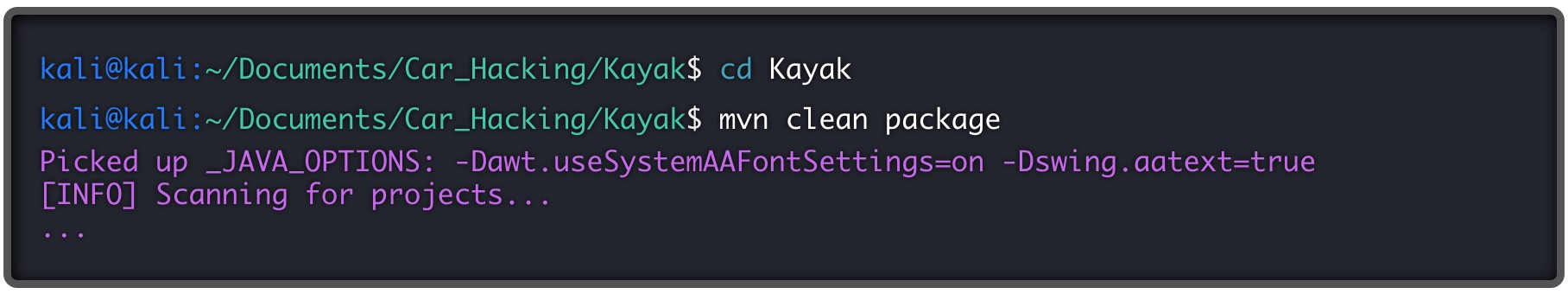

Теперь мы можем перейти в каталог «Kayak» и установить пакет с помощью «Maven»:

После установки «Kayak» мы готовы начать взлом.

Взлом

Для этого процесса нам нужно будет работать с несколькими вкладками терминала одновременно. Нам понадобится отдельная вкладка для каждой из этих функций:

- Запуск симулятора;

- Запуск элементов управления;

- Захват и воспроизведение пакетов данных.

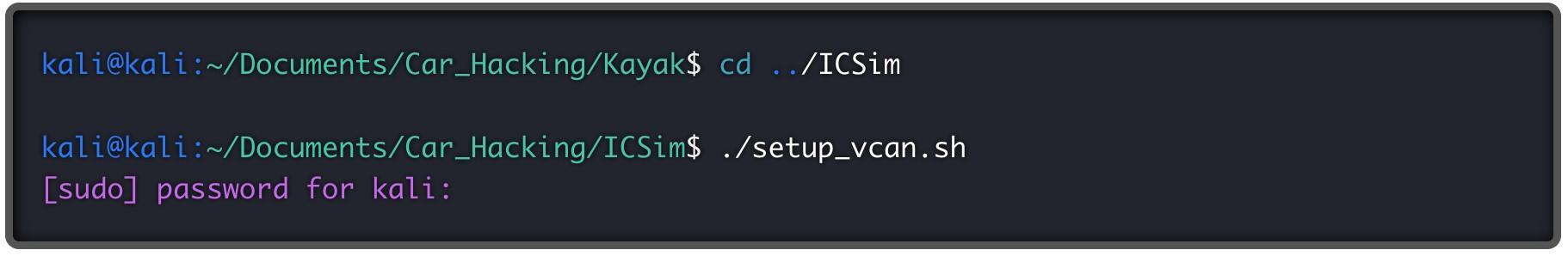

Запустим симулятор на первой вкладке. Сначала нужно настроить интерфейс vcan (virtual CAN). Для этого мы перейдем в каталог ICSim и запустим скрипт установки.

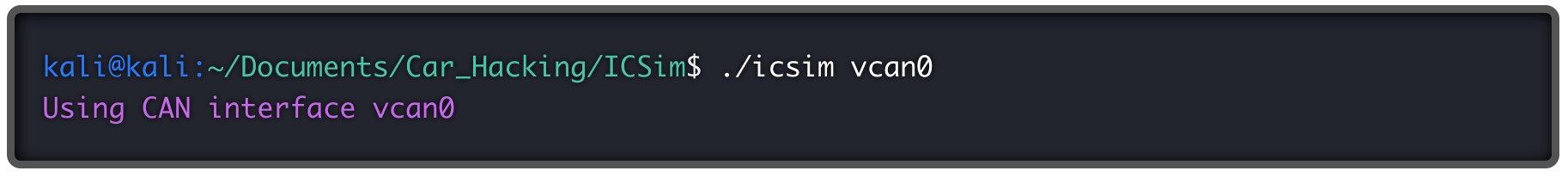

После настройки vcan мы можем запустить виртуальный симулятор на созданном интерфейсе. Поскольку это первый созданный интерфейс vcan, он будет называться «vcan0».

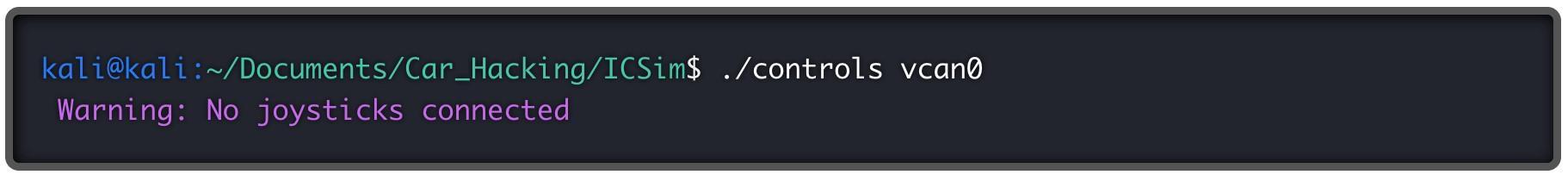

Теперь откроем вторую вкладку в терминале и запустим элементы управления.

Переименуем вкладки сеанса терминала, чтобы отслеживать, какая вкладка перешла к какой функции. Вот так выглядит экран с открытым приложением ICSim:

Взлом автомобилей через функции безопасности

Рекомендуем почитать:

Xakep #289. Взлом в воздухе

- Содержание выпуска

- Подписка на «Хакер» -60%

Опции, которые задуманы для повышения защиты и безопасности автомобилей, на практике могут быть использованы совершенно в противоположном направлении — для взлома и несанкционированного доступа к управлению, предупреждают эксперты.

Современные автомобили нашпигованы хайтек-элементами, имеют доступ в интернет, поддерживают протоколы беспроводной связи, транслируют потоковую музыку из Сети, могут осуществлять поиск в интернете и получать обновления для встроенного софта. Неудивительно, что такой функциональностью рады воспользоваться злоумышленники.

Атакующая сторона может взять на себя управление машиной, включая педали тормоза и газа, рулевое управление, рассказал в интервью The Times Эдмунд Кинг (Edmund King), президент компании AA.

«Вы получаете автомобиль, который подключен к интернету 24 часа в сутки. Если киберпреступники начнут атаковать эту мишень так же, как они атакуют другие цели, то мы обнаружим себя в очень трудной и быстрой поездке», — сказал Эдмунд Кинг.

Слова эксперта полностью соответствуют мнению, которое высказали специалисты Института машиноведения и технологий Великобритании по поводу беспилотных автомобилей. По их информации, 98% всех протестированных программных приложений в автомобилях имеют серьёзные дефекты, некоторые от 10 до 15. И хотя автопроизводители вроде как обращают внимание на проблему, но та явно не входит в список их главных приоритетов. «Если хакерское сообщество начнёт изучать эти автомобили, можно представить значительный уровень хаоса, — сказал Хью Бойс. — Если хотя бы 1 из 100 автомобилей или 1 из 1000 будет взломан и начнёт вести себя неадекватно, можно ожидать хаос на дорогах. Вот почему кибербезопасность автомобилей будет критично важной».

Источник: xakep.ru

Взлом автомобиля: теперь удаленно

Чтобы взломать машину, больше не нужно находиться внутри нее и подключать к ней компьютер. Все можно сделать удаленно.

Brian Donohue

Чарли Миллер и Крис Валашек — давно знакомые нам эксперты в области компьютерной безопасности из компаний Twitter и IOActive соответственно — в очередной раз показали, насколько уязвимы современные автомобили. Последний раз мы виделись с ними на нашем мероприятии Kaspersky Lab Security Analyst Summit и вот встретились еще раз, но уже на нейтральной территории — ежегодной конференции Black Hat. На мероприятии, традиционно проходящем в Лас-Вегасе, Миллер и Валашек представили свое обновленное исследование, касающееся информационной безопасности автомобилей, на этот раз охватывающее несколько производителей и разные типы атак.

Свое выступление эксперты начали с того, что рассказали про создание системы, аналогичной компьютерному антивирусу, которая могла бы предотвращать всевозможные атаки, нацеленные на тормозную систему автомобиля, функцию автоматической парковки и рулевое управление. Затем переключились на примеры того, каким образом можно хакнуть современное авто. Причем, что интересно, описанные атаки заметно эволюционировали по сравнению с теми, что были представлены год назад, когда Миллер с Валашеком впервые опубликовали свою работу на конференции Def Con. Тогда все попытки несанкционированно проникнуть в электронные системы автомобиля предпринимались исключительно локально: для осуществления взлома специалистам приходилось забираться внутрь салона и подключать свои компьютеры к автомобильной компьютерной шине. Но, несмотря на «тепличные» условия, хаки подопытной Toyota Prius все равно впечатляли.

Пропатчить автомобиль не так просто: нужно связаться со всеми покупателями, пригласить их на обслуживание и установить обновление

Впрочем, в этом году Миллер и Валашек удивили еще больше: перед сотнями журналистов и специалистов в области инфобезопасности дуэт продемонстрировал возможность удаленного взлома автомобиля. Для проникновения в систему машины и манипулирования ее узлами им не потребовалось ни проникать внутрь салона все той же несчастной Toyota Prius, ни курочить ее электронную начинку: все необходимые действия производились благодаря уязвимости протокола беспроводной передачи данных, воспользовавшись которым хакеры могут удаленно пересылать автомобилю нужные команды и таким образом манипулировать его действиями. При этом Миллер утверждает, что кажущийся чем-то совершенно необыкновенным хакинг автомобиля технически мало чем отличается от обыкновенного компьютерного взлома: злоумышленник просто находит уязвимость и использует ее в своих целях. Правда, есть специфическая проблема: пропатчить автомобиль не в пример сложнее, чем какой-нибудь браузер. По мнению Валашека, это связано не только и не столько со сложностью выпуска патча, сколько с его распространением: автодилерам нужно связаться с покупателями, пригласить их на обслуживание и организовать установку обновления — все это выливается в немалые траты.

Тем временем список потенциально взламываемых элементов систем современных автомобилей на удивление продолжителен и включает в себя не только безобидные пункты вроде манипуляций с мультимедийной системой, но и крайне серьезные. Так, несанкционированному контролю могут быть подвержены такие функции, как автопаркинг, адаптивный круиз-контроль и системы предупреждения ухода с занимаемой полосы и столкновения. Все они так или иначе завязаны на совместную работу датчиков с тормозом, газом и рулем, причем нередко с применением радиосигналов на определенной частоте. Список продолжают противоугонная система, датчики контроля давления в шинах и функция бесключевого доступа. Впрочем, эти пункты подвержены атакам в меньшей степени, так как или обмениваются с бортовым компьютером слишком малым объемом данных, или требуют непосредственного нахождения рядом с автомобилем.

Чтобы хакнуть автомобиль, теперь не обязательно находиться внутри него. Все можно сделать удаленно

Tweet

Получается, что главными уязвимыми элементами современных автомобилей являются Bluetooth, Wi-Fi и прочие завязанные на радиообмен системы. Причем, учитывая недавно появившуюся среди автопроизводителей моду на мобильные приложения и поддержку интернет-возможностей автомобильными мультимедиасистемами, ситуация обещает стать еще печальнее.

К слову, то, что успели продемонстрировать Миллер и Валашек во время выступления на Black Hat, лишь малая часть того, что они знают. Полная версия их исследования включает анализ автомобилей множества производителей, в том числе Audi, Honda, Infiniti, Jeep, Dodge и других компаний, занимает 95 страниц и будет опубликована в ближайшем будущем.

Источник: www.kaspersky.ru