Настройка Cisco ASA 5505 Межсетевые экраны Cisco ASA серии 5505 владеют встроенным коммутационным модулем с 8-ю портами, которые поддерживают коммутацию трафика L2-уровня и возможность VPN соединений Техническая

Межсетевые экраны Cisco ASA серии 5505 владеют встроенным коммутационным модулем с 8-ю портами, которые поддерживают коммутацию трафика L2-уровня и возможность VPN соединений

Межсетевые экраны Cisco ASA 5505 владеют встроенным коммутационным модулем с 8-ю портами, которые поддерживают коммутацию трафика L2-уровня и возможность VPN соединений. Если нужны интерфейсы L3-уровня, потребуется виртуальные VLAN-интерфейсы, которым задаются IP-адреса с последующей привязкой к физическим интерфейсам. В качестве примера будет рассмотрена начальная настойка межсетевых экранов Cisco ASA 5505:

Начальные данные:

- межсетевого экрана;

- интернет-провайдера (WAN).

-

Нужно создать три подсети VLAN: административная ADMLAN (192.150.1.1/24), пользовательская LAN (192.168.1.1/24), гостевая GUEST (192.130.1.1/24).

-

Выполнить привязку подсети VLAN с физическими интерфейсами Ethernet (выполнить настройку PPPoE): Ethernet0/0 – WAN, Ethernet0/1 – ADMLAN, Ethernet0/3 – GUEST, Ethernet0/7 – Trunk (LAN,ADMLAN, GUEST), на остальных Ethernet0/2,0/4,0/5,0/6 – LAN.

-

Провести настройку DHCP, чтобы раздавать адреса подсетей (LAN, ADMLAN, GUEST).

-

Настроить доступ к сети Интернет из подсетей (LAN, ADMLAN, GUEST).

Подключение к Cisco ASA 5505

Процесс подключения к межсетевому экрану выполняется посредством консольного кабеля (RJ45 – DB9 в голубой оплетке). Используются стандартные параметры подключения (Speed – 9600, Data bits – 8, Stop bits – 1). Через консоль нужно выйти в привилегированный режим:

Configure ASA 5505 Basic Settings — Packet Tracer

По умолчанию пароля для привилегированного режима нет. Его можно установить в процессе настройки оборудования.

Далее выполняется переход к режиму конфигурирования:

ciscoasa# configure terminal

Устанавливается пароль для привилегированного режима:

ciscoasa(config)# enable password (вводится выбранный пароль)

Чтобы упростить дальнейшую настройку, рекомендуется выполнить очистку начальной конфигурации с устройства. Для этого выполняется команда и подтверждение:

ciscoasa(config)# clear configure all

Если потребуется восстановление начальной конфигурации нужно будет выполнить следующую команду:

ciscoasa(config)# config factory-default

Для межсетевых экранов Cisco ASA процесс перезагрузки после очистки или восстановления конфигурации не нужен.

Создание VLAN интерфейсов

По умолчанию сетевой экран имеет один созданный VLAN 1, который уже привязан ко всем портам. Создавая VLAN-интерфейсы нужно уделить внимание параметру Security-Level, который отвечает уровень безопасности. По умолчанию, информационный трафик переходит от зоны с высоким показателем Security-Level к зоне с низким значением и запрещается обратный переход.

Step by Step Configure Internet Access on Cisco ASA5505 (Cisco Packet Tracer)#01

Выполним настройку VLAN 1 (192.168.1.1/24) LAN для локальной пользовательской сети:

ciscoasa(config)# interface vlan 1

ciscoasa(config-if)# nameif LAN

ciscoasa(config-if)# description LAN

ciscoasa(config-if)# ip address 192.168.1.1 255.255.255.0

ciscoasa(config-if)# security-level 70

ciscoasa(config-if)# no shutdown

Нужно создать VLAN 10 (Х.Х.Х.Х/Х) WAN, для интернет-провайдера. Задается IP-адрес и маска сети, которые были выделены интернет-провайдером.

ciscoasa(config)# interface vlan 10

ciscoasa(config-if)# nameif WAN

ciscoasa(config-if)# description Internet

ciscoasa(config-if)# ip address Х.Х.Х.Х Х.Х.Х.Х

ciscoasa(config-if)# security-level 0

ciscoasa(config-if)# no shutdown

Для управления и мониторинга состояния оборудования создается VLAN 20 (192.150.1.1/24) ADMLAN:

ciscoasa(config)# interface vlan 20

ciscoasa(config-if)# nameif ADMLAN

ciscoasa(config-if)# description Admins LAN

ciscoasa(config-if)# ip address 192.150.1.1 255.255.255.0

ciscoasa(config-if)# security-level 100

ciscoasa(config-if)# no shutdown

Далее создается VLAN 30 (192.130.1.1/24) GUEST для поддержки гостевых сетей:

ciscoasa(config)# interface vlan 30

ciscoasa(config-if)# nameif GUEST

ciscoasa(config-if)# description Guest LAN

ciscoasa(config-if)# ip address 192.130.1.1 255.255.255.0

ciscoasa(config-if)# security-level 50

ciscoasa(config-if)# no shutdown

Чтобы отобразить все VLAN-интерфейсы и выполнить привязку по портам, нужно выполнить следующую команду:

ciscoasa(config)# show switch vlan

VLAN Name Status Ports

1 LAN down Et0/0, Et0/1, Et0/2, Et0/3

Et0/4, Et0/5, Et0/6, Et0/7

Чтобы просмотреть информацию для выбранного VLAN, следует выполнить команду:

ciscoasa(config)# show interface vlan 1

Interface Vlan1 «LAN», is down, line protocol is down

Hardware is EtherSVI, BW 100 Mbps, DLY 100 usec

MAC address 74a0.2f2a.e28d, MTU 1500

IP address 192.168.1.1, subnet mask 255.255.255.0

Traffic Statistics for «LAN»:

0 packets input, 0 bytes

0 packets output, 0 bytes

0 packets dropped

1 minute input rate 0 pkts/sec, 0 bytes/sec

1 minute output rate 0 pkts/sec, 0 bytes/sec

1 minute drop rate, 0 pkts/sec

5 minute input rate 0 pkts/sec, 0 bytes/sec

5 minute output rate 0 pkts/sec, 0 bytes/sec

5 minute drop rate, 0 pkts/sec

Привязка VLAN к физическим интерфейсам

Изначально связывается WAN-интерфейс (VLAN 10) с Ethernet0/0:

ciscoasa(config)# interface Ethernet0/0

ciscoasa(config-if)# description WAN

ciscoasa(config-if)# switchport access vlan 10

ciscoasa(config-if)# no shutdown

Далее привязывается ADMLAN (VLAN 20) к интерфейсу Ethernet0/1:

ciscoasa(config)# interface Ethernet0/1

ciscoasa(config-if)# description Admins LAN

ciscoasa(config-if)# switchport access vlan 20

ciscoasa(config-if)# no shutdown

Следующий шаг – это привязка GUEST (VLAN 30) к интерфейсу Ethernet0/2:

ciscoasa(config)# interface Ethernet0/3

ciscoasa(config-if)# description Guest LAN

ciscoasa(config-if)# switchport access vlan 30

ciscoasa(config-if)# no shutdown

Создается Trunk-порт (VLAN 1,20,30) для интерфейса Ethernet0/7:

ciscoasa(config)# interface Ethernet0/7

ciscoasa(config-if)# description Trunk port

ciscoasa(config-if)# switchport mode trunk

ciscoasa(config-if)# switchport trunk allow vlan 1,20,30

ciscoasa(config-if)# no shutdown

Если просматривать конфигурация с помощью «show run», то привязку VLAN 1, к физическим интерфейсам видно не будет, поскольку VLAN 1 по умолчанию привязан к каждому из интерфейсов.

Чтобы увидеть текущий статус для каждого интерфейса нужно выполнить команду:

ciscoasa(config)# show interface ip brief

Interface IP-Address OK? Method Status Protocol

Internal-Data0/0 unassigned YES unset up up

Internal-Data0/1 unassigned YES unset up up

Virtual0 127.0.0.1 YES unset up up

Vlan1 192.168.1.1 YES manual down down

Vlan10 10.241.109.251 YES manual up up

Vlan20 192.150.1.1 YES manual down down

Vlan30 192.130.1.1 YES manual down down

Ethernet0/0 unassigned YES unset up up

Ethernet0/1 unassigned YES unset down down

Ethernet0/2 unassigned YES unset down down

Ethernet0/3 unassigned YES unset administratively down down

Ethernet0/4 unassigned YES unset administratively down down

Ethernet0/5 unassigned YES unset administratively down down

Ethernet0/6 unassigned YES unset administratively down down

Ethernet0/7 unassigned YES unset down down

Настройка маршрутизации пакетов

Чтобы настроить процесс маршрутизации информационных пакетов в Интернет нужно задать шлюз по умолчанию и WAN-интерфейс через который он будет доступен:

ciscoasa(config)# route WAN 0.0.0.0 0.0.0.0 Х.Х.Х.Х Х.Х.Х.Х

Чтобы выполнить проверку доступности связи через интернет следует выполнить ping узла 87.250.250.242:

ciscoasa(config)# ping 87.250.250.242

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 87.250.250.242, timeout is 2 seconds:

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/14/30 ms

Чтобы отобразились все прописанные маршруты, следует выполнить команду:

ciscoasa(config)# show route

Codes: C — connected, S — static, I — IGRP, R — RIP, M — mobile, B — BGP

D — EIGRP, EX — EIGRP external, O — OSPF, IA — OSPF inter area

N1 — OSPF NSSA external type 1, N2 — OSPF NSSA external type 2

E1 — OSPF external type 1, E2 — OSPF external type 2, E — EGP

i — IS-IS, L1 — IS-IS level-1, L2 — IS-IS level-2, ia — IS-IS inter area

* — candidate default, U — per-user static route, o — ODR

P — periodic downloaded static route

Gateway of last resort is 10.241.109.1 to network 0.0.0.0

C 10.241.109.0 255.255.255.0 is directly connected, WAN

S* 0.0.0.0 0.0.0.0 [1/0] via 10.241.109.1, WAN

Настройка DNS

Чтобы сетевой экран отвечал на DNS-запросы, нужно включить трансляцию имен в IP-адреса для интерфейса WAN и указать DNS-адрес сервера, который был выдан интернет-провайдером.

ciscoasa(config)# dns domain-lookup WAN

ciscoasa(config)# dns name-server X.X.X.X

Чтобы проверить работоспособность DNS проведем ping узла ya.ru:

ciscoasa(config)# ping ya.ru

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 87.250.250.242, timeout is 2 seconds:

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/6/10 ms

Чтобы отобразить DNS-параметры нужно выполнить следующую команду:

ciscoasa(config)# show running dns

dns domain-lookup WAN

dns server-group DefaultDNS

Настройка DHCP

Для добавление пула пользовательской сети (192.168.1.1/24) LAN нужно выполнить:

ciscoasa(config)# dhcpd address 192.168.1.2-192.168.1.254 LAN

ciscoasa(config)# dhcpd dns X.X.X.X interface LAN

ciscoasa(config)# dhcpd enabled LAN

Чтобы добавить пул для сети администратора (192.150.1.1/24) ADMLAN:

ciscoasa(config)# dhcpd address 192.150.1.2-192.150.1.254 ADMLAN

ciscoasa(config)# dhcpd dns X.X.X.X interface ADMLAN

ciscoasa(config)# dhcpd enabled ADMLAN

Чтобы добавить пула для гостевой сети (192.130.1.1/24) GUEST:

ciscoasa(config)# dhcpd address 192.130.1.2-192.130.1.254 GUEST

ciscoasa(config)# dhcpd dns X.X.X.X interface GUEST

ciscoasa(config)# dhcpd enabled GUEST

Для отображения всех имеющихся пулов выполняется команда:

ciscoasa(config)# show running dhcpd

dhcpd address 192.168.1.2-192.168.1.33 LAN

dhcpd dns 10.241.109.1 interface LAN

dhcpd enable LAN

dhcpd address 192.150.1.2-192.150.1.33 ADMLAN

dhcpd dns 10.241.109.1 interface ADMLAN

dhcpd enable ADMLAN

dhcpd address 192.130.1.2-192.130.1.33 GUEST

dhcpd enable GUEST

Настройка NAT

Чтобы получить доступ из локальных сетей к глобальной сети Интернет, следует транслировать все адреса из локальных сетей в публичный адрес.

Для этого нужно добавить правило NAT для локальной пользовательской сети (192.168.1.1/24) LAN:

ciscoasa(config)# object network OBJ_NAT_LAN

ciscoasa(config-network-object)# subnet 192.168.1.0 255.255.255.0

ciscoasa(config-network-object)# nat (LAN,WAN) dynamic interface

Чтобы добавить правило NAT для локальной администраторской сети (192.150.1.1/24) ADMLAN:

ciscoasa(config)# object network OBJ_NAT_ADMLAN

ciscoasa(config-network-object)# subnet 192.150.1.0 255.255.255.0

ciscoasa(config-network-object)# nat (ADMLAN,WAN) dynamic interface

Чтобы добавить правило NAT для локальной гостевой сети (192.130.1.1/24) GUEST:

ciscoasa(config)# object network OBJ_NAT_GUEST

ciscoasa(config-network-object)# subnet 192.130.1.0 255.255.255.0

ciscoasa(config-network-object)# nat (GUEST,WAN) dynamic interface

Для отображения всех имеющихся правил NAT выполняется команда:

ciscoasa(config)# show nat

Auto NAT Policies (Section 2)

1 (GUEST) to (WAN) source dynamic OBJ_NAT_GUEST interface

translate_hits = 0, untranslate_hits = 0

2 (ADMLAN) to (WAN) source dynamic OBJ_NAT_ADMLAN interface

translate_hits = 0, untranslate_hits = 0

3 (LAN) to (WAN) source dynamic OBJ_NAT_LAN interface

translate_hits = 0, untranslate_hits = 0

Для сохранения настроек:

ciscoasa(config)# write memory

Удаление / Очистка записей в конфигурации

Если возникает потребность в удалении созданного VLAN и удалении записи DNS, следует перед командой прописать no. Например:

ciscoasa(config)# no interface vlan 30

На этом начальная настойка межсетевого экрана завершена.

Источник: linkas.ru

Базовая настройка Cisco ASA (Adaptive Security Appliance) 5505. Создание VLAN, настройка DNS, DHCP, ROUTE, NAT.

Межсетевой экран Cisco ASA 5505 оснащен встроенным коммутатором на 8 портов L2 уровня. Чтобы получить интерфейсы L3 уровня, необходимо создать виртуальный интерфейсы VLAN, задать им IP-адреса и привязать их к физическим интерфейсам.

Разберем на примере как выполнить настройку межсетевого экрана Cisco ASA 5505:

- Интернет-провайдер (WAN)

- Межсетевой экран

- Создать подсети (VLAN), пользовательская LAN (192.168.1.1/24), административная ADMLAN (192.150.1.1/24) и гостевая GUEST (192.130.1.1/24).

- Привязать подсети (VLAN) с физическими интерфейсами (Ethernet). Ethernet0/0 — WAN, Ethernet0/1 — ADMLAN, Ethernet0/3 — GUEST, Ethernet0/7 — Trunk (LAN,ADMLAN, GUEST), на остальных Ethernet0/2,0/4,0/5,0/6 — LAN.

- Настроить DHCP, для раздачи адресов подсетей (LAN, ADMLAN, GUEST).

- Обеспечить доступ в сеть Интернет из подсетей (LAN, ADMLAN, GUEST).

Подключение к Cisco ASA 5505

Подключаемся к межсетевому экрану через консольный кабель (голубой кабель RJ45 — DB9). Параметры подключения стандартные (Speed — 9600, Data bits — 8, Stop bits — 1). В консоли, переходим в привилегированный режим:

ciscoasa> ciscoasa> enable ciscoasa#

По-умолчанию пароль на привилегированный режим не установлен. Его можно задать при настройке оборудования.

Переходим в режим конфигурации оборудования:

ciscoasa# configure terminal ciscoasa(config)#

Зададим пароль на привилегированный режим:

ciscoasa(config)# enable password (вводим желаемый пароль)

Для удобства настройки, полностью очищаем начальную конфигурацию с устройства. Выполняем команду и подтверждаем:

ciscoasa(config)# clear configure all

В случае если необходимо восстановить начальную конфигурацию устройства, выполняем команду:

ciscoasa(config)# config factory-default

В межсетевом экране Cisco ASA перезагрузка после выполнения команд очистки или восстановления конфигурации, не требуется.

Создание VLAN интерфейсов

По-умолчанию на межсетевом экране уже имеется созданный VLAN 1 и он привязан ко всем портам. Так же при создании VLAN интерфейсов, нужно отдельно уделить внимание параметру security-level (Уровень безопасности). По-умолчанию, трафик проходит из зоны с более высоким значением security-level в зону с более низким, но запрещает проходить трафику в обратную сторону.

Настраиваем VLAN 1 (192.168.1.1/24) LAN для пользовательской локальной сети:

ciscoasa(config)# interface vlan 1 ciscoasa(config-if)# nameif LAN ciscoasa(config-if)# description LAN ciscoasa(config-if)# ip address 192.168.1.1 255.255.255.0 ciscoasa(config-if)# security-level 70 ciscoasa(config-if)# no shutdown ciscoasa(config-if)# exit

Создаем VLAN 10 (Х.Х.Х.Х/Х) WAN, для интернет-провайдера. Указываем ip-адрес и маску сети, которые выделил интернет-провайдер.

ciscoasa(config)# interface vlan 10 ciscoasa(config-if)# nameif WAN ciscoasa(config-if)# description Internet ciscoasa(config-if)# ip address Х.Х.Х.Х Х.Х.Х.Х ciscoasa(config-if)# security-level 0 ciscoasa(config-if)# no shutdown ciscoasa(config-if)# exit

Создаем VLAN 20 (192.150.1.1/24) ADMLAN, для управления и контроля оборудования:

ciscoasa(config)# interface vlan 20 ciscoasa(config-if)# nameif ADMLAN ciscoasa(config-if)# description Admins LAN ciscoasa(config-if)# ip address 192.150.1.1 255.255.255.0 ciscoasa(config-if)# security-level 100 ciscoasa(config-if)# no shutdown ciscoasa(config-if)# exit

Создаем VLAN 30 (192.130.1.1/24) GUEST, для гостевой сети:

ciscoasa(config)# interface vlan 30 ciscoasa(config-if)# nameif GUEST ciscoasa(config-if)# description Guest LAN ciscoasa(config-if)# ip address 192.130.1.1 255.255.255.0 ciscoasa(config-if)# security-level 50 ciscoasa(config-if)# no shutdown ciscoasa(config-if)# exit

Отобразить все имеющиеся VLAN интерфейсы и их привязки по портам, выполним команду:

ciscoasa(config)# show switch vlan VLAN Name Status Ports —- ——————————— ——— —————————— 1 LAN down Et0/0, Et0/1, Et0/2, Et0/3 Et0/4, Et0/5, Et0/6, Et0/7 10 WAN down 20 ADMLAN down 30 GUEST down

Для просмотра подробной информации по конкретному VLAN, выполняем команду:

ciscoasa(config)# show interface vlan 1 Interface Vlan1 «LAN», is down, line protocol is down Hardware is EtherSVI, BW 100 Mbps, DLY 100 usec Description: LAN MAC address 74a0.2f2a.e28d, MTU 1500 IP address 192.168.1.1, subnet mask 255.255.255.0 Traffic Statistics for «LAN»: 0 packets input, 0 bytes 0 packets output, 0 bytes 0 packets dropped 1 minute input rate 0 pkts/sec, 0 bytes/sec 1 minute output rate 0 pkts/sec, 0 bytes/sec 1 minute drop rate, 0 pkts/sec 5 minute input rate 0 pkts/sec, 0 bytes/sec 5 minute output rate 0 pkts/sec, 0 bytes/sec 5 minute drop rate, 0 pkts/sec

Привязка VLAN к физическим интерфейсам

Связываем интерфейс WAN (VLAN 10) с интерфейсом Ethernet0/0:

ciscoasa(config)# interface Ethernet0/0 ciscoasa(config-if)# description WAN ciscoasa(config-if)# switchport access vlan 10 ciscoasa(config-if)# no shutdown ciscoasa(config-if)# exit

Связываем интерфейс ADMLAN (VLAN 20)с интерфейсом Ethernet0/1:

ciscoasa(config)# interface Ethernet0/1 ciscoasa(config-if)# description Admins LAN ciscoasa(config-if)# switchport access vlan 20 ciscoasa(config-if)# no shutdown ciscoasa(config-if)# exit

Связываем интерфейс GUEST (VLAN 30) с интерфейсом Ethernet0/2:

ciscoasa(config)# interface Ethernet0/3 ciscoasa(config-if)# description Guest LAN ciscoasa(config-if)# switchport access vlan 30 ciscoasa(config-if)# no shutdown ciscoasa(config-if)# exit

Создание Trunk-порта (VLAN 1,20,30) на интерфейсе Ethernet0/7:

ciscoasa(config)# interface Ethernet0/7 ciscoasa(config-if)# description Trunk port ciscoasa(config-if)# switchport mode trunk ciscoasa(config-if)# switchport trunk allow vlan 1,20,30 ciscoasa(config-if)# no shutdown ciscoasa(config-if)# exit

При просмотре конфигурации командой «show run», не будет видна привязка VLAN 1, к физическим интерфейсам, так как VLAN 1 привязан к каждому интерфейсу по-умолчанию.

Текущий статус по всем интерфейсам, выполняем команду:

ciscoasa(config)# show interface ip brief Interface IP-Address OK? Method Status Protocol Internal-Data0/0 unassigned YES unset up up Internal-Data0/1 unassigned YES unset up up Virtual0 127.0.0.1 YES unset up up Vlan1 192.168.1.1 YES manual down down Vlan10 10.241.109.251 YES manual up up Vlan20 192.150.1.1 YES manual down down Vlan30 192.130.1.1 YES manual down down Ethernet0/0 unassigned YES unset up up Ethernet0/1 unassigned YES unset down down Ethernet0/2 unassigned YES unset down down Ethernet0/3 unassigned YES unset administratively down down Ethernet0/4 unassigned YES unset administratively down down Ethernet0/5 unassigned YES unset administratively down down Ethernet0/6 unassigned YES unset administratively down down Ethernet0/7 unassigned YES unset down down

Настройка маршрутизации пакетов

Для маршрутизации пакетов в сеть Интернет, необходимо указать шлюз по-умолчанию и интерфейс, через который он доступен (WAN):

ciscoasa(config)# route WAN 0.0.0.0 0.0.0.0 Х.Х.Х.Х Х.Х.Х.Х

Проверим на доступность канала связи с Интернет. Выполним ping узла 87.250.250.242 (ya.ru):

ciscoasa(config)# ping 87.250.250.242 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 87.250.250.242, timeout is 2 seconds: . Success rate is 100 percent (5/5), round-trip min/avg/max = 1/14/30 ms

Отобразить все прописанные маршруты, выполним команду:

ciscoasa(config)# show route Codes: C — connected, S — static, I — IGRP, R — RIP, M — mobile, B — BGP D — EIGRP, EX — EIGRP external, O — OSPF, IA — OSPF inter area N1 — OSPF NSSA external type 1, N2 — OSPF NSSA external type 2 E1 — OSPF external type 1, E2 — OSPF external type 2, E — EGP i — IS-IS, L1 — IS-IS level-1, L2 — IS-IS level-2, ia — IS-IS inter area * — candidate default, U — per-user static route, o — ODR P — periodic downloaded static route Gateway of last resort is 10.241.109.1 to network 0.0.0.0 C 10.241.109.0 255.255.255.0 is directly connected, WAN S* 0.0.0.0 0.0.0.0 [1/0] via 10.241.109.1, WAN

Настройка DNS

Для того чтобы межсетевой экран мог отвечать на запросы DNS, включим трансляцию имён в ip адреса на интерфейсе WAN и укажем адрес DNS сервера, который выдал интернет-провайдер:

ciscoasa(config)# dns domain-lookup WAN ciscoasa(config)# dns name-server X.X.X.X

Выполним ping узла ya.ru, для проверки работы DNS:

ciscoasa(config)# ping ya.ru Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 87.250.250.242, timeout is 2 seconds: . Success rate is 100 percent (5/5), round-trip min/avg/max = 1/6/10 ms

Отобразить DNS параметры, выполним команду:

ciscoasa(config)# show running dns dns domain-lookup WAN dns server-group DefaultDNS name-server 1.1.1.1 name-server 77.88.8.1

Настройка DHCP

Добавление пула для сети (192.168.1.1/24) LAN:

ciscoasa(config)# dhcpd address 192.168.1.2-192.168.1.254 LAN ciscoasa(config)# dhcpd dns X.X.X.X interface LAN ciscoasa(config)# dhcpd enabled LAN

Добавление пула для сети (192.150.1.1/24) ADMLAN:

ciscoasa(config)# dhcpd address 192.150.1.2-192.150.1.254 ADMLAN ciscoasa(config)# dhcpd dns X.X.X.X interface ADMLAN ciscoasa(config)# dhcpd enabled ADMLAN

Добавление пула для сети (192.130.1.1/24) GUEST:

ciscoasa(config)# dhcpd address 192.130.1.2-192.130.1.254 GUEST ciscoasa(config)# dhcpd dns X.X.X.X interface GUEST ciscoasa(config)# dhcpd enabled GUEST

Отобразить имеющиеся DHCP пулы, выполним команду:

ciscoasa(config)# show running dhcpd dhcpd address 192.168.1.2-192.168.1.33 LAN dhcpd dns 10.241.109.1 interface LAN dhcpd enable LAN dhcpd address 192.150.1.2-192.150.1.33 ADMLAN dhcpd dns 10.241.109.1 interface ADMLAN dhcpd enable ADMLAN dhcpd address 192.130.1.2-192.130.1.33 GUEST dhcpd enable GUEST

Настройка NAT

Для доступа из имеющихся локальных сетей в сеть Интернет необходимо, транслировать адреса из локальной сети в публичный адрес.

Добавляем правило NAT для локальной сети (192.168.1.1/24) LAN:

ciscoasa(config)# object network OBJ_NAT_LAN ciscoasa(config-network-object)# subnet 192.168.1.0 255.255.255.0 ciscoasa(config-network-object)# nat (LAN,WAN) dynamic interface ciscoasa(config-network-object)# exit

Добавляем правило NAT для локальной сети (192.150.1.1/24) ADMLAN:

ciscoasa(config)# object network OBJ_NAT_ADMLAN ciscoasa(config-network-object)# subnet 192.150.1.0 255.255.255.0 ciscoasa(config-network-object)# nat (ADMLAN,WAN) dynamic interface ciscoasa(config-network-object)# exit

Добавляем правило NAT для локальной сети (192.130.1.1/24) GUEST:

ciscoasa(config)# object network OBJ_NAT_GUEST ciscoasa(config-network-object)# subnet 192.130.1.0 255.255.255.0 ciscoasa(config-network-object)# nat (GUEST,WAN) dynamic interface ciscoasa(config-network-object)# exit

Отобразить имеющиеся правила NAT, выполним команду:

ciscoasa(config)# show nat Auto NAT Policies (Section 2) 1 (GUEST) to (WAN) source dynamic OBJ_NAT_GUEST interface translate_hits = 0, untranslate_hits = 0 2 (ADMLAN) to (WAN) source dynamic OBJ_NAT_ADMLAN interface translate_hits = 0, untranslate_hits = 0 3 (LAN) to (WAN) source dynamic OBJ_NAT_LAN interface translate_hits = 0, untranslate_hits = 0

ciscoasa(config)# write memory

Удаление / Очистка записей в конфигурации

В процессе освоения настройки межсетевого экрана, у меня возникали моменты, когда нужны было удалить созданный VLAN или просто удалить запись в DNS, чтобы выполнить удаление, нужно перед командой писать: no. Прим. удалим созданный VLAN:

ciscoasa(config)# no interface vlan 30

На этом базовая настройка межсетевого экрана Cisco ASA 5505, окончена.

Понравилась или оказалась полезной статья, поблагодари автора

ПОНРАВИЛАСЬ ИЛИ ОКАЗАЛАСЬ ПОЛЕЗНОЙ СТАТЬЯ, ПОБЛАГОДАРИ АВТОРА

Источник: jakondo.ru

Cisco ASA 8.4.2 с нуля. Часть 3. ASA и ASDM

В предыдущей части мы сделали все настройки, необходимые для подключения к ASA по telnet, ssh, а также по ASDM.

В данной статье мы подробнее ознакомимся с работой через интерфейс ASDM.

Здесь мы настроим внешний интерфейс, DHCP для внутренних пользователей, а также сделаем настройку простого NAT-а.

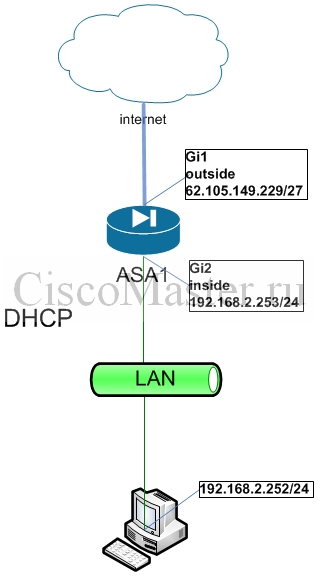

В данной статье мы будем придерживаться следующей схемы:

Несмотря на то, что статья посвящена приёмам работы из ASDM, здесь и далее мы будем всегда дублировать командами-аналогами для CLI.

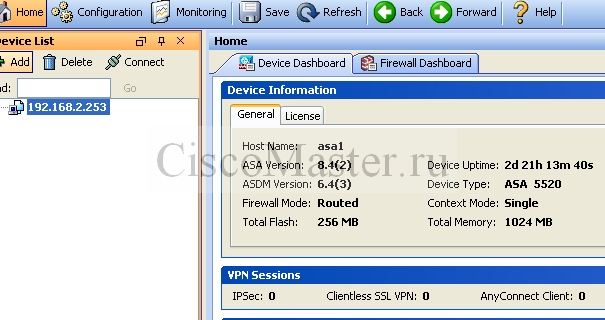

Проверка версий ASA

ASDM > Home > General

Во вкладке Licence мы можем увидеть тип лицензии, а также включённые фичи для данного девайса.

CLI

Всю аналогичную информацию можно посмотреть через CLI.

show version

Пару слов о лицензиях:

В каждый девайс вшит его серийный номер и для каждого серийного номера может быть сгенерён Activation Key.

Т.е. Activation Key привязан к конкретному железу, и в нем также содержится информация о поддерживаемых фичах для данного железа.

Activation Key «живёт» отдельно от конфигурации, и если мы даже удалим весь конфиг, лицензии никуда не денутся и не потеряются.

Таким образом, если вам понадобится расширить функции понадобится обновить лицензию. Для этого звоним в циску, платим денежку, сообщаем серийник, получаем новый Activation Key и вводим его. Для активации нового кода понадобится перезагрузка.

При этом нельзя одновременно обновлять и ОС и ключ, т.е. сначала (принадобности) следует обновить ОС, перезагрузиться, и только затем обновить ключ.

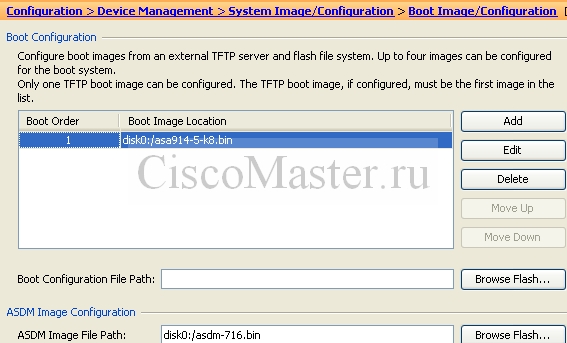

Проверка Boot Source

ASDM > Configuration > Device Management > System Image/Configuration > Boot Image/Configuration

Как видно, мы можем задать список согласно которому система будет пытаться загружать различными методами и различные версии ОС. Если по списку ничего загрузить не удастся, система попытается загрузить первый попавшийся валидный образ из Flash.

CLI

boot system flash:/asa914-5-k8.bin asdm image flash:/asdm-643.bin

Проверка

show bootvar show asdm image

Управление доступом для администрирования ASA

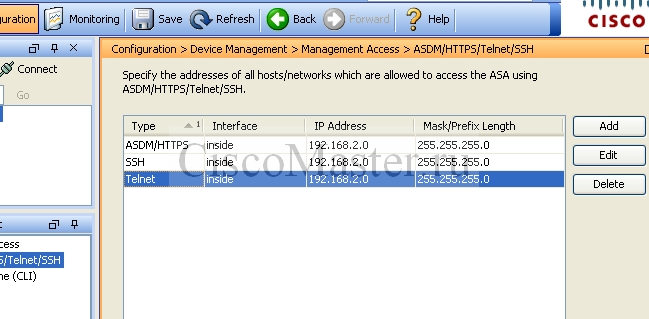

ASDM > Configuration > Device Management > Management Access > ASDM/HTTPS/Telnet/SSH

Как видно, здесь настраивается метод для администрирования (telnet, ssh. asdm), интерфейс, а также разрешенные IP.

CLI

http server enable http 192.168.2.0 255.255.255.0 inside telnet 192.168.2.0 255.255.255.0 inside ssh 192.168.2.0 255.255.255.0 inside ssh timeout 60

Как видно, доступ разрешён только на внутреннем интерфейсе. Не рекомендуется разрешать доступ на внешнем интерфейсе, либо максимально сужайте подсеть разрешённых адресов для подключения. Также рекомендуется отключить Telnet для подключений как небезопасный протокол.

Также можно изменить порт для http:

http server enable 8880

Проверка

show running-config http show running-config ssh show running-config telnet

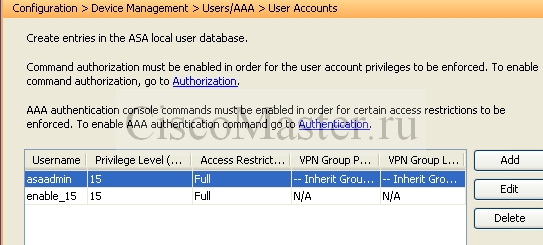

Добавление пользователей