DDoS с усилением. Обходим Raw Security и пишем DDoS-утилиту для Windows

Проходят годы, а DDoS остается мощным инструментом хакерских группировок. Ежедневно в мире происходит 500–1000 атак такого типа. Каждый раз злоумышленники находят новые уязвимости в популярных сервисах, которые позволяют проводить атаки «с усилением». Разработчики Windows активно борются с этим, усложняя жизнь хакерам и отсекая вредоносные запросы на системном уровне. Мы сегодня поговорим о том, как эти преграды обходят.

warning

Статья носит ознакомительный характер. Автор и редакция не несут ответственности за любой вред, причиненный с использованием полученной из нее информации. Прежде чем проводить нагрузочное тестирование веб‑сайта, необходимо заключить письменное соглашение с его владельцем. В противном случае нарушение работы системы может преследоваться по закону.

Программа для DOS и DDOS атаки | Что такое DDOS и DOS атака?

Как видно из статистики, наиболее распространенный вектор — это атаки на сервисы (или с использованием сервисов), которые используют протокол UDP.

Здесь все очень просто. UDP, в отличие от других протоколов, не требует сессии, а ответ на запросы отправляется немедленно. В этом основа атаки «с усилением». Мы можем формировать запросы к некоторым сервисам таким образом, чтобы ответ был в десятки раз больше, чем сам запрос. Соответственно, если эти ответы будут перенаправлены на машину жертвы, атакующий сможет генерировать трафик невероятной мощности.

Чтобы предотвратить такого рода атаки, разработчики из Microsoft установили ограничения на манипулирование пакетами.

www

Обрати внимание на этот пункт документации.

Прямо заявлено, что ОС не позволит отправлять UDP-пакеты с полем IP-адреса поддельного отправителя.

Зачем нам это нужно? Дело в том, что трафик, который мы получаем от уязвимых ответов служб, может быть каким‑то образом перенаправлен на серверы жертв. А этого можно добиться, просто изменив IP-адрес отправителя в заголовке UDP-пакета. Тогда уязвимый сервер подумает, что запрос поступил с компьютера жертвы, и отправит на него ответ.

Кто не знаком со структурой пакета UDP, может посмотреть на табличку ниже. Там ничего особенного нет, формирование самого пакета мы разберем позже.

Собственно, из документации понятно, что стандартные инструменты и библиотеки Windows не позволяют подделывать адрес отправителя. Для проведения DDoS это нужно обойти, и на помощь злодею или желающему провести нагрузочный тест приходит такая волшебная вещь, как WinPcap.

СКОЛЬКО СТОИТ DDOS-АТАКА?

С WinPcap можно формировать пакеты отправки независимо от инструментов Windows. И это не просто библиотека для обработки пакетов для C++, а собственный драйвер NPF.

Если вкратце, то это работает так. Мы можем установить кастомный драйвер протокола, при написании программы мы будем ссылаться на него. Оттуда пакеты будут передаваться на драйвер Network interface card (NIC) и идти дальше по сети. Таким образом мы сможем полностью контролировать процесс создания и инкапсуляции пакетов.

Ищем уязвимые серверы

Для поиска уязвимых серверов широко используется поисковик Shodan. Давай для примера попробуем найти серверы Memcached, которые использовались для атаки на Github несколько лет назад. Вводим product: «Memcached» и видим, что серверов остается все еще очень много.

Разработчик исправил уязвимость и теперь порт, назначенный по умолчанию, заменен с 11211 на TCP. Но, несмотря на это, в интернете остались тысячи уязвимых серверов.

У Shodan есть фильтры, которые помогают искать необходимые сервисы и серверы. Для практики можно попробовать найти сервисы RDP с портом UDP/3389, которые также уязвимы для атак амплификации (с коэффициентом 85,9:1).

Разработка

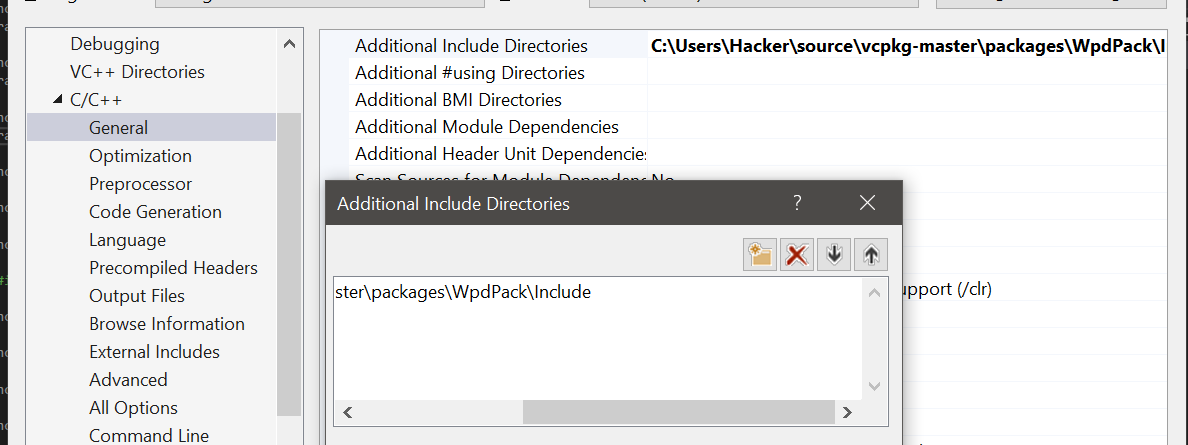

Мы можем создать программу для эксплуатации уязвимости серверов Memcached, DDoS с усилением. Прежде всего нужно настроить рабочую среду.

- Устанавливаем необходимый драйвер (есть версия для Windows 10, она поддерживает больше интерфейсов).

- Скачиваем библиотеку Winpcap Developers Pack.

- Подключаем библиотеку в проект.

В самом проекте я использовал следующие модули:

Источник: xakep.ru

Ddos атака — подробное руководство. Что такое ddos атаки, как их осуществляют и методы защиты от них

В области информационной безопасности, ddos атаки занимают одно из лидирующих мест, в рейтинге электронных угроз. Но большинство пользователей имеют очень ограниченные знания в данной тематике. Сейчас мы попытается максимально подробно и доступно раскрыть эту тему, чтобы вы могли представлять себе, что означает данный тип электронной угрозы, как она осуществляется, и соответственно, как эффективно с ней бороться. Итак знакомьтесь — DDOS атака.

- Терминология

- Распределенная DDOS атака

- Классификация DDOS атак

- Как провести DDOS атаку своими руками

- Как защититься от DDOS атак

- Заключение

- Наши рекомендации

- Стоит почитать

Терминология

Чтобы разговаривать на одном языке, мы должны ввести термины и их определения.

Dos атака — атака типа «отказ в обслуживании». Отсюда и английская аббревиатура dos — Denial of Service. Один из подтипов — распределенная атака, осуществляющаяся одновременно с нескольких, а как правило, с большого количества хостов. Основную часть обсуждения мы посвятим именно этому варианты, потому что ddos атака несет в себе больше разрушительных последствий, а существенная разница лишь в количестве хостов, используемых для атаки.

Чтобы вам было легче понять . Подобного рода действия направлены на временное прекращение работы какого-либо сервиса. Это может быть отдельный сайт в сети, крупный интернет или сотовый провайдер, а также отдельная служба (прием пластиковых карт). Чтобы атака удалась, и принесла разрушительные действия, выполнять ее нужно с большого количества точек (далее этот момент будет рассмотрен более подробно). Отсюда и «распределенная атака». Но суть остается та же — прервать работу определенной системы.

Для полноты картины, нужно понимать, кто и с какой целью проводит подобные действия.

Атаки типа «отказ в обслуживании», как и прочие компьютерные преступления, караются по закону. Поэтому материал представлен лишь в ознакомительных целях. Их осуществляют it-специалисты, люди, хорошо разбирающиеся в тематиках «компьютеры» и «вычислительные сети», или как уже стало модным говорить — хакеры. В основном, данное мероприятие направленно на получение прибыли, ведь как правило, ddos атаки заказывают недобросовестные конкуренты. Здесь уместно будет привести небольшой пример.

Допустим на рынке услуг небольшого города есть два крупных провайдера интернет. И один из них хочет вытеснить конкурента. Они заказывают в хакеров распределенную dos атаку на сервера конкурента. И второй провайдер из-за перегрузки своей сети не в силах больше предоставлять доступ в интернет своим пользователям. Как итог — потеря клиентов и репутации.

Хакеры получают свое вознаграждение, недобросовестный провайдер — новых клиентов.

Но нередки случаи, когда «ддосят» и просто ради забавы, или оттачивания навыков.

Распределенная Ddos атака

Давайте сразу договоримся — разбирать мы будем именно компьютерные атаки. Поэтому если речь идет о нескольких устройствах, с которых проводится атака, это будут именно компьютеры с противозаконным программным обеспечением.

Тут тоже уместно сделать небольшое отступление . По сути, для того, чтобы прекратить работу какого-либо сервиса или службы, нужно превысить максимально допустимую для него нагрузку. Самый простой пример — доступ к веб-сайту. Так или иначе, он рассчитан на определенную пиковую посещаемость.

Если в определенный момент времени на сайт зайдут в десять раз больше людей, то соответственно сервер не в состоянии будет обработать такой объем информации, и перестанет работать. А подключения в этот момент, будут осуществляться с большого количества компьютеров. Это и будут те самые узлы, о которых шла речь выше.

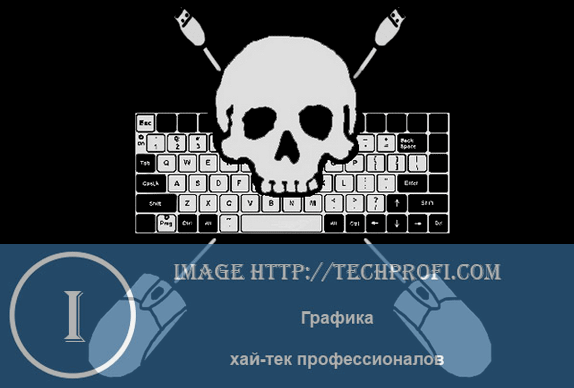

Давайте посмотрим, как это выглядит на схеме ниже:

Как вы видите, хакер получил управления большим числом пользовательских компьютеров, и установил на них свое шпионское программное обеспечение. Именно благодаря ему он теперь может выполнять необходимые действия. В нашем случае — осуществлять ddos-атаку.

Таким образом, если не соблюдать правила безопасности при работе за компьютером, можно подвергнуться вирусному заражению. И возможно ваш компьютер будет использовать в качестве узла, для осуществления злонамеренных действий.

Вам пригодится: мы описывали некоторые аспекты безопасности, в статье настройка маршрутизатора cisco.

А вот каким образом они будут использоваться, зависит от того, какой вариант выбран злоумышленник

Классификация ddos атак

Стоит почитать

Зачем искать информацию на других сайтах, если все собрано у нас?

- Эмулятор андроид для windows

- Восстановление системы Windows

- Загрузочный диск Windows 8

- Настройка ipsec cisco

- Скачать ssh клиент для windows

Источник: techprofi.com

Как сделать Ддос-атаку и сесть на семь лет

Объясняем, почему обращаться к хакерам — последнее дело честного предпринимателя и чем это грозит.

Как сделать Ддос-атаку знает даже школьник

Сегодня инструменты для организации Ддос-атаки доступны для всех желающих. Порог вхождения для начинающих хакеров низкий. Поэтому доля коротких, но сильных атак на российские сайты выросла. Похоже, что хакерские группы просто отрабатывают навыки.

Показательный случай. В 2014 году Образовательный портал Республики Татарстан подвергся Ддос-атакам. На первый взгляд, в нападении нет смысла: это не коммерческая организация и спросить с неё нечего. На портале выставляют оценки, расписание занятий и так далее. Не более.

Эксперты «Лаборатория Касперского» нашли группу «Вконтакте», где студенты и школьники Татарстана обсуждали как сделать Ддос-атаку.

Производные запросы от «как сделать Ддос-атаку Татарстан» привели специалистов по кибербезопасности к интересному объявлению. Исполнителей быстро нашли и им пришлось возместить ущерб.

Из-за простоты Ддос-атак за них берутся новички без моральных принципов и пониманий своих возможностей. Такие могут и перепродать данные о заказчике. Омоложение исполнителей Ддос-атак — мировая тенденция.

Весной 2017 года тюремный срок получил британский студент. Когда ему было 16 лет, он создал программу для Ддос-атак Titanium Stresser. На её продаже британец заработал 400 тысяч фунтов стерлингов (29 миллионов рублей). С помощью этой Ддос-программы провели 2 миллиона атак на 650 тысяч пользователей во всём мире.

Подростками оказались участники крупных Ддос-группировок Lizard Squad и PoodleCorp. Юные американцы придумали собственные Ддос-программы, но использовали их для атаки на игровые серверы, чтобы получить преимущества в онлайн-играх. Так их и нашли.

Доверять ли репутацию компании вчерашним школьникам, каждый решит сам.

Наказание за Ддос-программы в России

Как сделать Ддос-атаку интересуются предприниматели, не желающие играть по правилам конкуренции. Такими занимаются сотрудники Управления «К» МВД России. Они же ловят исполнителей.

Российское законодательство предусматривает наказание за кибер-преступления. Исходя из сложившейся практики, участники Ддос-атаки могут попасть под следующие статьи.

Заказчики. Их действия обычно подпадают под статью 272 УК РФ — неправомерный доступ к охраняемой законом компьютерной информации.

Наказание: лишение свободы до семи лет или штраф до 500 тысяч рублей.

Пример. По этой статье осудили сотрудника отдела технической защиты информации администрации города Курган. Он разработал многофункциональную программу Мета. С её помощью злоумышленник собрал персональные данные на 1,3 миллиона жителей области. После — продавал банкам и коллекторским агентствам.

Хакер получил два года лишения свободы.

Исполнители. Как правило, наказываются по статье 273 УК РФ — создание, использование и распространение вредоносных компьютерных программ.

Наказание. Лишение свободы до семи лет со штрафом до 200 тысяч рублей.

Пример. 19-летний студент из Тольятти получил получил 2,5 года условного срока и штраф 12 млн рублей. С помощью программы для Ддос-атак он пытался обрушить информационные ресурсы и сайты банков. После атаки студент вымогал деньги.

Неосторожные пользователи. Несоблюдение правил безопасности при хранении данных карается по статье 274 УК РФ — нарушение правил эксплуатации средств хранения, обработки или передачи компьютерной информации и информационно-телекоммуникационных сетей.

Наказание: лишение свободы до пяти лет или штрафом до 500 тысяч рублей.

Пример. Если в ходе доступа к информации каким-либо образом были похищены деньги, статью переквалифицируют в мошенничестве в сфере компьютерной информации ( статья 159.6 УК РФ). Так два года в колонии-поселении получили уральские хакеры, получившие доступ к серверам банков.

Нападки на СМИ. Если Ддос-атаки направлены на нарушение журналистских прав, действия подпадают под статью 144 УК РФ — воспрепятствование законной профессиональной деятельности журналиста.

Наказание: лишение свободы до шести лет или штрафом до 800 тысяч рублей.

Пример. Эту статью часто переквалифицируют в более тяжёлые. Как сделать Ддос-атаку знали напавшие на «Новую газету», «Эхо Москвы» и «Большой город». Жертвами хакеров становятся и региональные издания.

В России суровое наказание за использование Ддос-программ . Анонимность от Управления «К» не спасёт.

Программы для Ддос-атак

По информации экспертов, для атаки на средний сайт достаточно 2000 ботов. Стоимость Ддос-атаки начинается от 20 долларов (1 100 рублей). Количество атакующих каналов и время работы обсуждаются индивидуально. Встречаются и вымогательства.

Приличный хакер перед атакой проведёт пентест. Военные назвали бы этот метод «разведка боем». Суть пентеста в небольшой контролируемой атаке, чтобы узнать ресурсы защиты сайта.

Интересный факт. Как сделать Ддос-атаку знают многие, но сила хакера определяется ботнетом. Часто злоумышленники крадут у друг друга ключи доступа к «армиям», а потом перепродают. Известный приём — «положить» wi-fi, чтобы тот принудительно перезагрузился и вернулся к базовым настройкам. В таком состоянии пароль стоит стандартный.

Далее злоумышленники получают доступ ко всему трафику организации.

Последний хакерский тренд — взлом «умных» устройств для установки на них программ-майнеров криптовалюты. Эти действия могут квалифицироваться по статье об использовании вредоносных программ (ст. 273 УК РФ). Так сотрудники ФСБ задержали системного администратора Центра управления полетами. Он установил на рабочее оборудование майнеры и обогащался.

Вычислили злоумышленника по скачкам напряжения.

Хакеры проведут Ддос-атаку на конкурента. Потом могут получить доступ к его вычислительной мощности и замайнить биткоин-другой. Только эти доходы заказчику не достанутся.

Риски заказа Ддос-атаки

Подведём итог, взвесив достоинства и недостатки заказа Ддос-атаки на конкурентов.

Если конкуренты насолили бизнесу, хакеры не помогут. Они сделают только хуже. Агентство «Digital Sharks» удалит нежелательную информацию законными способами.

Не рискуйте — закажите удаление информации легально с гарантией. От 30 000 руб.

Комментариев — 4 Скрыть комментарии Показать комментарии

Андрей 10 июля 2019 г.

В России раньше «фурами» взламывали email-адреса, страницы соц сетей у миллионов, хакали пачками и тысячами номера icq и еще много-много ОЧень много всего. И что вы думаете много кого сажали? ответ — почти никого. Да и сейчас, если подойти к заказу той же ddos-атаки с «мозгами» и позаботиться о своей анонимности… все будет гуд.

Контент-менеджер

Андрей, вы правы, в прошлом происходило огромное количество взломов, однако хочется подчеркнуть, что это было по ряду причин:

1) Слабые технологии защиты;

2) Отсутствие компьютерной грамотности у людей;

Иметь пароль в виде даты рождения считалось нормой, и взломщикам не приходилось выдумывать сложные алгоритмы для подбора символов. Сейчас же большинство уже на автомате подключает двухфакторную авторизацию, не говоря о паролях с абсолютно рандомными символами.

Время меняется, в компетентные органы приходят молодые сотрудники со знаниями и пониманием. К примеру, в мае 2017 года был осужден житель Забайкальского края за взлом страницы знакомой, его приговорили к исправительным работам. В 2019 году осудили 21-летнего хакера из Воронежа, взламывающего личные страницы ВКонтакте. Его приговорили к году исправительных работ с удержанием заработной платы в размере 10% ежемесячно в пользу государства.

Таких историй достаточно, но не так много, как хотелось бы. Все-таки раньше все взломы происходили через технику, а сейчас «взламывают» людей, но это совсем другая история.

МаминХацкер 29 сентября 2019 г.

Ужасная статья, вы сами та читали что пишете? ..Создал ддос программу, которая сбрала данные о 1.3млн человек…. Это как вообще? Вы хоть почитайте что такое дудос, не удивлюсь что сами такие школьники

Ошибки нет. Некорректно описали процесс. Там мужчина валил сервера, а потом собирал данные. Перепислаи в статье этот блок, чтобы всем читателям было понятно. Спасибо!

Рекомендуем

Каким должен быть качественный клиентский сервис: 7 золотых правил

Источник: digitalsharks.ru

Что такое DDoS-атака?

Киберпреступники обладают внушительным арсеналом инструментов, которые они могут использовать для проникновения в сеть. Будь то социальная инженерия, вредоносные программы или использование недостатков программного обеспечения, хакеры не остановятся ни перед чем, чтобы попытаться вымогать деньги или украсть ценные данные компании.

В последние годы хакеры применяют новые тактики для проникновения в систему, и одним из методов атаки, который становится все более важным, является DDoS-атака.

Распределенная атака типа «отказ в обслуживании» (DDoS) — это попытка сделать онлайн-сервис недоступным, перегрузив его огромным объемом трафика из множества источников. Другими словами, хакеры пытаются вывести сайт из строя, наводнив его большим количеством трафика, чем может выдержать сервер.

Эти атаки могут быть разной степени серьезности и часто используются как дымовая завеса, пока хакеры осуществляют более инвазивные атаки в фоновом режиме.

DDoS-атаки постоянно увеличиваются в размерах и масштабах и могут нанести значительный ущерб организации. Это может включать потерю данных, потерю доходов, репутационный ущерб, потерю клиентов и инвестиции в новые меры безопасности.

В 2016 году одна из крупнейших в мире DDoS-атак вызвала значительные сбои в работе и продемонстрировала, насколько разрушительной может быть атака. Хакеры создали армию из 100 000 устройств Интернета вещей (IoT) для атаки на Dyn, крупного поставщика услуг по обслуживанию доменных имен.

Наводнив Dyn огромным объемом трафика, хакеры смогли вывести из строя сайты более 80 ее клиентов, включая Amazon, Netflix, Airbnb, Spotify, Twitter, PayPal и Reddit. Ущерб, нанесенный атакой, оценивается в 110 миллионов долларов, а сразу после атаки более 14 500 доменов отказались от услуг Dyn. Очевидно, что последствия DDoS-атаки могут оказать значительное влияние на организацию.

Как работает DDoS-атака?

DDoS-атака происходит, когда несколько компьютеров работают вместе, чтобы атаковать цель. Для осуществления атаки хакеры используют фишинговые письма и ряд других методов для установки вредоносного ПО на удаленные компьютеры. Эти машины образуют так называемую бот-сеть. Ботнет — это совокупность подключенных к Интернету устройств, которые могут включать ПК, серверы, мобильные устройства и устройства Интернета вещей (IoT), зараженные и контролируемые вредоносным ПО.

Установив вредоносное ПО на эти компьютеры, хакеры могут управлять устройствами из централизованного местоположения и давать им указания по обстрелу сайта трафиком. Ботнеты могут насчитывать от тысяч до миллионов устройств, находящихся под контролем преступников. Чтобы заработать на этих ботнетах больше всего денег, многие хакеры сдают их в аренду другим потенциальным злоумышленникам для проведения дальнейших DDoS-атак.

Какие существуют типы DDoS-атак?

DDoS-атаки могут значительно отличаться друг от друга, и существует множество различных способов проведения атаки. Три наиболее распространенных метода атаки следующие:

1. Объемные атаки — Объемные атаки являются наиболее распространенной формой DDoS-атаки. Ботнет используется для наводнения сети или сервера трафиком, который кажется легитимным. Количество трафика может привести к сбоям в работе сервиса и полностью заблокировать доступ к сайту.

2. Атаки по протоколу — Атаки по протоколу в основном направлены на использование уязвимостей в ресурсах сервера. Цель — сделать сервис недоступным, используя слабое место в сетевом уровне целевых систем.

3. Атаки на прикладном уровне — Атаки на прикладном уровне являются наиболее сложным методом атаки и зачастую их труднее всего обнаружить. Атаки направлены на уровень, где сервер генерирует веб-страницы и отвечает на http-запросы. Атака происходит гораздо медленнее, и трафик может выглядеть легитимным, маскируя истинную природу атаки, пока служба не будет перегружена и недоступна.

Признаки DDoS-атаки

Одним из первых вопросов, который необходимо решить организации, является ли всплеск трафика законным или это DDoS-атака. Организации, обладающие глубокими знаниями об исторических моделях трафика, как правило, обнаруживают атаку довольно быстро, в то время как организации, которые менее внимательны к этим базовым показателям, вряд ли обнаружат атаку, пока не станет слишком поздно.

Прежде чем сайт полностью выйдет из строя, часто есть несколько предупреждающих признаков, которые могут указывать на DDoS-атаку. К ним относятся:

- Огромный всплеск трафика

- Аномально низкая производительность сети

- Недоступность определенного веб-сайта

- Невозможность доступа к веб-сайту

- Чрезмерное количество писем со спамом

Как защититься от нападения

Хотя невозможно полностью избежать того, чтобы стать объектом DDoS-атаки, есть шаги, которые можно предпринять, чтобы смягчить ущерб и уменьшить последствия атаки на сеть.

- Организациям следует рассмотреть возможность использования службы защиты от DDoS, которая будет обнаруживать аномальные потоки трафика и перенаправлять любой DDoS-трафик в сторону от сети.

- Создайте план реагирования на инциденты для обеспечения быстрой связи, смягчения последствий и восстановления после DDoS-атак.

- Установка и обновление антивирусного программного обеспечения

- Защита сетевой инфраструктуры с помощью брандмауэра, VPN, антиспама и других уровней защиты от DDoS.

- Следуйте правилам безопасности, чтобы минимизировать риск атак — Избегайте переходов по ссылкам или загрузки вложений из неизвестных источников.

- Чтобы предотвратить взлом IoT-устройств и их использование в ботнете, важно изменить все стандартные имена пользователей и пароли и обновлять последние исправления безопасности.

Источник: new-science.ru