DDoS-атаки: типы атак и уровни модели OSI

Основополагающими концепциями кибер-безопасности являются доступность, целостность и конфиденциальность. Атаки «отказ в обслуживании» (DoS) влияют на доступность информационных ресурсов. Отказ в обслуживании считается успешным, если он привел к недоступности информационного ресурса.

Успешность атаки и влияние на целевые ресурсы отличаются тем, что влияние наносит жертве урон. Например, если атакуется интернет-магазин, то длительный отказ в обслуживании может причинить финансовые убытки компании. В каждом конкретном случае DoS-активность может либо непосредственно причинить вред, либо создать угрозу и потенциальный риск нанесения убытков.

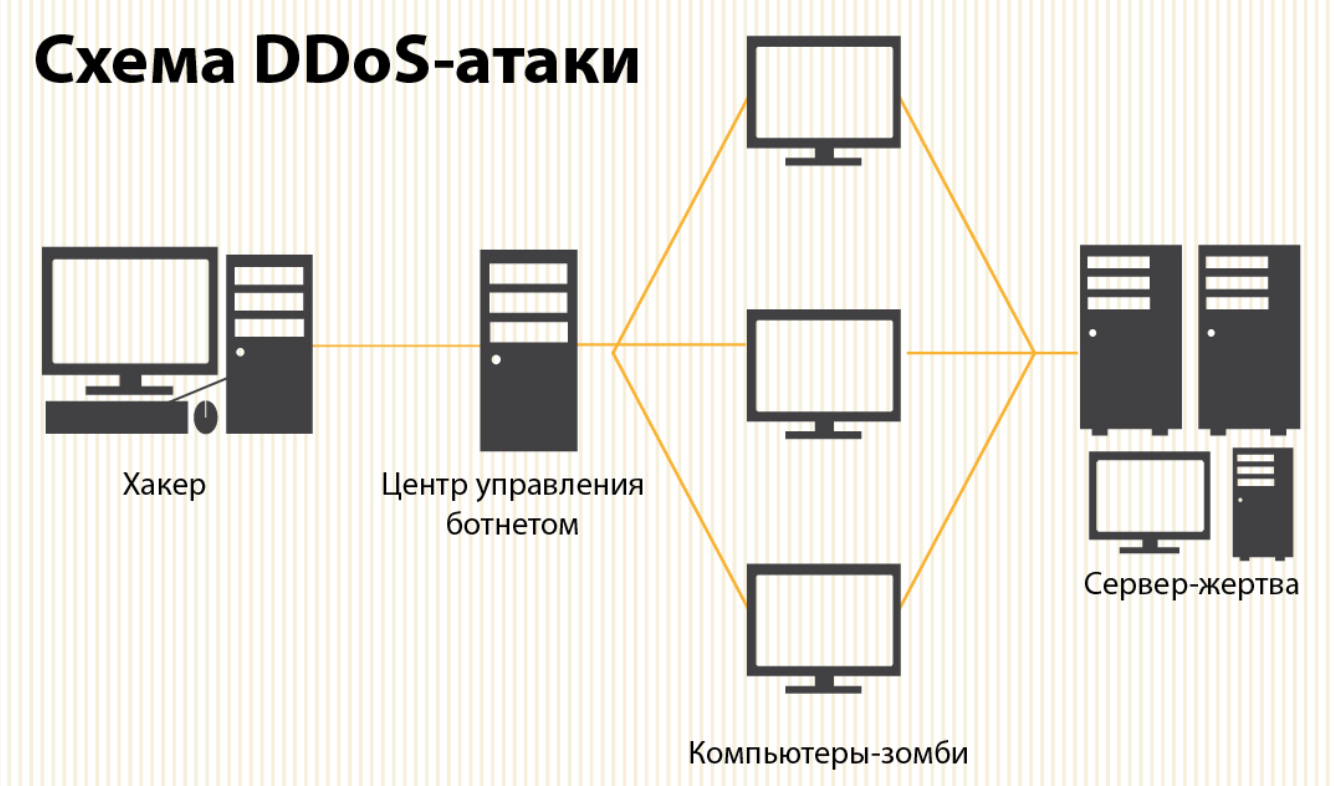

Первая D в DDoS означает distributed: распределённая атака типа «отказ в обслуживании». В этом случае речь идёт об огромной массе злонамеренных запросов, поступающих на сервер жертвы из множества разных мест. Обычно такие атаки организуются посредством бот-сетей.

В этой статье мы подробно рассмотрим, какие типы DDoS-трафика и какие виды DDoS-атак существуют. Для каждого вида атак будут приведены краткие рекомендации по предотвращению и восстановлению работоспособности.

Программа для DOS и DDOS атаки | Что такое DDOS и DOS атака?

- Типы DDoS-трафика

- Классификация и цели DDoS-атак по уровням OSI

- Устранение атак

Типы DDoS-трафика

Самый простой вид трафика — HTTP-запросы. С помощью таких запросов, например, любой посетитель общается с вашим сайтом посредством браузера. В основе запроса лежит HTTP-заголовок.

HTTP-заголовок. HTTP заголовки — это поля, которые описывают, какой именно ресурс запрашивается, например, URL-адрес или форма, или JPEG. Также HTTP заголовки информируют веб-сервер, какой тип браузера используется. Наиболее распространенные HTTP заголовки: ACCEPT, LANGUAGE и USER AGENT.

Запрашивающая сторона может использовать сколько угодно заголовков, придавая им нужные свойства. Проводящие DDoS-атаку злоумышленники могут изменять эти и многие другие HTTP-заголовки, делая их труднораспознаваемыми для выявления атаки. В добавок, HTTP заголовки могут быть написаны таким образом, чтоб управлять кэшированием и прокси-сервисами. Например, можно дать команду прокси-серверу не кэшировать информацию.

HTTP GET

- HTTP(S) GET-запрос — метод, который запрашивает информацию на сервере. Этот запрос может попросить у сервера передать какой-то файл, изображение, страницу или скрипт, чтобы отобразить их в браузере.

- HTTP(S) GET-флуд — метод DDoS атаки прикладного уровня (7) модели OSI, при котором атакующий посылает мощный поток запросов на сервер с целью переполнения его ресурсов. В результате сервер не может отвечать не только на хакерские запросы, но и на запросы реальных клиентов.

HTTP POST

- HTTP(S) POST-запрос — метод, при котором данные помещаются в тело запроса для последующей обработки на сервере. HTTP POST-запрос кодирует передаваемую информацию и помещает на форму, а затем отправляет этот контент на сервер. Данный метод используется при необходимости передавать большие объемы информации или файлы.

- HTTP(S) POST-флуд — это тип DDoS-атаки, при котором количество POST-запросов переполняют сервер так, что сервер не в состоянии ответить на все запросы. Это может привести к исключительно высокому использованию системных ресурсов, и, в последствии, к аварийной остановке сервера.

Каждый из описанных выше HTTP-запросов может передаваться по защищенному протоколу HTTPS. В этом случае все пересылаемые между клиентом (злоумышленником) и сервером данные шифруются. Получается, что «защищенность» тут играет на руку злоумышленникам: чтобы выявить злонамеренный запрос, сервер должен сначала расшифровать его. Т.е. расшифровывать приходится весь поток запросов, которых во время DDoS-атаки поступает очень много. Это создает дополнительную нагрузку на сервер-жертву.

SYN-флуд (TCP/SYN) устанавливает полуоткрытые соединения с узлом. Когда жертва принимает SYN-пакет через открытый порт, она должна послать в ответ SYN-ACK пакет и установить соединение. После этого инициатор посылает получателю ответ с ACK-пакетом. Данный процесс условно называется рукопожатием.

Однако, во время атаки SYN-флудом рукопожатие не может быть завершено, т.к. злоумышленник не отвечает на SYN-ACK сервера-жертвы. Такие соединения остаются полуоткрытыми до истечения тайм-аута, очередь на подключение переполняется и новые клиенты не могут подключиться к серверу.

UDP-флуд чаще всего используются для широкополосных DDoS-атак в силу их бессеансовости, а также простоты создания сообщений протокола 17 (UDP) различными языками программирования.

ICMP-флуд. Протокол межсетевых управляющих сообщений (ICMP) используется в первую очередь для передачи сообщений об ошибках и не используется для передачи данных. ICMP-пакеты могут сопровождать TCP-пакеты при соединении с сервером. ICMP-флуд — метод DDoS атаки на 3-м уровне модели OSI, использующий ICMP-сообщения для перегрузки сетевого канала атакуемого.

MAC-флуд — редкий вид атаки, при котором атакующий посылает множественные пустые Ethernet-фреймы с различными MAC-адресами. Сетевые свитчи рассматривают каждый MAC-адрес в отдельности и, как следствие, резервируют ресурсы под каждый из них. Когда вся память на свитче использована, он либо перестает отвечать, либо выключается. На некоторых типах роутеров атака MAC-флудом может стать причиной удаления целых таблиц маршрутизации, таким образом нарушая работу целой сети.

Классификация и цели DDoS-атак по уровням OSI

Интернет использует модель OSI. Всего в модели присутствует 7 уровней, которые охватывают все среды коммуникации: начиная с физической среды (1-й уровень) и заканчивая уровнем приложений (7-й уровень), на котором «общаются» между собой программы.

DDoS-атаки возможны на каждом из семи уровней. Рассмотрим их подробнее.

7-й уровень OSI: Прикладной

| Тип данных | Данные |

| Описание уровня | Начало создания пакетов данных. Присоединение и доступ к данным. Пользовательские протоколы, такие как FTP, SMTP, Telnet, RAS |

| Протоколы | FTP, HTTP, POP3, SMTP и шлюзы, которые их используют |

| Примеры технологий DoS | PDF GET запросы, HTTP GET, HTTP POST (формы веб-сайтов: логин, загрузка фото/видео, подтверждение обратной связи) |

| Последствия DDoS-атаки | Нехватка ресурсов. Чрезмерное потребление системных ресурсов службами на атакуемом сервере. |

Что делать: Мониторинг приложений — систематический мониторинг ПО, использующий определенный набор алгоритмов, технологий и подходов (в зависимости от платформы, на котором это ПО используется) для выявления 0day-уязвимостей приложений (атаки 7 уровня). Идентифицировав такие атаки, их можно раз и навсегда остановить и отследить их источник. На данном слое это осуществляется наиболее просто.

6-й уровень OSI: Представительский

| Тип данных | Данные |

| Описание уровня | Трансляция данных от источника получателю |

| Протоколы | Протоколы сжатия и кодирования данных (ASCII, EBCDIC) |

| Примеры технологий DoS | Подложные SSL запросы: проверка шифрованных SSL пакетов очень ресурсоемка, злоумышленники используют SSL для HTTP-атак на сервер жертвы |

| Последствия DDoS-атаки | Атакуемые системы могут перестать принимать SSL соединения или автоматически перегружаться |

Что делать: Для уменьшения вреда обратите внимание на такие средства, как распределение шифрующей SSL инфраструктуры (т.е. размещение SSL на отличном сервере, если это возможно) и проверка трафика приложений на предмет атак или нарушение политик на платформе приложений. Хорошая платформа гарантирует, что трафик шифруется и отправляется обратно начальной инфраструктуре с расшифрованным контентом, находившимся в защищенной памяти безопасного узла-бастиона.

5-й уровень OSI: Сеансовый

| Тип данных | Данные |

| Описание уровня | Управление установкой и завершением соединения, синхронизацией сеансов связи в рамках операционной системы через сеть (например, когда вы выполняете вход/выход) |

| Протоколы | Протоколы входа/выхода (RPC, PAP) |

| Примеры технологий DoS | Атака на протокол Telnet использует слабые места программного обеспечения Telnet-сервера на свитче, делая сервер недоступным |

| Последствия DDoS-атаки | Делает невозможным для администратора управление свитчем |

Что делать: Поддерживать прошивки аппаратного обеспечения в актуальном состоянии для уменьшения риска появления угрозы.

4-й уровень OSI: Транспортный

| Тип данных | Сегменты |

| Описание уровня | Обеспечение безошибочной передачи информации между узлами, управление передачей сообщений с 1 по 3 уровень |

| Протоколы | Протоколы TCP, UDP |

| Примеры технологий DoS | SYN-флуд, Smurf-атака (атака ICMP-запросами с измененными адресами) |

| Последствия DDoS-атаки | Достижение пределов по ширине канала или по количеству допустимых подключений, нарушение работы сетевого оборудования |

Что делать: Фильтрация DDoS-трафика, известная как blackholing — метод, часто используемый провайдерами для защиты клиентов (мы и сами используем этот метод). Однако этот подход делает сайт клиента недоступным как для трафика злоумышленника, так и для легального трафика пользователей. Тем не менее, блокировка доступа используется провайдерами в борьбе с DDoS-атаками для защиты клиентов от таких угроз, как замедление работы сетевого оборудования и отказ работы сервисов.

3-й уровень OSI: Сетевой

| Тип данных | Пакеты |

| Описание уровня | Маршрутизация и передача информации между различными сетями |

| Протоколы | Протоколы IP, ICMP, ARP, RIP и роутеры, которые их используют |

| Примеры технологий DoS | ICMP-флуд — DDos-атаки на третьем уровне модели OSI, которые используют ICMP-сообщения для перегрузки пропускной способности целевой сети |

| Последствия DDoS-атаки | Снижение пропускной способности атакуемой сети и возможная перегруженность брандмауэра |

Что делать: Ограничить количество обрабатываемых запросов по протоколу ICMP и сократить возможное влияние этого трафика на скорость работы Firewall и пропускную способность интернет-полосы.

2-й уровень OSI: Канальный

| Тип данных | Кадры |

| Описание уровня | Установка и сопровождение передачи сообщений на физическом уровне |

| Протоколы | Протоколы 802.3, 802.5, а также контроллеры, точки доступа и мосты, которые их используют |

| Примеры технологий DoS | MAC-флуд — переполнение пакетами данных сетевых коммутаторов |

| Последствия DDoS-атаки | Потоки данных от отправителя получателю блокируют работу всех портов |

Что делать: Многие современные свитчи могут быть настроены таким образом, что количество MAC адресов ограничивается надежными, которые проходят проверку аутентификации, авторизации и учета на сервере (протокол ААА) и в последствии фильтруются.

1-й уровень OSI: Физический

| Тип данных | Биты |

| Описание уровня | Передача двоичных данных |

| Протоколы | Протоколы 100BaseT, 1000 Base-X, а также концентраторы, розетки и патч-панели, которые их используют |

| Примеры технологий DoS | Физическое разрушение, физическое препятствие работе или управлению физическими сетевыми активами |

| Последствия DDoS-атаки | Сетевое оборудование приходит в негодность и требует ремонта для возобновления работы |

Что делать: использовать систематический подход к мониторингу работы физического сетевого оборудования.

Устранение крупномасштабных DoS/DDoS-атак

Хотя атака возможна на любом из уровней, особой популярностью пользуются атаки на 3-4 и 7 уровнях модели OSI.

- DDoS-атаки на 3-м и 4-м уровне — инфраструктурные атаки — типы атак, основанные на использовании большого объема, мощного потока данных (флуд) на уровне инфраструктуры сети и транспортном уровне с целью замедлить работу веб-сервера, «заполнить» канал, и в конечном счете помешать доступу других пользователей к ресурсу. Эти типы атак как правило включают ICMP-, SYN- и UDP-флуд.

- DDoS атака на 7-м уровне — атака, заключающаяся в перегрузке некоторых специфических элементов инфраструктуры сервера приложений. Атаки 7-го уровня особенно сложны, скрыты и трудны для выявления в силу их сходства с полезным веб-трафиком. Даже самые простенькие атаки 7-го уровня, например, попытка входа в систему под произвольным именем пользователя и паролем или повторяющийся произвольный поиск на динамических веб-страницах, могут критически загрузить CPU и базы данных. Также DDoS злоумышленники могут неоднократно изменять сигнатуры атак 7-го уровня, делая их еще более сложными для распознавания и устранения.

Некоторые действия и оборудование для устранения атак:

- Брандмауэры с динамической проверкой пакетов

- Динамические механизмы SYN прокси

- Ограничение количества SYN-ов за секунду для каждого IP-адреса

- Ограничение количества SYN-ов за секунду для каждого удаленного IP-адреса

- Установка экранов ICMP флуда на брандмауэре

- Установка экранов UDP флуда на брандмауэре

- Ограничение скорости роутеров, примыкающих к брандмауэрам и сети

Источник: firstvds.ru

Отличие DoS- от DDoS-атаки

Хакерские атаки, независимо от их разновидности, приводят к одному – неработоспособности сайта или его подмене нелегитимной копией. Проблема обычно сохраняется в течение нескольких минут или даже часов. Минимизировать ущерб от «искусственных сбоев» получится только тогда, когда администратор сервера поймет, с какой проблемой он столкнулся.

Сегодня поговорим о DoS- и DDoS-атаках, их отличиях и типах.

Что такое DoS-атака

DoS означает отказ в обслуживании (Denial of Service). Злоумышленник нападает с целью вызвать перегрузку подсистемы, в которой работает атакуемый сервис. Воздействие осуществляется с одного сервера и нацелено на определенный домен или виртуальную машину.

- Одиночный характер – поток трафика запускается из одной-единственной подсети.

- Высокая заметность – попытки «положить» сайт заметны по содержимому лог-файла.

- Простота подавления – атаки легко блокируются при помощи брандмауэра.

Последнее также часто возлагается на сетевое оборудование, например маршрутизатор, в котором установлен «облегченный» вариант Linux или подобное программное обеспечение. Такой тип атак давно не представляет особой опасности, но влияет на стоимость обслуживания (требует установки специализированных программ).

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

Что такое DDoS-атака

DDoS означает распределенный отказ в обслуживании (Distributed Denial of Service). Реализуется атака несколько иначе, чем DoS – принципиальное отличие заключается в применении сразу нескольких хостов. Сложность защиты от этого вида нападения зависит от количества машин, с которых осуществляется отправка трафика.

- Многопоточный характер – такой подход упрощает задачу блокирования сайта, потому что быстро отсеять все атакующие IP-адреса практически нереально.

- Высокая скрытность – грамотное построение атаки позволяет замаскировать ее начало под естественный трафик и постепенно «забивать» веб-ресурс пустыми запросами.

- Сложность подавления – проблема заключается в определении момента, когда атака началась.

Ручное исследование лог-файлов здесь ничего не дает, отличить атакующие хосты от «нормальных» практически невозможно. Ситуация усугубляется тем, что источником в 9 случаях из 10 оказываются «обычные сайты», предварительно зараженные вирусом или взломанные вручную. Постепенно они образуют единую сеть, называемую ботнетом, и увеличивают мощность атаки.

Главные отличия и цели атак

Наиболее распространенная причина, почему некто решает «положить» веб-ресурс, заключается в вымогательстве. Система схожа с заражением локальных компьютеров вирусами-вымогателями, при активации которых с владельца начинают требовать выкуп за возврат работоспособности Windows. То же происходит с сайтом – хакер присылает собственнику email с требованиями.

Встречают и другие причины:

- Недобросовестная конкуренция – «коллеги» пытаются занять нишу путем удаления других игроков рынка.

- Развлечение – молодые программисты запускают атаки ради хвастовства перед друзьями, знакомыми, коллегами.

- Неприязнь личного, политического характера – мотивом становится несогласие с политикой правительства, определенной организации.

Также возможны проблемы, исходящие от недовольных сотрудников, которые уволились или еще продолжают работать, но уже готовы пакостить своему работодателю.

Типы атак

Определенную сложность в определении типа воздействия и методики защиты оказывает различие в вариантах кибератак. Существует более десятка способов навредить работоспособности сервера, и каждый из них требует отдельного механизма противодействия. Например, популярны флуды по протоколу UDP, а также запросы доступности сайта и блокирование DNS-хоста.

Переполнение канала

На сервер отправляется поток эхо-запросов с задачей полностью «забить» аппаратные ресурсы ПК (физической или виртуальной машины). Все провайдеры выделяют пользователям лимитированные каналы связи, поэтому достаточно заполнить их ложным трафиком, который лишит возможности открыть сайт при обычном запросе.

DNS-флуд

Целью атаки становится DNS-сервер, который привязан к «жертве». Владелец сайта в этом случае не получает никаких сообщений от провайдера хостинга. Единственный вариант вовремя «увидеть» проблему заключается в подключении сторонних систем типа Яндекс.Вебмастера, которые по кругу проверяют доступность домена, скорость соединения и пр.

PING-флуд

Воздействие на хост сопровождается многочисленными запросами без ожидания ответа от сервера. В результате веб-ресурс начинает терять настоящие пакеты данных, падает скорость открытия страниц вплоть до полной недоступности. Пользователи будут видеть попытки открытия, но результата в виде страницы не дождутся.

UDP-флуд

По аналогии с предыдущим вариантом, на сервер «жертвы» отправляется большой объем пакетов в формате дейтаграмм. Серверу приходится реагировать на каждый, чтобы отправить ответ в виде ICMP-пакета, означающего, что «адресат недоступен». В итоге все мощности виртуальной машины будут заняты пустыми задачами.

Переполнение буфера

Популярный способ DoS-атаки. Хакер стремится вызвать ошибки в программах, установленных на атакуемом сервере. Например, при помощи переполнения буфера памяти, выделенного для работы приложения. Такие попытки легко блокируются, но только при условии применения специальных программ или маршрутизаторов с функцией защиты.

Как защититься от атак

Встречаются и более редкие варианты, например: SYN-флуд, Slow HTTP POST, Ping of Death или Slow HTTP GET. Но все они сводятся к попыткам «забить» пропускную способность канала, чтобы сервер перестал реагировать на пользовательские запросы, или израсходовать выделенную память и процессорные мощности, когда перегруженная система зависает и начинает тормозить.

Способы защиты от DoS и DDoS:

- Превентивный мониторинг сетевой активности. Перед запуском основной атаки зачастую проводится проверка «короткими сериями», поэтому есть возможность заранее узнать, что предстоят проблемы с доступностью сайта.

- Фильтрация на уровне хостинга. Провайдеры обычно предоставляют такую услугу в рамках всех платных тарифов. Но лучше уточнить в службе поддержки, имеется ли защита от DoS- и DDoS-атак и как она реализована.

- Тестовое нападение на сервер. Существуют специальные программы вроде Hping3, LOIC (Low Orbit Ion Cannon) или OWASP Switchblade. Они позволяют эмулировать настоящую атаку и достоверно выявлять уровень защиты сервера.

Плюс желательно иметь четкий план действий на случай краха сайта. В него могут входить мероприятия по оперативному подключению другого сервера, перенастройке DNS-хостов и пр. Главное, обеспечить непрерывную доступность публикуемых сервисов независимо от внешних факторов.

В восьмом выпуске подкаста «Релиз в пятницу» вы узнаете, чем особенно опасны DDoS-атаки, нужно ли заранее ставить защиту и что делать, если атака уже началась.

Источник: timeweb.com

Что собой представляет DDoS-атака

Английская аббревиатура DDoS расшифровывается как Distributed Denial of Service, что дословно переводится как «распределенный отказ в обслуживании». На деле эта терминология подразумевает атаку, которая выполняется одновременно с большого числа компьютеров. Задачей такой атаки является выведение из строя сервера цели (как правило, крупной организации) за счет огромного количества запросов, которые вычислительная система не в состоянии обработать. Рассмотрим детально подобный вид атаки.

Введение

Люди, неискушенные в теме ИБ, зачастую могут путать DoS-атаки и DDoS-атаки, здесь проще всего будет запомнить так: при Dos-атаке отказ в обслуживании пытается вызвать одна атакующая машина; при DDoS-атаке таких машин много, как правило, это бот-сеть, в которую входят зараженные и полностью контролируемые злоумышленником компьютеры.

Как можно догадаться, бороться с DDoS-атакой гораздо сложнее, она может длиться дни, даже недели — зависит от бюджета киберпреступника. Эффективность этой атаки очевидна, а доступность и вовсе поражает — на рынках даркнета небольшой ботнет можно купить за 150 долларов.

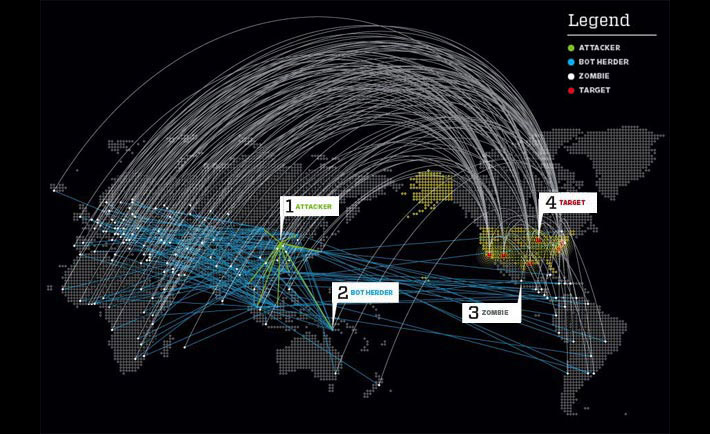

Чтобы иметь представление о том, сколько атак DDoS совершается в разных регионах мира, взгляните на специальную карту цифровых атак.

На данном этапе мы имеем большое разнообразие атак DDoS, рассмотрим некоторые из них.

Виды DDoS-атак

DDoS прикладного уровня (Application layer DDoS)

Атака прикладного (или 7-го) уровня заключается в отправке огромного количества запросов, требующих большой вычислительной мощности. В этот класс также входят атаки HTTP-флуд и DNS-флуд.

HTTP-флуд

HTTP-флуд обычно осуществляется против конкретной цели, как следствие, такую атаку довольно трудно предотвратить. В ней не используются вредоносные пакеты, она больше полагается на бот-сеть.

DNS-флуд

В этом виде атак целью является DNS-сервер жертвы. Если DNS-сервер будет недоступен, вы не сможете найти соответствующий сервер. DNS-флуд — это симметричная атака, запущенная множественными зомби, находящимися в бот-сети и относящаяся к классу атак UDP. Эта атака упрощает спуфинг.

DDoS сетевого уровня (Network layer DDoS)

Это очень масштабные атаки, измеряемые в гигабитах в секунду (Гбит/с) или в пакетах в секунду (PPS). В худших случаях такие атаки могут достигать от 20 до 200 Гбит/с. Такой тип DDoS-атак делится на SYN-флуд и UDP-флуд.

SYN-флуд

Создает поток запросов на подключение к серверу, при котором становится невозможным ответить на эти запросы. Целью здесь является каждый порт сервера, который «наводняется» (от английского слова flood) SYN-пакетами, за счет этого на сервере переполняется очередь на подключения. При этом пакеты SYN-ACK игнорируются, благодаря чему появляются так называемые полуоткрытые соединения, ожидающие подтверждения от клиента.

UDP-флуд

Сервер «наводняется» UDP-запросами на каждый порт. В этом случае сервер отвечает пакетами «адресат недоступен», в итоге атакуемая система окажется перегруженной и не сможет отвечать.

Что такое амплификация (amplification)

Амплификация (усиление) — это метод, используемый для усиления полосы пропускания DDoS-атаки. Путем подмены IP-адреса в запросе злоумышленник может повысить эффективность своей атаки в 70 раз. Коэффициент усиления может варьироваться в зависимости от типа сервера.

К примеру, команда monlist, часто используется для NTP DDoS-атак. Эта команда отправляет злоумышленнику сведения о последних 600 клиентах ntpd. То есть при небольшом запросе от зараженного компьютера, обратно отправляется большой поток UDP. Такая атака приобретает просто гигантские масштабы при использовании ботнета.

Рисунок 1. Схема DDoS-атак

Выводы

Теперь мы имеем базовое представление о DDoS-атаках, можно порассуждать о том, как от них защититься. Первым делом следует определить, в какой части ваша сеть наиболее уязвима. Затем стоит поставить себя на место злоумышленника, чтобы представить, что ему нужно сделать для того, чтобы провести успешную атаку на вашу сеть.

Пожалуй, самое главное — иметь некую систему оповещений, которая будет вас информировать в случае совершения атаки DDoS, чем раньше вы узнаете о самом факте, тем лучше, так вы успеете продумать план по нейтрализации.

Наконец, можно заказать тестирование на проникновение (оно же пентест, pentest, penetration test), чтобы проверить безопасность вашей сети, насколько она готова к вторжениям извне. Это хорошая практика, которая поможет понять и устранить слабые места, таким образом, что ваша сеть будет относительно защищенной.

Подписывайтесь на канал «Anti-Malware» в Яндекс Дзен, чтобы первыми узнавать о новостях и наших эксклюзивных материалах по информационной безопасности.

Источник: www.anti-malware.ru

DDoS-атака: виды, способы защиты

Что это? DDoS-атака – хакерские методы нападения на сайты, сервисы компаний путем создания многократных обращений из разных источников, блокирующих нормальную работу ресурса. Однако целью могут стать и частные лица через интернет вещей. Умные чайники, лампочки используются для похищения данных платежных средств.

Как защититься? Лучшая защита – профилактика. Во время самой атаки можно и нужно предпринимать действия, но лучше выстроить линию защиты заблаговременно. Этим занимаются программисты.

- Что такое DDoS-атака простыми словами

- Причины и главные жертвы DDoS-атак

- Виды DDoS-атак

- Последствия DDoS-атак

- Способы защиты от DDoS-атак

- Ответственность за организацию DDoS-атак

Пройди тест и узнай, какая сфера тебе подходит:

айти, дизайн или маркетинг.

Бесплатно от Geekbrains

Что такое DDoS-атака простыми словами

DDOS-атака — это действия злоумышленников через интернет, направленные на нарушение работоспособности инфраструктуры компании и клиентских сервисов. Для этого хакеры стремятся загрузить сайт или сервер огромным количеством входящего трафика, чтобы тот перестал работать.

Этот вид нападения через сеть напоминает другую угрозу, которая тоже часто встречается в современном мире — DoS-атаку. Разница между ними в том, что во втором варианте преступные действия исходят из одного источника, а при DDoS-атаке — сразу из нескольких.

Главная цель DDoS-атак состоит в том, чтобы вывести из строя сайт и сделать его недоступным для пользователей. Иногда это делается для отвлечения внимания владельцев площадки от более серьезных манипуляций, например, при намерении взломать систему безопасности предприятия и получить доступ к информационной базе.

О DDoS-нападении обществу стало известно в 1999 году, когда хакеры неоднократно взламывали сервисы мировых брендов — «Amazon», «СNN», «E-Bay» и «Yahoo». Со временем данный вид преступной деятельности развивался и распространялся повсеместно. Согласно исследованиям экспертов, за последние несколько лет их частота увеличилась почти в 3 раза, а нагрузка на веб-ресурс сегодня может составлять более 1 терабита в секунду.

Только до 25 декабря —>

Пройди опрос и

получи

обновленный

курс от Geekbrains

Дарим курс по digital-профессиям

и быстрому вхождения в IT-сферу

Чтобы получить подарок, заполните информацию в открывшемся окне

Каждая шестая организация в России, как минимум, один раз подвергалась такому рейду. А общее количество происшествий во всем мире превысило отметку в 17 миллионов (по данным на 2022 год).

Причины и главные жертвы DDoS-атак

Перечислим возможные причины DDoS-атак:

- Личные счеты. Обида, желание отомстить или борьба за власть часто становятся поводом для нападения на государственные и частные организации. В том же 1999 году хакеры провели атаку на веб-узлы ФБР, после которой они не работали в течение нескольких недель. Инцидент произошел как ответ на широкомасштабную операцию по поимке киберпреступников.

- Политическая оппозиция. Нападения иногда совершают люди, хорошо разбирающиеся в интернет-технологиях, чтобы выразить свое несогласие или недовольство действиями правительственных органов. Один из таких инцидентов случился в 2007 году, когда злоумышленники атаковали госучреждения Эстонии в знак протеста того, что администрация г. Таллин собиралась снести Памятник Воину-освободителю.

- Развлечение. В современном мире людей, разбирающихся в IT, становится все больше. Неудивительно, что некоторые личности рассматривают подобные занятия, как способ повеселиться.

- Желание обогатиться. Киберпреступник может взломать сайт для требования выкупа у его хозяина.

- Борьба на рынке. Блокировка веб-ресурса фирмы может быть заказной со стороны ее прямых конкурентов.

DDoS-атака способна вывести из строя абсолютно любой современный сайт, независимо от его размера. Как утверждают специалисты «Лаборатории Касперского», ущерб, нанесенный компании, может составлять до 1,6 миллиона долларов.

В большинстве случаев атаке подвергаются веб-сайты и сервера следующих учреждений:

- корпораций и государственных предприятий;

- коммерческих банков;

- купонных сервисов;

- медицинских организаций;

- платежных систем;

- средств массовой информации;

- интернет-магазинов и маркетплейсов;

- развлекательных и игровых сервисов;

- цифровых валютных бирж.

Недавно популярной мишенью для хакеров стало даже физическое оборудование, работающее через Сеть, известное как «интернет вещей». Чаще всего в этой области вторжения происходят с целью вывести из строя онлайн-кассы больших торговых объектов.

Виды DDoS-атак

«Ping of death». Тип DDoS-атаки, при которой ресурс получает сетевой эхо-запрос размером в 63.9990234375 килобайт. Ее часто использовали в 90-х годах. Это приводило к неполадкам или полному выходу из строя веб-сервера.

HTTP(S) GET Flood. В этом варианте отправляются бессмысленные данные, которые засоряют канал передачи данных и нагружают работу сервера.

Smurf atack. Злоумышленник отправляет жертве интернет-запрос, подменяя ее mac-адрес. Информация, идущая с сервера, становится доступна отправителю в незащищенном виде, который может использовать все пакеты данных.

HTTP(S) POST-запрос. Отправка больших объемов информации через тело самого исходящего запроса.

UDP Flood. А в этом виде нападения злоумышленник отправляет большое количество пакетов UDP, чтобы подавить способность сервера обрабатывать входящий трафик и реагировать на него.

SYN Flood. Одна из разновидностей DDoS-атак на сервера, которая заключается в отправке большого количества SYN-запросов в достаточно короткий срок.

POST-Flood. Этот метод DDoS-атаки похож на GET-Flood — тоже отправляется огромное количество запросов, в результате чего сайт зависает. В случае применения безопасного HTTPS, цель по отключению веб-ресурса достигается еще быстрее, поскольку сервер тратит дополнительные силы на расшифровку входящего трафика.

Программы-эксплоиты. Применяются опытными хакерами. Задача софта — помочь взломать сайт какой-либо компании, чтобы украсть у нее деньги, диктовать условия и т. д. Эксплоиты позволяют мошенникам найти баги, бэкдоры и другие слабые места.

ТОП-30 IT-профессий

2022 года с доходом

от 200 000 ₽

Команда GeekBrains совместно с международными специалистами по развитию карьеры подготовили материалы, которые помогут вам начать путь к профессии мечты.

Подборка содержит только самые востребованные и высокооплачиваемые специальности и направления в IT-сфере. 86% наших учеников с помощью данных материалов определились с карьерной целью на ближайшее будущее!

Скачивайте и используйте уже сегодня:

Александр Сагун

Исполнительный

директор Geekbrains

Топ-30 самых востребованных и высокооплачиваемых профессий 2022

Поможет разобраться в актуальной ситуации на рынке труда

Подборка 50+ ресурсов об IT-сфере

Только лучшие телеграм-каналы, каналы Youtube, подкасты, форумы и многое другое для того, чтобы узнавать новое про IT

ТОП 50+ сервисов и приложений от Geekbrains

Безопасные и надежные программы для работы в наши дни

Получить подборку бесплатно

Уже скачали 16931

Layer 7 HTTP-Flood. Суть DDoS-атаки заключается в создании «пробок» только на нескольких участках интернет-сервера. Активность злоумышленника сложно определить, так как его трафик мало чем отличается от стандартного клиентского. Тем не менее с задачей по выводу из строя веб-ресурса метод справляется на «отлично».

Перегрузка жесткого диска. Прием может применяться к сайтам, у которых настроена смена файлов, записывающих события(log). Со стороны злоумышленника идет «бомбардировка» новыми и новыми log-файлами. Как итог — все HDD-накопители сервера забиты, а сайт перестает работать. Один из простых, но эффективных вариантов атаки — это отправка большого количества бесполезных файлов.

Хакер добивается своей цели всего за 5 минут — диск переполняется, и веб-ресурс становится недоступным для посещения.

Атака на VoIP и SIP устройства связи. Производится через специальное программное обеспечение. Для нападения преступнику должен быть известен IP-адрес «клиента».

Атака на приложение DNS-сервера. Такому нападению обычно подвергаются владельцы сайтов, которые работают на движках Друпал, Вордпресс, Джумла и Мадженто. К примеру, VPS-сервер от Амазон способен за секунду обрабатывать до 180 тысяч пакетов, а обычный только около 500.

Последствия DDoS-атак

Во время кибер агрессии сайта нет как такового, поэтому компания теряет своих текущих и потенциальных потребителей, а репутация бренда падает. Хостинг-провайдер может заблокировать IP владельца сайта, подвергшегося нападению, чтобы возместить потери на других веб-ресурсах. А для полного восстановления может понадобиться много времени и денег.

Согласно исследованию HaltDos, около половины предприятий считают DDoS-атаки одной из самых опасных угроз в Сети. Их боятся даже больше, чем фишинга, вредоносных программ и разного рода мошенничества.

Потери от DDoS-атак составляют, в среднем, 50 тысяч долларов для маленьких фирм и около 500 тысяч долларов — для корпораций. Для восстановления систем после нападения необходимы не только время и усилия штатных специалистов, но и серьезные финансовые вложения, а также стратегия обновления программного обеспечения, работы по улучшению технических средств и др.

Кроме того, есть большой риск потери авторитета компании в связи с неполадками, кражи личных данных у клиентов и финансовой информации самой фирмы.

Статистика говорит о том, что количество пострадавших с каждым годом увеличивается на 200 %. Ежедневно фиксируется, в среднем, 2 тысячи инцидентов. При этом сумма, которая требуется для проведения нападения, составляет лишь 150 долларов. Это смешная цифра по сравнению с потерями компаний — за час выведения системы из строя организация теряет, в среднем, более 40 тысяч долларов.

Способы защиты от DDoS-атак

Построение распределенных веб-систем требует большого мастерства. Но при правильном подходе оно дает возможность распределять запросы посетителей сайта по разным узлам системы, если вдруг какой-то сервер вышел из строя.

Источник: gb.ru

DDoS-атака на сервер — боль нынешнего времени

14 Июля 2022

Активный перевод рабочих сервисов и хранилищ данных в онлайн-среду стал неотъемлемой частью современного бизнеса и ведения стартапов. При этом работа онлайн-продуктов, использование ЦОД и ведение бизнеса в целом зачастую подвергается DDoS-атакам, которые делают системы недоступными для пользователей, владельцев ресурсов и управленцев.

В 4 квартале 2021 года был достигнут своеобразный рекорд по росту количества DDoS-атак — «Лаборатория Касперского» отметила их увеличение по сравнению с предыдущим кварталом на 52% и в 4,5 раза — по сравнению с прошлым годом. Особенно пострадали новостная сфера, бизнес и финансовые услуги. Такой бурный всплеск рынка DDoS был обусловлен изменениями в глобальной экономике, вызванной пандемией коронавируса.

Что такое «атака на сервер» и DDoS-атака. Кому она нужна?

Само название термина DDoS происходит от аббревиатуры DoS (Denial of Service) — «отказ в обслуживании», к которому добавлено слово Distributed — «распределенный».

DoS-атака представляет собой искусственно сгенерированное существенное увеличение нагрузки на серверы или сайты за счет наращивания потока запросов с какого-либо устройства. Такая атака приводит к частичному или полному «параличу» глобальных инфраструктур или отдельных интернет-сервисов, вызванному уменьшением ограниченных ресурсов сервиса — количества единовременно проводимых пользовательских сессий, ширины каналов подключения, оперативной памяти сервера.

В случае DDoS-атаки устройств, атакующих сервер (ботнетов), применяется несколько. Эти атаки проводятся чаще всего для борьбы с конкурентами (уменьшения трафика их сайтов, снижения продаж или полной недоступности ресурсов для пользователей), для ведения мошеннической деятельности и для хищения персональных данных.

Согласно исследованиям Qrator Labs, в 2021 году злоумышленниками были атакованы компании с целью сбора информации, а самыми частыми жертвами становились розничные сети и организации сферы e-commerce.

Классификация DDoS-атак

В модели OSI, применяемой в интернете, существуют 7 уровней коммуникативных сред: от первого уровня (физическая среда) до седьмого уровня (приложения). При этом DDoS-атакам подвержены все эти уровни. Более подробно каждая из них описана в таблице.

| Уровень OSI | Тип данных | Описание уровня, протоколы | Характер DDoS-атаки | Результат | Способ решения проблемы |

| 7-й (Прикладной) | Данные | Начало создания пакетов данных. Присоединение и доступ к данным. Пользовательские протоколы FTP, SMTP, Telnet, RAS | PDF GET запросы, HTTP GET, HTTP POST (формы веб-сайтов: логин, загрузка фото/видео, подтверждение обратной связи) | Исчерпание ресурсов на атакованном сервере из-за их чрезмерного потребления | Систематический мониторинг ПО приложения для выявления 0day-уязвимостей приложений. На 7 уровне выявлять и устранять атаки проще всего |

| 6-й (Представительский) | Данные | Трансляция данных от источника получателю. Протоколы сжатия и кодирования данных (ASCII, EBCDIC) | Фальсифицированные SSL запросы: проверка шифрованных SSL пакетов требует много ресурсов, злоумышленники используют SSL для HTTP-атак на сервер жертвы | Атакуемые системы перестают принимать SSL соединения или автоматически перегружаются | Необходимость использовать распределение шифрующей SSL- инфраструктуры (размещая SSL на обособленном сервере, по возможности) и проверять трафик приложений на предмет атак или нарушение политик на платформе приложений. |

| 5-й (Сеансовый) | Данные | Управление установкой и завершением соединения, синхронизацией сеансов связи в рамках операционной системы через сеть (при выполнении входа/выхода). Протоколы входа/выхода (RPC, PAP) | Атака на протокол Telnet использует слабые места программного обеспечения Telnet-сервера на свитче, делая сервер недоступным | Администратор не может управлять свитчем | Поддержка прошивки аппаратного обеспечения в актуализированном состоянии, чтобы минимизировать риски атаки |

| 4-й (Транспортный) | Сегменты | Обеспечение передачи информации между узлами без ошибок, управление передачей сообщений с 1 по 3 уровень. Протоколы TCP, UDP | SYN-флуд, Smurf-атака (атака ICMP-запросами с измененными адресами) | Превышение пороговых значений по ширине канала или по количеству допустимых подключений сбои в работе сетевого оборудования | Использование системы фильтрации DDoS-трафика по технологии blackholing |

| 3-й (Сетевой) | Пакеты | Маршрутизация и передача информации между различными сетями. Протоколы IP, ICMP, ARP, RIP и роутеры, которые их используют | ICMP-флуд — DDos-атаки, которые перегружают ICMP-сообщениями целевые сети и снижают их пропускную способность | Перегрузка брандмауэра | Ограничение числа запросов, обрабатываемых по ICMP-протоколу и уменьшение влияния этого трафика на скорость работы фаервола |

| 2-й (канальный) | Кадры | Установка и сопровождение передачи сообщений на физическом уровне. Протоколы 802.3, 802.5, а также контроллеры, точки доступа и мосты, которые их используют | MAC-флуд — перенасыщение пакетами данных сетевых коммутаторов | Блокировка всех портов потоками данных | Установка настроек свитчей на фильтрацию |

| 1-й (физический) | Биты | Передача двоичных данных. Протоколы 100BaseT, 1000 Base-X, а также концентраторы, розетки и патч-панели, которые их используют | Создание физических препятствий и нарушений в работе сетевых активов | Приход сетевого оборудования в полную непригодность вплоть до ремонта и замены | Систематический мониторинг технической части сетевого оборудования |

Кроме того, выделяют следующие разновидности DDoS-атак:

- HTTP и POST-флуд — трафик имитирует HTTP и POST-запросы. На сервер загружаются или с сервера отправляются «пустые» данные, Каналы передачи переполняются и расходуются ресурсы серверов на обработку этих запросов;

- «Пинг смерти» (Ping of Death) — тип атаки на протокол с использованием пакетов, разработанных для сбоя системы со стороны сервера. Представляет собой отправку пакета данных объемом более 65 535 байт. Атаки распространяются на ICMP и другие протоколы. В результате сервер зависает и сбоит;

- DNS-флуд — версия UDP-флуда для конкретного приложения. На DNS-сервер для его перегрузки отправляется огромное количество фальшивых DNS-запросов. DNS-сервер «падает» из-за перегрузок, и веб-сайт становится недоступным;

- атаки с усилением DNS — отправка на сервер пустых, типовых запросов (пакетов данных). Злоумышленник отправляет запросы на поиск DNS, заменяя IP-адрес источника на IP жертвы;

- амплификации атак, когда небольшим количеством ботов инициируется отправка значительного количества поддельных пакетов или запросов;

- Fraggle Attack, в которой используются большие объемы трафика UDP на вещательной сети маршрутизатора. Эта атака работает аналогично Smurf-атаке, но вместо протокола ICMP использует вещательный протокол UDP;

- Pulse Wave с периодическими всплесками трафика. Обычная DDoS-атака выглядит как постепенно нарастающий поток вредоносного трафика. Pulse wave представляет собой серию коротких периодических импульсов, происходящих с большой мощностью;

- APDoS, нацеленная на причинение наиболее серьезного вреда атакованному серверу. В APDoS используются механизмы HTTP-флуда, SYN-флуда и других видов атак. При этом посылаются миллионы запросов в секунду.

- атаки Slowloris направлены на веб-серверы. Атакующие серверы подключаются к целевым серверам и держат это подключение полуоткрытым максимально долго, а затем размножают эти полуоткрытые соединения. Такие соединения закрываются атакуемым сервером по таймауту медленнее, чем устанавливаются новые. Противодействовать этой атаке довольно сложно, поскольку источники атак практически неотслеживаемые.

- атака NTP-усиление задействует серверы протокола сетевого времени NTP (Network Time Protocol), отвечающего за синхронизацию компьютерных часов в сети. Цель атаки – перегрузка трафиком UDP. В этих случаях атакуемый сервер отвечает, посылая UDP-трафик на подмененный злоумышленником IP-адрес. «Усиление» означает, что объем ответного UDP-трафика много больше запроса. Поэтому сеть быстро перегружается паразитным трафиком, а ее узлы прекращают работу.

Как остановить DDoS-атаку

Если DDoS-атака произошла, следует:

- оперативно идентифицировать факт атаки и ее источник. Это поможет остановить атаку и снизить возможный ущерб. Определить, откуда происходит атака, можно через профиль входящего трафика с показателями объема и каналов поступления. Отклонения от этого профиля часто становятся сигналом начала DDoS-атаки;

- однократно выделить запас полосы пропускания для сервера до 500 %. Такой запас даст время, чтобы распознать источник и тип атаки и принять меры по защите от DDoS, прежде чем сервер полностью «ляжет»;

- защитить периметр сети, ограничив скорости маршрутизатора, установить систему фильтров для сброса пакетов от распознанных источников атаки, настроить таймаут на полуоткрытые соединения (для которых в течение таймаута не пришло подтверждение от источника запроса), снизить пороги сброса для SYN-, ICMP-, и UDP-флуда.

Хотя эти меры и не могут полностью защитить от DDoS-атак, с их помощью можно выиграть время для решения проблемы, прежде чем она станет необратимой.

Советы как предотвратить DDoS-атаку

Чтобы избежать «отказа в обслуживании», стоит воспользоваться несколькими способами предотвращения DDoS-атаки, такими, как:

- устанавливать “контрольные точки”, чтобы в случае атаки “смягчить” последствия и откатить систему;

- подготовка инфраструктуры — создание системы мониторинга для выявления первых признаков атаки, системы перенаправки и устранения DDoS-трафика, установка устойчивых сетевых компонентов, адаптивных под сценарии атак с повышением нагрузки трафика;

- создание рабочей группы и плана работ для устранения DDoS-атак;

- использование CDN для сбалансированного распределения трафика между серверами;

- применение облачных и гибридных серверов для увеличения пропускной способности и повышения кибербезопасности;

- использование услуг веб-хостинговых компаний и специалистов по DDoS-атакам;

- применение аппаратных, программных и специализированных анти-DDoS средств — сетевых фаерволов, фаерволов для веб-приложений, защиты для контроллеров пограничных сессий;

- обеспечение защиты DNS-серверов при помощи их резервирования и распределения в различных дата-центрах.

Такие мероприятия помогут обеспечить работоспособность сервера даже под DDoS-атакой.

DDoS-атака во благо — как самому организовать атаку на свой сервер для проверки отказоустойчивости

Чтобы выяснить, до каких пределов информационная система (ИС) способна противостоять перегрузкам и сохранять устойчивость к избыточным запросам, рекомендуется проводить стресс-тестирование с имитацией DDoS-атаки в условиях контролируемого эксперимента.

Стресс-тестирование системы на отказоустойчивость чаще всего проводится:

- прежде чем запускать бизнес- и веб-приложения, СУБД и сервисы дистанционного банковского обслуживания;

- при регулярной работе с критичными приложениями, которые используются постоянно;

- после внесения изменений в настройки или конфигурации информационных систем.

Имитация DDoS-атаки позволяет узнать нормальные диапазоны нагрузок, определить уровень эффективности существующих комплексов защиты, оценить качество действий провайдеров и служб информационной безопасности при выявлении и блокировке DDoS-атак, выявить наиболее уязвимые места информационной системы и принять меры к повышению ее устойчивости к атакам

Симулированные DDoS-атаки проводятся по заранее выбранным объектам тестирования с установленными критериями результатов, по предварительно составленному графику. Для объектов тестирования разрабатываются сценарии и подбираются инструменты мониторинга, рассчитываются ресурсы для генерации сетевого трафика. Стресс-тест проводится в производственной или тестовой среде.

Для мониторинга при тестировании ИС могут применяться следующие утилиты:

- LOIC или Low Orbit Ion Cannon -программа с открытым исходным кодом, которая отлично подходит для тестирования DDoS-атак. Основная цель программы протестировать сеть за счет большого количества запросов TCP, UDP и HTTPS;

- DDOSIM уровень 7 имитирует DDoS-атаку с несколькими случайными IP-адресами. Тем самым можно реально оценить возможность вашего сервера противостоять таким атакам, как «отказ в обслуживании»;

- RadView подходит при проверках производительности мобильных, облачных, серверных и веб-приложений;

- Apache JMeter — при оценке стабильности ИС при разных уровнях нагрузки;

Эффективность и отказоустойчивость ИС оцениваются по базовым показателям — времени отклика, соотношения совершенных и неудачных транзакций за единицу времени тестирования, загрузки процессора при пиковых значениях, пропускной способности под атакой, объемов памяти, необходимых приложению для обработки множественных запросов.

Немного о других сетевых атаках

Помимо DDoS-атак, существуют и другие сетевые атаки:

- Mailbombing — атака на почтовый ящик, приводящая к его переполнению и даже к отказу почтового сервера;

- переполнение буфера (buffer overflows) — поиск программных или системных уязвимых мест, который может привести к аварийному завершению работы приложений или к выполнению произвольных бинарных кодов от имени пользователя (вплоть до полного контроля над компьютером);

- Rootkit, снифферы пакетов и специализированные программы, которые заражают все компьютеры в ИС, работают на перехват имен и паролей, на сокрытие файлов, системных служб, папок и драйверов от пользователя;

- SQL-инъекция – атака, приводящая к изменению параметров SQL-запросов к базе данных. В результате искажается смысл запроса, и в случае неполной фильтрации входных данных может не только пропасть конфиденциальная информация, но и изменяются или удаляются данные;

- XSS — атака для кражи Cookies, в которых сохраняется информация о личных данных пользователя сайта и зашифрованные пароли для входа на сайты;

- Phishing (фишинг) — кража через спам или боты конфиденциальных сведений или идентификационных данных клиентов организаций для дальнейших преступных целей.

DDoS-атаки — это сильный инструмент в руках злоумышленников, который может нанести существенный урон владельцам серверов и сайтов. И важно ответственно относиться к защите собственных ресурсов, принимать меры по предотвращению атак, а в случае атаки — оперативно выявить проблему и решить ее.

Источник: servergate.ru