Решение от Check Point Endpoint Security по безопасности конечных точек

Решение от Check Point по безопасности конечных точек Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности — мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз. Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений: 1. Сетевые Техническая

21 мая 2019 0:00

- Cisco (ASA, FirePower, FTD), Juniper (SRX), Checkpoint, Palo-Alto; FortiNet, Barracuda (F-серия, X-серия), VMware (NSX);

- Cisco ISE, Windows RADIUS, Windows AD (NTLM, Kerberos, Смарт-карты, Windows PKI).

2. Безопасность данных (Data Secreсy) — сетевые системы защиты данных, в том числе на уровне конечных устройств:

- VPN: Cisco (ISR, ASR, CSR, ASA, FirePower), Juniper (SRX), Checkpoint;

- Anti-spam, anti-malware, proxy: Cisco (Ironport), Barracuda anti-spam;

- WAF: Barracuda WAF;

- DLP: IPS, SearchInform DLP, Cisco ISE (профилирование).

3. Контроль доступности данных:

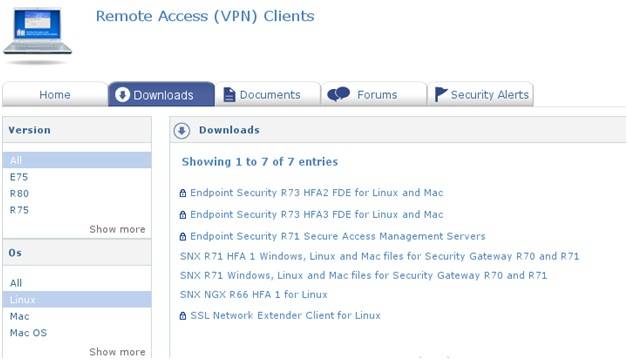

Workshop: Remote Access VPN на Check Point — это удобно и безопасно!

- Системы резервного копирования — Veeam, HP dataProtector, VMwre SRM (Site Recovery Manager);

- Системы хранения данных с функциями зеркалирования, резервирования — NetApp (25xx, 85xx, 9xxx);

- Реализация любых других решений: AlienVault (SIEM).

Только сейчас — Бесплатная диагностика, расчёт сметы, техническая поддержка, гарантия — 2 месяца!

Горячая линия — Москва, Санкт-Петербург: +7 (499) 703-43-50, +7 (812) 309-84-39

Крупный производитель сетевого оборудования Check Point презентовал свой программный комплекс по обеспечению защиты отдельных компьютеров и VPN соединений.

Решение, именуемое Check Point Endpoint Security, позволяет сократить количество программных средств, используемых в качестве обеспечения безопасности от различных атак и потери данных. К ним можно отнести:

Firewall

Защита производится при помощи некоторых ограничений, применяемых для трафика (проходящего в сеть или из сети), а также используя в принудительном порядке правила безопасности сети. Дополнительно проводится проверка уровня безопасности еще до момента разрешения доступа в сеть.

Антивирусные средства

Проводится полная проверка зловредных файлов, а также данных, которые могут быть потенциально опасными. Помимо функции обнаружения доступна возможность моментального уничтожения зараженного файла. Сама проверка обеспечивается за счет частого обновления сигнатур, блокировки подозрительного поведения, а также эвристического анализа. Различные службы (например, SmartDefence) гарантируют высокую скорость работы антивирусных средств и комплексную защиту от вторжения в сеть.

Защита данных

За счет современных технологий обеспечивается полная защита данных, хранящихся на ПК/ноутбуках/различных устройствах в сети. Это происходит благодаря полному шифрованию диска, а также возможности разграничивать доступ к приложениям/файлам. Дополнительно отслеживаются состояния портов на устройстве.

Обзор технологий Check Point

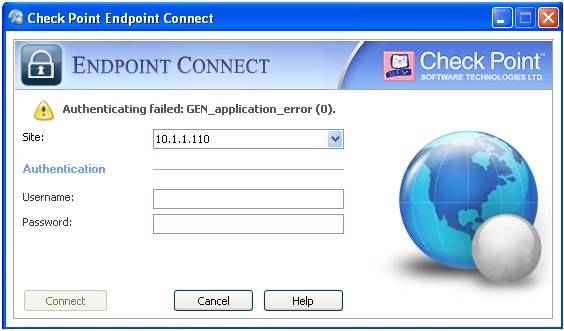

Удаленное подключение

Предназначено для безопасного соединения VPN клиентов. Обеспечивается полное шифрование данных с использованием аутентификации, что позволяет создать полностью безопасное удаленное соединение между устройством и корпоративной/локальной сетью.

Помимо всех вышеперечисленных преимуществ, продукт отличается простотой в использовании, так как имеет единую консоль управления. С её помощью можно управлять различными аспектами безопасности конечных устройств, производя тонкие настройки, используя лишь одно программное решение. Мониторинг и отчетность отображают полную картину защищенности сети.

Таким образом, помимо снижения времени и ресурсов для гарантии безопасности данных на конечных устройствах, появляется возможность снизить издержки на приобретение различных программных средств. Дополнительно решена проблема совместимости подобных решений.

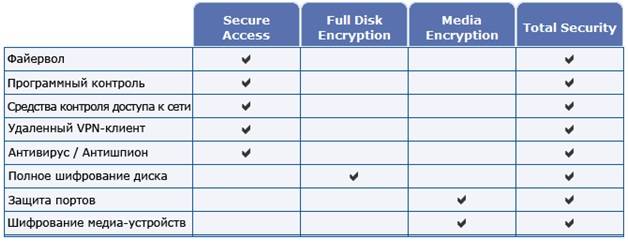

Степень защиты

Поскольку не всегда требуется столь сложное решение, специалисты Check Point расширили продуктовую линейку и выпустили несколько схожих вариаций с разной степенью защиты.

Например, если требуется исключительно защищенный сетевой доступ, используется Secure Access. Он включает в себя:

- Межсетевой экран

- Контроль приложений

- Разграничение доступа к сети

- Защита VPN клиентов

- Антивирусные средства

Для полноценной защиты файловой системы отлично подходит Full Disk Encryption, функцией которого является полное шифрование жесткого диска.

Если в сети присутствует большое количество переносных медиа-устройств, можно использовать Media Encryption. Решение отвечает за:

- Контроль портов устройства

- Шифрование конечного переносного устройства

И, наконец, все вместе объединено в решении Total Security, полный функционал которого был описан в начале.

Даже в случае с комплексным продуктом бывают случаи, когда дополнительная защита лишь затруднит работу со всей системой. А потому разграничение по конкретным областям – очередной плюс к преимуществам решения.

Дополнительные возможности Endpoint Security

Конечно, ранее были описаны лишь общие способы защиты. На практике используется множество более мелких структурных единиц, обеспечивающих безопасность того или иного участка сети/устройства.

Межсетевой экран

- В первую очередь, межсетевой экран отвечает за правила, применяемые к трафику, а также его отправителю или получателю. Помимо этого политики безопасности включают в себя данные об используемых протоколах, портах и фиксации времени – для полной отчетности.

- Далее было бы логичным посмотреть ситуацию немного шире и создать некоторые правила для зон, которые могут ограничивать трафик определенной зоны. Это позволяет сократить ресурсные затраты на «лишние» пакеты данных и либо сделать их априори разрешенными, либо полностью запретить. Для этого могут использоваться данные об IP-адресах, IP-подсетях и т.п.

- Наконец, чтобы не возникало путаницы, для регистрации в точке доступа сети существует возможность «обойти» все правила межсетевого экрана и получить определенные права.

Программный контроль

- Производится «точечное» ограничение сетевого доступа некоторых программ во избежание появления угроз или атак

- Политики безопасности также могут применяться к группам программ. Выполняется ограничение, разрешение или остановка выполнения кода.

- Чтобы защитить ПО от видоизменений, производится проверка их на подлинность.

- Отдельное программное решение Program Advisor, которое способно остановить выполнение потенциально опасных ПО. Дополнительно возможна автоматизация по принятию решений касательно действий программ. Происходит синхронизация с данными от различных устройств по всему миру.

Доступ к сети

- Существует возможность исправления различных нарушений политик, также создается карантин для потенциально опасных устройств. Как дополнительная мера защиты создается ограничение к сети неизвестным пользователям.

- Преимуществом данного метода является возможность контролировать наличие политик на определенных рабочих станциях, которые подключаются удаленно.

- Метод работает в том числе на уровне сегментов и портов.

- Дополнительно контролируется подключение VPN: возможно принудительное включение различных решений для обеспечения конфиденциальности сеансов.

Антивирусные средства

- Используется эвристический анализ (изучается характерное вирусное поведение).

- При наличии доступа к файлам производится полная и глубокая их проверка.

- Существует возможность создать исключения из проверки (т.е. файлы, которые не подлежат сканированию).

- Дополнительно пользователю предоставляется выбор по факту наличия вируса: какое действие необходимо совершить при обнаружении.

- Еще одним преимуществом станет возможность работать со сторонними антивирусными ПО.

Защита от шпионских программных средств

- В первую очередь производится проверка наиболее используемых файлов или разделов.

- Есть разделение по полному или побайтовому сканированию, что позволяет изучить систему «от и до».

- Сканирование определенных локальных мест или исключение их из проверки.

- Также, как и с антивирусными средствами, есть возможность выбрать решение по факту обнаружения шпионской программы.

Защита данных

- Перед загрузкой производится первоначальная проверка на подлинность.

- Осуществляется полное шифрование диска и его разделов.

- Различные варианты проверки подлинности при входе в систему с использованием следующих средств: логин и пароль для входа, смарт-карты и т.п.

- Работа на различных платформах: Windows, Linux, MAC. Это позволяет решению быть универсальным.

- Для облегченной работы существует централизованное администрирование: от помощи при сбросе пароля до общей настройки политик.

- Производится также защита портов устройства и различных носителей с использованием уникальной авторизации. Дополнительно есть возможность создавать списки доступа – только на разрешение или только на ограничение.

VPN IPSec

- Происходит распределение динамических и статических адресов для подключения.

- Используется проверка подлинности на основе различных протоколов.

- Осуществляется распределение нагрузки по шлюзам с несколькими точками входа.

- Есть выбор режима подключения: корпоративный, гостевой или hub.

Управление

- Централизованное администрирование политик, отчетов, выполнение анализа.

- Существует возможность разграничивать права по ролям, создавая различные учетные записи.

- Дополнительно данное решение легко объединяется с другими решениями Check Point для составления более детальных отчетов о событиях в системе.

- Журнал регистрации ведется благодаря протоколам SNMP и syslog.

Как ранее уже отмечалось, данное решение действительно достаточно многогранно и охватывает очень тонкие структурные единицы при обеспечении безопасности конечного устройства. Поскольку есть возможность определить наиболее уязвимые места, стоит использовать только часть продуктовых решений Endpoint Security. При наличии большого списка явных угроз (например, при работе с широкой корпоративной сетью) есть смысл использовать полное решение.

Источник: linkas.ru

Check Point Endpoint Security

О программе

Check Point Endpoint Security — программное обеспечение с централизованным управлением для защиты корпоративной сети и входящих в её состав компьютеров и серверов, обеспечивающее защиту от вирусов и угроз безопасности

Что нового

Системные требования

Полезные ссылки

- Check Point SandBlast Agent — обзор функций (английский, pdf)

- AV-Test: 10 лучших корпоративных антивирусов для Windows 10

Подробное описание

Check Point Endpoint Security — комплекс решений безопасности для защиты бизнеса, обеспечивающий защиту корпоративной сети, серверов и конечных точек. Включает программное обеспечение для Windows и macOS, а также централизованную облачную консоль администрирования.

Check Point Endpoint Security защищает различные уязвимые устройства корпоративной сети, такие как компьютеры и ноутбуки, а также планшеты и смартфоны сотрудников, которые могут использоваться злоумышленниками для несанкционированного доступа к сети.

Защиту рабочих станций и файловых серверов обеспечивает SandBlast Agent — антивирусный клиент, устанавливающийся на каждую отдельную машину под управлением Windows и macOS. SandBlast Agent обеспечивает защиту от вирусов и других угроз безопасности в режиме реального времени. SandBlast Agent работает на базе центра анализа угроз Check Point ThreatCloud что позволяет эффективно предотвращать атаки нулевого дня. Развертывание и управление агентом осуществляется через облачную централизованную консоль.

Основные функции SandBlast Agent

- Защита от вирусов и вредоносных программ.

- Защита от вымогателей и шифраторов.

- Блокировка безфайловых атак.

- Блокировка фишинговых и заражённых сайтов.

- Проверка файлов загруженных с интернета.

- Проверка вложений электронной почты.

- Предотвращение кражи данных.

- Сдерживание и устранение кибер-атак.

- Контроль приложений.

Системный администратор удалённо управляет безопасностью сети и конечных точек с помощью централизованной панели управления SmartConsole, которая позволяет управлять всеми подключенными продуктами и сервисами Check Point.

Источник: www.comss.ru

Представляем единую платформу предотвращения и своевременного реагирования на угрозы.

habr.com

habr.com

Check Point

Что это, с чем его едят или коротко о главном

Несмотря на обилие информации в сети Интернет, мы довольно часто сталкиваемся с одними и теми же вопросами от наших клиентов и партнеров. Поэтому мы решили написать статью-введение в мир технологий Check Point, раскрыть суть его архитектуре и в целом провести для вас быстрый экскурс. Если это актуальная тема для вас, продолжайте читать.

UTM/NGFW

Итак, говоря о Check Point, стоит разобраться, что такое UTM и NGFW и в чем их различия.

UTM — Unified Threat Management

UTM представляет собой консолидацию нескольких средств защиты в одном решении. Проще говоря, это своего рода all inclusive. Что включают в себя эти «несколько средств защиты»? Как правило, это: межсетевой экран, IPS, Proxy (URL фильтрация), потоковый Antivirus, Anti-Spam, VPN и так далее. Все эти элементы объединены в одном UTM решении, что упрощает процесс интеграции, настройки, администрирования и мониторинга, а это в свою очередь положительно влияет на общую защищенность сети.

Изначально UTM решения рассматривались исключительно для небольших компаний, т.к. не справлялись с большими объемами трафика.

Это происходило по следующим причинам:

- Способ обработки пакетов. В первых версиях UTM решений была последовательная обработка. Пример: сначала пакет обрабатывается межсетевым экраном, затем IPS, потом его проверяет Антивирус и так далее. Причиной серьезных задержек в трафике и высокий расход ресурсов системы (процессор, память) было использование такого механизма.

- Слабое «железо». «Железо» тех времен (1995-2005) не справлялось с большим трафиком, особенно с учетом того, что последовательная обработка пакетов сильно отъедала ресурсы.

Квадрант Гартнера для UTM решений за август 2016 года (лидеры находятся в правом верхнем углу):

NGFW — Next Generation Firewall

NGFW — это межсетевой экран следующего поколения. Основная идея NGFW заключается в глубоком анализе пакетов (DPI) c помощью встроенного IPS и разграничении доступа на уровне приложений (Application Control). Для выявления в потоке пакетов определенного приложения необходим IPS, чтобы разрешить или запретить его. Пример: Мы можем разрешить работу Skype, но запретить передачу файлов.

Можем запретить использовать Torrent или RDP. Также поддерживаются веб-приложения: Можно разрешить доступ к VK.com, но запретить игры, сообщения или просмотр видео. Качество NGFW зависит от того, какое количество приложений он может определять. Многие считают, что появление понятия NGFW было обычным маркетинговым ходом, на фоне которого начала свой бурный рост компания Palo Alto.

Магический квадрант Гартнера для NGFW за май 2016

UTM vs NGFW

Один из самых часто задаваемых вопросов – что лучше, UTM или NGFW?

С учетом того, что почти все современные UTM решения содержат функционал NGFW, а большинство NGFW содержат функции присущие UTM (Antivirus, VPN, Anti-Bot и т.д.), нельзя дать однозначный ответ. Поэтому необходимо определить, что необходимо именно Вам, а также каков Ваш бюджет. На основе этого можно выбрать несколько вариантов и, невзирая на маркетинговые войны, всё необходимо тестировать.

В рамках серии статей мы расскажем про Check Point, как его можно попробовать и что именно можно попробовать (практически весь функционал).

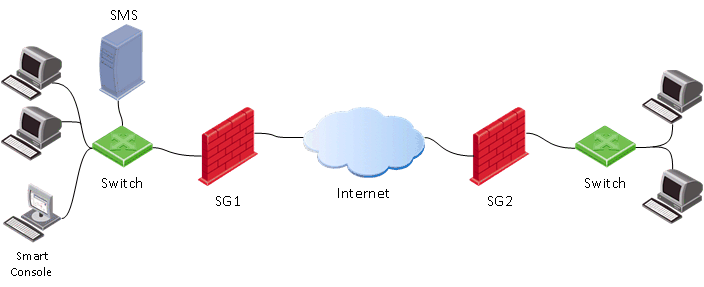

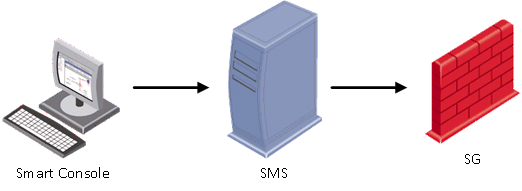

Три сущности Check Point

Check Point имеет три основные составляющие:

- Security Gateway (SG) — шлюз безопасности, который обычно ставится на периметр сети и выполняет функции межсетевого экрана, потокового антивируса, антибота, IPS и т.д.

- Security Management Server (SMS) — сервер управления шлюзами. С помощью данного сервера выполняются практически все настройки на шлюзе (SG). В качестве Лог-сервера может выступать SMS, способный обрабатывать их встроенной системой анализа и корреляции событий — Smart Event (подобие SIEM для Check Point). SMS используется для централизованного управления несколькими шлюзами (кол-во определяется моделью (лицензией) SMS), тем не менее, Вы обязаны использовать его, даже если у вас всего один шлюз. Подобную централизованную систему управления, признанную «золотым стандартом» (по отчетам компании Gartner), Check Point стали применять одни из первых. Есть даже шутка: «Если у бы Cisco была нормальная система управления, то Check Point бы никогда не появился».

- Smart Console — клиентская консоль для подключения к серверу управления (SMS). Все изменения на сервере и применение настроек к шлюзам безопасности (Install Policy) осуществляются через данную консоль. Консоль, как правило, устанавливается на компьютер администратора.

Операционная система Check Point

Говоря об операционной системе Check Point можно обозначить три аспекта: IPSO, SPLAT и GAIA.

- IPSO — операционная система компании Ipsilon Networks, которая принадлежала компании Nokia. В 2009 года Check Point купила этот бизнес. Больше не развивается.

- SPLAT — основанная на ядре RedHat собственная разработка Check Point. Больше не развивается.

- Gaia — актуальная операционная система от Check Point, появившаяся в результате слияния IPSO и SPLAT. Появилась в 2012 году и продолжает активно развиваться.

Варианты исполнения (Check Point Appliance, Virtual machine, OpenSerever)

Как и многие вендоры Check Point имеет несколько вариантов исполнения продукта:

- Appliance — программно-аппаратное устройство («железка»). Многообразие моделей различных по производительности, функционалу и исполнению (есть варианты для промышленных сетей).

- Virtual Machine — виртуальная машина Check Point с ОС Gaia. Поддерживаются гипервизоры ESXi, Hyper-V, KVM, лицензируются по количеству ядер процессора.

- OpenServer — установка Gaia непосредственно на сервер в качестве основной операционной системы (так называемый «Bare metal»). Поддерживается только определенное «железо». По этому «железу» есть определенные рекомендации, которые необходимо соблюдать, чтобы избежать проблем с драйверами и чтобы тех. поддержка не отказала Вам в обслуживании.

Варианты внедрения (Distributed или Standalone)

Ранее мы обсудили, что такое шлюз (SG) и сервер управления (SMS). Теперь разберем варианты их внедрения. Существует два основных способа:

1. Standalone (SG+SMS) — вариант, при котором шлюз и сервер управления устанавливаются в рамках одного устройства (или виртуальной машины). Этот способ актуален, если у Вас всего один шлюз, который слабо нагружен пользовательским трафиком. Такой вариант наиболее экономичен, т.к. нет необходимости покупать сервер управления (SMS).

Однако при серьезной нагрузке шлюза Вы можете получить «тормозящую» систему управления. Поэтому перед выбором Standalone решения лучше всего проконсультироваться или даже протестировать данный вариант.

2. Distributed — отдельная установка сервера управления отдельно от шлюза. Данный вариант оптимален в плане удобства и производительности, используется в случае необходимости управления сразу несколькими шлюзами (например, центральным и филиальными). Для реализации такого варианта требуется покупка сервера управления (SMS), который также может быть в виде appliance (железки) или виртуальной машины.

Собственную SIEM систему Check Point — Smart Event – можно использовать только в случае Distributed установки.

Источник: tssolution.ru