Endpoint Security

Check Point Endpoint Security — единое решение для защиты данных и сетей, предотвращения угроз и удаленного доступа через VPN, которое обеспечивает полную безопасность компьютеров, работающих под управлением ОС Windows и MacOS X. Комплексный пакет Endpoint Security обеспечивает простое унифицированное управление безопасностью и реализацию политик.

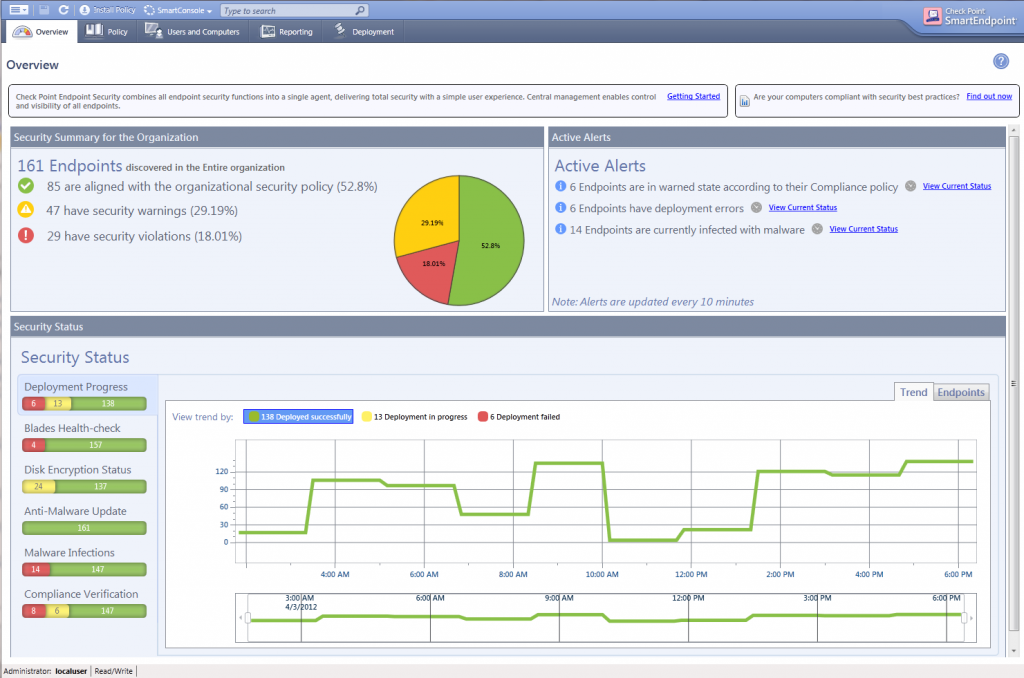

Программный блейд Check Point Endpoint Policy Management упрощает управление безопасностью рабочих станций, объединяя все возможности безопасности для ПК и Mac в одной консоли. Мониторинг, управление, обучение и применение политик — от сводной панели до сведений о пользователях и машинах — и все это с помощью нескольких щелчков мыши.

| Операционная система | Microsoft Windows 10 32/64-bit Microsoft Windows 8.1 32/64-bit Microsoft Windows 8 32/64-bit Microsoft Windows 7 32/64-bit Mac OS X 10.8, 10.9, 10.10, 10.11, 10.12 (Firewall/Compliance/VPN/Full Disk Encryption) |

| Управление | |

| Устройства управления безопасностью Smart-1 405, 410, 525, 5050, 5150, Open Servers | |

1.Check Point Getting Started R80.20. Введение

Выгоды

Унифицированное управление безопасностью рабочих станций уменьшает бреши в безопасности

- Объедините все средства защиты рабочих станций в единой консоли управления

- Простой язык, основанный на политиках, ориентированный на бизнес-процессы

- Комплексная, немедленная безопасность с предварительно настроенными, редактируемыми политиками

- Интегрирована в архитектуру программных блейдов Check Point для обеспечения безопасности по требованию

Максимальная прозрачность и контроль безопасности с панели управления

- Управление безопасностью для целых организаций, групп, пользователей и их устройств

- Проверка на соответствие требованиям рабочей станции перед доступом в сеть

- Поиск событий безопасности по сети и рабочим станциям

- Управление рабочей станцией и сетевой безопасностью с одного устройства управления

Управление политиками и безопасностью для пользователей, а не только для компьютеров

- Детализация пользователей и всех связанных с ними компьютеров для исследования состояния

- Применение политики безопасности для пользователей, независимо от того, на какой рабочей станции они входят в сеть

- Изменять, отслеживать и логировать изменения политики на всех уровнях организации

- Используйте AD или настройте собственную организационную структуру для применения политик

Характеристики

Унифицированное управление безопасностью рабочих станций

Полный набор программных блейдов Endpoint Security управляется с помощью одной консоли и сервера программным блейдом Endpoint Policy Management, обеспечивая:

- Полное шифрование диска : сочетает в себе защиту перед загрузкой, аутентификацию при загрузке и надежное шифрование, чтобы гарантировать, что только авторизованным пользователям предоставляется доступ к информации, хранящейся на настольных компьютерах и ноутбуках.

- Шифрование носителей и защита портов . Защищает данные, хранящиеся на компьютерах, путем шифрования съемных носителей и обеспечения жесткого контроля над портами компьютеров (USB, Bluetooth и т. Д.).

- Capsule Docs : Capsule Docs — это безопасная мобильная система управления документами, которая отслеживает ваши документы, где бы они ни находились, обеспечивая полный контроль над тем, кто получает доступ к конфиденциальным данным и что они могут с этим делать.

- VPN с удаленным доступом : удаленный безопасный доступ к корпоративным сетям

- Защита от вредоносных программ : защита рабочих станций от неизвестных вирусов, червей и вредоносных программ.

- Проверка брандмауэра и соответствия : остановите нежелательный трафик, предотвратите вредоносные программы и заблокируйте целевые атаки, а также убедитесь, что защищенные компьютеры соответствуют требованиям безопасности вашей организации и назначают различные уровни безопасности в соответствии с состоянием соответствия компьютера.

- SandBlast Agent : SandBlast Agent защищает рабочие станции с помощью полного набора современных технологий защиты в реальном времени, включая эмуляцию угроз, извлечение угроз, защиту от вымогателей, анти-бот, нулевой фишинг и автоматический анализ инцидентов.

Одна консоль и настраиваемая панель инструментов

Обзор технологий Check Point

Программный блейд Endpoint Policy Management обеспечивает централизованное управление политиками, их применение и ведение журналов с единой удобной для пользователя консоли. Централизованное управление предлагает непревзойденное использование и контроль политик безопасности, а многочисленные варианты развертывания обеспечивают простоту установки и минимизируют влияние на пользователя, что снижает общую стоимость операций.

Проверка соответствия

Программный блейд Endpoint Policy Management позволяет принудительно выполнять проверку соответствия рабочей станции при нескольких проверках, прежде чем пользователи войдут в сеть.

Типы проверок рабочих станций:

- установлены соответствующие программные блейды для защиты

- установлен правильный пакет обновления ОС

- разрешен запуск только утвержденных приложений

- работает утвержденный антивирусный продукт версии не ниже заданной.

Кроме того, установите для пользователей значение «Наблюдать», «Предупредить» или «Ограничить доступ к сети», если они не соответствуют политике. Кроме того, допускается автоматическое или пользовательское исправление.

Интегрирован с архитектурой управления Check Point

Управляйте рабочими станциями и сетевой безопасностью из одного устройства управления с такими возможностями, как проведение экспертизы безопасности, анализ безопасности и поиск событий безопасности.

Детальная безопасность пользователя

Программный блейд Endpoint Policy Management обеспечивает детальную безопасность пользователя, в дополнение к связанным машинам, с единой консоли.

С помощью структуры на основе Active Directory выполните поиск или детализацию с консоли в течение нескольких щелчков мыши, чтобы просмотреть:

- организации

- группы

- Конкретных пользователей

- Связанные с пользователем машины

- Все политики и исключения доступны для просмотра и редактирования на одном экране.

- Политики могут быть изменены для групп или отдельных лиц

- Уникальные ползунки упрощают настройку

- Детализированные параметры политики можно настроить для исключений.

Бесплатный инструмент анализа соответствия

Этот бесплатный инструмент обеспечивает немедленное отображение текущего состояния безопасности рабочего места и потенциальных рисков. Этот инструмент проанализирует ваше состояние безопасности и предоставит отчет, включающий 3 категории: риски потери данных, риски вторжения и риски вредоносных программ.

Интегрирована в архитектуру программных блейдов Check Point

Программный блейд Endpoint Policy Management полностью интегрирован в архитектуру Software Blade, что позволяет экономить время и сокращать расходы, позволяя клиентам быстро расширять средства защиты в соответствии с меняющимися требованиями.

Страницы

- Used

- Серверное оборудование

- Сетевое оборудование

- Шлюзы безопасности

- Малый бизнес

- Филиалы

- Шлюзы уровня предприятия

- Центры обработки данных и большие корпорации

- Maestro Hyperscale

- Линейка 2016

- Малый бизнес, 700/900

- Филиалы, 1400/3000

- Бизнес шлюзы 5000/6000

- Крупные компании, 15000

- ЦОД, 23000

- High-End, 44000/64000

- Централизованное управление

- Безопасность рабочих станций

- SandBlast Agent. Защита от продвинутых угроз

- Удаленный доступ

- Endpoint Security

- Capsule Workspace

- SandBlast Mobile

- Email security

- Приобретение и лицензирование

- IDS/IPS

- SOAR

- Морфологическая фильтрация

- Для малого бизнеса и филиалов

- Для среднего бизнеса

- Для больших корпоративных сетей и интернет-провайдеров

- Для крупных корпоративных сетей и дата-центров

- АльтЛинукс

- МойОфис

- МойОфис Почта

- МойОфис Профессиональный

- МойОфис Стандартный

- МойОфис Частное Облако

- Secure Bank

- Secure Portal

- TDS

- Threat Intelligence

- Реквизиты

- Обратная связь

- Контакты

Источник: tchk.net

Обзор продуктов Check Point

Обзор продуктов Check Point Данная статья призвана в первую очередь показать сильные стороны решений по безопасности от Check Point, нежели приводить какие-либо доказательства в пользу того. Техническая

10 января 2019 0:00

Данная статья призвана в первую очередь показать сильные стороны решений по безопасности от Check Point, нежели приводить какие-либо доказательства в пользу того.

- Cisco (ASA, FirePower, FTD), Juniper (SRX), Checkpoint, Palo-Alto; FortiNet, Barracuda (F-серия, X-серия), VMware (NSX);

- Cisco ISE, Windows RADIUS, Windows AD (NTLM, Kerberos, Смарт-карты, Windows PKI).

2. Безопасность данных (Data Secreсy) — сетевые системы защиты данных, в том числе на уровне конечных устройств:

- VPN: Cisco (ISR, ASR, CSR, ASA, FirePower), Juniper (SRX), Checkpoint;

- Anti-spam, anti-malware, proxy: Cisco (Ironport), Barracuda anti-spam;

- WAF: Barracuda WAF;

- DLP: IPS, SearchInform DLP, Cisco ISE (профилирование).

3. Контроль доступности данных:

- Системы резервного копирования — Veeam, HP dataProtector, VMwre SRM (Site Recovery Manager);

- Системы хранения данных с функциями зеркалирования, резервирования — NetApp (25xx, 85xx, 9xxx);

- Реализация любых других решений: AlienVault (SIEM).

Только сейчас — Бесплатная диагностика, расчёт сметы, техническая поддержка, гарантия — 2 месяца!

Горячая линия — Москва, Санкт-Петербург: +7 (499) 703-43-50, +7 (812) 309-84-39

Данная статья призвана в первую очередь показать сильные стороны решений по безопасности от CheckPoint Firewall, нежели приводить какие-либо доказательства в пользу того, что их продукция – самая лучшая. Да и сами разработчики в своих технологиях пытаются сделать все возможное, чтобы перед началом использования пользователь имел кучу возможностей для ознакомления с их детищем, и только потом – переходил на их сторону.

И это, пожалуй, будет первый плюсик в карму разработчиков Check Point.

Теперь попытаемся сравнить между собой их продукцию – UTM и NGFW.

UTM

UTM представляет собой универсальное устройство безопасности, которое способно совмещать в себе множество полезных функций. К ним относятся: брэндмауэр, система предотвращения вторжений, фильтрация по URL, потоковый антивирус, VPN (да-да, это тоже важно) и многое другое.

Действительно, это очень удобно, поскольку избавляет от необходимости искать для каждого функционала свое отдельное решение (и уж особенно неприятно искать решения разных производителей, которые далеко не всегда готовы дружить друг с другом в одной системе).

Маленьким минусом UTM является возможность использовать его исключительно в маленьких сетях, поскольку большой объем трафика казался ему неподъемным. Причин для этого было всего две – последовательная обработка данных и маленькие ресурсы используемого железа.

Сейчас уже, конечно, данные проблемы решены, и UTM пользуются большим спросом даже в больших компаниях.

NGFW

Межсетевые экраны следующего поколения – как много красоты в этом слове. Помимо всех функций, что активно использовал UTM, появилось такое понятие как DPI – глубокий анализ пакетов на основе интегрированной системы предотвращения и базового разграничения на уровне приложений.

Данное решение значительно упростило процедуру сканирования трафика, ведь он «просеивался» еще в самом начале.

Проведя краткую черту, хочется отметить, что оба решения имеют свои сильные и слабые стороны. Для каждой компании необходимо определиться заранее со списком задач, которые должно выполнять устройство безопасности, и уже затем, методом проб и ошибок – можно делать свой выбор в пользу того или иного устройства.

Непосредственно о Check Point

Продукция компании состоит из нескольких компонентов.

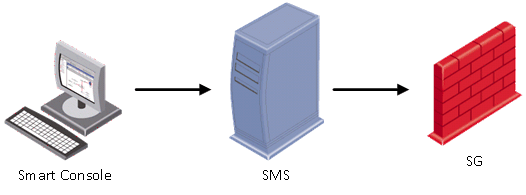

Первый, базовый компонент – шлюз безопасности (SG1 и SG2). Выполняет функции МСЭ (межсетевого экрана), системы предотвращения вторжений и т.п. Для наглядности – просто стена, которая далеко не весь трафик из глобальной сети пропустит в локальную.

Для настройки шлюзов, существует сервер управления безопасностью (SMS). Данный сервер – отличительная черта чекпоинтов (для простите наш французский!) и жирный, полноправный плюс в их карму. Централизованное управление (а заодно еще и лог-сервер) помогает управлять несколькими шлюзами одновременно. Но даже если шлюз один – наличие SMS обязательно.

И, наконец, консоль для клиентского использования – через неё происходит подключение к серверу. То есть, сначала все настройки проводятся на консоли, отправляются на сервер, и затем – применяются к шлюзам.

Внедрение

Как использовать данные компоненты? Методы таковы:

- Standalone. Шлюз и сервер. Устанавливаются на одной машине или на одном оборудовании. Чаще подходит для случая одиноко стоящего шлюза, и нагрузка достаточно минимальна.

- Distributed. Тут все понятно – отдельно ставится шлюз, и отдельно – сервер. Применяется при наличии нескольких шлюзов (возможно даже географически отдаленных друг от друга). Здесь наверняка придется купить сам сервер, который может представлять собой некоторое физическое устройство, так и являться накаткой на виртуальную машину. Больше объема работы, больше железа.

Что касается шлюза, то он работает в нескольких режимах:

- Routed. При данном режиме шлюз используется в качестве устройства третьего уровня и является основным шлюзом для сети, подлежащей защите.

- Bridge. Здесь уже работа ведется на втором уровне, а шлюз является мостом, пропуская через себя трафик.

Ознакомившись вкратце с тем, что производит Check Point, можно переходить к теме операционных систем, или, в каком обличии они предоставляют свои услуги.

ОС всего три. Первые две – IPSO и SPLAT, уже давно не развиваются. На их базе была построена Gaia, которая использовала от своих предшественниц все самое лучшее.

Еще стоит понимать различия между версиями данной ОС, но это лучше выделить в отдельную тему.

Вариации

Конечно, каждому свое. И Check Point не стали исключением в этом плане, предоставив несколько вариантов использования их продукции.

- Аппаратное устройство. Железо, говоря простыми словами.

- Виртуальная машина. Операционная система – Gaia.

- Открытый сервер. Установка ОС непосредственно на железо, к которому есть ряд требований.

Программные блейды

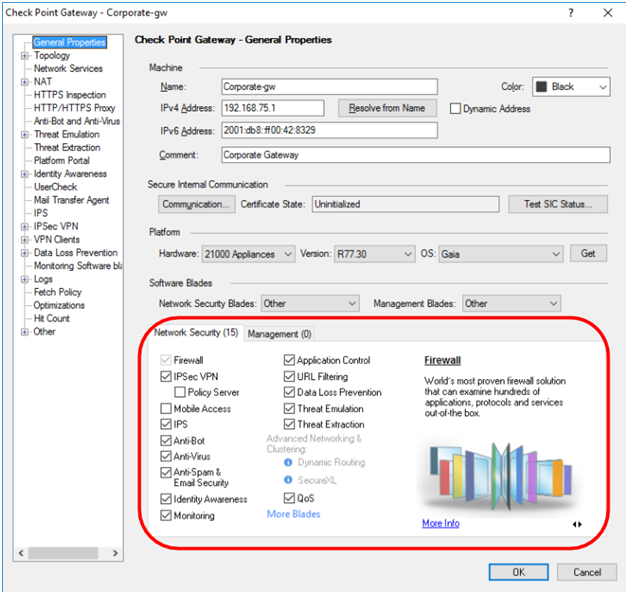

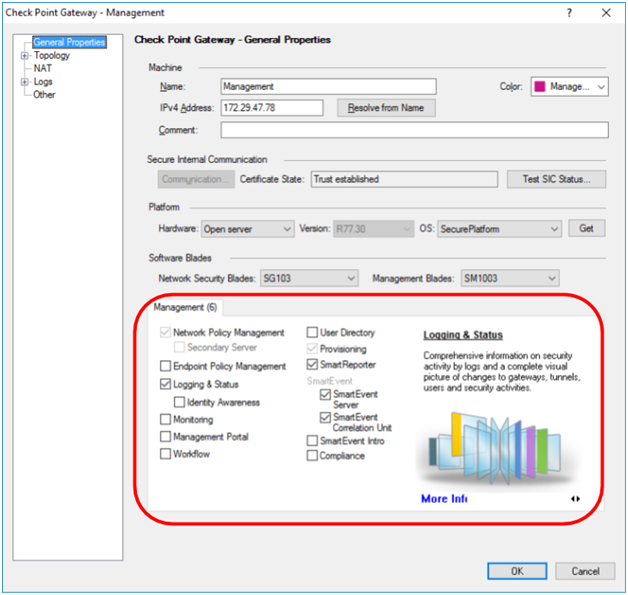

Одной из самых интересных тем в продуктовой линейке Check Point являются программные блейды. Они представляют собой определенные функции.

Блейды в свою очередь могут быть активированы как на шлюзе, так и на сервере. Функции блейда можно включать выборочно в зависимости от потребностей.

Для шлюза используется следующий функционал:

На картинке как раз и обведены все функции, которые можно использовать в работе. Это стандартный довольно набор: IPS VPN, система предотвращения вторжений, межсетевой экран, антиспам, фильтрация по URL и т.п. Каждый блейд интересен по-своему, но в рамках данной статьи пришлось бы посвятить им страниц 10. Поэтому пока ограничимся этим.

Здесь уже функционал немного «круче» — управление политикой сети, централизованное управление устройствами, работа с логами, мониторинг, различные функции по сбору отчетов и так далее. Удобство блейдов в том, что ими можно легко управлять в режиме реального времени, включая или отключая необходимые функции. И стоит учитывать, что чем больше блейдов – тем сильнее затрудняется работа сети, поскольку весь трафик проходит несколько этапов проверки.

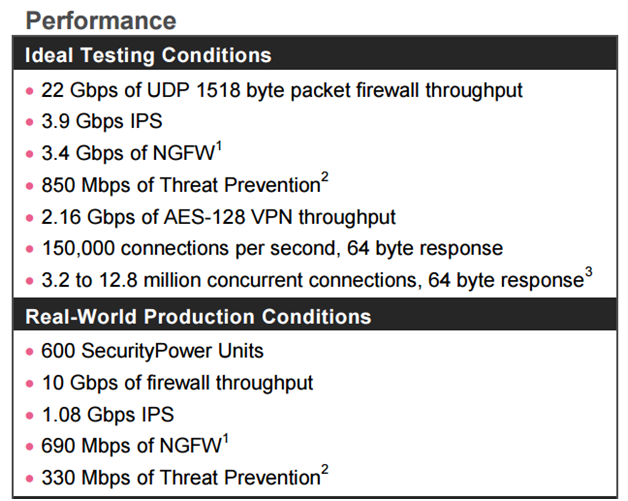

И Check Point, осознав это, описали таблицу производительности.

И опять жирный плюс в карму разработчиков. Помимо спрогнозированной производительности, они сами тестируют на практике свое оборудование и доводят до пользователей самые «живые» сведения о своих трудах.

Кажется, в данной статье было очень много похвалы в адрес Check Point. Но на самом деле, каждому свое. Кому-то данные технологии покажутся дорогими или излишне «умными», а кто-то будет радоваться приобретению именно Check Point. Данная статья лишь показала, что умеют данные устройства, все остальное – решать пользователям.

Источник: linkas.ru

Check Point Maestro Hyperscale Network Security — новая масштабируемая security платформа

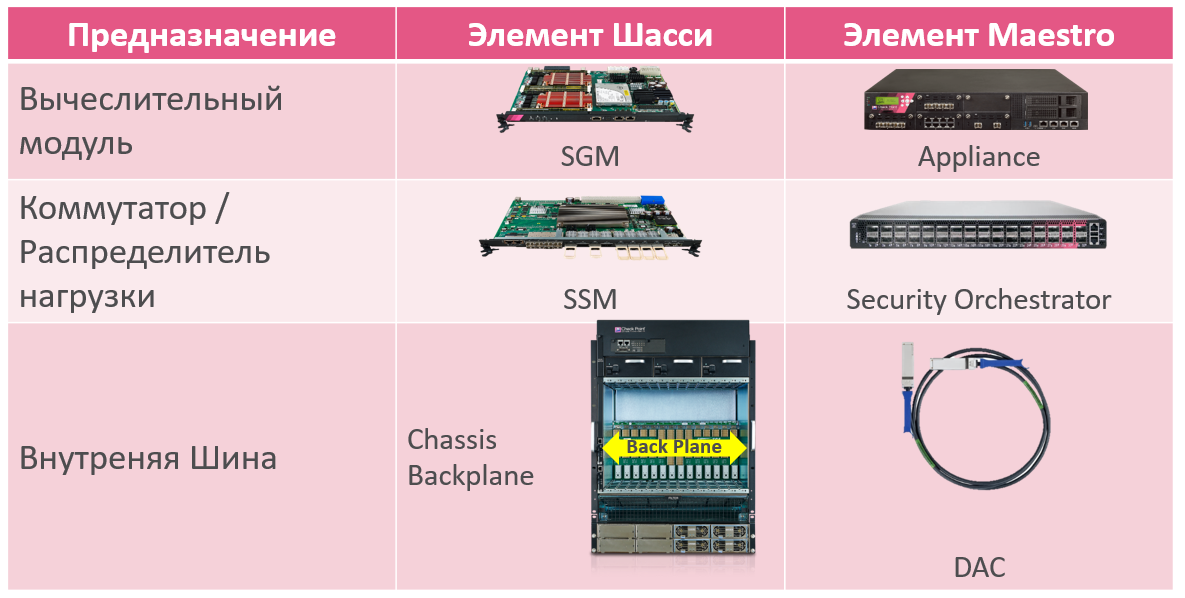

Проще всего понять чем отличается новая масштабируемая платформа от старых добрых 44000/64000 это взглянуть на картинку ниже:

Старая платформа Check Point 44000/64000

Как видно из картинки выше, первый вариант представляет из себя фиксированную платформу (шасси), в которую можно вставлять ограниченное количество специальных “модулей-лезвий” (Check Point SGM). Все это подключается в Security Switch Module (SSM), который и осуществляет балансировку трафика между шлюзами. На картинке ниже более подробно представлены составляющие этой платформы:

Это отличная платформа в том случае, если вы точно знаете какая производительность вам нужна сейчас и в каких пределах она может вырасти. Однако из-за фиксированного форм-фактора (12 или 6 лезвий) вы ограничены в дальнейшем масштабировании. К тому же, вы вынуждены использовать исключительно SGM лезвия, без возможности подключения обычных аплайнсов у которых гораздо шире модельный ряд. С появлением Maestro Hyperscale Network Security ситуация меняется кардинально.

Новая платформа Check Point Maestro Hyperscale Network Security

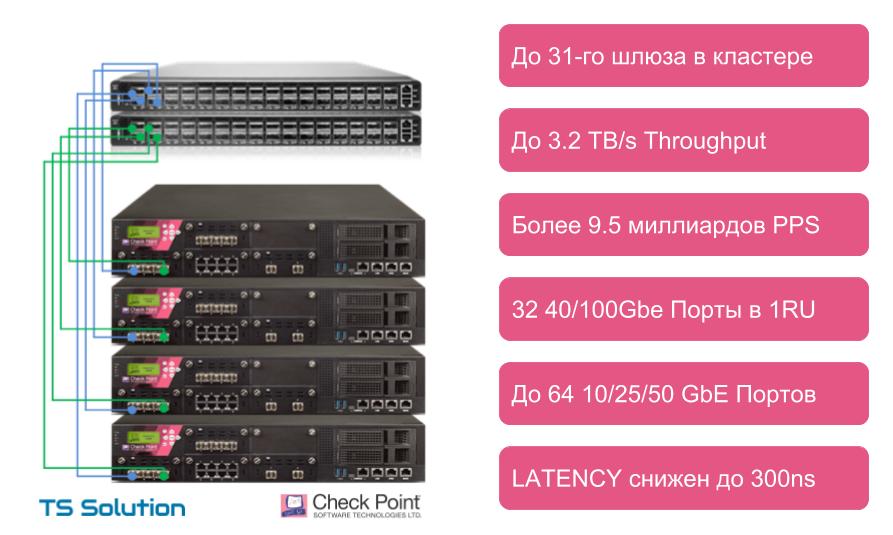

Check Point Maestro был впервые представлен 22 января на конференции CPX в Бангкоке. Главные характеристики можно увидеть на картинке ниже:

Как можно заметить, главное преимущество Check Point Maestro — возможность использовать для балансировки обычные шлюзы (appliance). Т.е. мы больше не ограничены SGM лезвиями. Распределять нагрузку можно между любыми устройствами начиная с модели 5600 (SMB модели и Шасси 44000/64000 не поддерживаются). На картинке выше приведены основные показатели, которых можно достичь при использовании новой платформы. Мы можем объединить в один вычислительный ресурс до 31! шлюза. Теперь ваш “фаервол” может выглядеть следующим образом:

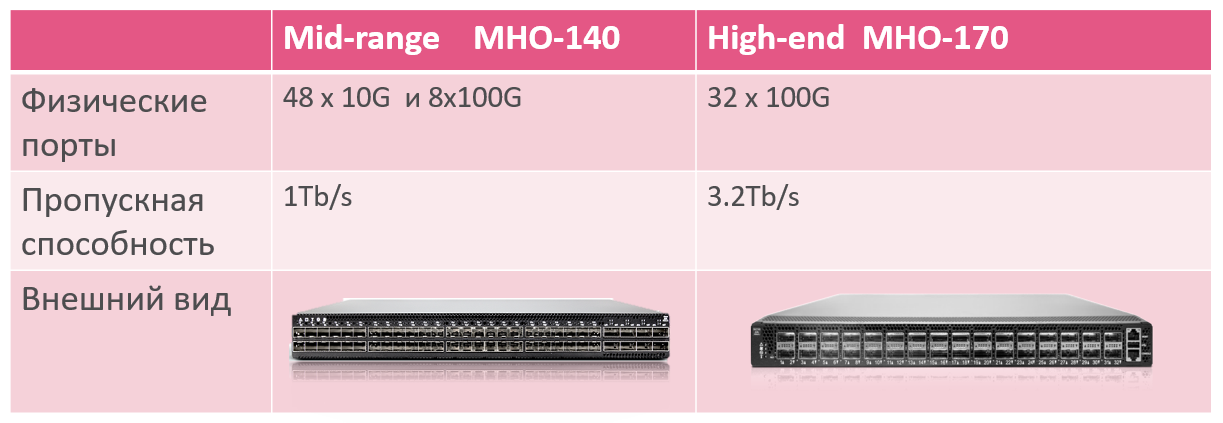

Maestro Hyperscale Orchestrator

Уверен, у многих уже появился вопрос: “Что это за Оркестратор?” Что ж, знакомьтесь. Maestro Hyperscale Orchestrator — именно эта штука отвечает за балансировку нагрузки. На данный девайс установлена операционная систем Gaia R80.20 SP. На текущий момент есть две модели Оркестраторов — MHO-140 и MHO-170. Характеристики на картинке ниже:

На первый взгляд может показаться, что это обычный коммутатор. На самом же деле это “коммутатор + балансировщик + система управления ресурсами”. Все в одной коробке.

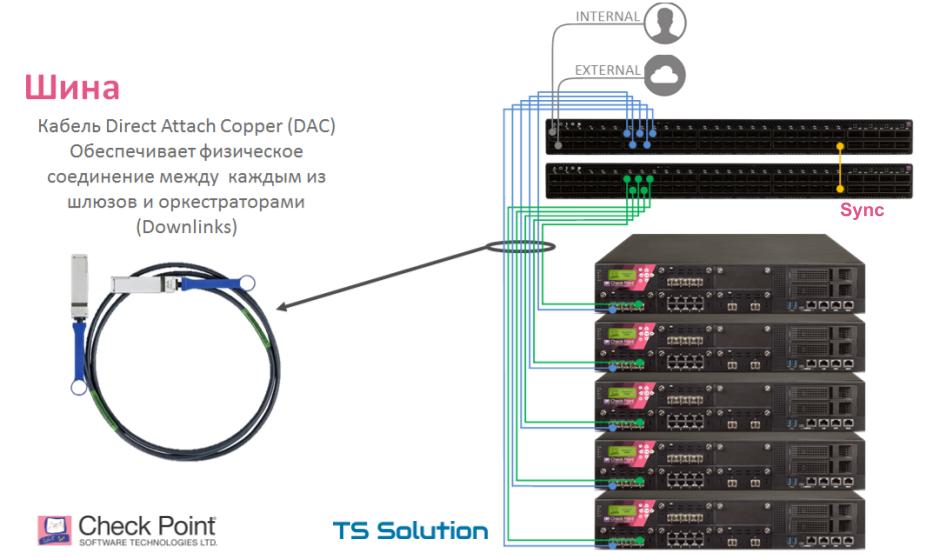

К этим Оркестраторам подключаются шлюзы. В случае если балансировщики в отказоустойчивом исполнении, то каждый шлюз подключается к каждому оркестратору. Для подключения может использоваться “оптика” (sfp+ / qsfp+ / qsfp28+) либо DAC кабель (Direct Attach Copper). При этом между оркестраторами естественно должен быть линк синхронизации:

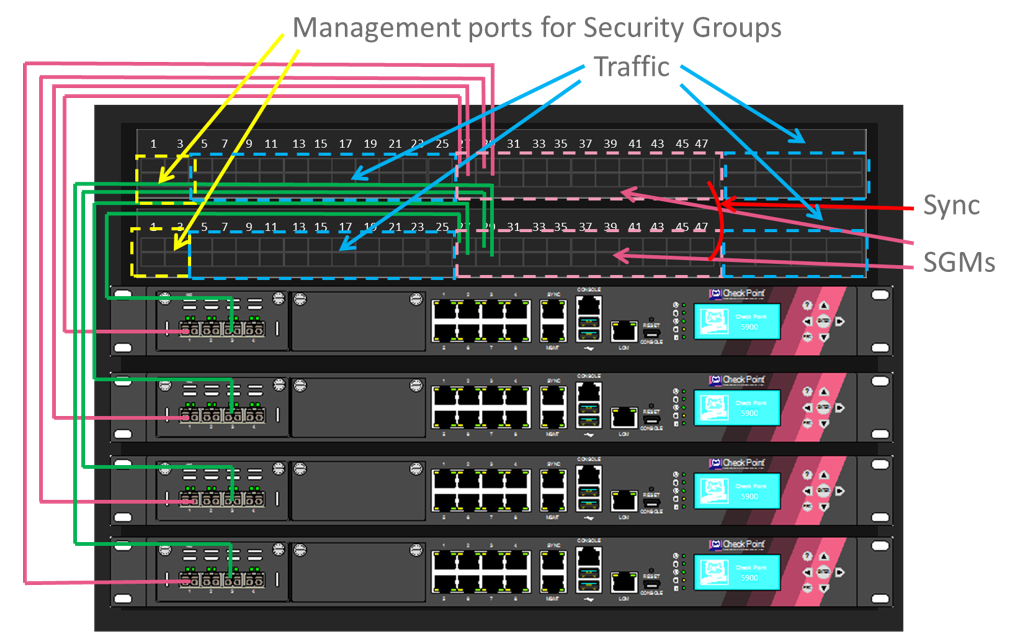

На картинке ниже можно увидеть, как распределяются порты этих оркестраторов:

Security Groups

Для того, чтобы нагрузка могла распределяться между шлюзами, эти шлюзы должны быть в одной Security Group. Security Group это логическая группа устройств, которая функционирует как кластер active/active. Эта группа функционирует независимо от других Security Group. С точки зрения сервера управления Security Group выглядит как одно устройство с одним ip-адресом.

При необходимости мы можем вывести один или несколько шлюзов в отдельную Security Group и использовать эту группу для других целей, как отдельный фаервол с точки зрения менеджмента. Пример использования приведен на картинке ниже:

Важное ограничение, в одной Security Group могут использоваться исключительно одинаковые шлюзы (модель). Т.е. если вы хотите линейно растить мощность вашего шлюза безопасности (который является кластером из нескольких устройств), то вы должны добавлять точно такие же шлюзы. В ближайших релизах софта это ограничение должно исчезнуть.

На видео ниже можно увидеть процесс создания Security Group. Процедура интуитивно понятна.

Опять же, если сравнить компоненты Maestro с шассийной платформой, то получится примерно следующая картинка “было-стало”:

В чем выгода новой платформы?

Плюсов на самом деле много, как с технической точки зрения, так и с экономической. Распишу вкратце самые главные:

- Мы практически не ограничены в масштабировании. До 31 шлюза в рамках одной Security Group.

- Можем добавлять шлюзы по мере необходимости. Минимальный набор при покупке — один оркестратор + два шлюза. Не надо закладывать модели “на рост”.

- Из предыдущего пункта вытекает еще один плюс. Нам больше не надо менять шлюзы, которые перестали справляться с нагрузкой. Раньше эта проблема решалась с помощью процедуры trade-in — сдавали старое “железо” и получали новое со скидкой. При такой схеме неизбежны финансовые “потери”. Новая процедура с масштабированием устраняет этот фактор. Ничего сдавать не надо, можно просто продолжать увеличивать производительность с помощью дополнительного “железа”.

- Возможность объединения уже существующих ресурсов для распределения нагрузки. К примеру, можно “перетащить” все свои кластеры на платформу Maestro и собрать несколько Security Group, уже в зависимости от нагрузки.

Бандлы Maestro Hyperscale Network Security

На текущий момент есть несколько вариантов приобретения так называемых бандлов с платформой Maestro. Решение на базе шлюзов 23800, 6800 и 6500:

При этом можно выбрать из двух стандартных типов комплектации:

- Один оркестратор и два шлюза;

- Один оркестратор и три шлюза.

Безусловно, новая платформа Maestro Hyperscale Network Security является отличным пополнением в аппаратных решениях Check Point. По сути, данный продукт открывает новый сегмент, для которого далеко не у каждого ИБ вендора есть похожее решение. Более того, на сегодняшний день у Check Point Maestro практически нет альтернатив, если речь идет об обеспечении такой беспрецедентной «security мощности». Однако Maestro Hyperscale Network Security будет интересен не только для владельцев датацентров, но и для обычных компаний. «Присматриваться» к Maestro уже можно тем, кто владеет или собирается приобретать устройства, начиная с модели 5600. В некоторых случаях использование Maestro Hyperscale Network Security может оказаться весьма выгодным решением, как с экономической, так и технической точки зрения.

P.S. Статья подготовлена при участии Анатолия Масовера — Эксперта по масштабируемым платформам, Check Point Software Technologies.

Мир сходит с ума, но еще не поздно все исправить. Подпишись на канал SecLabnews и внеси свой вклад в предотвращение киберапокалипсиса!

Источник: www.securitylab.ru

Знакомимся с Check Point

Знакомимся с Check Point — как развернуть тестовую среду, где взять дистрибутив для образовательных целей, начальная настройка, использование SmartConsole.

Хотя уже некоторое время занимаюсь сетями, постоянно встречаюсь с устройствами и технологиями, с которыми раньше не работал. В основном из-за большого числа вендоров и самих технологий.

Сегодня очередь немношк разобраться с Check Point Security Gateway (CP). Очень хороший бесплатный курс по Check Point. Рекомендую начать именно с него, с урока 2. Там прям клад ценной информации.

Но в этом курсе, на мой взгляд, есть сложности со стендом. Моя же статья поможет быстро развернуть стенд на EVE-NG и дальше уже свобода творчества для каждого.

Системные требования

- Если на компьютере 8Gb оперативной памяти, запустить такую лабу, к сожалению, не получиться. На образ CP выделяется 6Gb и они реально используются (при совмещённой установке Security Gateway с Security Management Server);

- 8-16Gb могут быть какие-то некомфортные моменты, тормоза, глюки. Чем меньше памяти, тем тормозов и глюков будет больше;

- 16Gb++ нормальный вариант.

После выполнения лабы, что описана тут, стал уже разносить Security Gateway и Security Management Server. На каждый образ по 6Gb. На Security Gateway использование примерно 60%, на Security Management Server 75. Потом я добавил кучу access-правил, повключал блейды, всё настроил и на Security Management Server пришлось увеличивать выделение памяти до 8Gb.

Потом добавил ещё несколько компов с Windows, коммутаторы CISCO, сервер с AD и лаба скушала около 30Gb. Прошу данные моменты учитывать, игрища в EVE-NG не для слабых машин.

Создание виртуальной среды

Образы Check Point поддерживаемые EVE-NG:

Checkpoint FW: R77-20, R77-30, R80-x

В качестве тестовой среды возьмём виртуальную машину EVE-NG от проекта PNETLab. Теперь образ Check Point. Берём тут. На выбор есть R77.30, R80.10 и R80.20.M1.

Релиз 77.30 хотя и сертифицированный, но староват. Возможно он заинтересует кого-то именно по причине своей сертифицированности. R80.20.M1 это Management Release и:

To be clear, this is for Management only (including Provider-1/Multi-Domain) and does not support installation as a gateway (with or without management).

Поэтому остановился на релизе 80.10. Называется он cpsg-R80-10-T497.tar.gz , размер 3.9Gb. Кроме этого взял образ win-7-x86-IPCC.tar.gz для машин, подключенных к Check Point.

Образы закидываются в EVE-NG с помощью WinSCP, распаковка через SSH:

# cd /opt/unetlab/addons/qemu/ # tar xvzf cpsg-R80-10-T497.tar.gz # tar xvzf win-7-x86-IPCC.tar.gz cpsg-R80-10-T497/ cpsg-R80-10-T497/hda.qcow2

И далее скрипт настройки прав:

# cd /opt/unetlab/wrappers # ./unl_wrapper -a fixpermissions

После перезагрузки VM в списке нод появляется CheckPoint Security Gateway VE. По умолчанию на одну ноду нужно 4 ядра CPU, 6144Mb памяти, доступно 4 сетевых интерфейса. Всё довольно просто, но если возникли сложности, то велкам в статью Установка EVE-NG.

Пароли для доступа к устройствам в файлике EVE_image_login_credentials.csv , который нужно скачать вместе с образами. Для Win-машин user/Test123 , CP admin/Test123 (для CP в файле ошибка).

На этом всё, можно вернуться к изучению курса. Я же продолжу рассказывать про свою лабу. Она ни в коем случае не имеет цели соперничать с курсом и возможно даже ошибочна в каких-то моментах. Но как примёр развёртывания в EVE-NG отлично подойдёт.

Место CP FW в корпоративной сети

Чтобы было понятно чего я там собрался настраивать, сначала обозначим где располагается CP в нашей сети. Это конечно же не единственный вариант, но рабочая схема, применяемая в продакшене.

Предположим что есть большая корпоративная сеть, подключенная к нескольким провайдерам (ISPs). Непосредственно к ISPs подключён граничный маршрутизатор/маршрутизаторы компании (CE, Customer Edge). Этот маршрутизатор анонсирует по BGP IPv4 PI-блок адресов (Provider Independent) в сторону роутера ISP (PE, Provider Edge).

На линке между CE и PE используются транспортные адреса, выданные провайдером. Обычно это публичные IPv4 адреса. То есть эти адреса не из нашего PI-блока. Просто какие-то адреса чтобы заработала связь между CE и PE. Таким образом, между нами и ISP одни адреса, а анонсируем мы ему совсем другие.

Это важно.

CP FW стоит во внутренней сети сразу за CE. И фильтрует пакеты между внутренней сетью (LAN), группой серверов доступных с интернета (DMZ), внешней сетью (Internet). Кроме этого, при прохождении пакетов из LAN в сторону Internet нужно выполнить NAT (динамический NAT и/или NAT с перегрузкой) и заменить приватные адреса на адрес/адреса из нашего PI-блока. А для серверов из DMZ нужен статический NAT или даже без NAT.

Как-нибудь расскажу этот момент подробнее. Потому что тут есть варианты как PI-блок будет располагаться по отношению к CP: на внешнем интерфейсе CP один из адресов PI-блока или же весь PI-блок за одним из внутренних интерфейсов CP. Во втором случае на CE прописан маршрут для PI-блока в сторону CP.

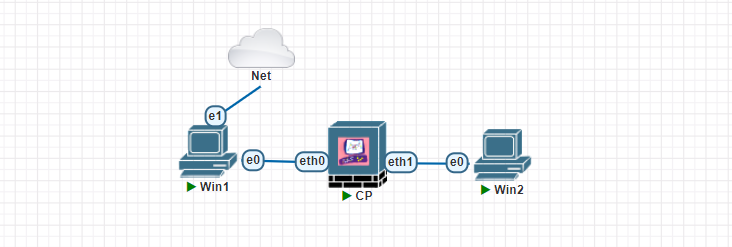

Создание лабы

Лаба будет предельно упрощённая, чтобы проверить некоторые возможности только самого CP. Схема следующая:

Интерфейсы нужно соединить точно как на схеме. Тут Win1 это сервер из DMZ, а Win2 сразу и CE, и PE, и компьютер из интернета. Net тут только для закачки необходимых файлов на Win1.

Интерфейс e1 Win1 подключен к Net Manadgement(Cloud0) и получает настройки автоматически вместе с доступом к интернету от VMware Player.

Подсоединяемся к CP через консоль EVE-NG:

login: admin Password: Last login: Sat Feb 20 02:32:00 on ttyS0 gw-000200> show interface eth0 state on mac-addr 50:6f:e4:00:0b:00 type ethernet link-state link up mtu 1500 auto-negotiation on speed 1000M ipv6-autoconfig Not configured duplex full monitor-mode Not configured link-speed Not configured comments ipv4-address 192.168.1.1/24 Остальные интерфейсы не сконфигурированы.

Поэтому на интерфейсе e0 Win1 настраиваю 192.168.1.2/24, пока без шлюза. Шлюз на e1 для закачки файлов с нета.

Начальная настройка Check Point

Сначала нужно подцепиться с машины Win1 через браузер (https://192.168.1.1):

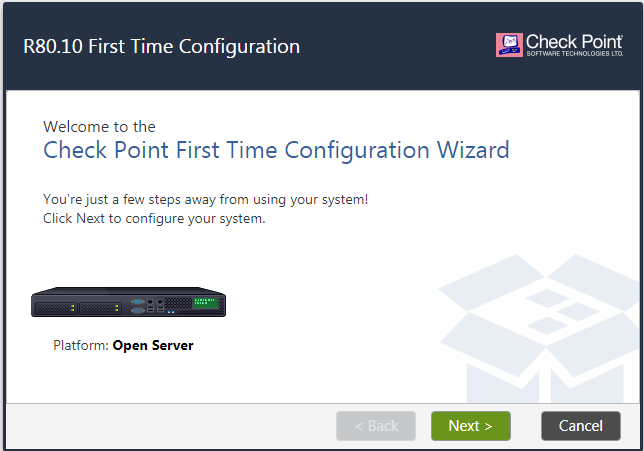

и выполнить первоначальную инициализацию:

Платформа определилась как Open Server. Инициализация обязательное действо, при этом можно:

- Deployment Options , обновить версию из Check Point Cloud/с флешки или запустить Recovery — пропускаю, выбирая Setup (по умолчанию);

- Management Connection и Internet Connection , настроить интерфейсы:

eth0 — 192.168.1.1/24, без шлюза — эмулирует подсеть DMZ eth1 — 1.1.1.1/30 — эмулирует транспортную подсеть между CE и PE

- Device Information , Хостнейм, DNS, Proxy — по умолчанию;

- Date and Time Settings , Время вручную или через NTP — по умолчанию;

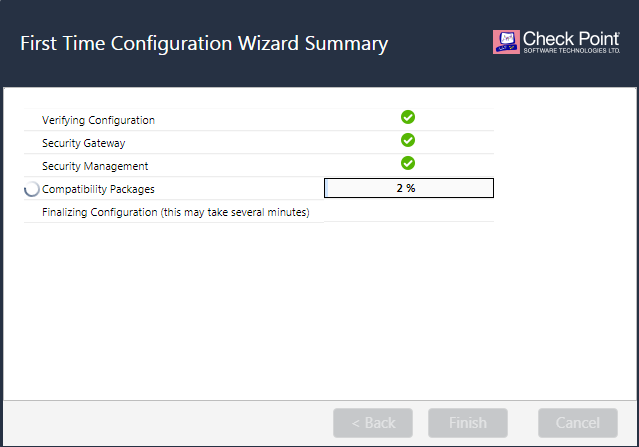

- Installation Type — по умолчанию (Security Gateway and/or Security Management);

- Products — по умолчанию (Security Gateway + Security Management);

- Security Management Administrator — по умолчанию;

- Security Management GUI Clients , откуда можно подключаться к Security Management — по умолчанию.

Как видно, практически всё по умолчанию. Не стал заморачиваться и разносить Security Gateway (SG) с Security Management Server (SMS), для целей лабы непринципиально. Инициализация занимает некоторое время и завершается рестартом CP.

После инициализации захожу через браузер на CP ещё раз. Называется Gaia Portal и здесь можно выполнить различные настройки системы. Настраивать ничего не буду, перехожу сразу к скачиванию SmartConsole.

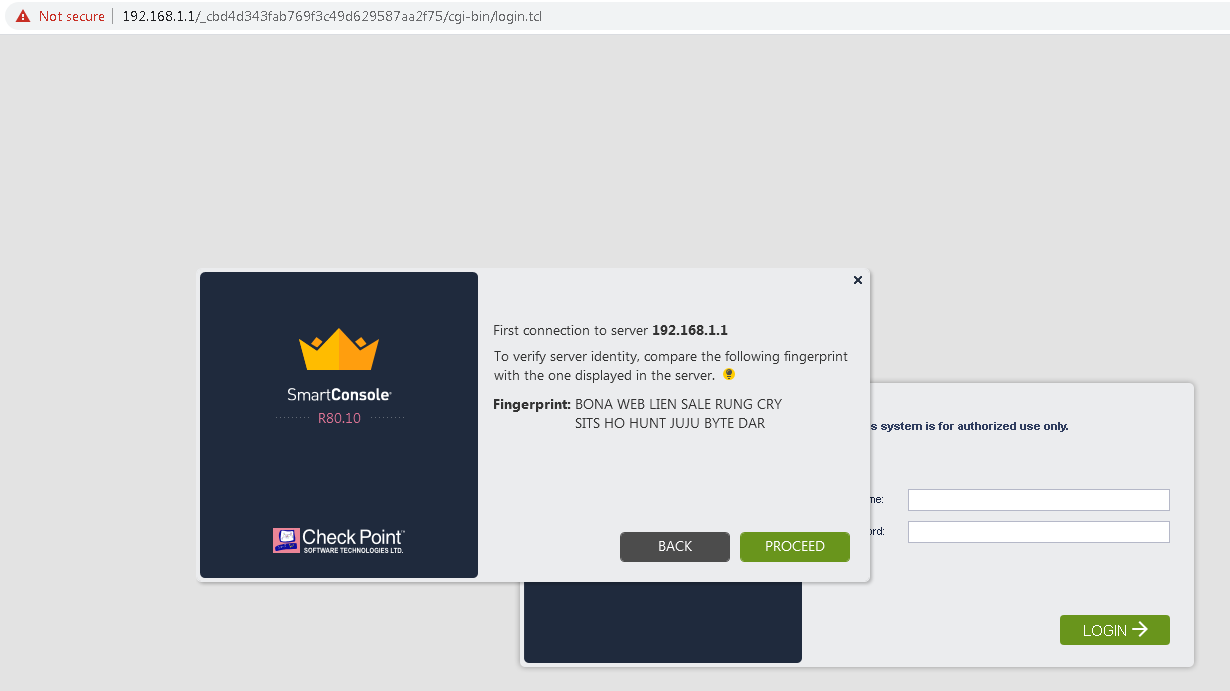

Запускаю SmartConsole, при первом подключении нужно установить Fingerprint:

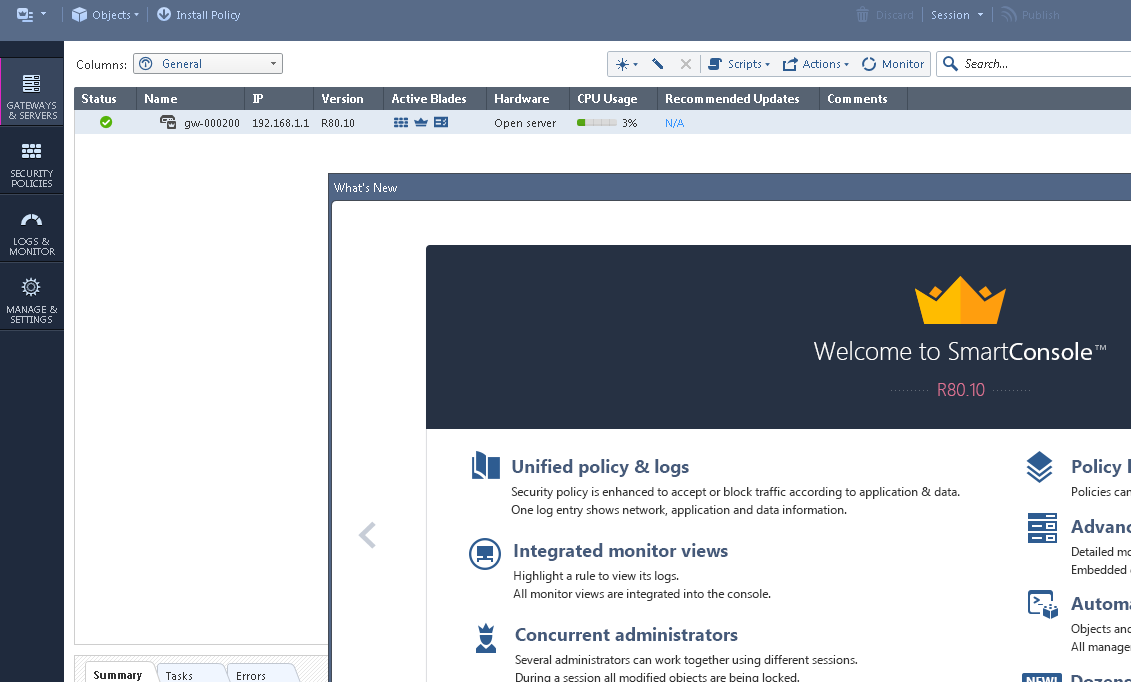

Наконец попадаю в привычную и удобную среду:

На этом шаге для продакшена нужно зайти в свойства шлюза (двойной щелчок), Network Management и для каждого интерфейса настроить пункт Topology. Как это сделать хорошо и подробно рассказывается в курсе, о котором говорил в начале.

Но для моего примера данный момент не имеет значения и Anti-Spoofing мне здесь не нужен. Поэтому данные действия пропускаю.

Настройка лабы

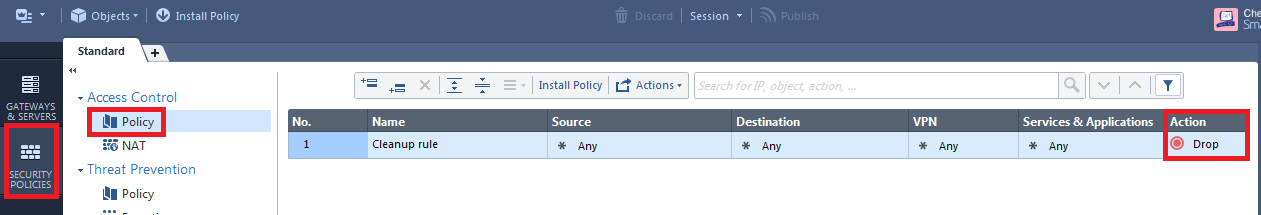

Настраиваю на e0 Win1 шлюз 192.168.1.1, на Win2 1.1.1.2/30 шлюз 1.1.1.1. Сначала на CP есть единственное правило, которое запрещает любой трафик:

Пингую с Win1 1.1.1.2, пингуется, и 1.1.1.3, и 1.1.1.4.. Забыл выключить интерфейс e1 , через него пакеты уходят в реальный интернет, а там такие адреса есть. Всё, интерфейс выключен, ничего и ниоткуда не пингуется, как и должно быть.

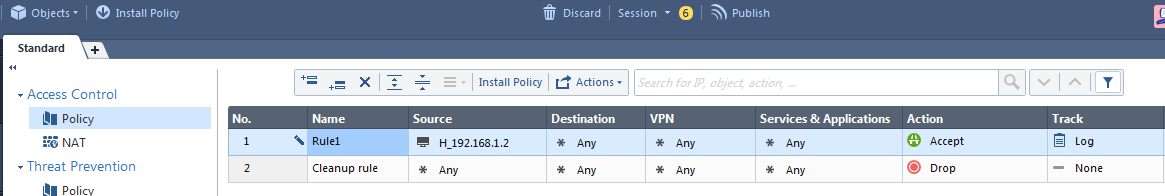

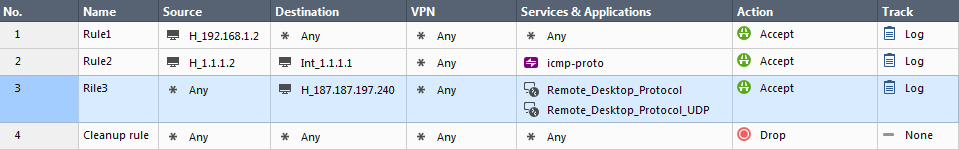

Настраиваем чтобы пакеты от Win1 проходили через FW. Поскольку FW у нас stateful, обратный трафик автоматически разрешён и значит нужно только 1 правило:

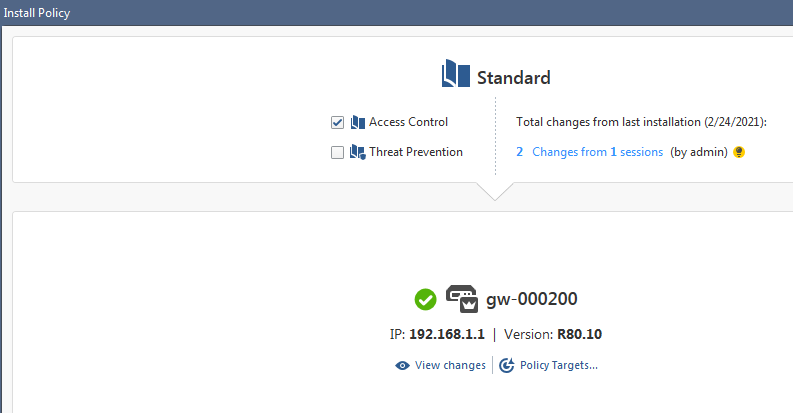

Но пока созданное правило не работает. Нужно выполнить Publish (установка на SMS , желтым горит количество изменений), затем Install Policy ( установка на SG , тоже будет показано количество изменений). Вот такой механизм в CP. Если SMS обслуживает несколько SG, то есть несколько политик и надо указывать какую накатываем политику.

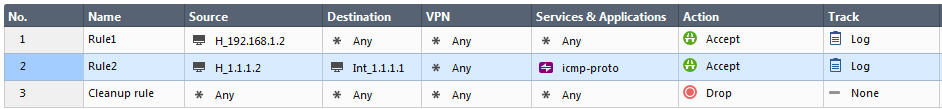

Проверяем, c Win1 всё пингуется. Дальше добавляем правило, чтобы с Win2 можно было пинговать интерфейс eth1 CP:

Проверяем, с Win2 интерфейс CP 1.1.1.1 запинговался.

Теперь допустим, мы анонсируем ISP PI-блок 187.187.197.0/24 (адресация взята с потолка). Тут важный момент, что блок менее чем /24 ISP не примет. Поэтому нельзя анонсировать ISP, скажем, хост (/32). Фильтры такой анонс откинут.

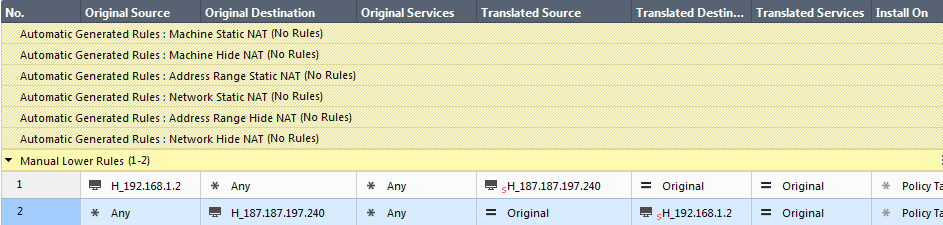

Нам надо чтобы наш сервер DMZ единообразно транслировался в 187.187.197.240. Добавляем 2 правила NAT:

В первом правиле у нас пакеты с сурсом 192.168.1.2 преобразуются в пакеты с сурсом 187.187.197.240. Во втором пакеты, предназначенные 187.187.197.240 перенаправляются на 192.168.1.2. Буква s рядом c хостнейм означает статический NAT (static).

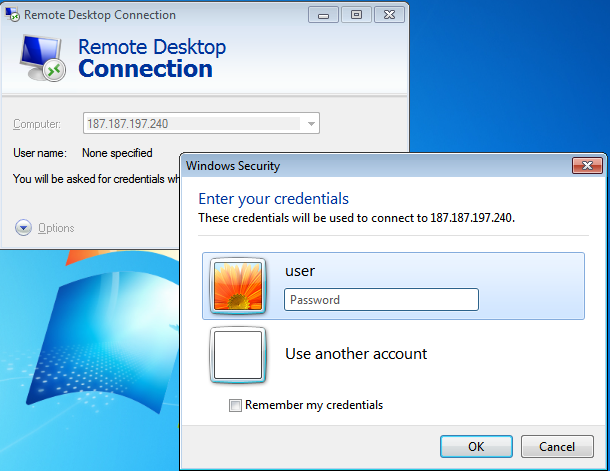

Ну и предположим что с внешнего ресурса Win2 мы хотим попадать на 192.168.1.2 через RDP. Плохой пример, в продакшене порты будут 80, 443 либо какие-то специфические. Почему взял RDP? Это протокол, работу которого легко проверить именно в этой лабе. Значит нужно разрешить запросы извне на 187.187.197.240, указав порты:

Теперь проверяем с Win2:

Вводим реквизиты, на Win2 RDP сессия к Win1 установилась, а на EVE-NG отключилась. Под одним пользователем доступна только одна сессия по умолчанию.

Несколько замечаний по добавлению правил:

- Лучше сразу составить регламент по единообразному именованию хостов и сетей. Особенно хорошо поможет, если CP настраивается несколькими инженерами;

- Желательно заполнять поле комментария (по умолчание это поле не выводится, его нужно включить в просмотре). Как вариант туда можно поместить номер заявки из сервис-деска, по которой это правило добавляется, дату, фамилию инженера. И хотя есть Audit Log, там можно посмотреть кто/что делал, но комментарий очень удобная штука. Бережёт время;

- Логирование надо включать на всех правилах, за исключением супернагруженных. Иначе потом буду сложности с поиском нужного трафика в логе.

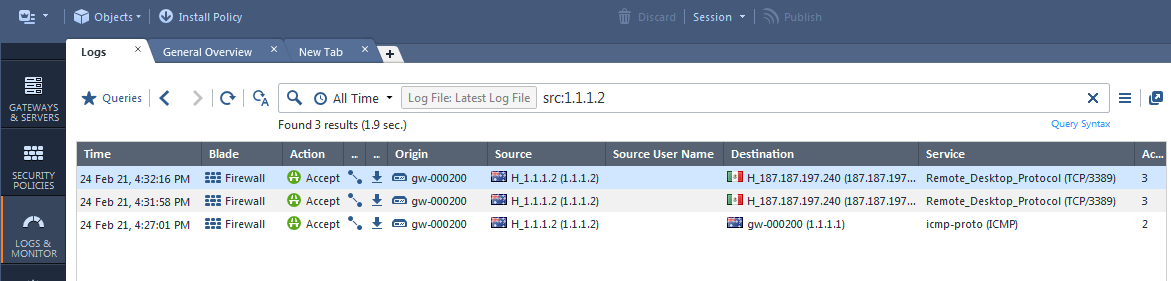

Просмотр лога

Последнее что тут хотел отметить, очень удобный просмотр лога, где не только привычные src и dst :

Возможно использование логических операторов AND , OR , NOT . Кроме этого присутствует достаточное количество фильтров. Можно кликнуть два раза на строчку лога и откроется дополнительная информация. Это всё что хотел рассказать сегодня. Ссылка на гайды, пароль: 127345.

Источник: arny.ru