Чтобы защитить содержимое жёстких дисков или твердотельных накопителей, имейте в виду, что функция шифрования изначально интегрирована в Windows 11. Она называется BitLocker и позволяет вам шифровать содержимое всех дисков или твердотельных накопителей.

В этом руководстве я объясню, как активировать BitLocker в Windows 11, чтобы защитить личные данные.

Что такое BitLocker и для чего он нужен

BitLocker – это функция безопасности, впервые интегрированная в Windows 7. Однако, её также можно найти в Windows 10 и Windows 11, но только в версиях Pro, Enterprise и Education.

Благодаря BitLocker у вас есть возможность зашифровать любой жёсткий диск, SSD или USB-флешку для защиты ваших данных. Таким образом, если ваш компьютер будет потерян или украден, никто не сможет восстановить данные, которые были записаны на ваше запоминающее устройство.

Чтобы зашифровать ваш жёсткий диск/SSD и защитить ваши данные, BitLocker использует протокол шифрования Advanced Encryption Standard (AES) со 128-битными или 256-битными ключами (по вашему выбору).

Шифрование диска BitLocker

Наконец, обратите внимание, что шифрование ваших данных полностью прозрачно. Ваши файлы и папки останутся доступными для чтения, как и прежде. Кроме того, если вы скопируете файл или папку на другой носитель, они будут автоматически расшифрованы. Короче говоря, ничего не меняется, кроме того, что никто не сможет заполучить ваши данные без драгоценного ключа расшифровки.

Как включить шифрование BitLocker в Windows 11

Чтобы зашифровать диск в Windows 11 с помощью функции BitLocker, я предлагаю вам выполнить несколько шагов:

Предупреждение: для выполнения этого руководства я предполагаю, что на вашем ПК установлен чип TPM. Если вы установили Windows 11 в обход аппаратных требований Microsoft, то есть без TPM или безопасной загрузки, то сначала изучите как включить BitLocker без TPM.

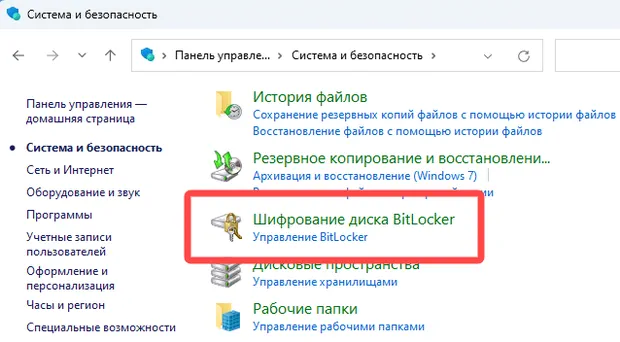

- Начните с открытия Панели управления.

- Затем перейдите в «Система и безопасность».

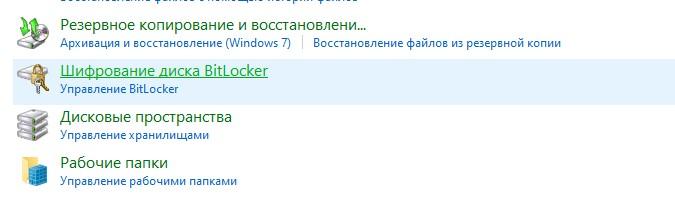

- Далее нажмите Шифрование диска BitLocker.

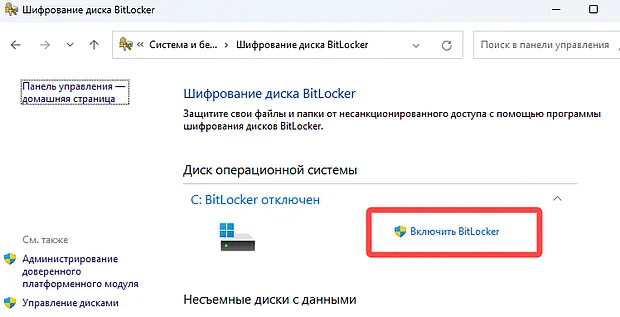

- Теперь нажмите Включить BitLocker рядом с диском, который вы хотите зашифровать. Это может быть основной диск (тот, на котором установлена операционная система), а также внутренний или внешний жёсткий диск/твердотельный накопитель. В моем примере я решил зашифровать свой основной жесткий диск, на котором установлена Windows 11.

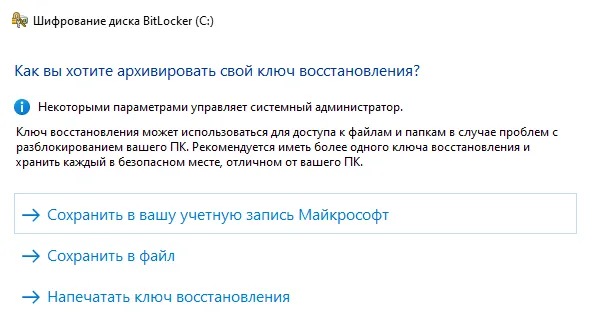

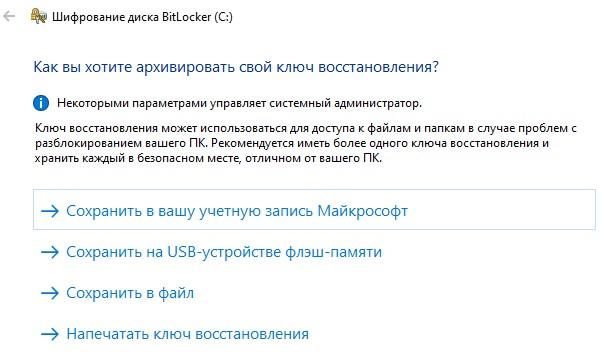

- Откроется новое окно. Вас сначала попросят выбрать способ сохранения ключа восстановления. Он позволяет разблокировать компьютер, если микросхема TPM на материнской плате выйдет из строя или если вы забудете свой пароль. Обратите внимание, что предпочтительнее сохранить этот ключ восстановления на внешнем по отношению к вашему компьютеру носителе. Например, вы можете сохранить ключ в своей учетной записи Microsoft или на USB-накопителе, внешнем жестком диске и т. д.

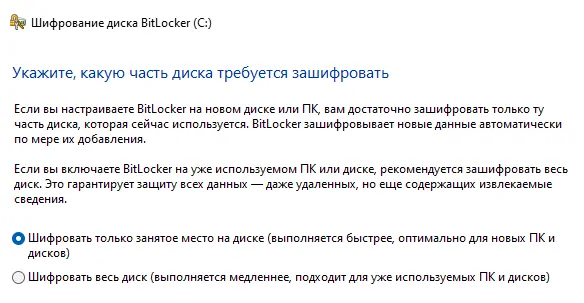

- Дальше вы должны выбрать, насколько сильно шифровать диск. В случае нового ПК или новой установки Windows 11 можно поставить галочку Шифровать только занятое место на диске , затем нажать Далее . С другой стороны, если с момента записи данных на диск прошло несколько месяцев или даже лет, установите флажок Шифровать весь диск , затем нажмите Далее .

- На следующем шаге вы должны выбрать используемый режим шифрования. Опять же, у вас есть два варианта:

- Новый режим шифрования : выберите этот вариант, если это внутренний жесткий диск/твердотельный накопитель.

- Режим совместимости: выберите этот вариант, если это внешний жесткий диск/SSD или флэш-накопитель USB.

- Наконец, установите флажок Запустить проверку системы BitLocker, затем нажмите Продолжить .

- Всё, что вам нужно сделать, это перезагрузить компьютер, нажав кнопку Перезагрузить сейчас .

- После перезагрузки вы можете следить за ходом шифрования диска.

Шифрование системного диска C с Bitlocker в Windows 10, активация TPM, что делать без TPM? 🤔🔐💻

Вот и всё, жесткий диск/твердотельный накопитель вашего компьютера теперь зашифрован с помощью BitLocker! Вы можете управлять настройками BitLocker, вернувшись в панель управления.

Источник: windows-school.ru

Всё о Bitlocker в Windows 10

Полный обзор встроенной утилиты для шифрования данных. Рассказываем, что такое BitLocker, зачем он нужен и как им пользоваться.

Что такое BitLocker?

Речь идет о специализированном программном обеспечении компании Microsoft. Его ключевая задача зашифровать содержимое жестких дисков, установленных в компьютер. Это необходимо для их защиты даже в случае утери устройства.

Что такое шифрование?

Если не вдаваться в подробности, то шифрование — это процесс сокрытия содержимого жесткого диска или отдельных файлов за специальным ключом, который практически невозможно подобрать извне.

После шифрования все файлы на диске представляются в видоизмененном виде, и их может просматривать только владелец.

Для чего это все нужно?

Шифрование помогает скрыть файлы от потенциальных злоумышленников. Например, если кто-то украдет ваш ноутбук или компьютер. Для преступника не составит труда извлечь из устройства накопитель, а потом подключить его к другому компьютеру и достать оттуда что заблагорассудится.

Если же файлы на диске окажутся зашифрованы, то злоумышленник не сможет их использовать. Без ключа расшифровать их не получится. А ключ будет только у владельца, то есть у вас.

Так можно спасти все личные данные и оставить потенциальных грабителей без компромата и личных данных.

Требования для настройки шифрования в Windows

Настройка шифрования не составляет особого труда. Но перед тем как начать, следует проверить, соблюдены ли минимальные системные требования.

BitLocker работает со следующими операционными системами:

- Windows 7 (Enterprise и Ultimate версии),

- Windows 8 (Pro и Enterprise версии),

- Windows 10 (Pro, Enterprise версии и версия для образовательных учреждений).

Так что, возможно, вам придется обновить свой компьютер до самого свежего программного обеспечения.

Помимо этого в вашем компьютере должен быть микрочип Trusted Platform Module (или сокращенно TPM). Это специальный процессор, обеспечивающий поддержку шифрования. Его ставят почти во все современные компьютеры и ноутбуки.

Одного лишь наличия TPM недостаточно. Его должен поддерживать установленный BIOS. Также ваша версия BIOS должна поддерживать работу с внешними USB-устройствами (с этим проблем возникнуть не должно).

На жестком диске компьютера должно быть два раздела в формате NTFS: один — с установленной Windows и системными компонентами, второй с остальными файлами (в более свежих версиях ОС это условие соблюдать не обязательно).

Также у вас должен быть бесперебойный доступ к электричеству. В процессе шифрования компьютер не должен выключаться. Из-за этого могут повредиться системные файлы.

Проверяем компьютер на наличие поддержки BitLocker

Чтобы убедиться в том, что ваша система поддерживает шифрование:

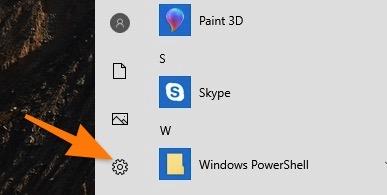

- Открываем меню «Пуск».

Кликаем по иконке в виде логотипа Windows или нажимаем на аналогичную клавишу на клавиатуре

- Затем переходим в параметры системы.

Нам нужен значок в виде шестеренки

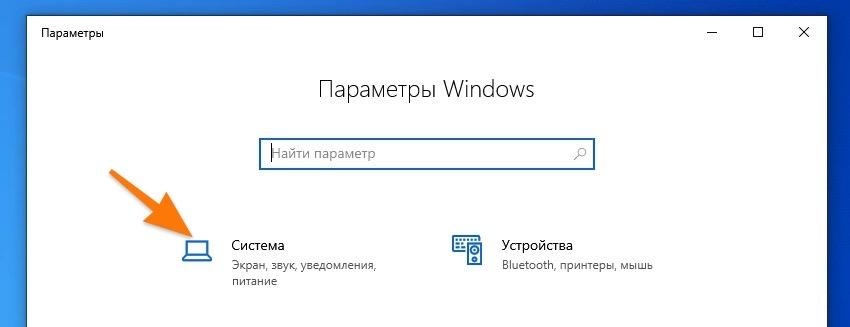

- В открывшемся окне ищем подменю «Система» и открываем его.

Нам нужен самый первый пункт

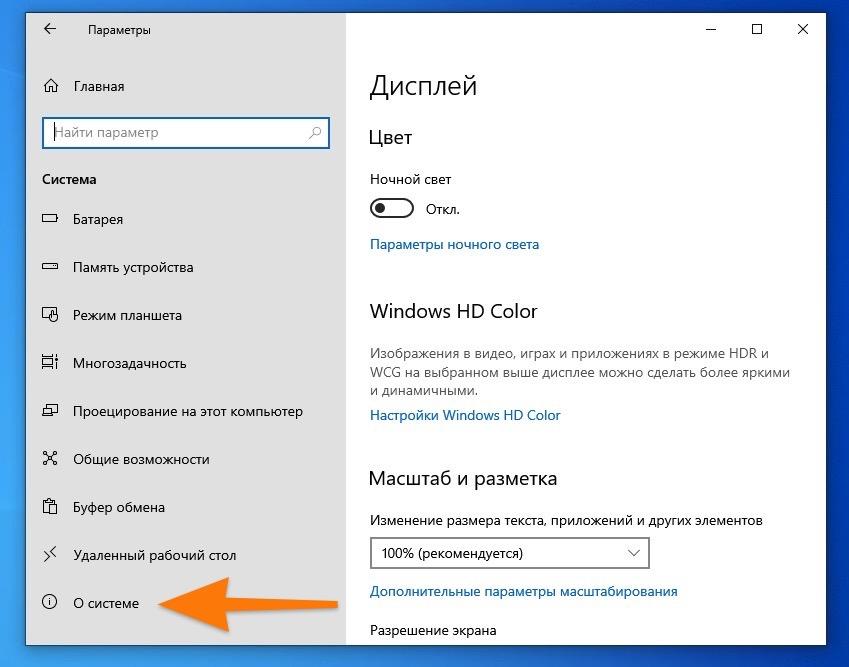

- Листаем список в боковой панели до вкладки «О системе» и переходим туда.

Нужный раздел находится в конце списка

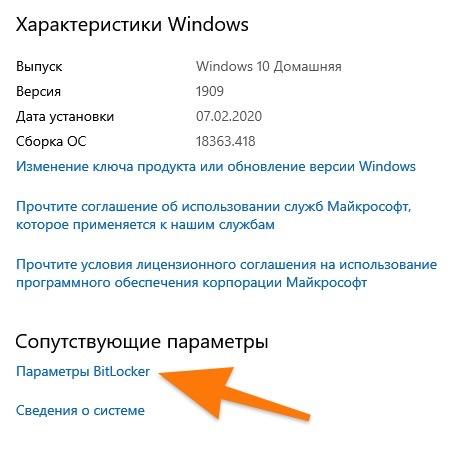

- В правой части дисплея ищем блок «Сопутствующие параметры», а в ней строчку «Параметры BitLocker». Кликаем по ней.

Так выглядят настройки шифрования в компьютере

Если при нажатии на эту строчку открывается предложение приобрести новую версию Windows или выходит ошибка, значит, шифрование не поддерживается. В противном случае откроется «Панель управления», где можно включить BitLocker.

Также в этом разделе может быть отдельный блок «Шифрование устройства» с кнопкой «Включить» (в старых версиях Windows). Он также говорит о том, что данные на жестком диске можно зашифровать с помощью BitLocker.

Проверяем, есть ли в компьютере чип TPM

Сейчас почти все новые компьютеры оснащаются необходимым для шифрования железом. Но на всякий случай стоит проверить самостоятельно, имеется ли в нем TPM или нет.

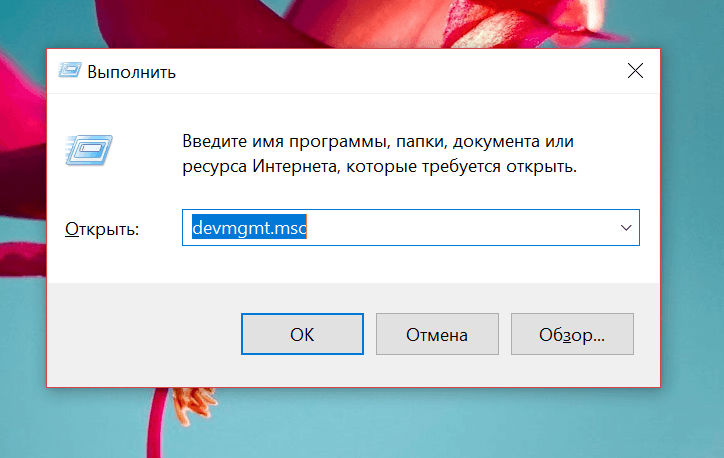

- Одновременно нажимаем клавиши Win + R, находясь на пустом рабочем столе.

- В появившемся окошке вводим слово devmgmt.msc и нажимаем клавишу «Ввод» (Enter).

Это короткий путь к диспетчеру устройств

- Ищем в списке раздел «Устройства безопасности» и открываем его.

Если внутри есть устройство Trusted Platform Module, то идем дальше. Если нет, то пользуемся обходным путем (о нем сказано ниже в статье) или покупаем новое устройство с нужным микрочипом.

Как включить BitLocker?

Теперь переходим непосредственно к включению BitLocker и шифрованию.

Будем использовать старый метод, так как он более универсальный и подходит для старых версий Windows.

Чтобы это сделать:

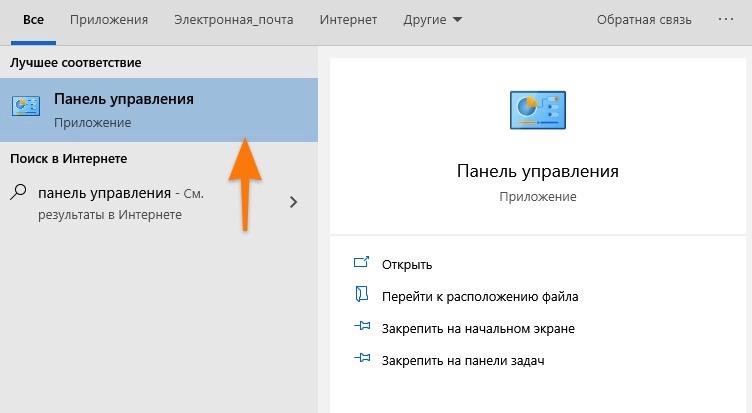

- Кликаем по иконке в виде лупы на панели задач, чтобы включить встроенный поисковик.

- Ищем с помощью него программу «Панель управления» и запускаем ее.

Вот нужное приложение

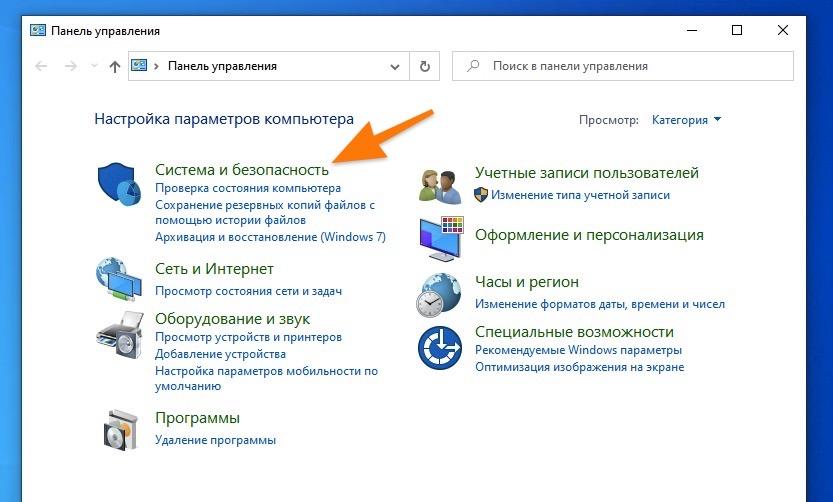

- Затем переходим в раздел «Система и безопасность».

Нам нужен первый пункт настроек

- Внутри находим пункт «Шифрование диска BitLocker» и открываем его.

Кликаем по этой строчке

- Перед вами появится список подключенных жестких дисков. Справа от каждого будет кнопка «Включить BitLocker». Нажимаем на нее.

Тут же будет раздел BitLocker To Go. В нем отображаются все внешние диски, подключенные к компьютеру. Их тоже можно шифровать (точнее данные на них).

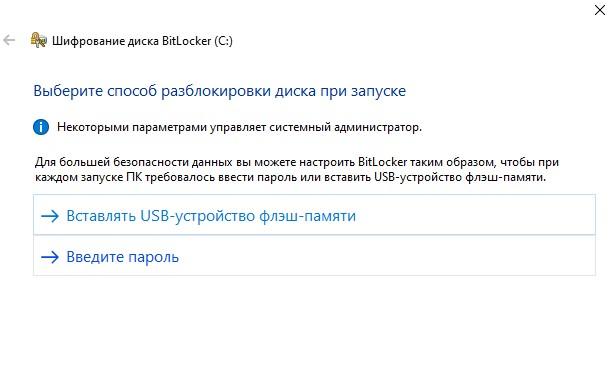

- BitLocker попросит выбрать способ разблокировки диска. Да, после шифрования он блокируется, а вам каждый раз придется снимать защиту. Даже после простого перезапуска системы. Можно выбрать разблокировку с помощью пароля или с помощью USB-флешки. Первый вариант проще.

Флешка может выступать в роли физического ключа безопасности для разблокировки диска

В моем примере рассматривается вариант только с паролем.

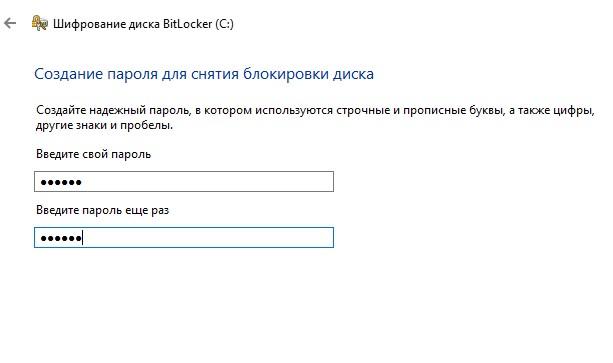

- Нужно ввести сложный пароль: как минимум восемь знаков, хотя бы одна большая буква, одна маленькая, цифры, символы и так далее. Ну и запомните его обязательно.

Пароль должен быть достаточно сложным

- После этого система предложит несколько вариантов хранения специального ключа дешифрования. Можно сохранить его отдельным файлом, напечатать на бумаге или сделать частью учетной записи Microsoft. Выбираем вариант по душе и жмем «Далее».

Сохраняем ключ восстановления удобным способом

- На следующем этапе выбираем, какие данные нужно шифровать: либо все, что есть на диске, либо только используемые. Первый вариант надежнее. Второй — быстрее. Жмем «Далее»

- Затем указываем тип шифрования: «новый» или в «режиме совместимости». Первый подходит для использования на одном компьютере. Второй — для дисков, которые будут подключаться к другим устройствам.

- Потом ставим галочку напротив пункта «Запустить проверку системы BitLocker» и нажимаем на кнопку «Продолжить».

На этом все. После следующей перезагрузки данные будут защищены, и для работы с компьютером придется ввести выбранный ранее пароль.

На самом деле, процесс шифрования длится гораздо дольше. Он будет протекать в фоновом режиме на протяжении нескольких часов или даже дней. Все зависит от количества данных и размера жесткого диска.

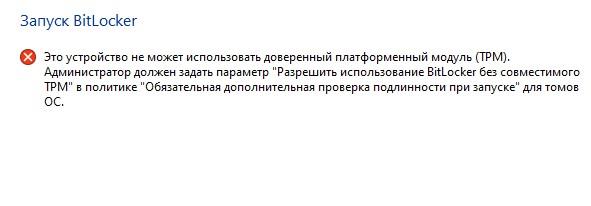

Обходим ошибку, связанную с отсутствием TPM

Есть способ обойти это требование и зашифровать диск даже без специального аппаратного элемента.

Вот, что мы увидим, если в компьютере нет TPM

Чтобы обойти ошибку:

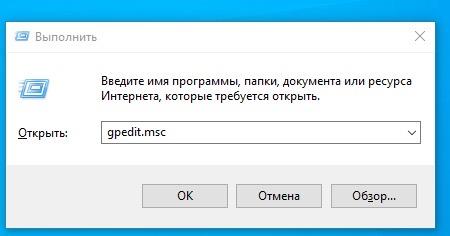

- Одновременно нажимаем клавиши Win + R.

- В появившемся окошке вводим названием утилиты gpedit.msc и нажимаем на клавишу Enter. См. также: всё о gpedit.msc в Windows 10.

Заходим в редактор групповой политики

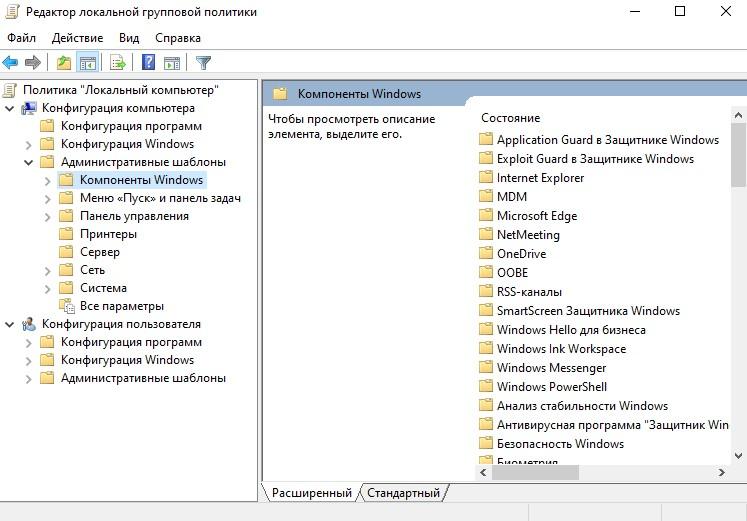

- Откроется редактор локальной групповой политики. Ищем в нем раздел «Конфигурация компьютера» и открываем.

- Затем переходим в подраздел «Административные шаблоны».

Нужное меню находится тут

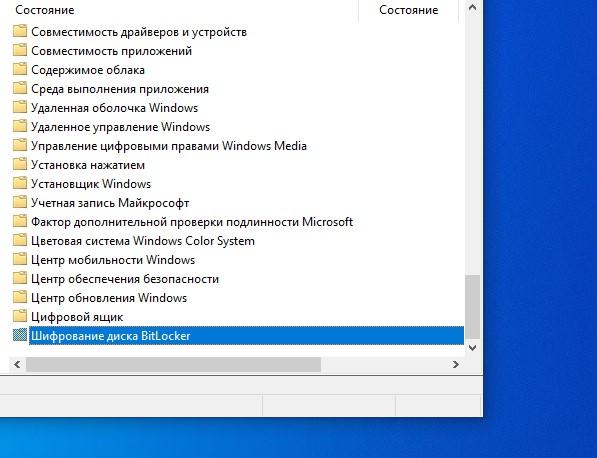

- В правой части меню разыскиваем папку «Шифрование диска BitLocker» и кликаем по ней.

Тут хранятся настройки шифрования

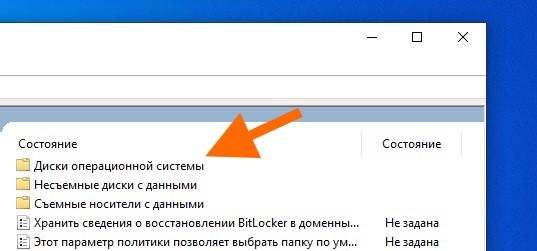

- После этого открываем директорию «Диски операционной системы».

Тут находятся опции, касающиеся дисков

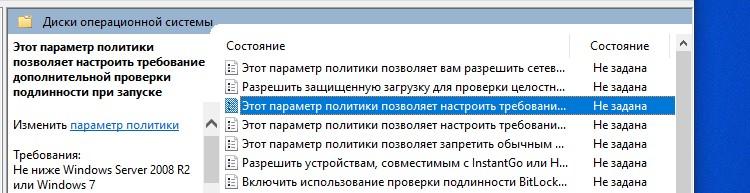

- Потом ищем в правой части окна пункт «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске» и нажимаем на него дважды.

Нужный нам пункт третий по счету

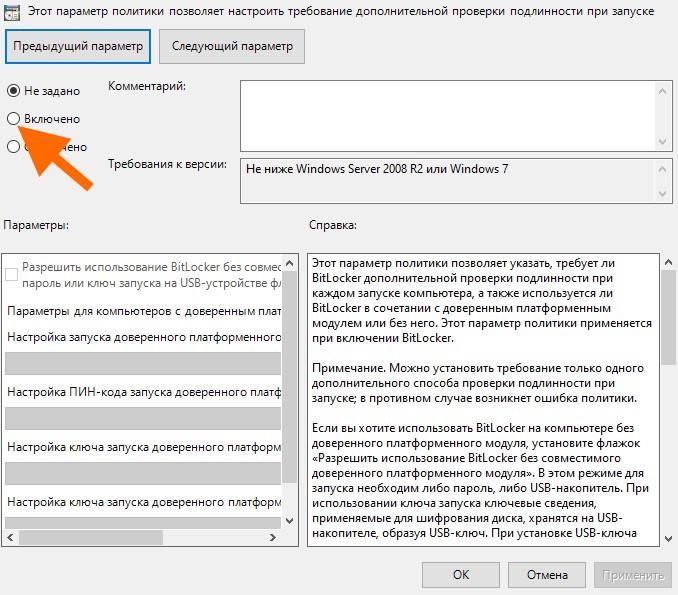

- В открывшемся окне ставим галочку напротив пунктов «Включено» и «Разрешить использовать BitLocker без совместимого…».

Теперь можно заново настраивать шифрование (как это описано в разделе «Как включить BitLocker»).

Шифруем один диск (раздел) с помощью командной строки

Есть способ «повесить замок» на один из дисков без перезагрузки. И без использования графического интерфейса. Все можно реализовать через командную строку Windows, задействовав лишь одну простую команду.

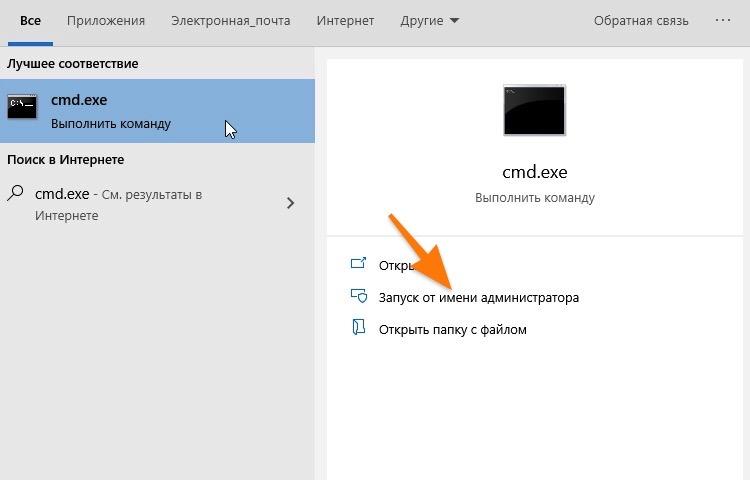

- Открываем встроенный в Windows 10 поисковик, кликнув по иконке в виде лупы.

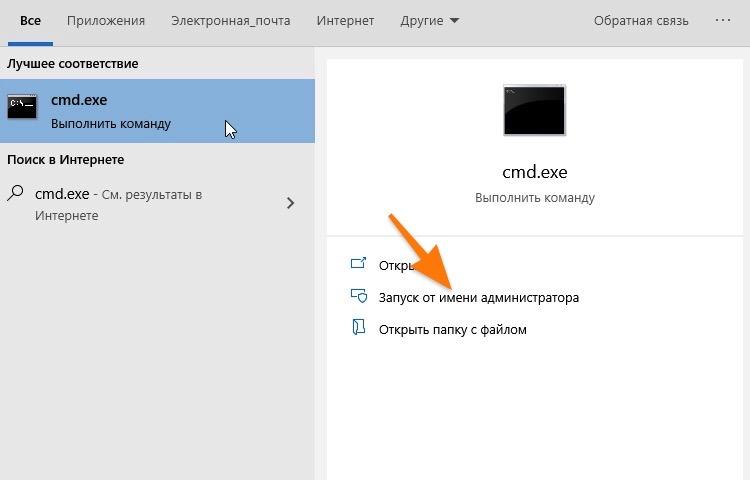

- Ищем там программу cmd.exe и запускаем ее от имени администратора.

Обратите внимание на способ включения

- В открывшейся командной строке вводим команду manage-bde -lock буква диска, который надо зашифровать: -forcedismount.

Все. Данные на диске теперь зашифрованы и надежно защищены. Без пароля к ним не подобраться.

Заметьте. Это делается уже после базовой настройки BitLocker, где вы указываете способ разблокировки и сохраняете специальный ключ для дешифровки.

Отключаем шифрование

С отдельных дисков можно снять шифрование. Причем сделать это куда проще, чем заблокировать их.

Чтобы это сделать:

- Открываем «Проводник».

- Кликаем правой кнопкой мыши по иконке раздела, с которого нужно снять блокировку.

- В появившемся контекстном меню выбираем пункт «Управление BitLocker».

- Откроется окно проверки. Вводим в него пароль для разблокировки диска.

- Затем нажимаем на кнопку «Разблокировать».

То же самое можно сделать, используя командную строку.

- Открываем встроенный в Windows 10 поисковик, кликнув по иконке в виде лупы.

- Ищем там программу cmd.exe и запускаем ее от имени администратора.

Нужны права администратора

- В открывшейся командной строке вводим команду manage-bde -unlock буква диска, который надо разблокировать: -password.

- Откроется окошко для ввода пароля. Вводим его и нажимаем на кнопку «Разблокировать».

Все. После перезагрузки больше не понадобится пароль для разблокировки.

Что делать, если потерялся ключ восстановления BitLocker

Этот ключ — многострочный код, который генерируется для каждого диска отдельно при первичной настройке шифрования. С помощью него можно снять защиту с диска, даже если вы потеряли флешку для разблокировки или забыли пароль, который придумали для снятия шифрования на постоянной основе.

Утеря этого ключа чревата потерей доступа к диску навсегда. Поэтому очень важно хранить его в надежном месте.

Если вы сохранили ключ на компьютере, то его можно отыскать по запросу BitLocker+Recovery+Key+индивидуальный номер. Введите подобный запрос в поисковик Windows и отыщите файл в формате .BEK. Тут и хранится ключ.

Я рекомендую еще на этапе шифрования привязать ключ к своей учетной записи Microsoft. Так больше шансов сохранить его и не потерять. Этот вариант вполне подходит пользователям, которым не нужно прятать на компьютере коммерческую тайну или какой-то серьезный компромат.

Выключаем BitLocker

Шифрование диска отключается примерно так же, как и включается.

- Для начала выполняем первые шаги из раздела «Как включить BitLocker», чтобы зайти в меню «Шифрование диска BitLocker» (то, что в панели управления).

- Вместо кнопки «Включить BitLocker». Там появится кнопка «Отключить BitLocker. Нажимаем на нее.

- В появившемся диалоговом окне снова нажимаем «Отключить BitLocker».

Все. В течение нескольких часов диск дешифруется. Скорость выполнения этой процедуры зависит от того, насколько у вас быстрый жесткий диск.

Источник: tehnichka.pro

Механизмы защиты BitLocker: какие диски можно, а какие нельзя взломать

BitLocker — одно из наиболее продвинутых и, наверное, самое популярное решение для шифрования дисков. BitLocker подробно документирован и отлично изучен. Время от времени в механизме обнаруживались уязвимости, но область их использования была весьма специфичной, а сами уязвимости исправлялись с очередным обновлением Windows.

Тома BitLocker могут быть защищены одним или несколькими предохранителями, такими как аппаратный TPM, пароль пользователя, USB-ключ или их комбинация. Атака на пароль возможна только в одном из этих случаев, в то время как другие средства защиты требуют совсем другого набора атак. В этой статье мы подробно расскажем о механизмах защиты BitLocker и о подходах, которые можно использовать для расшифровки томов.

Как устроено шифрование диска

Для шифрования диска BitLocker последовательно использует несколько разных ключей, каждый из которых служит своей цели.

В документации Microsoft описано, что данные на диске шифруются специальным ключом, который называется полным ключом шифрования тома . Этот ключ, в свою очередь, шифруется основным ключом тома . Уже основной ключ тома будет зашифрован при помощи одного из нескольких возможных методов в зависимости от типа протектора (двоичного ключа, пароля или модуля TPM).

Полный ключ шифрования тома шифруется основным ключом тома и хранится в заголовке зашифрованного диска (так называемые «метаданные шифрования»). Основной ключ тома также хранится на зашифрованном диске; он тоже зашифрован. Для шифрования основного ключа тома используется пароль пользователя (если речь идёт о сменном носителе), двоичный ключ или сертификат либо данные модуля TPM.

Что происходит, если защита BitLocker приостанавливается или пользователь отключает защиту, решив «расшифровать» диск? В этом случае данные физически не расшифровываются и не перезаписываются; однако система сохраняет в незащищённом виде ключ, которым шифруется основной ключ тома.

С точки зрения Microsoft, такая процедура хранения гарантирует, что основной ключ тома никогда не хранится без шифрования и всегда защищён, если не отключено шифрование BitLocker. Для обеспечения избыточности система сохраняет ещё две копии ключей в разных местах на диске.

Если вам кажется, что схема шифрования BitLocker избыточно усложнена, то это не так. Использованная схема позволяет, к примеру, мгновенно изменить пароль от тома без перешифровки всего содержимого. Кроме того, удаление всего нескольких килобайт метаданных шифрования сделает расшифровку данных абсолютно невозможной, что позволяет быстро и безопасно очищать зашифрованные накопители без длительной процедуры перезаписи данных.

Где хранятся все эти ключи? Полный ключ тома, защищённый основным ключом тома, хранится в заголовке контейнера (и двух дополнительных местах на диске) в зашифрованном виде. Это хранилище мы называем метаданными шифрования, и именно эти данные извлекают продукты Elcomsoft Forensic Disk Decryptor и Elcomsoft System Recovery для последующих атак. Основной ключ тома, зашифрованный паролем или другим протектором, сохраняется в них же. А вот протектор (пароль пользователя, данные модуля TPM, двоичный ключ или сертификат) в составе контейнера не хранятся: именно эти данные будут использованы для расшифровки цепочки ключей и, соответственно, данных на диске.

Методы защиты

Как мы выяснили, основной ключ тома может быть зашифрован различными протекторами . Некоторые из этих протекторов – аппаратные; чтобы разблокировать том и расшифровать данные, вам понадобится компьютер пользователя (и, в зависимости от типа атаки, аутентифицированная сессия Windows); атака на пароль методом перебора будет невозможна. Посмотрим, какие протекторы существуют, как они используются и как действовать в случае, если обнаружен один из них.

Во-первых, определим, есть ли в системе зашифрованные диски в принципе. Рекомендуем воспользоваться нашим бесплатным инструментом Elcomsoft Encrypted Disk Hunter для определения зашифрованных дисков.

Если найден зашифрованный том, то в Windows тип протектора тома можно определить, запустив следующую команду (зашифрованный том должен быть смонтирован):

manage-bde -protectors -get X:

Здесь X: — буква тома.

Если же в вашем распоряжении только диск или его образ, то используйте Elcomsoft Forensic Disk Decryptor для извлечения метаданных шифрования и Elcomsoft Distributed Password Recovery для попытки атаки.

Итак, рассмотрим возможные типы протекторов.

Аппаратные модули TPM часто используются в портативных компьютерах – ноутбуках, планшетах и устройствах 2-в-1. При использовании защиты TPM Windows загрузится до запроса входа в систему. Основной ключ тома будет расшифрован с помощью корневого ключа хранилища, который хранится в модуле TPM (или Intel PTT). Ключ будет выдан наружу в том и только в том случае, если система проходит проверку безопасной загрузки. Этот вариант совершенно прозрачен для пользователя: многие даже не подозревают, что их ноутбук или планшет зашифрован.

Векторы атаки : ввиду отсутствия пароля шифрования для доступа к тому, защищённому аппаратным модулем TPM, используйте одну из следующих стратегий.

- Ключ восстановления доступа BitLocker . Windows автоматически создаёт ключ восстановления при шифровании BitLocker Device Protection; такие ключи восстановления автоматически загружаются в учётную запись Microsoft Account первого пользователя компьютера, который вошёл в систему с административными привилегиями. Вы можете запросить этот ключ у Microsoft или загрузить его, войдя в учётную запись Microsoft и перейдя по следующей ссылке: https://account.microsoft.com/devices/recoverykey

- Дополнительные варианты . Ключ восстановления доступа может храниться в других местах – например, в Active Directory: Где найти ключ восстановления BitLocker?

- Атака методом холодной загрузки . BitLocker в конфигурации по умолчанию использует доверенный платформенный модуль TPM (если таковой установлен), которому для расшифровки диска не требуется ни пин-код, ни внешний ключ. Когда операционная система загружается, BitLocker извлекает ключ из TPM без какого-либо взаимодействия с пользователем. Следовательно, можно просто включить машину, подождать, пока операционная система начнёт загрузку, а затем выполнить атаку методом холодной загрузки для извлечения ключа из оперативной памяти компьютера. Обратите внимание, что эта атака недоступна, если в дополнение к TPM использовался пароль или ключ. Что такое атака методом холодной загрузки? Это технически сложный вид атаки, в процессе которого производится заморозка чипов памяти жидким азотом или сжатым воздухом, после которой питание компьютера отключается, а модули памяти физически извлекаются (или производится загрузка с USB-накопителя) с целью доступа к содержимому оперативной памяти и поиска ключей шифрования. Помимо исключительной технической сложности этого типа атаки, у него есть и ещё один недостаток: он работает только с компьютерами, модули памяти в которых не распаяны (т.е. их физически можно извлечь).

- Образ оперативной памяти . Если у вас есть доступ к компьютеру пользователя и вы можете войти в систему или получить дамп памяти с помощью атаки через интерфейс FireWire/Thunderbolt, то можно извлечь получить ключи шифрования непосредственно из оперативной памяти компьютера. В состав Elcomsoft Forensic Disk Decryptor входит как утилита для снятия образа оперативной памяти, так и инструмент для его анализа с целью поиска ключей шифрования.

В этом режиме для загрузки Windows потребуется не только модуль TPM, но и дополнительный ключ (ПИН-код или пароль). Модуль TPM выдаст ключ шифрования в том и только в том случае, если на вход будет подан правильный пароль (ПИН). Как правило, длина ПИН-кода не превышает 4 цифр, но после нескольких неудачных попыток модуль TPM заблокирует доступ к ключу шифрования.

Векторы атаки : Режим TPM+ПИН – интерактивный: от пользователя требуется ввести ПИН-код, причём именно на том компьютере, на котором использовался зашифрованный диск. Сам по себе ПИН-код не используется для шифрования; он нужен для того, чтобы аппаратный модуль TPM выдал системе необходимый ключ. Перебор ПИН-кодов опасен: в зависимости от производителя и настроек модуля перебор может привести как к блокировке модуля TPM, так и к уничтожению ключа шифрования.

- Ключ восстановления доступа BitLocker . Windows автоматически создаёт ключ восстановления при шифровании BitLocker Device Protection; такие ключи восстановления автоматически загружаются в учётную запись Microsoft Account первого пользователя компьютера, который вошёл в систему с административными привилегиями. Вы можете запросить этот ключ у Microsoft или загрузить его, войдя в учётную запись Microsoft и перейдя по следующей ссылке: https://account.microsoft.com/devices/recoverykey

- Атака методом холодной загрузки сработает лишь в том случае, если вам известен ПИН-код. В противном случае система не загрузится, а ключ шифрования не попадёт в оперативную память.

- Образ оперативной памяти . Сработает только в том случае, если компьютер уже загружен. Используйте Elcomsoft Forensic Disk Decryptor для снятия образа оперативной памяти и его анализа с целью поиска ключей шифрования.

Этот вариант для загрузки системы требует присутствия как TPM, так и USB-накопителя (или смарт-карты CCID). Это нестандартная, но возможная конфигурация.

Векторы атаки : Режим TPM+USB требует наличия файла с ключом на USB-накопителе. Соответственно, вам потребуется доступ к этому накопителю (а точнее, к ключу на нём).

- Ключ восстановления доступа BitLocker . Никаких различий с предыдущим протектором.

- Атака методом холодной загрузки сработает лишь в том случае, если в наличии есть USB накопитель с ключом. В противном случае система не загрузится, а ключ шифрования не попадёт в оперативную память.

- Образ оперативной памяти . Сработает только в том случае, если компьютер уже загружен. Используйте Elcomsoft Forensic Disk Decryptor для снятия образа оперативной памяти и его анализа с целью поиска ключей шифрования.

TPM + ПИН + USB

Довольно редкая реализация «параноидальной» защиты, комбинирующая два предыдущих метода. Уже из названия очевидно, что для загрузки системы потребуется и модуль TPM, и ввод ПИН-кода, и наличие USB накопителя с ключом.

Векторы атаки : Режим TPM+USB требует наличия файла с ключом на USB-накопителе и ввода ПИН-кода в дополнение к аппаратному модулю TPM. Соответственно, для доступа к данным вам потребуется всё вышеперечисленное.

- Ключ восстановления доступа BitLocker . Никаких различий с предыдущим протектором.

- Атака методом холодной загрузки сработает лишь в том случае, если в наличии есть USB накопитель с ключом, а ПИН-код вам известен. В противном случае система не загрузится, а ключ шифрования не попадёт в оперативную память.

- Образ оперативной памяти . Сработает только в том случае, если компьютер уже загружен. Используйте Elcomsoft Forensic Disk Decryptor для снятия образа оперативной памяти и его анализа с целью поиска ключей шифрования.

Переходим от сложного – к простому. Вариант с ключом на USB накопителе гораздо проще взломать по сравнению с использованием модулей TPM. Для расшифровки диска вам понадобится только USB накопитель с ключом.

Векторы атаки : Пароля по-прежнему нет; для расшифровки диска нужен накопитель с ключом.

- Ключ восстановления доступа BitLocker . Никаких различий с предыдущим протектором.

- Атака методом холодной загрузки в данной ситуации лишена смысла. С одной стороны, атака сработает лишь в том случае, если в наличии есть USB накопитель с ключом. С другой — если в нашем распоряжении есть накопитель с ключом, то смонтировать зашифрованный раздел можно гораздо проще.

- Образ оперативной памяти . Сработает только в том случае, если компьютер уже загружен. Используйте Elcomsoft Forensic Disk Decryptor для снятия образа оперативной памяти и его анализа с целью поиска ключей шифрования.

Только пароль

Наконец, мы подошли к единственному протектору, который можно взломать методом полного перебора. Протектор «только пароль» защищает ключ исключительно паролем пользователя – который можно подобрать при помощи Elcomsoft Distributed Password Recovery. Более того, атаку можно проводить на другом компьютере как на сам диск, так и на его образ – модуль TPM в данной схеме не участвует, поэтому никаких ограничений на количество попыток или скорость перебора нет.

Векторы атаки : Можно подобрать пароль, осуществить атаку методом холодной загрузки, воспользоваться ключом восстановления доступа или извлечь ключ шифрования из образа оперативной памяти. Как только из уравнения исключается аппаратный модуль TPM, получить доступ к зашифрованным данным становится значительно легче.

- Ключ восстановления доступа BitLocker . Никаких различий с предыдущим протектором.

- Атака методом холодной загрузки так же, как и в предыдущем случае, лишена смысла. С одной стороны, атака сработает лишь в том случае, если вы уже знаете пароль от зашифрованного тома. С другой — если вы знаете пароль, то и атака не нужна.

- Образ оперативной памяти . Сработает только в том случае, если компьютер уже загружен. Используйте Elcomsoft Forensic Disk Decryptor для снятия образа оперативной памяти и его анализа с целью поиска ключей шифрования.

- Перебор паролей . Используйте Elcomsoft Forensic Disk Decryptor для извлечения метаданных шифрования из самого диска или его образа. Метаданные шифрования откройте в Elcomsoft Distributed Password Recovery для настройки атаки. Вы также можете использовать Elcomsoft System Recovery для загрузки компьютера пользователя с USB накопителя с целью извлечения метаданных шифрования без разборки компьютера и извлечения самого диска.

Когда пароля нет

Если пароль не установлен или если пароль используется совместно с другим типом протектора, пытаться его подобрать – занятие бессмысленное. Даже если вы извлекли метаданные шифрования и загрузили их в Elcomsoft Distributed Password Recovery, вы не сможете запустить атаку: продукт выдаст сообщение о несовместимом типе протектора. Именно таким образом обычно и развиваются события в случаях, когда в деле фигурирует модуль аппаратной защиты TPM. Запомним: атака на пароль в случае, если том BitLocker зашифрован с протектором типа TPM, бессмысленна; расшифровать такой диск можно либо депонированным ключом (например, извлечённым из хранилища OneDrive в учётной записи пользователя Microsoft Account), либо ключом, который извлекается из оперативной памяти загруженного компьютера пользователя. Об этом – подробнее.

Что произойдёт, если мы имеем дело не с отдельным диском и не с его образом, а с уже загруженным компьютером, на котором смонтирован зашифрованный том BitLocker? В этом случае присутствует ещё один ключ, наличие которого не упоминается в документации. Этот ключ хранится в оперативной памяти компьютера и используется драйвером BitLocker для реализации «прозрачного» потокового шифрования.

Подобным образом работают все утилиты шифрования диска, но если в некоторых сторонних решениях (например, VeraCrypt) пользователь может включить обфускацию этого ключа, что затрудняет его извлечение из оперативной памяти, то BitLocker не делает попыток «спрятать» ключ. Соответственно, при помощи специальных инструментов (таких как Elcomsoft Forensic Disk Decryptor) этот ключ можно извлечь из образа оперативной памяти, файла подкачки или файла гибернации (впрочем, если зашифрован системный том, то и эти файлы будут зашифрованы; остаётся лишь образ оперативной памяти). Извлечённый таким образом ключ можно использовать для мгновенного монтирования или расшифровки защищённого тома.

Ваши действия:

- На компьютере пользователя запустите Elcomsoft Forensic Disk Decryptor.

- Создайте образ оперативной памяти.

- Откройте его в Elcomsoft Forensic Disk Decryptor на своём компьютере и осуществите поиск ключей BitLocker.

- Если ключи найдены, создайте образ зашифрованного диска и используйте Elcomsoft Forensic Disk Decryptor для его монтирования или расшифровки.

Практические шаги

Опишем практические шаги по извлечению ключей и метаданных шифрования, которые упоминались выше.

Шаг 1.1: Извлечение метаданных шифрования BitLocker при помощи Elcomsoft Forensic Disk Decryptor

Используйте Elcomsoft Distributed Password Recovery для сохранения метаданных шифрования в файл.

- Запустите Elcomsoft Forensic Disk Decryptor.

Источник: dzen.ru