Записки IT специалиста

Active Directory — от теории к практике. Часть 1 — общие вопросы.

В наших прошлых материалах мы разобрали общие вопросы касающиеся служб каталогов и Active Directory. Теперь пришла пора переходить к практике. Но не спешите бежать к серверу, перед развертыванием доменной структуры в вашей сети необходимо ее спланировать и иметь четкое представление о назначении отдельных серверов и процессах взаимодействия между ними.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Перед тем как создавать ваш первый контроллер домена необходимо определиться с режимом его работы. Режим работы определяет доступные возможности и зависит от версии применяемой операционной системы. Мы не будем рассматривать все возможные режимы, кроме тех которые имеют актуальность на текущий момент. Таких режимов три: Windows Server 2003, 2008 и 2008 R2.

Active Directory. Основные понятия безопасности

Режим Windows Server 2003 следует выбирать только тогда, когда в вашей инфраструктуре уже развернуты сервера на данной ОС и планируется использовать один или несколько таких серверов в качестве контроллеров домена. В остальных случаях нужно выбирать режим Windows Server 2008 или 2008 R2 в зависимости от купленных лицензий. Следует помнить, что режим работы домена можно всегда повысить, а вот понизить уже не удастся (разве что восстановив из резервной копии), поэтому подходите к данному вопросу осмотрительно, с учетом возможных расширений, лицензий в филиалах и т.д. и т.п.

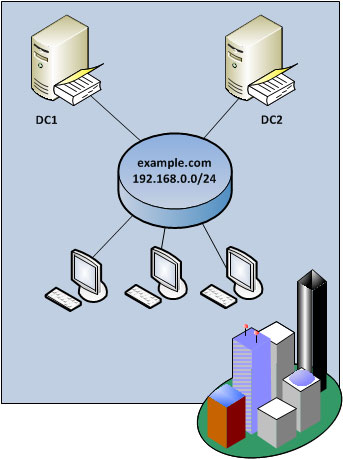

Мы сейчас не будем подробно рассматривать сам процесс создания контроллера домена, к этому вопросу мы вернемся позже, а сейчас хотим обратить ваше внимание на то, что в полноценной структуре Active Directory контроллеров домена должно быть не менее двух. В противном случае вы подвергаете себя неоправданному риску, так как в случае отказа единственного контроллера домена ваша структура AD будет полностью уничтожена. Хорошо если будет актуальная резервная копия и из нее удастся восстановиться, в любом случае все это время ваша сеть будет полностью парализована.

Поэтому сразу же после создания первого контроллера домена нужно развернуть второй, вне зависимости от размеров сети и бюджета. Второй контроллер должен быть предусмотрен еще на стадии планирования и без него за развертывание AD даже не стоит браться. Также не стоит совмещать роль контроллера домена с любыми иными серверными ролями, в целях обеспечения надежности операций с базой AD на диске отключается кэширование записи, что приводит к резкому падению производительности дисковой подсистемы (это объясняет и долгую загрузку контроллеров домена).

В итоге наша сеть должна принять следующий вид:

Active Directory введение

Вопреки распространенному мнению, все контроллеры в домене равнозначны, т.е. каждый контроллер содержит полную информацию о всех объектах домена и может обслужить клиентский запрос. Но это не значит, что контроллеры взаимозаменяемы, непонимание этого момента зачастую приводит к отказам AD и простою сети предприятия. Почему так происходит? Самое время вспомнить про роли FSMO.

Когда мы создаем первый контроллер, то он содержит все доступные роли, а также является глобальным каталогом, с появлением второго контроллера ему передаются роли хозяина инфраструктуры, хозяина RID и эмулятора PDC. Что будет если администратор решил временно вывести из строя сервер DC1, например чтобы почистить от пыли? На первый взгляд ничего страшного, ну перейдет домен в режим «только чтение», но работать то будет. Но мы забыли про глобальный каталог и если в вашей сети развернуты приложения требующие его наличия, например Exchange, то вы узнаете об этом раньше, чем снимете крышку с сервера. Узнаете от недовольных пользователей, да и руководство вряд ли придет в восторг.

Из чего следует вывод: в лесу должно быть не менее двух глобальных каталогов, а лучше всего по одному в каждом домене. Так как у нас домен в лесу один, то оба сервера должны быть глобальными каталогами, это позволит вам без особых проблем вывести любой из серверов на профилактику, временное отсутствие каких либо ролей FSMO не приводит к отказу AD, а лишь делает невозможным создание новых объектов.

Как администратор домена, вы должны четко знать каким образом роли FSMO распределены между вашими серверами и при выводе сервера из эксплуатации на длительный срок передавать эти роли другим серверам. А что будет если сервер содержащий роли FSMO необратимо выйдет из строя? Ничего страшного, как мы уже писали, любой контроллер домена содержит всю необходимую информацию и если такая неприятность все же произошла, то нужно будет выполнить захват необходимых ролей одним из контроллеров, это позволит восстановить полноценную работу службы каталогов.

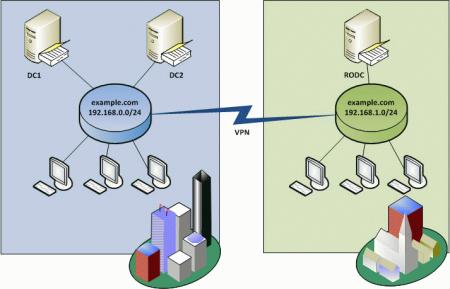

Проходит время, ваша организация растет и у нее появляется филиал в другом конце города и возникает необходимость включить их сеть в общую инфраструктуру предприятия. На первый взгляд ничего сложного, вы настраиваете канал связи между офисами и размещаете в нем дополнительный контроллер. Все бы хорошо, но есть одно но.

Данный сервер вы контролировать не можете, а следовательно не исключен несанкционированный доступ к нему, да и местный админ вызывает у вас сомнения в его квалификации. Как быть в такой ситуации? Для этих целей специально существует особый тип контроллера: контроллер домена доступный только на чтение (RODC), данная функция доступна в режимах работы домена начиная с Windows Server 2008 и выше.

Контроллер домена доступный только для чтения содержит полную копию всех объектов домена и может быть глобальным каталогом, однако не позволяет вносить никаких изменений в структуру AD, также он позволяет назначить любого пользователя локальным администратором, что позволит ему полноценно обслуживать данный сервер, но опять таки без доступа к службам AD. В нашем случае это то, что «доктор прописал».

Настраиваем в филиале RODC, все работает, вы спокойны, но пользователи начинают жаловаться на долгий вход в систему и счета за трафик в конце месяца показывают превышение. Что происходит? Самое время еще раз вспомнить про равнозначность контроллеров в домене, клиент может направить свой запрос к любому контроллеру домена, даже находящемуся в другом филиале. Примите во внимание медленный и, с большой вероятностью, загруженный канал связи — вот и причина задержек входа.

Следующий фактор, отравляющий нам жизнь в этой ситуации, это репликация. Как известно, все изменения, сделанные на одном из контроллеров домена, автоматически распространяются на другие и называется этот процесс репликацией, он позволяет иметь на каждом контроллере актуальную и непротиворечивую копию данных. Служба репликации не знает о нашем филиале и медленном канале связи и поэтому все изменения в офисе тут же будут реплицироваться в филиал, загружая канал и увеличивая расход трафика.

Здесь мы вплотную подошли к понятию сайтов AD, которые не следует путать с интернет сайтами. Сайты Active Directory представляют способ физического деления структуры службы каталогов на области отделенные от других областей медленными и/или нестабильными каналами связи. Сайты создаются на основе подсетей и все клиентские запросы отправляются в первую очередь контроллерам своего сайта, также крайне желательно иметь в каждом сайте свой глобальный каталог. В нашем случае потребуется создать два сайта: AD Site 1 для центрального офиса и AD Site 2 для филиала, точнее один, так как по умолчанию структура AD уже содержит сайт, куда входят все ранее созданные объекты. Теперь рассмотрим как происходит репликация в сети с несколькими сайтами.

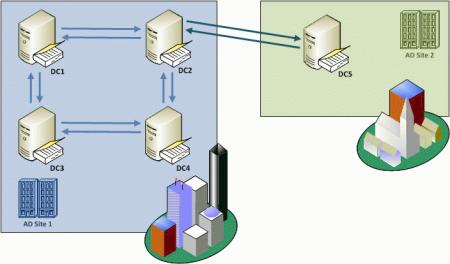

Будем считать, что наша организация немного подросла и главный офис содержит целых четыре контроллера домена, репликация между контроллерами одного сайта называется внутрисайтовой и происходит моментально. Топология репликации строится по схеме кольца с условием, чтобы между любыми контроллерами домена было не более трех шагов репликации. Схема кольца сохраняется до 7 контроллеров включительно, каждый контроллер устанавливает связь с двумя ближайшими соседями, при большем числе контроллеров появляются дополнительные связи и общее кольцо как бы превращается в группу наложенных друг на друга колец.

Межсайтовая репликация происходит иначе, в каждом домене автоматически выбирается один из серверов (сервер-плацдарм) который устанавливает связь с аналогичным сервером другого сайта. Репликация по умолчанию происходит раз в 3 часа (180 минут), однако мы можем установить собственное расписание репликации и для экономии трафика все данные передаются в сжатом виде. При наличии в сайте только RODC репликация происходит однонаправленно.

Безусловно, затронутые нами темы весьма глубоки и в данном материале мы только слегка их коснулись, однако это тот необходимый минимум знаний, который нужно иметь перед практическим внедрением Active Directiry в инфраструктуру предприятия. Это позволит избежать глупых ошибок при развертывании и авральных ситуаций при обслуживании и расширении структуры, а каждая из поднятых тем еще будет обсуждаться более подробно.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Дополнительные материалы:

- Службы каталогов. Часть 1 — Общие понятия

- Службы каталогов. Часть 2 — Реализации служб каталогов

- Службы каталогов. Часть 3 — Структура Active Directory

- Active Directory — от теории к практике. Часть 1 — общие вопросы

- Active Directory — от теории к практике. Часть 2 — разворачиваем доменную структуру

- Active Directory — от теории к практике. Часть 3 — настройка DHCP

- Active Directory — от теории к практике. Часть 4 — перенос учетных записей в домен

- Настраиваем высокодоступный DHCP-сервер в Windows Server 2012

- Быстрое развертывание Active Directory с отказоустойчивой конфигурацией DHCP

- Синхронизация времени Active Directory с внешним источником

- Обновление схемы Active Directory

- Управление ролями FSMO при помощи Ntdsutil

- Управление ролями FSMO с помощью PowerShell

- Восстанавливаем доверительные отношения в домене

- Очистка метаданных контроллера домена в Active Directory

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

![]()

![]()

Или подпишись на наш Телеграм-канал:

Источник: interface31.ru

Поддержка Active Directory (AD)

Active Directory (AD) – это службы каталогов Microsoft® для ОС Windows Server. Сначала они были созданы для версии 2000 с целью облегчения работы системных администраторов. Службы AD поддерживают стандартные интернет-протоколы и помогают четко структурировать сеть. Основное назначение Active Directory – упростить задачи эксплуатации и управления объемных сетевых структур.

Начиная с ОС Windows Server 2008 в продукт была включена возможность интеграции с другими службами авторизации. Это позволило делать общие настройки на всех подконтрольных компьютерах, в том числе через System Center Configuration Manager. На нынешнем этапе развития Active Directory ее структура может включать в себя от нескольких десятков до миллионов объектов. Следует помнить, что семейство ОС Windows Home не имеет полноценной поддержки AD, так как не предназначается для работы в корпоративных сетях.

Какие службы включает Active Directory

- Доменные, управляющие связью между доменом и пользователем, в том числе поиском и авторизацией.

- Сертификации, обеспечивающие создание сертификатов безопасности, их распределение и управление ими.

- Облегченного доступа к каталогам, использующие открытый протокол LDAP для упрощения работы с файловой системой приложений.

- Федерации, открывающие единую систему входа (SSO) с идентификацией пользователя в рамках одного сеанса.

- Управления правами, защищающие данные от несанкционированного использования и записи.

Основные понятия

- Сервер – компьютер, на котором содержатся все данные.

- Домен AD – группа устройств, которые объединены под уникальным именем и используют общую базу данных.

- Контроллер – сервер с функцией AD, обрабатывающий запросы пользователей домена.

- Хранилище данных – часть каталога, ответственная за хранение и получение информации/данных из любого контроллера домена.

Преимущества использования Active Directory

Единая точка аутентификации. Все учетные записи хранятся в общей базе данных, к которой при авторизации обращаются все ПК, включенные в сеть. Каждый пользователь домена включается в определенную группу. Последняя имеет свой уровень доступа к документам, приложениям, хранилищу данных и т. п. в зависимости от выполняемых ею обязанностей.

Новый сотрудник, принятый на работу в компанию, получает учетную запись в соответствующей группе пользователей и тот же уровень доступа. При увольнении работника его исключают из списка и блокируют возможность доступа.

Единая точка управления. Каталог Active Directory позволяет распределить всех пользователей и ПК согласно имеющейся иерархии отделов и филиалов. К каждому из них применяются общие групповые политики. Они заключаются в одних и тех же настройках доступа и безопасности для каждого отдела. При добавлении нового ПК или пользователя его относят в одну из групп.

При этом дополнительных настроек не требуется, они применяются автоматически. Групповые политики AD позволяют назначать сетевые принтеры, настраивать офисные приложения, устанавливать уровень безопасности браузера и т. п.

Высокий уровень защиты данных. Службы AD помогают значительно повысить безопасность хранения информации. Высокий уровень защищенности обеспечивается двумя направлениями:

- единым хранилищем учетных записей, которые располагаются на выделенных серверах домена;

- использованием для аутентификации в доменной среде протокола Kerberos, более безопасного, чем NTLM в рабочих группах.

На что обратить внимание при внедрении AD

Службы Active Directory – это основа IT-структуры предприятия. Если она откажет, то и сеть, и работа сотрудников будут парализованы. Будет блокирован как вход в компьютер, так и доступ к документам и приложениям. Поэтому Active Directory должна быть тщательно спроектирована и развернута с учетом особенностей конкретной организации, например требуемой пропускной способности каналов между филиалами и отделами. Наилучший выход – обратиться для внедрения AD в специализированную компанию с большим опытом работы и хорошей репутацией на рынке IT-услуг.

Источник: t1-cloud.ru

Домен Active Directory — что это простыми словами, описание и отзывы

Любой начинающий пользователь, сталкиваясь с аббревиатурой AD, задается вопросом, что такое Active Directory? Active Directory — это служба каталогов, разработанная Microsoft для доменных сетей Windows. Входит в большинство операционных систем Windows Server, как набор процессов и сервисов. Первоначально служба занималась только централизованным управлением доменами.

Однако, начиная с Windows Server 2008, AD стала наименованием для широкого спектра служб, связанных с идентификацией, основанных на каталогах. Это делает Active Directory для начинающих более оптимальной для изучения.

Базовое определение

Сервер, на котором работают доменные службы каталогов Active Directory, называется контроллером домена. Он аутентифицирует и авторизует всех пользователей и компьютеры в сетевом домене Windows, назначая и применяя политику безопасности для всех ПК, а также устанавливая или обновляя программное обеспечение. Например, когда пользователь входит в компьютер, включенный в домен Windows, Active Directory проверяет предоставленный пароль и определяет, является ли объект системным администратором или обычным пользователем. Также он позволяет управлять и хранить информацию, предоставляет механизмы аутентификации и авторизации и устанавливает структуру для развертывания других связанных сервисов: службы сертификации, федеративные и облегченные службы каталогов и управления правами.

В Active Directory используются протоколы LDAP версии 2 и 3, версия Kerberos от Microsoft и DNS.

Active Directory — что это? Простыми словами о сложном

Отслеживание данных сети — трудоемкая задача. Даже в небольших сетях пользователи, как правило, испытывают трудности с поиском сетевых файлов и принтеров. Без какого-либо каталога средними и крупными сетями невозможно управлять, и часто приходится сталкиваться с трудностями при поиске ресурсов.

Предыдущие версии Microsoft Windows включали службы, помогающие пользователям и администраторам находить данные. Сетевое окружение полезно во многих средах, но явным недостатком являются неудобный интерфейс и его непредсказуемость. WINS Manager и Server Manager могут использоваться для просмотра списка систем, но они не были доступны конечным пользователям. Администраторы использовали User Manager для добавления и удаления данных совершенно другого типа сетевого объекта. Эти приложения оказались неэффективными для работы в крупных сетях и вызывали вопрос, зачем в компании Active Directory?

Каталог, в самом общем смысле, представляет собой полный список объектов. Телефонная книга — это тип каталога, в котором хранится информация о людях, предприятиях и правительственных организациях, и обычно в них записывают имена, адреса и номера телефонов. Задаваясь вопросом, Active Directory — что это, простыми словами можно сказать, что эта технология похожа на справочник, но является гораздо более гибкой. AD хранит информацию об организациях, сайтах, системах, пользователях, общих ресурсах и любом другом сетевом объекте .

Введение в основные понятия Active Directory

Зачем организации нужна Active Directory? Как уже упоминалось во введении в Active Directory, служба хранит информацию о сетевых компонентах. В пособии «Active Directory для начинающих» говорится о том, что это позволяет клиентам находить объекты в своем пространстве имен. Этот т ермин (также называемый деревом консоли) относится к области, в которой может располагаться сетевой компонент. Например, оглавление книги создает пространство имен, в котором главы могут быть соотнесены к номерам страниц.

DNS — это дерево консоли, которое разрешает имена узлов IP-адресам, как т елефонные книги предоставляют пространство имен для разрешения имен для номеров телефонов. А как это происходит в Active Directory? AD предоставляет дерево консоли для разрешения имен сетевых объектов самим объектам и может разрешить широкий спектр объектов, включая пользователей, системы и службы в сети.

Объекты и атрибуты

Все, что отслеживает Active Directory, считается объектом. Можно сказать простыми словами, что этим в Active Directory является любой пользователь, система, ресурс или служба. Общий объект терминов используется, поскольку AD способен отслеживать множество элементов, а многие объекты могут совместно использовать общие атрибуты. Что это значит?

Атрибуты описывают объекты в активный каталог Active Directory, например, все пользовательские объекты совместно используют атрибуты для хранения имени пользователя. Это касается и их описания. Системы также являются объектами, но у них есть отдельный набор атрибутов, который включает имя хоста, IP-адрес и местоположение.

Набор атрибутов, доступных для любого конкретного типа объекта, называется схемой. Она делает классы объектов отличными друг от друга. Информация о схеме фактически хранится в Active Directory. Что такое поведение протокола безопасности очень важно, говорит тот факт, что схема позволяет администраторам добавлять атрибуты к классам объектов и распределять их по сети во всех уголках домена без перезапуска любых контроллеров домена.

Контейнер и имя LDAP

Контейнер — это особый тип объекта, который используется для организации работы службы. Он не представляет собой физического объекта, как пользователь или система. Вместо этого он используется для группировки других элементов. Контейнерные объекты могут быть вложены в другие контейнеры.

У каждого элемента в AD есть имя. Это не те, к которым вы привыкли, например, Иван или Ольга. Это отличительные имена LDAP. Различающиеся имена LDAP сложны, но они позволяют идентифицировать любой объект внутри каталога однозначно, независимо от его типа.

Дерево терминов и сайт

Дерево терминов используется для описания набора объектов в Active Directory. Что это? Простыми словами это можно объяснить при помощи древовидной ассоциации. Когда контейнеры и объекты объединены иерархически, они имеют тенденцию формировать ветви — отсюда и название. Связанным термином является непрерывное поддерево, которое относится к неразрывному основному стволу дерева.

Продолжая метафорию, термин «лес» описывает совокупность, которая не является частью одного и того же пространства имен, но имеет общую схему, конфигурацию и глобальный каталог. Объекты в этих структурах доступны всем пользователям, если это позволяет безопасность. Организации, разделенные на несколько доменов, должны группировать деревья в один лес.

Сайт — это географическое местоположение, определенное в Active Directory. Сайты соответствуют логическим IP-подсетям и, как таковые, могут использоваться приложениями для поиска ближайшего сервера в сети. Использование информации сайта из Active Directory может значительно снизить трафик в глобальных сетях.

Управление Active Directory

Компонент оснастки Active Directory — пользователи. Это самый удобный инструмент для администрирования Active Directory. Он напрямую доступен из группы программ «Администрирование» в меню «Пуск». Он заменяет и улучшает работу диспетчера сервера и диспетчера пользователей из Windows NT 4.0.

Безопасность

Active Directory играет важную роль в будущем сетей Windows. Администраторы должны иметь возможность защищать свой каталог от злоумышленников и пользователей, одновременно делегируя задачи другим администраторам. Все это возможно с использованием модели безопасности Active Directory, которая связывает список управления доступом (ACL) с каждым атрибутом контейнера и объекта в каталоге.

Высокий уровень контроля позволяет администратору предоставлять отдельным пользователям и группам различные уровни разрешений для объектов и их свойств. Они могут даже добавлять атрибуты к объектам и скрывать эти атрибуты от определенных групп пользователей. Например, можно установить ACL, чтобы только менеджеры могли просматривать домашние телефоны других пользователей.

Делегированное администрирование

Концепцией, новой для Windows 2000 Server, является делегированное администрирование. Это позволяет назначать задачи другим пользователям, не предоставляя дополнительных прав доступа. Делегированное администрирование может быть назначено через определенные объекты или непрерывные поддеревья каталога. Это гораздо более эффективный метод предоставления полномочий по сетям.

В место назначения кому-либо всех глобальных прав администратора домена, пользователю могут быть даны разрешения только в рамках определенного поддерева. Active Directory поддерживает наследование, поэтому любые новые объекты наследуют ACL своего контейнера.

Термин «доверительные отношения»

Термин «доверительные отношения» по-прежнему используется, но доверительные отношения имеют разную функциональность. Не существует различия между односторонними и двусторонними трастами. Ведь все доверительные отношения Active Directory двунаправлены. Кроме того, все они являются транзитивными. Итак, если домен A доверяет домену B, а B доверяет C, тогда существует автоматические неявные доверительные отношения между доменом A и доменом C.

Аудит в Active Directory — что это простыми словами? Это функция безопасности, которая позволяет определить, кто пытается получить доступ к объектам, а также насколько эта попытка успешна.

Использование DNS (Domain Name System)

Система доменных имен, по-другому DNS, необходима для любой организации, подключенной к Интернету. DNS предоставляет разрешение имен между общими именами, такими как mspress.microsoft.com, и необработанные IP-адреса, которые используют компоненты сетевого уровня для связи.

Active Directory широко использует технологию DNS для поиска объектов. Это существенное изменение в сравнении с предыдущими операционными системами Windows, которые требуют, чтобы имена NetBIOS были разрешены IP-адресами, и полагаются на WINS или другую технику разрешения имен NetBIOS.

Active Directory работает лучше всего при использовании с DNS-серверами под управлением Windows 2000. Microsoft упростила для администраторов переход на DNS-серверы под управлением Windows 2000 путем предоставления мастеров миграции, которые управляют администратором через этот процесс.

Могут использоваться другие DNS-серверы. Однако в этом случае администраторы должны будут тратить больше времени на управление базами данных DNS. В чем заключаются нюансы? Если вы решите не использовать DNS-серверы под управлением Windows 2000, вы должны убедиться, что ваши DNS-серверы соответствуют новому протоколу динамического обновления DNS.

Серверы полагаются на динамическое обновление своих записей, чтобы найти контроллеры домена. Это неудобно. Ведь, е сли динамическое обновление не поддерживается, обновлять базы данных приходится вручную.

Домены Windows и интернет-домены теперь полностью совместимы. Например, имя, такое как mspress.microsoft.com, будет определять контроллеры домена Active Directory, ответственные за домен, поэтому любой клиент с DNS-доступом может найти контроллер домена. Клиенты могут использовать разрешение DNS для поиска любого количества услуг, поскольку серверы Active Directory публикуют список адресов в DNS с использованием новых функций динамического обновления. Эти данные определяются как домен и публикуются через записи ресурсов службы. SRV RR следуют формату service.protocol.domain.

Серверы Active Directory предоставляют службу LDAP для размещения объекта, а LDAP использует TCP как базовый протокол транспортного уровня. Поэтому клиент, который ищет сервер Active Directory в домене mspress.microsoft.com, будет искать запись DNS для ldap.tcp.mspress.microsoft.com.

Глобальный каталог

Active Directory предоставляет глобальный каталог (GC) и предоставляет единственный источник для поиска любого объекта в сети организации.

Глобальный каталог — это сервис в Windows 2000 Server, который позволяет пользователям находить любые объекты, которым был предоставлен доступ. Эта функциональность намного превосходит возможности приложения Find Computer, включенного в предыдущие версии Windows. Ведь пользователи могут искать любой объект в Active Directory: серверы, принтеры, пользователей и приложения.

Источник: fb.ru

Active Directory простыми словами

Active Directory простыми словами. Преимущества и возможности. Установка и настройка Archive Directory.

24 Июл 2020 09:55  IT GIRL

IT GIRL  12

12

Post Views: 801

Active Directory простыми словами Блог 2020-07-24 ru Active Directory простыми словами

286 104

Boodet Online +7 (499) 649 09 90 123022 , Москва , ул. Рочдельская, дом 15, строение 15

286 104

Boodet Online +7 499 649 09 90 123022 , Москва , ул. Рочдельская, дом 15, строение 15

Поделиться

Поделиться

Archive Directory простыми словами

Microsoft Active Directory (AD) — это важный компонент защиты сетей на базе Windows Server. Что такое Active Directory , где применить и как настроить — рассказывают специалисты Boodet.Online.

Определение

Active Directory, представленная в Windows Server 2000, входит в состав большинства версий ОС Windows Server. Основная функция — облегчить аутентификацию и авторизацию пользователей и ресурсов в домене AD (логическая совокупность пользователей, компьютеров, групп и других объектов).

Устройство

- доменные (AD DS) — хранят и проверяют учетные данные пользователей;

- облегченные службы каталогов (AD LDS);

- службы сертификации (AD CS) — сертификаты с открытым ключом, поддерживающие шифрование;

- службы федерации (AD FS) — для организации единого входа;

- службы управления правами (AD RMS) — управление правами доступа.

Возможности

Основные преимущества Active Directory основаны на возможностях служб:

- централизация ресурсов;

- управление безопасностью;

- единый вход для доступа к глобальным ресурсам;

- упрощенное расположение ресурса.

Объекты и атрибуты

Объектом называют все, за чем следит Active Directory. Ими бывают:

- система;

- пользователь;

- служба;

- ресурс.

Атрибут — это то, что объекты используют совместно. Например, службы и система совместно пользуются данными о разрешениях для учетных записей. Атрибуты бывают уникальными или в виде наборов (схем). Схемы нужны, чтобы классы объектов отличались. Вся информация о наборах хранится в Active Directory.

Структура

Структура Active Directory — это дерево консоли, которое управляет разрешениями для всех разрешений. Проще говоря, под структурой подразумевают набор правил и описаний для множества ситуаций взаимодействия.

Репликация

Репликация Active Directory представляет собой автоматическое клонирование всех данных, описаний и состояний. Существует три типа репликации:

- доменные — клонируются данные из всех существующих доменов;

- схем — когда синхронизируют наборы данных;

- конфигурации — клонирование происходит среди контроллеров.

Все три типа можно проводить как внутри, так и между узлами. В первом случае клонирование происходит по расписанию, во втором — автоматически, когда нагрузка на сеть минимальная.

Контейнер и LDAP

Контейнер — тот же объект, только отвечающий за работу службы. Бывает простым или вложенным. Проще говоря, это аналог пространства, куда помещают другие элементы Active Directory. LDAP — это имена контейнеров.

Дерево терминов и сайт

Дерево терминов нужно, когда набор объектов в AD нуждается в описании. Это происходит в том случае, если объекты и контейнеры являются частью одной иерархии. Помимо термина «дерево», в описании службы можно встретить термин «лес» — совокупность с общей конфигурацией, схемой и каталогом, но с разными пространствами имен.

Термин «сайт» означает географическое местоположение IP-подсетей. Сайты применяют, когда нужно снизить трафик (с помощью обращения к ближайшему серверу).

Установка и настройка Active Directory

Первый этап установки и настройки Active Directory — добавление роли доменных служб. Это будет установка на основании ролей и функций. Настраивать AD можно внутри панели управления Windows Server — с помощью удобной графической консоли.

Детальную настройку AD лучше поручить профессионалам — для того, чтобы менять роли и описания или оставлять значения по умолчанию, потребуется опыт и понимание механизмов служб Active Directory .

Что делает IT-специалист во время настройки:

- превращает Windows-сервер в контроллер домена;

- добавляет пользователей и группы (и назначает им роли);

- настраивает параметры доступа;

- создает сертификат SSL.

Безопасность

Как сделать Active Directory еще безопаснее? Специалисты Boodet.Online рекомендуют:

- Отключить гостевые учетные записи и переименовать учетную запись администратора по умолчанию. Такие записи чаще всего «ломают» хакеры.

- Обеспечить создание надежных паролей. Пользователи должны создавать сложные пароли и часто их менять. Можно настроить требования к паролям в групповой политике.

- Завести сервисные аккаунты в Active Directory . Смысл в том, чтобы дать учетным записям имена, которые идентифицируют их как учетные записи служб, а потом поместить в общую группу. Оттуда уже можно применить политику ко всем серверам, чтобы запретить «Локальный вход», но разрешить «Вход в качестве службы».

- Проводить аудит событий. Что можно контролировать: учетные записи, доступ к службе каталогов, вход в систему, доступ к объекту, использование привилегий, системные события;

- Не забывать про резервное копирование. Рекомендуем регулярно копировать состояние системы, БД Active Directory , данные SYSVOL, реестр, системные файлы и БД COM +.

Администрирование

Лучше всего назначить одного или нескольких человек с правами администратора в Active Directory . Администратор должен иметь отдельную учетную запись от своей обычной повседневной.

Что контролирует администратор:

- конфигурацию леса и домена;

- организационные единицы (OU);

- объекты групповой политики (GPO);

- пароли и политики аудита;

- имена, роли и IP-адреса серверов документов.

DNS

Служба DNS нужна во всех случаях, когда требуется подключение к интернету. Active Directory использует систему доменных имен в тех случаях, когда нужно найти объект (например, контроллер домена). За настройку и работу DNS отвечает тот же администратор, который контролирует процессы AD.

Интеграция сервисов и оборудования

Службы Active Directory соответствуют стандарту LDAP, поэтому их можно интегрировать с популярными сервисами:

- Exchange Server ;

- ISA Server ;

- TMG.

Благодаря протоколу ADIUS, службы можно интегрировать практически с любым сетевым оборудованием.

Заключение

Службы Active Directory — это важная часть инфраструктуры IT. AD обеспечивает работоспособность серверов и сети в целом. Именно поэтому развертыванием и настройкой служб должны заниматься специалисты.

Источник: boodet.online