Троянская программа (также троян, троянец, троянский конь) — вредоносная программа, проникающая на компьютер под видом безвредной — кодека, скринсейвера, хакерского ПО и т. д.

Троянские программы не имеют собственного механизма распространения, и этим отличаются от вирусов, которые распространяются, прикрепляя себя к безобидному ПО или документам, и «червей», которые копируют себя по сети. Троянские программы крайне просты в написании: простейшие из них состоят из нескольких десятков строк кода на Visual Basic или C++.

Название «троянская программа» происходит от названия «троянский конь» — деревянный конь, по легенде, подаренный древними греками жителям Трои, внутри которого прятались воины, впоследствии открывшие завоевателям ворота города. Такое название, прежде всего, отражает скрытность и потенциальное коварство истинных замыслов разработчика программы.

Троянская программа, будучи запущенной на компьютере, может:

- мешать работе пользователя (в шутку, по ошибке или для достижения каких-либо других целей);

- шпионить за пользователем;

- использовать ресурсы компьютера для какой-либо незаконной (а иногда и наносящей прямой ущерб) деятельности.

Для того, чтобы спровоцировать пользователя запустить троянскую программу, файл программы (его название, иконку программы) называют служебным именем, маскируют под другую программу (например, установки другой программы), файл другого типа или просто дают привлекательное для запуска название, иконку и т. п. Злоумышленник может перекомпилировать существующую программу, добавив к её исходному коду вредоносный, а потом выдавать за оригинал или подменять его.

Как удалить вирус или троян с компьютера?

Список использованной литературы

Список использованной литературы

1.Н.Н.Безруков «Классификация компьютерных вирусов MS-DOS и методы защиты от них», 2004г.

2.Документации на антивирусные программы, 2005 г.

3.Официальный сайт компании лабораторией Matousec Transparent Securityм, www.matousec.com

4.Фигурнов В.Э., «IBM PC для пользователя». 2000 г.

5.Файтс Ф., Джонстон П., Кратц М. «Компьютерный вирус: проблемы и прогноз», 2003

Похожие работы

нужно создать программу на ABC Pascal для расчета катушек индуктивности

Система поддержки принятия решений по выбору программного обеспечения для пользователей локальных вычислительных сетей

нужно создать программу на ABC Pascal для расчета катушек индуктивности 2

Система поддержки принятия решений по выбору программного обеспечения для пользователей локальных вычислительных сетей 2

Содержание пояснительной записки и ее значение для пользователей на примере ООО «…»

Содержание пояснительной записки в соответствии с ПБУ и ее значение для пользователей

разработка программы на языке ассемблера для микропроцессора КР580ВМ80.

«Разработка программы продвижения нового продукта для ООО «СМ-Север»

Бизнес — деятельность для своего блага или для пользы общества?

Разработка программы продвижения нового продукта для ООО СМ-Север

- Сочинения по литературе

- Краткие содержания

- Писатели

- Эпохи

- Контакты

- Подбор репетитора

Источник: referatbooks.ru

Что такое Trojan и как от них защищаться

Что такое вирус «троян»?

Сегодня сложно найти человека, который не сталкивался бы с компьютерными вирусами. Часто мы даже не догадываемся о том, что какая-нибудь вредоносная программа прямо сейчас находится на нашем компьютере. Конечно, иногда это и проходит незамеченным: существует достаточное количество вирусов, которые наносят незаметный ущерб системе. Но не стоит, в то же время, забывать о небезызвестных троянских программах, которые способны нанести компьютеру ощутимый вред. Что же такого особенного в этих программах, и как вы можете обезопасить от них свой компьютер?

Принцип работы вируса «Троян»

Вирус «троян» получил, что очевидно, своё название по аналогии с небезызвестным Троянским конём. Если выражаться образно, этот вирус, в отличие от других, попадает в компьютер путём «диверсии», а «не атаки». Как правило, его присутствие остаётся незамеченным абсолютно до тех пор, пока он не начинает свою деятельность внутри системы.

Сам вирус пришёл к нам еще со времён программы DOS. Основное отличие тогдашнего «трояна» от его современного аналога заключается в том, что в былые времена вирус ориентировался на отдельный компьютер, сейчас же «трояны» создаются, в основном, для работы в Интернете. Основное отличие «трояна» от другого вируса — это то, что после активизации «троян» продолжает поддерживать связь со своим создателем, в то время как другие вирусы начинают жить своей жизнью.

Чем же занимается вирус «троян», и в чём основная опасность этого вируса?

Итак, проникнув на компьютер, эта программа разворачивает бурную диверсионную деятельность. Например, создатель «трояна» может получить доступ к информации личного характера пользователя «заражённого» компьютера, в том числе, паролям. Хакер также получает возможность установить серверы дистанционного управления. Это значит, что отныне он сможет работать на своём компьютере от имени вашего. Естественно, благодаря «трояну» злоумышленник получает доступ ко всем хранящимся на вашем компьютере файлам, может наладить их обмен с другими компьютерами, скачивать различные файлы и программы.

Каким же образом ваш компьютер может «заразиться» этим вирусом?

Обращали ли вы внимание на то, насколько часто при работе в Интернете вам предлагают скачать новую версию какой-либо программы/перейти по сомнительной ссылке/ присылают письмо «по ошибке»? Всё это является способами распространения «трояна». Некоторые антивирусы не запрограммированы защищать ваш компьютер именно в этот момент проникновения вируса. Достаточно открыть программу, прикреплённую к такому письму, или же нажать кнопку «Запустить» во внезапно выплывшем окошке при работе в Интернете — и вирус уже проник в компьютер. Иногда это нажатие происходит даже случайно, автоматически, вопреки желанию пользователя.

Проникнув на компьютер, «троян» в первую очередь обеспокоен тем, чтобы «пустить там корни». Ему необходимо закрепиться на компьютере, в противном случае он будет уничтожен при следующем же перезапуске системы. Чаще всего вирус в Windows можно обнаружить в трёх следующих местах. Во-первых, это реестр. Во-вторых, папка «Автозагрузка». И, в-третьих, «win.ini».

И если в первый раз вредоносную программу, хотите или нет, но запускаете именно вы, то дальнейшая её деятельность происходит уже автоматически: вирус не нуждается в ручном запуске.

Как же бороться с «трояном»?

Одним из способов защиты от «трояна» является проверка вышеперечисленных мест (реестр, «Автозагрузка» и «win.ini») с помощью специальных программ. В перечне таких программ можно вспомнить PCSecurityGuard и RunServices. Они способны обезвредить «троянов». Никогда не нужно забывать о стандартном способе защиты компьютера: антивирусах.

Но не стоит заблуждаться насчёт всемогущества таких программ. Многие антивирусы просто не способны обнаружить «трояна». Они нацелены на обычные вирусы и не классифицируют «троянов» как таковых. В последние годы появилось определённое число специальных программ, действия которых нацелены на поиск и уничтожение именно «троянов» (например, BackWork или TheCleaner).

Но и этот способ защиты далёк от идеала. Всё потому, что эти программы несовершенны. Они достаточно новые и нуждаются в доработке, следовательно, не могут стопроцентно защитить ваш компьютер от этих вредоносных программ. Их массовое использование на настоящий момент не оправдано.

Для полного уничтожения вируса необходимо придерживаться следующего алгоритма. ,

- Первым вашим действием должно стать обнаружение местонахождения самого вируса. При этом, не забывайте о дважды перечисленных выше местах.

- После обнаружения программы полностью удалите его с вашего компьютера.

- Затем выполните перезагрузку системы.

- И только теперь вы, наконец, можете удалить «заражённый» файл. Но! В случае если вы удалите этот файл сразу, не выполнив предварительно удаление самой вредоносной программы, ваши действия окажутся безрезультатными и лишь создадут видимость избавления от вируса.

- Использование программы Doctor Web Light для защиты устройства на платформе андроид

- Чехлы для планшетных компьютеров

- Dr.Web CureIt – надежный, бесплатный антивирусный сканер

- Самый безопасный интернет браузер

- Зачем отключать автозапуск флешки

Источник: www.infoconnector.ru

Аппаратные трояны в компьютерных процессорах

В последние годы тема аппаратных троянов привлекла внимание и правительств разных стран, и производителей, и научного сообщества. Но до сих пор все разговоры носят преимущественно теоретический характер. Никто не знает, как эти трояны могут выглядеть на практике и насколько трудно их внедрить в микросхему.

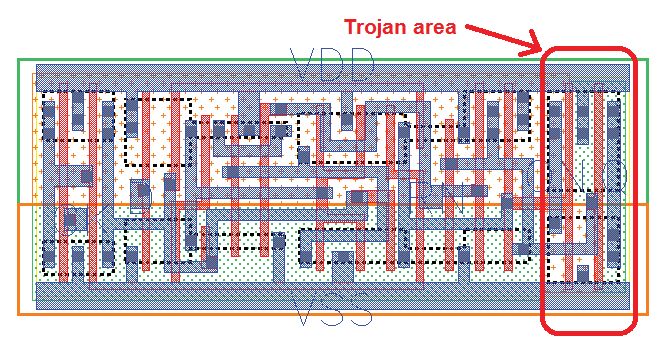

Группа исследователей из США, Нидерландов, Швейцарии и Германии опубликовала научную работу, в которой описывается исключительно скрытный метод внедрения троянов в микросхему — так, что вредоносные изменения невозможно обнаружить ни под микроскопом, ни с помощью функциональных тестов, ни другими известными методами, в том числе сравнением со стандартными образцами.

ЗАЧЕМ ЭТО НУЖНО

Скрытую функциональность микросхем можно использовать в различных целях. Например, можно скомпрометировать генератор псевдослучайных чисел в центральном процессоре ПК (см. пример ниже), тем самым ослабляя криптографическую защиту. Генератор псевдослучайных чисел — это ключевой элемент любой криптографической системы, его корректная работа имеет важнейшее значение для общей безопасности.

Теоретически с помощью бэкдора можно добавить в микросхему любую постороннюю функциональность. Это может представлять реальную угрозу, если чипы используются на предприятиях военно-промышленного комплекса или в военной технике. Можно предположить, что в случае военных действий враг получает возможность вывести из строя компьютерное оборудование противника, и победа ему практически гарантирована.

В современном глобализированном мире большая часть всех используемых микросхем изготовляется на заводах всего лишь нескольких компаний. Это повышает вероятность внедрения троянов. Кстати, в 2005 году научный комитет при министерстве обороны США выражал озабоченность тем фактом, что армия все больше использует компьютерные микросхемы заграничного (китайского) производства. Очевидно, что эти опасения уже тогда могли иметь под собой реальные основания.

Даже если микросхемы изготавливаются на доверенном заводе у доверенной компании, все равно есть риск внедрения троянов на одном из этапов производства. По мнению авторов научной работы, угроза появления скомпрометированных чипов будет только возрастать.

КАК ЭТО РАБОТАЕТ

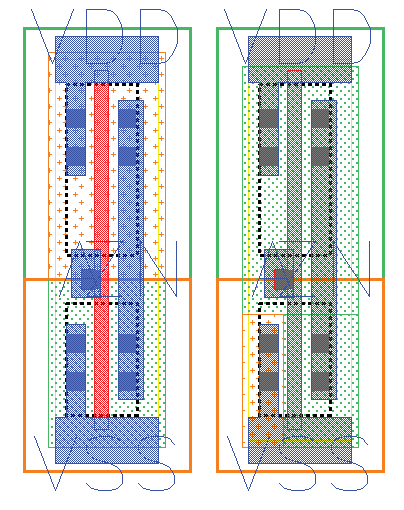

Метод заключается в изменении полярности допанта на определенных участках транзистора таким образом, чтобы предсказуемо изменить свойства транзистора. Допант — модифицирующая добавка, повышающая удельную электрическую проводимость материала, стандартная часть процесса по изготовлению микросхем. В данном случае в процессе производства некто может изменить характеристики техпроцесса нужным ему образом.

Другие статьи в выпуске:

Хакер #178. Mesh-сети или строим свой интернет

- Содержание выпуска

- Подписка на «Хакер» -60%

Исследователи в своей работе приводят два примера, как такая атака может работать на практике. Один из этих примеров — модификация модуля ГПСЧ в процессорах Intel Ivy Bridge.

ГПСЧ в процессоре Intel Ivy Bridge генерирует 128-битные псевдослучайные числа, он состоит из двух частей: источника энтропии и системы цифровой постобработки. Один из модулей постобработки выдает результат на основе неизвестных 128-битных случайных чисел от источника энтропии и неизвестных 128-битных чисел K, которые вычисляются в процессе обработки. Задача злоумышленника — изменить определенное количество из 128 регистров K на постоянные значения. Таким образом, злоумышленник снижает вероятность угадать случайное число с 1/2128 до 1/2n, где n — количество немодифицированных регистров K.

Если мы не знаем, сколько изменено регистров и какие именно, посторонний наблюдатель не способен определить неслучайность генерируемого потока битов. Ученые показали, что, например, при n = 32 внешние статистические тесты зарегистрируют хороший поток случайных чисел, а модуль с трояном даже пройдет внутренний тест built-in self-test (BIST), встроенный в микросхему для самодиагностики.

Источник: xakep.ru