Программы-шпионы (spyware) — это программы, которые устанавливаются на компьютеры без согласия пользователей и собирают информацию, которая может быть использована без их ведома и согласия. Вот как они работают:

1. Установка программы-шпиона на компьютер. Обычно она маскируется под другую программу или расширение браузера.

2. Собирание информации. Программа-шпион может собирать данные о том, как пользователь использует свой компьютер, какие сайты он посещает, какие файлы он открывает и т.п.

3. Отправка информации на удаленный сервер. Собранная информация отправляется на удаленный сервер, где ее могут использовать злоумышленники для своих целей.

4. Реклама и мошенничество. Программа-шпион может использоваться для показа рекламы или для мошенничества.

5. Препятствие работе компьютера. Некоторые программы-шпионы могут замедлять работу компьютера и вызывать ошибки.

Чтобы защититься от программ-шпионов, нужно использовать антивирусное программное обеспечение, а также не устанавливать программы и расширения из ненадежных источников.

Программы-шпионы учат осторожности

Похожие записи:

- Какие программы-шпионы существуют и как от них защититься?

- Что такое вредоносные программы-шпионы?

- Какие существуют программы-шпионы?

- Как работают антивирусные программы и как их выбрать?

- Как работают программы для управления HR?

Источник: qaa-engineer.ru

Разгадка интересных фактов о шпионском ПО

Вам следует прочитать эти устройства воспроизведения, когда вы узнаете интересные факты о сообщениях об ошибках рекламного ПО.Шпионское ПО — это нежелательный настольный инструмент, который проникает в ваше компьютерное устройство и крадет данные об использовании Интернета и конфиденциальную информацию. Шпионское ПО считается одним из видов шпионского ПО — вредоносного ПО, предназначенного для сканирования или повреждения вашего компьютера, часто без вашего ведома.

Шпионское ПО обычно представляет собой нежелательный инструмент, который проникает в ваше компьютерное устройство и крадет наше интернет-соединение и конфиденциальную информацию. Шпионское ПО, вероятно, классифицируется как тип вредоносного ПО — шпионское ПО, предназначенное для доступа к вашему компьютеру или его повреждения во многих случаях без вашего ведома.

Когда казалось, что создано шпионское ПО?

Многие интернет-операторы впервые столкнулись со шпионским и рекламным ПО в 1999 году, когда наряду с программным обеспечением для отслеживания появился популярный конкурент бесплатного программного обеспечения под названием Elf Bowling. Рекламное ПО почти всегда сообщается антивирусными программами, независимо от того, является ли программа разрушительной.

Если вы не жили на планете из-за последних пяти или около того лет, вы обычно слышали о шпионских программах, и я надеюсь, что вы принимаете во внимание меры предосторожности, чтобы не заразить компьютер. Но знаете ли вы, что меры предосторожности, которые признают владельцы для защиты вашего ПК, могут быть неэффективными? Вот десять моих лучших фактов о шпионских программах — некоторые из них могут вас беспокоить!

Программы шпионы на компьютере, как их обнаружить и удалить

Что самое главное предпочитаемое шпионское ПО?

CoolWebSearch (CWS) CoolWebSearch может захватить любые скидки: веб-поиск, домашняя страница и другие настройки Internet Explorer.Аллигатор (УСИЛЕНИЕ)180 научныхВаших сотрудников.Истбар / обновление.Транспондер (vx2)Интернет-оптимизатор.BlazeFind.Горячо, учитывая этот ад

1. По результатам аудита, проведенного компанией Webroot Software в 2008 году, на среднем домашнем ПК установлено 30 рекламных программ. Типы инфекций варьируются от безобидного рекламного ПО до вредоносной системной рекламы и троянов. Рекламное ПО — это программы, установленные внутри программ, отображающих рекламу.

Системные мониторы действительно гораздо более ненавистны и отслеживают личную активность пользователя в Интернете или собирают личные факты и политики. Троянский конь можно охарактеризовать как вредоносное программное обеспечение, которое, хотя и не виновно само по себе, но начинает предвещать возможность установки новых вредоносных программ. Webroot Software определила, что в среднем 30 шпионских программ состоят как минимум из одного монитора производительности и троянского коня.

2. Преступники могут найти раскрытую вашу личность всего за несколько кликов. Шпионское ПО может собирать комментарии и любую личную информацию вокруг себя, включая номера кредитных карт, банковские реквизиты, имена пользователей и пароли. По данным Ресурсного центра по краже личных данных, каждую минуту в США страдают 13,3 человека. Хотя не все типы шпионских программ связаны со шпионскими программами, это даже последняя пугающая идея, что они могут развиваться так легко, когда ваш компьютер заражается с помощью этого типа вредоносных программ в сочетании с ситуацией.

Что может вредоносное ПО? ?

Шпионское ПО может собирать практически любой тип данных, в том числе политики и личную информацию, такую как привычки просмотра Интернета, общение с клиентами, а также банковские или кредитные новости. Шпионское ПО также может поставить под угрозу манипуляции конкретного пользователя с компьютером, в основном путем установки дополнительной системы или перенаправления планетарных браузеров.

3. Шпионское ПО может постоянно выводить из строя ваш компьютер. Каждый компьютер имеет контролируемое количество системных ресурсов. Каждый раз, когда запускается ряд программ, компьютеру приходится предлагать все больше и больше ресурсов, предназначенных для аутсорсинга. Заражение вредоносным ПО приводит к более длительному процессу загрузки и общему снижению производительности компьютера человека.

Одобрено: ASR Pro

ASR Pro — самый популярный и эффективный в мире инструмент для ремонта ПК. Миллионы людей доверяют ему обеспечение быстрой, бесперебойной и безошибочной работы своих систем. Благодаря простому пользовательскому интерфейсу и мощному механизму сканирования ASR Pro быстро находит и устраняет широкий спектр проблем Windows — от нестабильности системы и проблем с безопасностью до проблем с управлением памятью и производительностью.

4. Шпионское ПО значительно замедляет ваше интернет-соединение. Все интернет-соединения имеют ограниченное использование передачи данных, поскольку они могут передаваться в любом случае. Все вредоносные программы взаимодействуют с Интернетом, используя часть ваших сообщений, отправленных через Интернет. Чем больше шпионского ПО, тем больше возможностей для интернет-разговоров и тем меньше места в вашем интернет-дополнении для собственного использования.

Что такое реальный мир? примеры, связанные со шпионским ПО?

Шпионское ПО делится на четыре типа: рекламное ПО, системные пути, отслеживание, веб-отслеживание и трояны; Примерами других широко известных типов являются возможности домашнего телефона, кейлоггеры, руткиты и маяки управления цифровыми правами.

0. Шпионское ПО превратит вас в спамера. Некоторые смогут загружать шпионское ПО или любое другое программное обеспечение, которое может рассылать спам на их ПК. В некоторых случаях это может привести к полной блокировке вашего интернет-соединения, если ваш надежный интернет-провайдер отслеживает спам, чтобы разоблачить вас.

6. Шпионское ПО может быть легко размещено на вашем компьютере без вашего ведома. В некоторых случаях только небольшое количество шпионских программ также может привести к очень большому количеству многих других, так как первоначальная инфекция загружается автоматически в дополнение к установке других вредоносных программ в обычном режиме.

7. Шпионские программы могут позволить киберпанкам завладеть вашим компьютером. Некоторые господа устанавливают на ваш компьютер бэкдор, который, как правило, позволяет кому-то за пределами вашего дома подключаться к вашему компьютеру через Интернет и дает любому человеку полный контроль над тем, как он используется. После этого ваш компьютер может превратиться в сплошного «зомби», рассылающего спам, трояны и компьютерные вирусы.

7. Некоторые приложения для удаления шпионского ПО устанавливают шпионское ПО. Почему, без сомнения, они это делают? Чтобы спрятаться от вашего самого программного обеспечения для мониторинга. Я думаю об этом. Вы устанавливаете соответствующую антишпионскую программу, чтобы защитить себя от шпионского ПО.

Фальшивая программа-шпион будет сканировать вашу компьютерную систему на наличие всех программ-шпионов, кроме своего собственного авторизованного списка. х шпионское ПО. Они думают, что он работает хорошо и выглядит безопасным при использовании вашего ПК, в то время как Secret Spying почти всегда является программным обеспечением, которое может распространять спам или отслеживать ваше использование, направляя личную информацию. Посетите spywarewarrior.com, чтобы получить собственный список программ для удаления поддельных программ-шпионов.

9. Лучшая антишпионская программа находится в 90% шпионских программ. Ознакомьтесь с некоторыми особенностями антишпионского программного обеспечения на каждом ПК. И в журналах вы обнаружите, что просто никакое связанное с ними программное обеспечение не обнаруживает больше, чем 90%, поэтому большинство не может удалить более 80%. Не обманывайтесь тем фактом, что антишпионское ПО, если его никогда не использовать, в конце концов, 90% обычно намного лучше, чем 0%, что было бы лучшим показателем обнаружения без антишпионского ПО.

10. Многие пользователи жестких дисков прибегают к очистке своих компьютеров и переустановке всего, что необходимо для защиты системы от шпионских программ. Хотя он выполняет свою работу, он не защитит вашу жизнь от повторного заражения и может быть пустой тратой времени или привести к потере важных данных. После того, как система снова заработает и снова заработает, повторное заражение может занять всего пару минут.

Что потребуется Я знаю о шпионском ПО?

Шпионское ПО — это тип вредоносного ПО, которое отслеживает и отслеживает активность на вашем устройстве и в Интернете, чтобы собирать информацию для сторонних функций. Он работает в метро или подключается к операционной системе человека. Таким образом, вы вряд ли знаете, что они там.

Источник: windowsdiary.com

Презентация, доклад по МДК 01.04.Информационная безопасность на тему Клавиатурные шпионы. Принципы работы и методы обнаружения

В феврале 2005 года бизнесмен из Флориды Джо Лопес (Joe Lopez) подал иск против Bank of America: неизвестные хакеры украли у американского предпринимателя с его банковского счета в Bank of America 90 тыс. долларов, которые каким-то

- Главная

- Информатика

- Презентация по МДК 01.04.Информационная безопасность на тему Клавиатурные шпионы. Принципы работы и методы обнаружения

Слайд 1Клавиатурные шпионы. Принципы работы и методы обнаружения

Слайд 2В феврале 2005 года бизнесмен из Флориды Джо Лопес (Joe Lopez)

подал иск против Bank of America: неизвестные хакеры украли у американского предпринимателя с его банковского счета в Bank of America 90 тыс. долларов, которые каким-то образом были переведены в Латвию.

В результате расследования выяснилось, что на компьютере Лопеса присутствовал вирус Backdoor.Win32.Apdoor (Backdoor.Сoreflood), который фиксирует все клавиатурные нажатия пользователя и через Интернет направляет их злоумышленникам. Именно таким образом к хакерам попали пароль и логин Джо Лопеса, который регулярно работал через Интернет со своим счетом в Bank of America.

Однако суд отказал истцу в возмещении ущерба, указав на то, что г-н Лопес пренебрег элементарными мерами предосторожности при работе со своим банковским счетом через Интернет: детектирование указанного вируса было добавлено в антивирусные базы почти всех производителей антивирусного ПО еще в 2003 году.

Исчезновению 90 тыс. долларов со счета Джо Лопеса помог обычный кейлоггер.

Слайд 3 Что такое кейлоггер?

В переводе с английского keylogger — это регистратор нажатий

клавиш.

Кейлоггер (клавиатурный шпион) — программное обеспечение, основным назначением которого является скрытый мониторинг нажатий клавиш и ведение журнала этих нажатий.

Слайд 4Причины для использования «легальных» кейлоггеров:

для родителей: отслеживание действий детей в Интернете

и оповещение родителей в случае попыток зайти на сайты «для взрослых»;

для ревнивых супругов: отслеживание действий своей половины в Сети в случае подозрения на «виртуальную измену»;

для службы безопасности организации: отслеживание фактов нецелевого использования персональных компьютеров, их использования в нерабочее время;

Слайд 5для службы безопасности организации: отслеживание фактов набора на клавиатуре критичных слов

и словосочетаний, которые составляют коммерческую тайну организации, и разглашение которых может привести к материальному или иному ущербу для организации;

для различных служб безопасности: проведение анализа и расследования инцидентов, связанных с использование персональных компьютеров;

другие причины.

Слайд 6 Все кейлоггеры можно условно разделить на аппаратные и программные.

Аппаратные представляют

собой небольшие устройства, которые могут быть закреплены на клавиатуре, проводе или в системном блоке компьютера.

Программные — это специально написанные программы, предназначенные для отслеживания нажатий клавиш на клавиатуре и ведения журнала нажатых клавиш.

Слайд 7 Наиболее популярные технические подходы к построению программных кейлоггеров:

системная ловушка на сообщения

о нажатии клавиш клавиатуры (устанавливается с помощью функции WinAPI SetWindowsHook, для того чтобы перехватить сообщения, посылаемые оконной процедуре, — чаще всего пишется на C);

циклический опрос клавиатуры (с помощью функции WinAPI Get(Async)KeyState, GetKeyboardState — чаще всего пишется на VisualBasic, реже на Borland Delphi);

драйвер-фильтр стека клавиатурных драйверов ОС Windows (требует специальных знаний, пишется на C).

Слайд 8 Примерное распределение указанных типов кейлоггеров показано на следующей диаграмме:

Слайд 9 В последнее время отмечается тенденция использования в кейлоггерах методов сокрытия (маскировки)

своих файлов — так, чтобы их нельзя было найти вручную или с помощью антивирусного сканера. Такие методы принято называть rootkit-технологиями.

Можно выделить два основных типа технологий сокрытия, используемых кейллоггерами:

с использованием методов сокрытия пользовательского режима (UserMode);

с использованием методов сокрытия режима ядра операционной системы (KernelMode).

Слайд 10Примерное распределение используемых кейлоггерами технологий сокрытия показано на следующей диаграмме:

Слайд 11Способы распространения кейлоггеров

при открытии файла, присоединенного к электронному письму;

при запуске

файла из каталога, находящегося в общем доступе в peer-to-peer сети;

с помощью скрипта на веб-страницах, который использует особенности интернет-браузеров, позволяющие программам запускаться автоматически при заходе пользователя на данные страницы;

с помощью ранее установленной вредоносной программы, которая умеет скачивать и устанавливать в систему другие вредоносные программы.

Слайд 12Аппаратные клавиатурные шпионы

Установка устройства слежения в разрыв кабеля клавиатуры (например, устройство

может быть выполнено в виде переходника PS/2);

Встраивание устройства слежения в клавиатуру;

Считывание данных путем регистрации ПЭМИН (побочных электромагнитных излучений и наводок);

Визуальное наблюдение за клавиатурой.

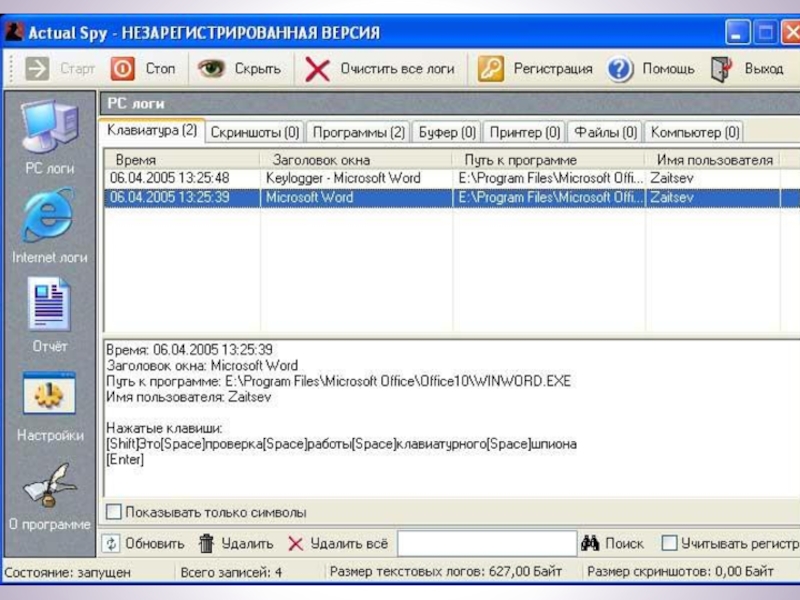

Слайд 13Программные клавиатурные шпионы

Распространенная коммерческая программа ActualSpy (http://www.actualspy.ru).

Возможности:

может регистрировать клавиатурный ввод

(с регистрацией заголовка окна и имени программы), снимать скриншоты экрана по расписанию, регистрировать запуск/останов программ, следить за буфером обмена, принтером, создаваемыми пользователем файлами. Кроме того, в программе реализовано слежение за Интернет-соединениями и посещаемыми сайтами.

Слайд 14

Слайд 15 Программа имеет простейшую маскировку от обнаружения – она не видна в

стандартном списке задач Windows. Для анализа собранной информации программа формирует протоколы в формате HTML. Принцип работы программы ActualSpy основан на ловушке, регистрирующей события клавиатуры.

Другие примеры:

SpyAgent (http://www.spytech-web.com),

ActMon (http://www.actmon.com),

SpyBuddy (http://www.actmon.com),

PC Activity Monitor (http://www.keyloggers.com),

KGB Spy (http://www.refog.ru/) и др.

Слайд 16Методики поиска клавиатурных шпионов

Слайд 17Поиск по сигнатурам. Сигнатурный поиск позволяет однозначно идентифицировать клавиатурные шпионы, при

правильном выборе сигнатур вероятность ошибки практически равна нулю. Однако сигнатурный сканер сможет обнаруживать заранее известные и описанные в его базе данных объекты;

Эвристические алгоритмы. Эвристический поиск носит вероятностный характер. Этот метод наиболее эффективен для поиска клавиатурных шпионов самого распространенного типа – основанных на ловушках. Однако подобные методики дают много ложных срабатываний, например, существуют сотни безопасных программ, не являющихся КШ, но устанавливающих ловушки для слежения за клавиатурным вводом и мышью;

Слайд 18Мониторинг API функций, используемых клавиатурными шпионами. Данная методика основана на перехвате

ряда функций, применяемых клавиатурным шпионом. Вызов данных функций каким либо приложением позволяет вовремя поднять тревогу, однако проблемы многочисленных ложных срабатываний будут аналогичны предыдущему методу;

Отслеживание используемых системой драйверов, процессов и сервисов. В простейшем случае можно применять программы типа Kaspersky Inspector или Adinf, которые отслеживают появление в системе новых файлов.

Слайд 19Методы защиты от кейлоггеров

Слайд 20Любой антивирусный продукт. Все антивирусы в той или иной мере могут

находить клавиатурные шпионы;

Утилиты, реализующие механизм сигнатурного поиска и эвристические механизмы поиска. Примером может служить утилита AVZ, сочетающая сигнатурный сканер и систему обнаружения клавиатурных шпионов на базе ловушек;

Специализированные утилиты и программы, предназначенные для обнаружения клавиатурных шпионов и блокирования их работы. Подобные программы наиболее эффективны для обнаружения и блокирования клавиатурных шпионов, поскольку как правило могут блокировать практически все разновидности клавиатурных шпионов.

Слайд 21 Методы защиты от неизвестных кейлоггеров:

использование одноразовых паролей / двухфакторная аутентификация,

использование

систем проактивной защиты, предназначенных для обнаружения программных кейлоггеров,

использование виртуальных клавиатур.

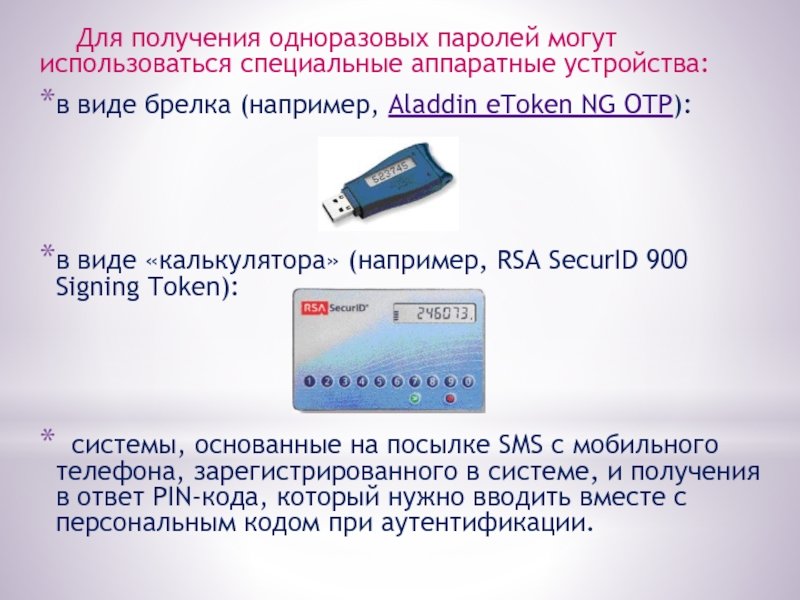

Слайд 22 Для получения одноразовых паролей могут использоваться специальные аппаратные устройства:

в виде брелка

(например, Aladdin eToken NG OTP):

в виде «калькулятора» (например, RSA SecurID 900 Signing Token):

системы, основанные на посылке SMS с мобильного телефона, зарегистрированного в системе, и получения в ответ PIN-кода, который нужно вводить вместе с персональным кодом при аутентификации.

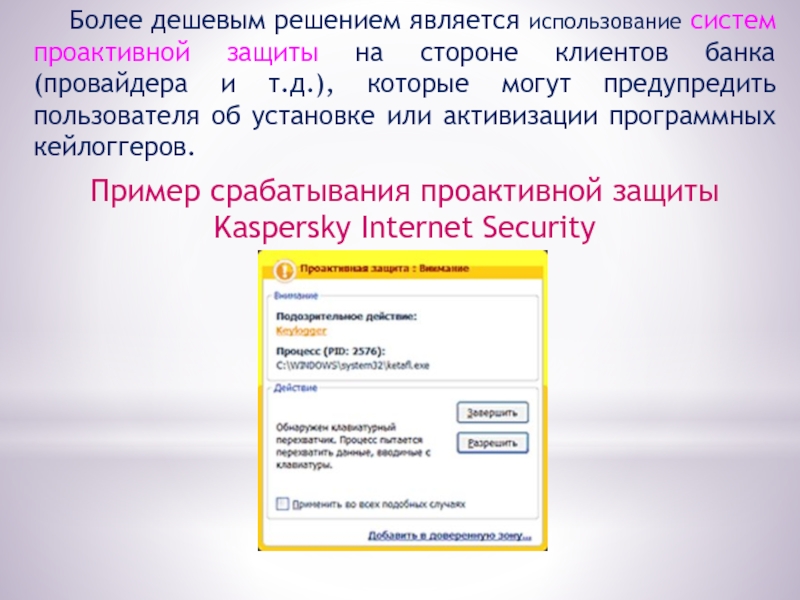

Слайд 23 Более дешевым решением является использование систем проактивной защиты на стороне клиентов

банка (провайдера и т.д.), которые могут предупредить пользователя об установке или активизации программных кейлоггеров.

Пример срабатывания проактивной защиты Kaspersky Internet Security

Слайд 24Виртуальная клавиатура представляет собой программу, показывающую на экране изображение обычной клавиатуры,

в которой с помощью мыши можно «нажимать» определенные клавиши.

Однако встроенная в Windows экранная клавиатура плохо применима для обмана кейлоггеров, так как она создавалась не как средство защиты, а для помощи людям с ограниченными возможностями, и передача данных после ввода с помощью данной клавиатуры может быть очень легко перехвачена вредоносной программой. Экранная клавиатура, которая может быть использована для того, чтобы обойти кейлоггеры, должна быть разработана специальным образом, исключающим перехват вводимых данных на любой стадии их ввода и передачи.

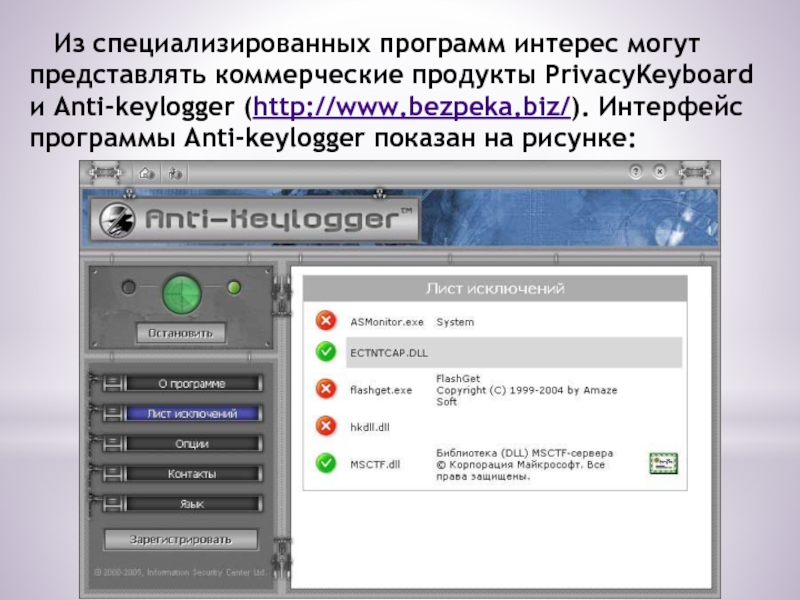

Слайд 25 Из специализированных программ интерес могут представлять коммерческие продукты PrivacyKeyboard

и Anti-keylogger (http://www.bezpeka.biz/). Интерфейс программы Anti-keylogger показан на рисунке:

Слайд 26 Программа Anti-keylogger работает в фоновом режиме и производит обнаружение

программ, подозреваемых в слежении за клавиатурой. В случае необходимости можно вручную разблокировать работу любой из обнаруженных программ (например, на рисунке видно, что в список «шпионов» попали MSN Messanger и программа закачки из Интернет FlashGet).

Для обнаружение клавиатурных шпионов не применяются базы сигнатур, обнаружение ведется эвристическими методами.

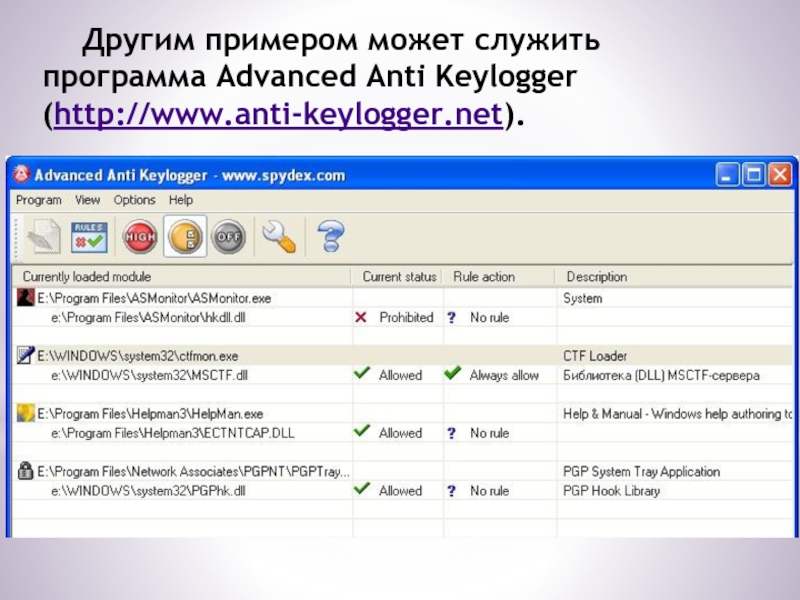

Слайд 27 Другим примером может служить программа Advanced Anti Keylogger (http://www.anti-keylogger.net).

Слайд 28 В режиме обучения данная программа по логике работы напоминает

Firewall – при обнаружении подозрительной активности выводится предупреждение с указанием имени и описания программы. Пользователь может выбрать действие на сеанс (разрешить, запретить), или создать постоянное правило для правило для приложения. Настройки программы защищаются паролем, который задается в ходе инсталляции.

Слайд 29Выводы

Несмотря на то что производители кейлоггеров позиционируют их как легальное ПО,

большинство кейлоггеров может быть использовано для кражи персональной информации пользователей и осуществления экономического и политического шпионажа.

В настоящее время кейлоггеры, наряду с фишингом и методами социальной инженерии, являются одним из главных методов электронного мошенничества.

Компании, работающие в сфере компьютерной безопасности, фиксируют стремительный рост числа вредоносных программ, имеющих функциональность кейлоггера.

Отмечается тенденция добавления в программные кейлоггеры rootkit-технологий, назначение которых — скрыть файлы кейлоггера так, чтобы они не были видны ни пользователю, ни антивирусному сканеру.

Обнаружить факт шпионажа с помощью кейлоггеров можно только с использованием специализированных средств защиты.

Для защиты от кейлоггеров следует использовать многоуровневую защиту.

Источник: shareslide.ru