Структурный подход при разработке алгоритмов заключается в разложении вычислительного процесса на возможные составные части, установлении порядка их следования, описании содержания каждой такой части в той или иной форме и последующей проверке, которая должна показывать, обеспечивается ли реализация выбранного метода.

В большинстве случаев не удается сразу получить удовлетворительный результат. По этому составление алгоритма проводиться методом «проб и устранения ошибок» и получения окончательного варианта требуется несколько шагов коррекции и анализа.

Как правило, в процессе разработки алгоритм проходит несколько этапов детализации. Первоначально составляется схема алгоритма, в которой отражаются наиболее важные и существенные связи между исследуемыми процессами (или частями процесса). На следующих этапах раскрываются (детализируются) выделенные на предыдущих этапах части вычислительного процесса, имеющие некоторое самостоятельное значение. Кроме того, на каждом этапе детализации выполняется многократная проверка и исправление (отработка) схемы алгоритма. Подобный подход позволяет избежать возможных ошибок решений.

Построение диаграммы IDEF0 в process modeler (bpwin)

Ориентируясь на крупноблочную структуру алгоритма можно быстрее и проще разработать несколько различных его вариантов, провести их анализ, оценку и выбрать наилучший.

Опыт практической алгоритмизации, накопленный в связи с составлением программ» привел к формированию особой методики структурной организации алгоритмов, использование которой уменьшает вероятность ошибок в процессе разработки и записи алгоритмов. Эту методику называют структурным подходам.

В основу структурного подхода положены следующие положения:

1. Алгоритм и программа должны составляться поэтапно (по шагам).

2. Сложная задача должна разбиваться на достаточно простые, легко воспринимаемые части, каждая из которых имеет только один вход и один выход.

3.Логика алгоритма и программы должна опираться на минимальное число достаточно простых базовых алгоритмических структур.

При структурном подходе к разработке алгоритмов они как бы «собираются» из трех основных (базовых) структур: ПОСЛЕДОВАТЕЛЬНОСТЬ (СЛЕДОВАНИЕ), РАЗВЕТВЛЕНИЕ, ЦИКЛ.

При словесном описании записи алгоритма указанных структур имеют соответственно следующий смысл: «выполнить S1; выполнить S2», «если Р, то выполнить S1, иначе выполнить S2», «до тех пор, пока Р, выполнять S», где Р -условие; S, S1, S2 -действия.

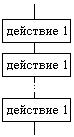

Базовая структура ПОСЛЕДОВАТЕЛЬНОСТЬ состоит из двух функциональных блоков S1 и S2, каждый из которых в простейшем случае может быть арифметическим элементом. Структура ПОСЛЕДОВАТЕЛЬНОСТЬ означает, что два функциональных блока могут быть размещены друг за другом.

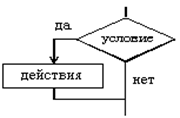

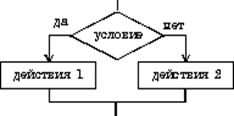

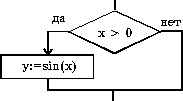

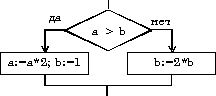

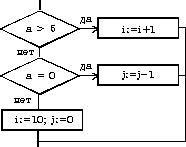

Базовая структура РАЗВЕТВЛЕНИЕ (ВЕТВЛЕНИЕ) состоит яз логического элемента с проверкой некоторого условия Р и функциональных блоков S1, S2, которые в простейшем случае являются арифметическими элементами. Разветвление может быть двух видов: полная запись разветвлений (рис.2 б) и сокращённая запись (рис.2 г). Расстановка значений истинности логического выражения Р «да» и «нет» на приведенном рисунке условна, на практике она вытекает из смысла конкретной задачи.

ВСЯ СЛОЖНОСТЬ АЛГОРИТМОВ ЗА 11 МИНУТ | ОСНОВЫ ПРОГРАММИРОВАНИЯ

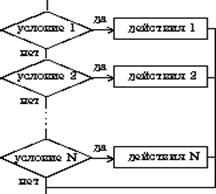

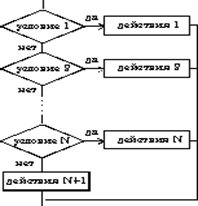

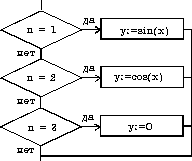

Структура ветвление существует в четырех основных вариантах:

если-то если-то |

если-то-иначе  |

Выбор  |

выбор-иначе  |

Примеры команды если

|

|

|

|

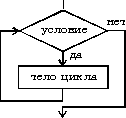

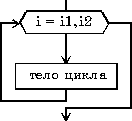

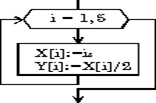

Базовая структура ЦИКЛ может быть трех видов: структура цикла с параметром, с предусловием, с постусловием. в состав цикла входит логическийэлемент с проверкой условия Р и функциональный блок S, называемый тело цикла.

В простейшем случае S является обычным арифметическим элементом.

В структуре цикла с параметром блок S размещен после специального блока организации цикла I в котором задается параметр выполнения цикла и осуществляется проверка условия завершения цикла.

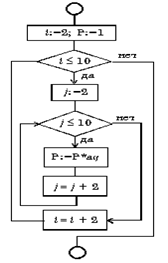

В структуре цикла с предусловием блок S размещен после проверки условия Р так, что может оказаться, что тело S при определенных условиях не выполниться ни разу. Этот вариант базовой структуры ЦИКЛ, управляемый предусловием, называют ЦИКЛ-ПОКА.

В структуре цикла с постусловием блок S расположен до проверки условия Р так, что в этом варианте цикла тело S в любом случае будет выполнено по крайней мере один раз. Этот вариант базовой структуры ЦИКЛ называют ЦИКЛ-ДО.

|

|

|

|

Основой методики структурного подхода являются следующие соглашения, которые для построения более сложных алгоритмов из указанных простейших базовых структур разрешают:

1) подсоединять одну структуру к другой, образуя последовательность структур.

2) заменять функциональные блоки S1 и S2 любой из базовых структур.

Сформулированные выше правила позволяют строить сколь угодно сложные по структуре алгоритмы, развивая их не только «вширь», но и «вглубь».

Какие циклы называют итерационными?

Особенностью итерационного цикла является то, что число повторений операторов тела цикла заранее неизвестно. Для его организации используется цикл типа пока. Выход из итерационного цикла осуществляется в случае выполнения заданного условия.

На каждом шаге вычислений происходит последовательное приближение и проверка условия достижения искомого результата

Алгоритм, в состав которого входит итерационный цикл, называется итеpационным алгоpитмом. Итерационные алгоритмы используются при реализации итерационных численных методов.

В итерационных алгоритмах необходимо обеспечить обязательное достижение условия выхода из цикла (сходимость итерационного процесса). В противном случае произойдет зацикливание алгоритма, т.е. не будет выполняться основное свойство алгоритма — результативность.

Что такое вложенные циклы?

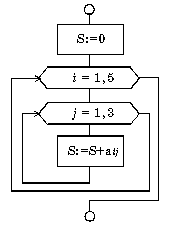

Возможны случаи, когда внутри тела цикла необходимо повторять некоторую последовательность операторов, т. е. организовать внутренний цикл. Такая структура получила название цикла в цикле или вложенных циклов. Глубина вложения циклов (то есть количество вложенных друг в друга циклов) может быть различной.

При использовании такой структуры для экономии машинного времени необходимо выносить из внутреннего цикла во внешний все операторы, которые не зависят от параметра внутреннего цикла.

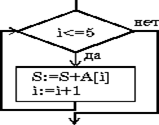

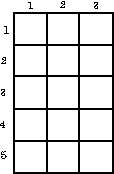

Вычислить сумму элементов заданной матрицы А(5,3).

Матрица А  |

|

|

Источник: studopedia.su

Ответы на тесты по предмету «Информатика. Тест 241»

Коля 2 часа назад

Здравствуйте, сколько будет стоить данная работа и как заказать?

Иван, помощь с обучением 2 часа назад

Инкогнито 5 часов назад

Сделать презентацию и защитную речь к дипломной работе по теме: Источники права социального обеспечения. Сам диплом готов, пришлю его Вам по запросу!

Иван, помощь с обучением 6 часов назад

Василий 12 часов назад

Здравствуйте. ищу экзаменационные билеты с ответами для прохождения вступительного теста по теме Общая социальная психология на магистратуру в Московский институт психоанализа.

Иван, помощь с обучением 12 часов назад

Анна Михайловна 1 день назад

Нужно закрыть предмет «Микроэкономика» за сколько времени и за какую цену сделаете?

Иван, помощь с обучением 1 день назад

Сергей 1 день назад

Здравствуйте. Нужен отчёт о прохождении практики, специальность Государственное и муниципальное управление. Планирую пройти практику в школе там, где работаю.

Иван, помощь с обучением 1 день назад

Инна 1 день назад

Добрый день! Учусь на 2 курсе по специальности земельно-имущественные отношения. Нужен отчет по учебной практике. Подскажите, пожалуйста, стоимость и сроки выполнения?

Иван, помощь с обучением 1 день назад

Студент 2 дня назад

Здравствуйте, у меня сегодня начинается сессия, нужно будет ответить на вопросы по русскому и математике за определенное время онлайн. Сможете помочь? И сколько это будет стоить? Колледж КЭСИ, первый курс.

Иван, помощь с обучением 2 дня назад

Ольга 2 дня назад

Требуется сделать практические задания по математике 40.02.01 Право и организация социального обеспечения семестр 2

Иван, помощь с обучением 2 дня назад

Вика 3 дня назад

сдача сессии по следующим предметам: Этика деловых отношений — Калашников В.Г. Управление соц. развитием организации- Пересада А. В. Документационное обеспечение управления — Рафикова В.М. Управление производительностью труда- Фаизова Э. Ф. Кадровый аудит- Рафикова В. М. Персональный брендинг — Фаизова Э. Ф. Эргономика труда- Калашников В. Г.

Иван, помощь с обучением 3 дня назад

Игорь Валерьевич 3 дня назад

здравствуйте. помогите пройти итоговый тест по теме Обновление содержания образования: изменения организации и осуществления образовательной деятельности в соответствии с ФГОС НОО

Иван, помощь с обучением 3 дня назад

Вадим 4 дня назад

Пройти 7 тестов в личном кабинете. Сооружения и эксплуатация газонефтипровод и хранилищ

Иван, помощь с обучением 4 дня назад

Кирилл 4 дня назад

Нашел у вас на сайте задачу, какая мне необходима, можно узнать стоимость?

Иван, помощь с обучением 4 дня назад

Oleg 4 дня назад

Требуется пройти задания первый семестр Специальность: 10.02.01 Организация и технология защиты информации. Химия сдана, история тоже. Сколько это будет стоить в комплексе и попредметно и сколько на это понадобится времени?

Иван, помощь с обучением 4 дня назад

Валерия 5 дней назад

ЗДРАВСТВУЙТЕ. СКАЖИТЕ МОЖЕТЕ ЛИ ВЫ ПОМОЧЬ С ВЫПОЛНЕНИЕМ практики и ВКР по банку ВТБ. ответьте пожалуйста если можно побыстрее , а то просто уже вся на нервяке из-за этой учебы. и сколько это будет стоить?

Иван, помощь с обучением 5 дней назад

Инкогнито 5 дней назад

Здравствуйте. Нужны ответы на вопросы для экзамена. Направление — Пожарная безопасность.

Иван, помощь с обучением 5 дней назад

Иван неделю назад

Защита дипломной дистанционно, «Синергия», Направленность (профиль) Информационные системы и технологии, Бакалавр, тема: «Автоматизация приема и анализа заявок технической поддержки

Иван, помощь с обучением неделю назад

Дарья неделю назад

Необходимо написать дипломную работу на тему: «Разработка проекта внедрения CRM-системы. + презентацию (слайды) для предзащиты ВКР. Презентация должна быть в формате PDF или формате файлов PowerPoint! Институт ТГУ Росдистант. Предыдущий исполнитель написал ВКР, но работа не прошла по антиплагиату. Предыдущий исполнитель пропал и не отвечает.

Есть его работа, которую нужно исправить, либо переписать с нуля.

Иван, помощь с обучением неделю назад

Источник: the-distance.ru

Периферийные устройства выполняют функцию а управления работой ЭВМ по заданной программе б вводавывода информации в оперативного сохранения информации г обработки данных, вводимых в ЭВМ

Единственный в мире Музей Смайликов

Самая яркая достопримечательность Крыма

Скачать 0.62 Mb.

Периферийные устройства выполняют функцию. а) управления работой ЭВМ по заданной программе б) ввода-вывода информации в) оперативного сохранения информации г) обработки данных, вводимых в ЭВМ.

Правильный ответ: б.

Во флэш-накопителях используется ____________ память.

Правильный ответ: полупроводниковая.

К основным параметрам лазерных принтеров относится: а) ширина каретки, максимальная скорость печати б) буфер данных, уровень шума в) разрешающая способность, буфер печати г) производительность, формат бумаги.

Правильный ответ: в, г.

Такие параметры, как время реакции пикселя и угол обзора, характерны для следующих устройств: а) LCD-монитор б) TFT-монитор в) плоттер г) сканер.

Правильный ответ: а, б.

В состав интегрированного пакета Microsoft Office входят: а) приложение для работы с деловой графикой б) система управления базами данных в) векторный графический редактор г) растровый графический редактор.

Правильный ответ: а, б.

К характеристикам качества информации относится: А) полнота, Б) цикличность, В) выразительность, Г) достоверность, Д) актуальность, Е) направленность

Правильный ответ: А, Г, Д

Ошибка «пропущена точка с запятой» может быть выявлена на этапе семантического анализа/оптимизации кода/синтаксического анализа/лексического анализа.

Лексический анализ – разбор программы на последовательность строк (лексемам), удобных с точки зрения компилятора. Синтаксический анализ – процесс сопоставления линейной последовательности лексем языка с его формальной грамматикой.

Семантический анализ – анализ внутренней модели (базы данных) множества именованных объектов, с которыми работает программа, с описанием их свойств, характеристик и связей. Иначе говоря, это смысловой анализ. Оптимизатор кода поиском ошибок вообще не занимается. Правильный ответ: синтаксический анализ.

Какого типа переменная, записанная в программе как 1.00Е02?

Вещественного.

Языком логического программирования является Пролог/ЛИСП/Бейсик/АДА.

Логи́ческое программи́рование – парадигма программирования, основанная на автоматическом доказательстве теорем. Логическое программирование основано на теории и аппарате математической логики с использованием математических принципов резолюций. Самым известным языком логического программирования является Prolog.

Понятие «иерархия классов» присуще методологии динамического/эвристического/объектно-ориентированного/структурного программирования.

Иерархия классов в информатике означает классификацию объектных типов, рассматривая объекты как реализацию классов (класс похож на заготовку, а объект – это то, что строится на основе этой заготовки) и связывая различные классы отношениями наподобие «наследует», «расширяет». Правильный ответ: объектно-ориентированного программирования.

При структурном подходе к составлению программ могут использоваться понятия: а) альтернативный выбор, б) цикл, в) подпрограмма, г) наследование.

Структу́рное программи́рование – методология разработки программного обеспечения, в основе которой лежит представление программы в виде иерархической структуры блоков. В соответствии с ней 1) любая программа представляет собой структуру, построенную из трёх типов базовых конструкций: последовательное выполнение, ветвление, цикл; 2) повторяющиеся фрагменты оформляются в виде подпрограмм; 3) разработка программы ведется пошагово. Следовательно, правильные ответы: а, б, в.

При проектировании программного обеспечения используются подходы: а) сверху вниз, б) снизу вверх, в) слева направо, г) справа налево.

Верны ответы а и б. Честно сказать, строгого обоснования у меня нет, но, как я понимаю, сначала требуется проблему свести к конкретным задачам (анализ), придумать их решение и реализовать от мелких к крупным (синтез).

Описанием цикла с предусловием является выражение: а) пока условие истинно, выполнять оператор; б) если условие истинно, выполнить оператор, иначе остановиться; в) выполнять оператор, пока условие ложно; г) выполнять оператор заданное число раз.

Правильный ответ – a.

Средствами записи алгоритма НЕ являются: блок-схемы, языки программирования, трансляторы, псевдокоды.

Трансляторы. Они только переводят программу с одного языка на другой. Например, с языка программирования в машинный код.

Представление реляционной модели данных в СУБД реализуется в виде.

. таблиц. Реляционная модель ориентирована на организацию данных в виде двумерных таблиц. Каждая реляционная таблица представляет собой двумерный массив и обладает следующими свойствами: каждый элемент таблицы – один элемент данных, все ячейки в столбце таблицы однородные, то есть все элементы в столбце имеют одинаковый тип (числовой, символьный и т. д.), каждый столбец имеет уникальное имя, одинаковые строки в таблице отсутствуют, порядок следования строк и столбцов может быть произвольным.

В векторных графических редакторах можно использовать перспективные/ортогональные/полигонные/виртуальные проекции.

Перспективные и ортогональные.

В ячейке электронной таблицы записано число 1,1Е+11. Как оно выглядит в десятичном виде?

110000000000.

Текст в документе MS Word, расположенный между двумя символами ¶.

Абзац.

Система распознает формат файла по его.

. расширению.

Для завершения или запуска процессов и получения представления о текущей загруженности системы используется программа.

. диспетчер задач.

Устройства вывода данных: а) привод CD-ROM, б) жесткий диск, в) монитор, г) сканер, д) лазерный принтер.

Правильный ответ: в и д.

Устройство, хранение данных в котором возможно только при включенном питании компьютера.

Оперативная память.

Количество бит, одновременно обрабатываемое процессором.

Разрядность.

Укажите истинные высказывания.

1. Появление второго поколения ЭВМ было обусловлено переходом от электронных ламп к транзисторам.

2. В ЭВМ первого поколения отсутствовало устройство управления.

3. В ЭВМ первого поколения отсутствовала оперативная память.

4. Машины третьего поколения – это семейство машин с единой архитектурой, то есть программно совместимых.

5. Компьютер с процессором Intel Pentium III относится к четвертому поколению ЭВМ.

Верные утверждения: 1, 4, 5. Для интересующихся рекомендую замечательный блог, посвященный компьютерной грамотности.

Младший разряд двоичной записи числа, кратного 2, равен .

0! Двоичная запись числа состоит из нулей и единиц, которые представляют собой множители перед степенями двойки. Например, двоичное число 1101 в десятиной системе счисления: 13(1 · 2 3 + 1 · 2 2 +0 · 2 1 +1 · 2 0 ). Младший разряд – это 0 или 1, стоящие на самом правом месте в записи, в нашем случае – множитель перед 2 0 . Чтобы число было чётным (кратным 2), нужно, чтобы этот множитель равнялся 0.

Упорядочите логические операции – дизъюнкция, инверсия, конъюнкция – по приоритету.

Инверсия (логическое отрицание), конъюнкция (логическое умножение), дизъюнкция (логическое сложение).

Количество информации, которое содержит сообщение, уменьшающее неопределенность знания в 2 раза, называется .

За единицу количества информации принято такое количество информации, которое содержит сообщение уменьшающее неопределенность знания в два раза. Такая единица названа бит.

Совокупность формул, отражающих те или иные свойства объекта/оригинала или его поведение, называется физической/статистической/математической/динамической моделью.

Это математическая модель.

Протокол FTP предназначен для

а) передачи файлов

б) загрузки сообщений из новостных групп

в) просмотра Web-страниц

г) общения в чате.

Правильный ответ – а.

В результате выполнения фрагмента алгоритма

ввод X,A,B,C

Y=X^A+B*sin(C)

вывод Y

при вводе значений X,A,B,C, равных 5,2,467,0 соответственно, значение Y будет равно.

25.

Фрагмент программы

S:=0

нц для i от 1 до 10

ввод а

S:=S+a

кц

S:=S/10

вывод S

выводит.

1) десятую часть последнего числа из 10, введенных с клавиатуры

2) сумму 10 чисел, вводимых с клавиатуры

3) остаток от деления на 10 заданного числа

4) среднее из 10 чисел, вводимых с клавиатуры.

Разберемся сначала с обозначениями. Оператор := означает присвоение переменной значения. нц и кц – начало и конец цикла, в нашем случае от 1 до 10. Это означает, что действия между нц и кц повторяются 10 раз. ввод – ввод значения переменной с клавиатуры.

Получается, что сначала мы заводим переменную со значением 0. Потом 10 раз вводим числа с клавиатуры и суммируем их. Результат делим на 10. Это и есть среднее. Правильный ответ – 4.

Программа The Bat позволяет. загружать Web-страницы/загружать и редактировать электронную почту/архивировать электронную почту/передавать файлы по протоколу FTP.

Правильный ответ: загружать и редактировать электронную почту.

Сетевые черви – это. программы, которые изменяют файлы на дисках и распространяются в пределах компьютера/программы, которые не изменяют файлы на дисках, а распространяются в компьютерной сети, проникают в операционную систему компьютера, находят адреса других компьютеров или пользователей и рассылают по этим адресам свои копии/программы, распространяющиеся только при помощи электронной почты/вредоносные программы, действие которых заключается в создании сбоев при питании компьютера от электрической сети.

К категории сетевых червей относятся вредоносные программы, главной своей целью имеющие как можно большее распространение. Механизм их распространения в общих чертах строится таким образом: 1) сетевой червь попадает на компьютер (через вложение электронного письма, интернет-ссылку, файлообменной сети и т.п.) 2) создается и запускается копия (копии) червя 3) копии стремятся перейти в следующие устройства (компьютеры) в интернете, локальной сети.

Правильный ответ, как часто бывает, самый длинный – программы, которые не изменяют файлы на дисках, а распространяются в компьютерной сети, проникают в операционную систему компьютера, находят адреса других компьютеров или пользователей и рассылают по этим адресам свои копии.

По сравнению с другими типами кабелей оптоволоконный.

а) имеет самую низкую стоимость

б) обладает высокой скоростью передачи информации

в) не имеет излучения

г) не подвержен действию электромагнитных полей

д) допускает беспроводную передачу данных.

Правильные ответы: б,в,г.

Объектом объектно-ориентированного программирования называется 1) совокупность переменных состояния и связанных с ними методов (операций); 2) группа данных и методов (функций) для работы с этими данными; 3) функция или процедура, выполняющие определенные действия; 4) характеристика, назначенная элементу класса

Правильный ответ – 1.

Для объектно-ориентированной технологии программирования верно утверждение, что 1) классы образуют иерархию на принципах наследования; 2) в качестве основных элементов программы используются процедуры, реализующие некоторые алгоритмы; 3) поведение объектов одного класса очень различается; 4) внешнее описание класса (интерфейс) отражает структуру объекта

Правильный ответ – 1.

Для объектно-ориентированной технологии программирования верно утверждение, что 1) в качестве основных элементов программы используются классы и объекты; 2) внутреннее описание класса (реализация) описывает абстракцию поведения всех объектов данного класса, но скрывает особенности поведения объекта; 3) в качестве основных элементов программы используются процедуры, реализующие некоторые алгоритмы; 4) внешнее описание класса (интерфейс) отражает структуру объекта

Правильный ответ – 1.

Одно из основополагающих понятий объектно-ориентированного программирования «инкапсуляция» означает 1) объединение в единое целое данных и алгоритмов обработки этих данных; 2) свойство различных объектов выполнять одно и то же действие разными способами; 3) способность объекта сохранять свойства и методы класса-родителя; 4) заключение в отдельный модуль всех процедур работы с объектом

Правильный ответ – 1.

Для объектно-ориентированной технологии программирования верно утверждение, что наследование – это 1) способность объекта сохранять свойства и методы класса-родителя; 2) сокрытие информации и комбинирование данных и методов внутри объекта; 3) возможность задания в иерархии объектов различных действий в методе с одним именем; 4) заключение в отдельный модуль процедур работы с объектом

Правильный ответ – 1.

В объектно-ориентированном программировании определенный пользователем тип данных, который обладает внутренними данными и методами для работы с ними в форме процедур или функций, называется 1) классом; 2) атрибутом; 3) полем; 4) свойством

Правильный ответ – 1.

Вирусы могут быть: а) загрузочными, б) мутантами, в) невидимками, г) дефектными, д) логическими.

Правильный ответ – a, в, г.

Программными средствами для защиты информации в компьютерной сети являются: 1) Firewall, 2) Antivirus, 3) Sniffer, 4) Backup.

Правильный ответ – 1, 2.

Электронная цифровая подпись устанавливает _____ информации. 1) непротиворечивость 2) подлинность 3) объем 4) противоречивость

Правильный ответ – 2.

Электронная цифровая подпись документа позволяет решить вопрос о ____ документа(у). 1) режиме доступа к 2) ценности 3) подлинности 4) секретности

Правильный ответ – 3.

Сжатый образ исходного текста обычно используется. 1) в качестве ключа для шифрования текста 2) для создания электронно-цифровой подписи 3) как открытый ключ в симметричных алгоритмах 4) как результат шифрования текста для его отправки по незащищенному каналу

Правильный ответ – 2.

Сетевые черви – это. 1) Программы, которые не изменяют файлы на дисках, а распространяются в компьютерной сети, проникают в операционную систему компьютера, находят адреса других компьютеров или пользователей и рассылают по этим адресам свои копии 2) Вредоносные программы, действие которых заключается в создании сбоев при питании компьютера от электрической сети 3) Программы, распространяющиеся только при помощи электронной почты 4) Программы, которые изменяют файлы на дисках и распространяются в пределах компьютера

Правильный ответ – 1.

Подлинность документа может быть проверена… 1) по секретному ключу автора 2) сверкой изображения рукописной подписи 3) по его электронной подписи 4) своим секретным ключом

Правильный ответ – 3.

Для уничтожения («выкусывания») вируса после его распознавания используются… 1) программы-фаги 2) программы-ревизоры 3) программы-фильтры 4) программы-вакцины

Правильный ответ – 1.

Необходимо послать электронное сообщение удаленному адресату. При этом получатель должен знать, что это именно то самое сообщение. Для этого нужно… 1) использовать цифровую подпись 2) закрыть сообщение паролем 3) послать сообщение по секретному каналу связи 4) заархивировать сообщение

Правильный ответ – 1.

Вредоносная программа ________________ проникает в компьютер под видом другой программы (известной и безвредной) и имеет при этом скрытые деструктивные функции. 1) «троянский конь» 2) стэлс-вирус 3) макровирус 4) «компьютерный червь»

Правильный ответ – 1.

Суть компрометации информации 1) внесение изменений в базу данных, в результате чего пользователь лишается доступа к информации 2) несанкционированный доступ к передаваемой информации по каналам связи и уничтожения содержания передаваемых сообщений 3) внесение несанкционированных изменений в базу данных, в результате чего потребитель вынужден либо отказаться от неё, либо предпринимать дополнительные усилия для выявления изменений и восстановления истинных сведений

Правильный ответ – 3.

Основные угрозы доступности информации 1) непреднамеренные ошибки пользователей 2) злонамеренное изменение данных 3) хакерская атака 4) отказ программного и аппаратно обеспечения 5) разрушение или повреждение помещений 6) перехват данных

Правильные ответы – 1,4,5.

Концепция системы защиты от информационного оружия не должна включать. 1) признаки, сигнализирующие о возможном нападении 2) процедуры оценки уровня и особенностей атаки против национальной инфраструктуры в целом и отдельных пользователей 3) средства нанесения контратаки с помощью информационного оружия 4) механизмы защиты пользователей от различных типов и уровней угроз для национальной информационной инфраструктуры

Правильный ответ – 3.

Под утечкой информации понимается. 1) несанкционированный процесс переноса информации от источника к злоумышленнику 2) процесс уничтожения информации 3) непреднамеренная утрата носителя информации 4) процесс раскрытия секретной информации

Правильный ответ – 1.

При задании электронного пароля необходимо соблюдать ряд мер предосторожности, в частности 1) использовать слова-жаргонизмы, так как их сложнее угадать взломщику 2) обязательно записать пароль, чтобы его не забыть, и хранить запись в надежном месте 3) поменять пароль, если Вы по какой-либо причине сообщили его Вашим родственникам 4) использовать один и тот же пароль для различных целей, например для доступа и к почтовому ящику, и к защищенному диску, чтобы не запутаться

Правильный ответ – 3.

Наиболее эффективным способом защиты локального компьютера от несанкционированного доступа при его включении является. 1) использование программно-аппаратных средств защиты 2) установка пароля на BIOS 3) использование новейшей операционной системы 4) установка пароля на операционную систему

Правильный ответ – 1.

Источник: topuch.com