Пользователю, чтобы получить доступ к ресурсу, нужно сначала:

- подтвердить, что он тот, за кого себя выдает,

- имеет необходимые полномочия,

- а также имеет права и привилегии для выполнения действий, которые он запросил.

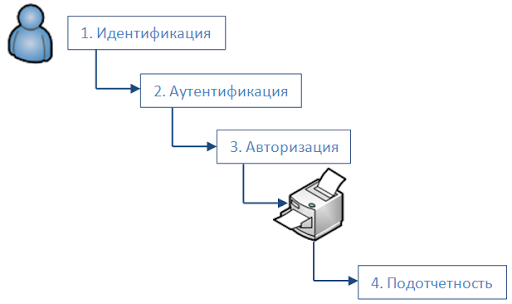

Только при успешном выполнении всех этих шагов пользователю должен предоставляться доступ к ресурсам. Кроме того, необходимо отслеживать действия пользователей, используя для этого средства ведения учета. Идентификация– это метод проверки, подтверждающий, что субъект (пользователь, программа или процесс) – тот, за кого себя выдает. Идентификация может осуществляться, например, с использованием:

- имени пользователя

- или номера счета.

Для прохождения аутентификации субъект обычно должен предоставить вторую часть учетных данных, например:

- пароль,

- парольную фразу,

- криптографический ключ,

- PIN-код,

- биометрический атрибут

- токен.

Эти две части учетных данных сравниваются с предварительно сохраненной информацией о субъекте и, если они совпадают, аутентификация считается успешной. Далее система проверяет матрицу контроля доступа или сравнивает метки безопасности для проверки, что субъект действительно может использовать ресурс и выполнять запрошенные действия с ним. Если система определяет, что субъект может получить доступ к ресурсу, она авторизует его. Авторизация- предоставление аутентифицированному субъекту соответствующих (предписанных установленным порядком) прав на доступ к объектам системы: какие данные и как он может использовать (какие операции с ними выполнять), какие программы может выполнять, когда, как долго и с каких терминалов может работать, какие ресурсы системы может использовать и т.п. В большинстве систем защиты авторизация осуществляется многократно при каждой попытке доступа субъекта к конкретному объекту. Авторизованный субъект доступа- субъект, которому предоставлены соответствующие права доступа к объектам системы (полномочия). Авторизация пользователей осуществляется с использованием следующих основных механизмов реализации разграничения доступа: • механизмов избирательного управления доступом, основанных на использовании атрибутных схем, списков разрешений и т.п.; • механизмов полномочного управления доступом, основанных на использовании меток конфиденциальности ресурсов и уровней допуска пользователей; • механизмов обеспечения замкнутой среды доверенного программного обеспечения (индивидуальных для каждого пользователя списков разрешенных для использования программ), поддерживаемых механизмами идентификации и аутентификации пользователей при их входе в систему. Атаки соревнования. Крайне важно, чтобы процессы, выполняющие свои задачи с общими (совместно используемыми) ресурсами, действовали в правильной последовательности. Атаки соревнования (race conditions) возможны, когда два или более процессов совместно используют общие ресурсы. Например, если в программном обеспечении функции аутентификации и авторизации разделены, существует возможность для злоумышленника (например, вызванная уязвимостью в программе) произвести атаку соревнования, чтобы обеспечить выполнение шага авторизации до выполнения шага аутентификации, что может стать причиной получения злоумышленником несанкционированного доступа к ресурсу. Хотя идентификация, аутентификация, авторизация и подотчетность тесно связаны между собой, каждый элемент имеет различные функции, которые реализуют определенные требования в процессе управления доступом. Пользователь может быть успешно идентифицирован и аутентифицирован для доступа к сети, но он может не иметь разрешения на доступ к файлам на файловом сервере. Либо наоборот, пользователю может быть разрешен доступ к файлам на файловом сервере, но пока он не прошел успешно процедуры идентификации и аутентификации, эти файлы ему недоступны. Рисунок 2 иллюстрирует четыре шага, которые необходимо пройти субъекту для получения доступа к объекту. Рисунок 2. Для доступа субъекта к объекту должны быть пройдены четыре шага: идентификация, аутентификация, авторизация и подотчетность Субъект должен нести ответственность за все действия, совершенные от его имени в системе или домене. Единственным способом обеспечения подотчетности является надлежащая идентификация субъекта и запись всех его действий. Логическое управление доступом – это инструмент, используемый для :

- идентификации,

- аутентификации,

- авторизации

- и подотчетности.

Это реализуется в виде программных компонентов, выполняющих функции управления доступом к:

- системам,

- программам,

- процессам

- информации.

Логическое управление доступом может быть встроено в:

- операционную систему,

- приложения,

- дополнительные пакеты безопасности,

- базы данных

- или системы управления телекоммуникациями.

Может оказаться сложным синхронизировать все механизмы управления доступом, учтя при этом все возможные уязвимости и не навредив производительности. ПРИМЕЧАНИЕ. Слова «логическое» и «техническое» управление доступом взаимозаменяемы. В процессе аутентификации должна быть проверена личность человека. Аутентификация, как правило, включает в себя два этапа: 1. Ввод публичной информации:

- имя пользователя,

- идентификатор,

- номер счета и т.п.

2. Ввод секретной информации:

- постоянный пароль,

- смарт-карта,

- одноразовый пароль,

- PIN-код,

- электронно-цифровая подпись и т.п.

Ввод публичной информации – это идентификация, Ввод секретной информации – аутентификация. Каждый метод, используемый для идентификации и аутентификации, имеет свои плюсы и минусы. Следует проводить надлежащую оценку методов идентификации и аутентификации для выбора правильного механизма для имеющейся среды.

#3. Пользователи, группы, права доступа / Linux

Настройка пользователей и их прав доступа. Активация уведомлений сотруднику и клиентам

Источник: studfile.net

Авторизация. Определение и методы

Современные системы информационной безопасности держатся на «трёх китах» – аутентификации, идентификации и авторизации. Хотя скрывающиеся за этими терминами процессы тесно взаимосвязаны, путать между собой их не следует.

Идентификация представляет собой этап, на котором система проверяет, есть ли в базе данных реквизиты пользователя, пытающегося получить доступ к её ресурсам. Этап защиты информации, где рассматривается подлинность личности пользователя, называется аутентификацией. Узнать больше об аутентификации и её методах вы можете из нашей предыдущей статьи.

Авторизация. Суть процесса

Авторизация завершает процесс предоставления пользователю защищённого доступа к чувствительным данным. Если пользователь успешно прошёл аутентификацию, то на этом этапе система проверяет его права на чтение и изменение запрашиваемых данных. Если всё в порядке – доступ он получает.

Поясним на примере. Пользователь зарегистрировался в личном кабинет маркетплейса и получил на электронную почту реквизиты для входа (логин и пароль), и ссылку для подтверждения регистрации. Когда в форму входа на сайте он подставит свои реквизиты, то система автоматически проведет его по всем трем этапам и предоставит возможность пользоваться личным кабинетом.

Веб-сайт, онлайн-магазин, видеохостинг, электронная почта, информационные и развлекательные порталы — всюду, где есть необходимость персонализированного использования информации , вы сталкиваетесь со средствами авторизации.

Виды авторизации

В зависимости от доступного аппаратного обеспечения, методов взаимодействия с пользователями и набором требований безопасности были разработаны различные виды систем авторизации. Они могут отличаться:

- методом разграничения прав (на основе ролей, мандатное, избирательное);

- способом доступа (онлайн/офлайн);

- количеством проверок (одно- или многоступенчатые).

Как правило, системы авторизации с использованием разных методов разграничения прав используются чаще остальных. Но могут встречаться и комбинированные модели.

Авторизация на основе ролей применяется в операционных системах или программах, где администратор назначает пользователям роли, согласно которым определяет полномочия и привилегии. Подобный подход использует наше фронтальное приложение для бизнеса, входящее в «Адаптер для СБП» — в нем администратор может назначать роли операторов и продавцов на торговой точке. Например, один пользователь может просматривать историю операций торгово-сервисного предприятия (ТСП) и искать нужную транзакцию, а другой — осуществлять возврат платежа или генерировать QR-код для оплаты.

В мандатной модели авторизации администратор определяет свой уровень конфиденциальности для каждого элемента системы. Для этой модели характерна иерархическая структура, в которой каждый уровень доступа определяет свой набор полномочий и объектов, с которым пользователи могут работать. Чаще всего пользователь с более высоким уровнем доступа может работать и с младшими уровнями тоже. Подобная модель авторизации нередко встречается в приложениях корпоративной сети.

В авторизации избирательного вида пользователю назначаются права доступа к конкретному объекту. Правом изменять уровень доступа обладает владелец объекта, он же может наделять правами других пользователей — а те, в свою очередь, оставляют за собой возможность передавать назначенные им права другим. На практике реализацию избирательной модели авторизации можно увидеть на Google-диске: при работе с документом его владелец (создатель) имеет полномочия назначать другим пользователям разные права — только просматривать файл, комментировать или редактировать его.

Основные преимущества авторизации

Преимущества для владельцев

Для владельцев системы (веб-сайтов, сервисов, приложений и проч.) ключевым преимуществом применения авторизации можно считать общее повышение степени безопасности и защиты конфиденциальности чувствительной информации — как внутренней, так и пользовательской. Это повышает уровень клиентского доверия и помогает сделать администрирование системы проще и дешевле.

К другим плюсам относятся:

- возможность блокировать спам-запросы;

- возможность собирать аналитическую информацию о клиентах и пользовательских сессиях — эти данные помогают бизнесу точнее сегментировать свою целевую аудиторию и укрепить каналы взаимодействия с ней;

- возможность тонко настраивать права на использование того или иного контента.

Преимущества для пользователей

В современной парадигме использования интернета прошедший авторизацию пользователь, как правило, получает доступ к более широкому массиву информации, сервисов и функций. Авторизованный пользователь предоставляет информацию об опыте взаимодействия с сайтом или приложением владельцу, благодаря чему последний может перестроить или оптимизировать свой продукт, чтобы впоследствии улучшить клиентский опыт.

К другим плюсам относятся:

- возможность настраивать личную информацию для получения пользователем персонально ориентированных услуг — например, указать номер телефона или ссылки в социальной сети для быстрой коммуникации бизнеса с ним;

- возможность пользоваться ресурсами, с меньшим количеством рекламы или ограниченным функционалом;

- возможность связать между собой учетные записи на нескольких площадках и проходить сквозную авторизацию единожды — например, в сторонних веб-сервисах через профиль социальной сети.

Источник: ekassir.com

Авторизация и аутентификация: в чем заключается разница?

Сетевая безопасность сопряжена с такими процедурами как авторизация, идентификация, аутентификация и авторизация. Благодаря им обеспечивается безопасность личных данных пользователей. Несмотря на схожесть процессов при выполнении подобных процедур присутствуют существенные различия между ними. Также характерно использование всех процедур для повышения надежности проверки пользователя.

С идентификацией всё боле-менее понятно. Это представление пользователя, ввод идентификатора, или как ещё его называют: имя, логин, аккаунт, учётная запись.

Рассмотрим далее два понятия, между которыми наиболее часто возникает путаница и недопонимание – аутентификация и авторизация.

Что такое аутентификация?

Эта процедура связана с установлением подлинности личности пользователя, направлена на предотвращение проникновения в сеть посторонних лиц. Здесь задействованы две стороны: пользователь, предъявляющий доказательства, и система проверки, которая принимает или отвергает предъявленные аутентификаторы. В качестве факторов аутентификации применяются знание, владение и, специфические признаки, присущие конкретной личности. Например, пароль, токен, магнитная карта, отпечатки пальцев.

Для усиления защиты при прохождении аутентификации, чаще всегодовольно часто используются одноразовые пароли, которые высылаются на другие устройства, не связанные с единой операционной системой и инструментом проверки личности. В зависимости от сложности и уровня безопасности аутентификация подразделяется на подвиды:

- Однофакторная. Использует только один уровень защиты. Например, введение логина и пароля пользователя.

- Двухфакторная. Проверка подлинности пользователя осуществляется в два этапа., с помощью разного типа факторов, о которых писали выше. Например, Ссначала вводятся логин, пароль, а потом для подтверждения вводят дополнительный код, высланный на телефон или электронную почту. Т.е. фактор знания пароля используется с фактором владения устройством – телефоном.

- Многофакторная. Для проверки используют более двух уровней, более двух факторов. безопасности. Востребована больше всего в финансовой сфере, банкинге, крупных интернет-магазинов, мобильных приложений. Например, это наличие банковской карты, которая привязана к номеру телефона, имени пользователя и паролю.

Что такое авторизация?

Эта процедура связана с проверкой прав пользователя на доступ к информации. Процедура носит вторичный характер, производится после того, как пользователь прошел аутентификацию в системе. В качестве факторов подтверждения прав выступают разные компоненты исходя из уровня защиты данных. Чаще всего при авторизации используются три основные схемы:

- Ролевой доступ. В этом случае устанавливается перечень разрешенных действий с определенными информационными ресурсами, к которым получает доступ пользователь или группа пользователей. При таком подходе за основу берется должность пользователя или его принадлежность к определенному подразделению. Например, бухгалтер будет иметь доступ к финансовой и кадровой информации, сможет смотреть, и изменять информациюеё. Работник производственного отдела, будет иметь доступ к технической и инженерной информации, проводить определенные действия с ними.

- Мандатный доступ. В этом случае устанавливается градация информации на уровни согласно конфиденциальности, ценности данных. Соответственно, чтобы получить доступ к тому или иному уровню доступа нужно обладать подходящим для этого статусом, который устанавливается в системе. Такая модель авторизации наиболее характерна для госучреждений, работающих с государственной тайной и другими видами конфиденциальной информации. Ее принципиальным отличием от других моделей является тот факт, что пользователь не может никак изменить заданный уровень доступности информации.

- Избирательный доступ. Владелец информации сам устанавливает права доступа для пользователей к тем или иным ресурсам. Обычно используется матрица доступа, которая устанавливает разрешение или запрет на доступ при совпадении прав и объекта данных.

Авторизация проводится посредством программных средств, которые бывают как базовыми в составе операционной системы, так и в виде отдельных инструментов, интегрируемых в информационную систему. Схема проведения процедуры может быть реализована через единый сервер или отдельные рабочие станции.

Отличия авторизации и аутентификации

Для понимания разницы между этими двумя разными процедурами сравним порядок действий, их характер, активность пользователя.

Процедура, направленная на подтверждение истинности пользователя или его образа

Процедура, учитывающая присвоение, проверку прав пользователя на выполнение им определенных действий в отношении информационных активов

Зависима от данных, которые предоставляет пользователь

Никак не зависит от действий пользователя

Приводится в исполнение в рамках одной сессии, не требует повторения

Требуется к выполнению каждый раз, когда возникает необходимость что-то сделать в системе. Может повторяться неограниченное число раз, если не стоит запрет на число попыток

Авторизация и аутентификация одинаково важны для обеспечения сетевой безопасности. Обычно для повышения надежности защиты от несанкционированного доступа к информации и управления правами пользователей используют idmIdM/IGA-систему. Например, Solar inRights способена полностью автоматизировать процессы управления доступом к информационной системе, избавить от рутинной работы ИТ- и ИБ-подразделения и при этом создать высокий уровень контроля исполнения регламентов доступа в компании.

Источник: rt-solar.ru