Какие порты открывать для VPN PPTP, L2TP, IPsec, OpenVPN и WireGuard

Сегодня общественные сети Wi-Fi широко используются, их можно использовать, но это не значит, что нам не нужно принимать крайние меры предосторожности. В этом смысле мы никогда не должны забывать о нашей безопасности, и мы всегда должны иметь VPN связь. Иногда бывает такое время года, как летние каникулы, Пасха или длинные выходные, когда такая услуга очень необходима.

Для дополнительного спокойствия мы должны выбрать платный VPN, потому что бесплатные иногда в конечном итоге продают часть наших данных. Другой безопасной и бесплатной альтернативой является создание VPN-сервера дома. В этом руководстве мы поговорим о том, какие порты открывать для VPN, если вы используете PPTP, L2TP, OpenVPN, IPsec и WireGuard протоколы.

Во многих случаях, даже если мы хотим отключиться и расслабиться, будь то отпуск или досуг, наш смартфон всегда с нами. Таким образом, куда бы мы ни пошли, наверняка во многих случаях у нас есть доступная общедоступная сеть Wi-Fi, которую мы можем использовать. Либо для нашей собственной безопасности, либо для безопасности компании, в которой мы работаем, мы должны использовать их с осторожностью и быть защищенными.

Первое, что мы собираемся сделать, это объяснить причины, по которым необходим собственный сервер. Затем мы увидим, какие порты для VPN я должен открыть на маршрутизаторе в зависимости от используемого протокола VPN.

- Причины иметь в нашем доме VPN-сервер

- Какие порты мы должны открыть на нашем роутере

- Практический пример открытия портов для VPN

Причины иметь в нашем доме VPN-сервер

Здесь мы должны поговорить о внешние VPN-серверы, Это те, которые позволяют нам подключаться к их сети, чтобы иметь возможность перемещаться с большей конфиденциальностью и безопасностью, зашифровывая наши данные. В этом случае это будет открытие портов для VPN, которые мы разместим в нашей домашней сети. Целью использования этого типа сервера является повышение безопасности и конфиденциальности нашего интернет-соединения, поскольку все наши зашифрованные данные передаются. Таким образом, наша информация выглядит так, как если бы она путешествовала в защищенном туннеле благодаря шифрованию, которое не позволяет киберпреступникам получить к ней доступ.

Как мы уже объясняли ранее, одним из вариантов может быть аренда качественного платного VPN, такого как NordVPN, SurfShark, CyberGhost или HMA VPN. Однако мы можем выбрать бесплатные и столь же безопасные варианты. Все, что требуется, — это открыть порты для VPN на маршрутизаторе и иметь соответствующее сетевое оборудование.

В настоящее время пользователи все чаще покупают роутеры от известных производителей, таких as ASUS, ФРИЦ! Box, NETGEAR или D-Link вместо использования тех, которые предоставляются нашим интернет-провайдером. Причины, по которым они выбирают это сетевое оборудование, заключаются в его более высоком качестве Wi-Fi, возможности иметь свой VPN или мультимедийный сервер и многое другое.

Они достигают этого благодаря лучшему оборудованию и более полному микропрограммному обеспечению. Кроме того, другое оборудование, которое приобретает большое значение, — это такие устройства, как Raspberry Pi or NAS серверы. Следовательно, если у нас есть какое-либо из этих двух устройств в нашей домашней сети, мы также можем использовать их для настройки нашего собственного VPN-сервера.

Таким образом, наличие собственного VPN-сервера даст нам следующие преимущества.

- Это позволит нам безопасно и конфиденциально подключаться к Интернету.

- Мы можем использовать его откуда угодно.

- Мы не будем зависеть от платежной системы.

- Мы можем выбрать протокол и безопасность нашего VPN. Таким образом, мы можем выбирать между L2TP, OpenVPN, IPsec и WireGuard, PPTP отбрасывается, потому что это небезопасный протокол, хотя он все еще используется.

- Безопасность находится в наших руках, мы должны позаботиться о том, чтобы и этот маршрутизатор, NAS или Raspberry Pi были обновлены и хорошо настроены.

- Энергопотребление является относительным, потому что в некоторых случаях они всегда будут работать, поэтому не будет затрат, как сервер NAS.

Еще один очень важный аспект, когда у нас есть VPN-сервер в нашем доме, заключается в том, что мы можем получить доступ ко всем общим ресурсам, как если бы мы были физически подключены, поэтому мы должны это учитывать.

Какие порты мы должны открыть на нашем роутере

Если мы хотим настроить VPN-сервер на компьютере, нам нужно будет открыть определенные порты TCP или UDP. У каждого маршрутизатора своя прошивка со своими опциями, как в случае с Raspberry Pi или NAS. Это делает процедуру для каждого из них уникальной. Если мы возьмем в качестве примера случай с сетевым хранилищем QNAP, процесс его настройки очень прост. С другой стороны, если мы посмотрим на Raspberry Pi, процедура обычно будет более сложной, потому что установка, настройка и запуск гораздо более «ручные».

Однако, независимо от того, какое сетевое оборудование мы используем, все они имеют общую функцию при настройке. В этом случае для использования нашего VPN-сервера нам необходимо: открыть соответствующие порты . Если этого не сделать, наш роутер заблокирует соединение, и мы не сможем его использовать. Также было бы удобно, если бы локальный фиксированный IP-адрес был установлен в статическом DHCP маршрутизатора или, в противном случае, в самом устройстве, если оно поддерживает такую конфигурацию.

- РРТР: использования TCP порт 1723. Следует отметить очень важный факт, что протокол PPTP устарел. Это связано с тем, что в нем много уязвимостей. По этой причине рекомендуется оставить этот порт закрытым и вместо этого выбрать другой из упомянутых ниже протоколов.

- L2TP — Использует порт 1701 с TCP . Этот протокол VPN не позволяет переключать порты, это стандарт.

- IPSec / IKEv2 : использовать порты 500 и 1500 УДП , нам придется открыть оба порта. Этот протокол VPN не позволяет переключать порты, это стандарт.

- OpenVPN : порт по умолчанию, который он использует 1194 УДП . Однако мы можем настроить его и поставить на сервер другой, и мы даже можем выбрать между протоколом TCP или UDP.

- Wireguard : порт по умолчанию, который он использует 51820 УДП . Однако мы можем настроить его и поставить на сервер другой, но он всегда должен быть UDP, а не TCP.

Как только мы узнаем, какие порты используют разные протоколы VPN, мы покажем вам практический пример открытия портов для сервера VPN.

Практический пример открытия портов для VPN

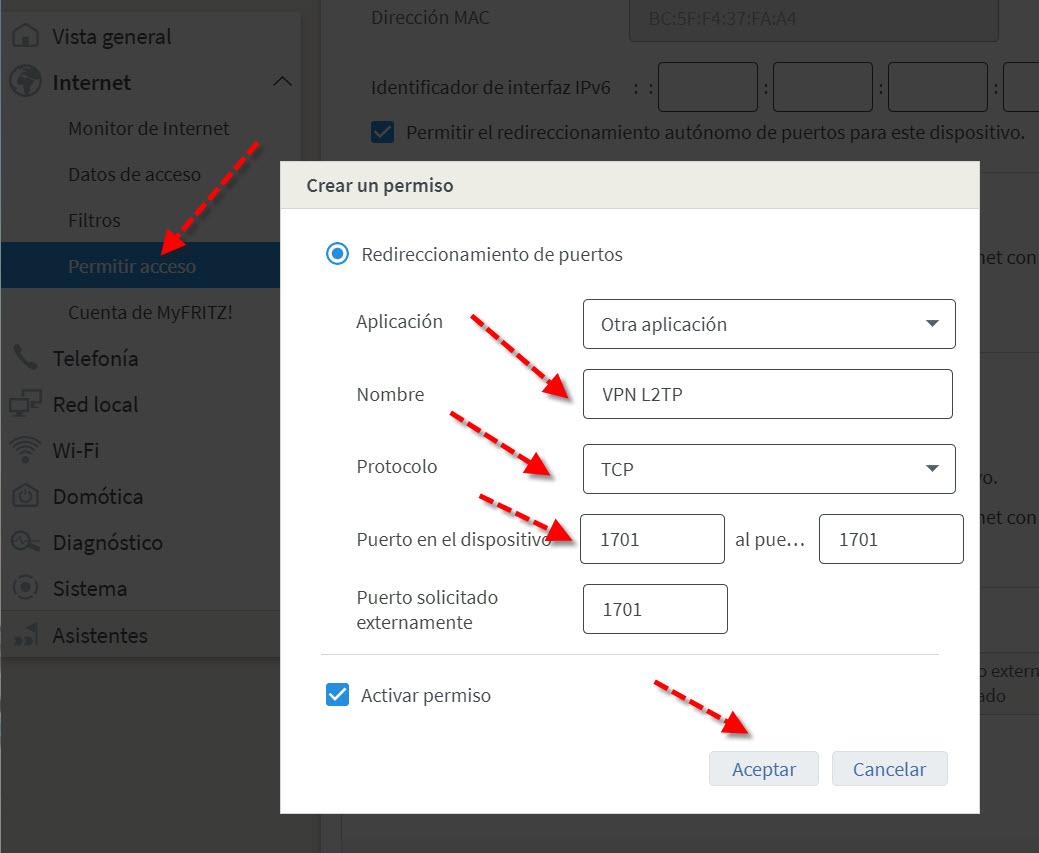

Эти порты, которые мы только что упомянули в предыдущем разделе, должны быть открыты в нашем маршрутизаторе. Таким образом, в нашем интернет-браузере мы поместим шлюз нашего маршрутизатора и введем ваше имя пользователя и пароль для доступа к вашей веб-конфигурации. Оказавшись внутри, нам придется искать Port Forwarding раздел, Разрешить доступ , Конфигурация порта или как назвал это производитель. Теперь мы возьмем в качестве примера протокол L2TP, который использует порт 1701 с TCP.

В этом случае это будет обсуждаться в Разрешить доступ раздел, нам нужно будет назвать правило, выбрать протокол TCP и добавить порт 1701.

Применительно к выбранному нами оборудованию, которому уже назначен локальный фиксированный IP-адрес, мы сможем увидеть полное правило, готовое к использованию нашим VPN-сервером.

В настоящее время, если у нас есть наш VPN-сервер, правильно настроенный с использованием протокола L2TP и ему назначен локальный IP-адрес 192.168.1.3, мы можем начать работать с ним из-за границы, то есть из Интернета. Помните, что для правильного функционирования вашего VPN-сервера существуют разные типы протоколов в зависимости от используемой нами VPN, и что каждый из них использует свой порт TCP или UDP.

Источник: itigic.com

PPTP соединение – что это такое и безопасно ли его использовать?

PPTP соединение что это, и как его можно использовать? На сегодняшний день немногие современные пользователи знает что это.

Более того, некоторые пользователи, используя его, подчас даже не подозревают, что являются активными его пользователями.

А узнают о его существовании просто случайно, не задаваясь даже целью понять что это, и чем оно так полезно.

Введение в теорию PPTP

Название подключения или соединения PPTP происходит от имени протокола, на основе какового и построено такое подключение.

Полная расшифровка его англоязычной аббревиатуры звучит как point to point tunneling protocol. Что, по сути, означает туннельный протокол от точки к точке.

Точками в этом случае обозначены пара абонентов, которые связываются путем передачи данных зашифрованных в пакеты и передающихся посредством незащищенных сетей, построенных по принципам TCP/IP.

Для кого-то такое определение покажется чересчур сложным, но это всего лишь вершина айсберга.

Если рассматривать соединение PPTP более подробно, окажется, что оно позволяет преобразовывать кадры PPP в IP-пакеты привычного типа.

А именно они передаются по каналу связи, например, по интернету или другой проводной, а также беспроводной сети.

Важно, что PPTP сложно назвать идеальным, и в ряде случаев, этот способ проигрывает в сравнении с другими моделями типа IPSec, поскольку имеет меньший уровень безопасности.

Впрочем, это не мешает его использовать повсюду и достаточно широко. От такого VPN-подключения не стоит отказываться, и сейчас рассмотрим почему.

рис. 1 – Схематическое изображение PPTP соединения

Что дает соединение PPTP

Несмотря на некоторые огрехи в безопасности, соединение PPTP позволяет обеспечить базовую защиту данных и поэтому такой протокол имеет широкую сферу применения.

В частности, его можно с успехом использовать для осуществления дальних звонков с ощутимой экономией.

Происходит это потому как этот протокол не требует прямого соединения между двумя абонентами. Оно производится по защищенной линии в интернете, которая и называется туннелем.

Что касается туннеля, то он используется исключительно в роли посредника.

В то же время PPTP с успехом применяется при формировании клиент-серверных соединений. В этом случае соединение происходит несколько иначе.

Абонент, т. е. пользователь подключает свой терминал – рабочее устройство к серверу посредством того же защищенного канала.

рис. 2 Как работает PPTP

Хронология использования PPTP в операционных системах

Соединение pptp можно считать универсальным, поскольку его поддержку реализовано во многих операционных системах.

На начальных этапах, когда операционные системы в привычном понимании пользователя только формировались протокол смогла реализовать только одна компания Cisco.

На последующих этапах компания Microsoft и ее конкуренты смогли также полностью реализовать этот механизм.

Впервые в продуктах Microsoft он использовался в Windows 95 OSR2, а более поздних разработках были даже предусмотрены встроенные средства, предназначенные для настройки PPTP-серверов.

Стоит отметить, что поддержка PPTP в Linux была внедрена относительно недавно. Но современные версии ее все же поддерживают.

Что касается систем FreeBSD и Mac OS X, то в их архитектуру заложена поддержка данной технологии посредством встроенных PPTP-клиентов, которые в полном объеме позволяют прочувствовать все преимущества такого соединения.

рис. 3 – Место настройки PPTP в Linux

Но прежде чем начать работу с подключением PPTP, его следует настроить и соблюсти несколько важных условий.

К особенностям настройки используемого туннелирования стоит отнести следующее:

- порт TCP № 1723;

- порт IP GRE №

При этом чтобы данные настройки работали соответствующим образом параметры встроенного брандмауэра (или сетевого экрана) не должны ограничивать поток IP-пакетов.

Их отправка и прием должна быть свободной.

Впрочем, даже если эти правила будут соблюдены при настройке подключения локально, не факт, что PPTP будет работать корректно.

Важно: Для правильной работы протокола провайдер должен обеспечить полную свободу пересылки туннелированных данных.

Детализация процесса подключения

Упомянутые выше точки соединяются посредством PPP-сессии, которая формируется на платформе протокола GRE.

Его аббревиатура расшифровывается как Generic Routing Encapsulation.

За его менеджмент и инициализацию несет ответственность второе подключение порта TCP.

Информация в форме пакета IPX который передается от точки к точке называется полезной нагрузкой, а дополняется он управляющей информацией.

Когда этот пакет попадает на другой конец линии специальное приложение извлекает содержащиеся в нем данные, после чего они отправляются на постобработку.

Постобработку производятся встроенными средствами системы соответственно указанному протоколу.

Стоит отметить, что взлом данных возможен только в процессе получения. В остальном безопасность обеспечивается за счет туннеля — защитного коридорах.

Поэтому важно использовать хорошо продуманную комбинацию логина и пароля, которые и отвечают за безопасность в процессе отправки/получения данных, а не в процессе пересылки.

рис. 4 – Уязвимые места PPTP

Обеспечение защиты соединения

Как отмечалось выше, данные передаются в форме шифрованного пакета.

Для его шифрования используются специальные средства, полный список которых можно просмотреть в настройках подключений.

Мы же выделим те которые характеризуются высокой степенью защищенности, в частности это:

- MSCHAP-v1;

- MSCHAP-v2;

- EAP-TLS;

- MPPE.

Чтобы обеспечить повышенный уровень защиты можно дополнительно использовать дозвоны — звонки ответа, реализованные программным путем.

Они позволяют удостовериться в том, был ли пакет данных передан полностью, и был ли поврежден в процессе пересылки.

А пока рассмотрим, чем выделяются представленные выше варианты.

Стоит отметить, что MSCHAP-v1 не отличается своей надежностью.

Для извлечения парольных хешей из него можно использовать специальные утилиты перехваченного обмена.

MSCHAP-v2 в этом смысле отличается от предшественника, но является уязвимым к словарным атакам на перехваченные пакеты данных, для чего также используются специальные программы, скорость обработки данных в которых может составить всего сутки на расшифровку.

Криптоаналитики могут расшифровать данные и из MPPE, который базируется на использовании потока RC4.

К примеру, расшифровать его можно используя метод подмены битов.

Впрочем, при желании такую уязвимость можно обнаружить, используя соответствующие методы, которые считают контрольные суммы.

Таким образом, становится понятно, что установленную на PPTP защиту можно обойти. И именно поэтому приходится использовать дополнительные средства безопасности.

рис. 5 – Упрощенная схема защищенного PPTP канала

Вам это может быть интересно:

Как войти в настройки роутера — TP-Link, D-Link, Asus, Zyxel Keenetic, Ростелеком

Как подключить роутер к роутеру через WiFi — 2 простых способа

Лучшие советы: Как усилить сигнал WiFi роутера

Пример настройки параметров PPTP в OS MS WINDOWS 7

Чтобы понять все тонкости PPTP-соединения стоит попытаться самостоятельно провести настройки такого подключения.

Мы рассмотрим, как этот процесс происходит в системе Windows, в частности, в популярной седьмой ее версии. Сделать это несложно следуя нашим рекомендациям.

Изначально потребуется запустить Панель управления. Произвести это проще всего из меню Пуск.

В ней понадобится выбрать категорию Центр управления сетями.

Попасть туда можно и минуя описанную цепочку. В таком случае следует выбрать из контекстного меню, вызванного сетевому подключению, тот же пункт.

Найти его можно в области уведомлений, расположенной справа в нижней части экрана.

рис. 6 – Категории Панели управления

После запуска Центра управления можно будет вносить изменения в свойства сетевого адаптера.

С этой целью понадобится в левой области окна выбрать команду Изменение параметров сетевого адаптера.

Затем можно вызывать пункт Свойства из контекстного меню для имеющегося локального подключения.

Далее в открывшемся диалоге понадобится установить данные протокола TCP/IPv4, полученные от провайдера связи.

При этом большая часть провайдеров позволяет устанавливать адреса на рабочих станциях для DNS и IP серверов в автоматическом режиме.

После ввода данных их потребуется сохранить.

По завершении внесения изменений в настройки понадобится активизировать подключение.

С этой целью в основном окне Центра управления нужно выделить настроенное ранее подключение и вызвать для него меню правой кнопкой мыши.

В нем следует выбрать пункт Включить.

рис. 7 – Окно категории Центр управления сетями

Настройка параметров для сетевых подключений VPN

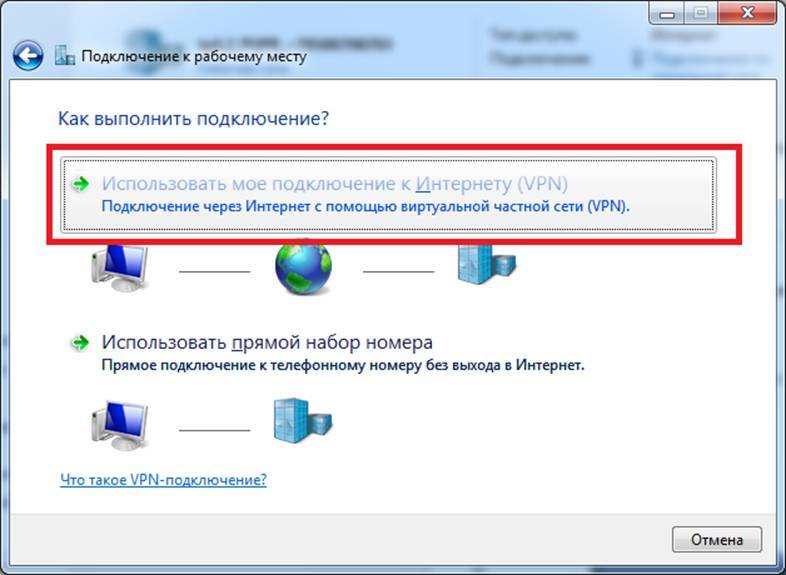

В том же разделе Панели управления потребуется создать VPN-подключение, если его еще нет. С этой целью нужно запустить команду Создать новое подключение в правой области окна.

В диалоге задаем подключение к рабочему месту, а далее – Использовать существующее подключение.

На следующем этапе в окошке задаем адрес VPN оператора и вносим придуманное ему название. При этом в диалоге требуется поставить маркер на строчке Не подключаться сейчас.

На последнем этапе необходимо внести логин и соответствующий ему пароль, необходимые для защиты соединения и нажать на кнопку Создать.

Кстати в нашем материале «VPN сервисы бесплатно: параллельная реальность для ПК» вы можете найти много интересного для себя.

После того как подключение создано, его необходимо настроить.

В частности, необходимо задать параметры безопасности.

Для этого нужно вызвать для созданного соединения пункт Свойства из контекстного меню и на вкладке окна Безопасность задать такие значения:

- Для поля тип VPN задать значение — автоматический;

- Для поля шифрование данных установить значение — необязательное;

- Для поля разрешения протоколов выбрать из списка значения — CHAP и CHAP версии

Кликнув на кнопке ОК, мы сохраним изменения, а потом потребуется подключить соединение, как это описывалось выше при настройке PPTP. На этом настройка завершается.

VPN подключение что это такое

Что такое VPN подключение. По каким принципам оно устроено и для каких функций служит.

Прочие способы настройки подключения PPTP

Стоит отметить, что помимо встроенных средств для настройки сетевых подключений, которые предоставляют разработчики операционных систем, можно использовать программные средства третьих фирм.

Но при выборе именно таких средств можно столкнуться с рядом непредвиденных сложностей. Одна из них – нестабильность подключения.

Также проблемой может стать для пользователя большое количество настраиваемых параметров.

С подобными сложностями справятся профессионалы, а вот рядовые пользователи защищенных сетей с легкостью в них запутаются.

Поэтому подбирать такой экран-машрутизатор требуется с особой ответственностью.

В качестве примера хорошего программного пакета можно рассматривать pfSense, снабженный клиентом Multilink PPP Daemon.

Он будет без проблем работать на домашнем устройстве, а вот при создании соединений на предприятиях между клиентскими станциями и сервером могут возникнуть непреодолимые трудности, связанные со сбоями в сетевых адресах.

Важно, что такие проблемы при использовании стороннего программного обеспечения не единичны.

И возникнуть они могут у любого пользователя, как на программном уровне, так и на программном, что подтверждает практика.

Подключение и настройка PPTP роутера D-Link

Как подключить и как настроить роутер D-Link DIR. Как настроить тип соединения PPTP вы увидите в данном видео.

Выводы и напутствие

Если подходить с полной ответственностью к оценке и давать развернутую характеристику можно отметить что PPTP соединение это весьма противоречивый способ передачи данных.

Он предназначен для безопасной передачи данных по сети, но при этом полную безопасность не обеспечивает.

Частично это связано с тем, что этот протокол несколько устарел (дата первичного внедрения – 1999 год).

Канал связи созданный при помощи такого соединения достаточно надежен, но для рядового пользователя сетей он неоправдан.

Для этой же цели в домашних условиях проще использовать анонимные прокси-серверы, анонимайзеры.

Они обеспечат не меньшую надежность и могут использоваться не постоянно, а периодически по мере необходимости.

Что касается коммерческих организаций, то для их коммуникаций построенные по такому принципу сети будут самым простым способом обеспечения сетевой безопасности.

Но, в то же время, можно использовать и другие более надежные средства.

рис. 8 – Пример корпоративной сети на базе PPTP

Настройка PPTP на Tp-Link TL-WDR3500

Так же по аналогу настраивается PPTP и на других роутерах. Просто ориентируйтесь по веб интерфейсу роутера.

Источник: activation-keys.ru

Виды VPN-соединений (PPTP, L2TP, IPSec, SSL)

Раньше для осуществления безопасной передачи данных возникала необходимость в выделенной линии, связывающей два пункта. Расходы на организацию таких линий довольно велики.

Виртуальная частная сеть дает пользователям безопасный способ доступа к ресурсам корпоративной сети через Интернет или другие общественные или частные сети без необходимости выделения линии.

Безопасная частная виртуальная сеть представляет собой совокупность технологий/служб туннелирования, аутентификации, управления доступом и контроля, используемых для защиты данных и передачи трафика через Интернет.

Существует много причин для использования виртуальных частных сетей. Наиболее типичны следующие из них:

Безопасность (защита данных).

С помощью аутентификации получатель сообщения, являющийся пользователем виртуальной частной сети, может отслеживать источник полученных пакетов и обеспечить целостность данных.

С средств защиты данных в виртуальных частных сетях гарантируется конфиденциальность исходных пользовательских данных.

Стоимость (снижение количества линий доступа и уменьшение расходов на междугороднюю телефонную связь).

Организация виртуальной частной сети позволяет компании передавать данные через линии доступа к Интернету, таким образом уменьшая необходимость в некоторых из существующих линий.

При организации виртуальной частной сети снижаются расходы на междугороднюю телефонную связь, поскольку пользователь обычно получает услуги от местного Интернет-провайдера, а не совершает междугородний звонок для установления прямой связи с компанией.

Известно, что сети, использующие протокол IP, имеют «слабое место», обусловленное самой структурой протокола IP. Разработчики IP не намеревались обеспечивать каких-либо функций безопасности на уровне IP, а гибкость IP позволяет хитроумно использовать особенности данного протокола в целях преодоления контроля за трафиком, управления доступом и других мер безопасности. Поэтому данные в сети, использующей протокол IP, могут быть легко подделаны или перехвачены.

При туннелировании для передачи по сети протокольных пакетов сети одного типа они вставляются или инкапсулируются в протокольные пакеты другой сети. Это обеспечивает безопасность при передаче данных.

Протоколы для построения VPN-туннеля:

PPTP

PPTP (Point-to-Point Tunneling Protocol) — туннельный протокол типа точка-точка, позволяющий компьютеру устанавливать защищённое соединение с сервером за счёт создания специального туннеля в стандартной, незащищённой сети. Протокол PPTP позволяет инкапсулировать (упаковывать или скрыть от использования) пакеты PPP в пакеты протокола Internet Protocol (IP) и передавать их по сетям IP (в том числе и Интернет).

PPTP обеспечивает безопасную передачу данных от удаленного клиента к отдельному серверу предприятия путем создания в сети TCP/IP частной виртуальной сети. PPTP может также использоваться для организации туннеля между двумя локальными сетями. PPTP работает, устанавливая обычную PPP-сессию с противоположной стороной с помощью протокола Generic Routing Encapsulation (GRE).

Второе соединение на TCP порту 1723 используется для инициации и управления GRE-соединением. Для защиты данных PPTP-трафика может быть использован протокол MPPE. Для аутентификация клиентов могут использоваться различные механизмы, наиболее безопасные из них — MSCHAPv2 и EAP-TLS.

Для обеспечения работы клиента по протоколу PPTP, необходимо установить IP-соединение с туннельным сервером PPTP. Все передаваемые по этому соединению данные могут быть защищены и сжаты. По туннелю PPTP могут передаваться данные различных протоколоыв сетевого уровня (TCP/IP, NetBEUI и IPX).

Преимущества протокола PPTP:

- Использование частного IP-адреса. Пространство IP-адресов частной сети не должно координироваться с пространством глобальных (внешних) адресов.

- Поддержка множества протоколов. Можно осуществлять доступ к частным сетям, использующим различные комбинации TCP/IP или IPX.

- Безопасность передачи данных. Для предотвращения несанкционированного подключения используются протоколы и политики обеспечения безопасности сервера удаленного доступа.

- Возможность использования аутентификации и защиты данных при передачи пакетов через Интернет.

L2TP

L2TP (Layer 2 Tunneling Protocol) — протокол туннелирования уровня 2 (канального уровня). Объединяет протокол L2F (Layer 2 Forwarding), разработанный компанией Cisco, и протокол PPTP корпорации Microsoft. Позволяет организовывать VPN с заданными приоритетами доступа, однако не содержит в себе средств для защиты данных и механизмов аутентификации.

Протокол L2TP использует сообщения двух типов: управляющие и информационные сообщения. Управляющие сообщения используются для установления, поддержания и ликвидации туннелей и вызовов. Для обеспечения доставки ими используется надежный управляющий канал протокола L2TP. Информационные сообщения используются для инкапсулирования кадров PPP, передаваемых по туннелю. При потере пакета он не передается повторно.

Структура протокола описывает передачу кадров PPP и управляющих сообщений по управляющему каналу и каналу данных протокола L2TP. Кадры PPP передаются по ненадежному каналу данных, предварительно дополняясь заголовком L2TP, а затем — по транспорту для передачи пакетов, такому как Frame Relay, ATM и т.п. Управляющие сообщения передаются по надежному управляющему каналу L2TP с последующей передачей по тому же транспорту для пересылки пакетов.

Все управляющие сообщения должны содержать порядковые номера, используемые для обеспечения надежной доставки по управляющему каналу. Информационные сообщения могут использовать порядковые номера для упорядочивания пакетов и выявления утерянных пакетов.

Преимущества протокола L2TP:

- Разнообразие протоколов. Так как используется кадрирование PPP, удаленные пользователи могут использовать для доступа к корпоративому узлу большое количество различных протоколов, таких как IP, IPX и т.д.

- Создание туннелей в различных сетях. L2TP может работать как в сетях IP, так и в сетях ATM, Frame Relay и др.

- Безопасность передачи данных. При этом, пользователь не должен иметь никакого специального программного обеспечения.

- Возможность аутентификации пользователей.

IPSec

IPSec (IP Security) — набор протоколов, касающихся вопросов обеспечения защиты данных при транспортировке IP-пакетов. IPSec также включает в себя протоколы для защищённого обмена ключами в сети Интернет. Протоколы IPSec работают на сетевом уровне (уровень 3 модели OSI).

Internet-протокол (IP) не имеет средств защиты передаваемых данных. Он даже не может гарантировать, что отправитель является именно тем, за кого он себя выдает. IPSec представляет собой попытку исправить ситуацию. При использовании IPSec весь передаваемый трафик может быть защищен перед передачей по сети.

При использовании IPSec получатель сообщения может отслеживать источник полученных пакетов и удостовериться в целостности данных. Необходимо быть уверенным в том, что транзакция может осуществляться только один раз (за исключением случая, когда пользователь уполномочен повторять ее). Это означает, что не должно существовать возможности записи транзакции и последующего ее повторения в записи с целью создания у пользователя впечатления об осуществлении нескольких транзакций. Представьте себе, что мошенник получил информацию о трафике и знает, что передача такого трафика может дать ему какие-то преимущества (например, в результате на его счет будут переведены деньги). Необходимо обеспечить невозможность повторной передачи такого трафика.

С помощью виртуальной частной сети (VPN) можно решать следующие прикладные задачи:

- Виртуальная частная сеть между организациями

- Мобильный пользователь

- Пользователь SOHO

IPSec VPN оптимален для объединения сетей разных офисов через Интернет.

Можно устанавливать VPN-соединение с использованием протокола IPSec.

Для пользователей SMB/SOHO (Малый бизнес/Малый офис/Домашний офис):

- Экономическая эффективность

- Законченное решение для коммерческого использования

Для дистанционных пользователей:

- Интегрированное безопасное решение

- Нет необходимости в дополнительном программном обеспечении

- Простота конфигурирования

Для коллективных пользователей:

- Экономически эффективное решение для дистанционных пользователей и филиалов

- Совместимость с решениями большинства поставщиков решений для виртуальных частных сетей.

Существует две разновидности протокола IPSec: ESP (Encapsulation Security Payload, инкапсуляция защищенных данных) и AH (Authentication Header, Аутентифицирующий заголовок). ESP и AH — новые протоколы IP. О том, что пакет является пакетом ESP, говорит значение в поле протокола заголовка IP, равное 50, а для пакета AH — равное 51.

В пакетах ESP и AH между заголовком IP (IP header) и данными протокола верхнего уровня вставляется заголовок ESP/AH (ESP/AH header).

ESP может обеспечивать как защиту данных, так и аутентификацию, а также возможен вариант протокола ESP без использования защиты данных или без аутентификации. Однако, невозможно использовать протокол ESP одновременно без защиты данных и без аутентификации, поскольку в данном случае безопасность не обеспечивается. При осуществлении защиты передаваемых данных заголовок ESP не защищен, но защищены данные протокола верхнего уровня и часть трейлера ESP.

А в случае аутентификации производится аутентификация заголовка ESP, данных протокола верхнего уровня и части трейлера ESP.

Хотя протокол AH может обеспечивать только аутентификацию, она выполняется не только для заголовка AH и данных протокола верхнего уровня, но также и для заголовка IP.

Протоколы семейства IPSec могут использоваться для защиты либо всех полезных данных IP-пакета, либо данных протоколов верхнего уровня в поле полезных данных IP-пакета. Это различие определяется выбором двух различных режимов протокола IPSec: транспортного режима или туннельного режима.

Транспортный режим в основном используется хостом IP для защиты генерируемых им самим данных, а туннельный режим используется шлюзом безопасности для предоставления услуги IPSec другим машинам, не имеющим функций IPSec. Однако функции хоста IPSec и шлюза безопасности могут выполняться одной и той же машиной. Оба протокола IPSec, AH и ESP, могут выполняться в транспортном или туннельном режиме.

SSL VPN

SSL (Secure Socket Layer) протокол защищенных сокетов, обеспечивающий безопасную передачу данных по сети Интернет. При его использовании создается защищенное соединение между клиентом и сервером.

SSL использует защиту данных с открытым ключом для подтверждения подлинности передатчика и получателя. Поддерживает надёжность передачи данных за счёт использования корректирующих кодов и безопасных хэш-функций.

SSL использует RC4, MD5, RSA и другие алгоритмы защиты данных.

SSL использует два ключа для защиты данных — открытый ключ и закрытый или частный ключ известный только получателю сообщения.

На сегодняшний день, в сети Интернет можно встретить множество сайтов на которых используется протокол SSL для обеспечения безопасности пользовательских данных (например, веб-сайты предоставляющие коммерческие и банковские сервисы). Практически все самые популярные браузеры, почтовые клиенты и интернет-приложения поддерживают работу с протоколом SSL. Для доступа к страницам, защищённым протоколом SSL, в URL вместо обычного префикса http, как правило, применяется префикс https (порт 443), указывающий на то, что будет использоваться SSL-соединение.

SSL также может обеспечить защиту протоколов прикладного уровня (уровень 7 модели OSI), например, таких как POP3 или FTP. Для работы SSL требуется, чтобы на сервере имелся SSL-сертификат.

Безопасное соединение между клиентом и сервером при использовании SSL выполняет две функции — аутентификацию и защиту данных.

SSL состоит из двух уровней. На нижних уровнях (уровни 4-5) многоуровневого транспортного протокола (например, TCP) он является протоколом записи и используется для инкапсуляции (то есть формирования пакета) различных протоколов. Для каждого инкапсулированного протокола он обеспечивает условия, при которых сервер и клиент могут подтверждать друг другу свою подлинность, выполнять защиту передаваемых данных и производить обмен ключами, прежде чем протокол прикладной программы начнет передавать и получать данные.

Преимущества протокола SSL:

- Простота использования

- Нет необходимости в дополнительном программном обеспечении

- Безопасный удаленный доступ

SSL VPN оптимален для подключения удаленных пользователей к ресурсам локальной сети офиса через Интернет.

Источник: avg-it.ru

Что такое PPTP – основные характеристики протокола и настройки соединения

Для подключения компьютера к интернету или к другим компьютерам в локальной сети используются различные протоколы. Однако многие пользователи вообще не представляют, что это такое и зачем они нужны, хотя используют их практически постоянно. Одним из самых распространенных подобных протоколов является PPTP.

Что означает PPTP

PPTP соединение – это английская аббревиатура, которая расшифровывается, как point to point tunneling protocol. Это в переводе с английского означает туннельный протокол соединения по типу точка–точка.

PPTP – это протокол для VPN. Позволяет организовать связь между двумя пользователями. С помощью него передается зашифрованная информация через незащищенные от атак сети TCP/IP. Благодаря этому, информация PPP преобразуется в обычные пакеты IP и перемещается по сети.

По безопасности он уступает Ipsec. Широко используется во многих сферах.

Когда и для чего используют PPTP

Туннелирование с помощью «точка-точка» используется для передачи информации из одной локальных сети в другую по интернету напрямую, либо по VPN линии. Он нужен для того, чтобы не соединять две локальные сети в одну, а использовать туннель для передачи данных от одной точки к другой.

Помимо соединения двух локальных сетей, такой тип протокола применяется для общения компьютерных устройств по типу клиент-сервер. Таким образом клиент (пользователь) подключается по безопасному соединению с PPTP сервером. То есть создается частная виртуальная сеть.

Как работает и процесс подключения

Работает следующим образом:

- PPTP организуетPPPсессию. Используется протокол Generic Routing Incapsulation.

- Происходит еще одно соединение по порту 1723. Оно нужно для перехода и управления GRE.

- Используется протоколMPPE. Он защищает данные при передаче.

- Аутентификация клиентов происходит за счет MSCHAPv2,EAP—TLS.

- На другом конце провода информация извлекается из пакетаIPX.

- Отправляется на обработку собственным протоколом системы.

Использование бесплатных серверов VPN

Для получения переданных данных на человеческом уровне пользователь использует логин и пароль.

Важно! Во время отправки информации канал может быть взломан подбором логина и пароля. Но, когда происходит передача данных, взлом совершить невозможно!

Как использовать в операционных системах

Использование будет рассмотрено на примере Windows 7. На остальных операционных системах компании Microsoft процедура ничем не отличается:

- Открыть «Пуск» и кликнуть по вкладке «Панель управления».

- Кликнуть по вкладке «Центр управления сетями и общим доступом».

- Откроется еще одно окно. В левом столбике меню нужно кликнуть «Изменение параметров сетевого адаптера».

- Кликнуть по пункту «Свойства».

- Дважды щелкнуть по «ПротоколTCP/IPv4».

- В открывшемся окне установить данные, предоставленные провайдером.

- Сохранить их и активизировать подключение.

Основные правила

Для организации PPTP соединения обязательно использовать порт TCP 1723 и протокол IPGRE 47. Необходимо настроить брандмауэр и другие межсетевые экраны на пропуск данных протокола. Для этого открываются необходимые порты и заносятся в исключения экранов.

Свободное движение трафика по такому типу тоннеля должно обеспечиваться и со стороны провайдера. Если используется NAT, то обязательно должна быть настроена обработка VPN на подходящем уровне.

Как происходит защита протокола

Защита информации происходит также благодаря MPPE, который содержит 40, 56, 128 битные ключи. Однако, проблема в том, что многие старые модемы установленные у пользователей, не поддерживают шифрование MPPE.

А, например, во время соединения по VPNKI пользователь должен использовать авторизацию MSCHAvP2. А также прописать, что будет работать защита по MPPE.

Если тоннель пользователи создают без шифрования, то рекомендуется использовать авторизацию CHAP и указать, что протокол без шифрования.

Полная настройка маршрутизатора DLink dir 615 и ТВ приставки для Ростелеком, решение частых неисправностей

Как настроить VPN по PPTP

Настройка в Windows производится следующим образом:

- Открыть «Панель управления» и организовать VPN.

- Кликнуть «Подключение к рабочему месту», затем нажать «Использовать существующее подключение».

- Прописать адрес оператора частной сети и придумать ей имя.

- Прописать логин и пароль.

- Кликнуть по кнопке «Создать».

- Настроить соединения под пользователя. Кликнуть по иконке созданного соединения и войти в пункт «Безопасность».

- В окне тип VPN прописать «Автоматически».

- В окне шифрование прописать «Необязательное».

- В поле разрешения пометить «CHAP» и «CHAPверсии».

- Сохранить настройку и произвести подключение.

В чем отличие PPTP от PPPoE

Различаются PPPoE от PPTP по следующим признакам:

- Скорость при передаче данных выше у PPPoE.

- Служебные пакеты PPPoE занимают меньше трафика.

- Протокол PPTP чаще всего применяется для соединения пользователей разных локальных сетей только в VPN.

- Для PPPoE важно, чтобы оба пользователя находились в одной подсети.

- PPPoE выполняет свои задачи при любых настройках, даже в том случае, когда в сети находятся одинаковые IP.

Источник: composs.ru