Тут ничего подробно расписывать не буду, да и не занимаюсь я администрированием сети, пусть лучше этим займется мастер своего дела — системный администратор.

2. Блокируем начало сеансов

Запускаем консоль администрирования серверов 1С:Предприятие, открываем свойства информационной базы и устанавливаем галочку для свойства Блокировка начала сеансов включена. Учтите, что как только вы примените данное свойства, начало любых сеансов будет блокироваться, поэтому для выполнения следующего пункта конфигуратор должен быть запущен до применения свойства.

3. Делаем резервную копию

Тут уж как вам душа велит. Как по мне, самый простой и надежный способ создания резервной копии — это выгрузка информационной базы через конфигуратор.

4. Задаем локальные политики безопасности

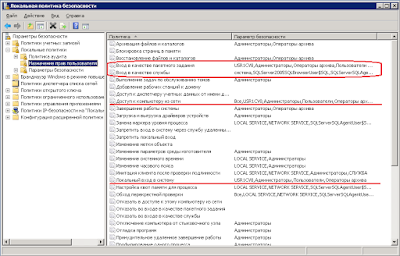

Открываем консоль «Локальная политика безопасности» (в командной строке набираем secpol.msc). Переходим в раздел Локальные политики -> Назначение прав пользователя и добавляем доменного пользователя в политики (см. рисунок 1):

13. Как найти в домене комп нужного пользователя

- Вход в качестве пакетного задания (Log on as batch job) — обеспечивает функционирование Планировщика заданий без необходимости для пользователя лично заходить в компьютер под своей учетной записью;

- Вход в качестве службы (Log on as service) — позволяет запустить от имени пользователя какой-либо процесс как службу.

Дополнительно, если требуется, пользователя можно добавить в политики:

- Доступ к компьютеру из сети (Access this computer from the network) — пользователь имеет право подключаться к компьютеру из сети;

- Локальный вход в систему (Allow log on locally) — пользователь имеет право запускать интерактивный сеанс на компьютере;

- Разрешить вход через службу удаленных рабочих столов (Allow log on through Remote Desktop Services) — пользователь имеет право входа в систему удаленного компьютера через подключение к службам удаленных рабочих столов.

|

| Рисунок 1. Локальные политики безопасности |

5. Добавляем доменного пользователя в группы

Открываем консоль «Управление компьютером», переходим в раздел Служебные программы -> Локальные пользователи -> Пользователи и смотрим в каких группах состоит локальный пользователь от имени которого работает служба «Агент сервера 1С:Предприятие» (обычно это пользователь USR1CV8) (см. рисунок 2).

|

| Рисунок 2. Членство в группах |

В эти же группы добавляем доменного пользователя.

#13. Настройка групповых политик на Windows Server 2019.

6. Запускаем агента от имени доменного пользователя

Открываем консоль «Службы», находим в списке службу «Агент сервера 1С:Предприятие» и открываем её свойства. На вкладке Общие останавливаем службу, на вкладке Вход в систему вместо локального пользователя указываем доменного (см. рисунок 3).

|

| Рисунок 3. Свойства службы |

Переходим обратно на вкладку Общие и запускаем службу. Если все правильно настроено, то служба стартует без проблем.

Вы можете сказать, что 2-ой и 3-й пункты избыточны, но лучше перебздеть, чем недобздеть. Инструкция справедлива не только для доменного пользователя, но и для локального.

Источник: 1centerprise8.blogspot.com

Используйте runas с учетной записью домена на компьютере, не являющемся доменом в Windows 2k / XP / Vista / 7

Мой компьютер с Windows 7 находится в локальной сети в интрасети с доменом Windows, но он не является членом этого домена. Однако мне нужно запускать некоторые приложения под учетными записями домена, пока я вхожу локально как локальный администратор.

Я знаю, что вы можете использовать runas утилиту для запуска процессов под учетными записями, отличными от той, под которой вы вошли в систему. Дело в том, что Windows должна знать или аутентифицировать учетную запись, под которой запускается процесс.

Когда я делаю что-то вроде:

runas /user:DOMAINUSERNAME cmd.exe

(и затем введите правильный пароль) Я получаю такую ошибку:

RUNAS ERROR: Unable to run — cmd.exe 1326: Logon failure: unknown user name or bad password.

Кто-нибудь знает, как с этим справиться?

У runas команды есть дополнительная опция, /netonly которая позволяет запускать локальные приложения в качестве пользователя домена на компьютере, не являющемся доменом. Это работало для меня, когда я работал на Windows 7 Professional — но для этого требуется повышенная командная строка.

runas /netonly /user:domainuser command

Более подробная информация на сайте ниже:

Добавление /netonly работал для меня, где моя машина находится в домене, но отличается от домена пользователя, которого мне нужно было выдать себя за другого.

Это сработало для меня, хотя я и не думал, что так и будет, так как имя пользователя, вошедшего в систему, в окне подключения было серым. Но после подключения я запустил запрос «выберите SYSTEM_USER», и это было правильно.

Если я не понимаю ваш вопрос, вы пытаетесь использовать учетные данные домена для входа на компьютер, который не является членом этого домена. Это не может быть сделано. Доменные учетные записи входят только на доменные компьютеры. Локальные учетные записи входят только на локальный компьютер (за исключением).

Хорошо, спасибо за исчерпывающий и понятный ответ. Однако это звучит странно для меня: моя машина не находится в домене. Однако: если я хочу использовать ресурсы домена, такие как общие папки / принтеры, я просто выдаю команду net use \ server resource / user: domain domainuser и предоставляю свой пароль домена, и я могу получить к ним доступ. Почему я тоже не могу использовать runas?

Когда вы присоединяете машину к домену, это создает более высокий уровень доверия между машиной и доменом по сравнению с общими ресурсами. Разрешение пользователю подключаться к принтеру или общей папке намного безопаснее (с точки зрения администратора), чем присоединение неизвестного компьютера к домену. Короткий ответ: все для безопасности. Надеюсь, это поможет.

Другими словами, для общих удаленных элементов компьютер, не принадлежащий домену, не доверяет домену. Он просто передает учетные данные, чтобы получить доступ к удаленным ресурсам. Разрешение пользователю запускать программы — это совсем другое, особенно когда (поскольку он ничего не знает о / не доверяет домену) компьютер, не работающий с доменом, даже не знает наверняка, что пользователь существует, не говоря уже о том, что он должен быть разрешено запускать программы.

Кара — я думаю, ты неправильно понял вопрос. Он спрашивает, как войти на компьютер, который является частью домена с учетными данными для этого домена, но с компьютера, который не присоединен к домену. Рунас — это ответ, который он ищет.

Я всегда использую Runas в моей среде AD, как это:

runas / env / profile / user: domain useraccnt cmd

Попробуйте, это всегда работает для меня!

Источник: qastack.ru

Средства удаленного администрирования Active Directory в Windows 10

В помощь системным администраторам, компания Microsoft разработала средства удаленного администрирования серверов — Microsoft Remote Server Administration Tools (RSAT).

RSAT содержит ряд инструментов, среди которых самым частым в использовании является — Active Directory Users and Computers (ADUC). В этой статье описана установка RSAT и добавление инструмента по управлению пользователями и рабочими станциями Active Directory в консоль управления Microsoft (MMC) на рабочую станцию c ОС Windows 10.

Следует учесть, что RSAT вы можете поставить только в полную версию Windows 10 Professional или Windows 10 Enterprise. И на системы, на которых не стоит Microsoft Remote Server Administration Tools, например, RSAT предыдущей версии.

Установка Microsoft Remote Server Administration Tools

В центре загрузок Microsoft по ссылки — https://www.microsoft.com/en-us/download/details.aspx?id=45520 скачиваем «средства удаленного администрирования сервера для Windows 10». После того, как нажмете «Скачать», необходимо будет выбрать пакет RSAT под нужную версию Windows 10 и её разрядность.

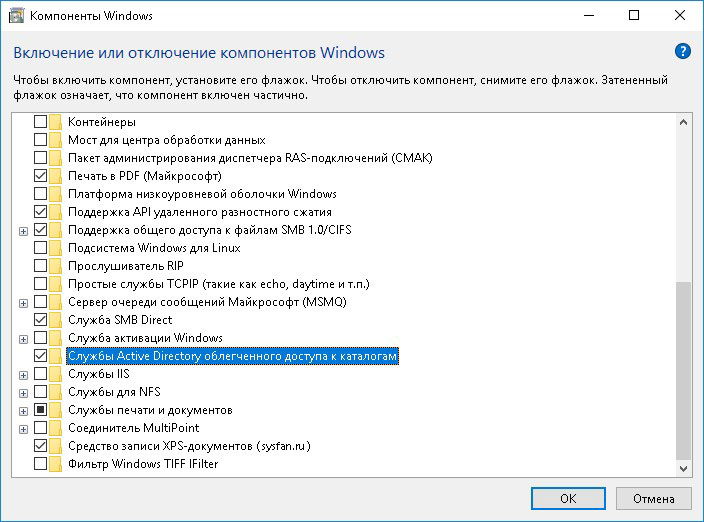

После скачивания и установки, в консоли MMC уже становиться доступна ADUC и её функционал. Но сама консоль управления Active Directory будет отсутствовать в разделе средств администрирования Windows. Чтобы добавить компоненты RSAT, необходимо:

- Перезагрузить компьютер.

- Выполнить (( Win + R ) + OptionalFeatures + Enter ).

- В открывшемся окне компонентов Windows, найти «Службы Active Directory…. (AD LDS)» и поставить галочку напротив этого компонента.

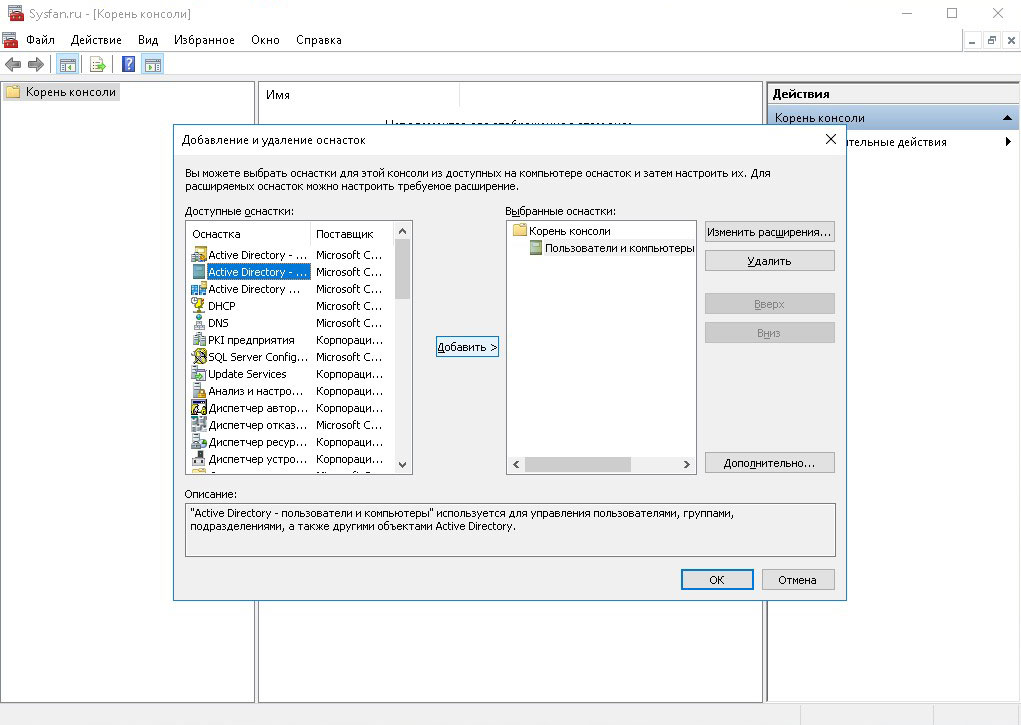

Добавление в консоль MMC оснастки Active Directory Users and Computers

- Открываем саму консоль через диалоговое окно «Выполнить» (( Win + R ) + mmc + Enter ).

- После открытия консоли жмем Ctrl + M .

- В открывшемся окне «Добавление и удаление оснасток», выбираем инструмент «Active Directory – пользователи и компьютеры» и добавляем его в список с выбранными оснастками.

Желательно, после всех операций, произвести сохранение файла консоли управления MMC на рабочий стол.

Подключение оснастки ADUC к AD через компьютер не присоединенный к домену

Основная задача подключиться к ADUC, либо к консоли MMC от имени другого пользователя.

В windows 10 c этим могут возникнуть трудности. Чтобы их решить, советую прочитать про способы запуска программ от имени другого пользователя в windows 10.

Самым тривиальным способом является зажать клавишу Shift и кликом ПКМ по сохранённому файлу консоли управления MMC вызвать меню, в котором останется только выбрать способ запуск от имени другого пользователя.

Можно это сделать непосредственно с ярлыком ADUC [Панель управления] -> [Администрирование], но телодвижений будет чуть больше.

Для таких операций, соответственно необходимо добавить права в «локальные пользователи и группы» пользователю, через которого хотите открыть консоль MMC, так как компьютер находится не в домене и скептически относится к незнакомцам.

Источник: sysfan.ru