Software Restriction Policies

В этом разделе для ИТ-специалистов описываются политики ограниченного использования программного обеспечения (SRP) в Windows Server 2012 и Windows 8, а также приведены ссылки на технические сведения о SRP, начиная с Windows Server 2003.

Описание политик ограниченного использования программ

Политики ограниченного использования программ — это основанная на групповых политиках функция, которая выявляет программы, работающие на компьютерах в домене, и управляет возможностью выполнения этих программ. Политики ограниченного использования программ являются частью стратегии управления и безопасности Майкрософт, позволяющей предприятиям повышать надежность, целостность и управляемость их компьютеров.

Кроме того, данные политики помогают создать конфигурацию с расширенными ограничениями для компьютеров, на которых разрешается запуск только определенных приложений. Политики ограниченного использования программ интегрируются со службой Microsoft Active Directory и групповой политикой. Политики можно создавать на изолированных компьютерах. Они являются политиками доверия, то есть представляют собой правила, устанавливаемые администратором, чтобы ограничить выполнение сценариев и другого кода, не имеющего полного доверия.

Настраиваем SRP на примере Windows Server Standart 2008 R2

Данные политики ограниченного использования программ определяются как расширение редактора локальных групповых политик или оснастки Microsoft Management Console (MMC) «Локальные политики безопасности».

Более подробные сведения о политике ограниченного использования программ см. в разделе Технический обзор политик ограниченного использования программ.

Практическое применение

Администраторы могут использовать политики ограниченного использования программ для решения следующих задач:

- определить доверенный код;

- разработать гибкую групповую политику для регулирования работы сценариев, исполняемых файлов и элементов ActiveX.

Политики ограниченного использования программ применяются операционной системой и приложениями (например, для создания сценариев), которые им соответствуют.

В частности, администраторы могут использовать политики ограниченного использования программ в следующих целях:

- определить программное обеспечение (исполняемые файлы), которое может выполняться на клиентах;

- запретить пользователям выполнять определенные программы на компьютерах с общим доступом;

- определить, кто может добавлять доверенных издателей на клиентах;

- установить область действия политик ограниченного использования программ (указать, будут ли политики применяться для всех пользователей или только для группы пользователей на клиентах);

- запретить работу исполняемых файлов на локальном компьютере, сайте, в подразделении или домене. Это уместно в тех случаях, когда политики ограниченного использования программ не применяются для решения потенциальных проблем со злоумышленниками.

Новые и измененные функции

Функциональные изменения в политиках ограниченного использования программ отсутствуют.

На коротком поводке

Удаленные или устаревшие функциональные возможности

Удаленные или устаревшие функции в политиках ограниченного использования программ отсутствуют.

Требования к программному обеспечению

Расширение редактора локальных групповых политик для политик ограниченного использования программ доступно через консоль управления (MMC).

Для создания и поддержки политик ограниченного использования программ на локальном компьютере требуются следующие компоненты:

- Редактор локальных групповых политик

- Установщик Windows

- Authenticode и WinVerifyTrust

Если планируются вызовы для развертывания этих политик в домене, к вышеупомянутому списку потребуется добавить следующие компоненты:

- Доменные службы Active Directory

- Групповая политика

Сведения о диспетчере сервера

Политики ограниченного использования программ представляют собой расширение редактора локальных групповых политик и не устанавливаются с помощью пункта «Добавить роли и компоненты» диспетчера серверов.

См. также раздел

В следующей таблице содержатся ссылки на соответствующие ресурсы, необходимые для понимания и применения политик ограниченного использования программ.

Источник: learn.microsoft.com

Настройка групповых политик ограниченного использования программ в Windows 7

Прочитав статью Windows-компьютер без антивирусов, я загорелся такой идеей обеспечения безопасности и решил попробовать сделать у себя так же.

Поскольку у меня стоит Windows 7 Professional, первой идеей оказалось использование AppLocker’a, однако быстро выяснилось, что работать в моей редакции винды он не хочет, и требует Ultimate или Enterprise. В силу лицензионности моей винды и пустоты моего кошелька, вариант с AppLocker’ом отпал.

Следующей попыткой стала настройка групповых политик ограниченного использования программ. Поскольку AppLocker является «прокачанной» версией данного механизма, логично попробовать именно политики, тем более они бесплатны для пользователей Windows 🙂

Заходим в настройки:

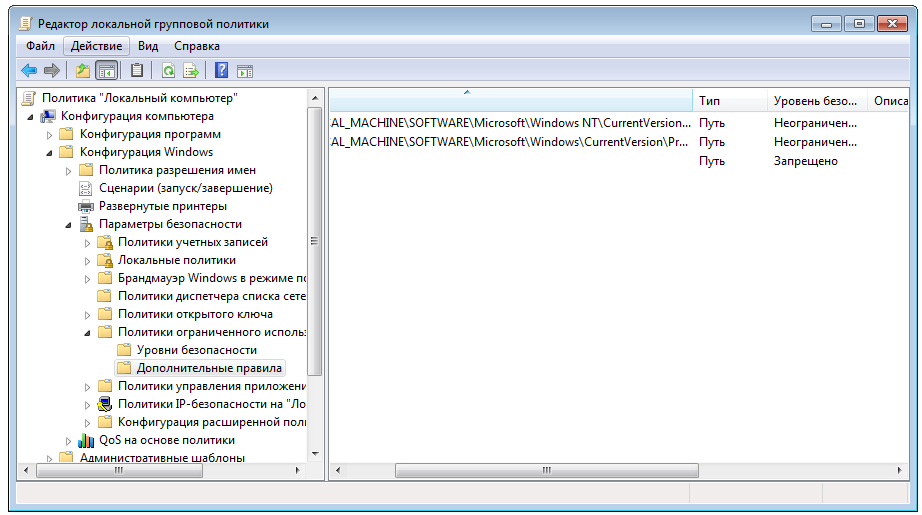

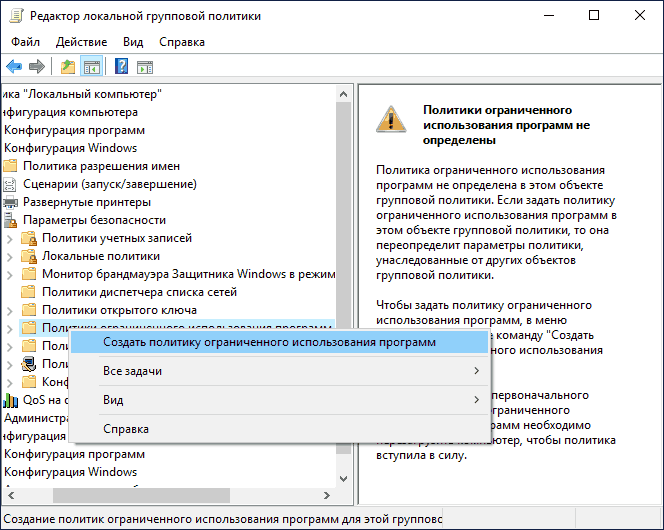

gpedit.msc -> Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Политики ограниченного использования программ

В случае, если правил нет, система предложит сгенерировать автоматические правила, разрешающие запуск программ из папки Windows и Program Files. Так же добавим запрещающее правило для пути * (любой путь). В результате мы хотим получить возможность запуска программ только из защищенных системных папок. И что же?

Да, это мы и получим, но вот только маленькая незадача — не работают ярлыки и http ссылки. На ссылки еще можно забить, а без ярлыков жить плоховато.

Если разрешить запуск файлов по маске *.lnk — мы получим возможность создать ярлык для любого исполняемого файла, и по ярлыку запустить его, даже если он лежит не в системной папке. Паршиво.

Запрос в гугл приводит к таким решениям: или разрешить запуск ярлыков из пользовательской папки, либо пользовать сторонние бары с ярлычками. Иначе никак. Лично мне такой вариант не нравится.

В итоге мы сталкиваемся с ситуацией, что *.lnk является с точки зрения винды не ссылкой на исполняемый файл, а исполняемым файлом. Бредово, но что ж поделать… Хотелось бы, чтобы винда проверяла не местонахождение ярлычка, а местонахождение файла, на который он ссылается.

И тут я нечаянно натолкнулся на настройки списка расширений, являщихся исполняемыми с точки зрения винды (gpedit.msc -> Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Назначенные типы файлов). Удаляем оттуда LNK и заодно HTTP и релогинимся. Получаем полностью рабочие ярлычки и проверку на местонахождение исполняемого файла.

Было сомнение, можно ли будет передавать через ярлыки параметры — можно, так что все ок.

В результате мы получили реализацию идеи, описанной в статье «Windows-компьютер без антивирусов» без каких либо неудобств для пользователя.

Также для любителей стрелять себе в ногу, можно создать папку в Program Files и кинуть ярлык для нее на рабочий стол, назвав, например «Песочницей». Это позволит запускать оттуда программы без отключения политик, пользуясь защищенным хранилищем (защита через UAC).

Надеюсь описанный метод окажется для кого-то полезным и новым. По крайней мере я о таком ни от кого не слышал и нигде не видел.

- windows

- групповые политики

- безопасность

Источник: habr.com

Как запретить запуск программы в Windows 10, 8.1 и Windows 7

Если у вас возникла необходимость запрета запуска определенных программ в Windows, вы можете сделать это с помощью редактора реестра или редактора локальной групповой политики (последнее доступно только в Профессиональной, Корпоративной и Максимальной редакциях).

Запрет запуска программ в редакторе локальной групповой политики

Первый способ — блокировка запуска определенных программ с использованием редактора локальной групповой политики, доступного в отдельных редакциях Windows 10, 8.1 и Windows 7.

Для установки запрета этим способом, выполните следующие шаги

- Нажмите клавиши Win+R на клавиатуре (Win — клавиша с эмблемой Windows), введите gpedit.msc и нажмите Enter. Откроется редактор локальной групповой политики (при его отсутствии, используйте метод с помощью редактора реестра).

- В редакторе перейдите к разделу Конфигурация пользователя — Административные шаблоны — Система.

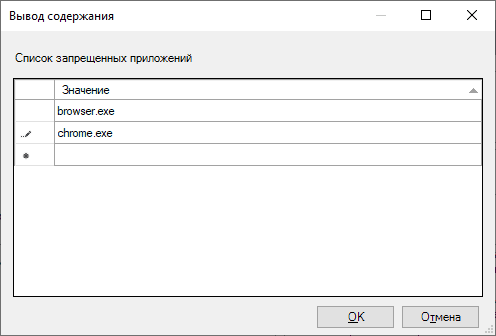

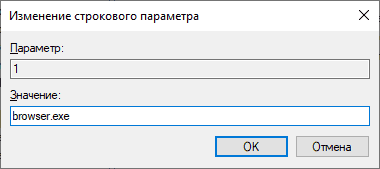

- Обратите внимание на два параметра в правой части окна редактора: «Не запускать указанные приложения Windows» и «Выполнять только указанные приложения Windows». В зависимости от задачи (запретить отдельные программы или разрешить только выбранные программы) можно использовать каждый из них, но рекомендую использовать первый. Дважды кликните мышью по «Не запускать указанные приложения Windows».

- Установите «Включено», а затем нажмите по кнопке «Показать» в пункте «Список запрещенных программ».

- Добавьте в список имена .exe файлов тех программ, которые нужно заблокировать. Если вы не знаете имя .exe файла, можно запустить такую программу, найти её в диспетчере задач Windows и посмотреть его. Полный путь к файлу указывать не нужно, при его указании запрет работать не будет.

- После добавления всех необходимых программ в список запрещенных, нажмите Ок и закройте редактор локальной групповой политики.

Обычно изменения вступают в силу сразу, без перезагрузки компьютера и запуск программы становится невозможным.

Блокировка запуска программ с помощью редактора реестра

Настроить запрет запуска выбранных программ можно и в редакторе реестра, если gpedit.msc недоступен на вашем компьютере.

- Нажмите клавиши Win+R на клавиатуре, введите regedit и нажмите Enter, откроется редактор реестра.

- Перейдите к разделу реестра

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer

На этом весь процесс будет завершен, а запрет вступит в силу без перезагрузки компьютера или выхода из Windows.

В дальнейшем, чтобы отменить запреты, сделанные первым или вторым способом, можно с помощью regedit удалить параметры из указанного раздела реестра, из списка запрещенных программ в редакторе локальной групповой политики или просто отключить (установить «Отключено» или «Не задано») измененную политику в gpedit.

Дополнительная информация

В Windows также доступен запрет запуска программ с помощью Software Restriction Policy, однако настройка политик безопасности SRP выходит за рамки этого руководства. В общем упрощенном виде: вы можете зайти в редактор локальной групповой политики в раздел Конфигурация компьютера — Конфигурация Windows — Параметры безопасности, нажать правой кнопкой мыши по пункту «Политики ограниченного использования программ» и в дальнейшем производить настройку необходимых параметров.

А вдруг и это будет интересно:

- Лучшие бесплатные программы для Windows

- Как удалить обновления Windows 11

- DISM Ошибка 87 в командной строке — способы исправить

- Как убрать уведомление Chrome и Edge об обновлении Windows 7 и 8.1 до более поздней версии

- Как включить скрытые темы оформления Windows 11 22H2

- Как сделать скриншот в Windows 11 — все способы

- Windows 11

- Windows 10

- Android

- Загрузочная флешка

- Лечение вирусов

- Восстановление данных

- Установка с флешки

- Настройка роутера

- Всё про Windows

- В контакте

- Одноклассники

-

Владимир 01.03.2019 в 22:41

- Dmitry 02.03.2019 в 08:40

Здравствуйте. Я только что перепроверил (Windows 10 Pro, должно так же работать и на домашней), iexplore заблокировался. Были у меня сомнения, мол вдруг он «системный» и потому не дают, но нет, работает.

В разделе

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorerDisallowRun

- Roman 29.11.2019 в 16:17

- Cаша 05.09.2021 в 20:43

Благодарю, remontka.pro очень выручает. Способ с редактированием реестра нужно бы описать точнее.

Во — первых, редактировать что-либо в разделе

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPolicies

можно только тогда, когда текущий пользователь — администратор. Иначе и не может быть, ведь с той же легкостью, с которой мы запретили что-нибудь (себе самим), можно было бы и разрешить обратно, просто удалив соответствующие записи в реестре. Поэтому нужно сначала завершить сессию пользователя, которому мы будем запрещать запуск программ.

Затем запустить regedit.exe из — под администратора, выделить раздел HKEY_USERS ;затем меню Файл -> загрузить куст… и в открывшемся диалоге выбрать файл реестра нужного пользователя. Он обычно находится по пути C:UsersНужный_пользовательNTUSER.DAT. Затем будет предложено ввести имя раздела. Ввели, скажем, «kust». Реестр пользователя появится под разделом HKEY_USERSkust. Теперь всё, что в данной инструкции относилось к

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer

нужно делать уже в

HKEY_USERSkustSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer

После того, как всё закончили, выделяем HKEY_USERSkust и выгружаем через меню Файл -> выгрузить куст

Второе. Как отметил выше ROMAN, в

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer

- Dmitry 24.09.2021 в 19:55

- Александр 12.10.2021 в 13:42

- Dmitry 12.10.2021 в 16:10

- Dmitry 22.07.2022 в 20:44

Командная строка из среды восстановления? Если так, то из неё бы по идее regedit должен запуститься (именно в среде восстановления). Нет?

А если так:

reg delete «HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorerDisallowRun»

- Живые обои на рабочий стол Windows 11 и Windows 10

- Лучшие бесплатные программы на каждый день

- Как скачать Windows 10 64-бит и 32-бит оригинальный ISO

- Как смотреть ТВ онлайн бесплатно

- Бесплатные программы для восстановления данных

- Лучшие бесплатные антивирусы

- Средства удаления вредоносных программ (которых не видит ваш антивирус)

- Встроенные системные утилиты Windows 10, 8 и 7, о которых многие не знают

- Бесплатные программы удаленного управления компьютером

- Запуск Windows 10 с флешки без установки

- Лучший антивирус для Windows 10

- Бесплатные программы для ремонта флешек

- Что делать, если сильно греется и выключается ноутбук

- Программы для очистки компьютера от ненужных файлов

- Лучший браузер для Windows

- Бесплатный офис для Windows

- Запуск Android игр и программ в Windows (Эмуляторы Android)

- Что делать, если компьютер не видит флешку

- Управление Android с компьютера

- Как удалить обновления Windows 11

- DISM Ошибка 87 в командной строке — способы исправить

- Как убрать уведомление Chrome и Edge об обновлении Windows 7 и 8.1 до более поздней версии

- Как включить скрытые темы оформления Windows 11 22H2

- Как сделать скриншот в Windows 11 — все способы

- Как установить сертификаты Минцифры для Сбербанка и других сайтов в Windows

- Как скрыть файлы внутри других файлов в Windows — использование OpenPuff

- Как исправить ошибку 0x0000011b при подключении принтера в Windows 11 и Windows 10

- Как отключить камеру в Windows 11 и Windows 10

- Как включить режим экономии памяти и энергосбережения в Google Chrome

- Как удалить пароли в Яндекс Браузере

- Ваш системный администратор ограничил доступ к некоторым областям этого приложения в окне Безопасность Windows

- Программы для анализа дампов памяти Windows

- Как скрыть уведомления на экране блокировки iPhone

- Как вернуть меню Пуск из Windows 10 или 7 в Windows 11

- Windows

- Android

- iPhone, iPad и Mac

- Программы

- Загрузочная флешка

- Лечение вирусов

- Восстановление данных

- Ноутбуки

- Wi-Fi и настройка роутера

- Интернет и браузеры

- Для начинающих

- Безопасность

- Ремонт компьютеров

- Windows

- Android

- iPhone, iPad и Mac

- Программы

- Загрузочная флешка

- Лечение вирусов

- Восстановление данных

- Ноутбуки

- Wi-Fi и настройка роутера

- Интернет и браузеры

- Для начинающих

- Безопасность

- Ремонт компьютеров

Источник: remontka.pro

Запрет запуска программ Windows

Решаемая задача: Запретить запуск программ, кроме явно добавленных, для всех пользователей компьютера, кроме Администраторов.

Для выполнения описанных действий требуется учетная запись Администратора. В данном случае у нас имеется определенное условие – «никто, кроме…». Зададим правила ограничения на использование программ. Откройте Редактор локальной групповой политики и пройдите по пути Конфигурация компьютера – Конфигурация Windows – Параметры безопасности. Выберите Политики ограниченного использования программ.

Чтобы включить политики жмем Действие – Создать политику ограниченного использования программ.

В окне появились дополнительные опции. Заходим в раздел Дополнительные правила. Щелкаем правой кнопкой мыши на Дополнительных правилах и выбираем Создать правило для пути… для добавления пути.

После нажатия кнопки обзор, откроется окно проводника, где можно выбрать путь к папкам, из которых разрешен запуск программ. Папка выбрана, выставляем для нее уровень безопасности Неограниченный для полного доступа, и нажимаем ОК.

- C:Program Files

- C:Program Files (x86)

- C:Windows

- C:Scripts

- Для пути %HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionPrintPrintersDefaultSpoolDirectory% Ставим значение Запрещено.

Теперь нужно указать, что запрет на запуск программы не распространяется на Администратора компьютера. Снова идем в Политики ограниченного использования программ и открываем Применение. Ставим переключатель в позицию Все пользователи, кроме локальных администраторов и жмем ОК.

Запрет запуска программы для всех, кроме администратора настроен.

Один параметр может оказаться досадной и никак не улучшающей безопасность помехой — по умолчанию, SRP обрабатывает не только исполняемые файлы, но и некоторые другие типы файлов — например, ярлыки (Shortcuts). Выполните двойной щелчок по значению Назначенные типы файлов и удалите расширение LNK из списка. Замечу, сами ярлыки и их целевые файлы обрабатываются политикой отдельно. Таким образом, удаляя LNK из списка обрабатываемых расширений, вы не понижаете уровень безопасности системы — создать ярлык на неразрешённый файл и таким образом запустить его в обход политики всё равно будет невозможным.

Затем идем в Политики ограниченного использования программ, Уровни безопасности, щелкаем по Запрещено и устанавливаем его по-умолчанию.

После этого все программы, кроме тех, что присутствуют в Дополнительных правилах будут запрещены политикой для запуска.

Источник: efsol.ru