Установка редактора локальной групповой политики в Window 10 Home.

В операционную систему Windows встроен мощный инструмент — групповые политики (GPO), предназначенные для проведения изменения настроек системы из одного места на компьютере. Для управления настройками Windows используется консоль редактора локальной групповой политики — gpedit.msc.

Это системное средство с графическим интерфейсом позволяет настраивать работу операционной системы без использования аналогичного инструмента — редактора реестра Windows. Использовать редактор локальной групповой политики для настройки ОС намного удобнее, чем выполнять подобную работу в системном реестре Windows.

В целях безопасности, в основном, из-за возможных неправильных действий неопытных пользователей, редактор локальной групповой политики отсутствует в начальных, домашних версиях Windows. Этот инструмент доступен в старших версиях операционной системы: Windows Professional (Windows Профессиональная), Windows Education (Windows для образовательных учреждений), Windows Enterprise (Windows Корпоративная).

Детальный обзор Feature policy. За рамками черновиков.

По логике Microsoft, самыми распространенными домашними версиями Windows часто пользуются начинающие пользователи, а профессиональными и корпоративными — более продвинутые. Поэтому в Windows Home редактор локальной групповой политики отключен из-за соображений безопасности.

При попытке запустить редактор групповой политики Windows 10 Home, пользователя ждет неутешительный результат.

В операционной системе Windows 10 Домашняя откроется окно с сообщением о том, что gpedit.msc не найден.

Что же делать, если в Windows 10 Home gpedit.msc не найден? У пользователя есть два пути для выхода из этой ситуации: использовать для выполнения настроек операционной системы редактор реестра, или добавить в Windows 10 Home групповые политики самостоятельно.

Существует несколько способов с помощью которых можно добавить в операционную систему локальные групповые политики Windows 10 Home. В этом руководстве вы найдете инструкции, которые позволят вам установить gpedit.msc в Windows 10 Home наиболее простыми способами.

Обратите внимание на то, что после добавления локальной групповой политики в домашнюю версию Windows, не все возможности этого инструмента будут работать. Это происходит из-за того, что некоторые политики могут использоваться только в версиях Windows Pro и выше, в частности множественные локальные групповые политики (MLGPO). Чтобы применить на компьютере настройки групповых политик, после внесения изменений в параметры ОС, нужно будет каждый раз перезагружать компьютер.

Как установить групповую политику в Windows 10 Home с помощью Policy Plus — 1 способ

Policy Plus — бесплатное приложение, добавляющее возможности редактора локальной групповой политики во все редакции Windows. Приложение полностью соответствует политике лицензирования Майкрософт.

Laravel Policies. Как организованно проверять права пользователей

По своим возможностям приложение Policy Plus даже несколько мощнее встроенного системного инструмента gpedit.msc:

- Подключение файлов административных шаблонов (admx).

- Загрузка недостающих файлов шаблонов с официального сайта Майкрософт.

- Редактирование реестра Windows.

- Просмотр с помощью инспектора ключей реестра и значений параметра конкретной групповой политики.

- В программе имеется поиск политик.

- Экспорт настроек файла групповых политик на другие компьютеры.

Интерфейс приложения похож на официальный редактор локальной групповой политики Windows. Чтобы программа Policy Plus работала на ПК, необходимо соблюдать следующие требования:

- На компьютере должен быть установлен компонент .NET Framework версии 4.5 или новее.

- Приложение работает во всех версиях операционных систем Windows 10, Windows1, Windows 8, Windows 7, Windows Vista.

Вы можете скачать Policy Plus со страницы. Программа Policy Plus — портативная, она не требует установки на компьютер.

Пройдите следующие шаги:

- Запустите от имени администратора исполняемый файл «Policy Plus.exe» на компьютере.

- В окне приложения «Policy Plus» войдите в меню «Help», а в контекстном меню нажмите на пункт «Acquire ADMX Files».

- В открывшемся окне «Acquire ADMX Files» нажмите на кнопку «Begin».

- В течении некоторого времени происходит загрузка и установка необходимых пакетов (файлов административных шаблонов — admx, многие из которых отсутствуют в домашних редакциях Windows).

- Установка групповой политики в Windows 10 Home завершена, теперь для пользователя доступны настройки локальных групповых политик.

Изменение параметров операционной системы происходит подобным образом, как во встроенном системном средстве — редакторе локальной групповой политики Windows.

Не забывайте о том, что для вступления в силу изменений, необходимо выполнить перезагрузку компьютера.

Когда вам потребуется в следующий раз изменить параметры групповых политик Windows, снова запустите на своем ПК программу Policy Plus. Приложение Policy Plus — мощный аналог gpedit.msc для операционной системы Windows 10 Домашняя. Эта универсальная утилита работает во всех современных версиях Windows.

Добавление gpedit.msc в Windows 10 Home — 2 способ

Можно использовать другой способ для установки gpedit.msc в Windows 10 Домашнюю. На компьютере используется следующий метод: в Windows вносятся изменения при помощи пакетного файла, который запустит утилиту DISM для активации редактора локальной групповой политики в ОС. После выполнения команд, произойдет включение gpedit.msc в Windows 10 Home.

Перед внесением изменений в параметры операционной системы, предварительно необходимо создать точку восстановления Windows или сохранить резервную копию системы. В этом случае, если что-то пошло не так, у вас будет возможность вернуться к работоспособному состоянию Windows.

Вы можете заранее скачать готовый пакетный файл с расширением «.bat», или самостоятельно создать командный файл, имеющий следующее содержимое:

Выполните следующие действия:

- Распакуйте ZIP-архив на компьютере.

- Щелкните правой кнопкой мыши по пакетному файлу с расширением «BAT» (в нашем случае — это файл «gpedit_windows_home.bat»), в контекстном меню выберите «Запустить от имени администратора».

- Открывается окно интерпретатора командной строки, в котором выполняется команда для добавления необходимые пакетов в операционную систему.

- Дождитесь завершения выполнения команды, а затем закройте окно командной строки.

Существует другой способ для выполнения этих команд:

- Запустите командную строку от имени администратора.

- В окне командной строки сначала выполните эту команду:

FOR %F IN («%SystemRoot%servicingPackagesMicrosoft-Windows-GroupPolicy-ClientTools-Package~*.mum») DO (DISM /Online /NoRestart /Add-Package:»%F»)

- После того, как эта операция будет успешно завершена, выполните следующую команду в командной строке Windows:

FOR %F IN («%SystemRoot%servicingPackagesMicrosoft-Windows-GroupPolicy-ClientExtensions-Package~*.mum») DO (DISM /Online /NoRestart /Add-Package:»%F»)

Теперь, на компьютере в Windows 10 Домашней можно запустить редактор локальной групповой политики:

- Нажмите на клавиши «Win» + «R».

- В диалоговое окно «Выполнить» введите команду: «gpedit.msc».

- Нажмите на кнопку «ОК».

- На Рабочем столе откроется окно «Редактор локальной групповой политики». Это приложение запущено в домашней версии Windows.

Выводы статьи

Некоторым пользователям нужно установить gpedit.msc в Windows Home, потому что редактор локальной групповой политики отключен в домашних версия операционной системы. Решить проблему можно несколькими способами: с помощью программы Policy Plus, или внесением изменений в настройки системы при помощи выполнением команд, которые добавляют групповые политики в домашнюю версию Windows 10.

Оригинал записи и комментарии на LiveInternet.ru

Источник: spayte.livejournal.com

Software Restriction Policies (SRP) — эффективная защита Microsoft Windows без антивируса

В данной статье рассказывается о механизме Software Restriction Policies (SRP), который предназначен для создания политик запуска программ в среде Microsoft Windows. В частности, для возможности использования SRP для минимизации рисков возможного инфицирования компьютера вредоносными программами.

С чего начинается защита от вирусов и других зловредных программ?

Защита от компьютерных вирусов, «троянских коней» и прочей дряни в первую очередь зависит от того, с какими привилегиями ты заходишь в компьютер. Обычно все учётные записи (логины) делятся на две категории — административные, предназначенные для установки программ и настройки системы; и стандартные (с ограниченными правами), предназначенные для ежедневной работы.

Хочешь что-то настроить, проинсталлировать? Входи Администратором. Хочешь смотреть фильмы, писать курсовую, общаться в Skype? Входи стандартным пользователем.

Дело в том, что у стандартных пользователей нет прав на инсталляцию программ и настройку системы, за счёт чего она работает весьма стабильно и безопасно. Что-то напортачить или сломать не получится, на это у пользователя просто нет прав. Компьтерный вирус — это не чёрная магия, а программа, просто компьютерная программа, поэтому заразить систему вирусом рядовой пользователь тоже не может. Причём, компьютеру всё равно, новый это вирус или старый, особо хитрый или примитивный — если имеющихся привилегий недостаточно, занести вирус в системную папку или прописать его автозапуск в системном реестре не получится никак.

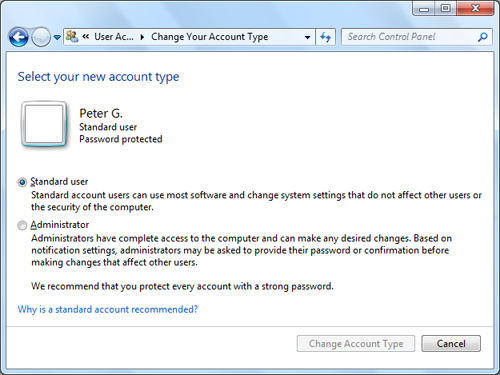

Рисунок 1. Уровень привилегий учётной записи пользователя в Windows 7

Вне зависимости от того, работаем мы дома или в офисе, в систему всегда следует входить только с ограниченными привилегиями. Системные администраторы должны обладать двумя учётными записями — и рядовой, и административной, но использовать последнюю только при доказанной необходимости. Тип используемой вами учётной записи можно уточнить в Control Panel (Панели Управления).

Однако, существуют зловредные программы, которые способны сохраняться не только в системных папках, но и в User Profile — так называемом профиле, рабочей среде пользователя. Эти программы запускаются каждый раз при входе пользователя в систему. Обычно вирусы такого типа «приезжают» на flash-дисках, рассылаются через программы обмена сообщениями и по электронной почте, попадают в компьютер со специальным образом созданных веб-страниц. Для борьбы с подобного типа угрозами в Windows-системах существует весьма простая и надёжная настройка безопасности — Software Restriction Policies (Политики ограничения программ).

Что же такое Software Restriction Policies?

С помощью SRP можно создать “белый список” программ, которые заведомо разрешены для запуска; все остальные программы будут заблокированы. Например, мы говорим системе “запускай всё из папок C:Windows, C:Program Files, D:Games, а остальное не разрешается”. В результате, приезжающий на флешке вирус тихо «обламывается», не сумев запуститься с неразрешённого пути E: или Z:.

Что-то попыталось пролезть с ненадёжного веб-сайта? Оно тоже не запустится, так как было сохранено в папке профиля пользователя Temporary Internet Files или %Temp%. А мы оттуда ничего запускать не разрешали! Присланный посредством Skype «новый супер-пупер скринсейвер», на самом деле представляющий собой троянскую программу, тоже не запустится.

Политика Software Restriction Policies сильно выигрывает в сравнении с любыми тормозяще-навороченными, но в то же время очень ненадёжными антивирусными программами, будь то Kaspersky, NOD или Avast (название и производитель не имеют значения). Ловля блох антивирусным монитором — компьютерный аналог «русской рулетки». Причём, далеко не факт, что вы в ней выиграете. В то же время, SRP сразу же отбросит всё неразрешённое, не вникая, что это там было, хорошее или плохое.

На самом деле, политика не предотвратит сохранение тела вируса на жёстком диске. SRP — не антивирусная программа, она не анализирует содержимое файлов. Но и запуститься хранящейся на диске или flash-носителе потенциально деструктивной программе она не позволит.

SRP не нужно откуда-то скачивать, она уже встроена в следующие системы Microsoft:

- Windows XP Professional, Windows XP Media Center 2005;

- Windows Vista Business, Windows Vista Enterprise

- Windows 7 Professional, Windows 7 Enterprise

- Windows Server 2003 и 2008 (все редакции);

К сожалению, никакие системы из серии Windows Home не поддерживаются.

Как включить и настроить политику SRP?

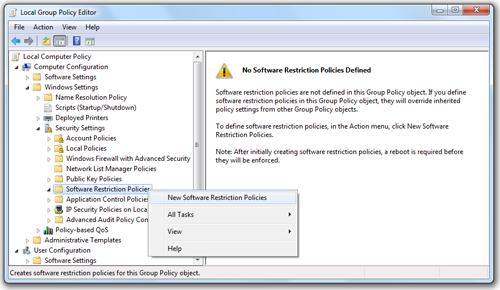

Для включения SRP зайдите в систему с правами администратора и выполните команду Start → Run → gpedit.msc. В разделе Computer Configuration (Конфигурация компьютера) раскройте папку Windows Settings → Security Settings → Software Restriction Policies.

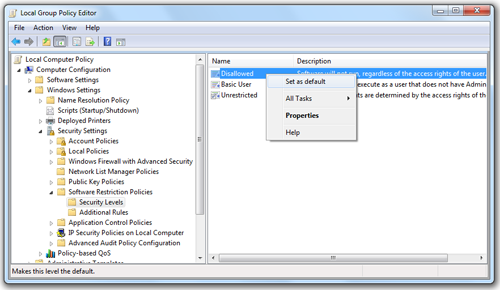

Рисунок 2. Включение политики SRP

На всех упомянутых ранее версиях Windows это окно выглядит примерно одинаково. Однако, в политиках домена Active Directory вы можете найти SRP и в разделе User Configuration (Конфигурация пользователя). Я рекомендую выполнять базовую конфигурацию SRP на уровне Computer Configuration, а User Configuration использовать только для расширения области действия политики для некоторых групп пользователей.

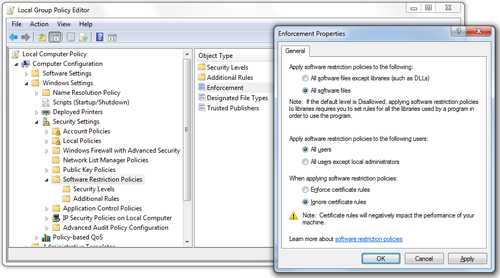

Щёлкните правой кнопкой по папке Software Restriction Policies и выберите команду Create New Policies. Политика создана, теперь нужно сделать дополнительные настройки. Выполните двойной щелчок по значению Enforcement и укажите Apply to: All software files и Apply to: All Users. Тем самым, проверке будут подлежать все программы и динамические библиотеки, и защищены будут все пользователи, включая самых опасных — администраторов.

Параметр Apply to: All software files может оказаться неприменимым для вашей системы, если используются приложения, вызывающие dll-модули некорректными методами либо хранящие множество своих модулей в профилях пользователей. Чтобы облегчить управление такими приложениями, можно ослабить уровень защиты, переключив настройку в положение Apply to: All software except libraries. Однако, учтите, что количество зловредных программ, выполненных в виде динамических библиотек и вызываемых строкой вида rundll32.exe C:Recyclervirus.dll, неуклонно растёт. И только более строгая, полная фильтрация позволяет защитить систему от крайне опасной проблемы, носящей название DLL Hijacking.

Рисунок 3. Настройка области действия политики SRP

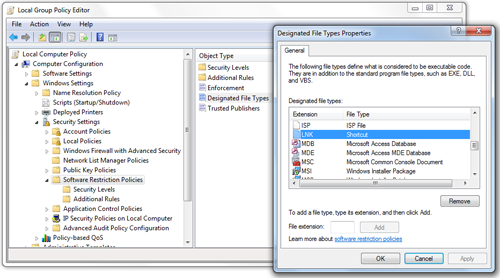

Один параметр может оказаться досадной и никак не улучшающей безопасность помехой — по умолчанию, SRP обрабатывает не только исполняемые файлы, но и некоторые другие типы файлов — например, ярлыки (Shortcuts). Выполните двойной щелчок по значениюDesignated File Types и удалите расширение LNK из списка. Замечу, сами ярлыки и их целевые файлы обрабатываются политикой отдельно. Таким образом, удаляя LNK из списка обрабатываемых расширений, вы не понижаете уровень безопасности системы — создать ярлык на неразрешённый файл и таким образом запустить его в обход политики всё равно будет невозможным.

Рисунок 4. Настройка обрабатываемых политикой SRP типов файлов

Существуют несколько режимов работы SRP:

- Disallowed: режим «белого списка». По умолчанию, запрещён запуск любых программ, кроме описанных в правилах политики;

- Basic User: режим принудительного ограничения привилегий. Все программы запускаются с привилегиями рядового пользователя, кроме исключений, описанных политикой;

- Unrestricted: режим «чёрного списка». По умолчанию, разрешается запускать любые программы, кроме отдельно заблокированных в правилах политики.

Раскройте папку Security Levels и назначьте режим Disallowed в качестве основного.

Рисунок 5. Включение режима «белого списка» политики SRP

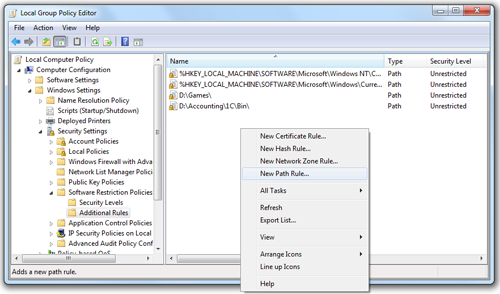

В контейнере Additional Rules перечисляются программы, которые мы разрешаем запускать. Обычно особого внимания это от нас не требует, так как политика автоматически указывает, что все программы, находящиеся в Program Files и Windows, разрешены для запуска. Таким образом, большинство программ будет работать нормально, а стандартные пользователи не имеют прав на изменение содержимого этих папок. Однако, если ваши программы установлены в иные каталоги, добавьте в список дополнительные разрешённые пути или хэш-суммы исполняемых модулей в режиме Unrestricted.

По возможности, не добавляйте в Additional Rules пути, которые открыты рядовым пользователям для Записи. «Белый список» Software Restriction Policies позволяет защитить систему не только от случайно приносимых вирусов, но также от других нежелательных программ — например, чат-клиентов, игр, альтернативных браузеров. Ни в коем случае не добавляйте в Additional Rules пути вида C:, %Temp% илиF: (путь к сменному носителю) с типом доступа Unrestricted, так как это аннулирует весь эффект политики.

Рисунок 6. Настройка списка разрешённых для запуска программ

Итак, политика настроена. Для того, чтобы она вступила в силу, перезагрузите систему. Дальнейшие настройки и переключения режимов работы SRP перезагрузку требовать не будут.

Что делать, если что-то перестало работать?

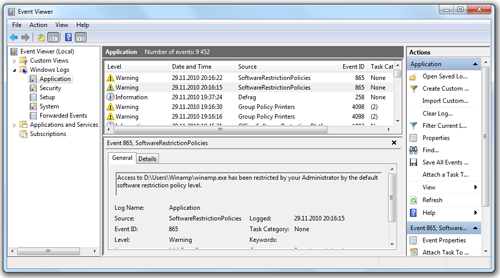

Существует вероятность, что самая важная для вас программа перестанет работать из-за блокировок, налагаемых политикой SRP. В этом случае, вам на помощь приходит системный журнал, с содержимым которого можно ознакомиться, выполнив команду Start → Run → eventvwr.msc.

Рисунок 7. Просмотр журнала событий Application

Если действительно SRP является причиной неработоспособности программы, вы увидите в журнале одно или несколько предупреждений от источника SoftwareRestrictionPolicies с кодом 865. Внутри сообщения указывается имя и путь заблокированного модуля. Добавьте этот путь или цифровой отпечаток (hash) программы в Additional Rules и запустите программу ещё раз.

Теперь всё работает, но что будет дальше?

Иногда вам придётся устанавливать новые программы, а также обновлять их и саму систему. Для этого политику SRP нужно временно отключать. Создайте два файла, которые помогут вам облегчить отключение/включение SRP, и сохраните их в папке Windows:

SRP_Disable.reg

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsSaferCodeIdentifiers]

«DefaultLevel»=dword:00040000

SRP_Enable.reg

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsSaferCodeIdentifiers]

«DefaultLevel»=dword:00000000

На самом деле, значение DefaultLevel не отключает политику, а переводит её из режима «белого списка» Default: Disallowed в режим «чёрного списка» Default: Unrestricted, разрешая запуск любых программ, кроме тех, что описаны в контейнере Additional Rules в режиме Disallowed. По возможности, не создавайте записи с типом доступа Disallowed, так как это осложняет работу с политикой.

Создайте ярлыки на reg-файлы на рабочем столе Администратора. Процедура установки новых программ усложняется лишь ненамного по сравнению с тем, как вы привыкли это делать:

- отключаем защиту SRP ярлыком SRP Disable;

- инсталлируем программу или выполняем обновление системы;

- снова включаем SRP ярлыком SRP Enable.

Рисунок 8. Ярлыки управления режимами SRP

Возможно, поначалу вы будете забывать включать политику после установки программ. Можно настроить систему таким образом, чтобы вручную отключенная защита включалась снова через регулярные интервалы времени. Запустив программу gpedit.msc, в секции Computer Configuration откройте папку Administrative Templates -> System -> Group Policy и в параметре Registry Policy Processing выберите Enabled и включите галочку Process even if the GPO have not changed. В любом случае, после перезагрузки компьютера Software Restriction Policies включится автоматически.

Software Restriction Policies не гарантирует стопроцентную защиту от зловредных программ, но её эффективность может быть по крайней мере на несколько порядков выше эффективности обычных антивирусных программ. Успехов в повышении уровня безопасности вашего компьютера!

Подписывайтесь на канал «Anti-Malware» в Яндекс Дзен, чтобы первыми узнавать о новостях и наших эксклюзивных материалах по информационной безопасности.

Источник: www.anti-malware.ru

Групповые политики Active Drirectory

Групповые политики Windows являются неотъемлемой частью администрирования Windows-систем. Рассмотрим примеры работы с этим инструментом на VDS под управлением ОС семейства Windows Server.

Что такое групповые политики и как ими пользоваться:

- Для чего необходимы групповые политики

- Клиентский и серверный компоненты групповых политик

- Настройка управления групповыми политиками

- Как создать новый объект групповой политики

- Как настроить управление групповыми политиками

- Как найти нужный объект групповой политики

- Как удалить объект групповой политики

Для чего необходимы групповые политики

Говоря простым языком, Групповая политика — это инструмент архитектуры Active Directory, который позволяет управлять настройками серверов и рабочих терминалов, подключенных к домену, централизованно. Также, с помощью групповых политик достаточно просто распространить программное обеспечение. Администратор может указать политики для группы в одном месте, а затем применить их к целевой группе пользователей.

Во многих компаниях, как правило, применяется деление на отделы: отдел кадров, бухгалтерия, юристы, отдел системного администрирования. Предположим, что каждому отделу необходим собственный минимальный набор программного обеспечения, а рабочие станции должны быть настроены для конкретных нужд и под конкретные задачи. Благодаря групповым политикам появляется возможность создать настройки для конкретных групп пользователей в домене. При помощи Active Directory GPO администратор может устанавливать и управлять стандартизированными наборами настроек, конкретно для бухгалтерии или отдела кадров.

Настроить рабочие места (компьютеров и пользователей) проще и эффективнее потому что расположены по тому что располагаются централизованно и требуют дублирования на каждом ПК.

Клиентский и серверный компоненты групповых политик

Выделяют два компонента групповых политик — клиентский и серверный, т.е. формируется структура “клиент-сервер”.

Серверный компонент представляет оснастка MMC (Microsoft Management Console), предназначенная для настройки групповой политики. MMC можно использовать для создания политик, а также для контроля и управления административными шаблонами, настройками безопасности (установка ПО, скрипты и т.п.). Обобщенное название “возможностей” называется расширением. Каждое расширение может иметь дочернее расширение, которое разрешает добавление новых или удаление старых компонентов, а также их обновление.

Клиентский компонент получает и применяет настройки групповой политики. Клиентские расширения являются компонентами запускаемыми на клиентской ОС, которые отвечают за интерпретацию и обработку объектов групповой политики.

Для администрирования GPO используют оснастки MMC — Group Policy Management Console (GPMC) и Group Policy Management Editor.

Сценарии использования Active Directory GPO:

- Централизованная настройка пакета программ Microsoft Office.

- Централизованная настройка управлением питанием компьютеров.

- Настройка веб-браузеров и принтеров.

- Установка и обновление ПО.

- Применение определенных правил в зависимости от местоположения пользователя.

- Централизованные настройки безопасности.

- Перенаправление каталогов в пределах домена.

- Настройка прав доступа к приложениям и системным программам.

Как настроить управление групповыми политиками

Сперва следует установить роль сервера Active Directory Domain Service (AD DS) на контроллер домена. После этого будет доступна оснастка Group Policy Management, для ее запуска вызываем окно “Выполнить” (Windows + R). В открывшемся окне вводим команду:

И нажимаем “OK”.

Возможно оснастка не сможет открыться т.к. не была установлена ранее. Исправим это.

Открываем диспетчер серверов и выбираем установку ролей и компонентов.

На этапе выбора типа установки, отметим параметр “Установка ролей и компонентов”. Кликаем по кнопке “Далее”.

Так как установка выполняется для текущего сервера — нажимаем “Далее”.

Установку серверных ролей пропускаем нажатием на кнопку “Далее”.

На этапе выбора компонентов отметим галкой “Управление групповой политикой”. Кликаем по кнопке “Далее”.

Завершаем установку компонентов как обычно.

Окно оснастки управления групповой политикой выглядит так:

Как создать новый объект групповой политики

Добавим новый объект групповой политики. В левой части, проследуем по пути: Лес → Домены → → Объекты групповой политики.

В правой части окна, кликаем правой кнопкой мыши в свободном месте. В открывшемся контекстном меню, выбираем “Создать”.

В открывшемся окне, вводим имя новой политики. Нажимаем “OK”.

Добавленный объект появится в общем списке:

Настройка созданного объекта групповой политики

Для настройки нового объекта кликаем по нему правой кнопкой мыши. В контектстном меню выбираем “Изменить”.

Откроется окно редактора управления групповыми политиками. Займемся “полезным” делом — удалим папку со стандартными играми из меню Пуск. Для этого, в меню слева проследуем по пути Конфигурация пользователя Конфигурация пользователя → Политики → Административные шаблоны: получены определения политик (ADMX-файлы) с локального компьютера → Меню “Пуск” и панель задач.

В правой части окна найдем параметр “Удалить ссылку “Игры” из меню “Пуск””. Для удобства поиска можно воспользоваться сортировкой по имени, вверху окна.

Кликаем по этому параметру правой кнопкой мыши, выбираем “Изменить”.

В открывшемся окне изменим состояние на “Включено”. В поле комментария рекомендуем не игнорировать. Для завершения настройки нажимаем “OK”.

Создание объектов можно считать оконченным.

Как найти нужный объект групповой политики

В корпоративных средах, как правило, создается большое количество объектов GPO. Хорошо было бы уметь находить нужный объект. У консоли есть данный функционал. Для этого, в левой части окна кликаем правой кнопкой мыши по лесу. В открывшемся меню выбираем “Найти. ”

В открывшемся окне выбираем в каком домене выполнять поиск. Можно выполнить поиск и по всем доменам, но это может занять продолжительное время.

Попробуем найти созданный ранее объект.

В поле “Элемент поиска” из выпадающего списка выбираем “Имя объекта групповой политики”. В условии оставляем вариант “Содержит”. В “Значение“ указываем имя созданной ранее политики. Именно по этой причине следует создавать понятные имена политик. Нажимаем кнопку “Добавить”.

Критерии поиска заданы. нажимаем кнопку “Найти” и просматриваем результаты поиска.

Как удалить объект групповой политики

Если в объекте GPO пропадает необходимость, будет лучше его удалить. Кликаем по созданному объекту правой кнопкой мыши, в контекстном меню выбираем “Удалить”. Если уверены в своем решении, на вопрос подтверждения отвечаем “Да”.

Источник: serverspace.ru

Sysadminium

Политики ограниченного использования программ (SRP)

В этой статье рассмотрим ещё один механизм, который ограничивает запуск программ в Windows, а именно Software Restriction Policies (SRP).

Оглавление скрыть

Настройка SRP

Механизм “Software Restriction Policies (SRP)” доступен в локальных политиках безопасности (secpol.msc) и может распространятся глобальными политиками в домене.

Чтобы создать политику, нужно нажать правой кнопкой мышки:

После чего появятся правила связанные с данной технологией:

Правила связанные с SRP

Выше у нас появились три правила:

- Применение (Enforcement) – настраивает применение политик к программам или библиотекам и определяет применение политик только к пользователям или к администраторам в том числе:

- Назначенные типы файлов (Designated File Types) – хранит расширения файлов, которые считаются исполняемым кодом:

- Доверенные издатели (Trusted Publishers) – а это правило управляет тем, кто может выбирать, какие из сертификатов являются доверенными:

Дополнительные правила

Если перейти в каталок “Дополнительные правила“, то там вы увидите созданные правила и сможете создать новые. Возможно создать правила для: сертификата, хэша, зоны сети (зоны Internet Explorer), пути.

Уровни безопасности

Дальше, при создании правила, нужно связать его с определенным уровнем безопасности:

- Запрещено (Disallowed) — программы запускаться не будут, вне зависимости от прав доступа пользователя;

- Обычный пользователь — разрешает выполнение программ, но только без прав администратора;

- Неограниченный (Unrestricted) — доступ к ресурсам определяется правами пользователя.

Эксперимент

- Запустите оснастку secpol.msc и перейдите к узлу “Политики ограниченного использования программ.

- Если политики не определены, то создайте новые политики.

- Создайте основанную на пути к файлу запрещающую политику для %SystemRoot%System32Notepad.exe в дополнительных правилах:

4. Попробуйте запустить «Блокнот» (notepad.exe).

Ваша попытка приведет к выводу сообщения, в котором говорится, что вы не можете выполнить указанную программу:

Важное уточнение

Если ваш компьютер включен в домен, то локальные групповые политики будут переписаны групповыми, это следует учитывать при работе с Software Restriction Policies.

Источник: sysadminium.ru