Агент SentinelOne — это программное обеспечение, которое развертывается на каждой конечной точке, включая настольный компьютер, ноутбук, сервер или виртуальную среду, и работает автономно на каждом устройстве, не полагаясь на подключение к Интернету. Агент находится на уровне ядра и отслеживает все процессы в режиме реального времени.

SentinelOne — хороший антивирус?

SentinelOne обеспечивает отличную защиту от известных и неизвестных атак к нашим конечным точкам. Опция восстановления обеспечивает быструю первую линию защиты от программ-вымогателей и других атак, наносящих ущерб системе. SentinelOne требует минимальной административной поддержки, что делает его очень рентабельным и эффективным решением.

Чем занимается агент SentinelOne?

Обнаружение угроз в режиме реального времени обеспечивает немедленное реагирование который снижает обнаруженные угрозы до того, как они нанесут вред ИТ-экосистемам. SentinelOne использует запатентованную функцию поведенческого ИИ для распознавания вредоносных действий и шаблонов. Обнаружение угроз применяется для обнаружения атак без файлов, атак нулевого дня и национальных атак.

[Запись вебинара] Эффективный мониторинг киберугроз с Azure Sentinel

SentinelOne сканирует USB?

Сегодня мы рады объявить о последних обновлениях этой функции, которая теперь позволяет управлять устройствами USB, Bluetooth и Bluetooth Low Energy с максимально возможной степенью детализации.

Заменяет ли SentinelOne антивирус?

Мне нужно удалить старую антивирусную программу? SentinelOne работает как полная замена традиционным решениям для защиты от вредоносных программ. или вместе с ними. Вы можете удалить устаревшую антивирусную программу или оставить ее.

Как узнать, установлен ли Sentinel?

- Нажмите кнопку Windows «Пуск». Выберите значок настроек.

- Выберите параметр «Безопасность Windows» на левой панели окна настроек.

- Щелкните Защита от вирусов и угроз. Вы должны увидеть предупреждение от Sentinel Agent и запрос о необходимых действиях.

Как остановить агента Sentinel?

- Дважды щелкните значок «Службы». Откроется диалоговое окно «Службы».

- Выберите службу Sentinel Protection Server.

- Щелкните Остановить в состоянии службы.

SentinelOne — сканер уязвимостей?

С помощью SentinelOne вы можете получить точный список уязвимостей на основе инвентаризации приложений в реальном времени, которая автоматически каталогизируется агентом SentinelOne. Все автономные решения для сканирования уязвимостей имеют одну слабую сторону: они могут сканировать только известные уязвимости.

SentinelOne — это SIEM?

SentinelOne интегрирует свою автоматизированную консоль защиты конечных точек с Информация о безопасности Exabeam и управление событиями (SIEM) платформа для реагирования на инциденты. . Они также могут использовать интеграцию для сбора данных об угрозах и инцидентах и объединить эту информацию с данными других ИТ-решений и решений безопасности.

Как установить SentinelOne?

- Нажмите кнопку Windows в левом нижнем углу экрана.

- Введите «Центр программного обеспечения» в меню «Пуск» для поиска программ на вашем ПК.

- Когда появится Центр программного обеспечения, нажмите клавишу ВВОД.

- В Центре программного обеспечения нажмите кнопку «Установить» под значком SentinelOne.

- SentinelOne будет установлен на ваш компьютер.

Кто использует SentinelOne?

SentinelOne чаще всего используют компании с 50-200 сотрудников и доход от 1 до 10 миллионов долларов.

Что такое служба Sentinel?

Sentinel предоставляет клиентам опыт для повышения эффективности и снижения затрат на управление группами преступников низкого уровня. . Наши специалисты предоставляют портфель программ и услуг по управлению правонарушителями, которые помогают достичь наилучших результатов как для агентства, так и для участника.

Источник: c-pt.ru

Для чего используется вендинг COM Android?

вендинг »гласит, что приложение установлено из Google Play Store. Его можно использовать как своего рода проверку или валидацию. Чтобы найти источник установки приложения и объявить его небезопасным, если оно было установлено вне игрового магазина. Он используется для проверки лицензии и подписи приложения.

Могу ли я удалить торговые файлы com Android?

Ком. андроид. Папка vendor содержит данные, хранящиеся в приложении Google Play Store. Эти файлы можно удалить.

Что такое Play_sentinel?

Sentinel — это простой пользовательский интерфейс с одним экраном, который обеспечивает стандартизированную точку входа для инструментов, используемых при разработке и контроле качества, наряду с данными об устройстве, приложении и разрешениях.

Что такое Dna_data?

Android> данные> com. … Папка dna_data — последняя папка, в которой находятся файлы размером 2.31 ГБ.

Безопасно ли удалять папку Android?

Могу ли я удалить папку Android на SD-карте? Привет! Удаление этого файла не повредит, но система Android просто воссоздает этот файл на основе данных, которые устройство сочло необходимыми для сохранения на вашу SD-карту. Единственный способ остановить это — вообще не использовать SD-карту.

Как освободить внутреннюю память телефона Android?

В меню «Информация о приложении» нажмите «Хранилище», а затем нажмите «Очистить кеш», чтобы очистить кеш приложения. Чтобы очистить кешированные данные от всех приложений, перейдите в «Настройки»> «Хранилище» и нажмите «Кэшированные данные», чтобы очистить кеши всех приложений на вашем телефоне.

Какое приложение опасно?

10 самых опасных приложений для Android, которые нельзя устанавливать

UC Browser. Truecaller. Убери это. Браузер Dolphin.

Какое приложение вредно?

Исследователи обнаружили в магазине Google Play 17 приложений, которые бомбардируют пользователей «опасной» рекламой. Приложения, обнаруженные компанией по безопасности Bitdefender, были загружены более 550,000 XNUMX раз. В их число входят гоночные игры, сканеры штрих-кодов и QR-кодов, погодные приложения и обои.

Какие приложения мне следует удалить с телефона?

11 приложений, которые вы должны удалить со своего телефона прямо сейчас

- Газ Бадди. Boston GlobeGetty Images. …

- ТИК Так. SOPA ImagesGetty Images. …

- Приложения, которые крадут ваши учетные данные для входа в Facebook. Даниэль Самбраус / EyeEmGetty Images. …

- Злые птицы. …

- IPVanishVPN. …

- Facebook. .

- Все без исключения эти приложения для Android заражены новой формой вредоносного ПО. …

- Приложения, которые утверждают, что увеличивают объем оперативной памяти.

Могу ли я удалить Dna_data?

Эти кеши данных, по сути, представляют собой просто ненужные файлы, и их можно безопасно удалить, чтобы освободить место для хранения. Выберите нужное приложение, затем вкладку «Хранилище» и, наконец, кнопку «Очистить кеш», чтобы удалить мусор.

Безопасно ли удалять файлы OBB?

Ответ — нет. Единственный раз, когда файл OBB удаляется, — это когда пользователь удаляет приложение. Или когда приложение удаляет сам файл. Кстати, о чем я узнал позже, если вы удалите или переименуете файл OBB, он будет повторно загружаться каждый раз, когда вы выпускаете обновление приложения.

Могут ли данные храниться в ДНК?

ДНК может точно хранить огромные объемы данных с плотностью, намного превышающей плотность электронных устройств. … Исследователи из Вашингтонского университета и Microsoft Research разработали полностью автоматизированную систему для записи, хранения и чтения данных, закодированных в ДНК.

Что можно удалить из внутренней памяти Android?

Чтобы очистить приложения Android индивидуально и освободить память:

- Откройте приложение «Настройки» на телефоне Android.

- Перейдите в настройки приложений (или приложений и уведомлений).

- Убедитесь, что выбраны Все приложения.

- Нажмите на приложение, которое хотите очистить.

- Выберите «Очистить кэш» и «Очистить данные», чтобы удалить временные данные.

26 центов 2019 г.

Как удалить старые файлы на Android?

Удалите ненужные файлы

- На вашем устройстве Android откройте Файлы от Google.

- В левом нижнем углу нажмите «Очистить».

- На карточке «Нежелательные файлы» нажмите. Подтвердите и освободите.

- Нажмите «Просмотреть ненужные файлы».

- Выберите файлы журнала или временные файлы приложений, которые нужно очистить.

- Коснитесь Очистить.

- Во всплывающем окне подтверждения нажмите «Очистить».

Могу ли я удалить файл XLOG?

В общем, мы можем безопасно удалить файлы журналов, особенно старые.

Источник: frameboxxindore.com

Защита .NET-приложений при помощи Sentinel LDK Envelope

Утилита Sentinel LDK Envelope, о которой пойдет речь в этой статье, предназначена для установки навесной защиты на исполняемые модули (EXE и DLL) для платформ Win32, Windows x64, .NET, а так же, на Java-приложения (JAR и WAR). Защита осуществляется путем «привязывания» кода приложения к ключу защиты Sentinel (новое поколение ключей HASP), причем, ключ может быть как аппаратным (HL), так и программным (SL). Обработанный таким образом исполняемый модуль, будет работать только в присутствии требуемого ключа со всеми необходимыми лицензиями. Помимо проверки наличия ключа, внедренный в приложение код защиты, так же, обеспечит активное противодействие отладке и затруднит реверс-инжиниринг приложения, включая статический анализ кода.

Цель данной статьи – рассмотреть способы и особенности защиты .NET-приложений, причем, с упором на максимальную автоматизацию процесса установки защиты. Поэтому, далее мы будем рассматривать только тот функционал Envelope, который касается защиты именно .NET-приложений.

С точки зрения автоматизации процесса защиты приложения, наилучшим вариантом являлась бы реализация защиты на уровне исходного кода приложения с использованием функций Sentinel LDK API. При такой реализации разработчик самостоятельно решает, как будет защищен тот или иной класс или метод, и, при повторной сборке проекта, в случае внесения изменений в исходный код, вся ранее проделанная работа по реализации защиты автоматически учитывается естественным образом, не требуя переделки. Однако, особенности платформы .NET не позволяют использовать множество техник защиты, которые могут применяться в нативном коде, например, динамическое шифрование кода во время работы приложения, контроль целостности кода, восстановление кода с использованием помехозащищенного кодирования и т.д. Вернее, скажем так, реализовать все это можно, но это будет уже, скорее всего, не комфортная работа на C#, а системное программирование на более «мощных» языках, низкоуровневая работа с CIL-кодом, а так же, необходимость сопровождения и актуализации использованных приемов работы в случае каких-либо изменений внутри .NET, например, при выходе новой версии данной платформы.

С другой стороны, можно воспользоваться навесной защитой. Это потребует гораздо меньше времени на реализацию, квалификации разработчика может бть не столь высока (не нужны знание других языков программирования, владение CIL, …). Однако здесь тоже не всё безоблачно, полной автоматизации процесса установки защиты достичь трудно. Сначала мы подробно рассмотрим использование навесной защиты при обычном применении, после чего подумаем, как все это максимально автоматизировать. Предположим, что мы создаем изначально незащищенное приложение, не используя Sentinel LDK API, после чего обработаем сборку при помощи Envelope. Технологический цикл создания защищенного приложения в данном случае будет выглядеть так:

1) Построение незащищенной сборки в среде разработки, например в Visual Studio.

2) Защита построенной сборки в процессе интерактивной работы с Envelope.

Рассмотрим более подробно второй этап и разберемся, какие способы защиты может нам предоставить Envelope. Процесс защиты состоит из следующих операций:

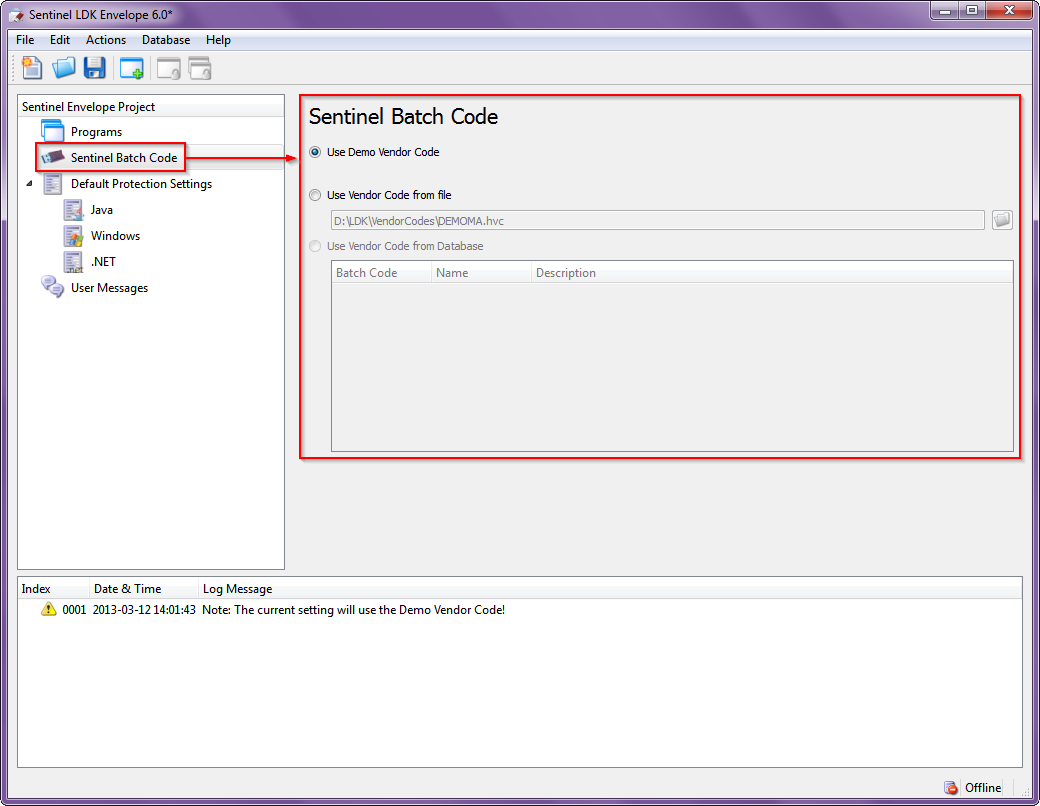

1. Загрузив первый раз Envelope, мы увидим пустой проект. Сразу же укажем, с какой серией ключей будет работать наша защищенная сборка (см. рис. 1):

Рис. 1 – Выбор кода серии ключей

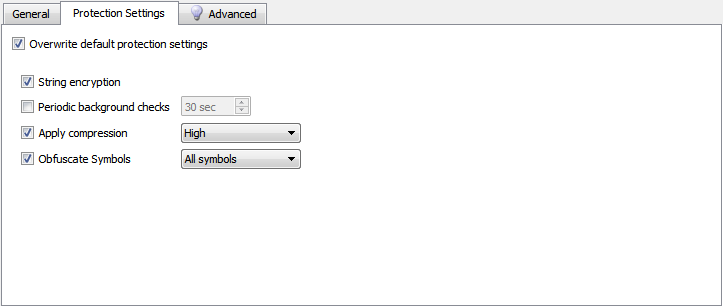

2. Установим общие параметры защиты, которые будут применяться ко всем входящим в проект сборкам, подлежащим защите (см. рис. 2):

Рис. 2 – Установка общих параметров защиты

Назначение параметров следующее:

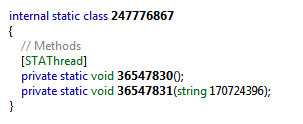

• String encryption – зашифрование всех данных, хранящихся в куче #US, содержащей в стандарте UNICODE все строки, которые разработчик определил в своем исходном коде. Вот так, к примеру, в .NET Reflector’е выглядит код с незашифрованными строками:

А вот так – с зашифрованными:

• Periodic Background checks – фоновый опрос ключа с заданным интервалом.

• Apply compression – сжатие при размещении в сборке тел классов и методов, помеченных как защищенные. Реально на стойкость защиты не влияет, .NET Reflector, например, это сжатие в упор не замечает, независимо от параметров данной опции.

• Obfuscate Symbols – обфускация данных, хранящихся в куче #Strings, содержащей символьную информацию, такую, как имена классов, методов, полей, и т.д. Возможна полная обфускация или частичная, когда не изменяются имена ресурсов.

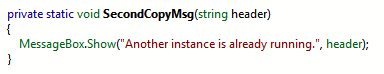

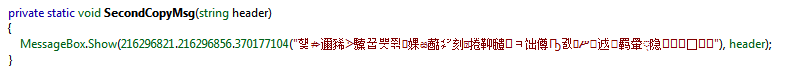

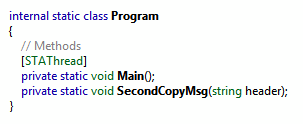

Класс Program до обфускации:

После обфускации:

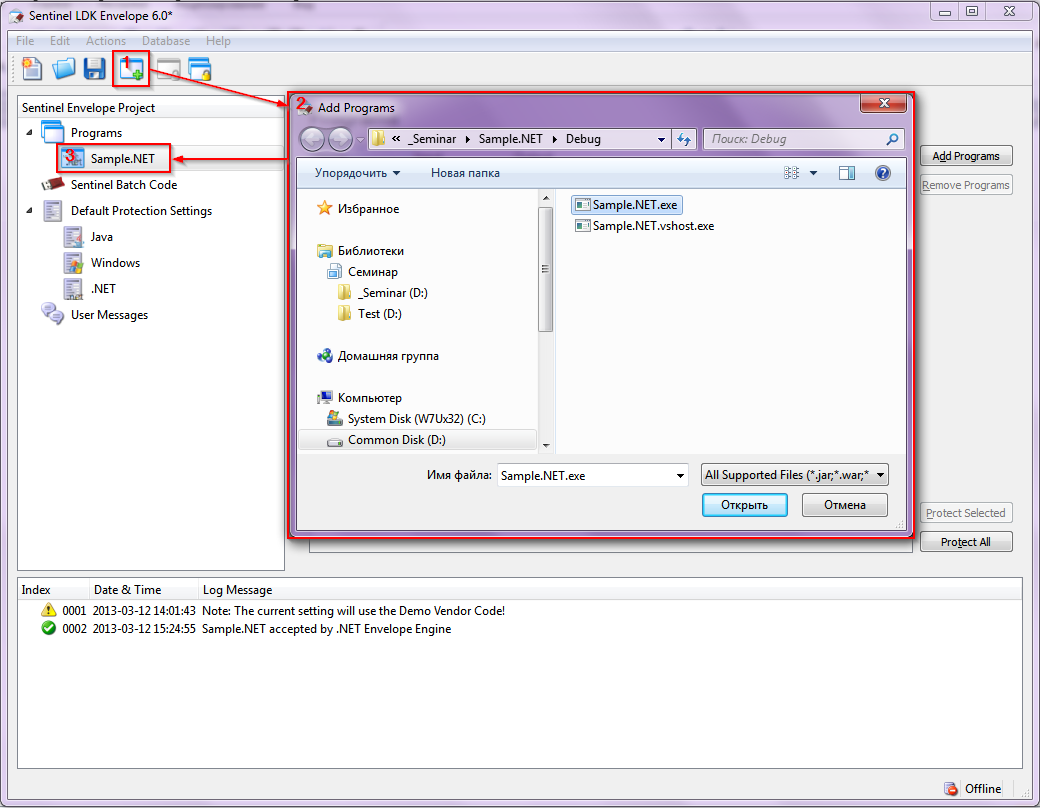

3. Включим одну или несколько готовых сборок в проект утилиты Envelope (см. рис. 3).

Рис. 3 – Добавление целевых файлов в проект

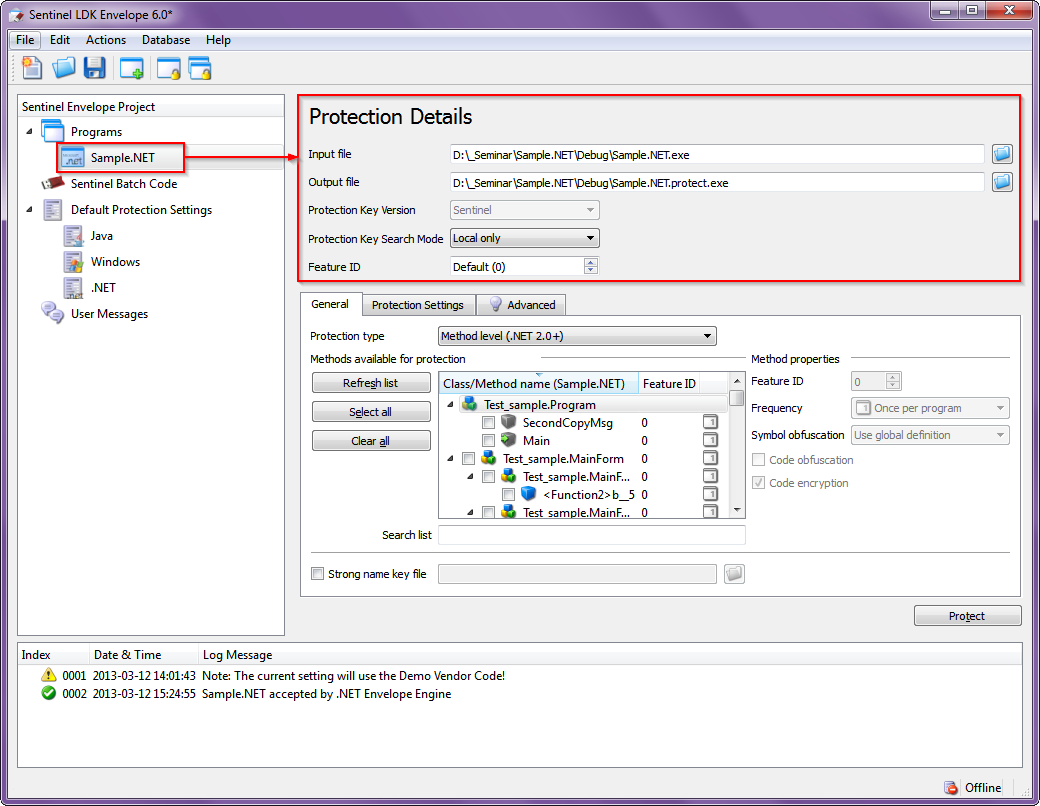

4. Для каждой входящей в проект сборки задаем пути (откуда брать исходный файл и куда класть защищенный), с какими ключами и как работать, какую лицензию использовать (см. рис. 4):

Рис. 4 – Установка параметров сборки

5. При необходимости для каждой конкретной сборки можно установить свои параметры защиты, перекрывающие общие (см. рис. 5), и более тонко настроить работу защитных механизмов (см. рис. 6):

Рис. 5

Рис. 6

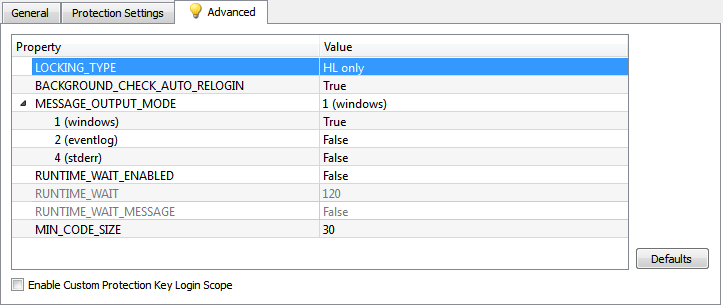

Параметры на рис. 5 уже рассматривались в п.2. Из представляющих интерес параметров (с точки зрения защиты) на рис. 6 можно отметить следующие:

• LOCKING_TYPE – определяет типы ключей, с которыми будет работать защита данной сборки. Возможные варианты:

где:

— HL – аппаратный ключ

— SL-UserMode – программный ключ, умеющий работать без драйвера

— SL-AdminMode – программный ключ, работающий совместно с драйвером

— SL – SL-UserMode + SL-AdminMode

• MIN_CODE_SIZE – минимальный размер CIL-кода метода в байтах, начиная с которого он будет защищаться Envelope в случае групповой операции, например, когда для защиты отмечается весь класс целиком.

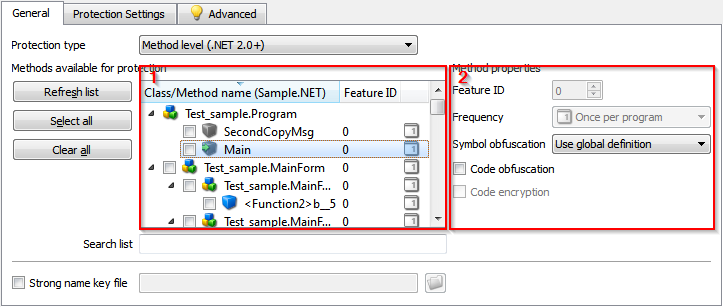

6. Осталась самая трудоёмкая часть работы – определить классы и методы, подлежащие защите (рис. 7-1), и для каждого выбранного класса/метода задать параметры защитных механизмов (рис. 7-2):

Рис. 7 – Управление защитой методов и классов

Чтобы выбрать для защиты класс или метод, просто поставьте галочку напротив его имени в окне 1. При этом в окне 2 отобразятся текущие параметры защиты для выбранного объекта. Назначение параметров защиты:

• Feature ID – номер лицензии из ключа. Для разных классов/методов может различаться в случае их раздельного лицензирования.

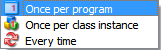

• Frequency – как часто будет проверяться ключ для защищенного класса/метода. Возможные варианты:

где:

— Once per program – один раз за все время работы приложения

— Once per class instance – каждый раз при создании экземпляра класса

— Every time – при каждом проходе управления через защищенный код

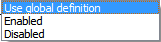

• Symbol obfuscation – обфускация символьной информации, может быть применена к методу, даже если он не отмечен, как подлежащий защите, т.к. не связана с ключом. Возможные варианты:

где:

— Use global definition – используется текущее значение параметра Obfuscate Symbols, см. п. 2 и п. 5.

— Enabled – обфускация производится всегда, независимо от глобальных установок.

— Disabled – обфускация никогда не выполняется, независимо от глобальных установок.

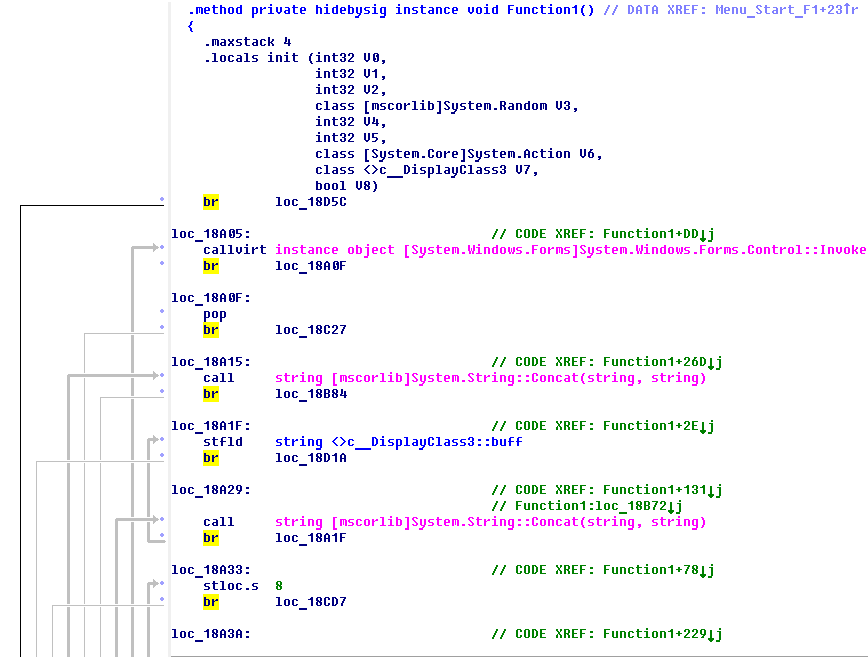

• Code obfuscation – control_flow-обфускация CIL-кода, может быть применена к методу, даже если он не отмечен, как подлежащий защите, т.к. не связана с ключом. Так выглядит в IDA фрагмент кода функции после обфускации:

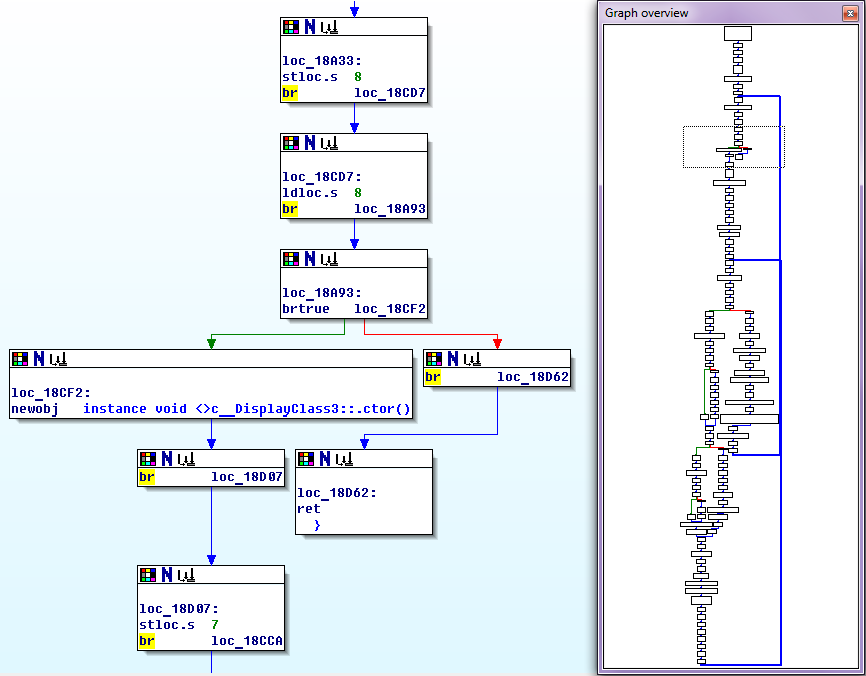

А это – граф передачи управления в функции после обфускации:

Чётко видно, что обфускация заключается в том, что код буквально разрывается по одной инструкции, и все они перемешиваются, а чтобы сохранился прежний порядок их выполнения, после каждой инструкции дополнительно вставляется инструкция перехода (опкод br) на нужный адрес. Очевидно, что скорость работы функции, защищенной таким образом, может сильно упасть, а код – значительно увеличиться в размерах. Поэтому, применять данный метод защиты следует с осторожностью.

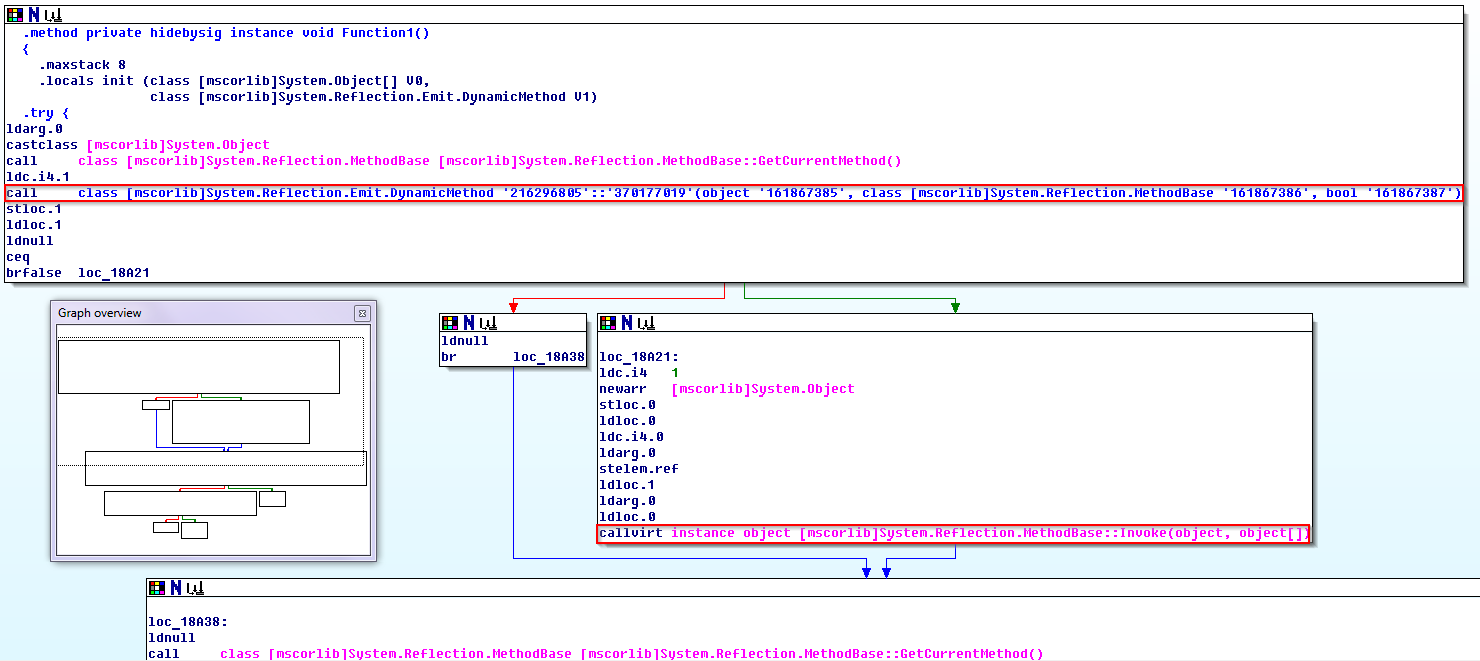

• Code encryption – зашифрование CIL-кода выбранного метода через ключ, с использованием алгоритма AES. При этом способе защиты оригинальный CIL-код извлекается из тела метода, зашифровывается через ключ, и помещается в ресурсы сборки в зашифрованном виде. На его место вставляется короткий переходник, обеспечивающий загрузку, расшифрование, динамическую компиляцию и передачу управления на код защищенного метода. После окончания выполнения метода, его код удаляется из памяти. Вот так выглядит фрагмент тела защищенного метода в IDA:

Инструкция call class [mscorlib]System.Reflection.Emit.DynamicMethod определяет и представляет динамический метод, который будет скомпилирован в памяти, выполнен и впоследствии удален. Инструкция callvirt instance object [mscorlib]System.Reflection.MethodBase::Invoke осуществляет передачу управления на метод в случае его успешной компиляции. Данный способ защиты практически не влияет на быстродействие защищаемого кода, обеспечивая вполне приличную стойкость.

7. После того, как все необходимые классы/методы помечены как предназначенные к защите, осталось только сохранить результаты работы в виде файла проекта и нажать кнопку Protect. В результате мы получим защищенную сборку. Конец работы.

Теперь вернемся к вопросу автоматизации процесса. Очевидно, что только что проделанная нами работа слабо автоматизирована. Да, мы сохранили всё, что сделали, в виде проекта, и, в следующий раз, когда потребуется защищать сборку, можно им воспользоваться, сразу загрузив в Envelope.

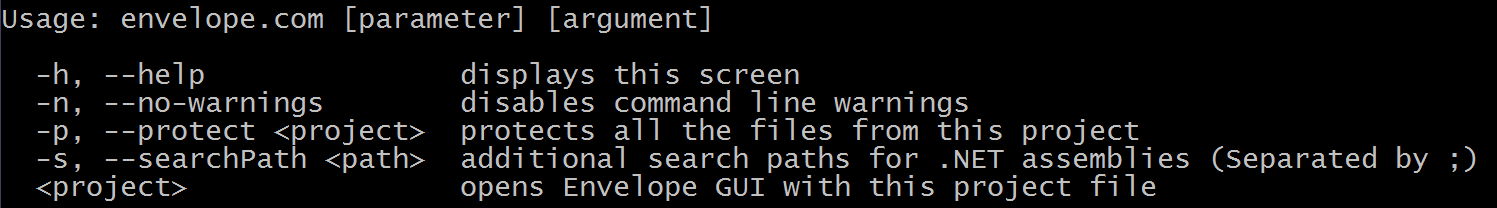

Однако, весь технологический цикл создания защищенного приложения, по-прежнему состоит из двух слабо связанных этапов, которые выполняются в разных программах. Попробуем их связать, сделав защиту прозрачным для разработчика процессом. Для этого воспользуемся консольной версией Envelope, которая называется envelope.com (пусть вас не пугает расширение, это нормальный exe-файл, а не привет из древней ms-dos). Итак, при запуске с ключом –h нам сообщается, что:

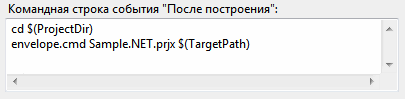

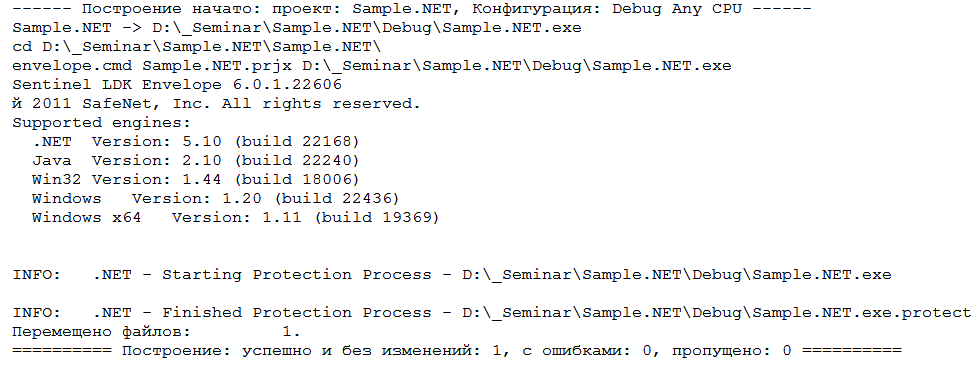

Будем использовать утилиту с ключом –p на этапе «событие после построения» в Visual Studio. Можно сделать, например, так:

Вся работа с envelope.com вынесена в командный файл envelope.cmd, находящийся в каталоге проекта и содержащий следующие команды:

….LDKVendorToolsVendorSuiteenvelope.com -n —protect %1

move /Y %2.protect %2

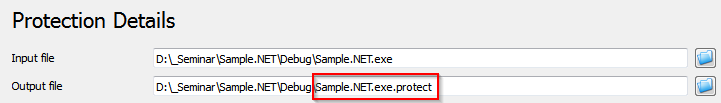

Для того, чтобы все правильно работало, нужно указать корректный путь до каталога с утилитой envelope.com (можно использовать абсолютный путь, а не относительный, как здесь), и внести небольшое изменение в проект защиты в Envelope, изменив расширение выходного файла, для того, чтобы нормально отработала команда move:

Работу утилиты можно проверить по логу в окне вывода Visual Studio:

После окончания процесса создания сборки в среде Visual Studio, мы сразу получаем защищенное приложение без лишних телодвижений.

Вроде бы, все получилось неплохо, но как быть, если в исходный код приложения вносятся значительные изменения? Например, если появляются новые классы/методы, подлежащие защите, удаляются старые или планируется изменить способ защиты существующих классов/методов? При традиционном подходе придется открывать проект защиты в Envelope и вносить все накопившиеся изменения, как ранее описывалось в п. 6, что печально, поскольку это ставит крест на автоматизации процесса защиты при любых сколько-нибудь серьёзных изменениях в исходном коде приложения.

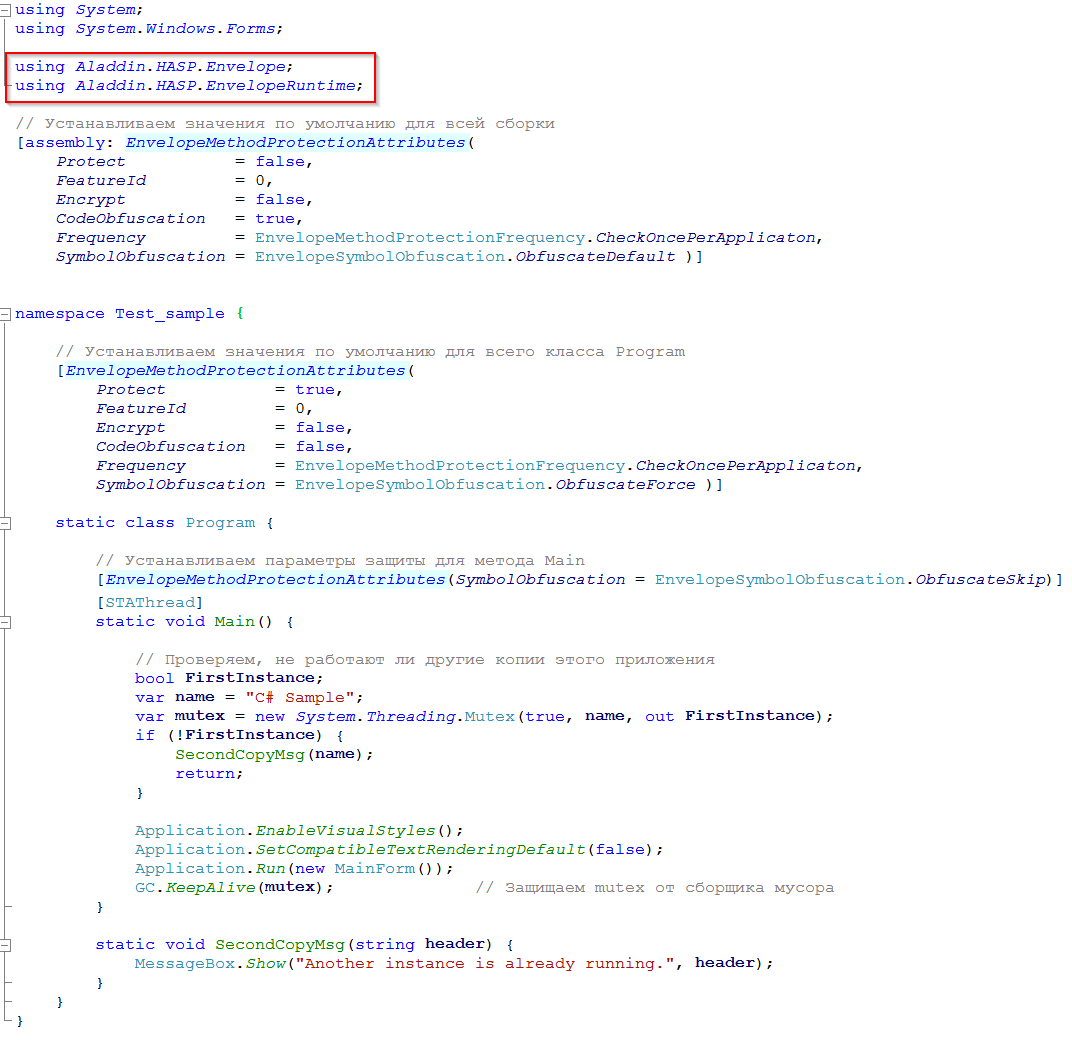

Однако, есть возможность автоматизировать актуализацию таких изменений в исходном коде. Сделать это можно посредством использования пользовательских атрибутов в исходном коде приложения. Объектом защиты при помощи пользовательских атрибутов может быть метод, класс или вся сборка — в зависимости от того, где размещается тот или иной набор атрибутов. Список доступных атрибутов для защиты объекта полностью повторяет набор параметров защиты для классов/методов, описанный в п. 6. Вот список доступных атрибутов:

• Protect — тип BOOL, возможные значения — TRUE/FALSE, указывает нужно ли защищать объект с использованием ключа.

• FeatureId — тип int, возможные значения — [0;65535], указывает номер лицензии (Feature ID), которая будет использована при защите объекта. Принимается к исполнению, только если Protect == TRUE.

• Encrypt — тип BOOL, возможные значения — TRUE/FALSE, указывает нужно ли зашифровывать CIL-код объекта. Принимается к исполнению, только если Protect == TRUE.

• CodeObfuscation — тип BOOL, возможные значения — TRUE/FALSE, указывает нужно ли выполнять control_flow-обфускацию CIL-кода объекта. Принимается к исполнению независимо от значения Protect. Данный метод защиты приводит к снижению скорости работы защищенного кода.

• Frequency — перечисляемый тип EnvelopeMethodProtectionFrequency, указывает, как часто будет проверяться лицензия для защищаемого объекта. Принимается к исполнению, только если Protect == TRUE. Возможные значения:

— CheckOncePerApplicaton — однократная проверка в процессе работы приложения.

— CheckOncePerInstance — однократная проверка для каждого экземпляра объекта.

— CheckEveryTime — проверка при каждом проходе управления через код объекта.

• SymbolObfuscation — перечисляемый тип EnvelopeSymbolObfuscation, указывает на метод обфускации символьной информации в защищаемом объекте. Принимается к исполнению независимо от значения Protect. Возможные значения:

— ObfuscateSkip — полный запрет на обфускацию всей символьной информации.

— ObfuscateForce — принудительное выполнение обфускации для всей символьной информации.

— ObfuscateDefault — выполнять обфускацию для всей символьной информации, кроме public-имен, а так же, объектов с модификаторами virtual и protected.

Для того, чтобы Envelope мог получить атрибуты из исходного кода, необходимо при помощи директивы using включить в него пространства имен Aladdin.HASP.Envelope и Aladdin.HASP.EnvelopeRuntime. Естественно, перед этим необходимо добавить файлы Aladdin.HASP.Envelope.DLL и Aladdin.HASP.EnvelopeRuntime.DLL в ссылки проекта Visual Studio. Распространять эти файлы с защищенным приложением не нужно, они требуются только на этапе установки защиты на сборку. Ниже приведен пример защиты из исходного кода с помощью пользовательских атрибутов:

Вообще говоря, все изменения, связанные с защитой сборки можно условно разделить на две категории:

1. Глобальные изменения, которые происходят довольно редко. Описаны в п. 1 – 5, управлять ими из исходного кода нельзя.

2. Изменения в исходном коде, связанные с появлением или удалением классов/методов, подлежащих защите, происходят значительно чаще. Описаны в п. 6. Теперь можно полностью актуализировать такие изменения из исходного кода, не занимаясь правкой проекта защиты в Envelope.

И вот теперь, подытожив все вышеизложенное, можно сказать, что разработчик полностью управляет защитой из исходного кода, также как и в случае использования Sentinel LDK API. Загружать проект защиты в Envelope и исправлять её параметры придется только в случае каких-либо глобальных изменений, например, смены серии ключей, изменения имени сборки или установки другой величины интервала фонового опроса ключа, что происходит несравнимо реже.

- Разработка веб-сайтов

- Программирование

- .NET

Источник: habr.com