Диспетчер сертификатов (Certmgr.exe) предназначен для управления сертификатами, списками доверия сертификатов (CTL) и списками отзыва сертификатов (CRL).

Диспетчер сертификатов устанавливается автоматически вместе с Visual Studio. Для запуска этого средства используйте Командную строку разработчика или PowerShell для разработчиков в Visual Studio.

Диспетчер сертификатов (Certmgr.exe) является служебной программой командной строки, в то время как сертификаты (Certmgr.msc) — это оснастка консоли управления (MMC). Поскольку файл Certmgr.msc обычно находится в системном каталоге Windows, при вводе certmgr в командной строке может загрузиться оснастка консоли управления (MMC) «Сертификаты», даже если открыта командная строка разработчика для Visual Studio. Это происходит потому, что путь к оснастке предшествует пути к диспетчеру сертификатов в переменной среды PATH. При возникновении этой проблемы команды Certmgr.exe можно выполнить, указав путь к исполняемому файлу.

Всё ПО для ИП в Беларуси! Авест, менеджер сертификатов, Edeclaration. Установка с диска.

Общие сведения о сертификатах X.509 см. в разделе Работа с сертификатами.

В командной строке введите следующее.

Синтаксис

certmgr [/add | /del | /put] [options] [/s[/r registryLocation]] [sourceStorename] [/s[/r registryLocation]] [destinationStorename]

Параметры

| sourceStorename | Хранилище сертификатов, содержащее существующие сертификаты, списки доверия сертификатов (CTL) и списки отзыва сертификатов (CRL) для добавления, удаления, сохранения или отображения. Это может быть файл хранилища или хранилище систем. |

| destinationStorename | Конечное хранилище сертификатов или файл. |

| /add | Добавляет сертификаты, CTL и CRL в хранилище сертификатов. |

| /all | Добавляет все записи при использовании параметра /add. Удаляет все записи при использовании параметра /del. Отображает все записи при использовании без параметров /add или /del. Параметр /all нельзя использовать вместе с параметром /put. |

| /c | Добавляет сертификаты при использовании параметра /add. Удаляет сертификаты при использовании параметра /del. Сохраняет сертификаты при использовании параметра /put. Отображает сертификаты при использовании без параметра /add, /del или /put. |

| /CRL | При использовании с параметром /add добавляет списки отзыва сертификатов (CRL). При использовании с параметром /del удаляет списки отзыва сертификатов (CRL). Сохраняет списки CRL при использовании с параметром /put. Отображает списки отзыва сертификатов (CRL) при использовании без параметра /add, /del или /put. |

| /CTL | При использовании с параметром /add добавляет списки доверия сертификатов (CTL). При использовании с параметром /del удаляет списки доверия сертификатов (CTL). Сохраняет списки CTL при использовании с параметром /put. Отображает списки доверия сертификатов (CTL) при использовании без параметра /add, /del или /put. |

| /del | Удаляет сертификаты, CTL и CRL из хранилища сертификатов. |

| /eencodingType | Указывает тип шифрования сертификата. Значение по умолчанию — X509_ASN_ENCODING . |

| /fdwFlags | Задает открытый флаг хранилища. Это параметр dwFlags, передаваемый методу CertOpenStore. По умолчанию используется значение CERT_SYSTEM_STORE_CURRENT_USER. Этот параметр обрабатывается, только если задан параметр /y. |

| /h[elp] | Отображает синтаксис команд и параметров программы. |

| /nnam | Задает общее имя добавляемого, удаляемого или сохраняемого сертификата. Этот параметр может применяться только для сертификатов, его нельзя задавать для CTL и CRL. |

| /put | Сохраняет в файл сертификат X.509, CTL или CRL из хранилища сертификатов. Файл сохраняется в формате X.509. Чтобы сохранить файл в формате PKCS #7, можно использовать параметр /7 с параметром /put. За параметром /put должен следовать параметр /c, /CTL или /CRL. Параметр /all нельзя использовать вместе с параметром /put. |

| /rlocation | Указывает расположение системного хранилища в реестре. Этот параметр обрабатывается, только если задан параметр /s. Параметр location должен иметь одно из следующих значений. |

Ключ в налоговую персональный менеджер сертификатов eDeclaration

Примечания

Основные функции программы Certmgr.exe.

- Отображение сведений о сертификатах, CTL и CRL на консоли.

- Добавляет сертификаты, CTL и CRL в хранилище сертификатов.

- Удаляет сертификаты, CTL и CRL из хранилища сертификатов.

- Сохраняет в файл сертификат X.509, CTL или CRL из хранилища сертификатов.

Программа Certmgr.exe работает с двумя типами хранилищ сертификатов: системным и StoreFile. Указывать тип хранилища необязательно, поскольку программа Cedrtmgr.exe может автоматически определить тип хранилища и выполнить соответствующие действия.

При запуске программы Certmgr.exe без параметров выполняется оснастка «certmgr.msc» с графическим интерфейсом пользователя, облегчающим управление сертификатами, что также можно сделать из командной строки. В графическом интерфейсе пользователя имеется мастер импорта, копирующий сертификаты, CTL и CRL с диска в хранилище сертификатов.

Чтобы найти имена хранилищ X509Certificate для параметров sourceStorename и destinationStorename , можно скомпилировать и выполнить следующий код.

using System; using System.Security.Cryptography.X509Certificates; public class Example < public static void Main() < foreach (var storeValue in Enum.GetValues(typeof(StoreName))) < X509Store store = new X509Store((StoreName) storeValue); store.Open(OpenFlags.ReadOnly); Console.WriteLine(store.Name); >> >

Imports System.Security.Cryptography.X509Certificates Module Example Public Sub Main() For Each storeValue In [Enum].GetValues(GetType(StoreName)) Dim store As New X509Store(CType(storeValue, StoreName)) store.Open(OpenFlags.ReadOnly) Console.WriteLine(store.Name) Next End Sub End Module

Дополнительные сведения см. в разделе Работа с сертификатами.

Примеры

Следующая команда выводит подробные сведения о содержимом системного хранилища my , используемого по умолчанию.

certmgr /v /s my

Следующая команда добавляет все сертификаты из файла myFile.ext в новый файл newFile.ext .

certmgr /add /all /c myFile.ext newFile.ext

Следующая команда добавляет сертификат в файле testcert.cer в хранилище системы my .

certmgr /add /c testcert.cer /s my

Следующая команда добавляет сертификат в файле TrustedCert.cer в хранилище корневых сертификатов.

certmgr /c /add TrustedCert.cer /s root

Следующая команда сохраняет сертификат с общим именем myCert в системном хранилище my в файл newCert.cer .

certmgr /add /c /n myCert /s my newCert.cer

Следующая команда удаляет все CTL из системного хранилища my и сохраняет полученное хранилище в файл newStore.str .

certmgr /del /all /ctl /s my newStore.str

Следующая команда сохраняет сертификат в системном хранилище my в файл newFile . Программа запросит у пользователя номер сертификата из хранилища my , который следует поместить в файл newFile .

certmgr /put /c /s my newFile

См. также

- Инструменты

- Makecert.exe (средство создания сертификатов)

- Оболочки командной строки для разработчиков

Источник: learn.microsoft.com

Как открыть «Хранилище сертификатов» в Windows 7

Сертификаты являются одним из вариантов безопасности для Виндовс 7. Это цифровая подпись, которая проверяет достоверность и подлинность различных веб-узлов, служб и всевозможных устройств. Выдача сертификатов осуществляется сертификационным центром. Они хранятся в специализированном месте системы. В данной статье мы рассмотрим, где находится «Хранилище сертификатов» в ОС Windows 7.

Открываем «Хранилище сертификатов»

Чтобы просмотреть сертификаты в Виндовс 7, заходим в ОС с правами администратора.

Необходимость в доступе к сертификатам особенно важна для пользователей, которые часто совершают платежи в интернете. Все сертификаты хранятся в одном месте, так называемом Хранилище, которое разбито на две части.

Способ 1: Окно «Выполнить»

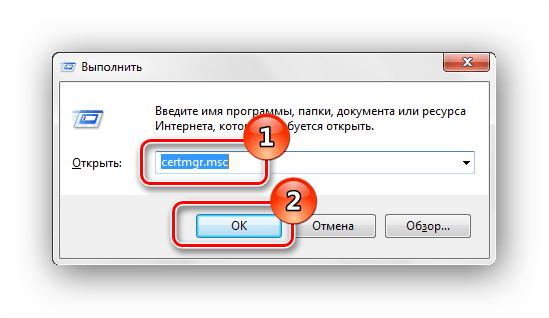

- При помощи нажатия комбинации клавиш «Win+R» попадаем в окошко «Выполнить». Вводим в командную строку certmgr.msc .

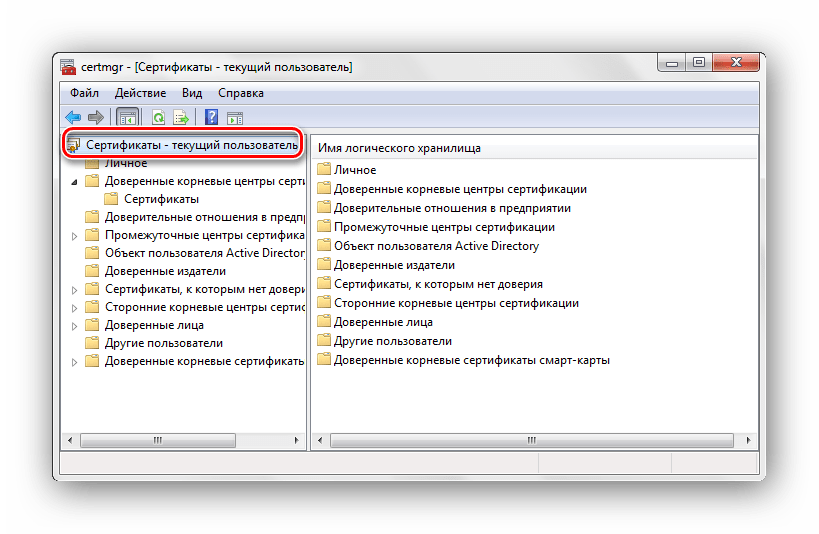

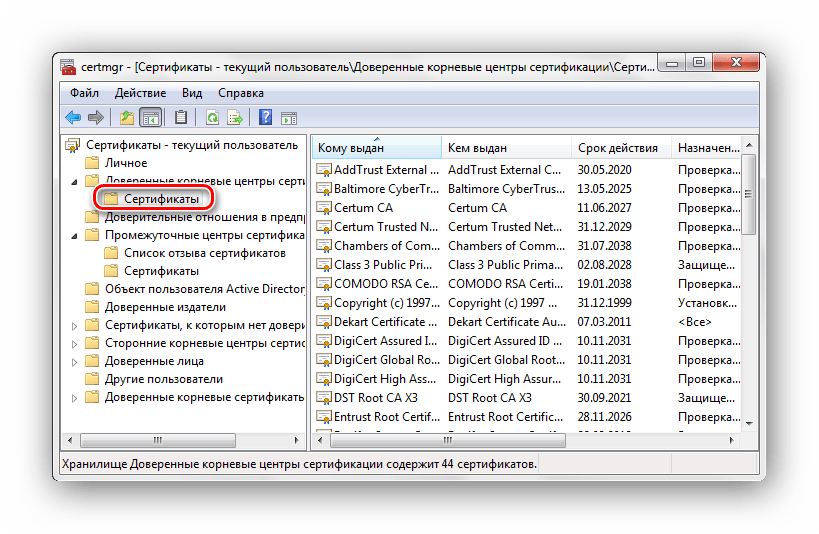

- Цифровые подписи хранятся в папке, которая находятся в директории «Сертификаты – текущий пользователь». Здесь сертификаты находятся в логических хранилищах, которые разделены по свойствам.

В папках «Доверенные корневые центры сертификации» и «Промежуточные центры сертификации» находится основной массив сертификатов Виндовс 7.

В папках «Доверенные корневые центры сертификации» и «Промежуточные центры сертификации» находится основной массив сертификатов Виндовс 7.

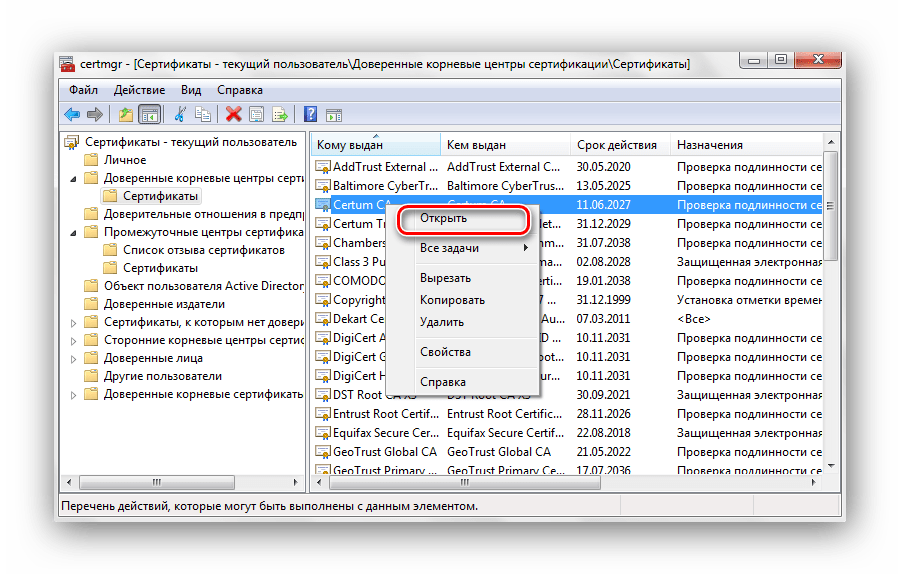

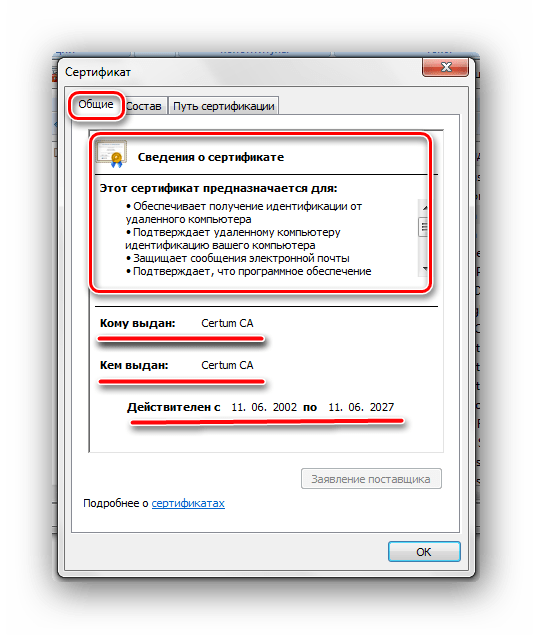

Переходим во вкладку «Общие». В разделе «Сведения о сертификате» будет отображено предназначение каждой цифровой подписи. Также представлена информация «Кому выдан», «Кем выдан» и сроки действия.

Переходим во вкладку «Общие». В разделе «Сведения о сертификате» будет отображено предназначение каждой цифровой подписи. Также представлена информация «Кому выдан», «Кем выдан» и сроки действия.

Способ 2: Панель управления

Также есть возможность посмотреть сертификаты в Windows 7 через «Панель управления».

-

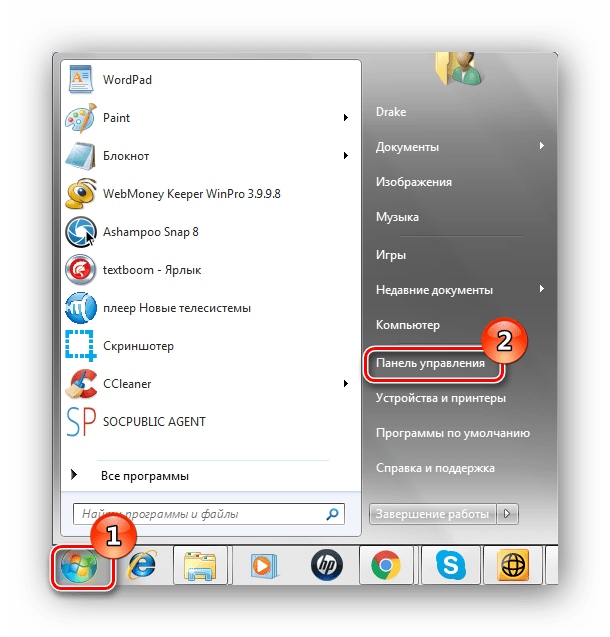

Открываем «Пуск» и переходим в «Панель управления».

После прочтения данной статьи вам не составит никакого труда открыть «Хранилище сертификатов» Windows 7 и узнать подробную информацию о свойствах каждой цифровой подписи в вашей системе.

Источник: lumpics.ru

Навигационные полоски

На сайтах, которые поддерживают электронную подпись пользователи встречаются с ошибкой: «Плагин не установлен» в личном кабинете налоговой. В этом случае многие не знают, что делать. На нашем сайте вы узнаете, как решить ошибку со всеми подробностями.

Текст об отсутствии плагина люди видят в тот момент, когда пытаются подписать электронные документы на сайте nalog.ru . У некоторых даже установлен плагин KriptoPRO , но портал всё равно выдаёт ошибку. Это происходит из-за несоответствий версий программы или плагина с документом. Или если пользователь открыл сайт налоговой в браузере, в котором действительно отсутствует плагин Крипто.

Также в браузерах Мозилла, Хром и Опера может не поддерживать подпись по ГОСТу 28147-8 9. Хотя в регламенте они заявлены как поддерживаемые. Рассмотрим все способы решить эту проблему в разных случаях.

Это может быть полезным: в контейнере закрытого ключа отсутствуют сертификаты — что делать?

Что делать для установки плагина Крипто.Про

Нужно знать порядок установки плагина для разных браузеров, если пользователь ещё с этим не сталкивался. Перейдите по этой ссылке www.cryptopro.ru и нажмите на « Скачать плагин ».

Дождитесь, пока он загрузится и выберите иконку загрузки на панели браузера, чтобы сразу же открыть папку, в которую он скачался.

Что делать дальше для решения ошибки «Плагин не установлен: личный кабинет налоговой»:

- В папке нужно выбрать файл двойным кликом.

Откройте файл плагина в папке и установите его Следует соглашаться по пути установки со всеми условиями, которые будут отображаться в окне установки; - Далее нужно скачать и установить плагин для Google Chrome, Opera, Mozilla Firefox;

- После установки нужно вернуться в то окно, в котором появлялась ошибка и обновить страницу. Или попытайтесь снова открыть её в браузере в новой вкладке;

Подтвердите продолжение работы плагина КриптоПРО - В окне с ошибкой должно появится предложение выполнить ранее запрашиваемую операцию, в котором нужно предоставить разрешение;

- Такую операцию нужно провести для любого браузера, который у вас установлен.

Теперь нужно продолжить проводить подпись на сайте nalog.ru (или другом). С ошибкой «Плагин не установлен» в ЛК налоговой должно быть покончено. Если это не так — продолжаем с ней бороться.

Другие варианты решения ошибки на сайте налоговой с Crypto.PRO

В том случае, если плагин вы собственноручно устанавливали в свой браузер, но ошибка говорит об обратном, попробуйте переустановить плагин. Сделать это довольно просто в любом браузере. Вам нужно лишь найти их перечень и в нужном нажать на кнопку « Удалить ».

Например, что нужно делать в Гугл Хром:

- Откройте браузер Chrome и нажмите на кнопку меню в правом верхнем углу;

- В меню выберите пункт « Дополнительные инструменты » и сделайте клик по пункту « Расширения » в выпадающем меню;

- Теперь найдите плагин CryptoPro, нажмите на этом блоке кнопку « Удалить » и подтвердите это действие;

- Затем вернитесь к предыдущей главе и повторите установку плагина, а также его активацию на сайте налог.ру.

КриптоПРО для ПК должен быть установлен последней версии во избежание проблем. Если переустановка не помогла решить ошибку «Плагин не установлен: личный кабинет налоговой», попробуйте пройти диагностику правильной работы плагина по данному адресу: https://help.kontur.ru/uc. Откройте страницу в браузере и следуйте подсказкам, которые будут отображаться на экране. Постарайтесь использовать для подписи документов браузеры Хром или Опера, кроме Яндекс Браузера и Фаерфокс. В них пользователи чаще всего сталкиваются с проблемами.

Это может быть полезным: Ошибка генерации сертификата в Личном кабинете налогоплательщика.

Устранение проблем с плагином КриптоПРО

Довольно часто пользователи используют встроенный браузер в Windows — Интернет Эксплоурер. Так как его рекомендует официальный сайт КриптоПРО.

Для тех, кто его применяют в данный момент нужно сделать следующие рекомендации:

- Запустите браузер (кнопка « Пуск », папка « Стандартные ») и нажмите на кнопку в виде шестерёнки;

- Нажмите в меню на кнопку « Свойства браузера »;

- Вверху требуется выбрать вкладку « Дополнительно »;

- Убедитесь, что на пунктах SSL, TLS 1, TLS1, TLS 1.2 поставлены птички;

Поставьте галочки в настройках браузера IE - Обязательно после их добавления внизу необходимо нажать на кнопку « Применить », а также рядом на « Ок ».

Перезагрузите браузер и попробуйте войти на сайт для совершения подписи. Если снова возникают проблемы, убедитесь в том, что функции браузера не блокируются антивирусом. Особенно часто проблемы возникают с программными средствами защиты ESET и Avast . Лучше всего их вовсе отключить на время, чтобы убедитесь, что они не причастны к проблемам на сайте налоговой. Инструкции для их временной деактивации вы сможете найти на официальных веб-порталах.

Для некоторых браузеров стоит сайт налоговой также добавить в доверенные. Это можно сделать во многих прямо в адресной строке, нажав на иконку с замком или списком. Следует отыскать пункт с разрешениями и предоставить соответствующие сайту. Не забудьте почистить кэш и куки в браузере, через который выходите в Интернет.

Это нужно сделать до того, как осуществляется переход на страницу. Инструкцию для этого также нужно искать на сайте соответствующего браузера.

Данная инструкция расскажет, что делать, если появляется ошибка «Плагин не установлен» в личном кабинете налогоплательщика на сайте налоговой.

Причины и неполадки в работе с «Личным кабинетом» при использовании ЭЦП и криптографического программного обеспечения ЗАО «Авест»

Скачать документ в формате DOCX

Версия ОС Windows не поддерживается порталом для входа с ЭЦП

- Нажмите WIN + R

- В появившемся окне наберите WINVER

- Нажмите клавишу на клавиатуре Enter (Ввод), где отобразится информационное окно с версией ОС.

Браузер или версия браузера не поддерживается порталом для входа с ЭЦП

- Запустить программу Internet Explorer

- Перейти в раздел Сервис или Справка

- Выбрать пункт О программе.

Если версия Internet Explorer входит в список поддерживаемых порталом Министерства по налогам и сборам Республики Беларусь для входа с ЭЦП, переходим к настройке других параметров, если нет, тогда необходимо установить актуальную версию Internet Explorer, доступную для поддерживаемой операционной системы.

Личный сертификат, выданный одним из поддерживаемых удостоверяющих центров, отсутствует или является недействительным, или при просмотре сертификата есть ошибки.

Проверка сертификата в Internet Explorer

- Нажмите в меню кнопку Сервис и выберите пункт Свойство браузера

- В открывшемся окне выберите вкладку Содержание и нажмите кнопку Сертификаты

- В открывшемся окне выберите сертификат для авторизации с ЭЦП на портале и нажмите кнопку Просмотр.

При просмотре сертификата на вкладке Общие обратите внимание, чтобы не было сообщений об ошибке, не истек срок действия сертификата.На вкладке Путь сертификации отображался издатель сертификата и сам сертификат.

Если есть ошибки или отсутствует цепочка сертификатов, значит есть проблемы либо с самим сертификатом, либо с доступом к хранилищу, где находятся сертификаты, либо проблема в установленном криптографическом программном обеспечении. Для решения ошибок с сертификатом, читайте инструкцию по разворачиванию и настройке криптографического ПО ЗАО Авест.

Проверка сертификата в персональном менеджере сертификатов

Настройка Internet Explorer

Если скрипт ps.js не выполняется

Если скрипт ps.js выполнился с ошибками

- ;0 — включить

- ;1 — предлагать

- ;3 — отключить

Параметр 1406 — Доступ к источникам данных за пределами домена

Эта настройка управляет доступом Internet Explorer к данным другой зоны безопасности с помощью парсера MSXML (Microsoft XML) или ADO (ActiveX Data Objects). Если включить эту настройку, то пользователи смогут загружать страницы в зоне, использующей MSXML или ADO для доступа к данным из другого веб-узла в этой зоне. Если в раскрывающемся списке выбрать пункт «Предлагать», будет отображаться запрос разрешения загрузки страниц в зоне, использующей MSXML или ADO для доступа к данным из другого веб-узла в этой зоне.

;Доступ к источникам данных за пределами домена [HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionInternet SettingsZones3] «1406»=dword:00000003

- ;0 — включить

- ;1 — предлагать

- ;3 — отключить

Параметр 1803 — Загрузка файла

Эта настройка позволяет управлять разрешением загрузки файлов из выбранной вами зоны. Этот параметр определяется зоной, в которой находится страница со ссылкой, вызывающей загрузку, а не той, из которой доставляется загружаемый файл. Если текущая настройка включена, то загрузка файлов из этой зоны разрешена. Параметр, отвечающий за данную опцию следующий:

;Загрузка файла [HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionInternet SettingsZones3] «1803»=dword:00000003

- ;0 — включить

- ;3 — отключить

После выполненных настроек вручную, необходимо перезапустить Internet Explorer.

Если по каким то причинам на главной странице внизу Личного кабинета не будет доступен выбор сертификата, тогда необходимо понизить уровень безопасности в Internet Explorer.

При нажатии ссылки «Авторизация через ЭЦП» страница входа не отображается

Чтобы решить данную проблему читаем еще раз инструкцию по установке и настройке криптографического ПО ЗАО Авест или можно обратится на веб-страницу разработчика данного ПО www.avest.by за дополнительными сведениями по установке и настройке.

Если при просмотре сертификата в Internet Explorer все хорошо, проверяем в реестре значение параметра AppInit_DLLs. Путь к файлу AvSSPc.dll должен быть коротким, то есть не содержать пробелы.

- Если параметр отсутствует значит необходимо провести переустановку криптопровайдера в соответствии с инструкцией.

- Если параметр есть, но путь к файлу содержит пробелы (данная проблема чаще всего встречается на WINDOWS XP), тогда можно изменить путь с помощью симлинков на каталог (каталоги). Длинные и короткие имена в реестре можно еще проверить выполнив запрос в командной строке:

- Если у Вас все настроено правильно, но при нажатии на ссылку вход с ЭЦП не спрашивает авторизацию, тогда необходимо отключить в BIOS параметр Secure Boot (чаще всего проблема возникает c WINDOWS 8 и выше) Опция Secure Boot BIOS может находиться на следующих вкладках:

- Boot

- Boot Security

- System Configuration.

Также возможно появление других неизвестных проблем, связанных с настройкой сертификатов, виндовс, а также Internet Explorer.

После входа в ЛК пишет что УНП не найден или другие аналогичные ошибки

- Установите флаг «Удалять журналы браузера при выходе» и нажмите кнопку Удалить.

- После этого перейдите в раздел Содержание и нажать кнопку Очистить состояние SSL.

- Перейдите в раздел Безопасность и выберите зону Интернет, чуть ниже снимите флажок с параметра «Включить защищенный режим …» и нажмите кнопку Другой.

- В появившемся окне понизьте уровень до среднее (если есть возможность тогда до низкого) и нажмите кнопку Ок.

- Так же необходимо понизить уровень безопасности зоны Надежные сайты.

- После чего выйдите из Internet Explorer и перезагрузите компьютер.

- Зайдите на страницу http://www.portal.nalog.gov.by/office.

бухгалтер, юрист 14 марта 2019 Для работы в личном кабинете на сайте Федеральной налоговой службы налогоплательщикам потребуется обновленное программное обеспечение. Какие именно браузеры необходимо обновить, налоговики рассказали в информационном письме. КонсультантПлюс ПОПРОБУЙТЕ БЕСПЛАТНОПолучить доступКонсультантПлюс ПОПРОБУЙТЕ БЕСПЛАТНОПолучить доступСодержание

Что случилось?

ФНС России сообщила налогоплательщикам:

- организациям;

- индивидуальным предпринимателям,

о том, что обновила программное обеспечение своих сервисов в интернете. Налоговики предложили пользователям также обновиться. Информация Федеральной налоговой службы от 6 марта 2019 года так и озаглавлена: «Изменились требования к минимальным версиям браузеров для личных кабинетов юрлиц и ИП». Про личные кабинеты граждан без статуса ИП речь пока не идет.

Интерактивные сервисы ФНС обновлены

Налоговики сообщили налогоплательщикам о том, что они доработали свои интерактивные сервисы. Как сказано в информационном сообщении, это необходимо:

Для поддержки схемы электронной подписи, соответствующей стандарту ГОСТ Р 34.10-2012, который применяется с 1 января 2019 года.

В связи с этим всем организациям и ИП для корректной работы с «Личным кабинетом налогоплательщика» необходимо проверить и при необходимости обновить свой интернет-браузер до версий:

- Internet Explorer не ниже 11;

- Яндекс браузер не ниже 19.3;

- Спутник не ниже 4.1.2583.0.

Про другие браузеры налоговики не пишут, однако сообщают, что более подробную информацию о требованиях к версиям браузеров и операционных систем налогоплательщики смогут найти на главных страницах личных кабинетов юридических лиц и индивидуальных предпринимателей.

Новый ГОСТ для электронной подписи

Все аккредитованные удостоверяющие центры России перешли на формирование и проверку сертификатов квалифицированной электронной подписи в соответствии со стандартом ГОСТ Р 34.10-2012 с 1 января 2019 года. Поэтому ЭПЦ нового образца есть у всех, кто получал ее после этой даты. Старые подписи также должны быть приведены в соответствие с новыми требованиями. В новом варианте электронной подписи изменилась функция хеширования. Новая российская функция хеширования Стрибог с криптографической точки зрения стала намного надежнее.

Дорогие читатели, если вы увидели ошибку или опечатку, помогите нам ее исправить! Для этого выделите ошибку и нажмите одновременно клавиши «Ctrl» и «Enter». Мы узнаем о неточности и исправим её. Используемые источники:

- https://it-doc.info/plagin-ne-ustanovlen-lichnyj-kabinet-nalogovoj/

- http://www.portal.nalog.gov.by/url_service

- https://ppt.ru/news/143122lite=1

Похожие публикации:

Источник: witt-magazine.ru

Хранилище сертификатов Windows 7 и выше: что это, для чего это нужно и какие действия с ним можно выполнить?

Рядовые пользователи с хранилищем сертификатов Windows 7 или любой другой операционной системы, относящейся к этому семейству, не сталкиваются практически никогда. Но вот системным администраторам или юзерам достаточно высокого уровня подготовки иногда бывает крайне необходимо использовать его для удаления старых документов или цифровых подписей, а также для установки новых. Зачем все это нужно и где в Windows 7 хранилище сертификатов, далее и рассмотрим. Заранее надо сказать, что обычным пользователям рассмотрение этих вопросов может понадобиться и в целях получения общей информации, и для выполнения вышеописанных действий, поскольку нельзя исключать, что они в определенной ситуации могут потребоваться.

Что такое хранилище сертификатов в операционных системах Windows?

Начнем с определения самого термина. Что представляет собой хранилище сертификатов Windows 7? По сути своей это специально отведенное место, в котором сохраняются всевозможные электронные документы, включая и цифровые подписи, но не в обычном, а в зашифрованном виде.

Поскольку все объекты и в любой ОС представлены исключительно в виде файлов, это хранилище тоже можно отнести к этой категории, однако открыть его какой-то программой наподобие текстового редактора невозможно. Кроме того, само хранилище сертификатов Windows 7 разделено как бы на две части. Одна относится к зарегистрированному локальному пользователю, вторая – к компьютеру в целом. Основным же предназначением всех таких документов является обеспечение безопасности компьютерной системы, например, в плане того, чтобы в нее не проникло сомнительное, потенциально небезопасное или нежелательное программное обеспечение. Таким образом, сертификат или цифровая подпись удостоверяет подлинность и безопасность того или иного программного продукта, а в некоторых случаях может использоваться и как некий проверенный идентификатор самого пользователя.

Как открыть хранилище сертификатов Windows 7: способ первый

Что же касается доступа, во всех последних системах, начиная как раз с седьмой модификации, он может и должен производиться исключительно от имени администратора, причем, даже несмотря на то, что учетная запись суперпользователя может быть отключена. Способов осуществления доступа можно выделить три (как минимум).

Самым простым считается вызов из «Панели управления» свойств обозревателя, где на вкладке содержимого для просмотра необходимых сведений можно использовать либо кнопку сертификатов, либо кнопку отображения издателей. В первом случае обычно в списке ничего представлено не будет, поэтому нужно использовать кнопку «Дополнительно», чтобы просмотреть все доступные элементы. При просмотре издателей сразу будут показаны программные продукты, имеющие соответствующие цифровые подписи и сертификаты. Но вот неудобство такого метода доступа состоит в том, что в хранилище сертификатов Windows 7 будут показаны только те данные программ и издателей, которые в своей работе могут затребовать обращение к интернету через встроенный в систему браузер.

Доступ к сертификатам: способ второй

Для просмотра абсолютно всех сведений следует использовать специализированное средство доступа, которое вызывается из консоли «Выполнить» командой certmgr.msc, после чего запускается своеобразный менеджер.

Цифровые подписи представлены в соответствующем локальному пользователю разделе, а основной массив отображается в корневых и промежуточных центрах сертификации. Как уже, наверное, понятно, данный инструмент как раз и может выступать не только в роли средства обеспечения безопасности системы, но и сертифицировать неподписанные программные продукты.

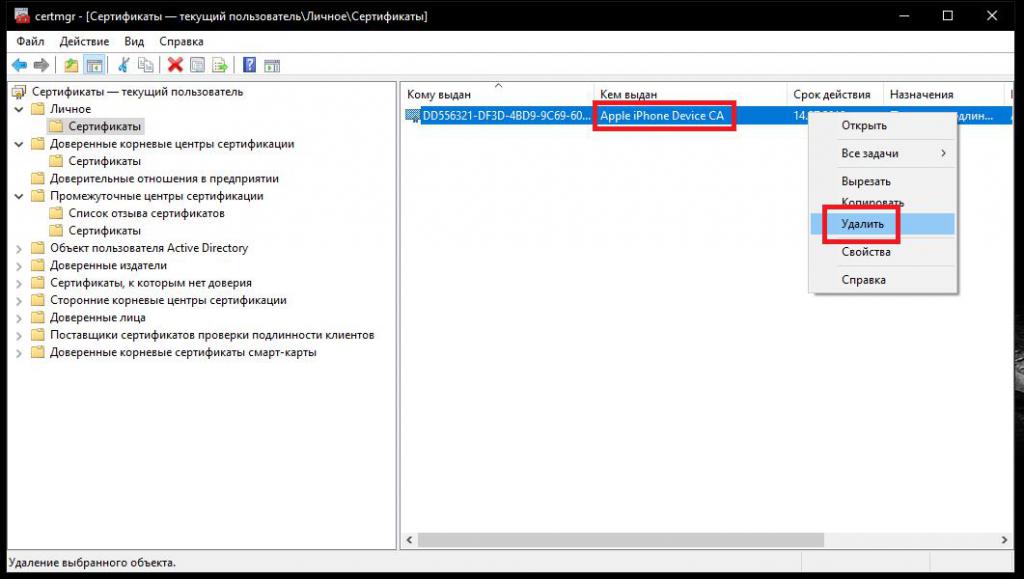

Как удалить сертификаты из хранилища Windows 7?

Некоторые сертификаты и ЭПЦ могут устаревать. Именно поэтому их следует удалять. Естественно, без крайней необходимости рядовым пользователям заниматься такими вещами самостоятельно не нужно. Однако при выявлении конфликтов программного обеспечения иногда ничего другого просто не остается (например, если проверку подписей драйверов полностью отключить не удается). Для удаления любого компонента, представленного в менеджере, описанном для второй методики доступа, используется меню ПКМ на выбранном сертификате с последующей активацией пункта удаления.

Например, в личных сертификатах может храниться подпись Apple, хотя программное обеспечение или подключение «яблочного» девайса больше не используется. Так зачем хранить такие записи, если при повторной установке драйвера или приложения сертификат и подпись будут внесены в реестр автоматически? Очевидно, что из-за наличия таких компонентов частично как раз и засоряется системный реестр, а большинство программ-оптимизаторов такие данные не удаляют. И чем сильнее раздувается реестр, тем медленнее загружается и работает вся операционная система.

Добавление сертификата или ЭЦП

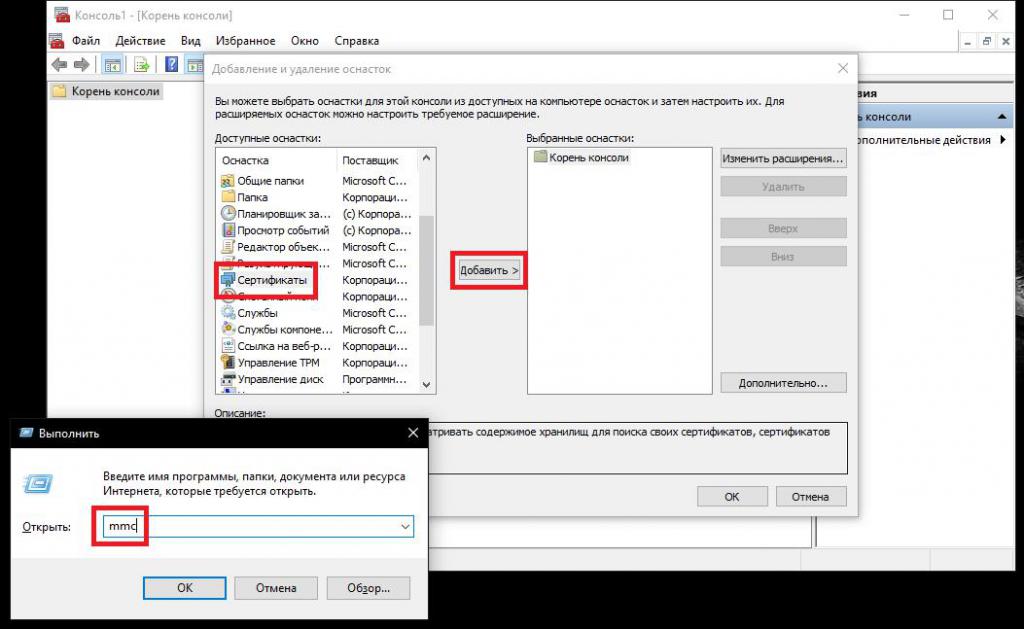

Если же речь идет о добавлении сертификатов, импорт можно выполнить при доступе к хранилищу с использованием первых двух способов. Но в случае с пользовательскими цифровыми подписями локального уровня (да еще и для установки автоматизации процесса) лучше всего воспользоваться добавлением оснастки в консоли MMC, которая вызывается из меню «Выполнить» одноименной командой.

Через файловое меню следует выбрать добавление или удаление оснастки, после этого найти пункт сертификатов в меню слева, добавить пункт в текущие оснастки нажатием кнопки правее, указать тип (для пользователя, службы или учетной записи компьютера), после чего при желании новую оснастку можно сохранить удобном месте. После вызова сохраненной настройки можно будет производить импорт сертификатов и подписей, осуществлять управление ними, изменять политики безопасности без непосредственного доступа к соответствующему разделу и т. д. без необходимости выполнения предварительных действий по добавлению оснасток в разные ветки.

Источник: fb.ru

Вышел cert-manager 1.0

Если спросить опытного многомудрого инженера, что он думает о cert-manager и почему все им пользуются, то спец вздохнёт, доверительно обнимет и устало скажет: «Все им пользуются, потому что нет альтернатив вменяемых. Наши мыши плачут, колются, но продолжают жить с этим кактусом. Почему любим? Потому что работает. Почему не любим?

Потому что постоянно выходят новые версии, которые используют новые фичи. И приходится раз за разом обновлять кластер. А старые версии перестают работать, потому что заговор есть и великое таинственное шаманство».

Но разработчики уверяют, что с cert-manager 1.0 всё изменится.

Cert-manager — «родной» контроллер управления сертификатами Kubernetes. С его помощью можно выпустить сертификаты из различных источников: Let’s Encrypt, HashiCorp Vault, Venafi, пары ключей для подписи и самоподписанных. Он также позволяет поддерживать ключи актуальными по времени действия, а также пытается автоматически обновлять сертификаты в заданное до их истечения время. Cert-manager основан на kube-lego, а также использовал некоторые приемы из других схожих проектов, например kube-cert-manager.

Примечания к выпуску

Версией 1.0 мы ставим знак доверия за три года разработки проекта cert-manager. За это время он значительно развился в функциональности и стабильности, но больше всего — в сообществе. Сегодня мы видим, как многие люди используют его для защиты своих кластеров Kubernetes, а также проводят внедрение в различные части экосистемы. В последних 16 выпусках было исправлено куча ошибок.

А то, что надо было сломать — сломано. Несколько заходов по работе с API улучшили его взаимодействие с пользователями. Мы решили 1500 проблем на GitHub с еще большим числом запросов на слияние от 253 участников сообщества.

Выпуская 1.0 мы официально заявляем, что cert-manager — зрелый проект. Мы также обещаем поддерживать совместимость нашего API v1 .

Огромная благодарность всем, кто нам помогал делать cert-manager все эти три года! Пусть версия 1.0 станет первым из многих будущих больших достижений.

Выпуск 1.0 — стабильный выпуск с несколькими приоритетными направлениями:

- v1 API;

- Команда kubectl cert-manager status , для помощи при анализе проблем;

- Использование новейших стабильных API Kubernetes;

- Улучшенное журналирование;

- Улучшения ACME.

Перед обновлением обязательно прочитайте примечания к обновлению.

API v1

Версия v0.16 работала с API v1beta1 . Это добавило некоторые структурные изменения, а также улучшило документацию по полям API. Версия 1.0 опирается на это все с помощью API v1 . Этот API является нашим первым стабильным, в то же время мы уже давали гарантии совместимости, но с API v1 мы обещаем поддерживать совместимость на годы вперед.

Внесенные изменения (примечание: наши средства для конвертирования позаботятся обо всем для вас):

- emailSANs теперь называется emailAddresses

- uriSANs — uris

Эти изменения добавляют совместимость с другими SAN (subject alt names, прим. переводчика), а также с Go API. Мы убираем этот термин из нашего API.

Обновление

Если вы используете Kubernetes 1.16+ — конвертирующие webhooks позволят вам одновременно и бесшовно работать с версиями API v1alpha2 , v1alpha3 , v1beta1 и v1 . С их помощью вы сможете использовать новую версию API без изменения или повторного развертывания ваших старых ресурсов. Мы настоятельно рекомендуем выполнить обновление манифестов до API v1 , поскольку предыдущие версии скоро будут объявлены устаревшими. Пользователи legacy версии cert-manager будут по-прежнему иметь доступ только к v1 , шаги по обновлению можно найти здесь.

Команда kubectl cert-manager status

C новыми улучшениями в нашем расширении к kubectl стало проще исследовать проблемы, связанные с невыдачей сертификатов. kubectl cert-manager status теперь выдает намного больше информации о том, что происходит с сертификатами, а также показывает этап выдачи сертификата.

После установки расширения вы можете запустить kubectl cert-manager status certificate , что приведет к поиску сертификата с указанным именем и любых связанных ресурсов, например CertificateRequest, Secret, Issuer, а также Order и Challenges в случае использования сертификатов от ACME.

Пример отладки еще не готового сертификата:

$ kubectl cert-manager status certificate acme-certificate Name: acme-certificate Namespace: default Created at: 2020-08-21T16:44:13+02:00 Conditions: Ready: False, Reason: DoesNotExist, Message: Issuing certificate as Secret does not exist Issuing: True, Reason: DoesNotExist, Message: Issuing certificate as Secret does not exist DNS Names: — example.com Events: Type Reason Age From Message —- —— —- —- ——- Normal Issuing 18m cert-manager Issuing certificate as Secret does not exist Normal Generated 18m cert-manager Stored new private key in temporary Secret resource «acme-certificate-tr8b2» Normal Requested 18m cert-manager Created new CertificateRequest resource «acme-certificate-qp5dm» Issuer: Name: acme-issuer Kind: Issuer Conditions: Ready: True, Reason: ACMEAccountRegistered, Message: The ACME account was registered with the ACME server error when finding Secret «acme-tls»: secrets «acme-tls» not found Not Before: Not After: Renewal Time: CertificateRequest: Name: acme-certificate-qp5dm Namespace: default Conditions: Ready: False, Reason: Pending, Message: Waiting on certificate issuance from order default/acme-certificate-qp5dm-1319513028: «pending» Events: Type Reason Age From Message —- —— —- —- ——- Normal OrderCreated 18m cert-manager Created Order resource default/acme-certificate-qp5dm-1319513028 Order: Name: acme-certificate-qp5dm-1319513028 State: pending, Reason: Authorizations: URL: https://acme-staging-v02.api.letsencrypt.org/acme/authz-v3/97777571, Identifier: example.com, Initial State: pending, Wildcard: false Challenges: — Name: acme-certificate-qp5dm-1319513028-1825664779, Type: DNS-01, Token: J-lOZ39yNDQLZTtP_ZyrYojDqjutMAJOxCL1AkOEZWw, Key: U_W3gGV2KWgIUonlO2me3rvvEOTrfTb-L5s0V1TJMCw, State: pending, Reason: error getting clouddns service account: secret «clouddns-accoun» not found, Processing: true, Presented: false

Команда также может помочь узнать подробнее о содержимом сертификата. Пример детализации для сертификата, выданного Letsencrypt:

$ kubectl cert-manager status certificate example Name: example [. ] Secret: Name: example Issuer Country: US Issuer Organisation: Let’s Encrypt Issuer Common Name: Let’s Encrypt Authority X3 Key Usage: Digital Signature, Key Encipherment Extended Key Usages: Server Authentication, Client Authentication Public Key Algorithm: RSA Signature Algorithm: SHA256-RSA Subject Key ID: 65081d98a9870764590829b88c53240571997862 Authority Key ID: a84a6a63047dddbae6d139b7a64565eff3a8eca1 Serial Number: 0462ffaa887ea17797e0057ca81d7ba2a6fb Events: Not Before: 2020-06-02T04:29:56+02:00 Not After: 2020-08-31T04:29:56+02:00 Renewal Time: 2020-08-01T04:29:56+02:00 [. ]

Использование новейших стабильных API Kubernetes

Cert-manager был одним из первых, кто внедрил Kubernetes CRDs. Это, а также наша поддержка версий Kubernetes вплоть до 1.11, привели к тому, что нам надо было поддерживать устаревший apiextensions.k8s.io/v1beta1 для наших CRD, а также admissionregistration.k8s.io/v1beta1 для наших webhooks. Сейчас они устарели и будут удалены в Kubernetes с версии 1.22. С нашей 1.0 мы теперь предлагаем полную поддержку apiextensions.k8s.io/v1 и admissionregistration.k8s.io/v1 для Kubernetes 1.16 (где они были добавлены) и новее. Для пользователей предыдущих версий мы продолжаем предлагать поддержку v1beta1 в нашей legacy версии.

Улучшенное журналирование

В этой версии мы обновили библиотеку для журналирования до klog/v2 , используемой в Kubernetes 1.19. Мы также проверяем каждый журнал, который пишем, для назначения ему соответствующего уровня. Мы руководствовались при этом руководством от Kubernetes. Есть пять (по факту — шесть, прим. переводчика) уровней журналирования, начиная с Error (уровень 0), который выводит только важные ошибки, и заканчивая Trace (уровень 5), который поможет узнать точно, что происходит. Этим изменением мы сократили количество журналов, если вым не нужна отладочная информация при работе cert-manager.

Совет: по-умолчанию cert-manager работает на уровне 2 ( Info ), вы можете переопределить это используя global.logLevel в Helm chart.

Примечание: просмотр журналов — последнее средство при устранении неполадок. Для дополнительной информации ознакомьтесь с нашим руководством.

N.B. редактора: Чтобы подробнее узнать, как это всё работает под капотом у Kubernetes, получить ценные советы у практиков-преподавателей, а также качественную помощь техподдержки, можно принять участие в онлайн-интенсивах Kubernetes База, который пройдёт 28-30 сентября, и Kubernetes Мега, который пройдёт 14–16 октября.

Улучшения ACME

Наиболее частое применение cert-manager возможно связано с выпуском сертификатов от Let’s Encrypt используя ACME. Версия 1.0 примечательна использованием отзывов от сообщества для добавления двух небольших, но важных улучшений в наш ACME issuer.

Отключение создания ключа учетной записи

Если вы используете сертификаты ACME в больших объемах, вы скорее всего используете одну и ту же учетную запись на нескольких кластерах, так что ваши ограничения по выпуску сертификатов будут касаться их всех. Это уже было возможно в cert-manager при копировании секрета, указанного в privateKeySecretRef . Такой вариант использования был достаточно глючный, поскольку cert-manager пытался быть полезным и радостно создавал новый ключ учетной записи, если его не находил. Поэтому мы и добавили disableAccountKeyGeneration , чтобы защитить вас от такого поведения, если установить этот параметр в true — cert-manager не будет создавать ключ и предупредит вас о том, что ему не был предоставлен ключ учетной записи.

apiVersion: cert-manager.io/v1 kind: Issuer metadata: name: letsencrypt spec: acme: privateKeySecretRef: name: example-issuer-account-key disableAccountKeyGeneration: false

Предпочитаемая цепочка

29 сентября Let’s Encrypt перейдет на собственный корневой центр сертификации ISRG Root . Сертификаты с перекрестными подписями будут заменены на Identrust . Это изменение не требует правок в настройках cert-manager, все обновленные или новые сертификаты, выпущенные после этой даты, будут использовать новый корневой CA.

Let’s Encrypt уже подписывает сертификаты с помощью этого CA и предлагает их в качестве «альтернативной цепочки сертификатов» через ACME. В этой версии cert-manager есть возможность задания доступа к этим цепочкам в настройках issuer. В параметре preferredChain можно указать имя используемого CA, с помощью которого будет выдан сертификат.

Если будет доступен сертификат CA, соотвествующий запросу, он выдаст вам сертификат. Обратите внимание, что это предпочтительный вариант, если ничего не будет найдено — будет выдан сертификат по-умолчанию. Это даст гарантию того, что вы все равно произведете обновление своего сертификата после удаления альтернативной цепочки на стороне ACME issuer.

Уже сегодня можно получать сертификаты, подписанные ISRG Root , так:

apiVersion: cert-manager.io/v1 kind: Issuer metadata: name: letsencrypt spec: acme: server: https://acme-v02.api.letsencrypt.org/directory preferredChain: «ISRG Root X1»

Если вы предпочитаете оставить цепочку IdenTrust — выставляйте этот параметр в DST Root CA X3 :

apiVersion: cert-manager.io/v1 kind: Issuer metadata: name: letsencrypt spec: acme: server: https://acme-v02.api.letsencrypt.org/directory preferredChain: «DST Root CA X3»

Обратите внимание, что этот корневой центр сертификации скоро устареет, Let’s Encrypt будет поддерживать эту цепочку активной до 29 сентября 2021 года.

Источник: habr.com