Угрозы удаленного доступа, реализуемые с использованием протоколов межсетевого взаимодействия:

- Анализ сетевого трафика.

- Сканирование сети.

- Подмена доверенного объекта сети.

- Навязывание ложного маршрута сети.

- Внедрение ложного объекта сети.

- Перехват за пределами КЗ.

- Удаленный запуск приложений.

- Внедрение по сети вредоносных программ.

- Угроза выявления пароля.

Анализ сетевого трафика

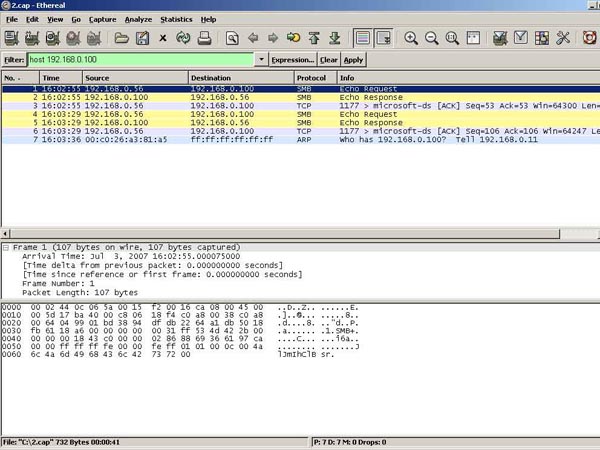

Угроза реализуется с помощью специальной программы анализатора пакетов (sniffer), перехватывающей все пакеты, передаваемые по сегменту сети, и выделяющей среди них те, в которых передается идентификатор пользователя и его пароль.

В информационной системе осуществляется передача паролей по каналам связи в зашифрованном виде.

Возможные последствия:

Исследование характеристик сетевого трафика, перехват передаваемых данных, в том числе идентификаторов и паролей пользователей.

Уязвимость беспроводных сетей (кража пароля через WiFi) и методы защиты

В создаваемой системе возможен перехват информации о заказах, статусов водителей, местоположений водителей, паролей пользователей, передаваемых по неконтролируемым каналам. Для предотвращения угрозы используется шифрование передаваемых данных.

Сканирование сети

Сущность процесса реализации угрозы заключается в передаче запросов сетевым службам хостов информационной системы и анализе ответов от них.

В информационной системе в ОС серверов отключено максимальное количество неиспользуемых служб. Активное сетевое оборудование информационной системы настроено так, чтобы закрыть все неиспользуемые порты.

Возможные последствия:

Определение протоколов, доступных портов сетевых служб, законов формирования идентификаторов соединений, определение активных сетевых сервисов, подбор идентификаторов и паролей пользователей.

Реализация данной угрозы не приводит к негативным последствиям для субъектов персональных данных и владельцев конфиденциальной информации, для нарушения безопасности данных необходимо реализовывать последующие угрозы НСД.

Подмена доверенного объекта

Такая угроза эффективно реализуется в системах, в которых применяются нестойкие алгоритмы идентификации и аутентификации хостов, пользователей и т.д. Под доверенным объектом понимается объект сети (компьютер, межсетевой экран, маршрутизатор и т.п.), легально подключенный к серверу.

Могут быть выделены две разновидности процесса реализации указанной угрозы: с установлением и без установления виртуального соединения.

Процесс реализации с установлением виртуального соединения состоит в присвоении прав доверенного субъекта взаимодействия, что позволяет нарушителю вести сеанс работы с объектом сети от имени доверенного субъекта. Реализация угрозы данного типа требует преодоления системы идентификации и аутентификации сообщений (например, атака rsh службы UNIX хоста).

Процесс реализации угрозы без установления виртуального соединения может иметь место в сетях, осуществляющих идентификацию передаваемых сообщений только по сетевому адресу отправителя. Сущность заключается в передаче служебных сообщений от имени сетевых управляющих устройств (например, от имени маршрутизаторов) об изменении маршрутно-адресных данных.

Перехват и модификация трафика | атака MitM через Burp Suite

В результате реализации угрозы нарушитель получает права доступа к информационной системе — цели угроз.

Навязывание ложного маршрута сети

Данная угроза реализуется одним из двух способов: путем внутрисегментного или межсегментного навязывания. Возможность навязывания ложного маршрута обусловлена недостатками, присущими алгоритмам маршрутизации (в частности из-за проблемы идентификации сетевых управляющих устройств), в результате чего можно попасть, например, на хост или в сеть злоумышленника, где можно войти в операционную среду технического средства в составе информационной системы. Реализации угрозы основывается на несанкционированном использовании протоколов маршрутизации (RIP, OSPF, LSP) и управления сетью (ICMP, SNMP) для внесения изменений в маршрутно-адресные таблицы. При этом нарушителю необходимо послать от имени сетевого управляющего устройства (например, маршрутизатора) управляющее сообщение.

Внедрение ложного объекта сети

Эта угроза основана на использовании недостатков алгоритмов удаленного поиска. В случае, если объекты сети изначально не имеют адресной информации друг о друге, используются различные протоколы удаленного поиска (например, ARP, DNS, WINS в сетях со стеком протоколов TCP/IP), заключающиеся в передаче по сети специальных запросов и получении на них ответов с искомой информацией. При этом существует возможность перехвата нарушителем поискового запроса и выдачи на него ложного ответа, использование которого приведет к требуемому изменению маршрутно-адресных данных. В дальнейшем весь поток информации, ассоциированный с объектом-жертвой, будет проходить через ложный объект сети.

Перехват за пределами контролируемой зоны

Перехват трафика на неконтролируемых каналах связи. Каналы связи проложены в труднодоступных для нарушителя местах. Передача данных осуществляется в зашифрованном виде

Удаленный запуск приложений

Угроза заключается в стремлении запустить на хосте информационной системы различные предварительно внедренные вредоносные программы: программы-закладки, вирусы, «сетевые шпионы», основная цель которых — нарушение конфиденциальности, целостности, доступности информации и полный контроль над работой хоста. Кроме того, возможен несанкционированный запуск прикладных программ пользователей для несанкционированного получения необходимых нарушителю данных, для запуска управляемых прикладной программой процессов и др.

Выделяют три подкласса данных угроз:

распространение файлов, содержащих несанкционированный исполняемый код;

удаленный запуск приложения путем переполнения буфера приложений серверов;

удаленный запуск приложения путем использования возможностей удаленного управления системой, предоставляемых скрытыми программными и аппаратными закладками, либо используемыми штатными средствами.

Типовые угрозы первого из указанных подклассов основываются на активизации распространяемых файлов при случайном обращении к ним. Примерами таких файлов могут служить: файлы, содержащие исполняемый код в виде документа, содержащие исполняемый код в виде элементов ActiveX, Java-апплетов, интерпретируемых скриптов (например, тексты на JavaScript); файлы, содержащие исполняемые коды программ. Для распространения файлов могут использоваться службы электронной почты, передачи файлов, сетевой файловой системы.

При угрозах второго подкласса используются недостатки программ, реализующих сетевые сервисы (в частности, отсутствие контроля за переполнением буфера). Настройкой системных регистров иногда удается переключить процессор после прерывания, вызванного переполнением буфера, на исполнение кода, содержащегося за границей буфера.

При угрозах третьего подкласса нарушитель использует возможности удаленного управления системой, предоставляемые скрытыми компонентами (например, «троянскими» программами типа Back. Orifice, Net Bus), либо штатными средствами управления и администрирования компьютерных сетей (Landesk Management Suite, Managewise, Back Orifice и т. п.). В результате их использования удается добиться удаленного контроля над станцией в сети.

Внедрение по сети вредоносных программ

К вредоносным программам, внедряемым по сети, относятся вирусы, которые для своего распространения активно используют протоколы и возможности локальных и глобальных сетей. Основным принципом работы сетевого вируса является возможность самостоятельно передать свой код на удаленный сервер или рабочую станцию. «Полноценные» сетевые вирусы при этом обладают еще и возможностью запустить на выполнение свой код на удаленном компьютере или, по крайней мере, «подтолкнуть» пользователя к запуску зараженного файла.

Вредоносными программами, обеспечивающими осуществление НСД, могут быть:

программы подбора и вскрытия паролей;

программы, реализующие угрозы;

программы, демонстрирующие использование недекларированных возможностей программного и программно-аппаратного обеспечения информационной системы;

программы-генераторы компьютерных вирусов;

программы, демонстрирующие уязвимости средств защиты информации и др.

Угроза выявления пароля

Цель реализации угрозы состоит в получении НСД путем преодоления парольной защиты. Реализуется с помощью целого ряда методов, таких как простой перебор, перебор с использованием специальных словарей, установка вредоносной программы для перехвата пароля, подмена объекта сети (IP-spoofing) и перехват пакетов (sniffing).

В организации разработана и введена в действие инструкция по парольной защите.

Возможные последствия:

Выполнение любого действия, связанного с получением несанкционированного доступа.

Виды нарушений безопасности в случае реализации угрозы:

нарушение конфиденциальности защищаемой информации (копирование, неправомерное распространение);

нарушение доступности (блокирование);

нарушение целостности (уничтожение, изменение).

Реализация данной угрозы может привести к негативным последствиям для субъектов персональных данных и владельцев конфиденциальной информации, непосредственный ущерб может проявляться в виде незапланированных финансовых или материальных затрат.

Отказ в обслуживании

Угроза основана на недостатках сетевого программного обеспечения, его уязвимостях, позволяющих нарушителю создавать условия, когда ОС оказывается не в состоянии обрабатывать поступающие пакеты.

Разновидности угроз «Отказ в обслуживании»:

Скрытый отказ в обслуживании, вызванный частичным исчерпанием ресурсов информационной системы на обработку пакетов, передаваемых злоумышленником со снижением пропускной способности каналов связи, производительности сетевых устройств, нарушением требований к времени обработки запросов. Если угроза реализуется внутренним нарушителем, то нейтрализация данной угрозы реализуется средствами антивирусного ПО. При реализации угрозы внешним нарушителем, угроза нейтрализуется межсетевым экраном.

Возможные последствия:

Снижение пропускной способности каналов связи, производительности сетевых устройств. Снижение производительности серверных приложений.

Виды нарушений безопасности в случае реализации угрозы:

нарушение доступности (блокирование).

Явный отказ в обслуживании, вызванный исчерпанием ресурсов информационной системы при обработке пакетов, передаваемых злоумышленником (занятие всей полосы пропускания каналов связи, переполнение очередей запросов на обслуживание), при котором легальные запросы не могут быть переданы через сеть из-за недоступности среды передачи, либо получают отказ в обслуживании ввиду переполнения очередей запросов, дискового пространства памяти и т.д.

Возможные последствия:

Невозможность передачи сообщений из-за отсутствия доступа к среде передачи, отказ в установлении соединения. Отказ в предоставлении сервиса.

Виды нарушений безопасности в случае реализации угрозы:

нарушение доступности (блокирование).

Явный отказ в обслуживании, вызванный нарушением логической связности между техническими средствами информационной системы при передаче нарушителем управляющих сообщений от имени сетевых устройств, приводящих к изменению маршрутно-адресных данных или идентификационной и аутентификационной информации. Для реализации данной угрозы нарушителю необходимо иметь доступ в ЛВС организации, а так же иметь права администратора ЛВС для установки необходимого при реализации угрозы ПО. В организации введено разграничение прав пользователей на установку ПО.

Возможные последствия:

Невозможность передачи сообщений из-за отсутствия корректных маршрутно-адресных данных. Невозможность получения услуг ввиду несанкционированной модификации идентификаторов и т.п.

Виды нарушений безопасности в случае реализации угрозы:

нарушение доступности (блокирование).

Явный отказ в обслуживании, вызванный использованием ошибок в ПО. Передача злоумышленником пакетов с нестандартными атрибутами или имеющих длину, превышающую максимально допустимый размер, что может привести к сбою сетевых устройств, участвующих в обработке запросов, при условии наличия ошибок в программах, реализующих протоколы сетевого обмена.

Возможные последствия:

Нарушение работоспособности сетевых устройств.

Виды нарушений безопасности в случае реализации угрозы:

В случае реализации данной угрозы возможно нарушение доступности (блокирование).

- Угрозы хищения, несанкционированной модификации или блокирования информации за счет несанкционированного доступа с применением программно-аппаратных и программных средств (в том числе программно-математических воздействий)

Действия вредоносных программ

Программно-математическое воздействие — это воздействие с помощью вредоносных программ. Программой с потенциально опасными последствиями или вредоносной программой (вирусом) называют некоторую самостоятельную программу (набор инструкций), которая способна выполнять любое непустое подмножество следующих функций:

— скрывать признаки своего присутствия в программной среде компьютера;

— обладать способностью к самодублированию, ассоциированию себя с другими программами и (или) переносу своих фрагментов в иные области оперативной или внешней памяти;

— разрушать (искажать произвольным образом) код программ в оперативной памяти;

— выполнять без инициирования со стороны пользователя (пользовательской программы в штатном режиме ее выполнения) деструктивные функции (копирования, уничтожения, блокирования и т.п.);

— сохранять фрагменты информации из оперативной памяти в некоторых областях внешней памяти прямого доступа (локальных или удаленных);

— искажать произвольным образом, блокировать и (или) подменять выводимый во внешнюю память или в канал связи массив информации, образовавшийся в результате работы прикладных программ, или уже находящиеся во внешней памяти массивы данных.

Установка ПО, не связанного с исполнением служебных обязанностей

Угроза осуществляется путем несанкционированной установки ПО внутренними нарушителями, что может привести к нарушению конфиденциальности, целостности и доступности всей информационной системы или ее элементов.

- Угрозы непреднамеренных действий пользователей и нарушений безопасности функционирования информационной системе и подсистемы защиты информации в ее составе из-за сбоев в программном обеспечении, а также от угроз неантропогенного (сбоев аппаратуры из-за ненадежности элементов, сбоев электропитания) и стихийного (ударов молний, пожаров, наводнений и т.п.) характера

Утрата ключей и атрибутов доступа

Угроза осуществляется за счет действия человеческого фактора, когда нарушаются положения парольной политики в части их создания (создаются легкие или пустые пароли, не меняются пароли по истечении срока их жизни или компрометации и т.п.) и хранения (записываются пароли на бумажные носители, передаются ключи доступа третьим лицам и т.п.).

Непреднамеренная модификация (уничтожение) информации сотрудниками

В организации осуществляется резервное копирование обрабатываемых персональных данных, сотрудники, имеющие доступ к информационной системе, проинструктированы о работе с защищенными ресурсами.

Непреднамеренное отключение средств защиты

Угроза осуществляется за счет действия человеческого фактора пользователей информационной системы, которые нарушают положения принятых правил работы с информационной системой и средствами защиты или не осведомлены о них.

Выход из строя аппаратно-программных средств

Угроза осуществляется вследствие несовершенства аппаратно-программных средств, из-за которых может происходить нарушение целостности и доступности защищаемой информации.

Сбой системы электроснабжения

Угроза осуществляется вследствие несовершенства системы электроснабжения, из-за чего может происходить нарушение целостности и доступности защищаемой информации.

Стихийное бедствие

Угроза осуществляется вследствие несоблюдения мер пожарной безопасности.

Разглашение информации, ее модификация и уничтожение сотрудниками, допущенными к ресурсам информационной системы

Угроза осуществляется за счет действия человеческого фактора пользователей информационной системы, которые нарушают положения о неразглашении обрабатываемой информации или не осведомлены о них.

Источник: studfile.net

Угрозы несанкционированного доступа по каналам связи

В соответствии с «Типовой моделью угроз безопасности персональных данных, обрабатываемых в распределенных ИСПДн, имеющих подключение к сетям общего пользования и (или) международного информационного обмена» (п. 6.6. Базовой модели угроз безопасности персональных данных при их обработке в информационных системах персональных данных, утвержденной заместителем директора ФСТЭК России 15 февраля 2008 г.), для ИСПДн можно рассматривать следующие угрозы, реализуемые с использованием протоколов межсетевого взаимодействия:

— угроза «Анализ сетевого трафика» с перехватом передаваемой из ИСПДн и принимаемой из внешних сетей информации;

— угрозы сканирования, направленные на выявление типа или типов используемых операционных систем, сетевых адресов рабочих станций ИСПДн, топологии сети, открытых портов и служб, открытых соединений и др.;

— угрозы выявления паролей по сети;

— угрозы навязывание ложного маршрута сети;

— угрозы подмены доверенного объекта в сети;

— угрозы внедрения ложного объекта как в ИСПДн, так и во внешних сетях;

— угрозы типа «Отказ в обслуживании»;

— угрозы удаленного запуска приложений;

— угрозы внедрения по сети вредоносных программ.

Угроза «Анализ сетевого трафика»

Эта угроза реализуется с помощью специальной программы-анализатора пакетов (sniffer), перехватывающей все пакеты, передаваемые по сегменту сети, и выделяющей среди них те, в которых передаются идентификатор пользователя и его пароль. В ходе реализации угрозы нарушитель:

— изучает логику работы ИСПДн — то есть стремится получить однозначное соответствие событий, происходящих в системе, и команд, пересылаемых при этом хостами, в момент появления данных событий. В дальнейшем это позволяет злоумышленнику на основе задания соответствующих команд получить, например, привилегированные права на действия в системе или расширить свои полномочия в ней;

— перехватывает поток передаваемых данных, которыми обмениваются компоненты сетевой операционной системы, для извлечения конфиденциальной или идентификационной информации (например, статических паролей пользователей для доступа к удаленным хостам по протоколам FTP и TELNET, не предусматривающих шифрование), ее подмены, модификации и т.п.

Перехват за переделами с контролируемой зоны.

Если в Учреждении обрабатываемые ПДн не пересылаются по сетям общего пользования и международного обмена, то вероятность реализации угрозы – является маловероятной.

Во всех других случаях должна быть оценена вероятность реализации угрозы.

Обобщенный список вероятности реализации угроз для разных типов ИСПДн представлен в таблице 5.

| Тип ИСПДн | Вероятность реализации угрозы | Коэфф. вероятности реализации угрозы нарушителем |

| Автономная ИС I типа | маловероятная | |

| Автономная ИС II типа | низкая | |

| Автономная ИС III типа | маловероятная | |

| Автономная ИС IV типа | низкая | |

| Автономная ИС V типа | маловероятная | |

| Автономная ИС VI типа | низкая | |

| ЛИС I типа | маловероятная | |

| ЛИС II типа | низкая | |

| Распределенная ИС I типа | маловероятная | |

| Распределенная ИС II типа | низкая |

Перехват в пределах контролируемой зоны внешними нарушителями

Если в Учреждении введен контроль доступа в контролируемую зону, установлена охранная сигнализация, двери закрываются на замок, установлены решетки на первых и последних этажах здания, то для всех типов ИСПДн вероятность реализации угрозы – является маловероятной.

При наличии свободного доступа в контролируемую зону посторонних лиц, вероятность реализации угрозы должна быть пересмотрена или необходимо принять меры по пресечению НСД в контролируемую зону.

Перехват в пределах контролируемой зоны внутренними нарушителями.

Если в Учреждении введен контроль доступа в контролируемую зону, установлена охранная сигнализация, двери закрываются на замок, установлены решетки на первых и последних этажах здания, то для всех типов ИСПДн вероятность реализации угрозы – является маловероятной.

При наличии свободного доступа в контролируемую зону посторонних лиц, вероятность реализации угрозы должна быть пересмотрена или необходимо принять меры по пресечению НСД в контролируемую зону.

Угроза «сканирование сети»

Сущность процесса реализации угрозы заключается в передаче запросов сетевым службам хостов ИСПДн и анализе ответов от них. Цель — выявление используемых протоколов, доступных портов сетевых служб, законов формирования идентификаторов соединений, определение активных сетевых сервисов, подбор идентификаторов и паролей пользователей.

Если в Учреждении обрабатываемые ПДн не пересылаются по сетям общего пользования и международного обмена, то вероятность реализации угрозы – является маловероятной.

Во всех других случаях должна быть оценена вероятность реализации угрозы.

Обобщенный список вероятности реализации угроз для разных типов ИСПДн представлен в таблице 6.

| Тип ИСПДн | Вероятность реализации угрозы | Коэфф. вероятности реализации угрозы нарушителем |

| Автономная ИС I типа | маловероятная | |

| Автономная ИС II типа | маловероятная | |

| Автономная ИС III типа | маловероятная | |

| Автономная ИС IV типа | маловероятная | |

| Автономная ИС V типа | маловероятная | |

| Автономная ИС VI типа | маловероятная | |

| ЛИС I типа | маловероятная | |

| ЛИС II типа | маловероятная | |

| Распределенная ИС I типа | маловероятная | |

| Распределенная ИС II типа | низкая |

Угроза выявления паролей

Цель реализации угрозы состоит в получении НСД путем преодоления парольной защиты. Злоумышленник может реализовывать угрозу с помощью целого ряда методов, таких как простой перебор, перебор с использованием специальных словарей, установка вредоносной программы для перехвата пароля, подмена доверенного объекта сети (IP-spoofing) и перехват пакетов (sniffing). В основном для реализации угрозы используются специальные программы, которые пытаются получить доступ хосту путем последовательного подбора паролей. В случае успеха, злоумышленник может создать для себя «проход» для будущего доступа, который будет действовать, даже если на хосте изменить пароль доступа.

Если в Учреждении обрабатываемые ПДн не пересылаются по сетям общего пользования и международного обмена, то вероятность реализации угрозы – является маловероятной.

Во всех других случаях должна быть оценена вероятность реализации угрозы.

Обобщенный список вероятности реализации угроз для разных типов ИСПДн представлен в таблице 7.

| Тип ИСПДн | Вероятность реализации угрозы | Коэфф. вероятности реализации угрозы нарушителем |

| Автономная ИС I типа | маловероятная | |

| Автономная ИС II типа | низкая | |

| Автономная ИС III типа | маловероятная | |

| Автономная ИС IV типа | низкая | |

| Автономная ИС V типа | маловероятная | |

| Автономная ИС VI типа | низкая | |

| ЛИС I типа | маловероятная | |

| ЛИС II типа | низкая | |

| Распределенная ИС I типа | маловероятная | |

| Распределенная ИС II типа | средняя |

Источник: megalektsii.ru

Перехват данных по сети

Перехватом данных по сети считается получение любой информации с удаленного компьютерного устройства. Она может состоять из личных сведений пользователя, его сообщений, записей о посещении веб-сайтов. Захват данных может осуществляться программами-шпионами или при помощи сетевых снифферов.

Шпионские программы представляют собой специальное программное обеспечение, способное записывать всю передаваемую по сети информацию с конкретной рабочей станции или устройства.

Сниффером называют программу или компьютерную технику, перехватывающую и анализирующую трафик, который проходит через сеть. Сниффер позволяет подключаться к веб-сессии и осуществлять разные операции от имени владельца компьютера.

Если сведения передаются не в режиме реального времени, шпионские программы формируют отчеты, по которым удобно смотреть и анализировать информацию.

Перехват по сети может организовываться на законных основаниях или выполняться противозаконно. Главным документом, фиксирующим законность завладения информацией, является Конвенция о киберпреступности. Она создана в Венгрии в 2001 году. Правовые требования разных государств могут несколько различаться, но ключевой смысл одинаков для всех стран.

Классификация и способы перехвата данных по сети

В соответствии со сказанным выше перехват информации по сети можно разделить на два вида: санкционированный и несанкционированный.

Санкционированный захват данных осуществляется с разной целью, начиная от защиты корпоративной информации и заканчивая обеспечением безопасности государства. Основания для выполнения такой операции определяются законодательством, специальными службами, работниками правоохранительных органов, специалистами административных организаций и служб безопасности компаний.

Существуют международные стандарты выполнения перехвата данных. Европейский институт телекоммуникационных стандартов сумел привести к единой норме ряд технических процессов (ETSI ES 201 158 «Telecommunications security; Lawful Interception (LI); Requirements for network functions»), на которых базируется перехват информации. В результате была разработана системная архитектура, которая помогает специалистам секретных служб, сетевым администраторам законно завладеть данными из сети. Разработанная структура реализации перехвата данных по сети применяется для проводных и беспроводных систем вызова голосом, а также к переписке по почте, передаче голосовых сообщений по IP, обмену информацией по SMS.

Несанкционированный перехват данных по сети осуществляется злоумышленниками, желающими завладеть конфиденциальными данными, паролями, корпоративными тайнами, адресами компьютерных машин сети и т.д. Для реализации своих целей хакеры обычно используют сетевой анализатор трафика — сниффер. Данная программа или устройство аппаратно-программного типа дает мошеннику возможность перехватывать и анализировать информацию внутри сети, к которой подключен пользователь-жертва, включая зашифрованный SSL-трафик через подмену сертификатов. Данными из трафика можно завладеть разными способами:

- прослушиванием интерфейса сети,

- подключением устройства перехвата в разрыв канала,

- созданием ветки трафика и ее дублированием на сниффер,

- путем проведения атаки.

Существуют и более сложные технологии перехвата важных сведений, позволяющие вторгаться в сетевое взаимодействие и изменять данные. Одна из таких технологий — это ложные запросы ARP. Суть способа состоит в подмене IP-адресов между компьютером жертвы и устройством злоумышленника. Еще один метод, с помощью которого можно выполнить перехват данных по сети, — ложная маршрутизация.

Он заключается в подмене IP-адреса маршрутизатора сети своим адресом. Если киберпреступник знает, как организована локальная сеть, в которой находится жертва, то он сможет легко организовать получение информации с машины пользователя на свой IP-адрес. Захват TCP-соединения тоже служит действенным способом перехвата данных. Злоумышленник прерывает сеанс связи путем генерации и отправки на компьютер жертвы ТСР-пакетов. Далее сеанс связи восстанавливается, перехватывается и продолжается преступником вместо клиента.

Объект воздействия

Объектами перехвата данных по сети могут быть государственные учреждения, промышленные предприятия, коммерческие структуры, рядовые пользователи. Внутри организации или бизнес-компании может реализовываться захват информации с целью защиты инфраструктуры сети. Спецслужбы и органы правопорядка могут осуществлять массовый перехват информации, передаваемой от разных владельцев, в зависимости от поставленной задачи.

Если говорить о киберпреступниках, то объектом воздействия с целью получения передаваемых по сети данных может стать любой пользователь или организация. При санкционированном доступе важна информативная часть полученных сведений, в то время как злоумышленника больше интересуют данные, с помощью которых можно завладеть денежными средствами или ценной информацией для ее последующей продажи.

Чаще всего жертвами перехвата информации со стороны киберпреступников становятся пользователи, подключающиеся к общественной сети, например в кафе с точкой доступа Wi-Fi. Злоумышленник подключается к веб-сессии с помощью сниффера, подменяет данные и осуществляет кражу личной информации. Подробнее о том, как это происходит, рассказывается в статье об атаке посредника (Man in the Middle, MitM).

Источник угрозы

Санкционированным перехватом сведений в компаниях и организациях занимаются операторы инфраструктуры сетей общего пользования. Их деятельность направлена на защиту персональных данных, коммерческих тайн и другой важной информации. На законных основаниях за передачей сообщений и файлов могут следить спецслужбы, правоохранительные органы и разные государственные структуры для обеспечения безопасности граждан и государства.

Незаконным перехватом данных занимаются злоумышленники. Чтобы не стать жертвой киберпреступника, нужно соблюдать некоторые рекомендации специалистов. Например, не стоит выполнять операции, требующие авторизации и передачи важных данных, в местах, где подключение происходит к общедоступным сетям. Безопаснее выбирать сети с шифрованием, а еще лучше — использовать личные 3G- и LTE-модемы. При передаче личные данные советуют зашифровать, используя протокол HTTPS или личный VPN-туннель.

Защитить компьютер от перехвата сетевого трафика можно с помощью криптографии, антиснифферов; снизит риски коммутируемый, а не беспроводной доступ к сети.

Источник: www.anti-malware.ru