Anti Port Scanner (APS) может оповещать администраторов по электронной почте, посредством net send и передачи записей в syslog. Предусмотрено формирование отчетов (с возможностью автоматической отправки ежесуточного отчета по почте на заданные адреса) и WEB интерфейс. Программа может противодействовать работе сканера, передавая случайные отклики и имитируя отклики стандартных сервисов.

ТОП-сегодня раздела «Комплексная защита»

Kaspersky Internet Security — Комплект для комплексной защиты компьютера, включающий антивирус, антихакер и антиспам.

360 Total Security — мощное антивирусное решение, которое способно не только защитить компьютер от.

Dr.Web Security Space — комплексный антивирус, обеспечивающий многоуровневую защиту ПК: файловый.

ESET NOD32 Smart Security — комплексная защита Вашего компьютера от вирусов, троянских программ.

Комплексная защита вашего ПК, которая предлагает максимальный набор функций защиты для.

Avast Internet Security — набор инструментов для эффективной комплексной защиты персонального.

Лоховозка AppCent разводит детей / Солидный заработок на просмотре рекламы — Рубрика «Чёрный Список»

Отзывы о программе Anti Port Scanner (APS)

Николай про Anti Port Scanner (APS) 1.90 [03-08-2016]

Не скачивайте программу AVZ там внутри этой программы троян можете проверить через программу Metadefender.com потом заходите Metadefender Cloud и проверяете ее удачи

3 | 9 | Ответить

Петр про Anti Port Scanner (APS) 1.90 [02-08-2006]

А кто вам сказал что это файрволл, это сканер-подслушка, мне очень помог-увидел хоть что у меня на серваке делается.

3 | 2 | Ответить

Chainik про Anti Port Scanner (APS) 1.90 [06-03-2006]

Slabo VOVA ochen slabo i ti chto programmer? popitaisya ulushshit

2 | 2 | Ответить

norti про Anti Port Scanner (APS) [28-12-2004]

юзная прога и простая до безобразия

2 | 2 | Ответить

Xrenchik про Anti Port Scanner (APS) [21-10-2004]

ну ты Вова и ламер %)

а напиши почему ты решил не скачивать другую прогу

2 | 3 | Ответить

Источник: www.softportal.com

Как установить, настроить и использовать APS

Доброго времени суток дорогие читатели. Наконец-то я сел продолжить статью про APS (которую многие так долго и упорно требовали по средством формы обратной связи 😉 ) и готов представить её Вам.

Для тех кто еще не знает что за APS такое и с чем его едят настоятельно рекомендую ознакомиться с первой статьей под названием «Защита портов» ибо не ознакомившись с оной Вы рискуете не понять о чем пойдет речь т.к. в данном материале предполагается, что Вы уже установили программу, представляете зачем она нужна, имеете фаервол и готовы заняться непосредственной её настройкой, а так же вниканием в суть и принципы работы.

8 ПРИЛОЖЕНИЙ на Андроид, которые необходимо УДАЛИТЬ прямо сейчас!

Настройка «ловушки» APS для защиты компьютера

В первую очередь программу надо настроить. Жмем » Сервис» — » Настройка» и, собственно, приступаем.

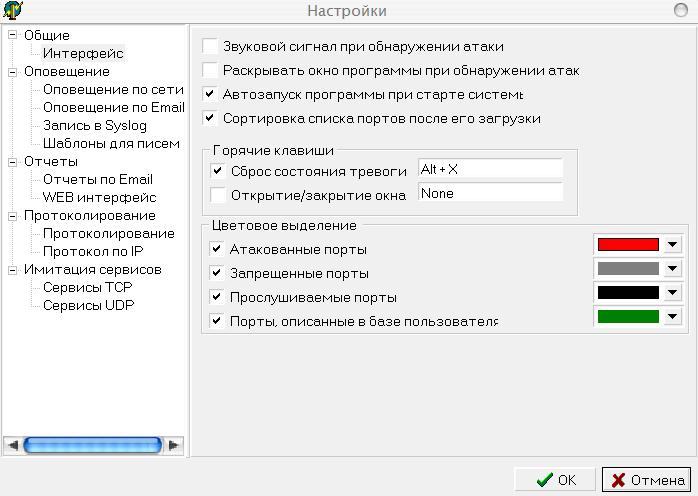

Переходим в «Общие » — «Интерфейс «. Устанавливаем там всё по Вашему вкусу или в соответствии со скриншотом ниже (увеличение по клику).

Если Вы обычный пользователь, то, думаю, Вам не нужны никакие оповещения по сетиemail или запись в syslog , а посему снимите галочки в соответствующих пунктах в разделе настроек » Оповещение «. Тоже самое касается отчетов в разделе настроек » Отчеты » и протоколирования в разделе — кто бы мог подумать 🙂 — » Протоколирование «.

Теперь переходим к настройкам имитации сервисов, но перед этим небольшой вагончик полезной теории, касающейся принципов работы.

Теория и принципы работы фаерволла + ловушки

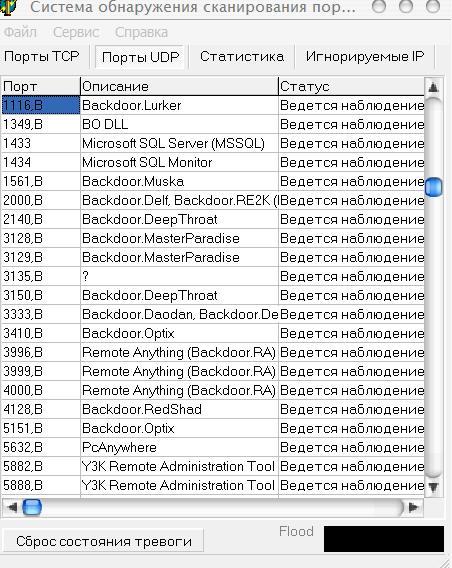

В главном окне программы есть такая вот табличка:

Что это за табличка? Это список портов и названия вредоносного (не везде, но в большинстве своём) обеспечения (база данных). APS же в свою очередь наблюдает за портами и следит есть ли конкретная гадость использующая конкретный порт или не атакуется ли какой-нибудь порт (например, наиболее любимый хакерами 21-ый порт FTP-сервера) каким-нибудь гадким хакером Пупкиным.

Общие принципы работы APS

Проще говоря, принцип работы программы основан на прослушивании этих самых портов, описанных в базе данных. База данных содержит краткое описание каждого порта — краткие описания содержат или названия использующих порт вирусов, или название стандартного сервиса, которому этот порт соответствует.

При обнаружении попытки подключения к прослушиваемому порту программа фиксирует факт подключения в протоколе, анализирует полученные после подключения данные и для некоторых сервисов передает так называемый баннер — некоторый набор текстовых или бинарных данных, передаваемых реальным сервисом после подключения, т.е. симулирует отклик и таким образом защищает Ваш компьютер и реальной атаки не получается. На имитации остановимся подробнее.

Имитация сервисов в целях защиты

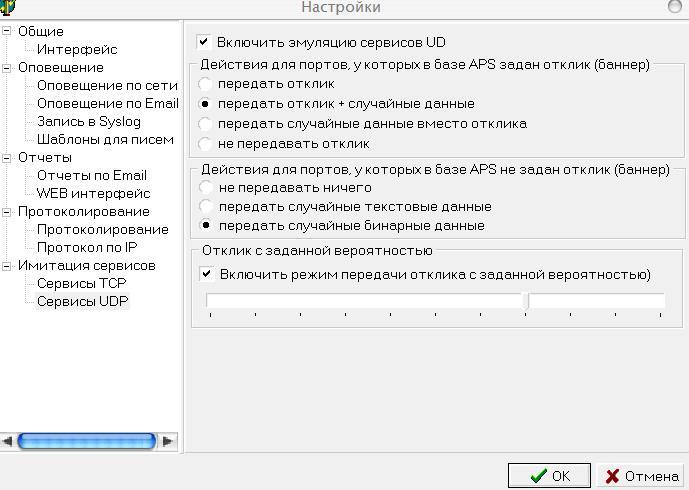

Группа параметров » Имитация сервисов » содержит настройки — чего бы Вы думали? 🙂 , правильно, — системы имитации сервисов. Система имитации может быть выключена (по умолчанию частично оно так и есть) и в этом случае APS не производит активного взаимодействия с атакующим и немедленно разрывает соединение с ним.

При включении системы имитации APS может передавать атакующему описанные в базе портов блоки данных, которые содержат типовые отклики имитируемых сервисов (т.е., скажем, кто-то пытается пробиться на FTP-сервер на 21-ом порту, программа это видит и выходит на связь, передавая отклик аля «я вот FTP-сервер, да, я тут, я работаю, на те Вам отклик», а в этот момент реальный FTP радуется своей жизни).

Кроме того, можно включить и настроить режим передачи случайных данных — наличие в ответе APS случайной информации вводит в заблуждение сканеры сетевой безопасности, затрудняет и замедляет их работу. Кроме того, в настройках имитации сервисов TCP можно настроить режим удержания соединения — по умолчанию соединение разрывается сразу после завершения обмена с атакующим, но оно может удерживаться, что еще более существенно замедляет работу некоторых сканеров сетевой безопасности.

Таким образом у Вас появляется тележка времени дабы сконфигурировать системы безопасности (в пользовательском случае — это фаервол) так, чтобы никто с атакующего адреса к Вам не пробрался.

Чуть больше подробностей и метафора

Фактически APS является ловушкой и средством конфигурирования и тестирования систем безопасности. Да, программа умеет блокировать работу сетевых червей и Backdoor модулей. Да, APS умеет разрывать соединения, подпихивать левые данные и тд и тп. Но! Не путайте APS с фаерволом.

Таки APS — это средство контроля за безопасностью, а не сама безопасность (кстати можете взглянуть на Сертифицированные ФСТЭК России средства защиты).

Чтобы было понятнее? — есть охранник у магазина, а есть дядя Вася, которому поручено следить за качеством работы этого охранника. Так вот попутно дядя Вася (раз уж он контролирует охранника, то должен знать кое что о принципах его работы, о безопасности, о типах угрозы и тд и тп) может отваживать левых личностей подальше от магазина и говорить охраннику, что мол этого дядьку не пускать — он пытался разбить витрину, но я отнял у него кирпич и, если он вдруг придет еще раз — стреляй на поражение.

Однако, если убрать охранника и оставить дядю Васю одного результаты будут плачевными ибо дядя Вася не имеет соответствующей квалификации, а точнее имеет другую специальность, а еще точнее попросту не для того предназначен.

Подробнее о том зачем нужен APS читаем в прошлой статье.

Ладно, с теорией и принципами работы, будем считать, разобрались.

Дополнительные настройки APS

Возвращаюсь к настройкам имитации сервисов. Дабы не заниматься набором лишних букв просто выставляйте все так как указано на скриншотах (увеличение по клику).

С настройками будем считать покончено. Переходим к последнему этапу.

Что делать при тревоге и обнаружении взлома

Спокойствие, только спокойствие (с).

Как Вы наверное поняли речь пойдет о том, что же делать, когда APS выявил атаку на порт или использование порта каким-нибудь вирусомчервем. О подобном событии программа салютует восклицательным знаком в трее (там где часы) или всплыванием из оного (если Вы включили сие в настройках).

И так, что, собственно, делать.

Во-первых, не надо паниковать. Какой-то там вирус или хакер пупкин — это просто мелочи жизни, причем легко устранимые.

Во-вторых.. Во-вторых, всё просто:

- Смотрим что происходит, т.е. определяем кто творит злодеяния: вирустроянчервь или хакер пупкин лезет к нам из вне. Выявляем подробности, мол что за порт, что за гадость, откуда, зачем почему и тд и тп.

- Далее по обстоятельствам. Если это хакеркто-точто-то еще ломиться из вне, то смотрим лог (т.е. то куда он, собственно, записывает все данные об атаках и тд и тп) фаервола и выясняем заблокировал ли он атаку. Если нет, то берем адрес с которого ломятся (адрес указывается APS-ом при атаке и в статистике) и добавляем этот адрес в черный список. Если да, то все равно поступаем аналогичным образом (на всякий пожарный 🙂 ).

- Как вариант, можно просто закрыть порт по средством все того же фаервола. Тонкости закрывания портов и блокировки адресов специфичны для каждого фаервола, т.е. описать настройки (куда тыкать) я не могу чисто физически. Если что — спрашивайте, что вспомню — подскажу.

Если это кто-то от нас, т.е. где-то на компьютере уже есть троянвирусчервь и он использует порт для своих злодеяний, то с помощью фаервола закрываем порт или запрещаем работать конкретной гадости (если она представляет собой exe-файл), а потом сканируемся на вирусы, spyware и тд и тп, находим заразу и устраняем её. - Универсальное решение — это отключить интернет и потом устранять проблему в тишине и покое.

Всё. Думали сложно? Ничего подобного.

Еще раз повторюсь, что наличие нормального фаервола обязательно. О том, что такое фаервол и зачем он нужен я писал в статье «Защищаемся от хакеров, червей и прочей шушеры».

Послесловие

Вот такие пироги.

Это не последняя статья в цикле по защите и безопасности в сетях и интернете. Есть еще много мыслей о статьях на эту тему как совсем простого уровня, так и посложнее.

Если есть вопросы, если что-то не получается или хотите дополнить — пишите или оставляйте комментарии.

Мы в соц.сетях: ВКFacebookTwitter

Белов Андрей (Sonikelf) Заметки Сис.Админа [Sonikelf’s Project’s] Космодамианская наб., 32-34 Россия, Москва (916) 174-8226

Источник: sonikelf.ru

Часто задаваемые вопросы (FAQ)

Нет. Утилита предназначена для обнаружения факта подключения к защищаемым портам, а не для защиты имеющихся сервисов за счет фильтрации трафика в соответствии с заданными в настройке правилами. Более того, одно из основных предназначений APS состоит в тестировании работы Firewall

Как необходимо настроить Firewall при работе с APS ?

При использовании APS в качестве утилиты контроля за работой Firewall никаких особенностей нет — APS просто запускается на защищаемом ПК (при этом на Firewall не нужно вносить правила, затрагивающие APS).

Обменивается ли утилита APS с сетью ?

- Оповещение по Email — для работы оповещения по Email необходимо на Firewall разрешить программе APS обмениваться с указанным в настройке сервером электронной почты по порту 25 (SMTP)

- Оповещение по сети — ведется по порту 137, необходимо разрешить соединения с компьютерами, перечисленными в настройке

- Протоколирование с использованием SysLog — запись в Syslog ведется при помощи передачи пакетов по порту 514 UDP на сервера, перечисленные в настройке программы

Ошибка при передаче сообщения не влияет на работу программы — подобные ошибки игнорируются

Относится ли APS к категории «Honeypot»

Да, несомненно. Это одно из основных предназначений этой программы. Именно для этого в APS предусмотрены достаточно развитые средства протоколирования и оповещения администратора

Что такое Honeypot ?

Honeypot — это программа (сервис, система, компьютер), задачей которого является «принять удар на себя», т.е. Honeypot — это специально подготовленный для взлома компьютер. В буквальном переводе Honeypot = «горшок с медом». Встречаются альтернативные термины, имеющие аналогичное значение, например «обманные системы» (deception toolkit). Лично я в шутку называю такие системы «мышеловка».

В различной литературе под понятием honeypot (honeypots) понимают различные вещи: некоторые подразумевают под ним программу типа APS, которая имитирует (эмулирует) уязвимые сервисы и провоцирует атаки на них; другие подразумевают под honeypot реальную систему в целом, специально предназначенную для взлома и последующего изучения причин и последсвий взлома. Мне лично нравится определение «Honeypot – это средство безопасности, значение которого состоит в подверженности его сканированиям, атакам и взломам»

Конфликт APS и программы X из-за порта NNN

- Настроить программу X на использование другого порта — если порт находится в базе APS, то это означает, что он достаточно хорошо известен как порт некоторого сервиса или программы. Присвоение нестандартного номера порта в ряде случаев очень полезно, например для прокси-серверов. По умолчанию атакующий ищет в сети прокси по портам 3128 или 8080. В таком случае лучше присвоить прокси-серверу некий нестандартный порт (например 13128), а на стандартном оставить APS

- Выключить мониторинг порта в APS и устанить тем самым конфликт. Отключение и включение ведется в меню, вызываемом при нажатии правой кнопки над таблицей портов. Информация об отключенных портах запоминается в файле aps_dp.xml

Что делать, если APS выдает сигнал тревоги ?

- APS применяется для контроля за работой Firewall (т.е. в правилах персонального Firewall программе APS не разрешено работать с сетью). В этом случае сигнал тревоги свидетельствует о том, что кто-то пытается атаковать Ваш компьютер и Firewall по каким-то причинам не выполняет своих функций. Это очень опасно, т.к. при работающем Firewall сканирование портов и подключение к прослушиваемым программой APS портам должно быть невозможно . При возникновании подобной ситуации необходимо:

- Проверить, не разрешена ли работа программы APS с сетью. Если разрешена, то работу APS с сетью необходимо запретить (иначе APS не сможет выступать в роли тестера работы Firewall);

- Проверить, запущен ли Firewall. Многие сетевые вирусы (черви, троянские программы) могут обнаруживать процессы Firewall и останавливать их. Если после запуска работа Firewall внезапно прерывается, то это может быть сигналом о наличии на Вашем ПК вируса;

- Проверить настройки Firewall — возножно, он работает с настройками «по умолчанию» или неправильно настроен.

- APS применяется в качестве Honeypot (сетевой ловушки, открытой для взлома). В этом случае программе APS должно быть разрешено работать с сетью. Срабатывание APS сигнализирует о том, что кто-то проявил интерес в ПК, на котором сработал APS. Подробнее об анализе атаки с помощью APS можно прочитать в разделе Анализ атак по данным APS

Мой антивирус/Firewall X говорит о том, что APS возможно является Trojan/Backdoor — что это значит ?

Это значит, что у Вас на компьютере установлен антивирус (Firewall, антитроянская система . ) с действующим эвристическим механизмом. Дело в том, что APS прослушивает множество портов, присущих известным троянским и Backdoor программам и (в некоторых случаях) даже пытается имитировать ответы этих программ для введения атакующего (и его сканеров) в заблуждение — это одно из основных назначений APS. Естественно, никаких троянских функций у APS нет — он просто имитирует наличие трояна для сканера атакующего.

Источник: z-oleg.com