Во избежания недоразумений лучше прочитать все предшествующие статьи, дабы избежать вопросов:

- Почему у меня не запускается приложение?

- Почему у меня нет этого приложения?

- Где, то место, про которое идет речь?

- Что такое «…» (что бы то ни было, освещенное ранее)?

- И подобные…

Отвечать на подобные вопросы не буду

Ставь лайки и комментируй, если статья оказалась полезной. Для меня и тебя это важно.

В видео могут быть фрагменты, отсутствующие в статье из-за большого набора действий, которые мне лень переносить в формат статьи.

Захват событий Windows

Потребуется приложение ProcMon.

Win+R → procmon64 → Enter

Главное окно ProcMon

При запуске «Захват» событий будет включён. А также появиться окно фильтров, с фильтрами по умолчанию. В Диалоговом окне нажми «Ок».

Разбираемся с главным окном

Перечисление будет слева направо, сверху вниз.

Главная кнопка — Захват событий, она же — остановить Захват событий.

Винда отслеживает все действия на ПК и сливает эти данные на сервера в США, как все это отключить

Фильтры классов событий: Работа с реестром, Работа с файловой системой, Работа с сетью, Работа процессов и потоков, Профильные классы ProcMon. При включённом состоянии будет вестись отображение операций данного класса. Т.е. если оставить только класс событий «Работа с реестром», будут отображаться только события связанные с реестром. Однако, это не значит, что остальные классы событий «выпиливаются» из памяти, — нет они всё также собираются и хранятся в памяти, лишь не отображаются!

- Time of Day — время регистрации события.

- Process Name — имя процесса.

- PID — Идентификатор Процесса.

- Operation — операция характерная для класса события.

- Path — Путь.

- Result — Результат операции.

- Detail — Детали результата.

Настроить отображение столбцов ты можешь следующим образом:

Настройка отображения столбцов

Важным столбцами являются «Результат операции» и «Детали операций». Значение столбца «Результат операции» — ничто иное как константа из Списка ошибок Windows . «Детали результата» — дополнительные данные, придающие целостность значению «Результата операций».

Самое нижнее — количество «Захваченных» событий. Чем больше программа Захватит событий, тем больше потребуется памяти. Будь внимателен, при 1 000 000 событий, будет использовано 40 Мб памяти при 64х битной архитектуре ОС.

«Победить» растрату ресурсов может помочь «Кольцевой буфер».

Настройка кольцевого буфера

Параметрами буфера выступают заданные критерии памяти иили времени. Это не даст «сожрать» всю память.

Теперь о главном. В основной рабочей зоне, где отображаются данные ты видишь Захваченные события от процессов. При помощи фильтров ты можешь их отсеивать и отображать только нужные тебе.

Настройка фильтров

Самыми важными и часто используемыми фильтрами являются:

- Command Line — параметры запуска приложения.

- Data #128522;

Убрать программы из автозапуска

Ясное дело, что с данным процессом сделать ничего не получиться. Зато может получиться с другими. Всё зависит от твоих требований к железу и назначению этого железа.

Рассмотрим значения процесса MsMpEng

Что здесь написано, нижний блок:

- Процесс стартовал (Started) и процесс остановился (Ended).

- Процесс затратил 2.453 секунды процессорного времени в Пользовательском режиме (Total User CPU) и затратил 1.672 секунды процессорного времени в режиме ядра (Total Kernel CPU). Это время затраченное ЦП для обработки инструкций данного процесса. Не следует сопоставлять это время с реальным. Процесс может жить 10 минут, а потратить всего 2 секунды процессорного времени. Если процесс жил 1 секунду «реального времени», а затраченное процессорное время составило 0,25 секунды, это значит что 25% всей мощи твоего процессора было использовано для обработки инструкций этого процесса в эту 1 секунду «реального времени».

Все столбцы кликабельны и помогают упорядочивать по возрастаниюубыванию:

- PID — идентификатор процесса.

- CPU — затраченное процессорное время.

- File Events — события связанные с файловой системой (открытие файлов, чтение файлов, запись файлов и т.д.).

- File I/O Bytes — количество прочтённых и записанных байт. Чем более загружен график, тем больше соответственно нагрузка на диски.

- Registry Events — работ с реестром. Прямо — это работа с реестром (БД), её структурой и извлечением информации из кустов и ключей, косвенно — это затрата процессорного времени, а также нагрузка на файловую систему. В конце концов реестр — это файл. Чем больше проводится таких операций, тем сильнее нагрузка на ЦП и системный диск.

- Network EventsBytes — события сети и отправленныеполученные байты.

- Оставшиеся столбцы Commit Peak, Private Bytes, Working Set — значения затраты памяти.

Можешь проводить анализ процессов, выявлять «паршивцев» и сделать что-нибудь с ними в рамках уголовного кодекса, исходя из своих потребностей и требований к компьютеру.

Для того чтобы посмотреть какие службы прячутся в хосте «svchost.exe», воспользуйся Power Shell’ом:

Get-WmiObject Win32_Service | Where-Object ProcessId -eq 1020 | ft Name, StartMode, State, Status, DisplayName, Description

, где 1020 — PID интересуемого процесса «svchost.exe».

Давать советы я тебе не буду, отключать ли индексацию или Защитник Windows, просто потому, что не настало ещё время, вот как настанет время, так настанет время и я буду что-то советовать, а что-то советовать соответственно не буду! Решай сам, короче!

Наблюдение за процессом

Давай понаблюдаем за процессом «Explorer.exe»!

Источник: dzen.ru

Включаем сбор событий о запуске подозрительных процессов в Windows и выявляем угрозы при помощи Quest InTrust

Одна из часто встречающихся типов атак — порождение злонамеренного процесса в дереве под вполне себе добропорядочными процессами. Подозрение может вызвать путь к исполняемому файлу: частенько вредоносное ПО использует папки AppData или Temp, а это нехарактерно для легитимных программ. Справедливости ради, стоит сказать, что некоторые утилиты автоматического обновления исполняются в AppData, поэтому одной только проверки места запуска недостаточно для утверждения, что программа является вредоносной.

Дополнительный фактор легитимности — криптографическая подпись: многие оригинальные программы подписаны вендором. Можно использовать факт отсутствия подписи как метод выявления подозрительных элементов автозагрузки. Но опять же есть вредоносное ПО, которое использует украденный сертификат, чтобы подписать самого себя.

Ещё можно проверять значение криптографических хэшей MD5 или SHA256, которые могут соответствовать некоторым ранее обнаруженным вредоносным программам. Можно выполнять статический анализ, просматривая сигнатуры в программе (с помощью правил Yara или антивирусных продуктов). А ещё есть динамический анализ (запуск программы в какой-либо безопасной среде и отслеживание ее действия) и реверс-инжиниринг.

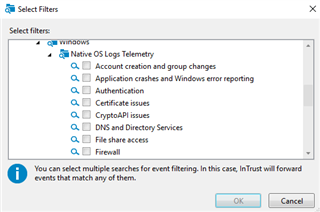

Признаков злонамеренного процесса может быть масса. В этой статье мы расскажем как включить аудит соответствующих событий в Windows, разберём признаки, на которые опирается встроенное правило InTrust для выявление подозрительного процесса. InTrust — это CLM-платформа для сбора, анализа и хранения неструктурированных данных, в которой есть уже сотни предустановленных реакций на различные типы атак.

При запуске программы, она загружается в память компьютера. Исполняемый файл содержит компьютерные инструкции и вспомогательные библиотеки (например, *.dll). Когда процесс уже запущен, он может создавать дополнительные потоки. Потоки позволяют процессу выполнять разные наборы инструкций одновременно. Существует много способов проникновения вредоносного кода в память и его запуска, рассмотрим некоторые из них.

Самый простой способ запустить вредоносный процесс — заставить пользователя запустить его напрямую (например, из вложения электронной почты), затем при помощи ключа RunOnce запускать его при каждом включении компьютера. Сюда же можно отнести «безфайловое» вредоносное ПО, которое хранит скрипты PowerShell в ключах реестра, которые выполняются на основе триггера. В этом случае сценарий PowerShell является вредоносным кодом.

Проблема с явным запуском вредоносного программного обеспечения заключается в том, что это известный подход, который легко обнаруживается. Некоторые вредоносные программы предпринимают более хитрые вещи, например, используют другой процесс, чтобы начать исполняться в памяти. Следовательно, процесс может создать другой процесс, запустив определенную компьютерную инструкцию и указав исполняемый файл (.exe) для запуска.

Файл можно указать, используя полный путь (например, C:Windowssystem32cmd.exe) или неполный (например, cmd.exe). Если исходный процесс небезопасен, он позволит запускать нелегитимные программы. Атака может выглядеть так: процесс запускает cmd.exe без указания полного пути, злоумышленник помещает свой cmd.exe в такое место, чтобы процесс запустил его раньше легитимного. После запуска вредоносной программы она, в свою очередь, может запустить легитимную программу (например, C:Windowssystem32cmd.exe), чтобы исходная программа продолжала работать должным образом.

Разновидность предыдущей атаки — DLL-инъекция в легитимный процесс. Когда процесс запускается, он находит и загружает библиотеки, которые расширяют его функциональные возможности. Используя DLL-инъекцию, злоумышленник создает вредоносную библиотеку с тем же именем и API, что и у легитимной. Программа загружает вредоносную библиотеку, а она, в свою очередь, загружает легитимную, и, по мере необходимости, для выполнения операций, вызывает её. Вредоносная библиотека начинает выполнять роль прокси для хорошей библиотеки.

Еще один способ поместить вредоносный код в память — вставить его в небезопасный процесс, который уже запущен. Процессы получают входные данные из различных источников — читают из сети или файлов. Обычно они выполняют проверку, чтобы убедиться в легитимности входных данных. Но некоторые процессы не имеют должной защиты при выполнении инструкций.

При такой атаке не существует библиотеки на диске или исполняемого файла с вредоносным кодом. Всё хранится в памяти вместе с эксплуатируемым процессом.

Теперь разберемся методикой включения сбора подобных событий в Windows и с правилом в InTrust, которое реализует защиту от подобных угроз. Для начала, активируем его через консоль управления InTrust.

Правило использует возможности отслеживания процессов ОС Windows. К сожалению, включение сбора таких событий далеко не очевиден. Нужно изменить 3 разных настройки групповой политики:

Computer Configuration > Policies > Windows Settings > Security Settings > Local Policies > Audit Policy > Audit process tracking

Computer Configuration > Policies > Windows Settings > Security Settings > Advanced Audit Policy Configuration > Audit Policies > Detailed Tracking > Audit process creation

Computer Configuration > Policies > Administrative Templates > System > Audit Process Creation > Include command line in process creation events

После включения, правила InTrust позволяют обнаруживать неизвестные ранее угрозы, которые демонстрируют подозрительное поведение. Например, можно выявить описанное тут вредоносное ПО Dridex. Благодаря проекту HP Bromium, известно, как устроена такая угроза.

В цепочке своих действий Dridex использует schtasks.exe, чтобы создать запланированное задание. Использование именно этой утилиты из командной строки считается весьма подозрительным поведением, аналогично выглядит запуск svchost.exe с параметрами, которые указывают на пользовательские папки или с параметрами, похожими на команды «net view» или «whoami». Вот фрагмент соответствующего правила SIGMA:

detection: selection1: CommandLine: ‘*svchost.exe C:Users\*Desktop\*’ selection2: ParentImage: ‘*svchost.exe*’ CommandLine: — ‘*whoami.exe /all’ — ‘*net.exe view’ condition: 1 of them

В InTrust всё подозрительное поведение включено в одно правило, потому что большинство этих действий не являются специфическими для конкретной угрозы, а скорее являются подозрительными в комплексе и в 99% случаев используются для не совсем благородных целей. Такой список действий включает, но не ограничивается:

- Процессы, выполняющиеся из необычных мест, таких как пользовательские временные папки.

- Хорошо известный системный процесс с подозрительным наследованием — некоторые угрозы могут попытаться использовать имя системных процессов, чтобы остаться незамеченными.

- Подозрительные исполнения административных инструментов, таких как cmd или PsExec, когда они используют учетные данные локальной системы или подозрительное наследование.

- Подозрительные операции теневого копирования — обычное поведение вирусов-вымогателей перед шифрованием системы, они убивают резервные копии:

Т.к. в InTrust это правило мониторинга, вы можете выполнить ответный сценарий в качестве реакции на угрозу. Можно использовать один из встроенных сценариев или создать свой собственный, а InTrust автоматически распространит его.

Кроме того, можно проверить всю связанную с событием телеметрию: скрипты PowerShell, выполнение процессов, манипуляции с запланированными задачами, административную активность WMI и использовать их для постмортемов при инцидентах безопасности.

В InTrust есть сотни других правил, некоторые из них:

- Выявление атаки понижения версии PowerShell — когда кто-то специально использует старую версию PowerShell, т.к. в более старой версии не было возможности аудита происходящего.

- Выявление входа в систему с высоким уровнем привилегий — когда учетные записи, которые являются членами определенной привилегированной группы (например, администраторы домена), случайно или из-за инцидентов безопасности интерактивно входят в систему на рабочих станциях.

Подписывайтесь на нашу страницу в Фейсбуке, публикуем там краткие заметки и интересные ссылки.

Почитайте другие наши статьи по теме информационной безопасности:

Источник: habr.com

Process Monitor — утилита для диагностики скорости загрузки Windows

Когда Windows вдруг начинает медленно загружаться, это всегда неприятно. Причину этого без специальных навыков найти достаточно сложно. Давайте разберем с вами небольшое приложение Process Monitor, у которого есть функция мониторинга запуска Windows.

Как отследить загрузку Windows с помощью Process Monitor

Утилита Process Monitor предлагается на сайте Microsoft. Загружаем ее, распаковываем в папку на диске и запускаем от имени администратора (инсталляция не требуется).

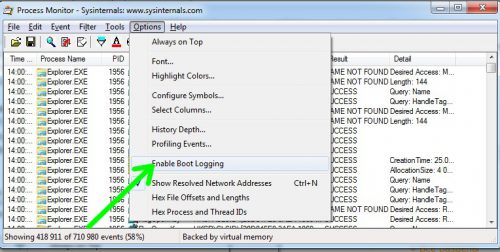

Открывается главное окно, в котором находится список запущенных процессов. Нам нужно будет включить опцию мониторинга загрузки Windows. Для этого открываем меню «Options» и переходим в пункт «Enable Boot Logging».

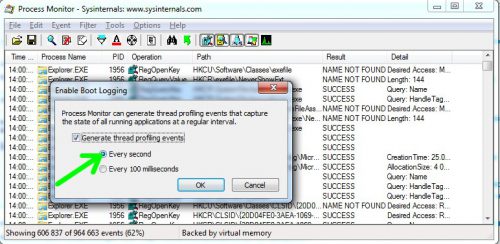

В результате этого будет установлен и запущен драйвер, который с заданной периодичностью будет мониторить системные процессы при запуске. Устанавливаем время перехвата 1 секунда.

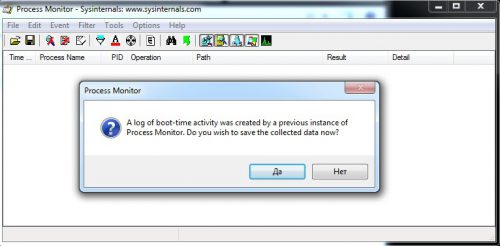

Предварительные остановки закончены. Теперь перегружаем компьютер, дожидаемся окончания загрузки и снова запускаем Process Monitor. После этого действия режим мониторинга отключится, и программа предложит сохранить данные, которые она собрала на диске.