Вероятно, нет универсального способа Unix сделать это. Например, в Linux есть inotify (см. Ответ Карлоса), но inotify существует только в Linux. Другие разновидности Unix имеют разные методы.

JeremyP 08 сен. 2010, в 15:24

Поделиться:

4 ответа

В Linux, inotify может быть то, что вы ищете.

Carlos Valiente 08 сен. 2010, в 15:01

Поделиться

Я второй это! inotify также позволяет вам добавлять хуки, которые запускаются в определенное время: когда файл доступен, записан, добавлен и т. д .; Я использовал его некоторое время назад для автоматического изменения файлов коммитов, измененных в каталоге, когда они были изменены или удалены

mfontani 08 сен. 2010, в 15:15

Я думаю, что основная функциональность, которую вы ищете, находится в команде UNIX fuser .

Это расскажет вам, какие процессы используют файл (или порт, если хотите).

lucas1000001 08 сен. 2010, в 15:34

Поделиться

Хотя по общему признанию это не делает основанный на времени отчет — но должен быть достаточно легким основываться на этом, чтобы создать то, что вам нужно

Поиск и удаление дубликатов файлов. Программа Duplicate File Deleter

lucas1000001 08 сен. 2010, в 14:22

может помочь вам (gamin кажется сохраненным, пока я не могу сказать то же самое для FAM).

Источник: overcoder.net

Аудит файловой системы: как контролировать доступ к файлам и папкам и защищаться от утечек информации

В компании произошел неприятный инцидент – в общем доступе оказалась справка о здоровье одного из топ-менеджеров. Эта ситуация заставила начать разбираться: как такое могло произойти? К какой еще информации имеют доступ посторонние? Как далеко уходят документы?

На каких компьютерах без учета и внимания хранятся персональные данные, «файлики» с паролями, документы с грифом «комтайна»? Какие неучтенные копии черновиков приказов выходят за пределы круга доверенных лиц? С такими вопросами компания ставила на тест FileAuditor, российскую DCAP-систему Сканирование файловых хранилищ

- расписания проверок (например, только по окончании рабочего времени);

- условия проверок (например, только если загрузка ЦП меньше N%, только в отсутствии активных сессий и т.д.);

- скорости сканирования (ее можно снизить для облегчения нагрузки на инфраструктуру).

Чтобы еще сэкономить время и ресурсы можно исключить из сканирования некоторые документы и папки. Например, это нужно сделать с системными файлами.

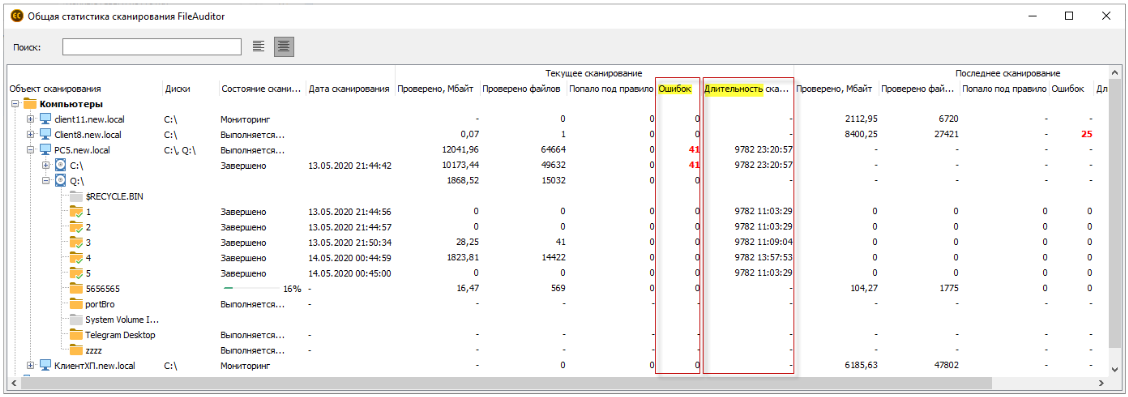

Рис. 2. Вся информация о ходе вычитки каталогов с файлами доступна на вкладке «Статистика сканирования»

Быстрый доступ к избранным папкам, программам и файлам — Finalbird

Классификация данных

В отличие от традиционных средств контроля файловых систем, FileAuditor классифицирует файлы не только по названию или расположению, но и по содержимому файлов: делит их на категории и выделяет среди них конфиденциальные. Это делается по предварительно заданным правилам классификации: какими признаками должен обладать файл, чтобы попадать в ту или иную категорию.

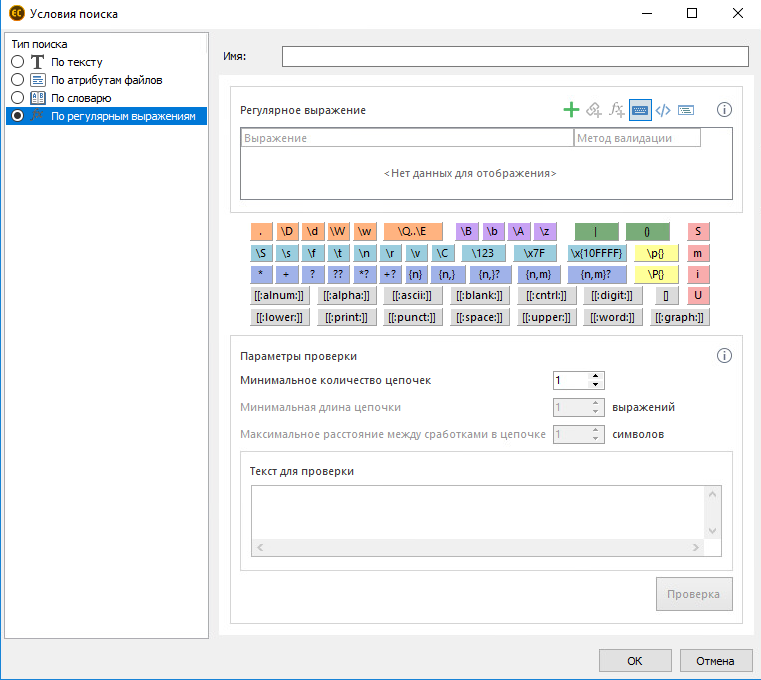

Искать эти признаки программа может:

Рис. 3. В программе реализован удобный редактор для создания регулярных выражений с виртуальной клавиатурой из готовых элементов формулы поиска, все они сопровождаются подробными комментариями

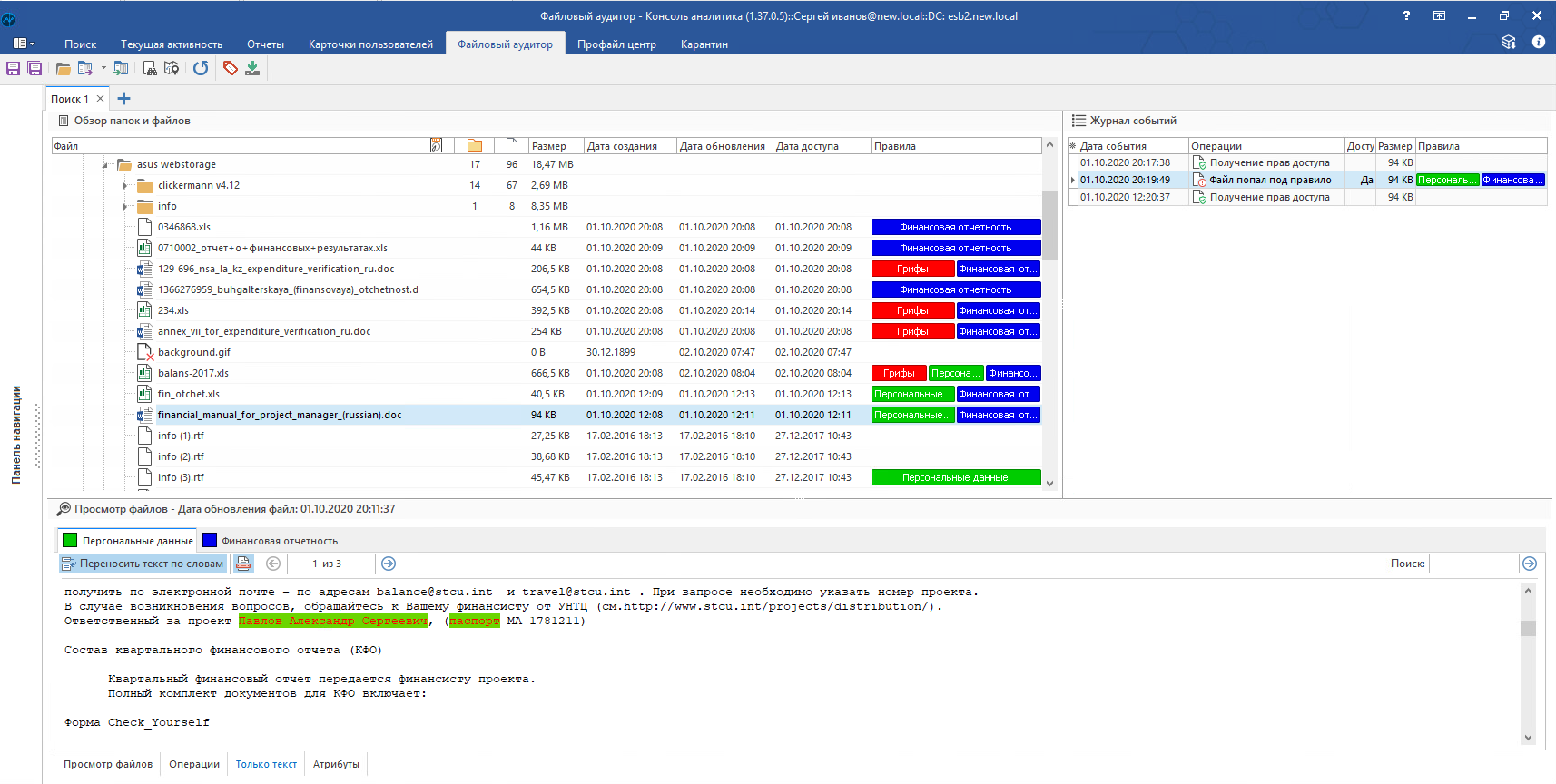

Вся значимая информация в пределах компании будет рассортирована по категориям – «Офисные файлы», «Контракты», «Прайсы», «Персональные данные» и т.д. Система обнаружит все файлы, относящиеся к ним, где бы они ни находились, и поставит на них соответствующие «метки».

Рис. 4. Цветная маркировка правил и подсветка ключевых фрагментов документа в FileAuditor

Архивирование критичных документов

FileAuditor создает теневые копии файлов, чтобы защитить документы от несанкционированных изменений, удаления.

Сервер не будет перегружен копиями лишних файлов, так как можно настроить, копии каких документов нужно сохранить. Реализована и система дедупликации (идентичные копии будут удаляться), есть настройка, чтобы устаревшие копии, с которыми пользователи перестали взаимодействовать, автоматически удалялись из выдачи. То же и копиями файлов, которые больше не нуждаются в контроле и исключены из мониторинга.

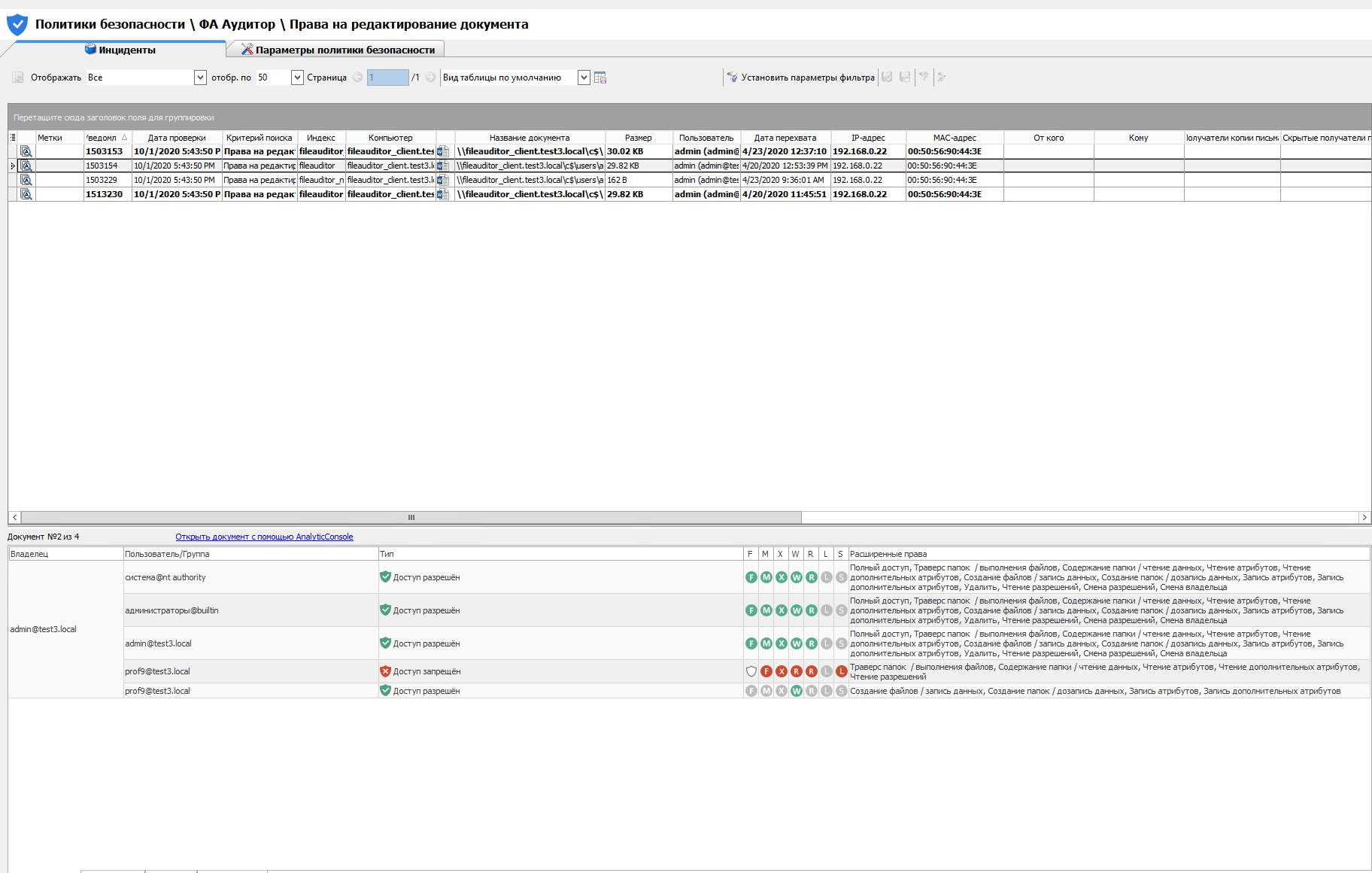

Аудит прав доступа

FileAuditor определяет права доступа пользователей к каждому документу благодаря вычитке сведений из ресурсов файловой системы. Программа видит:

- перечень групп и конкретных сотрудников, которым доступен файл;

- перечень операций, доступных каждому пользователю с конкретным файлом/директорией.

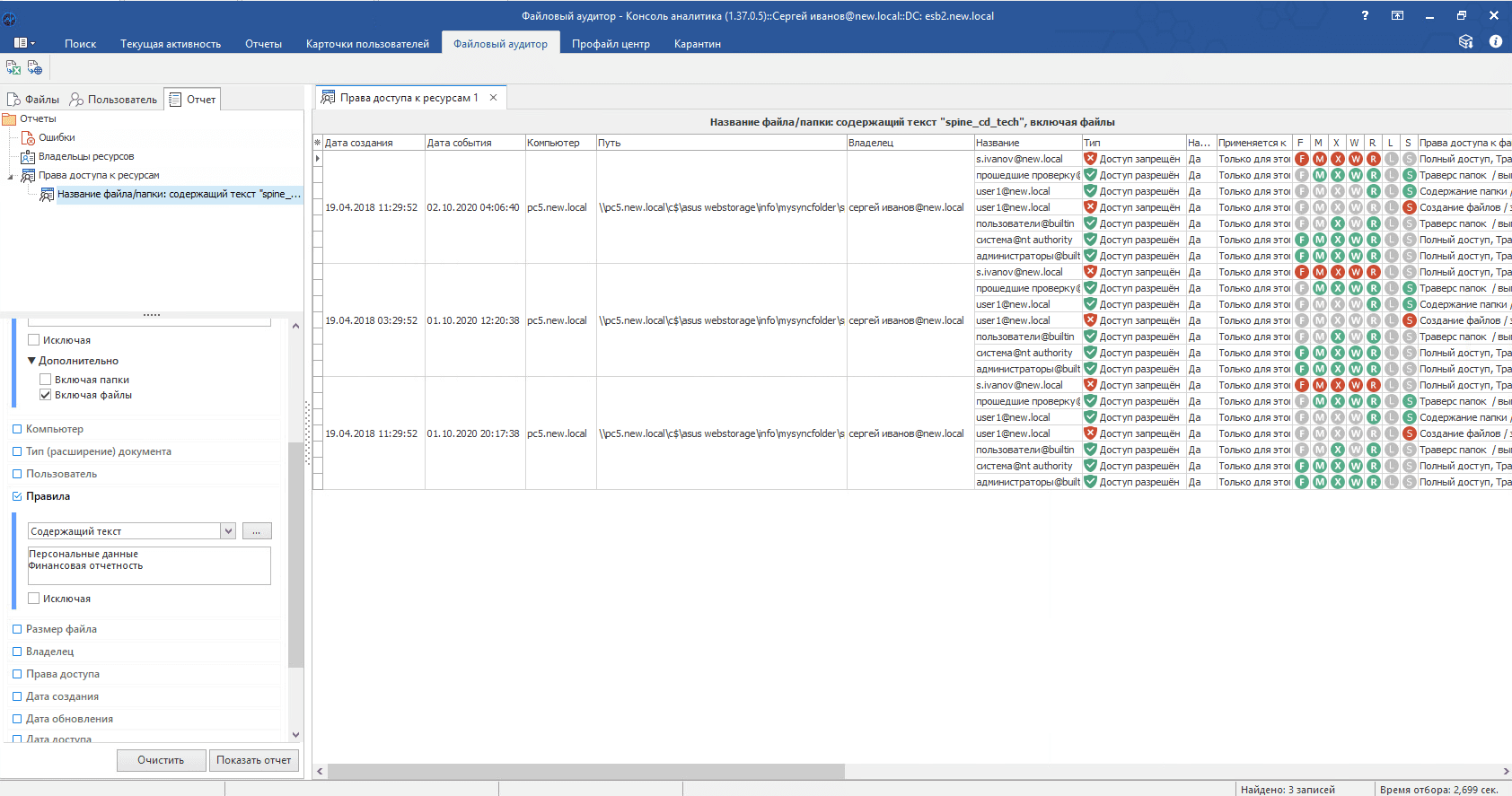

В программе есть фильтры, которые помогают конкретизировать выдачу для более детального анализа прав доступа. Для каждого файла можно найти всех пользователей с определенными разрешениями.

Например, вы можете выбрать перечень всех сотрудников, кто может редактировать и удалять файл, или только тех, кому доступ к файлу запрещен. И наоборот: можно искать, какие файлы доступны или запрещены к использованию заданным пользователям/группам пользователей.

Рис. 5. Наиболее полная информация о пользовательских разрешениях доступна в отчетах

«Права доступа к ресурсам» и «Владельцы ресурсов». Последний особенно полезен, чтобы проконтролировать появление новых объектов в файловой системе и распределить права доступа к ним.

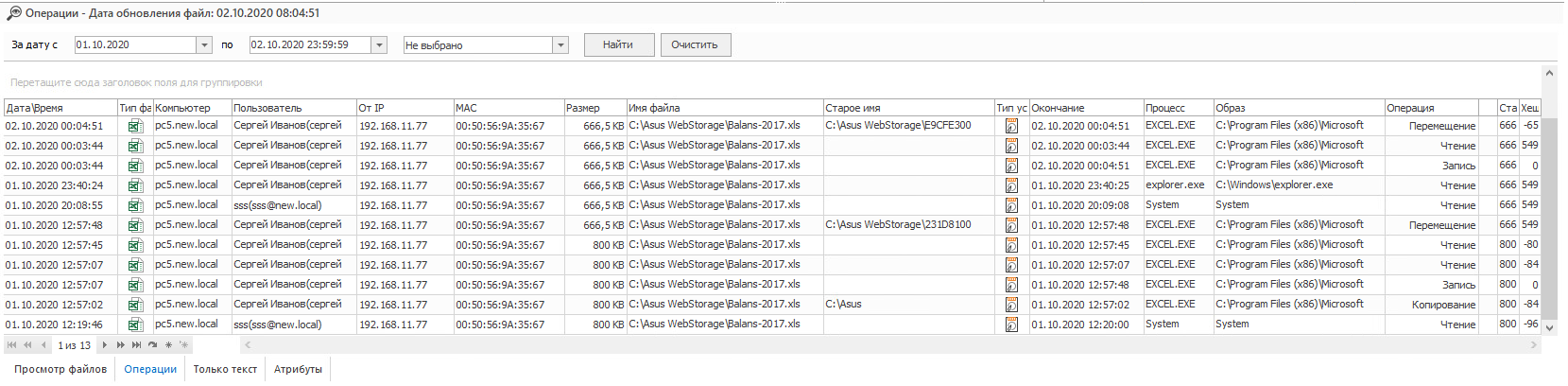

Контроль действий пользователей

FileAuditor предоставляет детальную информацию обо всех пользовательских операциях с файлами. Для каждого документа в контролируемых хранилищах можно просмотреть историю обращений: кто и когда открывал или редактировал файл.

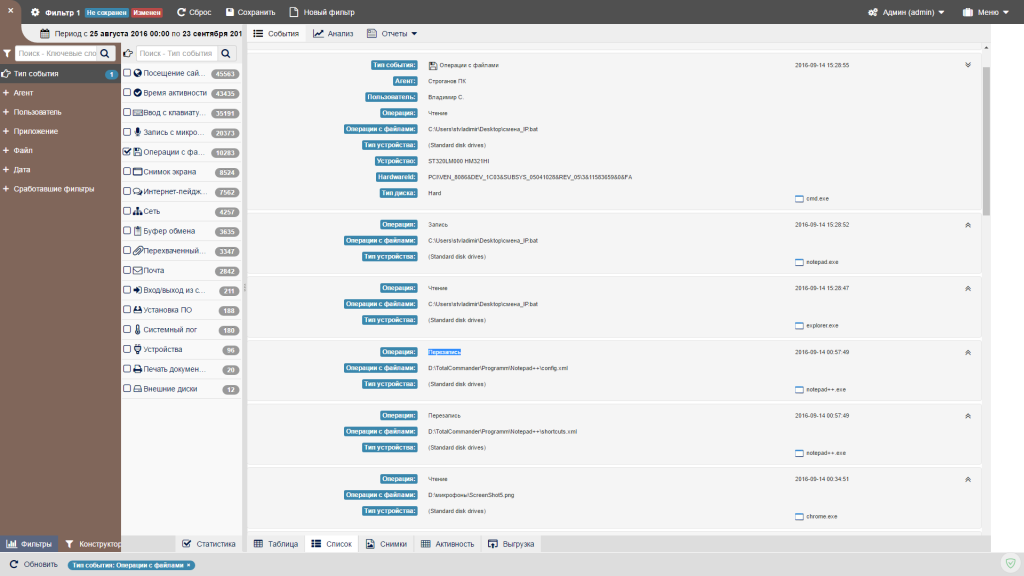

Рис. 6. Просмотр операций с файлом в FileAuditor

С помощью фильтров можно сузить выборку файлов в зависимости от того, какую критичную операцию необходимо отслеживать.

Например, можно выбрать только документы, которые в заданный промежуток времени:

- были изменены;

- переименованы;

- перемещены;

- удалены;

- получили новые настройки прав доступа;

- попали под правило или перестали ему соответствовать.

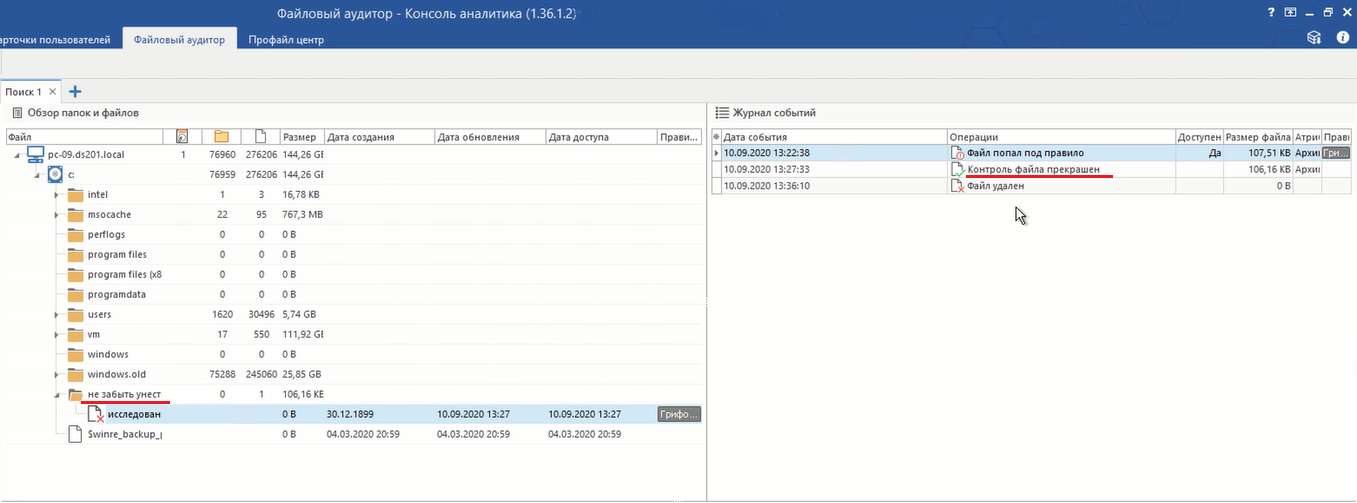

Критерий «Контроль файла прекращен» указывает на ситуации, когда в документе исчезли признаки, по которым система определяла его принадлежность к той или иной категории. Например, если пользователи удалили из текста гриф «коммерческая тайна». Технически система перестанет считать такой файл конфиденциальным, однако зафиксирует операцию для дальнейшего расследования. Это помогает раскрывать инциденты, связанные с попытками кражи важных документов и обмана систем безопасности.

Рис. 7. Расследование инцидента в FileAuditor: сотрудник изменил содержимое документа, чтобы он перестал попадать под правило, и переместил его в папку «Не забыть унести»

Управление инцидентами

Политики безопасности в FileAuditor помогают вовремя среагировать на нежелательные события с заданными категориями данных. Настроить автоматизированный поиск нарушений можно:

- по категории файла или папки (в соответствии с правилами классификации);

- по расположению;

- по типу;

- по расширению;

- по пользовательским правам доступа;

- по дате создания или изменения и т.д.

Например, можно создать политику, которая оповестит, если новые пользователи получили расширенные права доступа к документам из категории «Финансовая отчетность». Или если с документа снят гриф «коммерческая тайна».

Рис. 8. Сработка политики безопасности FileAuditor: новые пользователи получили права на редактирование контролируемого документа

При срабатывании политики система отправит оповещение ИБ-специалисту и сохранит результаты поиска на вкладке «Инциденты». Там можно изучить срез по каждой сработке и сопутствующую информацию о попавших в поле зрения политики файлах: где и как они хранятся, к каким категориям относятся, кому принадлежат и кто еще имеет к ним доступ.

Блокировка по меткам как возможность защитить файлы

В FileAuditor реализованы блокировки по меткам – возможность запрещать доступ и пересылку конфиденциальных файлов в любых произвольных приложениях.

Например, в FileAuditor можно запретить отправку файлов с меткой «ПДн» по любому каналу – будь то корпоративный мессенджер или Telegram. Пользователь просто не сможет прикрепить такие документы во вложения и получит уведомление об ошибке. Можно разрешить работу в MS Office с документами из категории «Конфиденциально» только директору – тогда все остальные пользователи, даже получив доступ к такому файлу, не смогут его открыть.

Метки незаметны для пользователей и наследуются при различных действиях с файлами, включая копирование, переименование, смену расширения. FileAuditor автоматически перепроверяет наличие меток и устанавливает их на вновь создаваемые на базе конфиденциальных документов файлы. Это обеспечивает непрерывный контроль.

Огромное значение метки имеют для работы DLP, их наличие позволяет системе обеспечить мгновенную блокировку утечек конфиденциальных данных, потому что теперь защитной системе не нужно проверять содержимое каждого файла. Чтобы понять, насколько критичен документ, DLP теперь достаточно проверить его метку. Это еще и не перегружает систему. Блокировка по меткам реализована в DLP-системе «СёрчИнформ КИБ».

Преимущества «СёрчИнформ FileAuditor»

До появления «файловогого аудитора» от «СёрчИнформ» выбор заказчиков состоял только из зарубежных решений. Как правило, они не устраивали по цене, были громоздки, плохо интегрировались с существующими решениями в парке защитных систем компаний.

- Отечественный продукт. Если компания обрабатывает и хранит персональные данные, она в принципе не имеет право пользоваться иностранными DCAP-системами.

- Доступность. FileAuditor доступнее зарубежных аналогов. Ключевые зарубежные DCAP-системы доступны только крупным корпорациям и не по карману другим заказчикам. Кроме того, многие зарубежные продукты более требовательны к ресурсам, громоздки, что находит отражение в нагрузке на кадры и затратах на железо.

- Русскоговорящая техподдержка рядом. Если у заказчика возникнут вопросы во время разворачивания системы или при работе, скорость ответа имеет решающее значение. Клиенты «СёрчИнформ», знакомые с работой менеджеров внедрения, инженеров, техподдержки, отмечают работу наших специалистов как одно из ключевых преимуществ при выборе вендора.

- Возможность интеграции. FileAuditor легко интегрируется с другими продуктами «СёрчИнформ», в первую очередь с DLP «СёрчИнформ КИБ». Как говорилось выше, это существенно повышает уровень защиты информации, т.к. обеспечивается защита не только данных «в покое» (с помощью FileAuditor), но и «в движении» (что отслеживает DLP).

В FileAuditor вендор собрал инструменты, характерные для классического функционала DCAP-систем и самые востребованные у клиентов. Чтобы узнать подробнее про принцип действия этого класса решений, Как удалить свой цифровой след в интернете? Подпишитесь на наш ТГ кана л и обретите свою цифровую свободу.

Источник: www.securitylab.ru

Мониторинг файлов и папок

Есть вопрос? Мы свяжемся с вами в ближайшее время и ответим на все интересующие вопросы.

Задать вопрос

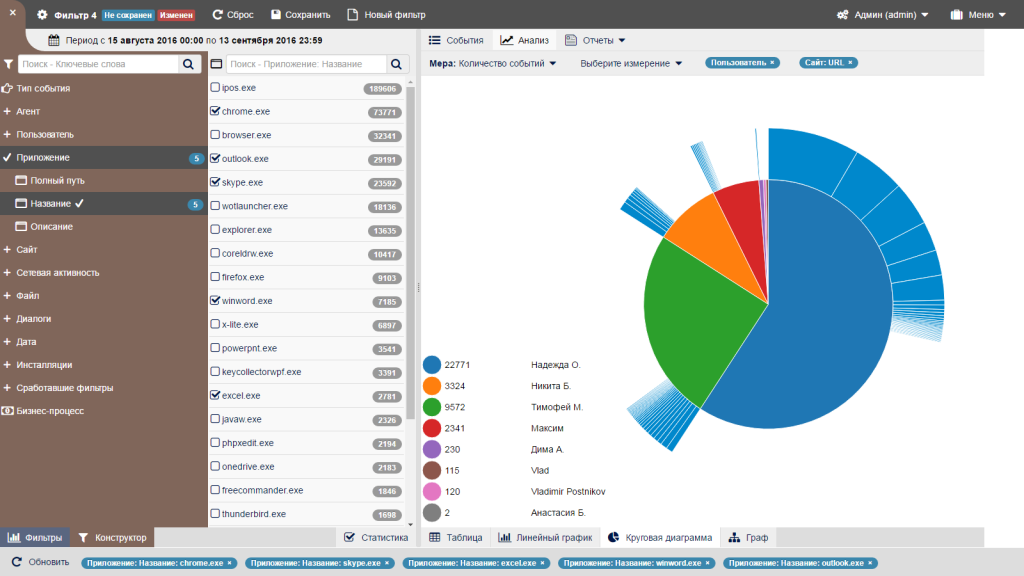

С помощью программного комплекса StaffCop Enterprise вы сможете осуществлять мониторинг файлов и папок на компьютерах своих сотрудников с целью обеспечения информационной безопасности и предупреждения утечки конфиденциальных данных посредством файлового копирования. Вы можете разграничивать доступ к данным персонально для каждого сотрудника.

Функциональные возможности

- Контроль всех файловых операций: чтение, изменение, сохранение, удаление, копирование, перемещение, изменение имени, разграничение доступа к базам данных

- Теневое копирование файлов, которые передаются за пределы организации по разным каналам: , мессенджеры, , распечатка на принтере, передача по сети, загрузка в облако

- Теневое копирование при выполнении операций удаления и копирования

- Создание и анализ цифровых отпечатков (хэшей) данных, содержащихся внутри перехваченных файлов с целью выявления хищения конфиденциальной информации и отслеживания её перемещения

- Мониторинг сетевых папок, отслеживание их содержимого в режиме реального времени

Все записи о событиях, касающихся файловых операций, сохраняются в журнал. Администратор может задать сценарии реагирования на данные события: создание теневых копий, отправка оповещения на или в панель администратора, блокировка копирования/изменения и пр. Имеется возможность создания и настройки фильтров для работы с определенными файловыми типами.

Преимущества StaffCop Enterprise

- Простота установки, настройки, эксплуатации

- Надежная защита от действий инсайдеров

- Предотвращение утечек конфиденциальных данных

- Широкий функционал

- Бесплатное тестирование в течение 15 дней

- Доступная стоимость

Источник: www.staffcop.ru