Команда захвата пакетов tcpdump и анализ захвата пакетов wirehark

команда захвата tcpdump

Параметр команды захвата и сохранения tcpdump в файл — -w xxx.cap

- Возьмите пакет eth1

tcpdump -i eth1 -w /tmp/xxx.cap - Возьмите пакет 192.168.1.123

tcpdump -i eth1 host 192.168.1.123 -w /tmp/xxx.cap - Захватите 80-портовый пакет 192.168.1.123

tcpdump -i eth1 host 192.168.1.123 and port 80 -w /tmp/xxx.cap - Возьмите пакет icmp 192.168.1.123

tcpdump -i eth1 host 192.168.1.123 and icmp -w /tmp/xxx.cap - Захват пакетов на 80-м порту 192.168.1.123 и на других портах кроме 110 и 25

tcpdump -i eth1 host 192.168.1.123 and ! port 80 and ! port 25 and ! port 110 -w /tmp/xxx.cap - Поймать пакет vlan 1

tcpdump -i eth1 port 80 and vlan 1 -w /tmp/xxx.cap - Получите пароль pppoe

tcpdump -i eth1 pppoes -w /tmp/xxx.cap - Разделите и сохраните файл размером 100 м, откройте другой файл размером более 100 м

tcpdump command in linux and wireshark packet analysis for network traffic || tcpdump & wireshark ||

-C 100m - Выйти после получения 10 000 пакетов

-c 10000 - Захватывать пакеты в фоновом режиме, выход из консоли не повлияет

nohup tcpdump -i eth1 port 110 -w /tmp/xxx.cap поток трассировки -> поток TCP, вы можете увидеть связь между двумя хостами: Взаимодействие с другими людьмиНа рисунке вы можете видеть, что wirehark перехватил три пакета данных трехстороннего рукопожатия. Четвертый пакет — HTTP, который показывает, что HTTP действительно использует TCP для установления соединения.

Клиент отправляет TCP, бит флага — SYN, а порядковый номер — 0, что означает, что клиент запрашивает установление соединения. Как показано ниже:

Сервер отправляет обратно пакет подтверждения, бит флага — SYN, ACK. Установите номер подтверждения равным ISN клиента плюс 1. То есть 0 + 1 = 1, как показано ниже:

Клиент снова отправляет пакет подтверждения (ACK), бит флага SYN равен 0, а бит флага ACK равен 1. И поле порядкового номера ACK, отправленного сервером +1, помещается в поле подтверждения и отправляется другой стороне. И помещает ISN в сегмент данных. +1, как показано ниже:

Трехстороннее рукопожатие TCP и четыре взмах руки:

Возвращаясь к конкретному вопросу, мы знаем значение полей в этих панелях wirehark, так как же нам узнать, сколько трафика используется на шаге?

Предварительное условие: очистите кеш приложения, иначе вы не получите нужные данные.

1. Используйте фильтры, чтобы отфильтровать нужные пакеты данных (этот шаг можно пропустить);tcpdump — Traffic Capture & Analysis

2. Найдите пакет, для которого вы хотите подсчитать обмен данными между адресом хоста и адресом назначения, щелкните правой кнопкой мыши, отслеживайте поток TCP, как показано на рисунке:

3. В отфильтрованном потоке TCP просуммируйте длину каждой записи, чтобы получить общий размер;

Конечно, здесь wirehark предоставляет нам простой способ просмотра статистики трафика:

Щелкните Статистика, Конечная точка; во всплывающем окне выберите TCP и установите флажок «Показать ограничения фильтра», как показано на рисунке:

PS: Эта часть представляет собой сумму, которая содержит данные, потребляемые TCP-соединением. Если вы хотите исключить эту часть данных, вы можете (щелкните правой кнопкой мыши -> поток трассировки -> поток TCP), чтобы вы могли увидеть ее в нижнем левом углу. Один полный диалог (114 КБ), а поток данных связи без TCP-соединения составляет 114 КБ;

Источник: russianblogs.com

3 курс (заочка) / Практические работы / Практическая работа 2 / Практическая работа 2 (MacOS)

Федеральное Агентство Связи Ордена Трудового Красного Знамени федеральное государственное бюджетное образовательное учреждение высшего образования «Московский технический университет связи и информатики»

Центр заочного обучения по программам бакалавриата

Кафедра информационной безопасности

Практическая работа №2

«Изучение функциональных возможностей программы-анализатора сетевого трафика Wireshark»

Выполнил: Иванов Иван, студент группы БСТ17хх

Цель работы: Научиться пользоваться основными функциональными возможностями программы Wireshark.

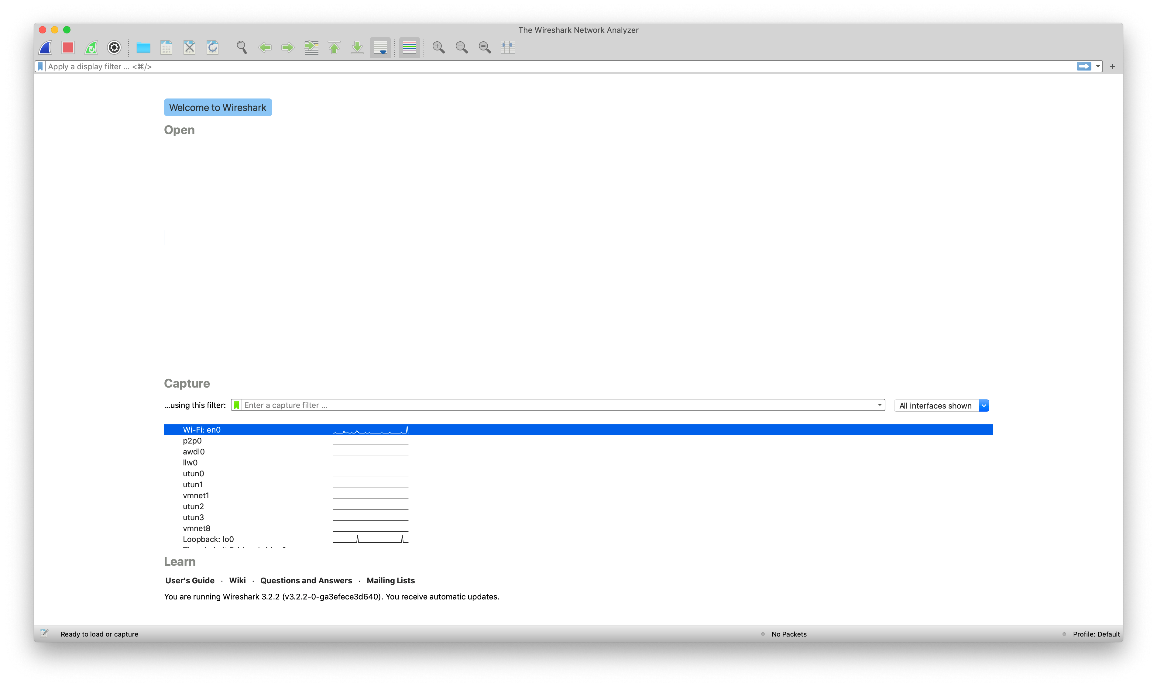

Запустим программу wireshark

Рисунок 1 Стартовое окно программы wireshark

Основные возможности на стартовом экране:

- Открыть файл с заранее собранным трафиком.

- Запустить сбор трафика на определенном интерфейсе с определенным фильтром

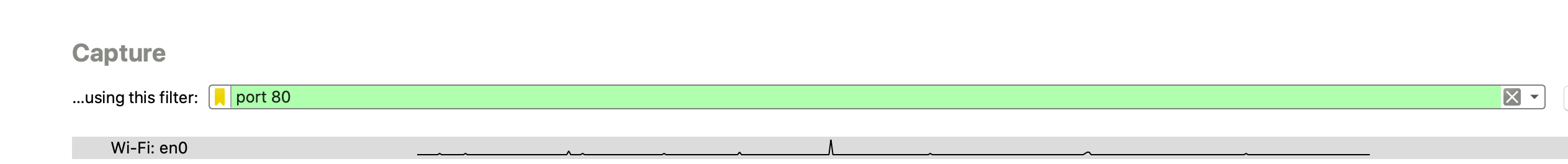

Запустим сбор трафика с фильтром port 80, что означает, что будут собираться пакеты только с портом 80 в заголовке TCP.

Рисунок 2 Фильтр для сетевого интерфейса

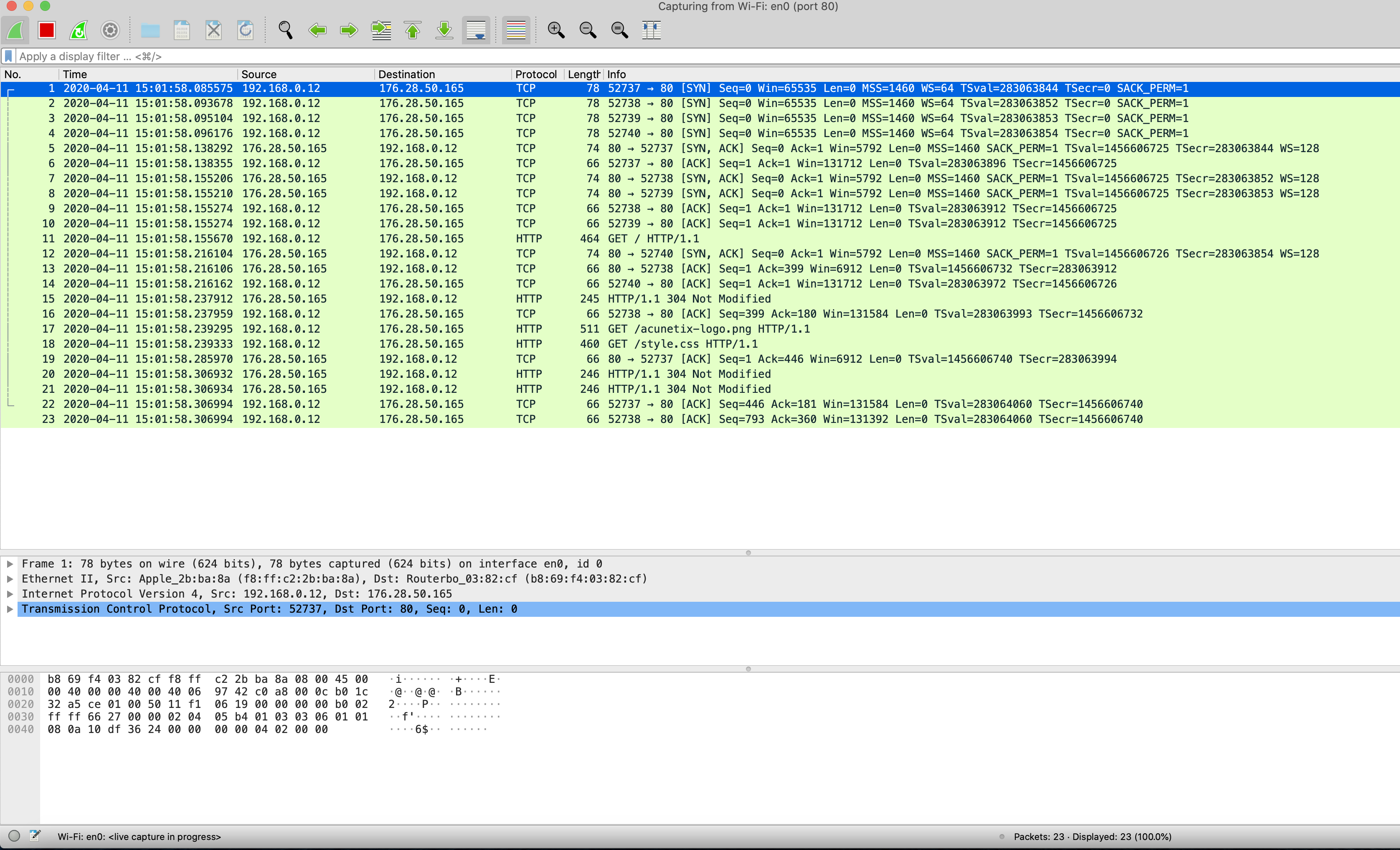

Зайдем на сайт по http и посмотрим отображаемый трафик в wireshark.

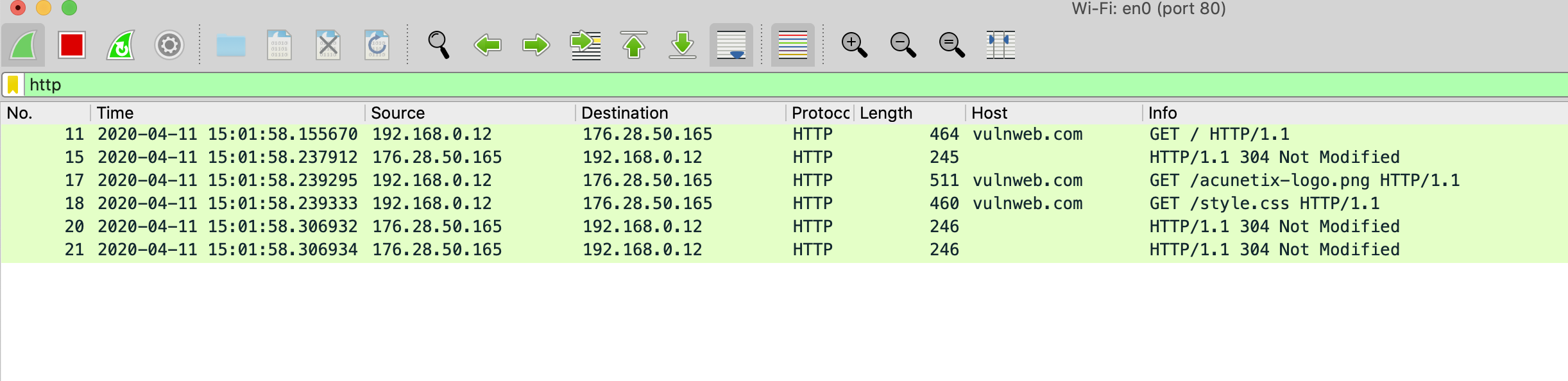

Рисунок 3 трафик при заходе на сайт

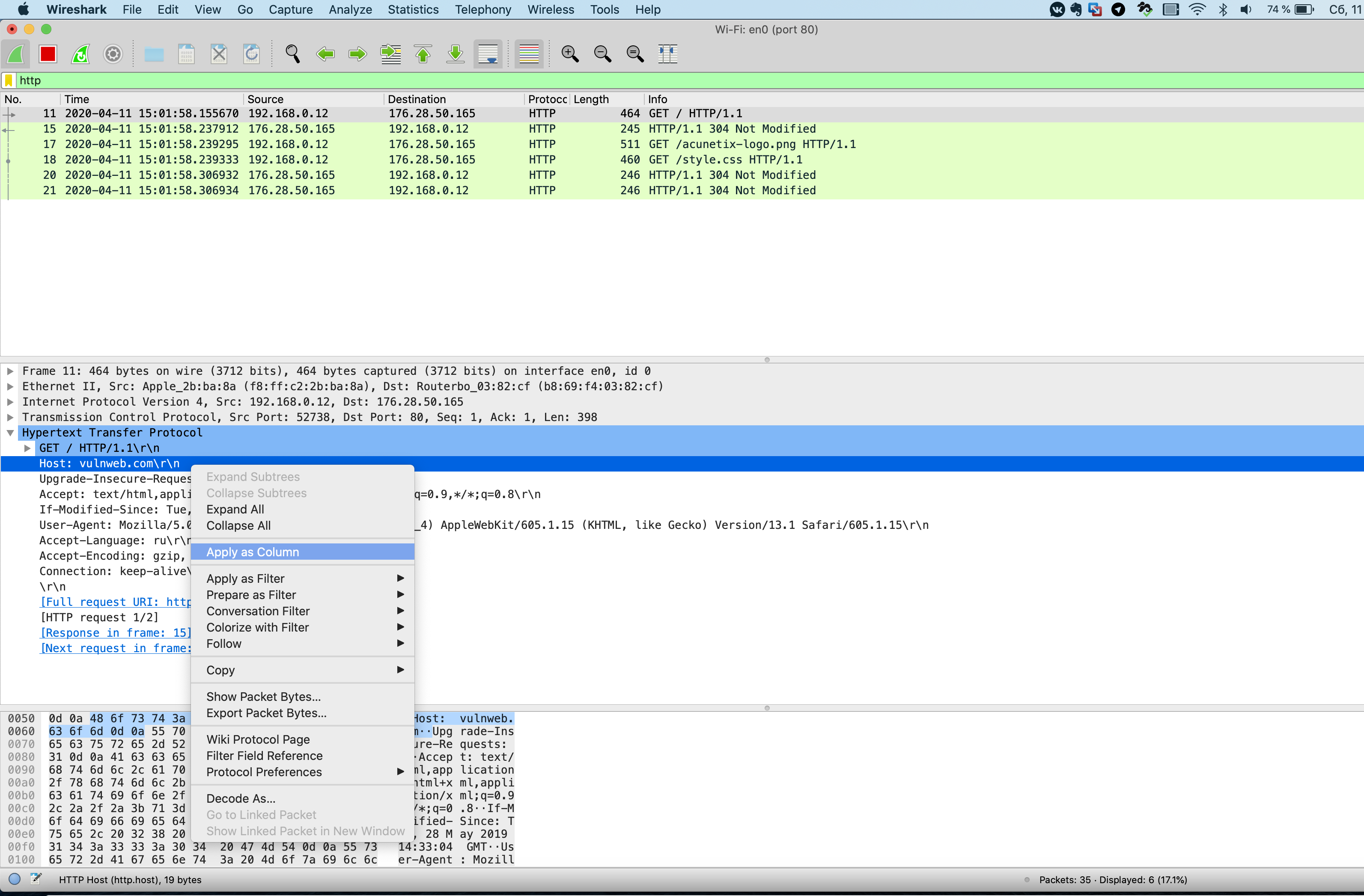

После захода на сайт видим TCP трафик вместе с HTTP трафиком, отфильтруем по http. Также для удобства работы, добавим в отображаемые столбцы поле HOST из http заголовка.

Рисунок 4 Добавление колонки из поля пакета

Рисунок 5 отфильтрованный трафик

Из трафика можно понять, что сайт, на который мы зашли является сайтом vulnweb.com.

Для отображение других возможностей, откроем заранее подготовленный файл с захватом трафика, содержащим ftp сессию.

Рисунок 6 FTP capture

Видим различный трафик, для того чтобы исследовать только интересующий нас трафик: отфильтруем трафик по TCP сессии.

Рисунок 7 Фильтр по TCP сессии

Далее посмотрим FTP сессию в более удобном виде с помощью функции follow

Рисунок 8 Функция Follow

Рисунок 9 Просмотр FTP сессии в текстовом виде

В полученном окне, можем наблюдать FTP сессию в текстовом виде (т.к. FTP незашифрованный). Синим текстом обозначены сообщения FTP сервера, красным текстом сообщения пользователя. Из трафика становится ясно, что на FTP сервер 10.1.1.254 можно зайти, используя логин root с паролем gns3.

Контрольные вопросы:

- Предназначение анализаторов сетевого трафика.

Анализаторы сетевого трафика позволяют мониторить сетевую активность в целях получения различной информации о происходящих в сети процессах.

- Что такое сниффер?

Программа или устройство для перехвата и анализа сетевого трафика.

- Способы осуществления перехвата сетевого трафика.

Прослушивание сетевого интерфейса программой на конечном хосте.

Установка снифера в разрыв канала.

Атаки, нацеленные на перехват трафика. (ip-spoofing, mac-spoofing)

Зеркалирование трафика на другие порты коммутаторы (port mirroring).

- Что может быть обнаружено в результате анализа сетевого трафика.

Паразитный трафик. Нешифрованный трафик. Различные параметры сетевых пакетов.

- Наименование и функциональные возможности программ-анализаторов сетевого трафика.

Основные две программы – wireshark и tcpdump. Функциональные возможности у обеих программ схожи, отображение сетевого трафика в реальном времени, сохранение файлов для анализа потом, фильтрация захватываемого сетевого трафика посредством фильтров.

- Основные функциональные возможности программы Wireshark.

Захват и отображение сетевого трафика. Запись трафика в файл для анализа потом. Фильтрация захватываемого и отображаемого трафика. Отображение статистики по сетевому трафику. Возможность использовать профили для сохранения различных пресетов настроек, с разными отображаемыми колонками, цветами и прочими настройками.

- Отличия программы Wireshark от tcpdump.

Wireshark имеет графический интерфейс и гораздо больше возможностей по анализу трафика, в то время как tcpdump позволяет быстро посмотреть трафик в реальном времени, то в wireshark можно проводить анализ заранее записанного трафика с различной фильтрацией отображаемого трафика и просмотром статистики.

Источник: studfile.net

Руководство по tcpdump

В этой статье подробно рассказывается о tcpdump. Это мощный инструмент командной строки для анализа сетевых пакетов. Tcpdump помогает устранять неполадки в сети, а также анализировать работу некоторых инструментов безопасности.

Введение

Tcpdump был первоначально разработан в 1988 году Van Jacobson, Sally Floyd, Vern Paxson и Steven McCanne. Они работали в исследовательской группе Lawrence Berkeley Laboratory Network.

Инструмент дает своим пользователям возможность отображать TCP / IP и другие пакеты, принимаемые и передаваемые по сети. Он работает на большинстве операционных систем на базе Linux. Инструмент использует библиотеку libpcap для захвата пакетов. Она является библиотекой на основе C/C++. Tcpdump также имеет версию для Windows.

Она называется Windump. Этот инструмент использует winpcap для своей библиотеки.

Доступные функции

Человек может использовать следующий параметр для печати строк tcpdump и libpcap. Кроме того, он способен распечатать сообщение об использовании инструмента, в котором указаны все доступные параметры.

tcpdump -h

tcpdump —helpСписок интерфейсов

Интерфейс — это точка соприкосновения компьютера и сети. Человек может использовать следующий параметр для печати списка сетевых интерфейсов, доступных в системе. Он также способен обнаруживать интерфейсы, на которых tcpdump может захватывать пакеты. Каждому сетевому интерфейсу присваивается номер. Это число можно использовать с параметром «- i» для захвата пакетов на конкретном интерфейсе.

Может возникнуть ситуация, когда машина, с которой работает пользователь, не способна перечислить сетевые интерфейсы, на которых она функционирует. Это проблема совместимости, препятствующая выполнению некоторых конкретных команд (ifconfig-a).

tcpdump –list-interface

tcpdump -DИсточник: dzen.ru