Компью́терный ви́рус — разновидность компьютерных программ или вредоносный код, отличительной особенностью которых является способность к размножению.

Фон Нейманн внес огромный вклад. В начале 1950х он предложил метод создания самовоспроизводящихся программ. Возможные каналы проникновения вирусов: накопители на сменных носителях, средства сетевых компьютерных коммутаций.

Вирусы прикрепляются к другим программным файлам и активируются при их запуске. После активации он распределяется путем самокопирования в другие программы на всех доступных дисках или по доступным интернетным адресам. Симптомы заражения вирусом:

1)увеличение числа файлов на диске,

2)уменьшение объема оперативной памяти на диске,

3)изменение даты создания файла,

4)замедление работы программы,

5)разрушение файловой структуры. Результаты действия вирусов:

1)появление визуальных и звуковых эффектов,

2)искажение программных файлов,

4)разрушение связности файлов и т.д.

САМЫЕ ПЕРВЫЕ КОМПЬЮТЕРНЫЕ ВИРУСЫ

Вирусы могут быть в 2-х состояниях:

1.АКТИВНОМ (они загружены в память и получили управление для выполнения своих действий, после завершения этих действий он передает управление зараженной программе и та действует самостоятельно и выглядит, как незараженная)

2.ПАССИВНОМ (когда он просто хранится в файлах).

Вирусный код может воспроизводить себя в теле других программ – размножение. Вирус перешел к активным действиям – вирусная атака. Самые опасные вирусы, портящие другие программы, удаляют файлы, форматируют диски. Они парализуют работу сетевых коммуникаций, почтовых, поисковых и других приложений.

36.Разновидности компьютерных вирусов и других вредоносных программ.

Компью́терный ви́рус — разновидность компьютерных программ или вредоносный код, отличительной особенностью которых является способность к размножению.

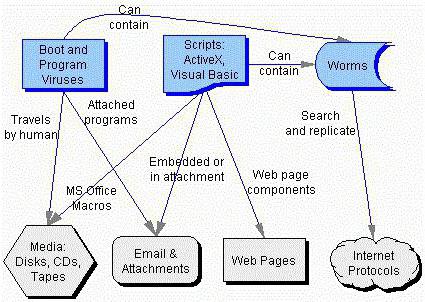

Опасные вредоносные программы отличаются от вирусов тем, что они не могут внедряться и размещаться в других программах (трояны) или способны только размножаться без внедрения в другие программы (черви, репликаторы). Разновидности вирусов:

1) Файловые (заражают исполняемые файлы),

2) Загрузочные (поражают загрузчик операционной системы и главную загрузочную запись жесткого диска),

3) Вирусы, проникающие в драйверы устройств (начинают свою работу при каждом обращении к соответствующему устройству),

4) Троянские вирусы (распространяются через интернет, представляют утилиты для несанкционированного администрирования удаленного ПК),

5) Макрокоманды (проникают в компьютер вместе с офисными приложениями, имеющими средства для исполнения макрокоманд),

6) DIR (изменяют файловую систему на диске),

7) VBS(они используют html вирусы и автоматически распространяют свою копию по всем адресам, хранящимся в почтовой программе компьютера),

8) Невидимые (перехватывают обращения операционной системы и прикладных программ к зараженным файлам, поэтому не обнаруживаются),

ОСНОВНЫЕ ВИДЫ ОПАСНЕЙШИХ КОМПЬЮТЕРНЫХ ВИРУСОВ | ИСТОРИЯ КОМПЬЮТОРНЫХ ВИРУСОВ

9) Самомодифицирующиеся вирусы (в его теле нет постоянной цепочки байтов, по которой можно его идентифицировать).

37.Защита информации (данных) информационных системах и технологиях, основные понятия.

Компью́терный ви́рус — разновидность компьютерных программ или вредоносный код, отличительной особенностью которых является способность к размножению.

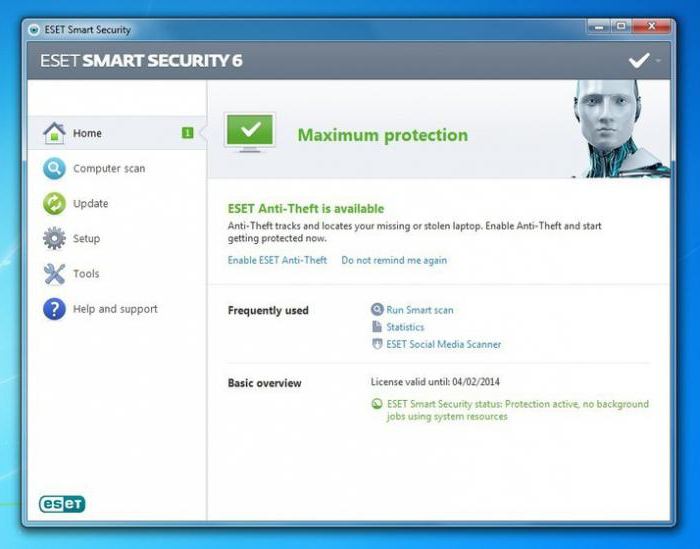

— программы детекторы (обнаруживают файлы, зараженные одним из известных вирусов),

— программы доктора ((фаги) восстанавливают программу в состояние, в которой она была до заражения),

— программы ревизоры (сравнивают текущее состояние файла с исходным, при несоответствии сообщают об этом пользователю),

— доктора-ревизоры (не только обнаруживают изменение в файлах, но и могут автоматически вернуть их в исходное состояние),

— программы-фильтры (перехватывают обращения вирусов к операционной системе и сообщают пользователю),

— программы-вакцины ((иммунизаторы) модифицирует диски так, что вирус, от которого происходит вакцинация, считает их уже зараженными)

Обеспечение информационной безопасности – гарантия удовлетворения законных прав и интересов субъектов информационных отношений.

Субъекты: физические лица, юридические лица, государство, коммерческие организации, отдельные граждане. Они заинтересованы в своевременном доступе, конфиденциальности, достоверности, полноте, точности, адекватности, целостности, в защите от дезинформации, в защите информации от незаконного тиражирования (права собственности, авторское право и т.д.), разграничение законных прав, интересов других субъектов информационных отношений, установление правил обращения с информацией, контроль обработки и передачи информации.

Информация может быть:

— жизненно важная (ее наличие необходимо для существования организации),

— важная (может быть замененавосстановлена),

— полезная (трудно заменить, но можно и без нее),

— несущественная (больше не нужна).

Необходимо поддерживать свойства для безопасности интересов субъектов:

— доступность (беспрепятственный доступ к интересующим данным),

— целостность (существование информации в неискаженном виде, достоверность),

— конфиденциальность (ограничение субъектов, которые имеют доступ к данной информациии).

Безопасность информации – защита ее от утечки, модификации и утраты.

Утечка информации – ознакомление постороннего лица с секретной информацией.

Модификация информации – несанкционированное изменение информации.

Утрата информации – физическое уничтожение информации.

Цель защиты информации – противодействие угрозам безопасности информации.

Угроза безопасности информации – действие, ведущее к разрушению, искажению, несанкционированному использованию информационных ресурсов, т.е. к утечке модификации и утрате, включая хранимую, передаваемую и обрабатываемую информацию, программные и аппаратные средства, поэтому необходима защита всех компонентов в информационных отношениях.

Система защиты – комплекс специальных мер правового и административного характера, организационных мероприятий, физических и технических средств защиты и специального персонала, предназначенного для обеспечения безопасности информации информационных технологий и информационных систем в целом.

Источник: studfile.net

Отличительными особенностями компьютерного вируса являются какие признаки?

Вирусами, негативно воздействующими на компьютерные системы, сегодня никого не удивишь. Но вот как распознать угрозу вовремя даже без наличия инсталлированного в системе защитного ПО, знают далеко не все. Отличительными особенностями компьютерного вируса являются несколько основных признаков, о которых сейчас и пойдет речь.

Что такое компьютерные вирусы

Каждый человек, использующий компьютер или мобильное устройство в повседневной жизни, должен знать, что собой представляют вирусы.

Если посмотреть на угрозы в общих чертах, они являются специальными программами, апплетами или файлами с исполняемыми кодами, которые приводят к нарушению работы самих систем, краже или полному уничтожению пользовательских данных. Существует и отдельная категория вирусов-вымогателей, которые сначала шифруют файлы, а затем требуют оплату за расшифровку.

Компьютерный вирус: разновидности по воздействию

Среди всего того множества угроз, которые известны на сегодняшний день, различают несколько основных классов, в которых компьютерные вирусы объединены по степени и методу воздействия на систему.

На этой основе можно составить классификацию вирусов. Но сразу стоит сказать, что список будет весьма условным. Приблизительно выглядит это следующим образом:

- безвредные угрозы (отличительными особенностями компьютерного вируса являются уменьшение дискового пространства на винчестере и использование слишком большого объема оперативной памяти за счет саморазмножения);

- неопасные вирусы (в основном, кроме сокращения памяти, используют звуковые или видеоэффекты);

- опасные программы (приводят к зависанию компьютерных систем и некритичных сбоям в работе);

- очень опасные приложения и апплеты (подразумевают полный вывод системы из строя, уничтожение или изменение информации, форматирование жесткого диска или его логических разделов, кражу конфиденциальной информации).

Классификация вирусов по среде обитания

Существует и альтернативная классификация. Анализ современных компьютерных вирусов позволяет представить еще один список:

- файловые угрозы, внедряющиеся в документы или программы;

- загрузочные вирусы, воздействующие на Boot-секторы операционных систем;

- макровирусы, использующие исполняемые команды, апплеты и макросы в офисных документах, заражая стандартный шаблон;

- сетевые угрозы, распространяющиеся через интернет и локальные сети.

Основные особенности компьютерных вирусов

Теперь приступим к вопросу об особенностях таких угроз непосредственно. Как правило, отличительными особенностями компьютерного вируса являются следующие факторы:

- небольшой объем приложения или файла с исполняемым кодом;

- использование автоматического самозапуска;

- постоянное копирование встроенного кода с целью клонирования;

- создание помех в работе программных и «железных» компонентов ПК.

Средства сканирования и защиты

Исходя из того, что основными особенностями компьютерного вируса являются вышеперечисленные факторы, можно посвятить несколько строк средствам защиты от них.

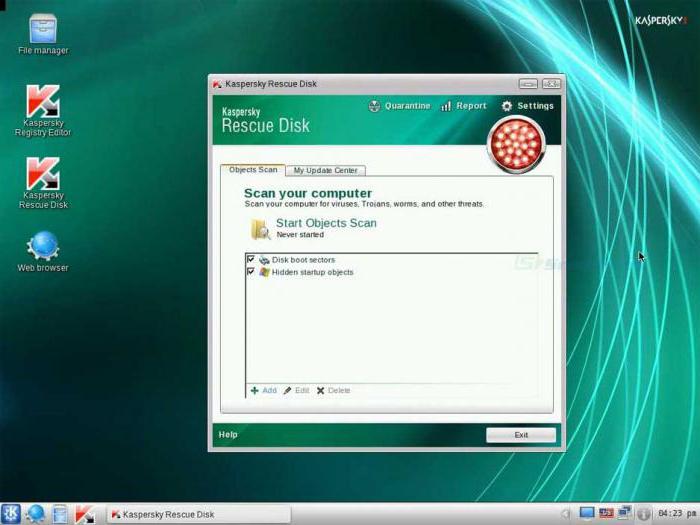

На сегодняшний день штатных или портативных сканеров разработано достаточно много. Если говорить о вирусах и антивирусных программах, можно отметить, что преобладает на рынке программная продукция таких разработчиков, как «Лаборатория Касперского», Dr. Web, Eset и т.д. Но такие пакеты являются платными, хотя есть возможность использования trial-версий с постоянной активацией на 30 дней.

Бесплатные антивирусные утилиты тоже используются, но они иногда не отвечают требованиям безопасности и способны не только пропускать проникающие угрозы, но еще и вызывать конфликты на аппаратном и программном уровне (отсутствие поддержки некоторых драйверов, нестыковка с приложением-брэндмауэром или даже «железным» межсетевым экраном).

Кроме того, такие программы обладают совершенно разным функционалом. Одни способны обнаруживать и обезвреживать вирусы с исполняемыми кодами, нарушающими работу ОС, другие позволяют избавиться от программ-шпионов или массовой рассылки рекламы. И самое печальное состоит в том, что ни один известный сегодня продукт не может справиться с дешифрованием пользовательских файлов, которое производится вирусами-вымогателями с применением технологии AES 1024. Это отмечают даже в «Лаборатории Касперского».

Что использовать для защиты? Лучше всего инсталлировать платные пакеты. Тут можно быть уверенным на 99,9 %, что угроза будет обнаружена своевременно и не причинит вреда системе или пользовательской информации.

Если же требуется разовое сканирование на предмет наличия угроз при явных признаках заражения, подойдут бесплатные портативные утилиты или специальные приложения с общим названием Rescue Disk. Как раз они и являются наиболее эффективными, поскольку стартуют до загрузки операционной системы и выявляют даже такие угрозы, которые не могут быть обнаружены обычным путем.

Вместо итога

Как видим, отличительными особенностями компьютерного вируса являются всем известные признаки (может, кто-то просто не обращал на них внимания). Тем не менее этой краткой информации будет достаточно, чтобы вовремя заметить первые признаки заражения, если в системе антивирусное ПО не предусмотрено, хотя лучше, чтобы оно было. А какой именно пакет выбрать, зависит уже от самого пользователя, админа компьютерного терминала или сети. Ведь современные программы чаще всего используют эвристический анализ, а вирусные базы обновляются даже несколько раз в день.

Источник: fb.ru

Тест за I полугодие по информатике

В один логический раздел диска одновременно может быть установлено:

Выберите один из 4 вариантов ответа:

1) Несколько различных операционных систем;

2) Несколько копий одной операционной системы;

3) Только одна операционная система;

4) Фрагменты различных операционных систем.

В целях сохранения информации гибкие магнитные диски необходимо оберегать от:

Выберите один из 4 вариантов ответа:

1) пониженной температуры

2) магнитных полей

4) перепадов атмосферного давления

Отличительной особенностью сетевых червей от других вредоносных программ является:

Выберите один из 4 вариантов ответа:

1) Проникновение на компьютер по компьютерным сетям;

2) Способность к размножению ( самокопированию) ;

3) Воровство информации;

4) Сетевые атаки.

Отличительной особенностью троянских программ от других вредоносных программ является:

Выберите один из 4 вариантов ответа:

1) Проникновение на компьютер по компьютерным сетям;

2) Способность к размножению ( самокопированию) ;

3) Воровство информации;

4) Сетевые атаки.

Отличительной особенностью компьютерных вирусов от других вредоносных программ является:

Выберите один из 4 вариантов ответа:

1) Проникновение на компьютер по компьютерным сетям;

2) Способность к размножению ( самокопированию) ;

3) Воровство информации;

4) Сетевые атаки.

Отличительной особенностью хакерских утилит от других вредоносных программ является:

Выберите один из 4 вариантов ответа:

1) Проникновение на компьютер по компьютерным сетям;

2) Способность к размножению ( самокопированию) ;

3) Воровство информации;

4) Сетевые атаки.

Выберите один из 4 вариантов ответа:

1) устройство компьютера;

2) компьютерный вирус

3) программа, обеспечивающая работу устройства компьютера

4) антивирусная программа

Информационный объем файла на гибком диске не может быть меньше, чем:

Выберите один из 4 вариантов ответа:

1) размер сектора диска

Программа может управлять работой компьютера, если она находится:

Выберите один из 4 вариантов ответа:

1) на гибком диске

2) на жестком диске

3) на CD-ROM диске

4) в оперативной памяти

Системный диск необходим для:

Выберите один из 4 вариантов ответа:

1) Загрузки операционной системы;

2) Хранения важных файлов;

3) Систематизации файлов;

4) Лечения компьютера от вирусов.

Выберите один из 4 вариантов ответа:

1) Единица измерения количества информации;

2) Программа или данные на диске, имеющие имя;

3) Программа в операционной памяти;

4) Текст, распечатанный на принтере.

Разные файлы могут иметь одинаковые имена, если они:

Выберите один из 4 вариантов ответа:

1) имеют разные объемы

2) созданы в различные дни

3) хранятся в разных папках.

4) созданы в различное время суток

Назовите типы компьютерных вирусов:

Выберите один из 4 вариантов ответа:

1) аппаратные, программные, загрузочные;

2) программные, загрузочные, макровирусы;

3) файловые, программные, макровирусы;

4) файловые, загрузочные, макровирусы.

Процессор обрабатывает информацию, представленную:

Выберите один из 4 вариантов ответа:

1) в десятичной системе счисления

2) на языке программирования высокого уровня

3) на алгоритмическом языке

4) на машинном языке (в двоичном коде) .

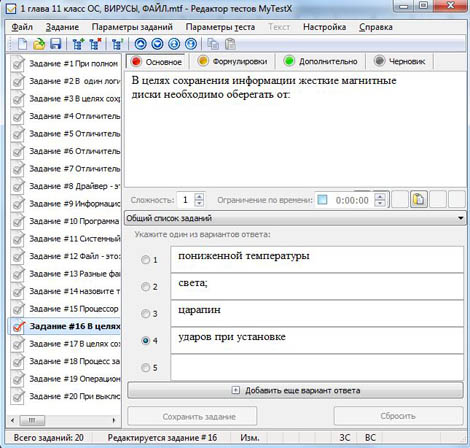

В целях сохранения информации жесткие магнитные диски необходимо оберегать от:

Выберите один из 4 вариантов ответа:

1) пониженной температуры

4) ударов при установке

В целях сохранения информации оптические CD- и DVD-диски необходимо оберегать от:

Выберите один из 4 вариантов ответа:

1) пониженной температуры

2) магнитных полей

Процесс загрузки операционной системы представляет собой:

Выберите один из 4 вариантов ответа:

1) Копирование файлов операционной системы с гибкого диска на жесткий диск;

2) Копирование файлов операционной системы с CD-диска на жесткий диск;

3) Последовательную загрузку файлов операционной системы в оперативную память;

4) Копирование содержимого оперативной памяти на жесткий диск.

Операционная система — это:

Выберите один из 4 вариантов ответа:

1) Программа, обеспечивающая управление базами данных;

2) Антивирусная программа

3) Программа, управляющая работой компьютера

4) Система программирования

При выключении компьютера вся информация теряется:

Выберите один из 4 вариантов ответа:

1) на гибком диске

2) на жестком диске

3) на CD-ROM диске

4) в оперативной памяти

1) (1 б. ) Верные ответы: 1;

2) (1 б. ) Верные ответы: 3;

3) (1 б. ) Верные ответы: 2;

4) (1 б. ) Верные ответы: 1;

5) (1 б. ) Верные ответы: 3;

6) (1 б. ) Верные ответы: 2;

7) (1 б. ) Верные ответы: 4;

8) (1 б. ) Верные ответы: 3;

9) (1 б. ) Верные ответы: 1;

10) (1 б. ) Верные ответы: 4;

11) (1 б. ) Верные ответы: 1;

12) (1 б. ) Верные ответы: 2;

13) (1 б. ) Верные ответы: 3;

14) (1 б. ) Верные ответы: 4;

15) (1 б. ) Верные ответы: 4;

16) (1 б. ) Верные ответы: 4;

17) (1 б. ) Верные ответы: 4;

18) (1 б. ) Верные ответы: 3;

19) (1 б. ) Верные ответы: 3;

20) (1 б. ) Верные ответы: 4.

-80%

Источник: videouroki.net