К прочим вредоносным относятся разнообразные программы, которые не представляют угрозы непосредственно компьютеру, на котором исполняются, а разработаны для создания других вирусов или троянских программ, организации DoS-атак на удаленные сервера, взлома других компьютеров и т. п.

К таким программам можно отнести известные:

- DoS, DdoS — сетевые атаки;

- Exploit, HackTool — взломщики удаленных компьютеров. Хакерские утилиты данного класса предназначены для проникновения в удаленные компьютеры с целью дальнейшего управления ими (используя методы троянских программ типа «backdoor») или для внедрения во взломанную систему других вредоносных программ.

- Flooder — «замусоривание» сети. Данные хакерские утилиты используются для «забивания мусором» (бесполезными сообщениями) каналов интернета — IRC-каналов, компьютерных пейджинговых сетей, электронной почты и т. д.

- Constructor — конструкторы вирусов и троянских программ. Конструкторы вирусов и троянских программ — это утилиты, предназначенные для изготовления новых компьютерных вирусов и «троянцев». Известны конструкторы вирусов для DOS, Windows и макро-вирусов. Они позволяют генерировать исходные тексты вирусов, объектные модули, и/или непосредственно зараженные файлы.

- Nuker — фатальные сетевые атаки. Утилиты, отправляющие специально оформленные запросы на атакуемые компьютеры в сети, в результате чего атакуемая система прекращает работу. Используют уязвимости в программном обеспечении и операционных системах, в результате чего сетевой запрос специального вида вызывает критическую ошибку в атакуемом приложении.

- Bad-Joke, Hoax — злые шутки, введение пользователя в заблуждение. К ним относятся программы, которые не причиняют компьютеру какого-либо прямого вреда, однако выводят сообщения о том, что такой вред уже причинен, либо будет причинен при каких-либо условиях, либо предупреждают пользователя о несуществующей опасности. К «злым шуткам» относятся, например, программы, которые «пугают» пользователя сообщениями о форматировании диска (хотя никакого форматирования на самом деле не происходит), детектируют вирусы в незараженных файлах, выводят странные вирусоподобные сообщения и т. д. — в зависимости от чувства юмора автора такой программы.

- FileCryptor, PolyCryptor — скрытие от антивирусных программ. Хакерские утилиты, использующиеся для шифрования других вредоносных программ с целью скрытия их содержимого от антивирусной проверки.

- PolyEngine — полиморфные генераторы. Полиморфные генераторы не являются вирусами в прямом смысле этого слова, поскольку в их алгоритм не закладываются функции размножения, т. е. открытия, закрытия и записи в файлы, чтения и записи секторов и т. д. Главной функцией подобного рода программ является шифрование тела вируса и генерация соответствующего расшифровщика.

- VirTool — утилиты, предназначенные для облегчения написания компьютерных вирусов и для их изучения в хакерских целях.

От чего надо защищаться в первую очередь?

Во-первых, это вирусы (Virus, Worm) и всевозможные виды практически бесполезной информации (обычно рекламы), принудительно рассылаемой абонентам электронной почты (Spam). По различным данным в 2013 году вирусным атакам было подвержено от 80 до 85 процентов компаний во всем мире. И эта цифра продолжает расти.

Аудит всемогущий: как быть неуязвимым для хакеров

Защита информации / Белые хакеры и политики безопасности / Всё о кибербезопасности

Далее следует назвать вредоносные программы типа «троянский конь» (Trojan Horse), которые могут быть незаметно для владельца установлены на его компьютер и также незаметно функционировать на нем. Простые варианты «троянского коня» выполняют какую-либо одну функцию — например, кражу паролей, но есть и более «продвинутые» экземпляры, которые реализуют широкий спектр функций для удаленного управления компьютером, включая просмотр содержимого каталогов, перехват всех вводимых с клавиатуры команд, кражу или искажение данных и информации, изменение файлов и содержания полей баз данных.

Другим распространенным типом атак являются действия, направленные на выведение из строя того или иного узла сети. Эти атаки получили название «отказ в обслуживании» (Denial of Service — DoS), и на сегодняшний день известно более сотни различных вариантов этих действий. Выше отмечалось, что выведение из строя узла сети на несколько часов может привести к очень серьезным последствиям. Например, выведение из строя сервера платежной системы банка приведет к невозможности осуществления платежей и, как следствие, к большим прямым и косвенным финансовым и рейтинговым потерям.

Атаки и угрозы такого типа являются наиболее частыми, однако существуют и другие угрозы, которые могут привести к серьезным последствиям. Например, система обнаружения атак RealSecure обнаруживает более 1000 различных событий, влияющих на безопасность и относящихся к внешним атакам.

Американская организация US-CERT (http://www.vnunet.com/vnunet/news/2143314/security-industry-gathers), занимающаяся проблемами в области компьютерной безопасности, предложила использовать стандартные названия для интернет-червей и других вредоносных программ. Члены US-CERT назвали свою программу «Общая классификация вредоносных программ» (CME). Цель программы — не вводить пользователей в заблуждение, используя разные названия для одних и тех же вирусов. Например, червь W32.Zotob.E по классификации Symantec в классификации McAfee называется W32/IRCbot.worm!MS05-039, а Trend Micro называет эту программу WORM_RBOT.CBQ.

Сейчас многие вирусы получают свои названия на основании описания или информации, включенной в код программы их создателями. В новой системе вирусы будут использовать номера CME. Первый вирус получит название CME-1.

Подобная система классификации уже существует для описания уязвимостей в программном обеспечении. Общий идентификатор уязвимостей включает себя порядковый номер и год, в котором уязвимость была выявлена. В идентификатор вирусов не включат дату, потому что пользователи часто неправильно воспринимают эту информацию. Они считают, что уязвимость с ранней датой менее опасна, чем уязвимость, выявленная позже.

Инициаторы предложения о CME допускают использование и старых вирусных имен, но надеются, что их система улучшит обмен информацией между антивирусными разработчиками и антивирусным сообществом в целом. Проект уже поддержали Computer Associates, McAfee, Microsoft, Symantec и F-Secure.

Как надо защищаться?

Общие методики защиты от вирусов в обязательном порядке являются обязательной составной частью политики информационной безопасности предприятия. В соответствующих разделах политики следует обязательно прописывать принципы антивирусной защиты, применяемые стандарты и нормативные документы, определяющие порядок действий пользователя при работе в локальной и внешних сетях, его полномочия, применяемые антивирусные средства. Наборы обязательных правил могут быть достаточно разнообразны, однако можно сформулировать в общем виде следующие правила для пользователей:

- проверять на вирусы все диски CD-RW, ZIP-диски, побывавшие на другом компьютере, все приобретенные не в фирменных магазинах CD и флешки;

- использовать антивирусные программы известных проверенных фирм, регулярно (в идеале — ежедневно) обновлять их базы;

- не выгружать резидентную часть (монитор) антивирусной программы из оперативной памяти компьютера;

- использовать только программы и данные, полученные из надежных источников — чаще всего вирусами бывают заражены пиратские копии программ;

- никогда не открывать файлы, прикрепленные к электронным письмам, пришедшим от неизвестных отправителей, и не заходить на сайты, рекламируемые через спам-рассылки (по данным Лаборатории Касперского, в настоящее время около 90% вирусов распространяются именно таким образом).

Аналогично можно сформулировать несколько общих требований к хорошей антивирусной программе. Такая программа должна:

- обеспечивать эффективную защиту в режиме реального времени — резидентная часть (монитор) программы должна постоянно находиться в оперативной памяти компьютера и производить проверку всех файловых операций (при создании, редактировании, копировании файлов, запуске их на исполнение), сообщений электронной почты, данных и программ, получаемых из Internet;

- позволять проверять все содержимое локальных дисков «по требованию», запуская проверку вручную или автоматически по расписанию или привключении компьютера;

- защищать компьютер даже от неизвестных вирусов — программа должна включать в себя технологии поиска неизвестных вирусов, основанные на принципах эвристического анализа;

- уметь проверять и лечить архивированные файлы;

- давать возможность регулярно (желательно ежедневно) обновлять антивирусные базы (через Internet, с дискет или CD).

Антивирусное программное обеспечение активно разрабатывается во многих странах. Так например, ученые из Национальной лаборатории Sandia (Sandia Corporation) в Ливерморе, Калифорния, запустили более миллиона ядер (kernel) операционной системы Linux в виртуальной среде.

Эксперимент должен помочь в исследовании поведения ботнетов — сетей из миллионов зараженных вредоносным программным обеспечением компьютеров, используемых для разнообразных атак, например, спам-рассылок или DDoS-атак (Distributed Denial of Service). Один из участников проекта Рон Минник (Ron Minnich) объясняет, что реальные сети трудно поддаются анализу из-за географического распределения входящих в них узлов по всему миру. Однако, используя технологию виртуальных машин на суперкомпьютерном кластере Thunderbird, команде ученых удалось запустить виртуальную систему, сравнимую по масштабам с современными ботнетами. Минник с коллегами рассчитывают, что этот исследовательский проект поможет не только понять принципы работы вредоносных сетей, составленных из множества ПК, но попытаться разработать методики их обезвреживания.

В настоящее время в России используются главным образом два проверенных качественных антивирусных пакета: Dr.WEB и «Антивирус Касперского». Каждая из этих продуктов имеет свою линейку, ориентированную на разные сферы применения — для использования на локальных компьютерах, для малого и среднего бизнеса, для крупных корпоративных клиентов, для защиты локальных сетей, для почтовых, файловых серверов, серверов приложений. Оба продукта, безусловно, отвечают всем вышеперечисленным требованиям. Материалы по этим пакетам можно найти на сайтах указанных компаний.

Современные средства биометрической идентификации

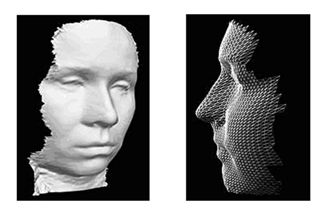

В настоящее время наряду с указанными выше средствами защиты информации в системах и сетях шире применяются биометрические системы безопасности. По данным аналитической компании Frostодин в один») или идентификация (поиск соответствия «один из многих»). Система автоматически оценивает качество изображения для опознания лица и, если необходимо, способна его улучшить. Она также создает изображение лица из сегментов данных, генерирует цифровой код или внутренний шаблон, уникальный для каждого индивидуума (рис. 6.21).

Рис. 6.21. Трёхмерное изображение лица в системе идентификации человека

Трехмерная фотография — новейшая биометрическая технология, созданная отечественными разработчиками около пяти лет назад. Трехмерное фото, занимая всего 5 Кбайт, может быть записано в биометрический паспорт; оно увеличивает точность идентификации личности и повышает надежность автоматической сверки документов. Эксперты отмечают, что уровень распознавания трехмерной фотографии составляет более 90%, тогда как у двухмерного изображения этот показатель редко превышает 50%.

Биометрические технологии призваны обеспечить повышение надежности и эффективности сверки документов, предназначены для электронного документирования (логирования) всех сверок, а также для эффективной и надежной идентификации личности человека в широком спектре ситуаций (рис. 6.22).

Рис. 6.22. Один из авторов книги (В.И.Кияев) проходит биометрический контроль в аэропорту Сан-Франциско

При решении этой задачи возможны два сценария: двойная или тройная верификация. Двойная верификация подразумевает сверку биометрического шаблона, записанного в электронном паспорте или визе, с биометрическими характеристиками проверяемого субъекта.

Тройная верификация, в свою очередь, предполагает дополнительную сверку двух указанных характеристик с шаблоном, хранящимся в общегосударственном регистре биометрических данных. При этом сценарии любая попытка подделки документа становится бессмысленной, поскольку тройная верификация выявит несоответствие с шаблоном, записанным в государственный регистр при выдаче документа.

Еще одна задача, связанная в основном с выдачей паспорта или визы, заключается в проверке того факта, что аналогичный документ не выдавался ранее гражданину с теми же биометрическими данными, но проходившему под другим именем, а также в сверке биометрических данных гражданина с базами данных оперативных и специальных служб. И в том и в другом случае решение задачи предполагает использование биометрических методов в режиме идентификации, при этом размер баз данных может быть очень большим.

Для решения первой задачи (двойной и тройной верификации) допускается использовать любой из трех методов (по фотографии лица, по отпечаткам пальцев или радужной оболочке), которые дают приемлемую точность. Для решения второй задачи (идентификации гражданина по большой базе данных) необходимы комбинированные методы.

По мнению экспертов, наиболее обоснованное решение при внедрении биометрических методов — это первичный сбор и занесение в единый государственный регистр, а также в электронные идентификационные документы как дактилоскопической информации (с двух пальцев), так и двух изображений лица (двухмерного и трехмерного). При этом для решения задачи верификации, подразумевающей сверку документов при пересечении гражданами границ, достаточно комбинированного (2D + 3D) метода распознавания лица. Этот бесконтактный метод обеспечивает максимальную измеряемость биометрической характеристики (иными словами, максимальную скорость верификации и прохода), следовательно, он не замедлит, а ускорит прохождение пассажиропотока через точки контроля.

Точность 3D- и тем более комбинированного метода высока и отвечает всем требованиям в режиме верификации, а также в режиме идентификации с не очень большими (до 10 тыс. человек) оперативными базами данных (пример — список лиц, объявленных в розыск). Кроме того, использование обычной двухмерной фотографии — во-первых, общепринятая практика, во-вторых, позволяет оператору принять окончательное решение или провести визуальное сравнение с несколькими наиболее похожими индивидуумами из базы данных. Благодаря этому можно увеличить размер базы данных для оперативной идентификации до нескольких сотен тысяч человек.

Использование дактилоскопической информации предполагается только в момент проверки личности, до выдачи документа, а также при необходимости задержания гражданина и предъявлении обвинений. Это позволяет повысить уровень защиты данных, ограничив круг лиц, имеющих право доступа к записанной в паспорте дактилоскопической информации, только сотрудниками соответствующих правоохранительных служб.

Источник: intuit.ru

Хакерские утилиты и прочие вредоносные программы

К прочим вредоносным относятся разнообразные программы, которые не представляют угрозы непосредственно компьютеру, на котором исполняются, а разработаны для создания других вирусов или троянских программ, организации DoS-атак на удаленные сервера, взлома других компьютеров и т. п.

К таким программам можно отнести известные:

- DoS, DdoS — сетевые атаки;

- Exploit, HackTool — взломщики удаленных компьютеров. Хакерские утилиты данного класса предназначены для проникновения в удаленные компьютеры с целью дальнейшего управления ими (используя методы троянских программ типа «backdoor») или для внедрения во взломанную систему других вредоносных программ.

- Flooder — «замусоривание» сети. Данные хакерские утилиты используются для «забивания мусором» (бесполезными сообщениями) каналов интернета — IRC-каналов, компьютерных пейджинговых сетей, электронной почты и т. д.

- Constructor — конструкторы вирусов и троянских программ. Конструкторы вирусов и троянских программ — это утилиты, предназначенные для изготовления новых компьютерных вирусов и «троянцев». Известны конструкторы вирусов для DOS, Windows и макро-вирусов. Они позволяют генерировать исходные тексты вирусов, объектные модули, и/или непосредственно зараженные файлы.

- Nuker — фатальные сетевые атаки. Утилиты, отправляющие специально оформленные запросы на атакуемые компьютеры в сети, в результате чего атакуемая система прекращает работу. Используют уязвимости в программном обеспечении и операционных системах, в результате чего сетевой запрос специального вида вызывает критическую ошибку в атакуемом приложении.

- Bad-Joke, Hoax — злые шутки, введение пользователя в заблуждение. К ним относятся программы, которые не причиняют компьютеру какого-либо прямого вреда, однако выводят сообщения о том, что такой вред уже причинен, либо будет причинен при каких-либо условиях, либо предупреждают пользователя о несуществующей опасности. К «злым шуткам» относятся, например, программы, которые «пугают» пользователя сообщениями о форматировании диска (хотя никакого форматирования на самом деле не происходит), детектируют вирусы в незараженных файлах, выводят странные вирусоподобные сообщения и т. д. — в зависимости от чувства юмора автора такой программы.

- FileCryptor, PolyCryptor — скрытие от антивирусных программ. Хакерские утилиты, использующиеся для шифрования других вредоносных программ с целью скрытия их содержимого от антивирусной проверки.

- PolyEngine — полиморфные генераторы. Полиморфные генераторы не являются вирусами в прямом смысле этого слова, поскольку в их алгоритм не закладываются функции размножения, т. е. открытия, закрытия и записи в файлы, чтения и записи секторов и т. д. Главной функцией подобного рода программ является шифрование тела вируса и генерация соответствующего расшифровщика.

- VirTool — утилиты, предназначенные для облегчения написания компьютерных вирусов и для их изучения в хакерских целях.

Источник: studopedia.ru

Какова пропускная способность шины памяти 64 бита а частота 533

Уроки 64 — 67

Повторение. Подготовка к ЕГЭ. Тесты по темам курса «Информатика и ИКТ»

Тема 2. Устройство компьютера и программное обеспечение

Тема 2. Устройство компьютера и программное обеспечение

Устройство компьютера и программное обеспечение

1. На выполнение экзаменационной работы в форме тестов по курсу «Информатика и ИКТ» отводится 4 часа (240 минут), включая работу на компьютере.

2. Тесты включают 160 заданий, которые делятся на 4 части (А, В, С и D), аналогично единому государственному экзамену (ЕГЭ):

• Часть А (ВО — выборочный ответ). Задание считается выполненным, если учащийся записал номер верного варианта ответа.

• Часть В (КО — краткий ответ). Задание с кратким ответом считается выполненным, если учащийся дал ответ (число, значение переменной, путь к файлу или логическое значение выражения), соответствующий верному варианту ответа.

• Часть С (РО — развернутый ответ). Задание с развернутым ответом считается выполненным, если учащийся правильно записал последовательность преобразований логического выражения или программу.

• Часть D (ПЗ — практическое задание). Практическое задание считается выполненным, если файл задания, сохраненный учащимся, соответствует заданному эталону.

3. Тесты распределены по темам курса «Информатика и ИКТ».

4. Установлены следующие уровни сложности заданий:

П — повышенный,

5. Практические задания должны выполняться на базе классов современных компьютеров с установленными операционной системой Windows 95/98/Ме/2000/ХР/Vista/7/8/8.1/10, интегрированными офисными приложениями Microsoft Office или OpenOffice, системами программирования (например, VisualStudio 2005 Express Edition и Delphi), графическим редактором (например, GIMP) и системой компьютерного черчения КОМПАС.

6. Файлы-задания, необходимые для выполнения практических заданий, размещены на диске Windows-CD в папке ..Test.

2.1. Устройство компьютера

2.1.1. Драйвер — это:

1) устройство компьютера;

2) компьютерный вирус;

3) программа, обеспечивающая работу устройства компьютера;

4) антивирусная программа.

2.1.2. При выключении компьютера вся информация теряется:

1) на гибком диске;

2) на жестком диске;

3) на CD-ROM диске;

4) в оперативной памяти.

2.1.3. Программа может управлять работой компьютера, если она находится:

1) на гибком диске;

2) на жестком диске;

3) на CD-ROM диске;

4) в оперативной памяти.

2.1.4. Процессор обрабатывает информацию, представленную:

1) в десятичной системе счисления;

2) на языке программирования высокого уровня;

3) на алгоритмическом языке;

4) на машинном языке (в двоичном коде).

2.2. Безопасность и технические условия эксплуатации

2.2.1. В целях сохранения информации жесткие магнитные диски необходимо оберегать от:

1) пониженной температуры;

2) царапин;

3) света;

4) ударов при установке.

2.2.2. В целях сохранения информации гибкие магнитные диски необходимо оберегать от:

1) пониженной температуры;

2) магнитных полей;

3) света;

4) перепадов атмосферного давления.

2.2.3. В целях сохранения информации оптические CD- и DVD-диски необходимо оберегать от:

1) пониженной температуры;

2) магнитных полей;

3) света;

4) загрязнений.

2.2.4. В целях сохранения нормальной работоспособности модули оперативной памяти необходимо оберегать от:

1) электростатических зарядов при установке;

2) магнитных полей;

3) света;

4) загрязнений.

2.3. Операционная система: назначение и функциональные возможности

2.3.1. Операционная система — это:

1) программа, обеспечивающая управление базами данных;

2) антивирусная программа;

3) программа, управляющая работой компьютера;

4) система программирования.

2.3.2. Процесс загрузки операционной системы представляет собой:

1) копирование файлов операционной системы с гибкого диска на жесткий диск;

2) копирование файлов операционной системы с CD- диска на жесткий диск;

3) последовательную загрузку файлов операционной системы в оперативную память ;

4) копирование содержимого оперативной памяти на жесткий диск.

2.3.3. Системный диск необходим для:

1) загрузки операционной системы;

2) хранения важных файлов;

3) систематизации файлов;

4) лечения компьютера от вирусов.

2.3.4. В логический раздел диска одновременно может быть установлено:

1) несколько различных операционных систем;

2) несколько копий одной операционной системы;

3) только одна операционная система;

4) фрагменты различных операционных систем.

2.4. Архитектура компьютера

2.4.1. Какова пропускная способность системной шины (с точностью до целых), если ее разрядность составляет 64 бита, а частота — 1066 МГц?

2.4.2. Какова пропускная способность шины памяти (с точностью до целых), если ее разрядность составляет 64 бита, а частота — 533 МГц?

2.4.3. Какова пропускная способность шины AGP (с точностью до целых), если ее разрядность составляет 32 бита, а частота — 528 МГц?

2.4.4. Какова пропускная способность шины PCI (с точностью до целых), если ее разрядность составляет 64 бита, а частота — 66 МГц?

2.5. Файлы и файловые системы

2.5.1. Файл — это:

1) единица измерения количества информации;

2) программа или данные на диске, имеющие имя;

3) программа в оперативной памяти;

4) текст, распечатанный на принтере.

2.5.2. При полном форматировании гибкого диска:

1) стираются все данные;

2) производится только очистка каталога диска;

3) диск становится системным;

4) производится дефрагментация размещения файлов на диске.

2.5.3. Разные файлы могут иметь одинаковые имена, если они:

1) имеют разные объемы;

2) созданы в различные дни;

3) созданы в различное время суток;

4) хранятся в разных папках.

2.5.4. Информационный объем файла на гибком диске не может быть меньше, чем:

1) размер сектора диска;

2) 1 бит;

3) 1 байт;

4) 1 Кбайт.

2.6. Путь к файлу

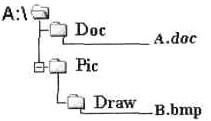

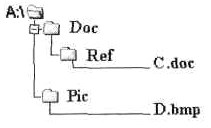

2.6.1. Записать полное имя файла B.bmp (включая путь к файлу) в иерархической файловой системе, изображенной на рисунке.

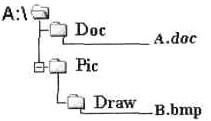

2.6.4. Записать полное имя файла D.bmp (включая путь к файлу) в иерархической файловой системе, изображенной на рисунке.

2.7. Защита информации

2.7.1. Отличительной особенностью компьютерных вирусов от других вредоносных программ является :

1) проникновение на компьютер по компьютерным сетям;

2) способность к размножению (самокопированию);

3) воровство информации;

4) сетевые атаки.

2.7.2. Отличительной особенностью сетевых червей от других вредоносных программ является:

1) проникновение на компьютер по компьютерным сетям;

2) способность к размножению (самокопированию);

3) воровство информации;

4) сетевые атаки.

2.7.3. Отличительной особенностью троянских программ от других вредоносных программ является:

1) проникновение на компьютер по компьютерным сетям;

2) способность к размножению (самокопированию);

3) воровство информации;

4) сетевые атаки.

2.7.4. Отличительной особенностью хакерских утилит от других вредоносных программ является:

1) проникновение на компьютер по компьютерным сетям;

2) способность к размножению (самокопированию);

3) воровство информации;

4) сетевые атаки.

Следующая страница Тема 3. Алгоритмизация и программирование

Контрольная работа № 1 по теме «Компьютер как средство автоматизации информационных процессов»

КОНТРОЛЬНАЯ РАБОТА № 1 ПО ТЕМЕ

«КОМПЬЮТЕР КАК СРЕДСТВО АВТОМАТИЗАЦИИ ИНФОРМАЦИОННЫХ ПРОЦЕССОВ»

3) программа, обеспечивающая работу устройства компьютера;

2. При выключении компьютера вся информация теряется:

3. В целях сохранения информации жёсткие магнитные диски необходимо оберегать от:

4. Процесс загрузки операционной системы представляет собой:

1) Копирование файлов операционной системы с гибкого диска на жесткий диск;

2) Копирование файлов операционной системы с CD-диска на жесткий диск;

3) Последовательную загрузку файлов операционной системы в оперативную память;

4) Копирование содержимого оперативной памяти на жёсткий диск.

5. Разные файлы могут иметь одинаковые имена, если они:

2) Созданы в различные дни;

3) Созданы в различное время суток;

4) Хранятся в разных папках.

6. Отличительной особенностью сетевых червей от других вредоносных программ является:

1) Проникновение на компьютер по компьютерным сетям;

2) Способность к размножению (самокопированию);

7. Какова пропускная способность системной шины (с точностью до целых), если её разрядность составляет 64 бита, а частота — 1066 МГц?

|

9. Для групповых операций с файлами используются маски имён файлов. Маска представляет собой последовательность букв, цифр и прочих допустимых в именах файлов символов, в которых также могут встречаться следующие символы:

Символ «?» (вопросительный знак) означает ровно один произвольный символ.

Символ «*» (звёздочка) означает любую последовательность символов произвольной длины, в том числе «*» может задавать и пустую последовательность. Запишите, какое из указанных имён файлов удовлетворяет маске ?ba*r.txt: bar. txt, obar. txt, obar. xt, obarr. txt.

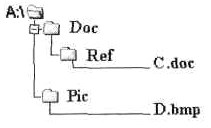

10. Ученик работал в каталоге А:Школа11Иванов. Учитель сказал ему: «Перейдите в дереве каталогов на уровень выше, спуститесь в подкаталог Информатика и откройте файл Урок2». Каково полное имя файла, который должен был открыть ученик? Изобразите дерево каталогов.

КОНТРОЛЬНАЯ РАБОТА № 1 ПО ТЕМЕ

«КОМПЬЮТЕР КАК СРЕДСТВО АВТОМАТИЗАЦИИ ИНФОРМАЦИОННЫХ ПРОЦЕССОВ»

1. Процессор обрабатывает информацию, представленную:

1) в десятичной системе счисления;

2) на языке программирования высокого уровня;

3) на алгоритмическом языке;

4) на машинном языке (в двоичном коде).

2. Программа может управлять работой компьютера, если она находится:

3. В целях сохранения информации оптические CD — и DVD-диски необходимо оберегать от:

4. Операционная система — это:

1) программа, обеспечивающая управление базами данных;

3) программа, управляющая работой компьютера;

4) система программирования.

5. Информационный объём файла на гибком диске не может быть меньше, чем:

6. Отличительной особенностью компьютерных вирусов от других вредоносных программ является:

1) проникновение на компьютер по компьютерным сетям;

2) способность к размножению (самокопированию);

7. Какова пропускная способность шины памяти (с точностью до целых), если её разрядность составляет 64 бита, а частота — 533 МГц?

|

9. Для групповых операций с файлами используются маски имён файлов. Маска представляет собой последовательность букв, цифр и прочих допустимых в именах файлов символов, в которых также могут встречаться следующие символы:

Символ «?» (вопросительный знак) означает ровно один произвольный символ.

Символ «*» (звёздочка) означает любую последовательность символов произвольной длины, в том числе «*» может задавать и пустую последовательность. Запишите, какое из указанных имён файлов удовлетворяет маске ?hel*lo.c?*: hello. c, hello. cpp, hhelolo. cpp, hhelolo. c.

10. Ученик работал в каталоге А:Школа8Петров. Учитель сказал ему: «Перейдите в дереве каталогов на уровень выше, спуститесь в подкаталог Физика и откройте файл Урок12». Каково полное имя файла, который должен был открыть ученик? Изобразите дерево каталогов.

Контрольная работа для 11 класса

КОНТРОЛЬНАЯ РАБОТА № 1 ПО ТЕМЕ

«КОМПЬЮТЕР КАК СРЕДСТВО АВТОМАТИЗАЦИИ ИНФОРМАЦИОННЫХ ПРОЦЕССОВ»

программа, обеспечивающая работу устройства компьютера;

При выключении компьютера вся информация теряется:

В целях сохранения информации жёсткие магнитные диски необходимо оберегать от:

Процесс загрузки операционной системы представляет собой:

Копирование файлов операционной системы с гибкого диска на жесткий диск;

Копирование файлов операционной системы с CD -диска на жесткий диск;

Последовательную загрузку файлов операционной системы в оперативную память;

Копирование содержимого оперативной памяти на жёсткий диск.

Разные файлы могут иметь одинаковые имена, если они:

Созданы в различное время суток;

Отличительной особенностью сетевых червей от других вредоносных программ является:

Проникновение на компьютер по компьютерным сетям;

Способность к размножению (самокопированию);

Какова пропускная способность системной шины (с точностью до целых), если её разрядность составляет 64 бита, а частота — 1066 МГц?

Для групповых операций с файлами используются маски имён файлов. Маска представляет собой последовательность букв, цифр и прочих допустимых в именах файлов символов, в которых также могут встречаться следующие символы:

Символ «?» (вопросительный знак) означает ровно один произвольный символ.

Символ «*» (звёздочка) означает любую последовательность символов произвольной длины, в том числе «*» может задавать и пустую последовательность. Запишите, какое из указанных имён файлов удовлетворяет маске ? ba * r . txt : bar . txt , obar . txt , obar . xt , obarr . txt .

Ученик работал в каталоге А:Школа11Иванов. Учитель сказал ему: «Перейдите в дереве каталогов на уровень выше, спуститесь в подкаталог Информатика и откройте файл Урок2». Каково полное имя файла, который должен был открыть ученик? Изобразите дерево каталогов.

КОНТРОЛЬНАЯ РАБОТА № 1 ПО ТЕМЕ

«КОМПЬЮТЕР КАК СРЕДСТВО АВТОМАТИЗАЦИИ ИНФОРМАЦИОННЫХ ПРОЦЕССОВ»

Процессор обрабатывает информацию, представленную:

в десятичной системе счисления;

на языке программирования высокого уровня;

на машинном языке (в двоичном коде).

Программа может управлять работой компьютера, если она находится:

В целях сохранения информации оптические CD — и DVD -диски необходимо оберегать от:

Операционная система — это:

программа, обеспечивающая управление базами данных;

программа, управляющая работой компьютера;

Информационный объём файла на гибком диске не может быть меньше, чем:

Отличительной особенностью компьютерных вирусов от других вредоносных программ является:

проникновение на компьютер по компьютерным сетям;

способность к размножению (самокопированию);

Какова пропускная способность шины памяти (с точностью до целых), если её разрядность составляет 64 бита, а частота — 533 МГц?

З

аписать полное имя файла D . bmp (включая путь к файлу) в иерархической файловой системе, изображённой на рисунке.

Для групповых операций с файлами используются маски имён файлов. Маска представляет собой последовательность букв, цифр и прочих допустимых в именах файлов символов, в которых также могут встречаться следующие символы:

Символ «?» (вопросительный знак) означает ровно один произвольный символ.

Символ «*» (звёздочка) означает любую последовательность символов произвольной длины, в том числе «*» может задавать и пустую последовательность. Запишите, какое из указанных имён файлов удовлетворяет маске ? hel * lo . c ?*: hello . c , hello . cpp , hhelolo . cpp , hhelolo . c .

Ученик работал в каталоге А:Школа8Петров. Учитель сказал ему: «Перейдите в дереве каталогов на уровень выше, спуститесь в подкаталог Физика и откройте файл Урок12». Каково полное имя файла, который должен был открыть ученик? Изобразите дерево каталогов.

- Свежие записи

- Нужно ли менять пружины при замене амортизаторов

- Скрипят амортизаторы на машине что делать

- Из чего состоит стойка амортизатора передняя

- Чем стянуть пружину амортизатора без стяжек

- Для чего нужны амортизаторы в автомобиле

Источник: fasad-adelante.ru