Защита программного продукта — это комплекс мер, которые направлены на защиту программного продукта от несанкционированного приобретения, использования, распространения, коррекции, изучения и формирования аналогов.

Введение

Программные продукты, как и компьютерные базы данных, считаются предметом интеллектуального труда профессионалов высокой квалификации. Процесс формирования и реализации программных продуктов характерен наличием существенных материальных и трудовых затрат, и он базируется на применении наукоемких технологий и инструментов, требующих использования соответствующего уровня дорогостоящей вычислительной техники.

Это все подразумевает необходимость принятия мер, защищающих интересы разработчиков программных продуктов и проектировщиков компьютерных баз данных от несанкционированного их использования. Программное обеспечение выступает как объект защиты также и по причине сложности и трудоемкости восстановления его работоспособности, а также по той причине, что оно является основой информационных систем.

Как взламывают игры и сколько зарабатывают: xatab, RELOADED, cpy.

Сдай на права пока

учишься в ВУЗе

Вся теория в удобном приложении. Выбери инструктора и начни заниматься!

Защита программного продукта

Защита программных продуктов призвана реализовать осуществление следующих целей:

- Пресечение возможности несанкционированного доступа к программным продуктам или их преднамеренного разрушения и хищения.

- Блокировка возможности несанкционированного копирования (тиражирования) программных продуктов.

Программным продуктам и базам данных необходимо обеспечить защиту от следующих возможных зловредных воздействий:

- людей, способных похитить машинные носители и документацию программных продуктов, нарушить работоспособность программного продукта и т. д;

- аппаратных средств, которые при подключении к компьютеру способны считывать программы и данные или их физически уничтожить;

- специальных программ, которые способны привести программный продукт или базу данных в нерабочее состояние (к примеру, вирусное заражение), а также способны обеспечить несанкционированное копирование программного продукта и базы данных и так далее.

Наиболее простым и доступным методом защиты программного продукта и базы данных может считаться ограничение доступа. Контроль доступа к программному продукту и базе данных может быть организован следующими методами:

«Защита программного продукта»

Готовые курсовые работы и рефераты

Решение учебных вопросов в 2 клика

Помощь в написании учебной работы

- Установка парольной защиты программного продукта при его пуске.

- Применение ключевой дискеты для запуска программного продукта.

- Введение ограничений для программных продуктов или данных, функций обработки, которые доступны пользователям и другие.

Можно также использовать и криптографические способы защиты информации баз данных или основных программных модулей.

Программные системы защиты от несанкционированного копирования способны предотвратить нелицензионное использование программных продуктов и баз данных. Программа начинает исполняться лишь после того, как будет опознан некоторый уникальный не копируемый ключевой элемент. В качестве такого ключевого элемента можно использовать:

Как делают ЧИТЫ

- дискету, на которой записан не подлежащий копированию ключ,

- некоторые характеристики аппаратного обеспечения компьютера,

- специализированное устройство (электронный ключ), которое подключается к компьютеру и служит для выдачи опознавательного кода.

Программные системы защиты от копирования программных продуктов реализуют следующие функции:

- осуществление идентификации среды, из которой будет запущен программный продукт,

- установка соответствия среды, из которой была запущена программа, той среде, для которой имеется разрешение санкционированного запуска,

- реагирование необходимым образом на запуск из несанкционированной среды,

- регистрация санкционированного копирования.

Идентификация среды компьютера может быть обеспечена следующими методами:

- закреплением местоположения программного продукта на жестком магнитном диске (так называемые неперемещаемые программы),

- привязкой к номеру BIOS (расчет и запоминание, а затем проверка при запуске контрольной суммы системы),

- привязкой к аппаратному (электронному) ключу, который должен вставляться в порт ввода-вывода, и другие.

Существуют также и правовые методы защиты программных продуктов и баз данных, которые состоят из следующих моментов:

- патентной защиты,

- использование закона о производственных секретах,

- использование лицензионных соглашений и контрактов,

- соблюдение закона об авторских правах.

Существуют две категории авторских прав, а именно:

- экономические права, которые предоставляют их обладателям право на получение экономических выгод от продажи или применения программных продуктов и баз данных.

- моральные права, которые обеспечивают защиту личности автора в его произведении.

В ряде цивилизованных стран несанкционированное копирование программ с целью продажи или бесплатного распространения определяется как государственное преступление, и может караться штрафом или даже тюремным заключением. Однако, к сожалению, само по себе авторское право не способно обеспечить защиту новой идеи, концепции, методологии и технологии разработки программных продуктов, что означает необходимость дополнительных мер их защиты. Патентная защита может установить приоритет в проектировании и применении новых подходов или методов, использованных при разработке программного продукта, удостоверяет их оригинальность.

Статус производственного секрета для программного продукта способен ограничить круг лиц, которые знакомы или допущены к его эксплуатации, а также может определить меру их ответственности за разглашение секретов. К примеру, применяется парольный доступ к программе или базе данных, вплоть до паролей на использование отдельных режимов работы, таких как, чтение, запись, корректировка и тому подобное. Программные продукты, как любые материальные объекты большой стоимости, следует охранять от кражи и преднамеренных разрушений.

Источник: spravochnick.ru

Современные технологии защиты программ: что выбрать разработчику?

Согласно исследованиям IDC, уровень пиратства в России в 2009 г. составил 67%. Несмотря на то что эта цифра каждый год снижается, для производителей коммерческого программного обеспечения это означает огромную недополученную прибыль.

Многие крупные производители софта предпочитают бороться с пиратством организационными и юридическими мерами. Компания Adobe не так давно отрапортовала, что скорость закрытия нелегальных раздач ее ПО на «торрент-трекерах» составила рекордные 26 секунд.

А скандально известное «дело Поносова» о нелегальной установке в заурядной сельской школе ПО от Microsoft — лишь одно из множества дел о нарушении авторских прав, рассматривавшихся в российских судах за последнее десятилетие. Однако мониторинг торрент-трекеров и показательные судебные процессы — лишь часть большого комплекса мер по защите интеллектуальной собственности. В большинстве случаев наиболее надежными и эффективными остаются технические способы защиты, но для успешного противостояния всем угрозам разработчики коммерческого ПО должны озаботиться вопросами информационной безопасности еще на старте разработки нового продукта. А вопросов здесь по большому счету два: как защитить свои ноу-хау и как противостоять нелегальному копированию?

Защита от копирования

Методы защиты софта от нелегального копирования развивались и эволюционировали последние 30 лет. В эпоху, когда не было Интернета, сканеры и ксероксы являлись экзотической редкостью, а операционные системы были однозадачными, производители компьютерных игрушек привязывали свой софт к поставляемому с ним печатному мануалу.

В какие-то моменты использования программы требовалось найти что-то в руководстве пользователя. Когда этот метод потерял актуальность, стали использоваться более продвинутые технические методы (например, ключевые дискеты). Использовались искусственно созданные сбойные секторы дискет, нестандартное форматирование и «плавающие» биты.

И хотя некоторые производители (например, российская компания ABBYY) использовали этот метод защиты вплоть до недавнего времени, на смену им пришли новые технологии. Недорогой софт, выпускаемый в промышленных масштабах (особенно компьютерные игры), проще всего защищать, привязывая к носителю (CD- или DVD-дискам).

Там используются, по сути, те же методы, которыми раньше защищали дискеты: нестандартное форматирование, сбойные секторы на диске, специально закодированный таким образом ключ. В качестве дополнительной меры защиты в системе может устанавливаться специальный защищенный драйвер, призванный бороться с различными эмуляторами. Этот метод защиты сравнительно дешев и подходит для широко тиражируемых продуктов. К ограничениям можно отнести не самую высокую степень защиты и неудобство, вызванное привязкой к физическому носителю.

Электронные ключи

Для защиты более дорогого программного обеспечения применяются электронные ключи или интернет-активация с привязкой к оборудованию. Электронные ключи выигрывают здесь с точки зрения защищенности: в отличие от ключевой дискеты или привязки к CD, электронный ключ в домашних условиях невозможно скопировать, а изучить «внутренности» довольно затруднительно без специального оборудования.

Кроме того, современные микропроцессоры в электронных ключах позволяют шифровать трафик между ключом и защищенным приложением криптографическим алгоритмом на одноразовых сессионных ключах, что уничтожает возможность применения целого класса эмуляторов. При использовании этого метода защиты надо понимать, что благодаря технологиям современных ключей можно построить очень эффективную и взломостойкую защиту, но для этого нужно проектировать защиту вместе с проектированием архитектуры самого приложения. Отдельной строкой идут электронные ключи с возможностью загрузки внутрь произвольного пользовательского кода. Если при разработке приложения хотя бы часть уникальных алгоритмов приложения перенести в такой ключ, а оставшуюся «снаружи» часть приложения заставить постоянно общаться с ключом с помощью асимметричной криптографии (например, в ключ периодически посылаются произвольные данные для выполнения электронно-цифровой подписи), то можно выстраивать защиту с гарантированной взломостойкостью.

Интернет-активация

Неудобство распространения физических носителей и электронных ключей, а также развитие Интернета и цифровой дистрибуции привели к взрывному росту популярности различных методов онлайн-защиты. Компания Microsoft с 1999 г. начала применять интернет-активацию в большинстве своих продуктов, и вот уже более 10 лет сотни миллионов копий (а может, и миллиарды) ее программного обеспечения успешно защищаются таким образом.

Суть защиты состоит в том, что приложение вычисляет параметры оборудования, на которое оно установлено (серийные номера материнской платы, процессора и т.д.), в зашифрованном виде пересылает их на сервер активации, и после получения ключа приложение начинает работать в полную силу, но оказывается привязанным к «железу», куда оно установлено. Преимуществ у онлайн-защиты множество.

Например, отсутствие физических носителей, что означает как отсутствие проблем с пересылкой электронных ключей и дисков, так и невозможность их механических поломок. Также можно отметить относительную дешевизну внедрения и поддержки этого метода защиты и, конечно, возможность широкой цифровой дистрибуции и «мгновенной» покупки ПО из любой точки Земли. Однако стойкость всех вышеперечисленных методов защиты упирается в сложность реверсинга приложения и его технологий привязки к диску, электронному ключу или онлайн-активации. Поэтому крайне необходимо защитить приложение не только от копирования, но и от изучения и отладки.

Обфускация кода

Несмотря на то что ассемблер современных процессоров не так прост для понимания. как высокоуровневый C-код, опытный взломщик с большой долей вероятности сможет при наличии времени и сил воспроизвести любые алгоритмы в приложении, включая и те, что обеспечивают защиту от копирования. И если где-то существует заблуждение, что сама по себе компиляция в машинный код — это уже хорошая защита, то в современном мире это не так, не говоря уже о том, что множество технологий не предусматривают компиляции в машинный код, а анализировать байт-код или промежуточное представление куда легче (например, .NET, Java или ActionScript).

Здесь на помощь приходят технологии обфускации (запутывания) кода. Обфускация может выполняться на разных уровнях в зависимости от языка. Для Web-технологий (например, клиентского JavaScript) есть возможность только запутывания исходного кода. Если речь о языке с компиляцией в некий промежуточный код (например, у Java или .NET), то обфусцируется этот код. Но на сегодняшний день в большинстве своем коммерческий софт пишется на классических языках (например, С) и компилируется в машинный код, в связи с чем встает задача обфускации машинного кода.

Псевдокод и полиморфные технологии

Любая обфускация на уровне машинного кода уменьшает скорость выполнения программы. Ведь в лучшем случае для запутывания кода приходится добавлять туда ненужные инструкции (не влияющие, впрочем, на результат). А для более продвинутой защиты используется технология так называемого псевдокода.

Там для обычного x86-процессора разрабатывается некий псевдоязык, оперирующий совершенно другими командами и логическими конструкциями, после чего исходный код защищенного приложения инструкция за инструкцией преобразуется в псевдокод. Для выполнения этого псевдокода генерируется «виртуальная машина», которая на лету преобразовывает команды псевдокода в машинные инструкции и исполняет их.

Результат остается тот же, но код приложения меняется до неузнаваемости, и «отреверсить» искомые алгоритмы защищенного приложения можно лишь после вскрытия всей логики псевдокода. Для повышения стойкости псевдокода могут использоваться полиформные технологии. Это означает, что псевдокод каждый раз новый, и виртуальная машина для его исполнения тоже генерируется моментально на лету. Эти технологии сами по себе не защищают приложение от нелегального копирования, но позволяют надежно скрыть алгоритмы и ноу-хау разработчика, а также прочие важные места программы (вроде того, где осуществляется обмен с электронным ключом или процедура проведения и проверки онлайн-активации).

Перспективы

За последние 30 лет появлялись и погибали различные технологии. И сейчас многим кажется, что с развитием Интернета и цифровой дистрибуции право на существование имеет только онлайн-активация для защиты от копирования и обфускация кода для защиты от реверсинга. Однако есть и противоположная тенденция — развитие рынка SaaS и переход приложений в «облако».

Если считать эту тенденцию потенциальным победителем, то защита вообще никому не нужна, ведь приложение не распространяется. Для «облаков» важна аутентификация, безопасность передачи данных и доступность сети.

Выбирая защиту для своего программного продукта, необходимо учитывать множество факторов: каналы дистрибуции (физические или цифровые), стоимость защиты, требования к надежности и отказоустойчивости. В некоторых случаях приложению вполне допустимо «уйти в облако», где защита осуществляется организационными мерами, но уже не обойтись без надежной аутентификации.

Если же софт распространяется вместе с оборудованием (например, кассовые аппараты, терминалы и т.д.), то электронный ключ — это лучший и практически единственный вариант защиты. Электронные ключи (особенно с загружаемым кодом) незаменимы при защите особо ценного ПО с уникальными ноу-хау.

Если приложение стоит десятки тысяч долларов, то экономить на защите не стоит, да и проблема физического распространения не столь актуальна — такое ПО зачастую внедряется армией консультантов и всегда есть «физический» контакт с клиентом. В остальных же случаях для тиражного и недорого софта технология онлайн-активации — это наиболее современное, надежное и относительно недорогое средство защиты. Исключением является ситуация, когда продажи осуществляются через партнерскую сеть. Софтверные лицензии не так хорошо защищают от мошенничества со стороны партнеров, электронные ключи же решают эту проблему полностью. Нельзя одну и ту же «железку» дать двум разным клиентам.

Источник: www.guardant.ru

Как обеспечить безопасность приложения? 8 ответов от безопасников

Обеспечить безопасность приложения сложнее, чем может показаться. Уже не так эффективны SQL-инъекции и брутфорс, мы думаем, что за привязкой мобильных устройств и двухэтапной аутентификацией нам ничто не грозит.

А так ли это на самом деле?

Какие уязвимости можно найти в приложении?

Ещё живут различные инъекции (SQL, NoSQL, LDAP, OS, XML, XQuery, XPath, XSLT), LFI-уязвимости, закладки (внедрённые в код функции, которые срабатывают в определённый момент), слабые алгоритмы шифрования, небезопасная работа с логами и cookie, а также утечка информации через социнжиниринг.

Самые опасные уязвимости веб-приложений можно посмотреть на странице OWASP Top Ten, которая регулярно обновляется.

И это лишь вершина айсберга.

Правда ли, что львиная доля атак приходится на бреши в механизмах аутентификации?

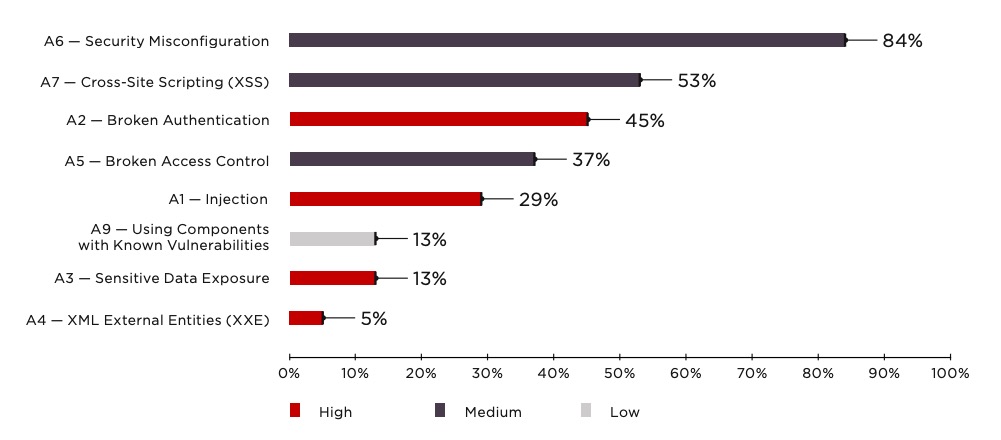

Согласно статистике Positive Technologies, наиболее часто встречающиеся уязвимости веб-приложений за 2019 год связаны с неправильной настройкой безопасности. А вот самому высокому риску подвержены сайты со слабой аутентификацией. Такая проблема была обнаружена в 45% исследованных веб-приложений:

Почти треть таких уязвимостей обусловлена неограниченным количеством попыток войти в аккаунт. Аутентификация только по паролю является тем фактором, который способствует наибольшему количеству атак посредством перебора комбинаций «логин/пароль». Требования к возрасту и сложности пароля, которые раньше были «золотым стандартом», теперь подрывают безопасность. Согласно рекомендациям NIST, организациям следует перейти на многофакторную аутентификацию, если они ещё этого не сделали.

Критически важным элементом безопасности сервиса является система регистрации и аутентификации пользователей. В большинстве случаев вам лучше не делать её с нуля и тем более не использовать пароль как фактор аутентификации. Лучше возложить вообще всю эту функцию на сторонний сервис, например популярную соцсеть или цифровую экосистему.

Тарас Иващенко , руководитель группы продуктовой безопасности Ozon

Обеспечение безопасности приложения — это задача безопасников?

Не совсем, ведь уже на стадии разработки нужно обращать внимание на очевидные уязвимости.

Разработчик должен с первой редакции сайта или приложения заложить основные инструменты защиты данных пользователя, например Web Application Firewall. В дальнейшем, с выходом патчей, закрывать появляющиеся уязвимости. В идеальной ситуации разработчик должен либо самостоятельно, либо с привлечением дополнительных специалистов тестировать продукт на проникновение, раз за разом применяя популярные методы взлома и после анализируя полученный результат.

Иван Деревцов , руководитель отдела информационной безопасности в АТОЛ

Что включает в себя обеспечение безопасности приложения?

Это все меры, в том числе и те, которые предшествуют этапу разработки:

- Корректная постановка цикла разработки и деплоя. Это также включает выбор релевантного подхода к разработке (Agile/Waterfall), применение лучших практик DevOps, использование доверенного серверного оборудования.

- В команде должен быть один или несколько специалистов, которые отвечают за информационную безопасность.

- Сформированная модель угроз безопасности — метрики, которые нужно постоянно отслеживать, особенно при каждом обновлении или изменении внешних факторов. Стоит понимать, что модели угроз будут разными для разных приложений.

- Использование технических средств анализа защищённости кода.

- Использование защищённой среды разработки.

Application security — сложная задача, особенно в больших командах. Здесь важна грамотная работа архитекторов, которая предусмотрит механизмы безопасности для каждого из «кирпичиков» проекта, тем самым обеспечивая многоуровневую защиту продукта.

Алексей Кузнецов , руководитель направления анализа защищённости BI.ZONE

Какими бывают технические средства анализа защищённости кода?

Основной пласт анализаторов включает в себя:

- Статические — это анализаторы исходного кода на базе механизма статического анализа (SAST). Проверка происходит без запуска самой программы на промежуточных этапах разработки или на этапе сборки. К SAST-решениям относятся Synopsys, AppScan, Checkmarks, Veracode, Appercut, Application Inspector, Micro Focus.

- Динамические — применяются к готовому коду и ориентированы в основном на веб-приложения. Работают на базе динамического тестирования безопасности (DAST) через подачу URL-адреса в автоматический сканер.

- Интегрированные в CI (Continuous Integration) — сканируют статический и динамический код.

- Инструменты пентестера.

Как создать защищённую среду разработки?

Стоит помнить, что обеспечить безопасность приложения можно только комплексно, поэтому уделяйте внимание каждому из этапов:

- Сегментировать сеть и организовать управление сетевыми проходами.

- Настроить права доступа для каждой роли.

- Хранить пароли в хешированном виде с применением так называемой соли.

- Организовать защищённый удалённый доступ.

- Управлять обновлениями.

- Мониторить и документировать.

- Обезличивать важные данные при работе с БД в тестовом режиме.

На что должен обращать внимание разработчик, чтобы защитить приложение от взлома?

Позаботиться о безопасности сервиса лучше на самых ранних этапах его разработки. В этом помогут проекты от сообщества OWASP, например руководства «Проактивная защита: Топ-10 требований OWASP» (набор практик для изначального повышения безопасности приложения) и рейтинг 10 самых опасных угроз безопасности веб-приложений OWASP Top 10. Также важным является включение безопасности как составляющей цепочки CI/CD вашего приложения, например использование SAST и DAST-решений. Причём необязательно сразу покупать и внедрять коммерческие решения, ведь существуют и вполне достойные варианты из мира свободного ПО.

Тарас Иващенко , руководитель группы продуктовой безопасности Ozon

По моему опыту, один из главных шагов к безопасности приложения — это ограничение функциональности для каждого пользователя по принципу need-to-know. Этот принцип возник в военной среде, однако полезен и в разработке: соблюдая его, вы не даёте пользователю получать больше информации, чем ему нужно.

Не менее важны процессы код-ревью и независимого анализа защищённости.

Для второго можно привлекать собственную команду безопасности, обращаться в специализированные компании или добавить приложение в программу bug bounty, чтобы сотни исследователей со всего мира непрерывно искали за вас баги.

Также важно изучать уязвимости чужого кода, который вы вносите в проект: посмотрите issue на GitHub, проверьте продукт в базе уязвимостей. Есть замечательный проект наших коллег Vulners, который агрегирует данные по существующим уязвимостям из различных источников.

Алексей Кузнецов , руководитель направления анализа защищённости BI.ZONE

На заключительных этапах разработки не будет лишним позаботиться о защите кода от чтения и дизассемблирования. Здесь тоже имеются проверенные временем методики: от простой обфускации до применения ассемблерных вставок и продвинутых средств защиты от отладчиков. Вообще, хорошей практикой является «чистка» кода перед отправкой его в продакшн.

Пользователю ведь никак не помогут комментарии, объясняющие, как работает тот или иной вызов либо функция. А вот для атакующего это большое подспорье при анализе продукта. Кроме того, следует избегать прописывания различных конфиденциальных данных внутри самого кода. Например, не рекомендуется встраивать ссылки с данными авторизации на сервере для автоматического тестирования.

Дмитрий Курамин , эксперт Лаборатории практического анализа защищённости компании «Инфосистемы Джет»

А как обстоят дела с безопасностью мобильных приложений?

Безопасная разработка мобильного приложения включает три этапа.

Во-первых, важно заранее учитывать, что приводит к уязвимостям, и ещё во время разработки предусмотреть все меры профилактики.

Так, для предотвращения утечки данных необходимо использовать криптографические алгоритмы, многофакторную аутентификацию, генерировать непредсказуемые идентификаторы сессии и хранить авторизационные токены в наиболее безопасных частях операционной системы.

Безопасность передачи информации осуществляется за счёт подтверждения достоверности источников связи, корректных версий SSL и проверки согласования.

Права доступа к скрытым разделам приложения необходимо давать только узкому кругу ответственных за них специалистов.

Далее необходимо протестировать приложение на предмет наличия подобных уязвимостей. В основном используются методы белого и чёрного ящика.

Метод белого ящика (статистическое тестирование безопасности SAST) подразумевает проверку разработчиком, имеющим доступ к коду. Метод чёрного ящика предполагает анализ только пользовательского опыта, без оценки кода. Тестировать можно вручную или с помощью специальных сервисов.

И последнее, перед собственно отработкой выявленных уязвимостей расставьте приоритеты.

В первую очередь устраните ошибки, при которых работа приложения невозможна. Затем идут критические баги: зависание системы или временные падения. После смотрите на ошибки, не влияющие на работу, например, недочёты дизайна. В самом конце устраняйте мелкие баги.

Рекомендую использовать параметризованные запросы к базе данных, не конструировать запросы внутри системы, для доступа к БД использовать отдельную учётку и не забывать про журналы безопасности.

Павел Кузнецов , руководитель мобильной разработки IT-компании DD Planet

Резюмируя

Чтобы понять, как обеспечить безопасность приложения, следует изучить наиболее опасные уязвимости, учесть это на стадии разработки и тестирования, при выявлении — устранить и обязательно задокументировать все найденные проблемы, чтобы избежать их в дальнейшем. Не стоит также забывать об анализаторах и безопасности самой среды разработки.

Если же вы не до конца разобрались во всех нюансах, ищете дополнительные инструменты и полезные ссылки, советуем заглянуть в нашу статью о защите веб-приложения, которая вобрала в себя максимум полезной информации.

Источник: tproger.ru