В статье рассматриваются приемы защиты от несанкционированного использования программы – подключаемые к портам вычислительной машины устройства(аппаратные ключи). В настоящее время аппаратные средства применяются для защиты дорогостоящего или специализированного программного обеспечения.Использование аппаратных ключей предполагает разработку приложений в соответствии с требованиями обеспечения безопасности.Наиболее действенными способами обхода защиты с применением аппаратных ключей является изменение кода защищаемой программы для удаления из алгоритма обращений к ключу или подделки его ответов на запросы, второй способ основан на программной симуляции наличия аппаратного устройства, при этом программа не модифицируется. Наиболее качественную защиту обеспечивают ключи с модифицируемым алгоритмом. Рассмотрены два варианта проверки не только наличия, но и соответствия ключа приложению: генерация электронной цифровой подписи и ее проверка, генерация массива ответов ключа на запросы программы по одному из алгоритмов шифрования. Аппаратные ключи в значительной степени усложняют процесс копирования и нелегального использования программного обеспечения, но наиболее эффективны при применении в комплексе с организационными методами защиты информации.

Защита программ и данных: лекция 8 «Методы защиты программ от анализа»

ключ с модифицируемым алгоритмом.

ключ с памятью

ключ с секретным алгоритмом

ключ безопасности

защита программного обеспечения

аппаратный ключ

1. Аппаратная защита приложений от компьютерного пиратства на MicrosoftWindows RT 8.1 [Электронный ресурс]. — Режим доступа: http://www.guardant.ru/press-center/publication/2013-11-06.html (дата обращения: 06 ноября 2013 года).

2. Варлатая С.К. Программно-аппаратная защита информации: учеб. Пособие /С.К. Варлатая, М.В. Шаханова. — Владивосток: Изд-во ДВГТУ, 2007.

3. Доля А. Аппаратные ключи — на страже программ [Электрон. ресурс] ‑ 16 января 2004. ‑ Режим доступа: http://fcenter.ru/online/softarticles/interview/8360

4. Панов А.С. Реверсинг и защита программ от взлома / А.С. Проскурин. – СПб.: БХВ-Петербург, 2006. – 256 с.: ил.

5. Проскурин В.Г. Защита программ и данных: учеб. пособие для студ. учреждений высшего проф. образования / В.Г. Проскурин. 2-с изд., стер. – М.: Издательский центр «Академия», 2012. 208 с. – (Сер.

Бакалавриат).

6. Скляров Д.В. Искусство защиты и взлома информации / Д.В. Скляров — СПб.: БХВ-Петербург, 2004. — 288 с.

7. Современные технологии защиты программ: что выбрать разработчику? [Электронный ресурс]. — Режим доступа: http://www.guardant.ru/press-center/publication/2010-08-13.html (дата обращения: 13 августа 2010 года).

Для защиты программ от несанкционированного копирования и использования применяются аппаратные ключи защиты.

Ключи представляют собой аппаратные устройства, функции которых невозможно реализовать исключительно программными методами.

Современные программы распространяются с учетом использования владельцем строго определенного числа копии. Злоумышленник практически всегда может копировать содержимое любого носителя информации без искажений. Для защиты программных продуктов от несанкционированного использования возможен единственный путь – сделать невозможным выполнение программного кода на максимально большом числе вычислительных машин, не обладающих каким-либо уникальным свойством, на которое ориентировался разработчик. В большинстве случаев такое уникальное свойство необходимо придать системе путем внедрения в нее физического устройства, которое невозможно копировать с учетом всех его особенностей.

4 способа защиты компьютерных программ.

Цель работы – рассмотрение базовых способов применения аппаратных ключей для защиты программных продуктов от нелегального использования и информационных процессов их применения в программном коде.

Материалы исследований.Надежным приемом защиты от несанкционированного использования программы становятся подключаемые к портам вычислительной машины устройства – аппаратные ключи.В настоящее время аппаратные средства применяются для защиты дорогостоящего или специализированного программного обеспечения.

Общий алгоритм работы вычислительной машины с установленным аппаратным ключом можно представить, как последовательность шагов:

1 Запрос на выполнение защищаемой программы и начало выполнения ее контролирующего кода;

2. Запрос контролирующего кода программы к аппаратному ключу;

3. Генерация ответа аппаратным ключом для контролирующей части защищаемой программы;

4 Проверка ответа аппаратного ключа на правильность и принятие на основе результатов анализа решения о прерывании выполнения защищаемой программы.

Использование аппаратных ключей предполагает разработку приложений в соответствии с требованиями обеспечения безопасности. Программная часть средств защиты информации предполагает наличие двух ступеней защиты.

Первая состоит в шифровании части защищаемой программы и внедрения в нее средства перехвата управления при запуске, перехват управления необходим для проверки наличия специальных средств обхода защиты (низкоуровневые средства отладки выполнения программ, средства трассировки выполнения программ). Нужно отметить существование различных вариантов функционирования защищенной среды приложения:различные способы «засорения» информационного обмена между ключом и программой, динамическая антиотладочная проверка и другие.

Вторая программная составляющая – это набор высокоуровневых API-функций, реализующих низкоуровневые операции для работы с аппаратным ключом. К таким низкоуровневым операциям относятся проверка наличия ключа, запросы на шифрование, запросы на специализированную обработку данных в соответствии с возможностями устройства. Исходя из того же риска отладки и трассировки защищаемой программы, необходимо применять средства маскировки точек входа и выхода из функций.

Существует несколько вариантов реализации аппаратных ключей защиты программного обеспечения. Первые устройства такого рода подключались к LPT (LPT PRO) или COM порту компьютера «в разрыв» с оборудованием к нему подключенным. В настоящее время наиболее часто для подключения ключа используется последовательный USB порт компьютера (GuardantSign, GuardantCode, Guardant SD). Встречаются также специализированные устройства, подключаемые к компьютеру как плата расширения PCI (АДМЗ Аккорд), которые в свою очередь взаимодействуют с ключами.

Для классификации аппаратных ключей можно использовать различные группирующие признаки. Однако наиболее значимые характеристики относятся все же к защитным функциям ключей.

Вопрос пригодности ключей для защиты приложений сводится к решению важной задачи: злоумышленник имеет в своем распоряжении программный продукт и легальный аппаратный ключ для его использования, его основная задача состоит в том, чтобы, не выходя за заданный уровень затрат ресурсов реализовать модификацию исследуемой программы и среды ее выполнения таким образом, чтобы снять требование обязательного наличия аппаратного ключа при ее выполнении.

Наиболее действенными способами обхода защиты с применением аппаратных ключей является изменение кода защищаемой программы для удаления из алгоритма обращений к ключу или подделки его ответов на запросы. Второй способ основан на программной симуляции наличия аппаратного устройства, при этом программа не модифицируется. Симуляция присутствия ключа в системе предполагает внедрение в среду исполнения программы виртуального устройства функционально идентичного алгоритмам ключа, при этом важно не полное соответствие алгоритма работы, а соответствие его ответов на запросы программы, ответам настоящего устройства.

Рассмотрим эволюцию защитных функций аппаратных ключей от наиболее простых.

Наиболее простые устройства — это так называемые ключи с памятью. Предполагается, что они имеют ограниченный объем памяти для записи каких-либо параметров, при этом часть памяти может быть не перезаписываемой. Данные, записанные в памяти, используются для проверки подлинности ключа. Такое исполнение не может обеспечить должную защиту приложения, так как уязвимо к симуляции (копию области памяти ключа можно сделать без ресурсных затрат).

На втором месте по защищенности стоятключи с жестким секретным алгоритмом обработки входящих сообщений. При использовании таких устройств на этапе отладки программы необходимо сгенерировать конечное множество возможных ответов ключа на запросы защищаемой программы и в каком-либо виде хранить их в тексте программы или ресурсных файлах.

Проверка наличия оригинального ключа осуществляется путем сравнения ответов на запросы программы, полученных от него, с хранимыми эталонными. Ограничение на конечность множества ответов наложено размером программного обеспечения.

Модификацией алгоритма с секретным алгоритмом является система с секретным алгоритмом с параметрами, которая позволяет изменять алгоритм просчета ответов на запросы защищаемой программы. Это повышает устойчивость к симуляции, и дает возможность распространять программу в одном виде, а в зависимости от параметров алгоритма генерировать значения для разных версий функциональности программы.

Наиболее качественную защиту обеспечивают ключи с модифицируемым алгоритмом. Данные решения достаточно дорогостоящи, в следствии сложной аппаратной платформы устройства. Наиболее важное достоинство состоит в возможности переноса некоторых процедур защищаемой программы в память ключа с исполнением их процессором ключа. Таким образом, возможно исключить наиболее действенные методы анализа поведения защищаемой программы в плане взаимодействия с ключом, используемые злоумышленниками.

Для защиты приложений, с практической точки зрения, можно воспользоватьсядвумя вариантами проверки не только наличия, но и соответствия ключа приложению: генерация электронной цифровой подписи и ее проверка, генерация массива ответов ключа на запросы программы по одному из алгоритмов шифрования.

Рассмотрим варианты практической реализации системы защиты приложения с использованием ключа Guardant.

Ключами Guardant поддерживается множество аппаратно реализованных в устройствах алгоритмов криптографического преобразования (GSII64, RAND64, ECC160, AES128 Encode, AES128 Decode), предоставляются стандартные функции для их использования.

Первый подход к защите предполагает создание электронной цифровой подписи, ее хранение в коде программы и последующую ее проверку. Ключи Guardant имеют возможность аппаратной генерации электронной цифровой подписи с помощью алгоритма ECC160 на основе математического аппарата эллиптических кривых, для этого используется функция GrdSign со списком параметров.

Нужно отметить, что многие аппаратно реализованные функции предполагают использование в качестве параметра алгоритма либо случайного числа, либо вектора, стандартные функции языков программирования (для Delphi это пара randomize, random), их нельзя считать безопасными, поэтому предпочтительно применять специализированные API функции. Так, в наборе MSDNMicrosoft присутствует функция CryptGenRandom из набора MicrosoftCryptoAPI.

Ответная функция проверки электронной цифровой подписи для ключей Guardant – GrdVerifySign, она не реализована аппаратно. Использование электронной цифровой подписи предполагает хранение в памяти аппаратного ключа открытого ключа шифрования, и как следствие необходимости присутствия открытого ключа в коде программы. В таком случае предусматриваются механизмы его шифрования, например, алгоритмом GSII64.

Такой подход не исключает модификации функции проверки электронной цифровой подписи, для того, чтобы она выдавала положительный результат независимо от исходных данных.

Второй вариант проверки подлинности ключа основан на использовании однонаправленных алгоритмов шифрования для создания массива ответов ключа на запросы программы. В ключах Guardant для этих целей можно, например, использовать аппаратный алгоритм шифрования AES, который вызывается функцией GrdCrypt с набором параметров. Для реализации защиты необходимо во время проектирования приложения создать таблицу достаточно большого размера «вопрос-ответ» с результатами шифрования данных, посылаемых приложением. В рабочем приложении с помощью надежного генератора случайных чисел выбирается одна из множества записей таблицы и расшифровывается (для Guardant – с помощью функции GrdCrypt с параметром Decrypt). Для повышения качества защиты нужно предусмотреть отсутствие прямого сравнения результата расшифровки и эталона, лучше это сделать в выражении или другой процедуре.

Стоит отметить, что применение какой-либо системы защиты должно в полной мере опираться на назначение программного обеспечения.

Комбинация описанных способов проверки подлинности ключа использована для защиты от запуска приложения «Модуль расчета кратчайших путей к материальным ценностям» из состава комплекса для обучения сотрудников силовых ведомств.

Задача, которую решает применение электронного ключа, состоит в разрешении запуска программного обеспечения только установленным кругом лиц, не предусмотрена защита конфиденциальных сведений. Организация защиты предполагает неограниченное использование программного комплекса в целом. Применение ключей Guardant позволило распределить контроль запуска программного обеспечения по модулям в зависимости от категории пользователя.

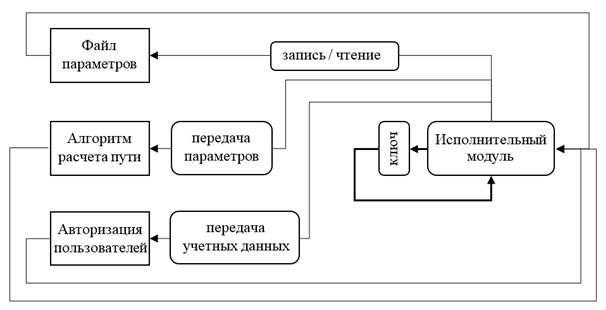

Рис. 1. Схема обращения исполнительного модуля к функциональным частям программного средства

На рисунке выше изображена схема взаимодействия исполнительного модуля программы с ее функциональными частями, работа которых должна быть защищена от возможного несанкционированного использования. Обращение к аппаратному ключу происходит при авторизации пользователей системы, при чтении и записи информации о состоянии программы в конфигурационный файл, перед началом расчета параметров стойкости защищаемого объекта.

Такое распределение проверок позволяет в полной мере ограничить несанкционированное использование программного средства. Организация защиты программ предполагает постоянно меняющуюся структуру и вид запросов к аппаратному ключу, чтобы создать наиболее неблагоприятную ситуацию для злоумышленника как в плане отладки программы в ассемблере, так и в плане создания программах эмуляторов аппаратных ключей.

Заключение.Аппаратные ключи могут в значительной степени усложнить процесс копирования и нелегального использования программного обеспечения, но наиболее эффективны они при применении в комплексе с организационными, правовыми методами защиты информации.

Применение же таких средств для ограничения использования не дорогостоящих коммерческих программных продуктов, а программного обеспечения ведомственной специфики является важным компонентом системы разграничения доступа к программным ресурсам.

Рецензенты:

Душкин А.В., д.т.н., доцент, начальник кафедры управления и информационно-технического обеспечения ФКОУ ВПО «Воронежский институт ФСИН России», г. Воронеж;

Сумин В.И., д.т.н., профессор, профессор кафедры управления и информационно-технического обеспечения ФКОУ ВПО «Воронежский институт ФСИН России», г. Воронеж.

Источник: science-education.ru

Локальная программная защита

Защита программного обеспечения — комплекс мер, направленных на защиту программного обеспечения от несанкционированного приобретения, использования, распространения, модифицирования, изучения и воссоздания аналогов.

Защита от несанкционированного использования программ — система мер, направленных на противодействие нелегальному использованию программного обеспечения. При защите могут применяться организационные, юридические, программные и программно-аппаратные средства.

Защита от копирования к программному обеспечению применяется редко, в связи с необходимостью его распространения и установки на компьютеры пользователей. Однако, от копирования может защищаться лицензия на приложение (при распространении на физическом носителе) или его отдельные алгоритмы.

Технические средства защиты

Локальная программная защита

Требование ввода серийного номера (ключа) при установке/запуске. История этого метода началась тогда, когда приложения распространялись только на физических носителях (к примеру, компакт-дисках). На коробке с диском был напечатан серийный номер, подходящий только к данной копии программы.

С распространением сетей очевидным недостатком стала проблема распространения образов дисков и серийных номеров по сети. Поэтому в настоящий момент метод используется только в совокупности одним или более других методов (к примеру, организационных).

Сетевая программная защита

Сканирование сети исключает одновременный запуск двух программ с одним регистрационным ключом на двух компьютерах в пределах одной локальной сети.

Недостаток в том, что брандмауэр можно настроить так, чтобы он не пропускал пакеты, принадлежащие защищённой программе. Правда, настройка брандмауэра требует некоторых пользовательских навыков. Кроме того, приложения могут взаимодействовать по сети (к примеру, при организации сетевой игры). В этом случае брандмауэр должен пропускать такой трафик.

Если программа работает с каким-то централизованным сервером и без него бесполезна (например, сервера онлайн-игр, серверы обновлений антивирусов). Она может передавать серверу свой серийный номер; если номер неправильный, сервер отказывает в услуге. Недостаток в том, что, существует возможность создать сервер, который не делает такой проверки. Например, существовал сервер battle.da, который по функциям был аналогичен Battle.net, но пускал пользователей неавторизованных копий игр. Сейчас этот сервер закрыт, но существует немалое количество PvPGN-серверов, которые также не проверяют регистрационные номера.

Защита при помощи компакт-дисков

Программа может требовать оригинальный компакт-диск. В частности, такой способ применяется в играх. Стойкость таких защит невелика, ввиду широкого набора инструментов снятия образов компакт-дисков. [1]

Как правило, этот способ защиты применяется для защиты программ, записанных на этом же компакт-диске, являющимся одновременно ключевым.

Для защиты от копирования используется:

- запись информации в неиспользуемых секторах;

- проверка расположения и содержимого «сбойных» секторов;

- проверка скорости чтения отдельных секторов.

Первые два метода практически бесполезны из-за возможности снятия полного образа с диска с использованием соответствующего прикладного ПО. Третий метод считается более надежным (используется, в частности, в защите StarForce). Но существуют программы, которые могут эмулировать диски с учётом геометрии расположения данных, тем самым обходя и эту защиту.

В StarForce, в числе прочих проверок, также выполняется проверка возможности записи на вставленный диск. Если она возможна, то диск считается не лицензионным. Однако, если образ будет записан на диск CD-R, то указанная проверка пройдет. Возможно также скрыть тип диска, чтобы CD-R или CD-RW был виден как обычный CD-ROM. Однако, в драйвер защиты может быть встроена проверка на наличие эмуляции.

В настоящее время наибольшую известность в мире имеют системы защиты от копирования SecuROM, StarForce, SafeDisc, CD-RX и Tages. [2]

Для многих программ указанный метод защиты недоступен ввиду отличного способа распространения (например, shareware-программы).

Защита при помощи электронных ключей

Современные электронные ключи

Электронный ключ (донгл

- информация для чтения/записи (в настоящий момент практически не применяется, так как после считывания ключ может быть сэмулирован)

- ключи аппаратных криптографических алгоритмов (используется наиболее часто)

- алгоритмы, созданные разработчиком программы (ставший доступным сравнительно недавно метод, в связи с появлением электронных ключей с микропроцессором, способным исполнять произвольный код; в настоящее время используется все чаще)

Достоинства защиты с использованием электронных ключей:

- Ключ можно вставлять в любой компьютер, на котором необходимо запустить программу

- Ключ не занимает/не требует наличия дисковода

- Электронный ключ умеет выполнять криптографические преобразования

- Современные ключи могут исполнять произвольный код, помещаемый в них разработчиком защиты (пример — Guardant Code, Senselock)

Стойкость защиты основывается на том, что ключевая информация защиты (криптографические ключи, загружаемый код) не покидает ключа в процессе работы с ним.

- Цена (15—30 долларов за штуку)

- Необходимость доставки ключа конечному пользователю

Ранее к недостаткам можно было также отнести невысокое быстродействие ключа (в сравнении с CPU компьютера). Однако современные ключи достигают производительности в 1.25 DMIPS (пример — HASP,Guardant

), а техника защиты с их помощью не предполагает постоянного обмена с ключом.

Существовавшие также ранее проблемы с установкой ключа на определенные аппаратные платформы в настоящий момент решена при помощи сетевых ключей (которые способны работать с одной или более копиями защищенного приложения, просто находясь с ним в одной локальной сети) и с помощью программных или аппаратных средств «проброса» USB-устройств по сети.

Защита кода от анализа

Можно выделить здесь отдельно средства защиты непосредственно кода приложения от анализа и использования в других программах. В частности, применяются обфускаторы — программы нужны для запутывания кода с целью защиты от его анализа, модификации и несанкционированного использования.

Защита программного обеспечения на мобильных платформах

Способы защиты программного обеспечения для мобильных платформ от копирования обычно основываются на невозможности рядового пользователя считывать/изменять хранящиеся в ППЗУ аппарата данные. Может также использоваться активация программного обеспечения.

Устаревшие технические средства защиты

В прошлом применялись и другие методы защиты ПО от нелегального использования.

Ключевая дискета

Метод был распространен во времена MS-DOS, сейчас, в силу устаревания технологии FDD, практически не применяется. Есть четыре основных способа создания некопируемых меток на дискетах:

- Считывание конкретного сектора дискеты (возможно, пустого или сбойного). Это самый простой способ защиты, и при копировании «дорожка в дорожку» дискета копируется.

- Запоминание сбойных секторов дискеты. Перед тем, как записать на дискету информацию, её царапают (или прожигают лазером), после этого записывают номера сбойных секторов. Для проверки подлинности дискеты программа пытается записать в эти сектора информацию, затем считать её.

- Нестандартное форматирование дискеты. Известна программа FDA (Floppy Disk Analyzer), которая могла проводить исследование и копирование таких дискет.

- «Плавающий бит». Один бит записывается так, что в некоторых случаях он читается как «0», в некоторых как «1». Проводится многократное считывание дискеты; среди результатов считывания должны быть и нули, и единицы.

Юридические средства защиты

Согласно законодательству, программный код приравнивается к литературным произведениям, и к нему применяются все соответствующие нормативные акты. В контексте защиты ПО используется следующая терминология:

Предусмотрена ответственность, в соответствии с действующим законодательством, как за использование контрафактных экземпляров программ для ЭВМ и баз данных, так и за преодоление применяемых технических средств защиты.

I.Оргмомент.

II.АОЗ.

Самостоятельная работа:

Что такое технология OLE?

Запишите классификацию программного обеспечения?

ФНЗ

Защита программного обеспечения — комплекс мер, направленных на защиту программного обеспечения от несанкционированного приобретения, использования, распространения, модифицирования, изучения и воссоздания аналогов.

Защита от несанкционированного использования программ — система мер, направленных на противодействие нелегальному использованию программного обеспечения. При защите могут применяться организационные, юридические, программные и программно-аппаратные средства.

Защита от копирования к программному обеспечению применяется редко, в связи с необходимостью его распространения и установки на компьютеры пользователей. Однако, от копирования может защищаться лицензия на приложение (при распространении на физическом носителе) или его отдельные алгоритмы.

Технические средства защиты

Локальная программная защита

Требование ввода серийного номера (ключа) при установке/запуске. История этого метода началась тогда, когда приложения распространялись только на физических носителях (к примеру, компакт-дисках). На коробке с диском был напечатан серийный номер, подходящий только к данной копии программы.

С распространением сетей очевидным недостатком стала проблема распространения образов дисков и серийных номеров по сети. Поэтому в настоящий момент метод используется только в совокупности одним или более других методов (к примеру, организационных).

Сетевая программная защита

Сканирование сети исключает одновременный запуск двух программ с одним регистрационным ключом на двух компьютерах в пределах одной локальной сети.

Недостаток в том, что брандмауэр можно настроить так, чтобы он не пропускал пакеты, принадлежащие защищённой программе. Правда, настройка брандмауэра требует некоторых пользовательских навыков. Кроме того, приложения могут взаимодействовать по сети (к примеру, при организации сетевой игры). В этом случае брандмауэр должен пропускать такой трафик.

Если программа работает с каким-то централизованным сервером и без него бесполезна (например, сервера онлайн-игр, серверы обновлений антивирусов). Она может передавать серверу свой серийный номер; если номер неправильный, сервер отказывает в услуге. Недостаток в том, что, существует возможность создать сервер, который не делает такой проверки. Например, существовал сервер battle.da, который по функциям был аналогичен Battle.net, но пускал пользователей неавторизованных копий игр. Сейчас этот сервер закрыт, но существует немалое количество PvPGN-серверов, которые также не проверяют регистрационные номера.

Источник: infopedia.su

Виды и способы защиты программного обеспечения

Основные понятия

Защита программного обеспечения —

комплекс мер, направленных на

защиту программного обеспечения от

несанкционированного приобретения,

использования, распространения,

модифицирования, изучения и

воссоздания аналогов. Защита от

несанкционированного использования

программ — система мер,

направленных на противодействие

нелегальному использованию

программного обеспечения.

3.

Основные понятия

Защита от копирования к программному обеспечению

применяется редко, в связи с необходимостью его

распространения и установки на компьютеры

пользователей. Однако, от копирования может

защищаться лицензия на приложение

(при распространении на физическом носителе) или

его отдельные алгоритмы.

Чё?

4.

Методы защиты программного обеспечения

Локальная программная защита –

требование ввода серийного номера

(ключа) при установке/запуске.

распространением сетей очевидным

недостатком стала проблема

распространения образов дисков и

серийных номеров по сети.

5.

Методы защиты программного обеспечения

Сетевая программная защита

•локальная

Сканирование сети исключает одновременный запуск двух программ с одним

регистрационным ключом на двух компьютерах в пределах одной локальной сети.

Недостаток в том, что брандмауэр можно настроить так, чтобы он не пропускал пакеты,

принадлежащие защищённой программе. Правда, настройка брандмауэра требует некоторых

пользовательских навыков. Кроме того, приложения могут взаимодействовать по сети

(к примеру, при организации сетевой игры). В этом случае брандмауэр должен

пропускать такой трафик.

•глобальная

Если программа работает с каким-то централизованным сервером и без него бесполезна

(например, сервера онлайн-игр, серверы обновлений антивирусов). Она может

передавать серверу свой серийный номер; если номер неправильный, сервер отказывает

в услуге. Недостаток в том, что, существует возможность создать сервер, который не

делает такой проверки.

6.

Методы защиты программного обеспечения

Защита при помощи компакт-дисков

Программа может требовать оригинальный компактдиск. В частности, такой способ применяется в

играх. Стойкость таких защит невелика, ввиду

широкого набора инструментов снятия образов

компакт-дисков.

Как правило, этот способ защиты применяется для

защиты программ, записанных на этом же компактдиске, являющимся одновременно ключевым.

Для защиты от копирования используется:

•запись информации в неиспользуемых секторах;

•проверка расположения и содержимого «сбойных»

секторов;

•проверка скорости чтения отдельных секторов.

7.

Методы защиты программного обеспечения

Защита при помощи электронных ключей

Электронный ключ (донгл), вставленный в один и

з портов компьютера (с интерфейсом USB, LPT или

COM) содержит ключевые данные, называемые такж

е лицензией, записанные в него разработчиком

Достоинства защиты с использованием электронных

ключей:

•Ключ можно вставлять в любой компьютер, на

котором необходимо запустить программу

•Ключ не занимает/не требует наличия дисковода

•Электронный ключ умеет выполнять

криптографические преобразования

•Современные ключи могут исполнять произвольный

код, помещаемый в них разработчиком защиты

(пример — Guardian Code, Senselock)

8.

Методы защиты программного обеспечения

Привязка к параметрам компьютера и актива

ция

Привязка к информации о пользователе / се

рийным номерам компонентов его компьютера

и последующая активация программного обес

печения в настоящий момент используется д

остаточно широко (пример: ОС Windows). До

стоинство в том, что не требуется никаког

о специфического аппаратного обеспечения,

и программу можно распространять посредст

вом цифровой дистрибуции (по Интернет).

9.

Методы защиты программного обеспечения

Защита программ от копирования путём переноса

их в онлайн

Другим направлением защиты программ является

использование подхода SaaS, то есть предоставление

функций этих программ (всех или части), как сервиса.

При этом код программы расположен и исполняется на

сервере, доступном в глобальной сети. Доступ к нему

осуществляется по принципу тонкого клиента. Это

один из немногих случаев, когда реализуется защита

от копирования.

Код исполняется на «доверенной» стороне, откуда не

может быть скопирован.

Источник: ppt-online.org