Если, к примеру, основные задачи Kali могут быть вкратце изложены в нескольких словах: «тестирование на проникновение и аудит безопасности», то, несмотря на это, по-прежнему существует большое количество различных задач, которые являются неотъемлемой частью этих процессов. Kali Linux создан как фреймворк, потому что он включает в себя множество различных инструментов, предназначенных для разных задач (хотя это не отменяет того факта, что они могут использоваться в комбинации во время тестирования на проникновение).

Например, Kali Linux может быть использован на различного рода компьютерах: очевидно, что в первую очередь речь идет о ноутбуках пентестеров, но также Kali Linux может быть использован на серверах системных администраторов, желающих отслеживать состояние своих сетей, на рабочих платформах криминалистических аналитиков и, что самое неожиданное, на скрытых встроенных устройствах, как правило, с процессорами ARM, которые могут быть присоединены к диапазону беспроводной сети или подключены к компьютеру целевых пользователей. Многие ARM устройства являются прекрасными машинами для проведения атаки благодаря своему небольшому размеру и маленькому количеству потребляемой энергии. Kali Linux также может работать в облаке для создания конгломерата машин, занимающихся взломом паролей, и на мобильных телефонах и планшетах для проведения портативного тестирования на проникновение.

Обзор возможностей Kali Linux 2021. История создания лучшей ОС

Но и это еще не все; пентестеры также нуждаются в серверах для использования программных средств внутри команде пентестеров, для настройки веб сервера и его последующего использования в фишинговых кампаниях, для запуска устройств по сканированию уязвимостей и других подобных инструментов.

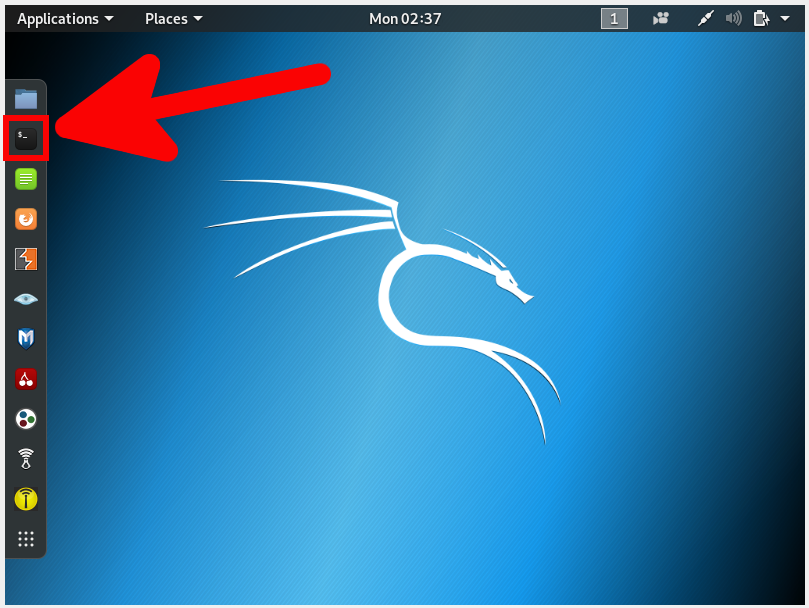

После того, как вы загрузите Kali, вы быстро обнаружите, что главное меню Kali Linux организовано по темам, соответствующим различным задачам и действиям, которые хорошо подойдут для пентестеров и других специалистов по информационной безопасности, как показано на рисунке «Меню приложений Kali Linux «.

Эти задачи и направления деятельности включают в себя:

- Сбор информации: сбор данных о целевой сети и ее структуре, идентификация компьютеров, их операционных систем и служб, которые они запускают. Определение потенциально уязвимых частей информационной системы;

- Анализ уязвимостей: быстрая проверка покажет, подвержена ли локальная или удаленная машина влиянию какой-либо известной уязвимости или небезопасной конфигурации. Сканер уязвимостей использует базы данных, которые содержат тысячи различных подписей для определения потенциальных уязвимостей;

- Анализ веб приложений: определение неправильных конфигураций и слабых мест в безопасности веб приложений. Очень важно определить и свести к минимуму влияние подобных угроз, так как публичная доступность этих приложений делает их идеальной мишенью для злоумышленников;

- Оценка базы данных: от SQL инъекции до атаки с целью кражи учетных данных, атаки на базы данных являются очень распространенным вектором атаки. К этому роду деятельности относятся инструменты, для проверки вектора атаки, начиная от SQL инъекций и заканчивая извлечением и анализом данных;

- Взлом пароля: системы аутентификация всегда хорошо знакомы с векторами атак. Здесь находится очень много полезных инструментов, начиная с инструмента взлома пароля онлайн вплоть до автономных атак против зашифрованных или хэшированных систем;

- Беспроводные атаки: Довольно большая распространенность беспроводных сетей означает, что они всегда будут представлять большой интерес для злоумышленников и выступать одним из векторов атак. Благодаря широкому спектру поддержки нескольких беспроводных карт Kali является очевидным выбором для проведения атак на несколько типов беспроводных сетей;

- Обратная разработка: обратная разработка является направлением деятельности, который ставит перед собой множество задач. В рамках поддержки атакующих действий обратная разработка выступает основным методом для идентификации различных уязвимостей и разработки эксплойта. В целях защиты обратная разработка используется для анализа вредоносного программного обеспечения, используемого во время атаки. В подобных ситуациях основная цель заключается в том, чтобы определить возможности осуществляемой против вас деятельности;

- Инструменты эксплуатации: эксплуатация, или использование (ранее идентифицируемой) уязвимости, позволяет вам получить контроль над удаленной машиной (или устройством). Данный доступ можно использовать в дальнейшем для проведения атак с целью расширения прав локально на взломанной машине или на других машинах, доступных в данной локальной сети. Данная категория содержит множество инструментов и утилит, которые намного упрощают процесс написания ваших собственных эксплойтов;

- Sniffing и Spoofing: получение доступа к данным во время их перемещения внутри сети всегда является очень выгодным для злоумышленника. Здесь вы можете найти spoofing инструменты, которые позволят вам выступать в роли законного пользователя, а также sniffing инструменты, которые предоставят вам возможность захватывать и анализировать данные прямо в момент их передачи. Использование двух этих инструментов вместе делает их намного более мощными, чем применение их по отдельности;

- Пост эксплуатация: как только вы получили доступ к системе, вы, скорее всего, захотите сохранить данный уровень доступа или расширить его, продвигаясь далее в сети. Инструменты, которые помогут вам в этом, находятся здесь;

- Forensics: живая криминалистическая среда загрузки Linux стала очень популярной в последние годы. Kali содержит большое количество популярных криминалистических инструментов на основе Linux, позволяющих вам делать абсолютно все, начиная от первоначальной сортировки и создания образа данных до полного анализа и управления делами;

- Инструменты для отчета: тестирование на проникновение считается полностью законченным, когда все его результаты отображены в отчете. Данная категория содержит инструменты для помощи в объединении данных, собранных специальными инструментами, обнаружении неочевидных взаимосвязей и приведении всей информации в различные отчеты;

- Инструменты для социальной инженерии: когда техническая сторона хорошо защищена, часто существует возможность использовать поведение человека в интересах атакующей стороны. Используя правильное влияние, людей часто могут побуждать к действиям, которые ставят под угрозу безопасность среды. Содержал ли USB накопитель, который секретарь только что вставил в компьютер, вредоносный PDF файл? Или возможно это был троянский конь, успешно установивший бэкдор? Был ли банковский сайт, на котором только что авторизировался бухгалтер, тем самым сайтом или же это была его идеальная копия, которая используется в целях фишинга? Эта категория содержит инструменты, которые помогают вам в данных типах атаки;

- Системные службы: данная категория содержит инструменты, которые позволяют вам запускать и останавливать приложения, которые работают в фоновом режиме в качестве системных служб.

1.4 Основные особенности Kali Linux

Kali Linux является дистрибутивом Linux, который содержит свою собственную коллекцию сотен инструментов и программных средств, специально приспособленных для своих целевых пользователей – пентестеров и других специалистов сферы безопасности. Также он поставляется с инсталлятором для полной установки Kali Linux в качестве основной операционной системы на любой компьютер.

Kali Linux. Обзор и настройка

Это почти то же самое, что и на множестве других существующих дистрибутивах, но есть специальные отличительные особенности, которые выделяют Kali Linux среди других дистрибутивов. Большинство из этих особенностей предназначены для обслуживания конкретных нужд пентестеров. Давайте познакомимся поближе с некоторыми из них.

1.4.1 Живая система

В отличие от других дистрибутивов Linux, главный образ ISO, который вы скачиваете, предназначен не только для установки операционной системы; он также может быть использован как самозагружаемая живая система. Другими словами, вы можете использовать Kali Linux, не устанавливая его, просто путем загрузки образа ISO (обычно после копирования образа на USB носитель).

Живая система содержит инструменты чаще всего используемые пентестерами, так что даже, если Kali Linux не является системой, которую вы используете изо дня в день, вы просто можете вставить компакт диск или USB накопитель и перезагрузиться для запуска Kali. Однако, помните, что настройки по умолчанию НЕ СОХРАНЯТ изменения после перезагрузки. Если вы выставили в настройках сохранение с помощью USB (смотри раздел 9.4, “Добавление сохранения с помощью USB на живой ISO”), вы можете настраивать систему по своему вкусу (изменять файлы конфигурации, сохранять отчеты, обновлять программное обеспечение и, например, устанавливать дополнительные пакеты), и все изменения будут сохранены, после перезагрузки.

1.4.2 Режим криминалистической экспертизы

В общем, проводя любую криминалистическую работу на системе, вы хотите избежать каких-либо действий, которые смогли бы изменить данные на анализируемой системе. К сожалению, современные среды рабочего стола, как правило, мешают этой цели, пытаясь автоматически монтировать любые обнаруженные им диск (и). Для того чтобы избежать подобного поведения у Kali Linux есть режим криминалистической экспертизы, который можно включить из меню загрузки. Данный режим заблокирует все подобные свойства.

Живая система, в частности, является очень полезной в криминалистических целях, потому что она позволяет перезагрузить любой компьютер в системе Kali Linux без изменения или получения доступа к жесткому диску.

1.4.3 Пользовательское ядро Linux

Kali Linux всегда предоставляет последнее настроенное ядро Linux, основанное на версии Debian Unstable. Это обеспечивает надежную аппаратную поддержку, особенно для широкого спектра беспроводных устройств. Ядро модернизировано для поддержки беспроводной инъекции, поскольку многие средства оценки безопасности беспроводной сети полагаются на эту функцию.

Поскольку на многих аппаратных устройствах требуются обновленные файлы прошивки (может быть найдено в Aib / firmware /), Kali устанавливает их все по умолчанию, включая прошивку, доступную в закрытой секции Debian. Они не устанавливаются по умолчанию в Debian, потому что они являются закрытыми и, следовательно, не являются частью Debian.

1.4.4 Полностью настраиваемая

Kali Linux создана пентестерами для пентестеров, но мы прекрасно понимаем, что далеко не все согласятся с нашими проектными решениями или выбором инструментов для включения по умолчанию. Учитывая все вышесказанное, мы всегда уверяем, что Kali Linux является очень легко настраиваемой под ваши личные нужды и потребности операционной системой. С этой целью, мы публикуем live-build конфигурацию, которая используется для того, чтобы выстроить Kali образ так, чтобы вы могли настраивать его по вашему желанию. Таким образом, становится очень легко начать с этой опубликованной конфигурации и реализовать различные изменения, основанные на ваших потребностях, благодаря универсальности live-build.

Live-build включает в себя множество свойств для улучшения установленной системы, установки дополнительных файлов, установки дополнительных пакетов, выполнения произвольных команд и изменения значений, предварительно загруженных в debconf.

1.4.5 Kali Linux — надежная операционная система

Пользователи данного дистрибутива для обеспечения безопасности вполне законно хотят знать, что данной операционной системе можно доверять, и что она была разработана таким образом, чтобы каждый имел возможность ознакомиться с исходным кодом. Kali Linux разработан небольшой командой высококлассных специалистов, работающих вполне открыто и придерживающихся лучших традиций безопасности: они загружают подписанные исходные пакеты, которые затем создаются на специализированных демонах сборки. Затем пакеты соединяются и распространяются как часть подписанного репозитория.

Работа, проделанная с пакетами, может быть полностью просмотрена через репозитории пакетирования Git (которые содержит подписанные теги), которые используются для создания исходных пакетов Kali. Развитие каждого из пакетов можно отследить с помощью системы отслеживания Kali.

1.4.6 Используется в широком диапазоне устройств ARM

Kali Linux предоставляет двоичные пакеты для следующих ARM архитектур: armel, armhf, and arm64. Благодаря очень легко устанавливаемому образу, который был предоставлен Offensive Security, Kali Linux может работать на множестве различных устройствах, начина со смартфонов и планшетов, заканчивая Wi-Fi роутерами и компьютерами различных рамеров и форм.

1.5 Принципы работы Kali Linux

Хотя Kali Linux стремится следовать политике Debian, где это возможно, есть некоторые области, где мы приняли довольно специфические проектные решения из-за особых потребностей профессионалов в области безопасности.

1.5.1 Один root пользователь по умолчанию

Большинство дистрибутивов Linux очень разумно поощряют использование непривилегированной учетной записи при запуске системы и использовании такой утилиты, как sudo, в ситуациях, когда необходимо обладать правами администратора. Это звучит вполне разумно, так как мы получаем дополнительный слой защиты между пользователем и потенциальными деструктивными или вредоносными операциями или командами операционной системы. Это является особенно верным подходам для систем с более чем одним пользователем, где это является необходимой мерой безопасности, так как один пользователь может испортить или повредить работу многих пользователей.

В связи с тем, что большинство команд, включенных в Kali Linux, могут быть выполнены лишь в том случае, если пользователь обладает root правами, то аккаунт с данными привилегиями является аккаунтом по умолчанию. В отличие от других дистрибутивов Linux вам не будет предложено создать непривилегированного пользователя при установке Kali. Эта конкретная политика является серьезным отклонением от большинства систем Linux и, как правило, очень запутанна для менее опытных пользователей. Начинающие должны быть особенно осторожны при использовании Kali, поскольку самые разрушительные ошибки возникают при работе с привилегиями root.

1.5.2 Сетевые службы заблокированы по умолчанию

В отличие от Debian, Kali Linux блокирует любую установленную службу, которая будет прослушивать публичный сетевой интерфейс по умолчанию, такой как HTTP и SSH.

Основанием для такого решения является мотивация минимизировать возможность выявления во время тестирования на проникновения, когда любые неожиданные сетевые взаимодействия увеличивают риски быть обнаруженным.

Вы все еще можете включить любую службу по вашему выбору путем запуска systemctt enable service. Мы еще вернемся к этому немного позже в главе 5.

1.5.3 Кураторский набор приложений

Debian стремится быть универсальной операционной системой и поэтому накладывает очень небольшие ограничения на то, что будет пакетировано, подразумевая, что у каждого пакета найдется свой пользователь.

В отличие от этого, Kali Linux не пакетирует все доступные инструменты для тестирования на проникновение. Вместо этого, мы намереваемся предоставить только самые лучшие инструменты с бесплатной лицензией, которые способны справиться практически со всеми заданиями, возникающими у пентестера.

Kali разработчики, работающие как пентестеры, руководят процессом отбора, а мы используем их опыт и квалификацию для того, чтобы сделать безупречный выбор. В некоторых случаях выбор является само собой разумеющимся фактом, но есть и другие, более сложные варианты, которые просто сводятся к личным предпочтениям.

Ниже приведены несколько основных моментов, на которые в первую очень обращается внимания во время оценки приложения:

- Польза от приложения в контексте тестирования на проникновение;

- Уникальность функциональной части приложения;

- Лицензия приложения;

- Требовательность приложения.

Поддержание постоянно обновляемого полезными инструментами для проведения тестирования на проникновение репозитория является довольно непростой задачей. Мы приветствуем предложения по инструментам в рамках выделенной категории (New Tool Requests) в Kali Bug Tracker. Запрос на добавление нового инструмента лучшего всего оформлять, когда последний хорошо представлен, т.е. имеет хорошее описание, включая разъяснения того, почему данный инструмент является полезным, как его можно сопоставить с другими похожими приложениями и т.д.

1.6 Подведем итоги

В данной главе мы представили вам Kali Linux, изложили немного информации об истории, прошлись по основным особенностям и привели примеры некоторых случаев использования. Мы также обсудили некоторые основные принципы, которые мы приняли во время разработки Kali Linux.

Главное из раздела:

- Kali Linux является полностью готовым дистрибутивом контроля безопасности Linux, основанным на Debian GNU/Linux. Kali предназначен для профессионалов в сфере безопасности и IT администраторов, позволяя им проводить продвинутое тестирование на проникновение, криминалистический анализ и контроль безопасности;

- В отличие от большинства основных операционных систем Kali Linux является динамическим дистрибутивом. Это означает, что вы будете получать обновления каждый день;

- Дистрибутив Kali Linux основан на Debian Testin. Именно поэтому, большинство пакетов, доступных в Kali Linux находятся напрямую в репозитории Debian;

- Несмотря на то, что основная задача Kali может быть выражена следующими словами “тестирование на проникновение и контроль безопасности”, в нем присутствуют некоторые инструменты, подходящие для следующих случаев использования: отслеживание сети для системных администраторов, криминалистический анализ, беспроводное отслеживание, установка встроенных устройств, установка на мобильные платформы и многое другое;

- Меню Kali облегчает доступ к инструментам для различных задач и действий, включая: анализ уязвимости, анализ веб приложений, оценка базы данных, взлом пароля, беспроводные атаки, обратная разработка, инструменты эксплуатации, sniffing и spoofing, пост эксплуатационные инструменты, криминалистические инструменты, инструменты для создания отчетов, инструменты для социальной инженерии, и системные службы;

- KaliLinux имеет множество дополнительных свойств и особенностей: использование в качестве живой (не установленной) системы, устойчивый и безопасный криминалистический режим, пользовательское ядро Linux, способность полностью настроить систему, надежная и безопасная операционная система, возможность ARM установки, безопасная сетевая политика по умолчанию, и кураторский набор приложений.

В следующей главе, мы погрузимся и опробуем Kali Linux благодаря его live режиму.

Это интересно:

- Как попасть в Darknet? Полное Руководство !

- Лучшие хакерские программы

- Как взломать wi fi с телефона

Источник: codeby.net

Описание инструментов kali linux

В нашем мире современных технологий многие задачи выполняются с помощью цифровых технологий, это быстро и удобно, но в то же время приносит опасность взлома. Хакеры могут взламывать банковские системы, АТМ, карты и даже ваши учетные записи. Многим пользователям интересно, какие инструменты используются для тестирования на проникновение, проверки безопасности систем или взлома.

В этой статье мы рассмотрим лучшие инструменты Kali Linux 2.0, которые используются профессиональными хакерами. Когда вы узнаете какие существуют хакерские утилиты и методы взлома, то сможете сделать свою систему более безопасной. Вы сможете проверить свою систему на подверженность той или иной атаке. Сейчас в интернете никто не застрахован, даже такие крупные сайты как Twitter и Facebook. А теперь перейдем к списку.

1. Jhon The Ripper

Jhon The Ripper — это инструмент с открытым исходным кодом для взлома паролей методом перебора. Изначально он был разработан для Unix, но сейчас доступен на всех Unix подобных платформах, в том числе и Linux. Программа также известна как JTR или Jhon. Она наиболее часто используется для перебора паролей по словарю.

Программа берет текстовую строку из файла, шифрует его таким же образом, как был зашифрован пароль, а затем сравнивает зашифрованный пароль и полученную строку. Если строки совпадают, вы получаете пароль, если нет, программа берет другую строку из текстового файла (словаря). Ее можно рассматривать как взломщик паролей оффлайн.

2. Aircrack-ng

Это набор программ для взлома и тестирования безопасности wifi сетей. Утилиты Aircrack-ng позволяют взламывать ключи WEP, выполнять мониторинг трафика, перебирать ключи WPA-PSK, и захватывать ключи установки соединения Wifi. Утилиты Aircrack-ng — это инструменты Kali Linux 2.0, которые используются чаще всего. Утилиты позволяют осуществлять FMS атаки, с некоторыми оптимизациями, например, KoreK или PTW, что делает их более мощными. Вы можете взломать WEP за несколько минут или попытаться перебрать ключ к WPA.

3. THC Hydra

THC Hydra — это программное обеспечение для взлома аутентификации с помощью перебора. Программа позволяет выполнять атаки перебора по словарю на более чем 50 протоколов, среди которых Telnet, FTP, HTTP, HTTPS, SMB, SSH, VNC, базы данных и многие другие. По сути это простой и быстрый инструмент Kali Linux для взлома входа. Если Jhon The Ripper считается взломщиком паролей оффлайн, то Hydra аналогичный инструмент, только работающий онлайн.

4. Burp Suite

Burp Suite — это инструмент для поиска уязвимостей на сайтах интернета и в веб-приложениях, который может работать как по HTTP, так и по HTTPS. Он используется многими специалистами для поиска ошибок и тестирования веб-приложений на проникновение. Программа позволяет объединить ручные методы со своими средствами автоматизации, чтобы выполнить тестирование как можно эффективнее. Burp Suite написана на Java и распространяется в формате Jar.

5. WireShark

Wireshark — это очень популярный анализатор сетевых пакетов с открытым исходным кодом. Его можно использовать для устранения неполадок работы сети, анализа приложений и протоколов связи, а также разработки программ. Программа позволяет посмотреть какие пакеты проходят через сетевой интерфейс в реальном времени, предоставляя информация в удобной для восприятия форме. Для точного поиска вы можете использовать мощную систему фильтров. Это один из самых важных инструментов для специалистов по безопасности.

6. OWASP Zed

Это очень эффективный инструмент для тестирования веб-приложений как для новичков, так и для профессионалов. Программа позволяет находить уязвимости в веб-приложениях, здесь есть автоматизированные сканеры, а также различные инструменты, позволяющие выполнять всю работу вручную. Эта программа будет очень полезной не только для специалистов по безопасности, но и для разработчиков приложений.

7. Maltego

Maltego — это инструмент скорее не для взлома, а для аналитики. Он позволяет найти связи между различными субъектами и объектами. Вы можете выполнять поиск на основе открытых источников, комбинировать данные для анализа и автоматически строить между ними зависимости. Программа может устанавливать возможные зависимости между людьми, сайтами, доменами, компаниями, IP адресами, факторами и файлами. Все это можно визуализировать.

8. Metasploit

Metasploit — это очень популярная платформа для тестирования безопасности систем и взлома. Можно сказать, что это коллекция эксплойтов и инструментов, которые могут быть использованы для эксплуатирования различных уязвимостей. Программа вышла в 2004 году и сразу завоевала огромную популярность. Это самая мощная платформа для разработки, тестирования и использования кода эксплойтов. Она содержит инструменты, которые позволяют объединить работу различных компонентов.

9. Acunetix

Это очень мощный инструмент для сканирования веб-сайтов на предмет уязвимостей. Большинство сайтов в интернете уязвимы и нам нужно очень много работать чтобы сделать наши сайты более безопасными. Сканер Acunetix позволяет проверить все страницы сайта и обнаружить возможные SQL-инъекции, XSS, XXE, SSRF, атаку на заголовок, и другие 3000 известных уязвимостей.

10. Nmap

Namp или Network Mapper — это утилита Kali Linux с открытым исходным кодом, которая может использоваться для аудита безопасности сетей и сканирования портов. Множество администраторов используют Nmap для просмотра устройств, подключенных к локальной сети, проверки открытых портов или мониторинга бесперебойной работы серверов. С помощью Nmap любой пользователь может определить доступны ли его локальные программы из сети. Также эта программа показывалась почти во всех фильмах про хакеров.

11. Cain and Abel

Cain and Abel или просто Cain это очень популярный инструмент для перебора паролей. Изначально он предназначался для восстановления пароля Microsoft Windows, но он может использоваться для других целей. С помощью этой программы можно восстанавливать различные типы паролей. Для получения паролей можно использовать перехват пакетов, перебор хэшей, атаки по словарю, анализ радужных таблиц и атаки криптоанализа.

12. Nikto Website Vulnerability Scanner

Это еще один классический инструмент для сканирования серверов на наличие уязвимостей. Программа проводит поиск по базе более 6000 потенциально опасных файлов, также может выявлять устаревшие версии сетевого программного обеспечения для более 1300 различных программ, также вы можете проверить конфигурационные файлы сервера. Поэтому эти программы Kali Linux будут очень полезными при проведении тестирования на проникновение.

13. Social-Engineer Toolkit

Social-Engineer Toolkit — это инструмент, который позволяет выполнять различные атаки социального инжиниринга. Эта программа на Python позволяет выполнять различные социальные атаки, автоматизировать выполнение атак, генерировать сообщения электронной почты, маскировать вредоносные веб-страницы и многое другое. Без этой программы наш список лучшие утилиты kali linux был бы неполным.

Выводы

В этой статье мы сделали небольшой обзор программ kali linux, которые можно использовать для тестирования безопасности компьютерных систем. Если вы знаете другие отличные программы Kali Linux, которые были упущены но заслуживают места в этой статье, напишите в комментариях! Источник

21 лучший инструмент Kali Linux для взлома и тестирования на проникновение

Вот список лучших инструментов Kali Linux, которые позволят вам оценить безопасность веб-серверов и помочь в проведении взлома и ручного тестирования. Это один из наиболее рекомендуемых дистрибутивов Linux для этических хакеров. Даже если вы не хакер, а веб-мастер — вы все равно можете использовать некоторые инструменты, чтобы легко запустить сканирование вашего веб-сервера или веб-страницы.

В любом случае, независимо от вашей цели, мы рассмотрим некоторые из лучших инструментов Kali Linux, которые вы должны использовать. Обратите внимание, что не все инструменты, упомянутые здесь, имеют открытый исходный код.

Лучшие инструменты Kali Linux для взлома и тестирования на проникновение

Существует несколько типов инструментов, которые предустановлены. Если вы не нашли установленный инструмент, просто загрузите его и настройте. Это просто.

1. Nmap

Nmap или «Network Mapper» — один из самых популярных инструментов Kali Linux для сбора информации. Другими словами, чтобы получить представление о хосте, его IP-адресе, обнаружении ОС и аналогичных деталях сетевой безопасности (таких как количество открытых портов и их значения). Он также предлагает функции для уклонения от брандмауэра и подмены.

2. Линис

Lynis — это мощный инструмент для аудита безопасности, тестирования соответствия и защиты системы. Конечно, вы также можете использовать это для обнаружения уязвимостей и тестирования на проникновение. Он будет сканировать систему в соответствии с обнаруженными компонентами. Например, если он обнаружит Apache — он запустит связанные с Apache тесты для получения информации о точках.

3. WPScan

WordPress — одна из лучших CMS с открытым исходным кодом, и это будет лучший бесплатный инструмент аудита безопасности WordPress. Это бесплатно, но не с открытым исходным кодом. Если вы хотите узнать, уязвим ли блог WordPress, WPScan — ваш друг. Кроме того, он также дает вам подробную информацию об активных плагинов. Конечно, хорошо защищенный блог может не дать вам много подробностей, но это все же лучший инструмент для сканирования безопасности WordPress для поиска потенциальных уязвимостей.

4. Aircrack-ng

Aircrack-ng — это набор инструментов для оценки безопасности сети WiFi. Он не ограничивается только мониторингом и пониманием, но также включает возможность взлома сети (WEP, WPA 1 и WPA 2). Если вы забыли пароль своей собственной сети Wi-Fi — попробуйте использовать это для восстановления доступа. Он также включает в себя различные беспроводные атаки, с помощью которых вы можете нацеливать / отслеживать сеть WiFi для повышения ее безопасности.

5. Гидра

Если вы ищете интересный инструмент для взлома пар логин / пароль, Hydra будет одним из лучших предустановленных инструментов Kali Linux. Возможно, он больше не поддерживается, но теперь он есть на GitHub , так что вы можете внести свой вклад в его работу.

6. Wireshark

Wireshark — самый популярный сетевой анализатор, который поставляется с Kali Linux. Его также можно отнести к числу лучших инструментов Kali Linux для анализа сети. Он активно поддерживается, поэтому я определенно рекомендую попробовать это. И действительно легко установить Wireshark на Linux .

7. Metasploit Framework

Metsploit Framework — наиболее часто используемая среда тестирования на проникновение. Он предлагает две редакции — одна (с открытым исходным кодом), а вторая — профессиональная версия. С помощью этого инструмента вы можете проверить уязвимости, протестировать известные эксплойты и выполнить полную оценку безопасности. Конечно, бесплатная версия не будет иметь всех функций, поэтому, если вы увлечены серьезными вещами, вам следует сравнить выпуски здесь .

8. Skipfish

Аналогично WPScan, но не только для WordPress. Skipfish — это сканер веб-приложений, который поможет вам понять практически все типы веб-приложений. Это быстрый и простой в использовании. Кроме того, его метод рекурсивного сканирования делает его еще лучше. Для профессиональных оценок безопасности веб-приложений пригодится отчет, созданный Skipfish.

9. Мальтего

Maltego — это впечатляющий инструмент для анализа данных, позволяющий анализировать информацию в сети и соединять точки (если есть). Согласно информации, он создает ориентированный граф, чтобы помочь проанализировать связь между этими частями данных.

Обратите внимание, что это не инструмент с открытым исходным кодом. Он поставляется предварительно установленным, однако вам придется зарегистрироваться, чтобы выбрать, какую редакцию вы хотите использовать. Если вы хотите использовать его в личных целях, вам будет достаточно версии сообщества (вам просто нужно зарегистрировать учетную запись), но если вы хотите использовать ее в коммерческих целях, вам нужна подписка на классическую версию или версию XL.

10. Несс

Если у вас есть компьютер, подключенный к сети, Nessus может помочь найти уязвимости, которыми может воспользоваться потенциальный злоумышленник. Конечно, если вы являетесь администратором нескольких компьютеров, подключенных к сети, вы можете использовать его и защитить эти компьютеры. Тем не менее, это больше не бесплатный инструмент, вы можете попробовать его бесплатно в течение 7 дней на официальном сайте .

11. Сканер Burp Suite

Burp Suite Scanner — это фантастический инструмент для анализа веб-безопасности. В отличие от других сканеров безопасности веб-приложений, Burp предлагает графический интерфейс и довольно много продвинутых инструментов. Тем не менее, редакция сообщества ограничивает возможности только некоторыми основными ручными инструментами. Для профессионалов, вам придется рассмотреть вопрос об обновлении. Как и в предыдущем инструменте, он также не является открытым исходным кодом. Я использовал бесплатную версию, но если вы хотите получить больше информации о ней, вы должны проверить функции, доступные на их официальном сайте .

12. BeEF

BeEF (Browser Exploitation Framework) — еще один впечатляющий инструмент. Он был специально разработан для тестеров на проникновение для оценки безопасности веб-браузера. Это один из лучших инструментов Kali Linux, потому что многие пользователи хотят знать и исправлять проблемы на стороне клиента, когда говорят о веб-безопасности.

13. Apktool

Apktool — это действительно один из популярных инструментов Kali Linux для реверс-инжиниринга приложений Android. Конечно, вы должны использовать это хорошо — в образовательных целях. С помощью этого инструмента вы можете сами поэкспериментировать и сообщить первоначальному разработчику о вашей идее. Как вы думаете, для чего вы будете его использовать?

14. sqlmap

Если вы искали инструмент для тестирования на проникновение с открытым исходным кодом — sqlmap — один из лучших. Он автоматизирует процесс использования недостатков SQL-инъекций и помогает вам захватить серверы баз данных.

15. Джон Потрошитель

John the Ripper — популярный инструмент для взлома паролей, доступный в Kali Linux. Это бесплатно и с открытым исходным кодом. Но, если вы не заинтересованы в расширенной версии сообщества , вы можете выбрать профессиональную версию для коммерческого использования.

16. Фыркать

Хотите анализ трафика в реальном времени и возможность регистрации пакетов? Snort получил вашу спину. Даже будучи системой предотвращения вторжений с открытым исходным кодом, она может многое предложить.

На официальном сайте упоминается процедура его установки, если у вас его еще нет.

17. Вскрытие судебно-медицинской экспертизы

Вскрытие является цифровым инструментом судебной экспертизы для расследования того, что произошло на вашем компьютере. Ну, вы также можете использовать его для восстановления изображений с SD-карты. Он также используется сотрудниками правоохранительных органов. Вы можете прочитать документацию, чтобы узнать, что вы можете с ней сделать. Вы также должны проверить их страницу GitHub .

18. Король Фишер

Фишинговые атаки очень распространены в наши дни. Кроме того, инструмент King Phisher помогает тестировать и повышать осведомленность пользователей, имитируя реальные фишинговые атаки. По понятным причинам вам понадобится разрешение на имитацию его на серверном контенте организации.

19. Никто

Nikto — это мощный сканер веб-серверов, который делает его одним из лучших инструментов Kali Linux. Он проверяет потенциально опасные файлы / программы, устаревшие версии сервера и многое другое.

20. Иерсиния

Yersinia — интересная структура для выполнения атак уровня 2 (уровень 2 относится к уровню канала передачи данных модели OSI ) в сети. Конечно, если вы хотите, чтобы сеть была безопасной, вам придется рассмотреть все семь уровней. Однако этот инструмент ориентирован на уровень 2 и различные сетевые протоколы, которые включают STP, CDP, DTP и так далее.

21. Инструментарий социальной инженерии (SET)

Если вы увлекаетесь довольно серьезным тестированием на проникновение, это должен быть один из лучших инструментов, которые вы должны проверить. Социальная инженерия очень важна, и с помощью инструмента SET вы можете защитить себя от подобных атак.

На самом деле есть много инструментов, которые идут в комплекте с Kali Linux. Обратитесь к официальной странице списка инструментов Kali Linux, чтобы найти их все. Вы найдете, что некоторые из них будут полностью бесплатными и с открытым исходным кодом, в то время как другие будут проприетарными (пока бесплатными). Однако, для коммерческих целей, вы всегда должны выбирать премиум-версии.

Возможно, мы пропустили один из ваших любимых инструментов Kali Linux. Мы? Дайте нам знать об этом в разделе комментариев ниже. Источник

Источник: onecomp.ru

Как пользоваться Kali Linux для проверки сайтов

Суть обеспечения безопасности своих веб-сайтов сводится к тому, чтобы найти проблему раньше хакера и исправить её. Проблемы в безопасности сайтов (уязвимости сайтов) хакеры ищут с помощью специализированных программ, на их жаргоне «инструментов».

Поскольку эти программы «двойного назначения» — то есть можно использовать для обеспечения безопасности своих сайтов или для взлома чужих сайтов, то они свободно распространяются. Есть даже целые дистрибутивы Linux в которые эти инструменты предустановлены. К таким дистрибутивам относятся: Kali Linux, BlackArch, Parrot Security и другие.

Инструменты для проверки сайтов свободно доступны, но проблема в том, что большинство веб-мастеров не умеет ими пользоваться. Ситуация для них усугубляется тем, что это в большей части утилиты командной строки, то есть это программы без графического интерфейса, их нужно запускать в консоли. И всё ещё хуже от того, что это даже не Windows программы — большинство из них легко устанавливаются только в Linux.

Я подготовил эту очень простую инструкцию для абсолютных новичков, которые даже никогда не видели Linux. С помощью неё вы сможете:

- запустить Kali Linux в виртуальной машине

- выполнить проверки своих сайтов и серверов

Сложно не будет, обещаю! Начнём.

Скачайте Kali Linux

Зайдите на страницу https://www.kali.org/downloads/, найдите там вариант Kali Linux 64-Bit и скачайте Torrent-файл. Затем скачайте образ системы (уверен, торрентами вы и без моих инструкций умеете пользоваться).

Как запустить Kali Linux

Пользователи Windows привыкли, что с помощью образа дистрибутива можно только выполнить установку. С помощью образа Linux также можно выполнить установку. Но они умеют ещё один замечательный фокус — запускаться прямо с образа диска. То есть .iso файл можно записать на флешку или на оптический диск и с него загрузиться в Linux и работать там как в полноценной системе. Это называется Live-система.

Плюсы такого способа:

- мгновенный запуск, не требуется время на установку

- можно запустить с флэшки — безопасно для основной операционной системы

- все сделанные изменения в операционной системе исчезают после перезагрузки.

Поскольку я обещал, что будет просто, то мы выберем работу именно в Live-системе. Если у вас появится дальнейший интерес, то вы сможете установить ОС Linux в виртуальную машину или в качестве второй системы.

Запуск Kali Linux без установки

Скаченный образ можно записать на флешку с помощью Etcher (в этой программе всего три кнопки – не запутаетесь) и загрузиться с этой флешки.

Но есть и ещё более простой вариант! Запуск Live-системы Linux в виртуальной машине VirtualBox.

Итак, поскольку мы будем запускать Kali Linux в VirtualBox, то в этом случае нам НЕ нужно записывать ISO образ на флешку, нужно только установить VirtualBox, это делается элементарно, но на всякий случай вот инструкция.