Прикладная криптосистема PGP (Pretty Good Privacy, Довольно хорошая секретность) была разработана и опубликована в интернете в 1991 году программистом и математиком Массачусетского Политеха Филиппом Циммерманом, по сути, оказавшись первым продуктом подобного уровня, представленным для свободного доступа всему миру (за что впоследствии Циммерман поплатился несколькими годами уголовного преследования со стороны Таможенной службы США — в то время экспорт стойких криптотехнологий за пределы Штатов был запрещён). Изначальной целью разработки была защита гражданских прав пользователей глобальной сети, а главной задачей программы стала криптографическая защита электронной почты — шифрование.

PGP (англ. Pretty Good Privacy) — компьютерная программа, также библиотека функций, позволяющая выполнять операции шифрования и цифровой подписи сообщений, файлов и другой информации, представленной в электронном виде, в том числе прозрачное шифрование данных на запоминающих устройствах, например, на жёстком диске.

Как создать шифрованный контейнер на HDD в программе PGP Desktop, для хранения секретной информации

OpenPGP — это стандарт, выросший из программы PGP, получившей в Интернете к середине 90-х повсеместное распространение как одно из первых средств шифрования электронной почты.

PGP имеет множество реализаций, совместимых между собой и рядом других программ (GnuPG, FileCrypt и др.) благодаря стандарту OpenPGP (RFC 4880), но имеющих разный набор функциональных возможностей. Существуют реализации PGP для всех наиболее распространённых операционных систем. Кроме свободно распространяемых есть коммерческие реализации.

Специалисты из немецкой компании Recurity Labs разработали JavaScript-реализацию стандарта OpenPGP (RFC 4880) для подписи и шифрования писем в почтовых веб-интерфейсах. Таким образом, PGP-криптография доступна прямо в браузере без установки дополнительного софта.

Итак, PGP («Pretty Good Privacy») — это тип шифрования, который защищает твою переписку от прочтения её левыми людьми. PGP используется как для шифровки, так и расшифровки информации. Сейчас многие программы подобного рода пользуются стандартом OpenPGP, то есть, письмо зашифрованное в одно программе, может быть дешифровано в другой. Вот примеры известных программ: GnuPG, PGPDesktop, но существуют и различные дополнения для браузеров, не забудь проверить, какой тип шифрования они используют.

Изначально PGP умел только шифровать симметричным алгоритмом, но теперь PGP — это не только шифрование с открытым ключом, шифрование в ней — это заключительный этап обработки данных. До этого данные могут быть сжаты, зашифрованы алгоритмом с симметричным ключом, и затем уже происходит шифрование с открытым ключом. Причем, на каждом этапе могут использоваться различные алгоритмы. Более того, тот алгоритм, который будет использоваться в дальнейшем, может использовать для шифрования несколько открытых ключей таким образом, что зашифрованное сообщение смогут прочитать несколько человек. Другой интересной особенностью является то, что сгенерированные ключи могут иметь срок годности, после которого они считаются недействительными.

GPG4Win: обзор бесплатной программы для шифрования файлов, наследницы оболочек GnuPG

Кроме того, PGP может использоваться для шифрования других вещей, помимо электронной почты. Вы можете использовать его для шифрования жесткого диска, мгновенных сообщений, файлов и многого другого.

GNU Privacy Gu (GnuPG, GPG) — свободная программа для шифрования информации и создания электронных цифровых подписей. Разработана как альтернатива PGP и выпущена под свободной лицензией GNU General Public License. GnuPG полностью совместима со стандартом IETF OpenPGP. Текущие версии GnuPG могут взаимодействовать с PGP и другими OpenPGP-совместимыми системами.

Как вы скоро увидите, у PGP много проблем. Если не вдаваться в подробности, основная причина в том, что программа разработана в 90-е годы, до появления серьёзной современной криптографии. Ни один компетентный криптоинженер сегодня не станет разрабатывать систему в таком виде и не потерпит большинства её дефектов ни в какой другой системе. Серьёзные криптографы в основном отказались от PGP и больше не тратят на неё времени (за некоторыми заметными исключениями). Поэтому хорошо известные проблемы в PGP остаются нерешёнными более десяти лет.

Когда пользователь шифрует сообщение с помощью PGP, то программа сначала сжимает текст, что сокращает время на отправку сообщения через модем и увеличивает надежность шифрования. Большинство приемов криптоанализа (взлома зашифрованных сообщений) основаны на исследовании рисунков, присущих текстовым файлам, что помогает взломать ключ. Сжатие ликвидирует эти рисунки и таким образом повышает надежность зашифрованного сообщения. Затем PGP генерирует сессионный ключ, который представляет собой случайное число, созданное за счет движений вашей мышки и нажатий на клавиши клавиатуры.

Как только данные будут зашифрованы, сессионный ключ зашифровывается с помощью публичного ключа получателя сообщения, который отправляется к получателю вместе с зашифрованным текстом.

Расшифровка происходит в обратной последовательности. Программа PGP получателя сообщения использует закрытый ключ получателя для извлечения временного сессионного ключа, с помощью которого программа затем дешифрует зашифрованный текст.

С развитием PGP стали появляться версии, поддерживающие новые функции и алгоритмы, способные создавать зашифрованные сообщения, которые не могут быть расшифрованы более ранними PGP системами даже с помощью действительного публичного ключа. Важно, чтобы отправитель и получатель знали возможности друг друга или хотя бы согласовали настройки PGP.

GnuPG работает путем шифрования сообщений с использованием пар асимметричных ключей, генерируемых отдельными пользователями GnuPG. Затем эти ключи могут быть обменены с другими пользователями, и пользователи могут добавить цифровую подпись для проверки личности отправителя и целостности сообщения..

Существует некоторая путаница в терминологии. Например, далеко не все могут внятно объяснить, чем PGP отличается от GPG. Давайте же во всем разберемся.

OpenPGP — стандарт шифрования, описанный в RFC 4880 и RFC 6637. Не следует путать с конкретными реализациями, такими, как PGP и GPG;

GnuPG или GPG — конкретная открытая (GPLv3) реализация OpenPGP, речь о которой пойдет в настоящей статье;

PGP — сильно проприетарная реализация OpenPGP от компании PGP Corporation. В 2010-м году компанию купила Symantec, а ее продукты переименовала во что-то типа Symantec Desktop Email Encryption;

Часто, говоря «PGP», люди имеют в виду способ шифрования, описанный в OpenPGP, и соответственно любую из его реализаций.

PGP можно использовать для отправки конфиденциальных сообщений. Для этого PGP комбинирует шифрование с симметричным и публичным ключом. Сообщение шифруется с использованием симметричного алгоритма шифрования, для которого требуется симметричный ключ. Каждый симметричный ключ используется только один раз, и обычно называется сеансовым ключом.

Сообщение и его сеансовый ключ отправляются получателю. Сеансовый ключ должен быть доставлен получателю, чтобы тот знал, как расшифровать сообщение. Чтобы защитить само сообщение во время передачи, используется публичный ключ получателя. Только конфиденциальный ключ, принадлежащий получателю, может расшифровать сеансовый ключ.

В конце концов полнофункциональная версия PGP стала доступной для широкого круга пользователей во всем мире. Фонд свободного программирования разработал собственную OpenPGP-совместимую программу под названием GNU Privacy Guard (GnuPG, или сокращенно GPG), которая свободно распространяется и имеет все необходимые библиотеки, используемые для шифрования, дешифрования и подписи документов и файлов. Эта система может применяться для широкого спектра задач, доступна везде и довольно проста в применении за счет использования графического интерфейса.

GnuPG может использовать меньшее количество алгоритмов по сравнению с PGP, так как в GnuPG реализованы только те алгоритмы, на которые нет каких-либо патентных ограничений, хотя некоторые запатентованные алгоритмы можно подключать как дополнительные модули.

PGP получила широкое распространение, и для решения проблем с патентами в 1997 году компания PGP Inc. представила открытый стандарт OpenPGP, который получил open-source реализацию, названную GNU Privacy Guard (GnuPG или GPG). Ее выпустил немецкий разработчик Вернер Кох в 1999 году.

Сертификат PGP содержит, в частности, следующие сведения:

Открытый ключ владельца сертификата — открытая часть ключевой пары и её алгоритм: RSA v4, RSA Legacy v3, DH или DSA.

Сведения о владельце сертификата — информация, идентифицирующая личность пользователя: его имя, адрес электронной почты, номер ICQ, фотография и т. д.

ЭЦП владельца сертификата — подпись ключевой пары, связанной с сертификатом (т. н. автоподпись).

Период действия сертификата — дата начала действия сертификата и дата окончания его действия; указывает на то, когда сертификат станет недействительным (аналогично сроку действия водительских прав). Если ключевая пара содержит дополнительные подключи шифрования, то здесь будет указан период действия каждого из них.

Предпочтительный алгоритм шифрования — указывает на то, зашифрованную каким алгоритмом информацию предпочитает получать владелец сертификата. Поддерживаются следующие: CAST, AES, IDEA, Triple-DES и Twofish.

Вы можете представить сертификат PGP в виде открытого ключа с одной или несколькими привязанными к нему «бирками». На этих «бирках» указана информация, идентифицирующая владельца ключа, а также подпись этого ключа, подтверждающая, что ключ и идентификационные сведения взаимосвязаны. (Этот вид подписи называется автоподписью (self-signature); её содержит каждый сертификат OpenPGP.)

Публичные и приватные ключи в основном используются для расшифровки сообщений, зашифрованных сложным математическим алгоритмом в рамках криптографии. Публичный ключ весьма распространен, приватный ключ, используемый в крипто-контексте, должен храниться отдельно в качестве пароля для защиты ваших цифровых активов.

По своей сути OpenPGP представляет собой систему криптографии с открытым ключом. Этот вид криптографии использует пару открытый / закрытый ключ для шифрования и дешифрования данных. При криптографии с открытым ключом, после того как данные зашифрованы с помощью открытого ключа, только соответствующий закрытый ключ может расшифровать их.

Нельзя сказать, что конкретный метод шифрования на 100 процентов безопасен. Тем не менее, PGP, как правило, считается чрезвычайно безопасным. Система с двумя ключами, цифровые подписи и тот факт, что PGP является открытым исходным кодом и находится под жестким контролем общественности, способствуют его репутации как одного из лучших протоколов шифрования.

Источник: swinopes.livejournal.com

PGP — конфиденциальность, безопасность и аутентификация для всех

Стоит ли подвергать личную переписку возможной огласке, когда существуют средства шифрования?

Santiago Pontiroli

Если вы следите за последними новостями, то слышали немало историй на тему неприкосновенности частной жизни, утечки информации, шпионажа и прочих подобных вещей. Учитывая, что большинство современных коммуникаций проходит через Интернет или при помощи электронных устройств, мы должны знать, как правильно защитить ценную нам информацию. Это применимо не только для крупных организаций, но полезно также всем, кто регулярно использует компьютеры в своей жизни. У всех нас есть информация, которую мы хотим хранить недоступной для посторонних. Но так как мы общаемся через Интернет, то в этом нам может помочь сильный, но простой в использовании инструмент интернет-коммуникации.

Приложение Pretty Good Privacy (PGP), созданное Филом Циммерманом, представляет собой компьютерную программу, которая может быть использована для защиты вашей частной жизни, которая усиливает безопасность и проверяет достоверность отправителей электронной переписки. Можно зашифровать любую электронную переписку, файлы или даже весь жесткий диск, что затруднит «прослушку» и перехват конфиденциальной информации третьими лицами. Также для переписки PGP может предложить что-то наподобие «цифровой подписи», подтверждающее достоверность отправителя (то есть гарантирующее, что отправитель является именно тем человеком, который указан в подписи) и целостность послания. Вообще, представьте себе мир, в котором исчезли бы все угрозы в повседневной переписке, фишинг бы пропал из-за огромных сложностей в осуществлении и все подобные угрозы были бы экономически невыгодны ввиду крайне сложной системы защиты.

«PGP дает людям реальную возможность держать под контролем свою частную жизнь. Это социально необходимая вещь. Поэтому я и создал PGP», — говорит Фил Циммерман.

Прошло уже 20 лет с момента создания PGP, и с тех пор система значительно прогрессировала. В то время Циммерман попал под расследование правительства США в так называемом деле о «безлицензионном оружейном экспорте». «Оружием» оказались продукты для шифрования сильнее 40 бит (а PGP была 128-битной). Хотя само дело затем было закрыто, а обвинений никому так и не предъявили, но это показывает, насколько мощным инструментом может быть шифрование информации и насколько сильно могут быть заинтересованы в содержании систем шифрования под особым надзором определенные стороны.

В конце концов полнофункциональная версия PGP стала доступной для широкого круга пользователей во всем мире. Фонд свободного программирования разработал собственную OpenPGP-совместимую программу под названием GNU Privacy Guard (GnuPG, или сокращенно GPG), которая свободно распространяется и имеет все необходимые библиотеки, используемые для шифрования, дешифрования и подписи документов и файлов. Эта система может применяться для широкого спектра задач, доступна везде и довольно проста в применении за счет использования графического интерфейса.

Учитывая, что исходный код PGP доступен для свободной загрузки, вы сможете посмотреть его, поискать возможные ошибки, проверить на наличие бэкдоров или просто изучить его работу. Даже если вы сами не в состоянии все это изучить, то для этого есть целые сообщества, не зависимые от правительства или каких-либо заинтересованных организаций. И эти сообщества регулярно проверяют целостность и безопасность PGP-кода. Это особенно актуально, если вспомнить историю о некоей службе из трех букв, которая пыталась обходить шифрование в протоколах связи.

К этому моменту вы уже явно заинтересовались и готовы хотя бы просто посмотреть, что такое PGP/GPG, и узнать, для чего это может пригодиться вам. В асимметричной криптографии нам нужно иметь два раздельных ключа, один из которых будет частным (закрытым, используемым для шифрования или подписи), а другой публичным (открытым, для шифрования первичного текста или проверки цифровой подписи). Совсем не обязательно вникать во все тонкости, но помните, что все знания и нужный опыт придут к вам в процессе ежедневного использования. Тем не менее мы рассмотрим основные понятия криптографии с публичным ключом, чтобы вы могли чувствовать себя более комфортно, осваивая новые инструменты шифрования.

Нет никаких ограничений по использованию PGP/GPG, так как инструмент доступен на всех операционных системах.

Когда мы говорим о ключе, мы имеем в виду буквенно-цифровой блок текста. Этот ключ можно экспортировать в файл или загрузить его на сервер ключей, чтобы поделиться затем им с остальным миром (это относится к открытому ключу). Данный ключ генерируется PGP, используя алгоритм асимметричного шифрования. Вы должны помнить, что публичный и частный ключи математически взаимосвязаны, что дает вам возможность поделиться открытым ключом с общественностью без ущерба собственной безопасности.

Нет никаких ограничений по использованию PGP/GPG, так как инструмент доступен на всех операционных системах. Как уже упоминалось ранее, мы имеем дело с доступной системой GNU PG, однако есть и специализированные наборы, работающие под какой-то одной операционной системой. Для Mac OS мы имеем GPG-пакет, который содержит плагин для Mail, модуль для управления всеми ключами, систему шифрования/дешифрования и цифровой подписи, проверки текстов и файлов и много чего еще. Имеется и MacGPG — инструмент для управления PGP при помощи командной строки. Если же у вас Windows, то для этой системы имеются аналогичные компоненты в пакете по имени GPGWin.

Важно помнить, что безопасность вашего ключа зависит не только от кодовой фразы, которую вы используете при создании, но и от конфиденциальности при использовании самого ключа. Если кто-то имеет доступ к вашему хранилищу ключей или ключевой фразе (либо ваш компьютер был скомпрометирован при помощи кейлоггера), то вся система безопасности может считаться бесполезной. Поэтому никогда не оставляйте ваши ключи доступными посторонним и не выбирайте секретную фразу таким образом, чтобы ее было легко подобрать.

Когда вы создаете новую пару ключей с помощью PGP, вы должны будете выбрать длину ключа и фразы, которая защитит ключ. Чем больше эта длина, тем больше времени занимает процесс генерации ключа, однако это делается всего лишь один раз, поэтому стоит потерпеть. А я вам советую выбирать длину не менее 4096 бит, а для максимальной безопасности лучше взять 8192 бита. Надеюсь, вы достаточно терпеливы, чтобы дождаться окончания процесса создания ключа, так как наша система генерации раздельна для PGP и GPG.

PGP использует пару ключей — публичный и частный. Держите частный в тайном месте и не стесняйтесь предлагать публичный всем вокруг.

Почему выбор длины ключа и кодовой фразы так важен? Ну, давайте предположим, что кто-то получил доступ к вашему хранилищу ключей и завладел копией файла секретного ключа. Если этот человек не знает ваш пароль, то ему придется заниматься перебором, что даже с учетом нынешних технических возможностей не так-то просто.

Другим вариантом взлома является подбор ключевой фразы при помощи словаря. Этот вариант является более распространенным и прямолинейным. Поэтому, делая секретный ключ достаточно долго, можно в дальнейшем отбить у злоумышленника желание взломать его.

Когда у вас появится своя собственная пара PGP-ключей, вы можете начать использовать их так: распространите публичный ключ, включите его в свою почтовую подпись, раздайте друзьям и коллегам, с которыми ведете активную переписку. Они тоже должны использовать аналогичное PGP/GPG-шифрование своих сообщений при помощи публичного ключа.

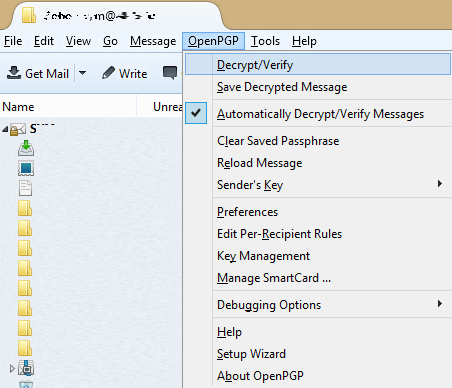

Любая третья сторона не сможет расшифровать эту переписку, даже если у нее и будет этот самый публичный ключ. Для этого потребуется ваш личный ключ. И если вы захотите отправить в ответ такое же зашифрованное послание, какое прислали вам друзья, то вам нужно будет воспользоваться их публичным ключом. Цифровая подпись работает с точностью до наоборот — она использует ваш личный ключ, в который вставляет «метку», с помощью которой получатели вашего письма могут идентифицировать вас как надежного отправителя и быть уверенными, что письмо дошло к ним в неизменном виде. Это может показаться несколько сложным, однако стоит один раз правильно настроить почтовый клиент за пару кликов мышкой:

Итак, мы узнали, как непросто начиналась система PGP, изучили основы безопасности и получили некоторые рекомендации по работе с PGP. Я надеюсь, это послужит хорошим толчком для того, чтобы попробовать это шифрование и использовать его в дальнейшем. О своей конфиденциальности в Сети мы должны заботиться сами, а с таким инструментом сделать это намного проще. Вы будете благодарить себя за то, что нашли силы и время, чтобы сделать первый шаг к личной безопасности.

Правительства и спецслужбы, равно как и преступный мир, давно уже используют такие системы в своей повседневной жизни. А что же простые пользователи? Еще недавно солидное шифрование можно было себе позволить только за большие деньги. И так было до появления на сцене PGP. Обычный человек не мог сохранить свое личное информационное пространство неприкосновенным.

Да и интересующаяся этой информацией сторона не особо хотела этого. Потребовалось 20 лет на то, чтобы этот вопрос наконец-то решился. И теперь у нас гораздо больше возможностей оставаться в неприкосновенности.

Источник: www.kaspersky.ru

— Защита электронной почты с помощью PGP

Электронная почта – одно из часто используемых сетевых приложений, которое применяется на всех компьютерных платформах любой архитектуры.

Существует 2 основных средства защиты электронной почты:

Пакет PGP (Pretty Good Privacy – вполне надежная секретность) – программный продукт, позволяющий использовать современные надежные криптографические алгоритмы для защиты электронной почты и файлов.

Основные преимущества этого пакета, выделяющие его среди других аналогичных продуктов:

1. Открытость. Исходный текст PGP доступен в открытом виде. Любой эксперт может убедиться в эффективности реализации криптоалгоритмов.

Рекомендуемые материалы

Ответы на Аттестацию официального партнера amoCRM 2023

Информатика

Расчетно-графическая работа по курсу «Программирование». Семинар 2. Обработка символьной информации. Вариант 17

Программирование и алгоритмизация

Тест 2 верен на 95%

Программирование и алгоритмизация

Вопросы и ответы из теста по 1С Платформе 8.3.

Информатика

Ответы на экзамен верны на 100%

Программирование и алгоритмизация

Экзамен — Теория 2023 г

Информатика

399 190 руб.

2. Надежность. Используется современные криптографические алгоритмы: RSA, DSS, Диффи-Хеллмана, CAST-128, IDEA, 3DES с доступной длиной ключей.

3. Бесплатность. PGP и его исходные тексты доступны в Internet в разных версиях, выполненных для множества платформ: Win, UNIX, Macintosh и т.д. Кроме того, существует и коммерческая версия.

4. Поддержка как централизованной (через серверы ключей), так и децентрализованной системы распределения открытых ключей.

5. Удобный программный интерфейс для пользователя любого уровня подготовки.

История PGP начиналась в 1991, когда программист Филипп Циммерман, написал программу для защиты файлов и сообщений.

За это, кстати, Циммерман был подвергнут преследованиям. Его обвиняли в экспорте криптографических алгоритмов за пределы США (действовали ограничения) – программа быстро распространялась через Internet.

В итоге обвинение было снято. В 1996г. была образована компания Pretty Good Provacy, Inc. Продукт был экспортирован из США официальным, хотя и курьезным способом – исходный текст программы был опубликован в виде книги, а затем вывезен из США, отсканирован и скомпилирован.

PGP, если не рассматривать управление ключами, предоставляет 5 основных функций: аутентификация, конфиденциальность, сжатие, совместимость, сегментация.

1. Цифровая подпись (аутентификация)

Используемые алгоритмы: SHA-1, RSA или DSS.

· Отправитель А создает сообщение;

· Отправитель А вычисляет хеш-код сообщения с помощью SHA-1 (160-битовый);

· Хеш-код шифруется с помощью RSA или DSS с использованием личного ключа отправителя;

· Подпись добавляется в начало сообщения;

· Сообщение может быть сжато с помощью ZIP.

2. Шифрование сообщения (конфиденциальность)

Используются CAST или IDEA или 3DES и RSA или Диффи-Хеллмана. Конфиденциальность обеспечивается шифрованием сообщений, предназначенных для хранения в виде файлов.

· Сообщение шифруется с помощью одного из методов традиционного шифрования (CAST-128, IDEA или 3DES) с одноразовым сеансовым ключом Ks, генерируемым отправителем;

· Сеансовый с помощью алгоритма Диффи-Хеллмана или RSA с использованием открытого ключа получателя и включается в начало сообщения.

Каждый ключ схемы традиционного шифрования применяется только один раз, т.е. для каждого сообщения генерируется новый ключ в виде случайного 128-битового числа.

Комбинация 2-х схем шифрования дает следующие преимущества:

· Алгоритм традиционного шифрования значительно быстрее, чем RSA или Диффи-Хеллмана;

· Использование шифрования с открытым ключом решает проблему распределения сеансовых ключей (не требуется использовать специальные протоколы обмена ключами.

Каждое сообщение является одиночным независимым событием со своим собственным ключом Ks.

Т.о. вся схема оказывается защищенной в той мере, в какой защищен алгоритм схемы шифрования с открытым ключом. Поэтому PGP предлагает пользователю выбор длины ключа от 768 до 3072 битов.

3. Конфиденциальность и аутентификация

· Отправитель сначала подписывает сообщение с помощью своего собственного личного ключа;

· Отправитель шифрует сообщение и подпись с помощью сеансового ключа;

· Отправитель шифрует сеансовый ключ с помощью открытого ключа получателя.

В PGP используется сжатие сообщения по алгоритму ZIP.

1. для затруднения криптоанализа;

2. выравнивания статистических характеристик;

3. уменьшение объема данных.

По умолчанию PGP сжимает сообщение после создания подписи, но перед шифрованием.

1. Подпись до сжатия по следующей причине:

если подписать сжатый документ, то для верификации необходимо будет либо хранить сжатую версию сообщения, либо сжимать сообщение каждый раз когда требуется верификация.

2. Шифрование применяется после сжатия, чтобы усилить криптографическую защиту сообщения.

5. Совместимость на уровне электронной почты

При использовании PGP шифруется подпись или все сообщение (т.е. шифрование в любом случае).

Т.о. часть или все выходное сообщение представляет собой поток битов.

Однако многие системы электронной почты позволяют использовать только символы текста ASCII.

Чтобы удовлетворить этому ограничению, PGP обеспечивает преобразование 8-битового двоичного потока в поток печатаемых символов ASCII.

Для этого используется схема конвертирования radix-64. Каждая группа из 3-х байтов преобразуется в 4 символа ASCII, к которым присоединяется контрольная сумма (CRC), позволяющая обнаружить ошибки при передаче данных, (каждые 6 бит в ASCII – символ, 2 6 = 64).

Преобразовав, radix-64 увеличивает длину передаваемого сообщения на 33%, но вместе со сжатием сообщение уменьшается приблизительно на 1/3.

6. Сегментация и обратная связь сообщения

Средства электронной почты часто ограничивают максимальную длину сообщения (UUCP – 60кБ).

Любое более длинное сообщение должно быть разбито на сегменты меньшей длины, каждый из которых посылается отдельно.

Чтобы соответствовать такому ограничению, PGP автоматически разбивает слишком длинные сообщения на сегменты.

Сегментация проводится после выполнения всех других операций, включая radix-64.

На стороне получателя система PGP должна отбросить заголовок электронной почты и вновь собрать весь оригинальный блок сообщения перед выполнением остальных операций.

Генерирование ключей PGP

PGP использует 4 типа ключей:

· одноразовые сеансовые ключи;

· парольные ключи схемы традиционного шифрования.

1. Средства генерирования случайных сеансовых ключей;

2. Возможность пользователю иметь несколько пар открытых/личных ключей (чтобы время от времени менять пару ключей; чтобы с разными группами пользователей взаимодействовать с помощью разных ключей). Следовательно, возникает необходимость в средствах, позволяющих идентифицировать конкретные ключи.

3. Каждый объект системы PGP должен поддерживать файл собственных пар открытых/личных ключей, а также открытых ключей корреспондентов (т.е. осуществлять управление открытыми ключами).

Что касается генерирования ключей, то в PGP используется сложная и мощная схема генерирования случайных и псевдослучайных чисел.

Случайные числа в PGP генерируются на основе 1) 8-битовых значений нажатых пользователем клавиш и 2) интервалов времени между нажатиями.

Истинно случайные числа используются в PGP в следующих целях:

· применяются при создании пар ключей RSA;

· обеспечивают начальные значения для генератора псевдослучайных чисел;

· обеспечивают дополнительный ввод текста в процессе генерирования псевдослучайных чисел.

Псевдослучайные числа генерируются с помощью алгоритма ANSI X12.17 с использованием CAST-128 и шифрования в режиме CFB (шифрованной обратной связи).

· применяются при создании сеансовых ключей;

· служат для создания векторов инициализации (IV), используемых с сеансовыми ключами при шифровании в режиме CFB.

Пользователь может иметь любое число пар личный/открытый ключ.

Чтобы получателю знать, какой из его открытых ключей использовался для шифрования данного сеансового ключа, с каждым открытым ключом связывается идентификатор. Идентификатор, связываемый с открытым ключом, размещается в младших 64 разрядах ключа, т.е. он равен:

IdKUa = KUa mod 2 64

Идентификатор требуется и для цифровой подписи.

Формат сообщения PGP

Рассмотрим более подробно формат передаваемого сообщения.

Сообщение складывается из 3-х компонентов:

· цифровой подписи (необязательно);

· сеансового ключа (необязательно).

1. Компонент сообщения включает 1) фактические данные, предназначенные для хранения или передачи; 2) имя файла; 3) метку даты-времени, указывается время создания сообщения.

2. Компонент цифровой подписи включает:

· метку даты-времени, указывается время создания сообщения;

· профиль сообщения (160-битовый хеш-код, созданный с помощью SHA-1 и шифрованный с помощью личного ключа отправителя). Профиль вычисляется для данных + метка даты/время подписи. Это обеспечивает защиту от атак воспроизведения;

· ведущие два октета профиля сообщения (проводится сравнение этого поля с первыми 2-мя октетами дешифрованного профиля, чтобы получатель мог определить, тот ли ключ использовался для дешифрования профиля)

· идентификатор открытого ключа отправителя (идентифицирует пару открытый/личный ключ, используемые для шифрования/дешифрования профиля сообщения)

1) и 2) могут быть сжаты ZIP и зашифрованы с помощью сеансового ключа.

3. Компонент сеансового ключа включает:

· идентификатор открытого ключа получателя, который использовался отправителем для шифрования данного сеансового ключа.

Весь блок переводится в формат radix 64.

Источник: studizba.com