Быстро развивающиеся компьютерные информационные технологии вносят заметные изменения в нашу жизнь. Информация стала товаром, который можно приобрести, продать, обменять. При этом стоимость информации часто в сотни раз превосходит стоимость компьютерной системы, в которой она хранится. От степени безопасности информационных технологий в настоящее время зависит благополучие, а порой и жизнь многих людей.

Введение…………………………………………………………………..……3

1. Аппаратные средства защиты информации………………………………4

2. Программные средства защиты информации…………………………….9

Заключение………………………………………………………………….16

Список использованных источников……

Федеральное государственное бюджетное образовательное учреждение высшего профессионального образования

«Тамбовский государственный университет им. Г.Р. Державина»

Институт гуманитарного и социокультурного образования

Программные и аппаратные средства защиты информации

студентка группы 52

1. Аппаратные средства защиты информации………………………………4

Особенности защиты информации в медицинских организациях

2. Программные средства защиты информации…………………………….9

Список использованных источников……………………………………17

Быстро развивающиеся компьютерные информационные технологии вносят заметные изменения в нашу жизнь. Информация стала товаром, который можно приобрести, продать, обменять. При этом стоимость информации часто в сотни раз превосходит стоимость компьютерной системы, в которой она хранится. От степени безопасности информационных технологий в настоящее время зависит благополучие, а порой и жизнь многих людей.

Современная информационная система представляет собой сложную систему, состоящую из большого числа компонентов различной степени автономности, которые связаны между собой и обмениваются данными. Практически каждый компонент может подвергнуться внешнему воздействию или выйти из строя.

Несмотря на то, что современные ОС для персональных компьютеров имеют собственные подсистемы защиты, актуальность создания дополнительных средств защиты сохраняется. Дело в том, что большинство систем не способны защитить данные, находящиеся за их пределами. И в этих случаях для защиты данных используются аппаратно-программные средства защиты информации.

- Аппаратные средства защиты

Аппаратные средства защиты информации – это различные технические устройства, системы и сооружения, предназначенные для защиты информации от разглашения, утечки и несанкционированного доступа.

К аппаратным средствам защиты информации относятся самые различные по принципу действия, устройству и возможностям технические конструкции, обеспечивающие пресечение разглашения, защиту от утечки и противодействие несанкционированному доступу к источникам конфиденциальной информации:

— персональный компьютер (комплекс технических средств, предназначенных для автоматической обработки информации в процессе решения вычислительных и информационных задач);

— периферийное оборудование (комплекс внешних устройств ЭВМ, не находящихся под непосредственным управлением центрального процессора); — физические носители машинной информации;

Основы информационной безопасности и защиты информации

— различные электронные, электронно-механические, электронно-оптические устройства. К настоящему времени разработано значительное число аппаратных средств различного назначения, однако наибольшее распространение получают следующие:

-специальные регистры для хранения реквизитов защиты: паролей, идентифицирующих кодов, грифов или уровней секретности;

-генераторы кодов, предназначенные для автоматического генерирования идентифицирующего кода устройства;

-устройства измерения индивидуальных характеристик человека (голоса, отпечатков) с целью его идентификации; [2, с. 63]

-специальные биты секретности, значение которых определяет уровень секретности информации, хранимой в ЗУ, которой принадлежат данные биты;

-схемы прерывания передачи информации в линии связи с целью периодической проверки адреса выдачи данных. Особую и получающую наибольшее распространение группу аппаратных средств защиты составляют устройства для шифрования информации (криптографические методы).

Метод криптографии — одно из наиболее мощных средств обеспечения конфиденциальности и контроля целостности информации. Основной элемент криптографии шифрование (или преобразование данных в нечитабельную форму ключей шифрования расшифровки). В состав криптографической системы входят: один или нескольких алгоритмов шифрования, ключи, используемые этими алгоритмами шифрования, подсистемы управления ключами, незашифрованный и зашифрованный тексты.

При использований метода криптографии на первом этапе к тексту, который необходимо шифровать, применяются алгоритм шифрования и ключ для получения из него зашифрованного текста. На втором этапе зашифрованный текст передается к месту назначения, где тот же самый алгоритм используется для его расшифровки.

Ключом называется число, используемое криптографическим алгоритмом для шифрования текста.

В криптографии используется два метода шифрования симметричное и асимметричное. [4, с. 102]

При симметричном шифровании для шифрования и для расшифровки отправителем и получателем применяется один и тот же ключ, об использовании которого они договариваются заранее. Основной недостаток симметричного шифрования состоит в том, что ключ должен быть известен как отправителю, так и получателю, откуда возникает новая проблема безопасной рассылки ключей.

Существует также вариант симметричного шифрования, основанный на использовании составных ключей, когда секретный ключ делится на две части, хранящиеся отдельно. Таким образом, каждая часть сама по себе не позволяет выполнить расшифровку.

Асимметричное шифрование характеризуется тем, что при шифровании используются два ключа: первый ключ делается общедоступным (публичным) и используется для шифровки, а второй является закрытым (секретным) и используется для расшифровки

Дополнительным методом защиты шифруемых данных и проверки их целостности является цифровая подпись.

Аппаратные средства защиты информации применяются для решения следующих задач:

— проведение специальных исследований технических средств обеспечения производственной деятельности на наличие возможных каналов утечки информации;

— выявление каналов утечки информации на разных объектах и в помещениях;

— локализация каналов утечки информации;

— поиск и обнаружение средств промышленного шпионажа;

— противодействие несанкционированному доступу к источникам конфиденциальной информации и другим действиям. [3, с. 78]

По функциональному назначению аппаратные средства могут быть классифицированы на средства обнаружения, средства поиска детальных измерений, средства активного и пассивного противодействия. При этом по своим техническим возможностям средства защиты информации могут быть общего назначения, рассчитанные на использование непрофессионалами с целью получения предварительных (общих) оценок, и профессиональные комплексы, позволяющие проводить тщательный поиск, обнаружение и прецизионные измерения всех характеристик средств промышленного шпионажа. В качестве примера первых можно рассмотреть группу индикаторов электромагнитных излучений типа ИП, обладающих широким спектром принимаемых сигналов и довольно низкой чувствительностью. В качестве второго примера – комплекс для обнаружения и пеленгования радиозакладок, предназначенного для автоматического обнаружения и определения местонахождения радиопередатчиков, радиомикрофонов, телефонных закладок и сетевых радиопередатчиков. Это уже сложный современный поисково-обнаружительный профессиональный комплекс. Таким является, например, комплекс «Дельта», который обеспечивает:

– достоверное обнаружение практически любых из имеющихся в продаже радиомикрофонов, радиостетоскопов, сетевых и телефонных передатчиков, в том числе и с инверсией спектра;

– автоматическое определение места расположения микрофонов в объеме контролируемого помещения.

Аппаратные средства защиты применяются как в отдельных ПЭВМ, так и на различных уровнях и участках сети: в центральных процессорах ЭВМ, в их оперативных ЗУ (ОЗУ), контроллерах ввода-вывода, внешних ЗУ, терминалах и др.

Одной из мер аппаратной защиты ЭВМ и информационных сетей является ограничение доступа к оперативной памяти с помощью установления границ или полей. Для этого создаются регистры контроля и регистры защиты данных. Применяются также дополнительные биты четности – разновидность метода кодового резервирования. [5]

Аппаратные средства защиты применяются и в терминалах пользователей. Для предотвращения утечки информации при подключении незарегистрированного терминала необходимо перед выдачей запрашиваемых данных осуществить идентификацию (автоматическое определение кода или номера) терминала, с которого поступил запрос. В многопользовательском режиме этого терминала идентификации его недостаточно. Необходимо осуществить аутентификацию пользователя, то есть установить его подлинность и полномочия. Это необходимо и потому, что разные пользователи, зарегистрированные в системе, могут иметь доступ только к отдельным файлам и строго ограниченные полномочия их использования. [5]

- Программные средства защиты

Программная защита информации – это система специальных программ, включаемых в состав программного обеспечения, реализующих функции защиты информации.

Программные средства защиты информации бывают:

— встроенные средства защиты информации — специализированные программные средства защиты информации от несанкционированного доступа обладают в целом лучшими возможностями и характеристиками, чем встроенные средства. Кроме программ шифрования и криптографических систем, существует много других доступных внешних средств защиты информации. Из наиболее часто упоминаемых решений следует отметить следующие две системы, позволяющие ограничить и контролировать информационные потоки. [1, с. 58]

— межсетевые экраны (также называемые брандмауэрами или файрволами — от нем. Brandmauer, англ. firewall — «противопожарная стена»). Между локальной и глобальной сетями создаются специальные промежуточные серверы, которые инспектируют и фильтруют весь проходящий через них трафик сетевого/транспортного уровней. Это позволяет резко снизить угрозу несанкционированного доступа извне в корпоративные сети, но не устраняет эту опасность полностью. Более защищенная разновидность метода — это способ маскарада (masquerading), когда весь исходящий из локальной сети трафик посылается от имени firewall-сервера, делая локальную сеть практически невидимой.

— рroxy-servers (proxy — доверенность, доверенное лицо). Весь трафик сетевого/транспортного уровней между локальной и глобальной сетями запрещается полностью — маршрутизация как таковая отсутствует, а обращения из локальной сети в глобальную происходят через специальные серверы-посредники. Очевидно, что при этом обращения из глобальной сети в локальную становятся невозможными в принципе. Этот метод не дает достаточной защиты против атак на более высоких уровнях — например, на уровне приложения (вирусы, код Java и JavaScript).

— VPN (виртуальная частная сеть) позволяет передавать секретную информацию через сети, в которых возможно прослушивание трафика посторонними людьми. Используемые технологии: PPTP, PPPoE, IPSec.

Системы защиты компьютера от чужого вторжения весьма разнообразны и могут быть классифицированы на такие группы, как:

– средства собственной защиты, предусмотренные общим программным обеспечением;

– средства защиты в составе вычислительной системы;

– средства защиты с запросом информации;

– средства активной защиты;

– средства пассивной защиты и др.

Можно выделить следующие направления использования программ для обеспечения безопасности конфиденциальной информации, в частности такие, как:

– защита информации от несанкционированного доступа;

– защита информации от копирования;

– защита программ от копирования;

– защита программ от вирусов;

– защита информации от вирусов;

– программная защита каналов связи. [5]

Рассмотрим некоторые из них более подробно. Защита от копирования.

Средства защиты от копирования предотвращают использование ворованных копий программного обеспечения и в настоящее время являются единственно надежным средством – как защищающим авторское право программистов-разработчиков, так и стимулирующим развитие рынка. Под средствами защиты от копирования понимаются средства, обеспечивающие выполнение программой своих функций только при опознании некоторого уникального некопируемого элемента. Таким элементом (называемым ключевым) может быть дискета, определенная часть компьютера или специальное устройство, подключаемое к ПЭВМ. Защита от копирования реализуется выполнением ряда функций, являющихся общими для всех систем защиты:

– идентификация среды, из которой будет запускаться программа;

– аутентификация среды, из которой запущена программа;

– реакция на запуск из несанкционированной среды;

Источник: www.myunivercity.ru

Защита информации в автоматизированных системах

При организации автоматизированных информационных систем (АИС) должны строго соблюдаться требования по защите конфиденциальных данных, которые призваны предотвратить их утечку или искажение. Защита информации в автоматизированной системе должна предотвратить воздействие угроз различного происхождения, включая техногенные аварии, воздействие вредоносного ПО или хакеров, похищение данных инсайдерами с целью продажи или шпионажа. Снизить уровень таких рисков позволяет реализация комплекса мер защиты аппаратного и программного уровня.

Задачи по защите информации

- конфиденциальность — невозможность доступа третьих лиц;

- целостность (неизменность) — возможность изменения информации только лицами, которые имеют соответствующий допуск;

- доступность — обеспечение доступа пользователя к необходимой информации без ограничений в связи с проблемами аппаратного уровня или действия вредоносного программного обеспечения.

Методы защиты информации в автоматизированных системах должны применяться ко всему массиву данных, которые обрабатываются в компании, а также по отношению к отдельным блокам повышенной важности.

Объекты защиты

Для применяемых способов защиты информации в автоматизированных системах характерна определенная стоимость. Поэтому важно дифференцировать объекты защиты, чтобы наиболее дорогостоящие и сложные способы использовались по отношению к объектам повышенной ценности. Это разграничение выполняется еще на этапе разработки требований к архитектуре АИС.

В том числе информационные массивы делят на такие виды:

- Исходные данные — первичная информация, поступающая на хранение и обработку в АИС от клиентов, пользователей, контрагентов.

- Производные данные — информация, которая создается непосредственно в АИС, в процессе обработки исходных данных. Сюда относят отчеты, базы данных и другие структурированные информационные массивы.

- Служебные. Данные вспомогательного характера, архивы защитных систем, данные сканирования.

- Программные средства защиты данных — лицензированное ПО или ПО собственной разработки.

- Алгоритмы, на основе которых разрабатываются программы.

Все информационные массивы, кроме вспомогательных данных, могут содержать коммерческую тайну. Поэтому они выступают в качестве объектов защиты информации в автоматизированных системах, которая должна выполняться с максимальной эффективностью.

Планирование и реализация систем защиты

Важным требованием при обеспечении защиты информации в АИС является планомерное решение этой задачи. Эта деятельность должна быть структурирована и разбита на этапы.

Можно выделить такие этапы:

- Этап планирования. Составляется перечень требований к системе информационной безопасности. Требования зависят от характера выполняемых бизнес-процессов, модели действующих внутренних и внешних угроз и степени их опасности, потребностей пользователей. Планирование выполняют в соответствии с действующими стандартами, которые регулируют информационную безопасность. Это международный стандарт ISO/IEC 27001 и его прямой российский аналог ГОСТ Р ИСО/МЭК 27001, а также ряд других стандартов.

- Этап внедрения. Должны быть исключены ошибки или срывы сроков по причине неточностей в планировании и бюджетировании.

- Этап управления. Оперативное управление безопасностью — это организованная система реагирования на любые инциденты информационной безопасности и нештатные ситуации. Оно реализуется комплексно с обеспечением работы в «ручном» и автоматическом режиме. В крупных организациях должна быть создана оперативно-диспетчерская служба. В малых компаниях управление системой информационной безопасности АИС может выполнять один сисадмин.

- Плановое руководство. Включает в себя периодический аудит системы информационной безопасности, комплексный анализ его результатов, подготовку по итогам анализа доклада и предложений руководству по совершенствованию системы и усилению защитных мер.

- Повседневная работа по поддержанию информационной безопасности. Включает процессы планирования, организации, управления, оценки, обнаружения возникающих инцидентов, внесение оперативных корректировок в функционирование аппаратных и программных защитных средств.

На каждом из этих этапов должны применяться в полном объеме доступные ресурсы и осуществляться контроль эффективности.

Методы защиты информации

При построении системы защиты информации в АИС могут применяться одновременно разные методы, в том числе:

- методы повышения уровня достоверности данных;

- методы защиты информации в автоматизированных системах от их потери в результате аварий и аппаратных сбоев;

- методы контроля физического доступа к оборудованию и сетям, который может приводить к хищению данных, повреждению аппаратуры, преднамеренному созданию нештатных и аварийных ситуаций, установке шпионских приборов и т. д.;

- методы идентификации пользователей, аутентификации ПО, съемных носителей.

Применяются и другие методы организационного и аппаратно-программного характера. Первые реализуются централизованно на уровне компании, а выбор аппаратно-программных методов остается на выбор специалиста.

Организационные

Выбор организационных методов и их применение определяется спецификой деятельности компании, включая ее правовое регулирование. По этому параметру организации делятся на такие категории:

- Частная фирма, которая не работает с информацией, содержащей гостайну, и не является оператором персональных данных. Допускается использование любых методов, удобных для организации.

- Частная компания, являющаяся оператором персональных данных или работающая с данными, содержащими гостайну. Требования к методам защиты информации в автоматизированных информационных системах устанавливаются действующим законодательством и положениями нормативной документации ФСТЭК РФ.

- Банк. Обрабатывает 3 категории конфиденциальных данных — персональные данные, коммерческую и банковскую тайну. Требования о применении организационных методов защиты устанавливаются положениями Центробанка.

- Государственное предприятие или государственный орган. Требования по применению организационных методов устанавливаются на уровне головных организаций и министерств.

Выделяют две категории организационных методов защиты информации — системные и административные.

К числу системных методов принадлежат:

- повышение степени надежности оборудования, выбор аппаратуры с минимальными рисками отказа, использование специального оборудования для минимизации рисков потери данных при аварийном отключении питания;

- организация резервирования информации на внешних серверах для предотвращения ошибок в результате системных сбоев или физического повреждения оборудования;

- ранжирование пользователей с предоставлением разных уровней допуска для уменьшения вероятности хищения, изменения, уничтожения информации;

- структурирование обработки данных, совершенствование смежных процессов, формирование специализированных кластеров для работы с определенными типами данных.

За разработку и внедрение применяемых в организации административных методов защиты несет ответственность руководство фирмы, вышестоящие инстанции, подразделения безопасности и управления персоналом.

Среди административных методов защиты информации можно назвать такие способы:

- утверждение внутренних нормативных документов, регламентирующих обработку данных и доступ к АИС;

- создание у персонала заинтересованности в защите данных;

- создание режима коммерческой тайны, внесение положений об ответственности за ее разглашение в контракты с работниками и трудовые договоры;

- обучение и повышение мотивации персонала;

- улучшение эргономики и условий труда, чтобы исключить потерю данных и системные сбои в связи с потерей внимания и усталостью работников.

Внедрение организационных методов проводится с параллельным аудитом, который показывает их эффективность и позволяет совершенствовать защиту.

Аппаратно-программные

Способы этой категории определяются политикой компании и регламентом ИТ-подразделений. Методы программного уровня поддерживают защищенность данных при обработке в АИС и передаче по различным каналам связи. Аппаратные методы предусматривают использование высокоточных контрольно-технических средств для дублирования функций программных способов защиты. Такие средства могут обнаруживать ошибки, недоступные для выявления программными способами.

Основные группы задач, которые выполняются аппаратно-программными методами:

- Трехуровневое резервирование и дублирование данных, формирование удаленных баз данных. Оперативное резервирование предусматривает копирование информации в реальном времени. Восстановительное резервирование применяется для восстановления информации в случае утери из-за сбоев. Долгосрочное резервирование — сохранение значительного объема данных, в том числе копий полного объема системных файлов, с длительным хранением для восстановления и проведения аудита.

- Блокирование ошибочных или преднамеренных вредоносных операций.

- Защита информации от вредоносного ПО. Применяется сканирование, обнаружение изменений элементов файлов, аудит, антивирусное программное обеспечение.

- Защита от несанкционированного доступа к данным. Применяются файерволы, средства выявления атак.

- Шифрование данных методами криптографической защиты.

- Контроль доступа, аутентификация пользователей.

Помимо этих методов, активно внедряется DLP- и SIEM-системы, а также другие комплексные решения.

Методы контроля доступа

Формирование контроля доступа пользователей — необходимая мера для защиты информации. Контроль доступа реализуется на организационном и программном уровне.

Предусматривается размещение рабочих станций и периферийного оборудования в замкнутом пространстве, куда исключается доступ посторонних. Для этого в компании создается пропускная система. Для обработки информации повышенной важности могут выделяться отдельные зоны с доступом по электронному пропуску. Рабочие станции в таких зонах работают без подключения к общей сети.

Определенные процессы могут обрабатываться на специально выделенных рабочих станциях, которые также зачастую не подключаются к сети. Этот метод предполагает создание отдельных кластеров для вывода на печать.

Методы идентификации пользователей

Еще одним ключевым системным решением для обеспечения безопасности данных в АИС является допуск только уполномоченных пользователей к работе с информацией. Для аутентификации могут использоваться разные способы, с учетом степени ценности защищаемых данных, в том числе:

- Логин и пароль. Пользователь аутентифицируется путем введения этих идентификационных данных, которые должны иметь определенный формат. Устанавливаются требования по периодичности смены логина и пароля, предусматриваются меры дисциплинарной ответственности за передачу этих данных третьим лицам или за вход в систему под чужими данными.

- Диалоговый режим. Для распознавания определенного пользователя в систему вводится набор определенных данных. После этого для входа в систему пользователь должен будет отвечать на меняющиеся вопросы.

- Биометрический метод. Распознавание при помощи специального оборудования по отпечаткам пальцев, сетчатке глаза.

- Использование автоматических радиокодовых устройств (токенов), которые передают в систему зашифрованные сигналы. Если эти сигналы совпадают с заданными значениями, пользователю предоставляется доступ.

- Аутентификация при помощи чипов. Информация, идентифицирующая пользователя, содержится на чипе и считывается при входе в систему. Эта информация может быть нанесена в зашифрованном виде. В этом случае ключ шифрования используется как дополнительный идентификационный параметр.

Максимальное снижение рисков обеспечивают аппаратные методы контроля доступа, которые исключают подделку или перехват паролей. При этом наиболее высокая эффективность достигается с помощью биометрии.

Средства разграничения доступа

Применяются следующие варианты разграничения доступа пользователей к информации в соответствии с установленными полномочиями:

- По уровню конфиденциальности. Предусматривается установка грифов секретности для маркировки информационных массивов и пользователей. Каждый пользователь получает доступ к данным не выше собственного уровня.

- По специальным спискам. Каждому файлу, базе данных, программе или другому информационному объекту устанавливается перечень допущенных пользователей. Второй вариант — определение для каждого пользователя перечня разрешенных информационных объектов.

- По матрице полномочий. Применяется двухмерная матрица, внутри которой за каждым пользователем закреплен идентификатор. Этот идентификатор прописывается в столбце. В строке матрицы прописаны идентификаторы информационных элементов. Допуск разрешается при совпадении обоих идентификаторов.

- По мандатному принципу. Элементу информации, подлежащему защите, присваивается метка. Аналогичная метка должна содержаться и в запросе для предоставления доступа.

Минусом этих методов является слабый уровень эффективности против инсайдеров, которые могут присвоить признаки идентификации других пользователей. Для защиты от них должна быть реализована система протоколирования.

Протоколирование

Система протоколирования предусматривает создание учетного журнала, в который автоматически заносятся сведения о действиях пользователей. Такие журналы функционируют на основе программ-регистраторов, работающих самостоятельно или в составе системы DLP. Протоколирование обеспечивает контроль использования информации, подлежащей защите, фиксируют безуспешные и успешные попытки доступа к ней, осуществляют запись действий. Это позволяет накапливать статистическую базу для последующего аудита.

SIEM-системы

SIEM-системы (Security Information and Event Management) — решения, которые внедряются крупными компаниями для обеспечения комплексной информационной защиты. Они не защищают напрямую от инцидентов, а обеспечивают оперативное информирование о сбоях и нарушениях в работе ПО и оборудования.

SIEM с установленной периодичностью выполняет опрос программ, включая антивирусы и DLP, маршрутизаторов, другого оборудования. Полученные данные сопоставляются с заданными значениями. При обнаружении отклонений SIEM отправляет уведомление, на основании которого соответствующие службы принимают необходимые меры.

К дополнительным функциям таких систем относится протоколирование и ведение журналов учета, что позволяет сформировать доказательную базу для расследования преступлений и нарушений в сфере информационной безопасности. Кроме того, SIEM обеспечивают аудит готовности системы к исполнению своих функций. Данные, получаемые от SIEM, дают основания для внедрения нового ПО или изменения технологических параметров АИС.

DLP-системы

DLP-системы призваны поддерживать максимальную защиту от несанкционированных действий пользователей, обеспечивая полную целостность и конфиденциальность защищаемых данных. Действие такой системы строится на способности отличать открытую информацию от конфиденциальной. Она осуществляет мониторинг внутреннего и внешнего трафика и фиксируется события, связанные с копированием, передачей наружу или выводом на печать конфиденциальной информации. В таких случаях применяется блокировка и с предупреждением пользователя.

Система DLP может дорабатываться под индивидуальные потребности организации и обеспечивает комплексную защиту информации. Необходимым условием для внедрения таких систем является наличие сертификата ФСТЭК, подтверждающего отсутствие незадекларированных возможностей.

Источник: www.smart-soft.ru

Технологии и методы обеспечения комплексной защиты информации

Дудкина, И. А. Технологии и методы обеспечения комплексной защиты информации / И. А. Дудкина. — Текст : непосредственный // Молодой ученый. — 2016. — № 16 (120). — С. 37-39. — URL: https://moluch.ru/archive/120/33148/ (дата обращения: 10.07.2023).

Ключевые слова: комплексная система защиты информации, несанкционированный доступ, программно-аппаратные меры защиты информации, информационные системы

Комплексная система защиты информации (КСЗИ) — совокупность организационных, нормативно — правовых и технических мер, направленных на исключение несанкционированного доступа к информации и обеспечение ее надежной защиты. [1, с. 211] Главными принципами построения КСЗИ являются надежность, достаточность для решения поставленных задач, простота и удобство в эксплуатации, технологическая и экономическая обоснованность.

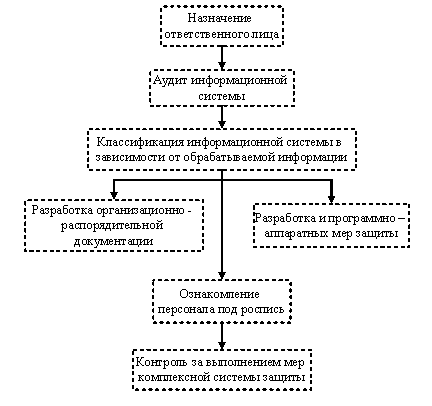

Алгоритм проектирования комплексной системы защиты информации представлен на рисунке 1:

Рис. 1. Алгоритм проектирования комплексной системы защиты информации

Основными составляющими комплексной системы защиты информации являются организационное обеспечение информационной безопасности, а так же программно — аппаратные средства, исключающие несанкционированный доступ к защищаемой информации.

Организационное обеспечение — это регламентация производственной деятельности, функционирования системы обработки данных, деятельности сотрудников организации с целью предотвращения или затруднения несанкционированного доступа к конфиденциальной информации.

Организационные мероприятия включают в себя:

– мероприятия, осуществляемые при проектировании, строительстве и оборудовании служебных и производственных зданий и помещений;

– мероприятия, проводимые при подборе персонала;

– организацию и поддержание надежного пропускного режима и контроля посетителей;

– надежную охрану помещений и территорий;

– назначение ответственного за защиту информации;

– проведение контроля за работой персонала с конфиденциальной информацией.

– учет, хранение, порядок выдачи носителей информации и документов;

– хранение и своевременная смена реквизитов доступа (паролей, ключей и т. д.)

При принятии необходимых организационных мер и разработке организационно-распорядительной документации, регламентирующей политику информационной безопасности организации, необходимо руководствоваться следующими нормативно-правовыми документами:

– законодательной базой РФ в области обеспечения информационной безопасности, включающей в себя: федеральные законы, указы, постановления, кодексы, госты;

– руководящими документами, такими как: приказы ФСТЭК и ФСБ, документы по защите информации, разработанные на предприятии (политика безопасности, модель угроз и т. д.).

Нормативно-правовые документы регламентируют:

– состав защищаемой информации;

– конфигурация и состав информационной системы;

– решаемые ИС задачи;

– перечень угроз ИС;

– требования к функционированию компонентов ИС;

– допустимые к использованию программно — аппаратные средства;

– описание полномочий пользователей;

– порядок предоставления и лишения привилегий пользователей;

– обязанности руководства и персонала по обеспечению безопасности;

– отчетность и регистрация событий безопасности.

Организационные и нормативно-правовые методы являются неотъемлемой частью комплексной системы защиты информации, поскольку регламентируют как порядок действий сотрудников организации, так и порядок внедрения технических средств защиты информации.

Совокупность программно-аппаратных средств обеспечивает необходимую защиту информации от несанкционированного доступа.

Выбор программно-аппаратных средств обеспечения информационной безопасности зависит от масштаба защищаемой сети, распространенности и стоимости рассматриваемых средств защиты, видов атак, коммуникационного поля. Основными программно-аппаратными средствами обеспечения информационной безопасности предприятия являются: антивирусные программы, распределенные программно-аппаратные средства, контролирующие информационные потоки (межсетевые экраны), средства анализа защищенности (сканеры безопасности), программно-аппаратные средства разграничения доступа, средства криптографической защиты информации.

- Антивирусные программы — специализированное программное обеспечение (ПО), предназначенное для поиска и уничтожения вирусов и других вредоносных программ. Принцип работы антивирусов основан на сигнатурном анализе, то есть поиске и сравнении участка кода вируса с базами сигнатур. Так же в настоящее время получают распространение облачные технологии — технологии, основанные на искусственном интеллекте. Наиболее популярными антивирусными программами в настоящее время являются: Kaspersky, ESETNOD32, Dr.Web, F-Secure.

- Межсетевые экраны (брандмауэры) — локальные или функционально-распределенные программные (программно-аппаратные) средства, контролирующие информационные потоки входящие в информационную систему, или исходящие из нее. Контроль информационных потоков состоит в их фильтрации трафика. Прохождение трафика настраивается по IP — адресу и идентификаторам пользователей. Примерамимежсетевыхэкрановявляются WinGate, NetLimiter, Eagle, ANS InterLock, Sidewinder Security Server.

- Сканеры безопасности служат для мониторинга вычислительных сетей. Принцип работы основан на анализе защищенности сети, поиске уязвимостей. На основе полученных результатов создаются отчеты. Поиск уязвимостей осуществляется двумя способами: сканирование и зондирование. Сканирование — метод мониторинга, при котором сканер определяет наличие уязвимостей по косвенным признакам. Процесс представляет собой сканирование портов и анализ найденных заголовков. Каждый заголовок сравнивается с таблицей правил определения сетевых устройств, операционных систем, потенциальных угроз. Зондирование — механизм поиска уязвимости на анализируемом узле. Зондирование выполняется имитацией атаки с использованием искомой уязвимости. Полученная информация используется для детального анализа каждого сетевого устройства. В настоящее время наиболее популярными сканерами безопасности являются: Nessus, MaxPatrol, Internet Scanner, Retina Network Security Scanner, Shadow Security Scanner (SSS), NetClarity Auditor.

- Программно-аппаратные средства разграничения доступа, которые определяют полномочия субъектов на доступ к объектам системы, то есть устанавливают порядок использования ресурсов информационной системы.

Работа средств разграничения доступа основаны на дискретном и мандатном управлении доступом.

При дискретном управлении происходит разграничение доступа между поименованными субъектами и поименованными объектами. Субъект с определенными правами может передать их любому другому субъекту. Дискретное управлении доступом организуется на базе методов разграничения по спискам или с помощью матрицы доступа.

При мандатном управлении доступом регламентируется разграничение доступа субъектов к объектам, основанное грифе секретности информации, содержащейся в объектах, и допуске субъектов к информации соответствующего уровня. Для реализации мандатного управления доступом каждому субъекту и каждому объекту присваиваются метки, определяющие их место в соответствующей иерархии. С помощью этих меток субъектам и объектам назначаются классификационные уровни, являющиеся комбинациями уровня иерархической классификации и иерархических категорий. Программно-аппаратными средствами разграничения доступа являются: Аккорд, Dallas Lock, SecretNet.

- Средства криптографической защиты. В основе криптографической защиты информации лежит шифрование — преобразование данных к такой форме, при которой их не могут прочитать те лица, для кого они не предназначены. Основным направлением использование средств криптографической защиты является кодирование и передача зашифрованных данных по каналам связи, хранение информации в зашифрованном виде. Криптографические средства защиты обеспечивают основные составляющие защищаемой информации: конфиденциальность, целостность и доступность, а так же обеспечение аутентификации (подлинности) и подтверждение авторства. Программно-аппаратными средствами криптографической защиты являются СКЗИ КриптоПро CSP, VipNet.

Таким образом, назначение комплексного подхода проектирования системы защиты информации состоит в анализе всей системы в целом и принятии необходимых решений для ее оптимизации. При проектировании КСЗИ необходимо учитывать цели и задачи организации. Меры построения КСЗИ взаимосвязаны между собой и в совокупности позволяют снизить уровень угроз или минимизировать ущерб в случае их реализации.

- Грибунин В. Г., Чудовский В. В. — Комплексная система защиты информации на предприятии, Академия, 2009.

- Касперский Е. В. — Компьютерное зловредство, Питер, 2007.

Основные термины (генерируются автоматически): комплексная система защиты информации, защищаемая информация, информационная безопасность, информационная система, криптографическая защита, мандатное управление, программно-аппаратное средство разграничения, конфиденциальная информация, криптографическая защита информации, организационное обеспечение.

Ключевые слова

информационные системы, несанкционированный доступ, комплексная система защиты информации, программно-аппаратные меры защиты информации

комплексная система защиты информации, несанкционированный доступ, программно-аппаратные меры защиты информации, информационные системы

Похожие статьи

Программно-аппаратные средства защиты автоматизированных.

Обладая конфиденциальной информацией или информацией

Информационная безопасность — есть основа всей системы безопасности автоматизированных систем.

Рис. 1. Программно-аппаратное средства защиты автоматизированных систем от НСД.

Обеспечение информационной безопасности предприятия от.

Для обеспечения информационной безопасности предприятия использую различные средства и методы защиты информации.

Маскировка (шифрование) — это один из методов защиты информации в каналах связи путем ее криптографического шифрования.

Защита информации в информационных системах

Мандатная модель выступает базовой моделью безопасности, которая составляет основание теории защиты сведений, но ее использование на практике связано с.

Методика контроля защищенности конфиденциальной.

Ключевые слова: конфиденциальная информация, несанкционированный доступ, контроль защищенности, автоматизированная система, средство вычислительной техники, средство защиты информации, матрица доступа.

Методика контроля защищенности автоматизированной системы.

Контролю подлежат все подсистемы системы защиты информации от НСД, а именно: управления доступом, регистрации и учета, криптографическая и подсистема обеспечения целостности.

Подход к моделированию процессов функционирования систем.

При проектировании систем защиты информации выполняется ряд работ, направленных на анализ возможных угроз и каналов утечки конфиденциальной информации, формировании необходимого перечня программно-аппаратных, технических, криптографических средств.

Современные проблемы в области информационной.

криптографические методы и средства защиты информации

Важнейшим механизмом современных средств обеспечения комплексной защиты информации является система разграничения доступа к ресурсам.

Обеспечение безопасности информационных систем

Выделяют несколько методов защиты информации: физические препятствия, законодательные, управление доступом и криптографическое закрытие, каждый из них помогает предотвратить разрушение.

Внедрение средств защиты информации при проектировании.

В.Шаньгин Информационная безопасность и защита информации: ДМК Пресс, 2017. — 702 с. Шаханова М. В., Варлатая С. К. Криптографические методы и средства обеспечения информационной безопасности: учебно-методический комплекс.

- Как издать спецвыпуск?

- Правила оформления статей

- Оплата и скидки

Похожие статьи

Программно-аппаратные средства защиты автоматизированных.

Обладая конфиденциальной информацией или информацией

Информационная безопасность — есть основа всей системы безопасности автоматизированных систем.

Рис. 1. Программно-аппаратное средства защиты автоматизированных систем от НСД.

Обеспечение информационной безопасности предприятия от.

Для обеспечения информационной безопасности предприятия использую различные средства и методы защиты информации.

Маскировка (шифрование) — это один из методов защиты информации в каналах связи путем ее криптографического шифрования.

Защита информации в информационных системах

Мандатная модель выступает базовой моделью безопасности, которая составляет основание теории защиты сведений, но ее использование на практике связано с.

Методика контроля защищенности конфиденциальной.

Ключевые слова: конфиденциальная информация, несанкционированный доступ, контроль защищенности, автоматизированная система, средство вычислительной техники, средство защиты информации, матрица доступа.

Методика контроля защищенности автоматизированной системы.

Контролю подлежат все подсистемы системы защиты информации от НСД, а именно: управления доступом, регистрации и учета, криптографическая и подсистема обеспечения целостности.

Подход к моделированию процессов функционирования систем.

При проектировании систем защиты информации выполняется ряд работ, направленных на анализ возможных угроз и каналов утечки конфиденциальной информации, формировании необходимого перечня программно-аппаратных, технических, криптографических средств.

Современные проблемы в области информационной.

криптографические методы и средства защиты информации

Важнейшим механизмом современных средств обеспечения комплексной защиты информации является система разграничения доступа к ресурсам.

Обеспечение безопасности информационных систем

Выделяют несколько методов защиты информации: физические препятствия, законодательные, управление доступом и криптографическое закрытие, каждый из них помогает предотвратить разрушение.

Внедрение средств защиты информации при проектировании.

В.Шаньгин Информационная безопасность и защита информации: ДМК Пресс, 2017. — 702 с. Шаханова М. В., Варлатая С. К. Криптографические методы и средства обеспечения информационной безопасности: учебно-методический комплекс.

Источник: moluch.ru