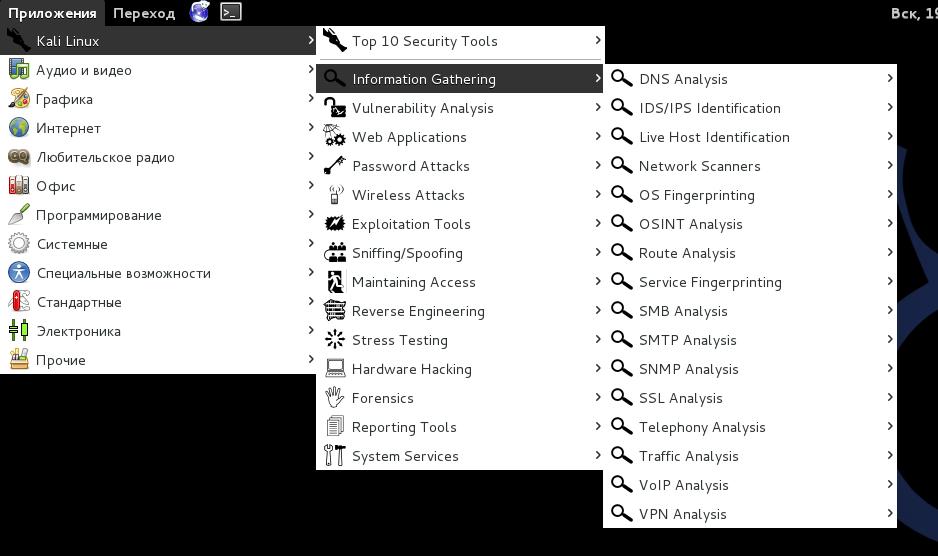

Эти инструменты для разведки используются для сбора данных по целевой сети или устройствам. Инструменты охватывают от идентификаторов устройств до анализа используемых протоколов.

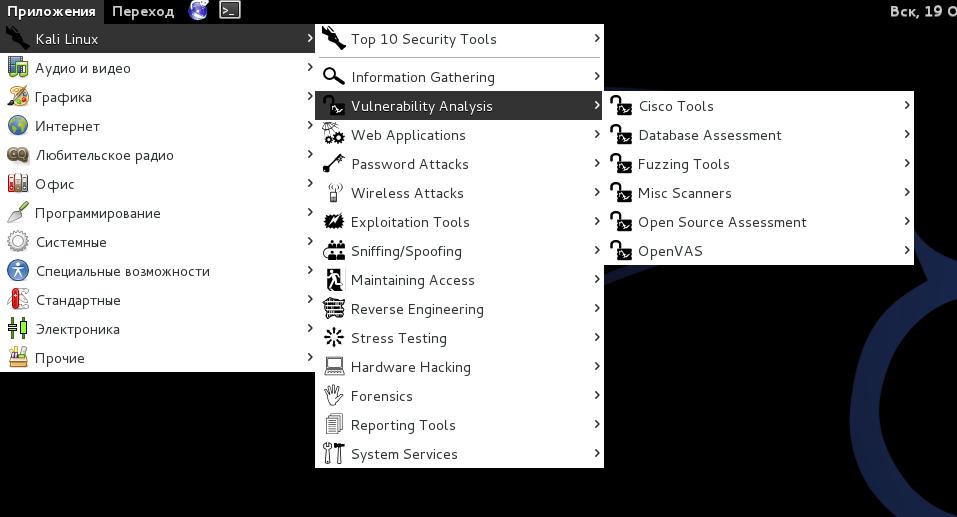

Vulnerability Analysis

Инструменты из этой секции фокусируются на оценке систем в плане уязвимостей. Обычно, они запускаются в соответствии с информацией, полученной с помощью инструментов для разведки (из раздела Information Gathering).

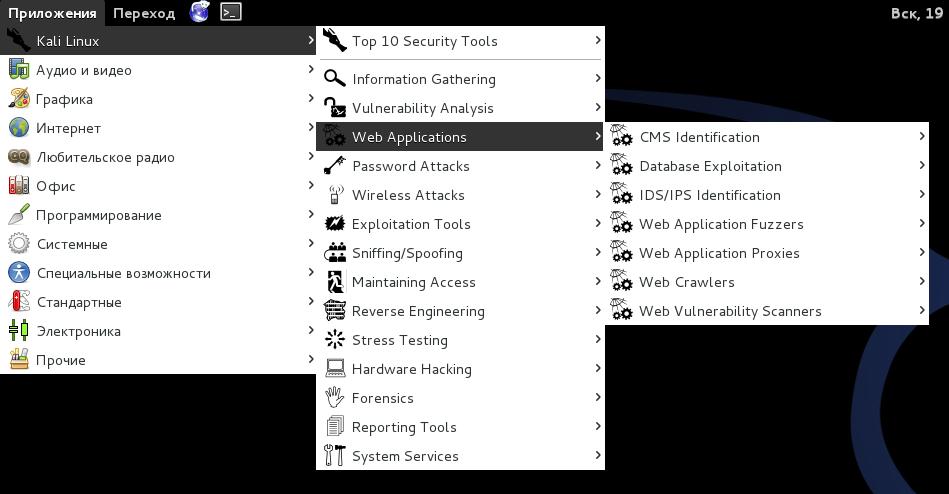

Web Applications

Эти инструменты используются для аудита и эксплуатации уязвимостей в веб-серверах. Многие из инструментов для аудита находятся прямо в этой категории. Как бы там ни было, не все веб-приложения направлены на атаку веб-серверов, некоторые из них просто сетевые инструменты. Например, веб-прокси могут быть найдены в этой секции.

Kali Linux. Обзор и настройка

Password Attacks

Эта секция инструментов, главным образам имеющих дело с брутфорсингом (перебором всех возможных значений) или вычисления паролей или расшаривания ключей используемых для аутентификации.

Wireless Attacks

Эти инструменты используются для эксплуатации уязвимостей найденных в беспроводных протоколах. Инструменты 802.11 будут найдены здесь, включая инструменты, такие как aircrack, airmon и инструменты взлома беспроводных паролей. В дополнение, эта секция имеет инструменты связанные также с уязвимостями RFID и Bluetooth. Во многих случаях, инструменты в этой секции нужно использовать с беспроводным адаптером, который может быть настроен Kali в состояние прослушивания.

Exploitation Tools

Эти инструменты используются для эксплуатации уязвимостей найденных в системах. Обычно уязвимости идентифицируются во время оценки уязвимостей (Vulnerability Assessment) цели.

Sniffing and Spoofing

Эти инструменты используются для захвата сетевых пакетов, манипуляции с сетевыми пакетами, создания пакетов приложениями и веб подмены (spoofing). Есть также несколько приложений реконструкции VoIP

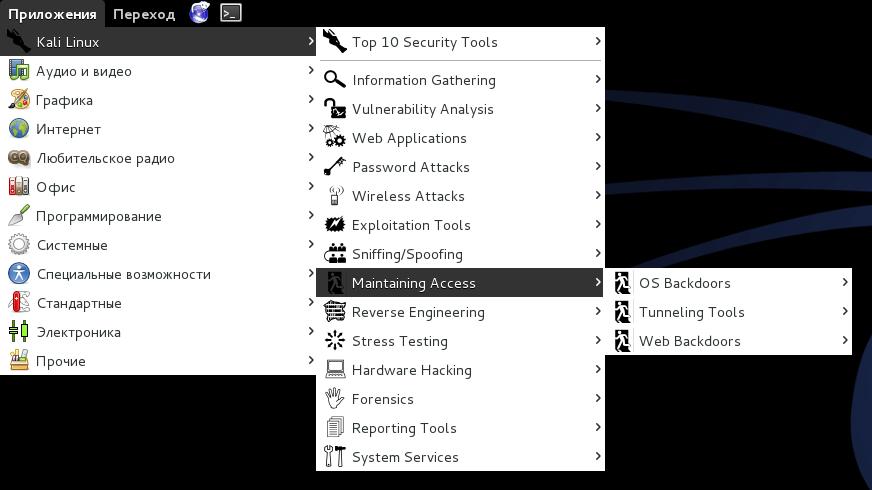

Maintaining Access

Инструменты поддержки доступа (Maintaining Access) используются как плацдарм и устанавливаются в целевой системе или сети. Обычное дело найти на скомпрометированных системах большое количество бэкдоров и других способов контроля атакующим, чтобы обеспечить альтернативные маршруты на тот случай, если уязвимость, которой воспользовался атакующий, будет найдена или устранена.

Reverse Engineering

Эти инструменты используются для модификации, анализа, отладки (debug) программ. Цель обратной инженерии — это анализ как программа была разработана, следовательно, она может быть скопирована, модифицирована, использована для развития других программ. Обратная инженерия также используется для анализа вредоносного кода, чтобы выяснить, что исполняемый файл делает, или попытаться исследователями найти уязвимости в программном обеспечении.

Stress Testing

Инструменты для стресс тестинга (Stress Testing) используются для вычисления как много данных система может «переварить». Нежелательные результаты могут быть получены от перегрузки системы, такие как стать причиной открытия всех коммуникационных каналов устройством контроля сети или отключения системы (также известное как атака отказа в обслуживании).

Hardware Hacking

Эта секция содержит инструменты для Android, которые могут быть классифицированы как мобильные и инструменты Android, которые используются для программирования и контроля маленьких электронных устройств

Forensics

Инструменты криминалистики (Forensics) используются для мониторинга и анализа компьютера, сетевого трафика и приложений.

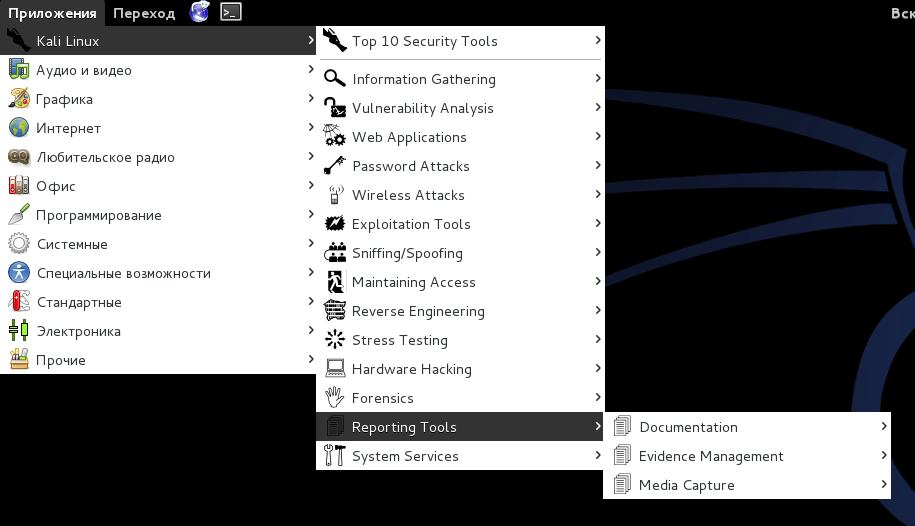

Reporting Tools

Инструменты для отчётов (Reporting tools) — это методы доставки информации, найденной во время исполнения проникновения.

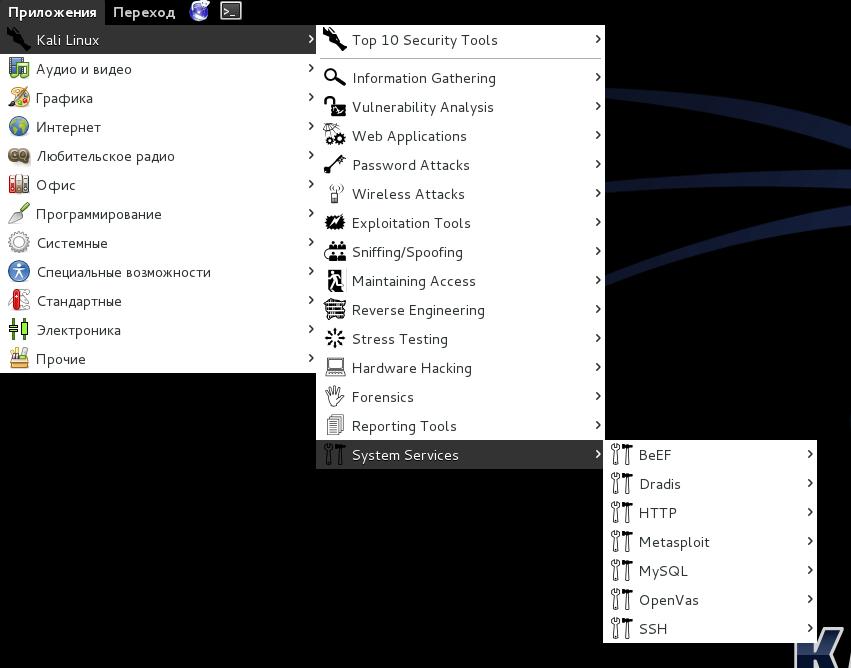

System Services

Здесь вы можете включить или отключить сервисы Kali. Сервисы сгруппированы в BeEF, Dradis, HTTP, Metasploit, MySQL, и SSH.

В сборку Kali Linux включены также и другие инструменты, например, веб-браузеры, быстрые ссылки на тюнинг сборки Kali Linux, которые можно увидеть в других разделах меню (сеть, инструменты поиска и другие полезные приложения).

Источник: codeby.net

Kali Linux 2021.2

Операционные системы

Просмотров 2.2к.

Kali Linux – специальная сборка на Linux, включающая в себя ряд утилит для взлома или проверки безопасности различных систем. С помощью данного средства профессионалы могут убедиться в надежности инструментов, которые используются в работе. Приложения достаточно просто установить, но для использования на практике вам потребуются специальные навыки. Чтобы скачать Kali Linux с нашего сайта, перейдите к нижней части страницы и нажмите специальную кнопку. А перед этим предлагаем ознакомиться с небольшим обзором возможностей и особенностей софта.

Возможности

В состав дистрибутива Kali Linux включено множество наработок, которые активно используются в цифровой криминалистике, а также при работе с системами безопасности. Из-за функционала и эффективности утилиты применяются и хакерами. Несмотря на то, что данная сборка имеет приятный интерфейс, она не подойдет начинающему пользователю.

В составе сборки более 600 полезных программ, среди которых вы найдете сканеры портов, сборщики сведений о юридических лицах, анализатор данных беспроводных сетей, взломщик паролей и прочее.

Плюсы и минусы

Не забываем знакомиться с плюсами и минусами софта перед началом загрузки.

- много настроек при установке на русском языке;

- более 600 программ для профессиональной деятельности;

- тестирование безопасности;

- возможность использования из виртуальной машины.

- подходит только для опытных пользователей.

Как пользоваться

Сборку можно установить как на жесткий диск напрямую, так и через виртуальную машину для Windows. Например, вы можете использовать VirtualBox для эмуляции Kali Linux. Так можно пользоваться всеми средствами сборки через обычный ПК, не нарушая его работоспособность. Вне зависимости от выбранного способа установки вы должны сделать следующее:

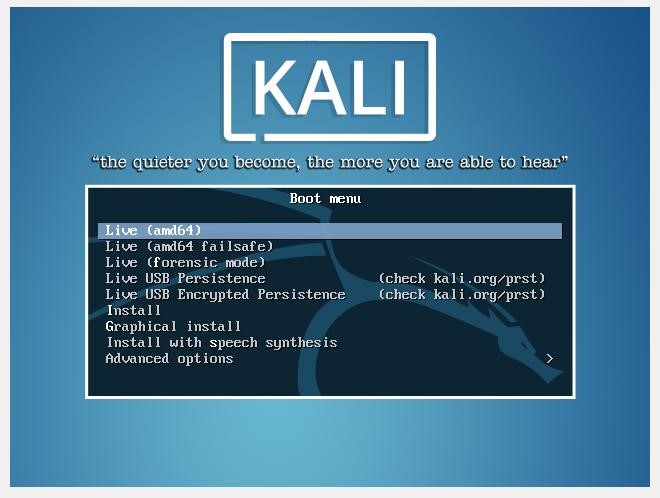

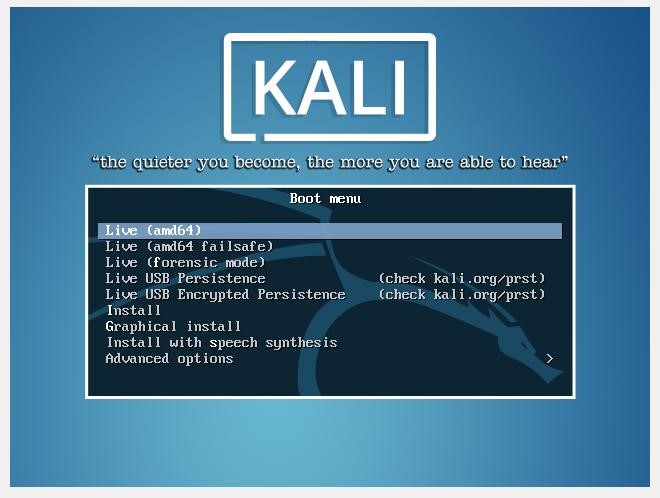

- Записать дистрибутив на флешку или выбрать в качестве загрузчика в виртуальной машине.

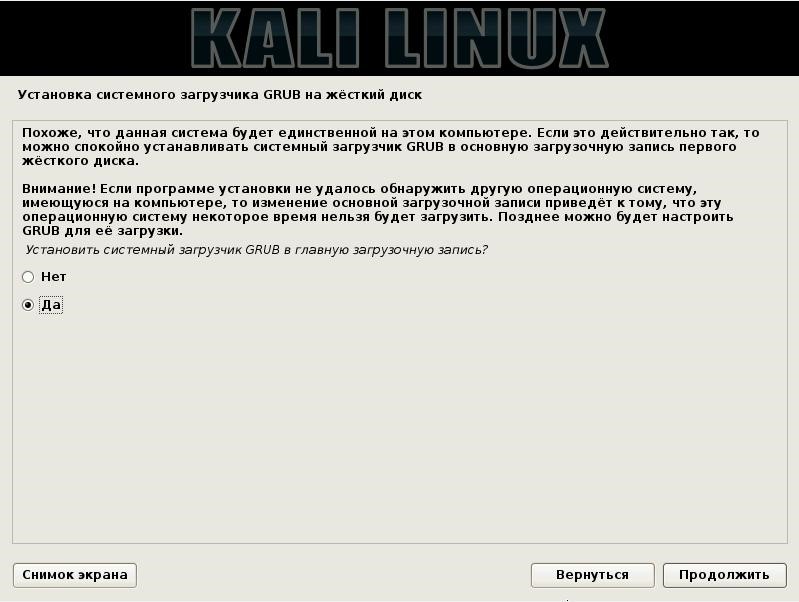

- После загрузки установщика появится меню, где можно выбрать одно из действий. Для инсталляции системы нажмите Graphical Install.

- Затем в списке найдите русский язык, чтобы перевести все окна инсталлятора. Дальше следует ряд стандартных настроек для ОС. К ним относятся имя компьютера, страна, часовой пояс, выбор диска для установки и так далее.

- После завершения настроек нужно подождать, пока выполнится копирование данных на диск. После установки нажмите «Продолжить». Компьютер или виртуальная машина перезагрузится.

Теперь перед вами появится рабочий стол Kali Linux. Все полезные утилиты вы сможете найти через меню. Дальнейший сценарий действий зависит от целей, которые поставлены перед пользователем. Помните, что данное средство может использоваться как для взлома, так и для тестирования надежности и безопасности.

Видео

В видеоролике разобрана процедура скачивания, установки и настройки программного обеспечения Kali Linux.

Ключ активации и загрузка

Кликнув по нижней кнопке, вы запустите загрузку дистрибутива Kali Linux. Софт распространяется полностью бесплатно.

Источник: keysprog.ru

Описание программ в kali

Zip File, мамкины хаЦкеры. А знаете ли вы, как звучит самый раздражающий мой девственный мозг вопрос, исходящий от наиболее юных подписчиков нашего потихоньку оживающего канала? Денчик, с чего мне начать своё обучение пентестингу? С программирования на Питоне и Шарпе? Или с внедрения SQL-инъекций в базу данных школьного расписания?

А может лучше с перекомпилирования вручную ядрышка популярного Линушного дистрибута? В этот момент, я, как правило закрываю диалоговое окно контакта, ибо знаю, что с вероятностью 99% человек, написывающий мне подобную ересь, делает это с пиратской винды, сидя в толстенных очках за купленным мамочкой нотиком ACER.

И разумеется, ни о чём вышесказанном, он и понятия пока не имеет. Даже в общих чертах. Просто нахватался на псевдохакерских форумах терминов и пытается состроить из себя умника в надежде на то, что я поделюсь с ним волшебной таблеткой.

Кто такие пентестеры?

Но ребятки, поймите вы уже наконец главное, ни один действительно грамотный специалист в сфере информационной безопасности не стал таковым с них*уя.

Пентестеры – это люди, имеющие за плечами серьёзный бэкграунд по какому-то узко специализированному направлению, будь то программирование, администрирование сетей или даже практическая психология, если речь заходит о профессиональных соц. инженерах.

Невозможно в принципе стать крутым инфосеком с нуля выбрав однажды исконно правильный путь. Фишка данной профессии, как раз заключается в отсутствии шаблонирования и постоянной актуализации знаний по отстающим у спеца направлениям.

Если вы скиллованый прогер и доросли до написания трудноотслеживаемых эксплоитов, у вас наверняка будет сильно проседать момент коммуникации с другими людьми. Просто потому, что в реальный мир вы последний раз выходили в 2008.

А в случае, если вы экстравертная личность и можете найти язык практически с каждым ублюдком в соцсетках, подёргав за самые сакральные струнки его души, у вас наверняка не будет стоять на унылое серое окно терминала.

Плюс, для того чтобы что-то тестировать на проникновение, нужно как-минимум понимать, как вся эта история работает изнутри. Как функционируют базы данных, как устроены сайты, как строятся сетевые инфраструктуры и прочие важные аспекты около ITшной деятельности.

Но как спрашивается разобраться во всём этом многообразии, если у вас всего одна голова и две кривые клешни вместо рук? Да никак. Никак вам не разобраться во всём этом дерьме, пока вы не найдёте себе реальное практическое занятие с конкретной задачей.

Например, я как системный администратор занимаюсь пентестами, с целью защитить свои сервера на объектах от внешних и внутренних атак со стороны злоумышленников.

Для этого необходимо знать, как грамотно конфигурировать различные фаерволы, уметь настраивать политики безопасности и разбираться в самых популярных инструментах, применяемых во время подобных атак.

Благо большая часть таких инструментов уже собрана в самом популярном дистрибутиве Linux, ориентированном как раз на проведение тестов различных систем на предмет защищённости.

И имя ему, как вы уже могли догадаться, Kali Linux или Kali Linux NetHunter, если речь идёт о версии для мобильных платформ. Вот именно об этой операционной системе и пойдёт речь в нашем сегодняшнем выпуске.