OPC-серверы DA/HDA/UA – что такое технология OPC-server. Обзор стандарта

OPC-сервер — это часть технологии OPC. OPC-т ех нология — это набор специализированного программного обеспечения, который предлагает единый интерфейс для коммуникации между различными устройствами. Технологию OPC разработали еще в далеком 1994 году.

У ист о ков ее создания стояла некоммерческая организация OPC Foundation, которая была создана ведущими представителями компаний, продвигающих промышленную автоматизацию.

Основная цель OPC-технологии состояла в обеспечении совместной работы инструментов автоматизации промышленного процесса, которые функционировали под управлением разных аппаратных платформ в разных промышленных комплексах разных фирм.

До появления OPC-технологии, программные средства автоматизации приходилось постоянно адаптировать под аппаратные устройства разных компаний. Таким образом, для компаний , производящих средства автоматизации , очень трудно было организовывать техническую поддержку собственного ПО, ведь перечень поддерживаемых устройств был очень большой, а каждому устройству нужен был специфический подход. Условно, одна и та же программа для автоматизации могла существовать в сотнях вариациях для разных устройств. Когда дело доходило до обновления программного обеспечения, тогда начинался кошмар, потому что одно и то же обновление для одной программы приходилось также адаптировать под конкретное устройство.

Что такое OPC-сервер

После того как появилась OPC-технология , ситуация намного улучшилась. Любое устройство, использующее программное обеспечение для автоматизации, перепрофилировалось в OPC-клинета, которое «общалось» по OPC-протоколу с OPC-сервером. Таким образом стало возможным подключать в OPC-системе абсолютно любые устройства, независимо от их аппаратного происхождения. Для разработчиков систем автоматизации это стало огромным плюсом, потому что при обновлении системы автоматизации им не приходилось больше заботиться о совместимости их обновления с аппаратными устройствами. Это стало возможным благодаря единому программному OPC-стандарту.

OPC UA 통신 어려우셨죠?

Для пользователей внедрение OPC-технологии также принесло плюсы. Раньше не все устройства подходили для подключения систем автоматизации, потому что для каждого отдельного устройства приходилось разрабатывать собственное программное обеспечение. С внедрением OPC-технологии все ограничения на устройства исчезли.

Еще один плюс в использовании OPC-технологии — это программные возможности OPC-сервера. OPC-сервер способен обрабатывать программы на разных языках программирования: Java, C, C++, Visual Basic и др. А это значит, что программист может выбрать на каком языке писать программу для автоматизации. До внедрения OPC-стандарта такого не было.

Из чего состоит OPC-технология?

- OPC DA. Это стандар т, по которому в режиме реального времени «общаются» между собой сервер и OPC-клиент.

- OPC UA. Это соврем е нный стандарт для OPC-серверов, который позволяет организовать целую сеть из устройств, подключенных к серверу.

- OPC АЕ. Это стандарт, по которому клиенту доставляются сообщения о возникновении чрезвычайного положения в работе аппаратного устройства. Также по этому стандарту пересылаются информационные сообщения о работе аппарата или оператора и контрольные результаты работы системы автоматизации.

- OPC HDA. Это стандарт, который отвечает за запись истории производственного процесса.

- BATCH. Специализированный стандарт для производств, связанных с процессом физико-химической обработки материалов. То есть этот стандарт позволяет автоматизировать использование рецептуры и пропорций при работе с точными рецептами.

- OPC Data Exchange. Это стандарт, по которому общаются между собой OPC-серверы по сети Интернет.

- OPC Security. Это стандарт, обеспечивающий безопасность технологического процесса при его автоматизации от несанкционированного вмешательства со стороны.

- OPC XML-DA. Это стандарт, позволяющий «общаться» с OPC-серверами на языке XML.

- OPC Complex Data. Это стандарт, которы й предоставляет дополнительные возможности для работы со стандартами OPC DA и OPC XML-DA.

- OPC Commands. Перечень программных команд, которые можно использовать для контроля и настройки аппаратных устройств.

OPC-сервер — что это такое?

- Синхронный режим. Это когда OPC-клиент посылает запрос к серверу и не начинает работу, пока не получит ответ на свой запрос.

- Асинхронный режим. Это когда OPC-клиент посылает запрос к серверу, но не дожидается от него ответа, а переходит к непосредственному выполнению задач.

- Режим подписки. OPC-клиент отправляет серверу список триггеров и выполняет свои задачи. Сервер будет посылать оповещение клиенту лишь в том случае, если какой-то из триггеров изменился.

- Режим обновления данных. OPC-клиент отправляет запрос к серверу и ждет в ответе все активные триггеры. Активные триггеры — это те, которым не задан статус «пассивные».

Заключение

- OPC-клиент, в роли которого выступают различные аппаратные устройства, чей процесс необходимо автоматизировать;

- OPC-сервер, который служит «посредником» между OPC-клиентом и лицом, управляющим автоматизацией.

Мы будем очень благодарны

7. OPC 통신 설정

если под понравившемся материалом Вы нажмёте одну из кнопок социальных сетей и поделитесь с друзьями.

Источник: codernet.ru

3 простых шага по исправлению ошибок OPC CORE COMPONENTS REDISTRIBUTABLE (X86).MSI

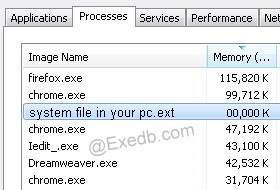

Tip: В вашей системе запущено много процессов, которые потребляют ресурсы процессора и памяти. Некоторые из этих процессов, кажется, являются вредоносными файлами, атакующими ваш компьютер.

Чтобы исправить критические ошибки opc core components redistributable (x86).msi,скачайте программу Asmwsoft PC Optimizer и установите ее на своем компьютере

Очистите мусорные файлы, чтобы исправить opc core components redistributable (x86).msi, которое перестало работать из-за ошибки.

- Запустите приложение Asmwsoft Pc Optimizer.

- Потом из главного окна выберите пункт «Clean Junk Files».

- Когда появится новое окно, нажмите на кнопку «start» и дождитесь окончания поиска.

- потом нажмите на кнопку «Select All».

- нажмите на кнопку «start cleaning».

Очистите реестр, чтобы исправить opc core components redistributable (x86).msi, которое перестало работать из-за ошибки

- Запустите приложение Asmwsoft Pc Optimizer.

- Потом из главного окна выберите пункт «Fix Registry problems».

- Нажмите на кнопку «select all» для проверки всех разделов реестра на наличие ошибок.

- 4. Нажмите на кнопку «Start» и подождите несколько минут в зависимости от размера файла реестра.

- После завершения поиска нажмите на кнопку «select all».

- Нажмите на кнопку «Fix selected».

P.S. Вам может потребоваться повторно выполнить эти шаги.

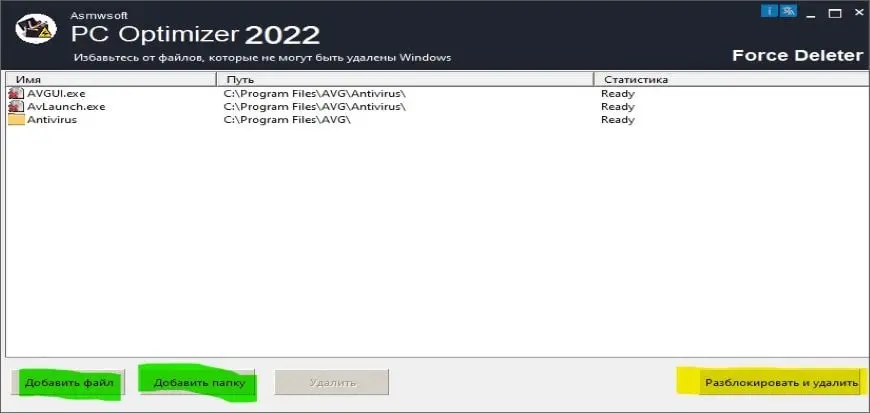

Как удалить заблокированный файл

- В главном окне Asmwsoft Pc Optimizer выберите инструмент «Force deleter»

- Потом в «force deleter» нажмите «Выбрать файл», перейдите к файлу opc core components redistributable (x86).msi и потом нажмите на «открыть».

- Теперь нажмите на кнопку «unlock and delete», и когда появится подтверждающее сообщение, нажмите «да». Вот и все.

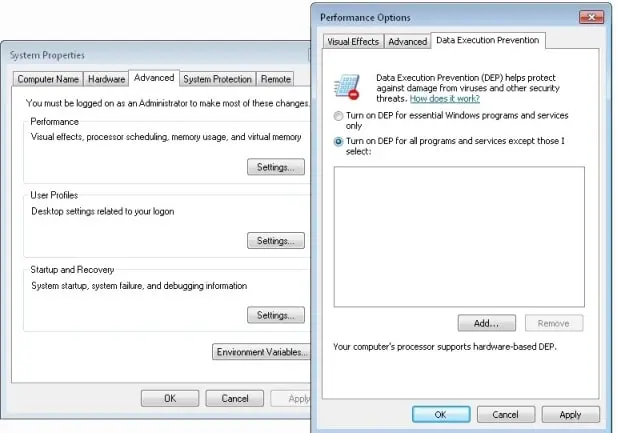

Настройка Windows для исправления критических ошибок opc core components redistributable (x86).msi:

- Нажмите правой кнопкой мыши на «Мой компьютер» на рабочем столе и выберите пункт «Свойства».

- В меню слева выберите » Advanced system settings».

- В разделе «Быстродействие» нажмите на кнопку «Параметры».

- Нажмите на вкладку «data Execution prevention».

- Выберите опцию » Turn on DEP for all programs and services . » .

- Нажмите на кнопку «add» и выберите файл opc core components redistributable (x86).msi, а затем нажмите на кнопку «open».

- Нажмите на кнопку «ok» и перезагрузите свой компьютер.

Как другие пользователи поступают с этим файлом?

Всего голосов ( 202 ), 133 говорят, что не будут удалять, а 69 говорят, что удалят его с компьютера.

opc core components redistributable (x86).msi Пользовательская оценка:

Как вы поступите с файлом opc core components redistributable (x86).msi?

Некоторые сообщения об ошибках, которые вы можете получить в связи с opc core components redistributable (x86).msi файлом

- (opc core components redistributable (x86).msi) столкнулся с проблемой и должен быть закрыт. Просим прощения за неудобство.

- opc core components redistributable (x86).msi. Эта программа не отвечает.

- (opc core components redistributable (x86).msi) — Ошибка приложения: the instruction at 0xXXXXXX referenced memory error, the memory could not be read. Нажмитие OK, чтобы завершить программу.

- (opc core components redistributable (x86).msi) не является ошибкой действительного windows-приложения.

- (opc core components redistributable (x86).msi) отсутствует или не обнаружен.

OPC CORE COMPONENTS REDISTRIBUTABLE (X86).MSI

Описание файла: opc core components redistributable (x86).msi Файл opc core components redistributable (x86).msi из Unknown Company является частью unknown Product. opc core components redistributable (x86).msi, расположенный в e: Program Files OPC Scada Viewer с размером файла 1419264.00 байт, версия файла Unknown Version, подпись E0DBCC3B4925E3432708E48B08D4CC5B.

Проверьте процессы, запущенные на вашем ПК, используя базу данных онлайн-безопасности. Можно использовать любой тип сканирования для проверки вашего ПК на вирусы, трояны, шпионские и другие вредоносные программы.

Источник: www.exedb.com

Настройка OPC

Для подключения цифровых устройств серии ZETSENSOR к SCADA системам используется технология OPC. Для использования данных с устройств и управления ими через SCADA ZETVIEW или другие SCADA системы, необходимо установить библиотеки OPC и настроить компьютер для работы по DCOM.

Справочная информация

OPC (OLE for Process Control) — семейство программных технологий, предоставляющих единый интерфейс для управления объектами автоматизации и технологическими процессами. Многие из OPC протоколов базируются на Windows-технологиях: OLE, ActiveX, COM/DCOM.

COM (англ. Component Object Model — объектная модель компонентов) — это технологический стандарт от компании Microsoft, предназначенный для создания программного обеспечения на основе взаимодействующих компонентов, каждый из которых может использоваться во многих программах одновременно. Стандарт воплощает в себе идеи полиморфизма и инкапсуляции объектно-ориентированного программирования. Стандарт COM мог бы быть универсальным и платформо-независимым, но закрепился в основном на операционных системах семейства Microsoft Windows.

Технология DCOM (англ. Distributed COM — распределённая COM) основана на технологии DCE/RPC (разновидности RPC). DCOM позволяет COM-компонентам взаимодействовать друг с другом по сети. DCOM решают задачу вызова метода объекта, расположенного на другой машине, а также передачу ссылки на объект с одной машины на другую.

Сетевой уровень DCOM называется ORPC (Object RPC) и является объектно-ориентированным расширением DCE RPC. Технология DCOM обеспечивает базовые установки безопасности, позволяя задавать, кто и с каких машин может создавать экземпляры объекта и вызывать его методы.

Источник: свободная энциклопедия.

Установка библиотек OPC

Запустите файл-установщик OPC Core Components 2.00 Redistributable 2.30.msi и следуйте указаниям мастера установки.

Примечание: дистрибутив программы можно скачать, например, c вебсайта организации OPC Foundation.

Настройка OPC

Внимание! В ОС Windows XP / 2003 может быть включён «Брандмауэр Windows» («Windows Firewall»). Для работы по DCOM его необходимо выключить или настроить для работы с соответствующим сервером оборудования. Описание настройки брандмауэра выходит за рамки данного раздела.

1. Из меню «Пуск» («Start») выбрать «Выполнить» («Run»).

2. Ввести «dcomcnfg» и нажать «OK».

3. Выбрать «Корень консоли»»Службы компонентовКомпьютерыМой компьютерНастройка DCOM» («Console Root»»Component ServicesComputersMy ComputerDCOM config»), нажать правую кнопку мыши и выбрать «Свойства» («Properties») так как показано на рисунке 1.

Рисунок 1 — Главное окно службы компонентов Windows

4. Выбрать закладку «Свойства по умолчанию» («Default Properties») и установить параметры, указанные на рисунке 2.

Рисунок 2 — Окно свойств службы компонентов

5. Выбрать закладку «Безопасность COM» («COM Security»). В группе «Права доступа» («Access Permissions») нажать кнопку «Изменить ограничения» («Edit Limits») (рисунок 3).

Рисунок 3 — Вкладка «Безопасность COM» окна свойств

6. Разрешить «Локальный доступ» («Local Access»), «Удалённый доступ» («Remote Access») для пользователей (рисунок 4):

- «АНОНИМНЫЙ ВХОД» («ANONYMOUS LOGON»);

- «Все» («Everyone»);

- «ИНТЕРАКТИВНЫЕ» («Interactive»);

- «СЕТЬ» («Network»);

- «SYSTEM».

Рисунок 4 — Предоставление прав доступа. Изменение ограничений

7. В группе «Права доступа» («Access Permissions») нажать кнопку «Изменить настройки по умолчанию» («Edit Default») (рисунок 3).

8. Разрешить «Локальный доступ» («Local Access»), «Удалённый доступ» («Remote Access») для пользователей (рисунок 5):

- «АНОНИМНЫЙ ВХОД» («ANONYMOUS LOGON»);

- «Все» («Everyone»);

- «ИНТЕРАКТИВНЫЕ» («Interactive»);

- «СЕТЬ» («Network»);

- «SYSTEM».

Рисунок 5 — Предоставление прав доступа. Изменение настроек по умолчанию

9. В группе «Разрешение на запуск и активацию» («Launch and Activation Permissions») нажать кнопку «Изменить ограничения» («Edit Limits») (рисунок 3).

10. Разрешить «Локальный запуск» («Local Launch»), «Удалённый запуск» («Remote Launch»), «Локальная активация» («Local Activation»), «Удалённая активация» («Remote Activation») для пользователей (рисунок 6):

- «АНОНИМНЫЙ ВХОД» («ANONYMOUS LOGON»);

- «Все» («Everyone»);

- «ИНТЕРАКТИВНЫЕ» («Interactive»);

- «СЕТЬ» («Network»);

- «SYSTEM».

Рисунок 6 — Разрешение на запуск. Изменение ограничений

11. В группе «Разрешение на запуск и активацию» («Launch and Activation Permissions») нажать кнопку «Изменить настройки по умолчанию» («Edit Default») (рисунок 3).

12. Разрешить «Локальный запуск» («Local Launch»), «Удалённый запуск» («Remote Launch»), «Локальная активация» («Local Activation»), «Удалённая активация» («Remote Activation») для пользователей (рисунок 7):

- «АНОНИМНЫЙ ВХОД» («ANONYMOUS LOGON»);

- «Все» («Everyone»);

- «ИНТЕРАКТИВНЫЕ» («Interactive»);

- «СЕТЬ» («Network»);

- «SYSTEM».

Рисунок 7 — Разрешение на запуск. Изменение настроек по умолчанию

13. На дереве «Корень консоли» («Console Root») выделить OPC сервер «Службы компонентовКомпьютерыМой компьютерНастройка DCOMOPC server from ZET» («Component ServicesComputersMy ComputerDCOM configOPC server from ZET»), нажать правую кнопку мыши и выбрать «Свойства» («Properties»). 14. Выбрать закладку «Общие» («General») и установить параметры, указанные на рисунке 8.

Рисунок 8 — Редактирование свойств OPC сервера. Вкладка «Общие»

15. Перейти на закладку «Безопасность» («Security»). В группе «Разрешения на запуск и активацию» («Launch and Activation Permissions») нажать кнопку «Изменить» («Edit») (рисунок 9).

Рисунок 9 — Редактирование свойств OPC сервера. Вкладка «Безопасность»

16. Разрешить «Локальный запуск» («Local Launch»), «Удалённый запуск» («Remote Launch»), «Локальная активация» («Local Activation»), «Удалённая активация» («Remote Activation») для пользователей:

- «АНОНИМНЫЙ ВХОД» («ANONYMOUS LOGON»);

- «Все» («Everyone»);

- «ИНТЕРАКТИВНЫЕ» («Interactive»);

- «СЕТЬ» («Network»);

- «SYSTEM».

17. В группе «Права доступа» («Access Permissions») нажать кнопку «Изменить» («Edit») (рисунок 9).

18. Разрешить «Локальный доступ» («Local Access»), «Удалённый доступ» («Remote Access») для пользователей:

- «АНОНИМНЫЙ ВХОД» («ANONYMOUS LOGON»);

- «Все» («Everyone»);

- «ИНТЕРАКТИВНЫЕ» («Interactive»);

- «СЕТЬ» («Network»);

- «SYSTEM».

19. Перейти на закладку «Удостоверение» («Identity»). Установить запуск сервера от имени «Текущий пользователь» («The interactive user») (рисунок 10).

Рисунок 10 — Редактирование свойств OPC сервера. Вкладка «Удостоверение»

20. На дереве «Корень консоли» («Console Root») выделить «OpcEnum» «Службы компонентовКомпьютерыМой компьютерНастройка DCOM OpcEnum («Component ServicesComputersMy ComputerDCOM configOpcEnum»), нажать правую кнопку мыши и выбрать «Свойства» («Properties») так как показано на рисунке 11.

Рисунок 11 — Главное окно службы компонентов Windows

21. Настроить свойства «OpcEnum» аналогично свойствам OPC сервера, за исключением пункта «Удостоверение», там необходимо оставить галочку по умолчанию “Системная учётная запись (только службы)”.

Настройка локальной политики безопасности

1. Из меню «Пуск» («Start») выбрать «Панель управления» («Control panel»).

2. Выбрать «Администрирование» («Administrative Tools»).

3. Выбрать «Локальная политика безопасности» («Local Security Policy»).

4. Выбрать «Параметры безопасности»»Локальные политики»»Параметры безопасности» («Security Settings»»Local Policies»»Security Options»). Нажать правую кнопку мыши на «DCOM: Ограничения компьютера на доступ в синтаксисе SDDL» («DCOM: Machine Access Restrictions…») и выбрать «Свойства» («Properties») (рисунок 12).

Рисунок 12 — Главное окно настроек локальных политик безопасности

5. Нажать кнопку «Изменить безопасность» («Edit Security») (рисунок 13).

Рисунок 13 — Свойства DCOM

6. Разрешить «Локальный доступ» («Local Access»), «Удалённый доступ» («Remote Access») для пользователей:

- «АНОНИМНЫЙ ВХОД» («ANONYMOUS LOGON»);

- «Все» («Everyone»);

- «ИНТЕРАКТИВНЫЕ» («Interactive»);

- «СЕТЬ» («Network»);

- «SYSTEM».

7. Нажать правую кнопку мыши на «DCOM: Ограничения компьютера на запуск в синтаксисе SDDL» («DCOM: Machine Launch Restrictions…») и выбрать «Свойства» («Properties»).

8. Нажать кнопку «Изменить безопасность» («Edit Security»).

9. Разрешить «Локальный запуск» («Local Launch»), «Удалённый запуск» («Remote Launch»), «Локальная активация» («Local Activation»), «Удалённая активация» («Remote Activation») для пользователей:

- «АНОНИМНЫЙ ВХОД» («ANONYMOUS LOGON»);

- «Все» («Everyone»);

- «ИНТЕРАКТИВНЫЕ» («Interactive»);

- «СЕТЬ» («Network»);

- «SYSTEM».

10. Нажать правую кнопку мыши на «Сетевой доступ: разрешить применение разрешений для всех к анонимным пользователям» («Network access: Let Everyone permissions apply to anonymous users») и выбрать «Свойства» («Properties»).

11. Выбрать «Включить» («Enabled») (рисунок 14).

Рисунок 14 — Свойства сетевого доступа

12. Нажать правую кнопку мыши на «Сетевой доступ: модель совместного доступа и безопасности для локальных учётных записей» («Network access: Sharing and security model for local accounts») и выбрать «Свойства» («Properties»).

13. Выбрать «Обычная — локальные пользователи удостоверяются как они сами» («Classic – local users authenticate as themselves»).

Рисунок 15 — Свойства сетевого доступа. Модель совместного доступа

См. также:

- OPC в аппаратно-программном комплексе ZETLAB,

- Обмен данными с OPC,

- ModbusOPC — сервер данных цифровых датчиков,

- Описание протокола Modbus цифровых датчиков серии ZETSENSOR.

Источник: zetlab.com

ПТК ASTRAREGUL

ПТК «AstraRegul» является модульной проектнокомпонуемой платформой, предназначенной для построения АСУ ТП различных уровней сложности и масштаба.

Основные области применения ПТК

- Распределенные системы управления.

- Приборные системы безопасности.

- Системы вибромониторинга и вибродиагностики роторного оборудования.

- Системы регулирования быстродействующих процессов, с циклами работы контуров регулирования от 5 мс.

Компоненты ПТК

В состав ПТК входят аппаратные и программные компоненты.

К аппаратным компонентам относятся:

- ПЛК REGUL серий R500 и R500S.

- Терминальные панели.

- Серверы ввода / вывода.

- Серверы истории.

- Серверы точного времени.

- АРМ оператора.

- АРМ инженера АСУ ТП.

- АРМ инженера КИП с использованием PACTware.

- Коммуникационное оборудование для организации каналов передачи данных (коммутаторы, маршрутизаторы, межсетевые экраны и т. д.).

Связи между компонентами ПТК выполняются по резервированным каналам связи с использованием стандартных протоколов на базе Ethernet.

В состав программных компонентов входят:

- операционные системы с установленными драйверами и служебными программами;

- программный комплекс AstraRegul.

ПТК «AstraRegul» строится на базе ПЛК REGUL серий R500 и R500S.

|

|

| REGUL R500 | REGUL R500S |

| Предназначен для построения ответственных, отказоустойчивых и распределенных систем АСУ ТП в различных отраслях промышленности. | Предназначен для использования в системах противоаварийной автоматической защиты на опасных производственных объектах и соответствует уровню полноты функциональной безопасности SIL3. |

Основные функции

- Сбор и обработка данных.

- Управление.

- Резервирование.

- Архивирование.

- Регистрация событий.

- Диагностика аппаратных и программных компонентов.

- Информационная и функциональная безопасность.

- Предоставление человеко-машинного интерфейса.

- Формирование отчетов.

Преимущества ПТК «ASTRAREGUL»

МАСШТАБИРУЕМОСТЬ

ПТК «AstraRegul» может обеспечить следующие показатели масштабируемости:

- до 50 ПЛК;

- до 50 серверов;

- до 50 АРМ;

- до 20 крейтов расширения ПЛК REGUL R500;

- до 6 крейтов расширения ПЛК REGUL R500S.

НАДЕЖНОСТЬ

- Высокая надежность ПТК обеспечивается резервированием аппаратных и программных компонентов.

- Расчетный показатель наработки MTBF на отказ любого модуля ПЛК составляет не менее 150 000 часов.

- Среднее время восстановления работоспособности системы путем замены любого аппаратного компонента ПТК из комплекта ЗИП – не более 1 часа.

БЫСТРОДЕЙСТВИЕ

ПЛК REGUL имеют единую высокоскоростную внутреннюю шину RegulBus, обеспечивающую цикл передачи данных от 1 мс для REGUL R500 и от 10 мс для REGUL R500S.

КРОССПЛАТФОРМЕННОСТЬ

ПТК «AstraRegul» поддерживает кроссплатформенность и позволяет проектировать АСУ ТП на базе операционных систем семейств Windows и Linux.

В системном программном обеспечении есть поддержка как русского, так и английского языков.

Типовые архитектуры

Три типовых архитектуры ПТК. Для каждой архитектуры предполагается свой пакет лицензий. Все лицензии предоставляются бессрочно.

Клиент-серверная архитектура. Резервированная пара серверов в одном домене. Для архивирования данных можно использовать Astra.Historian или SQL.

Есть возможность подключения через Web.

Клиент-серверная архитектура. Лицензии подлежат общее количество тегов на домен, количество физических серверов и количество клиентских подключений.

Для архивирования данных можно использовать Astra.Historian.

Разработка и проектирование

- Поддержка протоколов OPC DA, OPC UA, IEC101/104, Modbus TCP/RTU, SQL, HART и других.

- Поддержка языков программирования МЭК 61 131-3.

- В графическом редакторе мнемосхем есть язык программирования Astra.Om, который позволяет описывать исполняемые элементы скриптов — процедуры и формулы.

- Поддержка скриптового языка JavaScript.

- Возможность подключить ActiveX-компоненты (.NetFramework, .NetCore).

- Библиотеки для разработки проектов АСУТП различных отраслей, возможность создания пользовательских библиотек.

- Возможность отладки с помощью виртуального контроллера.

- Возможность многопользовательской разработки.

- Поддержка многомониторных систем.

- Возможность предоставление доступа через Web-интерфейс.

- Возможность интеграции с MES и ERP.

Информационная безопасность

- Системы авторизации пользователей с разграничением прав доступа.

- Регистрация действий пользователей.

- Контроль целостности проекта прикладного ПО и его компонентов.

- Настройки пакетных фильтров и «белых» IP-адресов для доступа.

- Использования межсетевых экранов.

- Использования антивирусного ПО, совместимого с ПТК.

Подсистема безопасности

Примеры экранных форм

Мнемосхема

Окна управления

Тренды

Журнал событий

Диагностика ПТК

Расширенная диагностика

Источник: prosoftsystems.ru