Если вирус — это фрагмент кода, то сетевой червь — программа. Её цель — кража персональных данных, удаление файлов или организация нескольких компьютеров в сеть для вредоносных рассылок, блокировки сетей.

Червь — вредоносная программа, которая самостоятельно распространяется через локальные и глобальные компьютерные сети. Червь, в отличие от вируса, не оставляет своих копий и всегда присутствует на заражённом компьютере в единственном экземпляре.

Распространяются сетевые черви через уязвимости в сети. Это могут быть ошибки или недоработки, которые остались в компонентах операционной системы и пока не обнаружены разработчиками.

Наиболее вероятны следующие пути проникновения червя: файл в почтовом вложении, в ссылке на интернет-ресурс, сообщение в чатах или через пиринговые сети обмена данными — торренты. Компьютеру достаточно получить фрагмент программы, который затем скачивает оставшуюся часть кода и запускает всю программу на компьютере-жертве.

Вредоносные программы могут поражать не только компьютеры, но и другие устройства под управлением операционных систем: планшеты, смартфоны, умные часы. Так, например, компания Dr.Web сообщает об удачном «обезвреживании» сетевого червя на станке с программным управлением, включённом в локальную сеть предприятия.

Взлом, от которого нет защиты

Для защиты от вредоносного ПО необходимо понимать принципы его появления на устройстве. Регулярные обновления операционной системы — это путь к устранению тех самых уязвимостей, которые не устранили разработчики, но которыми воспользовались или могут воспользоваться злоумышленники. Своевременное удаление неиспользуемых приложений также закрывает путь вредоносному ПО. Небезопасно скачивание торрентов фильмов или программ, а также автоматическое получение в мессенджерах картинок с пожеланиями или поздравлениями.

Операционная система предлагает своим пользователям для защиты от угроз вредоносного ПО, распространяемого по сети, межсетевые экраны (брандмауэр или фаервол), но, по мнению экспертов информационной безопасности, этого недостаточно. Необходимо установить антивирус, регулярно обновлять его, удалять неиспользуемые приложения, обновлять ОС. А также не рассылать вирусные картинки в месседжерах, отключить их автоматическую загрузку.

Межсетевой экран — брандмауэр или фаервол, это одна или несколько программ, предназначенных для защиты компьютера от сетевых атак.

Обрати внимание!

Основным действием, предотвращающим заражение компьютера сетевым червём, является соблюдение правил кибергигиены:

1. настройка фильтров почты в почтовом клиенте.

2. Осторожность при открытии почтовых сообщений.

3. Своевременная установка обновлений операционной системы и используемых приложений.

Источник: www.yaklass.ru

Демонстрация «Сетевые атаки и методы защиты»

Защита от сетевых атак

Сетевые атаки способны вывести из строя ресурсы организации, что ведет к финансовым и репутационным потерям, практические способы их подавления и раннего выявления позволяют обеспечить комплексную защиту.

- Виды сетевых атак

- Обнаружение сетевых атак

- Наносимый ущерб

- Способы защиты

- Комплексное решение от сетевых атак

Введение

Сетевые атаки с каждым годом становятся изощреннее и приносят серьезный финансовый и репутационный ущерб. Атака поражает все коммуникации и блокирует работу организации на продолжительный период времени. Наиболее значимые из них были через вирусов шифровальщиков в 2017 году — Petya и Wanna Cry.

Они повлекли за собой миллионные потери разных сфер бизнеса по всему миру и показали уязвимость и незащищенность сетевой инфраструктуры даже крупных компаний. Защиты от сетевых атак просто не было предусмотрено, в большинстве организаций информационная безопасность сводилась в лучшем случае к установке антивируса. При этом с каждым днем их видов становится на сотни больше и мощность от последствий только растет. Как же защитить бизнес от таких киберинцидентов, какие программы для этого существуют, рассмотрим в этой статье.

Виды сетевых атак

Разновидностей сетевых атак появляется все больше, вот только наиболее распространенные, с которыми может столкнуться как малый бизнес, так и крупная корпорация, разница будет только в последствиях и возможностях их остановить при первых попытках внедрения в сетевую инфраструктуру:

- Сетевая разведка — сведения из сети организации собирают с помощью приложений, находящихся в свободном доступе. В частности, сканирование портов — злоумышленник сканирует UDP- и TCP-порты, используемые сетевыми службами на атакуемом компьютере, и определяет уязвимость атакуемого компьютера перед более опасными видами вторжений;

- IP-спуфинг — хакер выдает себя за легитимного пользователя;

- Mail Bombing — отказ работы почтового ящика или всего почтового сервера;

- DDоS-атака — отказ от обслуживания, когда обычные пользователи сайта или портала не могут им воспользоваться;

- Man-in-the-Middle — внедрение в корпоративную сеть с целью получения пакетов, передаваемых внутри системы);

- XSS-атака — проникновение на ПК пользователей через уязвимости на сервере;

- Фишинг — обман путем отправки сообщений с якобы знакомого адреса или подмена знакомого сайта на фальшивую копию.

- Применение специализированных приложений — вирусов, троянов, руткитов, снифферов;

- Переполнение буфера — поиск программных или системных уязвимостей и дальнейшая провокация нарушение границ оперативной памяти, завершение работы приложения в аварийном режиме и выполнение любого двоичного кода.

- Атаки-вторжения — сетевые атаки по «захвату» операционной системы атакуемого компьютера. Это самый опасный вид, поскольку в случае ее успешного завершения операционная система полностью переходит под контроль злоумышленника.

Защита от сетевых атак строится на непрерывном мониторинге всего, что происходит в сети компании и мгновенном реагировании уже на первые признаки появления нелегитимных пользователей, открытых уязвимостей или заражений.

Обнаружение сетевых атак

Один из наиболее актуальных и сложных вопросов со стороны службы безопасности всегда будет — как обнаружить сетевую атаку еще до того, как нанесен существенный ущерб.

Обнаружение атак на сеть организации — прямая задача службы безопасности. Но зачастую атаки настолько продуманные и изощренные, что внешне могут не отличаться от обычной пользовательской активности или проходить незаметно для пользователей с использованием их ресурсов. Обнаружить аномалии трафика — первые признаки инцидента— вручную можно лишь тогда, когда он уже хотя бы частично совершен.

Чтобы обнаружить аномалии в трафике с момента их появления в сети, необходимы специализированные решения для непрерывного мониторинга всех потоков трафика — почтовых адресов, серверов, подключений, портов и пр. на уровне сетевых пакетов.

С помощью специализированных решений выявление сетевых атак происходит автоматически, о чем специалист службы безопасности получает мгновенное оповещение на почту или в SIEM. Сразу формируется отчет, откуда взялась вредоносная активность, кто явился ее инициатором. У службы безопасности есть возможность оперативных действий по предотвращению инцидентов. По результату нивелирования угрозы можно также прописать политику безопасности по блокировке подобных вторжений в дальнейшем.

Наносимый ущерб

Эксперты в сфере ИБ сходятся во мнении, что реально оценить ущерб от кибератак практически невозможно. Во-первых, не все организации точно знают о своих потерях, в связи с тем, что не занимаются информационной безопасностью в своих компаниях. Во-вторых, многие организации, столкнувшиеся с кибератаками, не спешат обнародовать свои убытки, чтобы избежать санкций со стороны регуляторов.

Портал Tadviser еще в 2018 году посчитал, что убытки российских компаний от сетевых атак превысили 116 млн руб. И эта цифра ежегодно только растет.

Если говорить о мировых масштабах ущерба для мировой экономики, компания Allianz Global Corporate

«Гарда Монитор» — это эффективное решение для контроля внутренних и внешних сетей организации и предупреждения сетевых атак любого типа. Когда служба безопасности в режиме реального времени видит все, что происходит в сети, автоматически выявляет нарушения и может мгновенно предотвратить инцидент. Внедрение такого решения в сеть компании — это выгодное вложение в безопасность и репутацию организации как надежно защищенную от вторжений.

Источник: gardatech.ru

Что такое брандмауэр? Определение | Типы | Принцип работы

Термин «брандмауэр» был применен к сетевой технологии в 1980-х годах, когда Интернет был довольно новым с точки зрения его подключения и использования во всем мире.

До брандмауэров для целей сетевой безопасности использовались ACL (сокращение от списков контроля доступа). Они располагались на маршрутизаторах и определяли, следует ли предоставлять доступ в сеть для отказа в доступе к определенным IP-адресам.

Но поскольку ACL не способны анализировать природу блокируемых пакетов, и они недостаточно мощны, чтобы не допускать угроз из сети, был разработан брандмауэр.

Ниже мы объяснили создание и типы межсетевых экранов, как они работают и каковы преимущества использования межсетевых экранов. Давайте начнем с основного вопроса.

Что такое брандмауэр?

Определение: Брандмауэр — это система сетевой безопасности, предназначенная для предотвращения несанкционированного доступа к частной сети или из нее. Другими словами, он предотвращает несанкционированный доступ пользователей интернета к частным сетям, подключенным к интернету, особенно интранет.

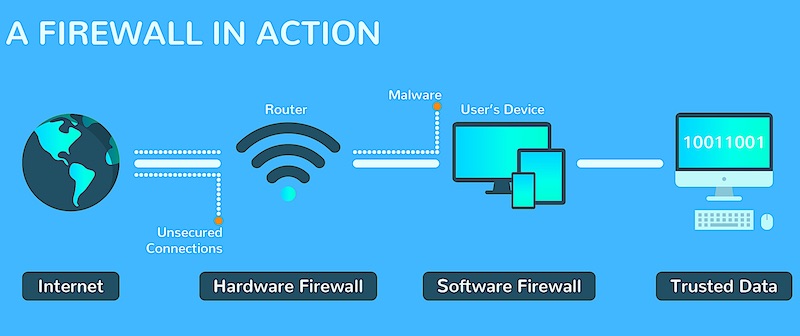

Брандмауэр не обязательно является автономным устройством, но серверы или маршрутизаторы, интегрированные со специальным программным обеспечением для обеспечения функций безопасности. Брандмауэр можно установить как в программной, так и в аппаратной форме, либо в комбинации с ними.

Реализация должна быть выполнена таким образом, чтобы все входящие/исходящие пакеты в/из локальной сети (Intranet) проходили через межсетевой экран.

Как работает брандмауэр?

Брандмауэр анализирует каждый блок пакетов данных, входящих или выходящих из Интранета или главного компьютера. Основываясь на определенном наборе правил безопасности, брандмауэр может выполнять три действия:

- Принять: разрешить передачу пакетов данных.

- Отброс: заблокировать пакеты данных без ответа.

- Отклонить: Блокировать пакеты данных и отправить «недоступную ошибку» источнику.

Поясним на примере компании среднего размера с тысячей сотрудников. Предположим, что это IT-компания с сотнями компьютеров, которые все подключены через сетевые карты.

Компании понадобится как минимум одно подключение, чтобы связать эти компьютеры с внешней сетью (Интернетом). Допустим, линия X1 соединяет внутреннюю сеть (Интранет) с Интернетом.

В этом случае компания должна установить брандмауэр на линии X1 (и/или на каждом компьютере в Интранете). Без мощного брандмауэра все эти компьютеры станут уязвимы для внешних угроз.

Если кто-либо из сотрудников совершит ошибку и оставит дыру в безопасности, злоумышленники (в интернете) могут воспользоваться этой дырой, чтобы прощупать внутренние компьютеры и установить соединение.

Однако при наличии брандмауэра они могут предотвратить опасный трафик. Компания может устанавливать политики безопасности; например, если они решат не разрешать FTP-соединения, то брандмауэр заблокирует весь общедоступный FTP-трафик из и во внешнюю сеть.

Брандмауэр не только ограничивает нежелательный трафик, но также блокирует заражение хост-компьютеров вредоносными программами.

Различные типы брандмауэров

Брандмауэры можно разделить на две группы: брандмауэры на базе хоста и сетевые брандмауэры. Хотя оба брандмауэра играют важную роль в обеспечении безопасности данных, каждый из них имеет свои преимущества и недостатки.

Основанные на хосте межсетевые экраны размещаются непосредственно на компьютере для управления пакетами данных, поступающими и выходящими из машины. Это может быть служба или программа, выполняющаяся в фоновом режиме как часть приложений агента или операционной системы.

Сетевые межсетевые экраны размещаются в локальных, глобальных сетях и интрасетях. Они фильтруют трафик между двумя или более сетями. Это могут быть аппаратные компьютерные устройства или программы, работающие на оборудовании общего назначения.

Существуют различные типы межсетевых экранов, которые обеспечивают разные уровни защиты для сетей и хост-компьютеров. Мы объяснили наиболее распространенные из них:

1. Пакетные фильтры

Пакетные фильтры — это брандмауэры первого поколения. Они анализируют пакеты данных, передаваемые между компьютерами. Если какой-либо пакет не удовлетворяет критериям фильтрации, брандмауэр либо отвергает, либо отбрасывает пакет.

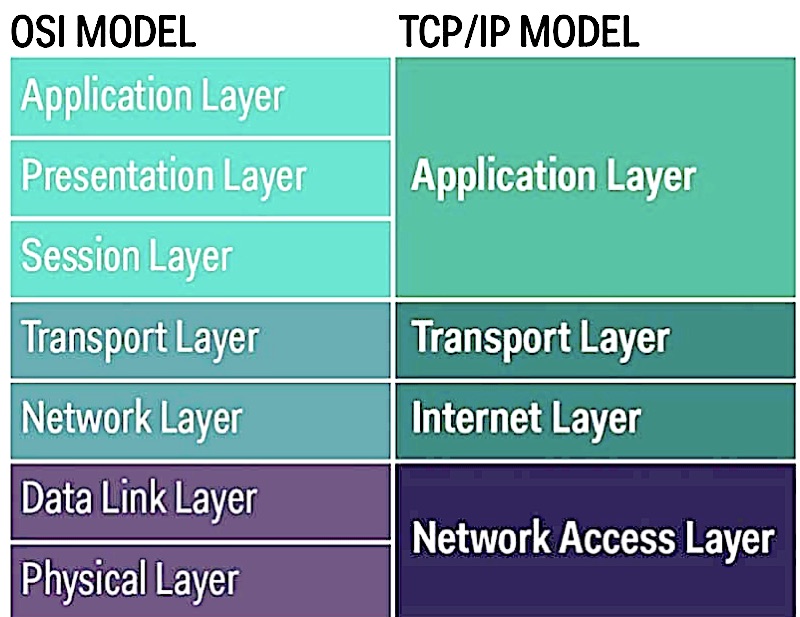

Поскольку он работает на более низком уровне TCP/IP (набор коммуникационных протоколов, используемых в Интернете), он также называется брандмауэром сетевого уровня.

Пакетные фильтры используются во многих версиях Unix, OpenBSD, Linux и Mac OS X. Например, ipfirewall используется во FreeBSD, iptables в Linux, NPF в NetBSD и PF в Mac OS X (>10.4).

2. Фильтры с отслеживанием состояния

Фильтры с контролем состояния — это брандмауэры второго поколения, разработанные в конце 1980-х годов. Они отслеживают рабочее состояние, а также характеристики проходящих через него сетевых соединений.

Более конкретно, фильтры с отслеживанием состояния отслеживают IP-адреса и порты, участвующие в соединении, а также порядковые номера пакетов, пересекающих соединение. Это позволяет им изучать конкретные разговоры между двумя конечными точками.

Однако эти брандмауэры уязвимы для DoS-атак, которые включают в себя заполнение целевой машины избыточными запросами в попытке перегрузить хост-компьютер и предотвратить выполнение законных запросов.

3. Брандмауэры приложений

Брандмауэры приложений — это брандмауэры третьего поколения, которые могут понимать определенные приложения и протоколы, такие как HTTP, DNS и FTP. Он действует как расширение стандартного брандмауэра, предоставляя услуги вплоть до уровня приложений (верхний уровень модели OSI).

Он работает путем анализа идентификатора процесса пакетов данных в соответствии с предопределенными правилами передачи данных для локальной сети или хост-компьютера. Брандмауэр подключается к вызовам сокетов для фильтрации соединений между прикладными слоями и нижними слоями в модели OSI.

Некоторые сервисы, выполняемые прикладными брандмауэрами, включают обработку данных, выполнение приложений, блокирование выполнения вредоносных программ и многое другое. Современные прикладные брандмауэры также способны разгружать шифрование с серверов, консолидировать аутентификацию и блокировать содержимое, нарушающее политики безопасности.

4. Брандмауэры нового поколения

Брандмауэр нового поколения — это усовершенствованная часть брандмауэра приложений, которая сочетает в себе традиционный брандмауэр с другими функциями фильтрации сетевых устройств. Его целью является включение большего количества уровней модели OSI и улучшение фильтрации сетевого трафика на основе содержимого пакетов.

Проще говоря, брандмауэры нового поколения включают в себя несколько дополнительных функций, таких как интегрированная система предотвращения вторжений, «облачная» система сбора информации об угрозах, а также система оповещения и контроля над приложениями.

Они используют более тщательный стиль проверки, анализируя полезную нагрузку пакетов и соответствующие сигнатуры на наличие вредоносных программ, атак, которые можно использовать, и других вредоносных действий.

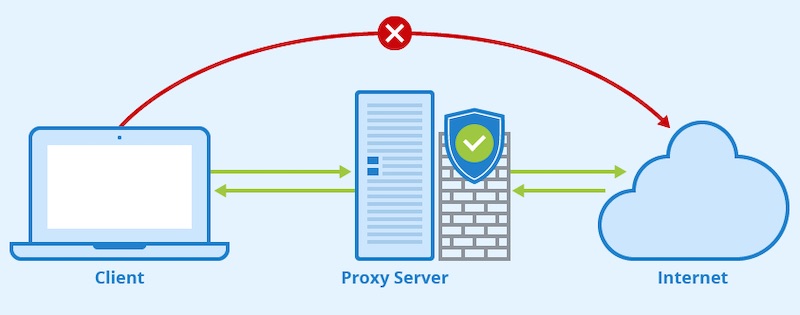

5. Прокси

Прокси-сервер может также действовать в качестве брандмауэра, скрывая IP-адрес пользователя и передавая данные вперед. В основном он используется для анонимных запросов от пользователей и машин локальной сети.

В отличие от традиционных брандмауэров, прокси-серверы фильтруют сетевой трафик на уровне приложений. Они отслеживают трафик для протоколов уровня 7, таких как FTP и HTTP, и используют как отслеживание состояния, так и глубокую проверку пакетов для анализа вредоносного трафика.

В дополнение к безопасности современные прокси-серверы также обеспечивают более высокую производительность (благодаря частоте кэширования запрашиваемых ресурсов) и средство исправления ошибок (путем автоматического исправления ошибок в прокси-содержимом).

6. Преобразование сетевых адресов

По мере того, как брандмауэры становились все более популярными, возникала еще одна проблема: число доступных адресов IPv4 уменьшалось с угрозой исчерпания. Исследователи разработали различные механизмы для решения этой проблемы. Одним из таких механизмов является преобразование сетевых адресов (NAT).

В NAT пространство IP-адресов преобразуется в другое путем изменения информации о сетевом адресе в IP-заголовке пакетов во время их передачи через устройство маршрутизации трафика. Это позволяет повторно использовать одни и те же наборы IP-адресов в различных частях Интернета.

NAT поддерживает все основные протоколы (такие как электронная почта и просмотр веб-страниц), которые требуются миллиардам клиентских систем, ежедневно получающих доступ к интернету. Он стал популярным, потому что он минимизирует потребность в глобально маршрутизируемых интернет-адресах с небольшой конфигурацией.

Преимущества

Постоянно подключенные широкополосные соединения являются точкой входа для злоумышленников, которые хотят попасть в вашу сеть/компьютер. Политики брандмауэра, наряду с антивирусным инструментом, усиливают безопасность Вашего устройства.

Они обнаруживают вирусы, трояны, червей и шпионские программы и защищают хакеров от ваших устройств. Они также снижают риск того, что кейлоггеры будут следить за вами.

Помимо блокирования вредоносного трафика, устройства брандмауэра предоставляют несколько полезных функций для сети Интернет. Например, они могут выступать в качестве DHCP или VPN сервера для вашей сети.

Благодаря передовым технологиям, брандмауэры становятся все более сложными. В ближайшем будущем они будут сосредоточены на информации более высокого уровня, чтобы стать ситуационно осведомленными. Искусственный интеллект позволит брандмауэрам более активно атаковать злоумышленников, не нарушая при этом связь между машинами.

Источник: new-science.ru