Известны следующие методы обнаружения вирусов: 1) сканирование 2) блокирование 3) обнаружение изменений 4) эвристический анализ 5) вакцинирование программ 6) использование резидентных сторожей 7) аппаратно-программная защита от вирусов

(*ответ*) 1, 3, 4, 5, 6, 7

2, 4, 6 ,7

1, 2, 6, 7

2, 3, 4, 6, 7

Известны следующие подходы к созданию отказоустойчивых систем: 1) простое резервирование 2) использование нового оборудования 3) помехоустойчивое кодирование информации 4) создание адаптируемых систем

(*ответ*) 1, 3, 4

1, 2, 4

2, 3, 4

1, 2, 3

Известны такие методы криптографического преобразования информации: 1) шифрование 2) стеганография 3) засекречивание 4) кодирование 5) сжатие

(*ответ*) 1, 2, 4, 5

2, 3, 4

1, 3, 4, 5

2, 3, 4, 5

К средствам пассивной защиты ПО относятся: 1) идентификация программ 2) замки защиты: 3) устройства контроля 4) водяные знаки 5) психологические методы

(*ответ*) 1, 3, 4, 5

Вакцинация против кори: защита, симптомы, лечение, преимущества вакцинирования

2, 4, 5

2, 3, 4, 5

1, 2, 3, 4

К средствам усиления защиты сети относятся: 1) переключаемые мосты на концентраторе 2) шлюзы уровня виртуального канала 3) межсетевой экран на внутреннем сервере 4) внешний маршрутизатор

(*ответ*) 1, 2, 3

2, 3, 4

1, 3, 4

10, 2, 4

К числу внешних средств активной защиты ПО относятся: 1) сигналы тревоги 2) обеспокоенность 3) изменение функций программы

(*ответ*) 1, 2

1, 2, 3

2, 3

1, 3

К числу внутренних средств активной защиты ПО относятся: 1) замки защиты 2) наблюдение 3) искажение программ 4) распечатка

(*ответ*) 1, 2, 3

1, 3, 4

2, 3, 4

1, 2, 4

Канальное шифрование реализуется с помощью протокола следующего уровня модели OSI

(*ответ*) канального

транспортного

прикладного

сетевого

Категории средств защиты данных и программного обеспечения (ПО): 1) собственная защита 2) защита в составе вычислительной системы 3) защита с запросом информации 4) комплексная защита 5) активная защита 6) пассивная защита

(*ответ*) 1, 2, 3, 5, 6

2, 4, 5, 6

2, 3, 4, 6

1, 2, 4, 5

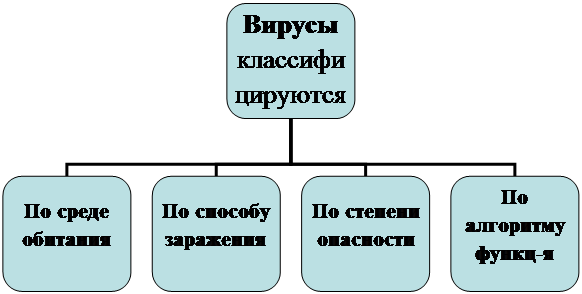

Компьютерные вирусы классифицируются по следующим признакам: 1) по среде обитания по способу заражения 3) по степени опасности вредительских воздействий 4) по степени сложности 5) по алгоритму функционирования

(*ответ*) 1, 2, 3, 5

2, 4, 5

2, 3, 4, 5

1, 2, 4, 5

Криптографические методы защиты основаны на

(*ответ*) шифровании информации

использовании специального оборудования

использовании цифровой подписи

использовании паролей

Ответ эксперта

Известны следующие методы обнаружения вирусов: 1) сканирование 2) блокирование 3) обнаружение изменений 4) эвристический анализ 5) вакцинирование программ 6) использование резидентных сторожей 7) аппаратно-программная защита от вирусов

(*ответ*) 1, 3, 4, 5, 6, 7

2, 4, 6 ,7

ЗАЩИТА КОМПЬЮТЕРНЫХ СИСТЕМ ОТ ВРЕДОНОСНЫХ ПРОГРАММ

1, 2, 6, 7

2, 3, 4, 6, 7

Известны следующие подходы к созданию отказоустойчивых систем: 1) простое резервирование 2) использование нового оборудования 3) помехоустойчивое кодирование информации 4) создание адаптируемых систем

(*ответ*) 1, 3, 4

1, 2, 4

2, 3, 4

1, 2, 3

Известны такие методы криптографического преобразования информации: 1) шифрование 2) стеганография 3) засекречивание 4) кодирование 5) сжатие

(*ответ*) 1, 2, 4, 5

2, 3, 4

1, 3, 4, 5

2, 3, 4, 5

К средствам пассивной защиты ПО относятся: 1) идентификация программ 2) замки защиты: 3) устройства контроля 4) водяные знаки 5) психологические методы

(*ответ*) 1, 3, 4, 5

2, 4, 5

2, 3, 4, 5

1, 2, 3, 4

К средствам усиления защиты сети относятся: 1) переключаемые мосты на концентраторе 2) шлюзы уровня виртуального канала 3) межсетевой экран на внутреннем сервере 4) внешний маршрутизатор

(*ответ*) 1, 2, 3

2, 3, 4

1, 3, 4

10, 2, 4

К числу внешних средств активной защиты ПО относятся: 1) сигналы тревоги 2) обеспокоенность 3) изменение функций программы

(*ответ*) 1, 2

1, 2, 3

2, 3

1, 3

К числу внутренних средств активной защиты ПО относятся: 1) замки защиты 2) наблюдение 3) искажение программ 4) распечатка

(*ответ*) 1, 2, 3

1, 3, 4

2, 3, 4

1, 2, 4

Канальное шифрование реализуется с помощью протокола следующего уровня модели OSI

(*ответ*) канального

транспортного

прикладного

сетевого

Категории средств защиты данных и программного обеспечения (ПО): 1) собственная защита 2) защита в составе вычислительной системы 3) защита с запросом информации 4) комплексная защита 5) активная защита 6) пассивная защита

(*ответ*) 1, 2, 3, 5, 6

2, 4, 5, 6

2, 3, 4, 6

1, 2, 4, 5

Компьютерные вирусы классифицируются по следующим признакам: 1) по среде обитания по способу заражения 3) по степени опасности вредительских воздействий 4) по степени сложности 5) по алгоритму функционирования

(*ответ*) 1, 2, 3, 5

2, 4, 5

2, 3, 4, 5

1, 2, 4, 5

Криптографические методы защиты основаны на

(*ответ*) шифровании информации

использовании специального оборудования

использовании цифровой подписи

использовании паролей

Источник: xn--b1aai8acvc.xn--p1acf

Методы защиты информации

Защита информации в компьютерных системах обеспечивается созданием комплексной системы защиты.

Комплексная система защиты включает:

· правовые методы защиты;

· организационные методы защиты;

· методы защиты от случайных угроз;

· методы защиты от традиционного шпионажа и диверсий;

· методы защиты от несанкционированного доступа;

· криптографические методы защиты;

Среди методов защиты имеются и универсальные, которые являются базовыми при создании любой системы защиты. Это, прежде всего, правовые методы защиты информации, которые служат основой легитимного построения и использования системы защиты любого назначения. К числу универсальных методов можно отнести и организационные методы, которые используются в любой системе защиты без исключений и, как правило, обеспечивают защиту от нескольких угроз.

Методы защиты от случайных угроз разрабатываются и внедряются на этапах проектирования, создания, внедрения и эксплуатации компьютерных систем.

К их числу относятся:

· создание высокой надёжности компьютерных систем;

· создание отказоустойчивых компьютерных систем;

· блокировка ошибочных операций;

· оптимизация взаимодействия пользователей и обслуживающего персонала с компьютерной системой;

· минимизация ущерба от аварий и стихийных бедствий;

При защите информации в компьютерных системах от традиционного шпионажа и диверсий используются те же средства и методы защиты, что и для защиты других объектов, на которых не используются компьютерные системы.

К их числу относятся:

· создание системы охраны объекта;

· организация работ с конфиденциальными информационными ресурсами;

· противодействие наблюдению и подслушиванию;

· защита от злоумышленных действий персонала.

Все методы защиты от электромагнитных излучений и наводок можно разделить на пассивные и активные. Пассивные методы обеспечивают уменьшение уровня опасного сигнала или снижение информативности сигналов. Активные методы защиты направлены на создание помех в каналах побочных электромагнитных излучений и наводок, затрудняющих приём и выделение полезной информации из перехваченных злоумышленником сигналов.

На электронные блоки и магнитные запоминающие устройства могут воздействовать мощные внешние электромагнитные импульсы и высокочастотные излучения. Эти воздействия могут приводить к неисправности электронных блоков и стирать информацию с магнитных носителей информации. Для блокирования угрозы такого воздействия используется экранирование защищаемых средств.

Для защиты информации от несанкционированного доступа создаются:

· система разграничения доступа к информации;

· система защиты от исследования и копирования программных средств.

Исходной информацией для создания системы разграничения доступа является решение администратора компьютерной системы о допуске пользователей к определённым информационным ресурсам. Так как информация в компьютерных системах хранится, обрабатывается и передаётся файлами (частями файлов), то доступ к информации регламентируется на уровне файлов. В базах данных доступ может регламентироваться к отдельным её частям по определённым правилам. При определении полномочий доступа администратор устанавливает операции, которые разрешено выполнять пользователю.

Различают следующие операции с файлами:

· выполнение программ (E).

Операции записи имеют две модификации:

· субъекту доступа может быть дано право осуществлять запись с изменением содержимого файла (W);

· разрешение дописывания в файл без изменения старого содержимого (A).

Система защиты от исследования и копирования программных средств включает следующие методы:

· методы, затрудняющие считывание скопированной информации;

· методы, препятствующие использованию информации.

Под криптографической защитой информации понимается такое преобразование исходной информации, в результате которого она становится недоступной для ознакомления и использования лицами, не имеющими на это полномочий.

По виду воздействия на исходную информацию методы криптографического преобразования информации разделяются на следующие группы:

Вредительские программы и, прежде всего, вирусы представляют очень серьёзную опасность для информации в компьютерных системах. Знание механизмов действия вирусов, методов и средств борьбы с ними позволяет эффективно организовать противодействие вирусам, свести к минимуму вероятность заражения и потерь от их воздействия.

Компьютерные вирусы — это небольшие исполняемые или интерпретируемые программы, обладающие свойством распространения и самовоспроизведения в компьютерных системах. Вирусы могут выполнять изменение или уничтожение программного обеспечения или данных, хранящихся в компьютерных системах. В процессе распространения вирусы могут себя модифицировать.

Все компьютерные вирусы классифицируются по следующим признакам:

· по среде обитания;

· по способу заражения;

· по степени опасности вредительских воздействий;

· по алгоритму функционирования.

По среде обитания компьютерные вирусы подразделяются на:

Средой обитания сетевых вирусов являются элементы компьютерных сетей. Файловые вирусы размещаются в исполняемых файлах. Загрузочные вирусы находятся в загрузочных секторах внешних запоминающих устройств. Комбинированные вирусы размещаются в нескольких средах обитания. Например, загрузочно-файловые вирусы.

По способу заражения среды обитания компьютерные вирусы делятся на:

Резидентные вирусы после их активизации полностью или частично перемещаются из среды обитания в оперативную память компьютера. Эти вирусы, используя, как правило, привилегированные режимы работы, разрешённые только операционной системе, заражают среду обитания и при выполнении определённых условий реализуют вредительскую функцию.

Нерезидентные вирусы попадают в оперативную память компьютера только на время их активности, в течение которого выполняют вредительскую функцию и функцию заражения. Затем они полностью покидают оперативную память, оставаясь в среде обитания.

По степени опасности для информационных ресурсов пользователя вирусы разделяются на:

Безвредные вирусы создаются авторами, которые не ставят себе цели нанести какой-либо ущерб ресурсам компьютерной системы.

Однако такие вирусы всё-таки наносят определённый ущерб:

· расходуют ресурсы компьютерной системы;

· могут содержать ошибки, вызывающие опасные последствия для информационных ресурсов;

· вирусы, созданные ранее, могут приводить к нарушениям штатного алгоритма работы системы при модернизации операционной системы или аппаратных средств.

Опасные вирусы вызывают существенное снижение эффективности компьютерной системы, но не приводят к нарушению целостности и конфиденциальности информации, хранящейся в запоминающих устройствах.

Очень опасные вирусы имеют следующие вредительские воздействия:

· вызывают нарушение конфиденциальности информации;

· вызывают необратимую модификацию (в том числе и шифрование) информации;

· блокируют доступ к информации;

· приводят к отказу аппаратных средств;

· наносят ущерб здоровью пользователям.

По алгоритму функционирования вирусы подразделяются на:

· не изменяющие среду обитания при их распространении;

· изменяющие среду обитания при их распространении.

Для борьбы с компьютерными вирусами используются специальные антивирусные средства и методы их применения.

Антивирусные средства выполняют следующие задачи:

· обнаружение вирусов в компьютерных системах;

· блокирование работы программ-вирусов;

· устранение последствий воздействия вирусов.

Обнаружение вирусов и блокирование работы программ-вирусов осуществляется следующими методами:

· использование резидентных сторожей;

Устранение последствий воздействия вирусов реализуется следующими методами:

· восстановление системы после воздействия известных вирусов;

· восстановление системы после воздействия неизвестных вирусов.

Понравилась статья? Добавь ее в закладку (CTRL+D) и не забудь поделиться с друзьями:

Источник: studopedia.ru

Угрозы безопасности информации в компьютерных системах

Под угрозой безопасности информации понимается потенциально возможное событие, процесс или явление, которое может привести к уничтожению, утрате целостности, конфиденциальности или доступности информации.

Всё множество потенциальных угроз безопасности информации в автоматизированных информационных системах (АИС) или в компьютерных системах (КС) может быть разделено на два класса: случайные угрозы и преднамеренные угрозы.

Угрозы, которые не связаны с преднамеренными действиями злоумышленников и реализуются в случайные моменты времени, называются случайными или непреднамеренными.

К случайным угрозам относятся: стихийные бедствия и аварии, сбои и отказы технических средств, ошибки при разработке АИС или КС, алгоритмические и программные ошибки, ошибки пользователей и обслуживающего персонала.

Реализация угроз этого класса приводит к наибольшим потерям информации (по статистическим данным – до 80% от ущерба, наносимого информационным ресурсам КС любыми угрозами). При этом может происходить уничтожение, нарушение целостности и доступности информации. Реже нарушается конфиденциальность информации, однако при этом создаются предпосылки для злоумышленного воздействия на информацию. Согласно тем же статистическим данным только в результате ошибок пользователей и обслуживающего персонала происходит до 65% случаев нарушения безопасности информации.

Следует отметить, что механизм реализации случайных угроз изучен достаточно хорошо и накоплен значительный опыт противодействия этим угрозам. Современная технология разработки технических и программных средств, эффективная система эксплуатации автоматизированных информационных систем, включающая обязательное резервирование информации, позволяют значительно снизить потери от реализации угроз этого класса.

Угрозы, которые связаны со злоумышленными действиями людей, а эти действия носят не просто случайный характер, а, как правило, являются непредсказуемыми, называются преднамеренными.

К преднамеренным угрозам относятся: традиционный или универсальный шпионаж и диверсии, несанкционированный доступ к информации, электромагнитные излучения и наводки, несанкционированная модификация структур, вредительские программы.

В качестве источников нежелательного воздействия на информационные ресурсы по-прежнему актуальны методы и средства шпионажа и диверсий. К методам шпионажа и диверсий относятся: подслушивание, визуальное наблюдение, хищение документов и машинных носителей информации, хищение программ и атрибутов систем защиты, подкуп и шантаж сотрудников, сбор и анализ отходов машинных носителей информации, поджоги, взрывы, вооруженные нападения диверсионных или террористических групп.

Несанкционированный доступ к информации – это нарушение правил разграничения доступа с использованием штатных средств вычислительной техники или автоматизированных систем. Несанкционированный доступ возможен:

- при отсутствии системы разграничения доступа;

- при сбое или отказе в компьютерных системах;

- при ошибочных действиях пользователей или обслуживающего персонала компьютерных систем;

- при ошибках в системе распределения доступа;

- при фальсификации полномочий.

Процесс обработки и передачи информации техническими средствами компьютерных систем сопровождается электромагнитными излучениями в окружающее пространство и наведением электрических сигналов в линиях связи, сигнализации, заземлении и других проводниках. Всё это получило название: ”побочные электромагнитные излучения и наводки” (ПЭМИН). Электромагнитные излучения и наводки могут быть использованы злоумышленниками, как для получения информации, так и для её уничтожения.

Большую угрозу безопасности информации в компьютерных системах представляет несанкционированная модификация алгоритмической, программной и технической структуры системы.

Одним из основных источников угроз безопасности информации в КС является использование специальных программ, получивших название “вредительские программы”.

В зависимости от механизма действия вредительские программы делятся на четыре класса:

- “логические бомбы”;

- “черви”;

- “троянские кони”;

- “компьютерные вирусы”.

Логические бомбы – это программы или их части, постоянно находящиеся в ЭВМ или вычислительных систем (КС) и выполняемые только при соблюдении определённых условий. Примерами таких условий могут быть: наступление заданной даты, переход КС в определённый режим работы, наступление некоторых событий заданное число раз и тому подобное.

Черви – это программы, которые выполняются каждый раз при загрузке системы, обладают способностью перемещаться в вычислительных системах (ВС) или в сети и самовоспроизводить копии. Лавинообразное размножение программ приводит к перегрузке каналов связи, памяти и блокировке системы.

Троянские кони – это программы, полученные путём явного изменения или добавления команд в пользовательские программы. При последующем выполнении пользовательских программ наряду с заданными функциями выполняются несанкционированные, измененные или какие-то новые функции.

Компьютерные вирусы – это небольшие программы, которые после внедрения в ЭВМ самостоятельно распространяются путём создания своих копий, а при выполнении определённых условий оказывают негативное воздействие на КС.

Методы защиты информации

З ащита информации в компьютерных системах обеспечивается созданием комплексной системы защиты. Комплексная система защиты включает:

- правовые методы защиты;

- организационные методы защиты;

- методы защиты от случайных угроз;

- методы защиты от традиционного шпионажа и диверсий;

методы защиты от электромагнитных излучений и наводок;

- методы защиты от несанкционированного доступа;

- криптографические методы защиты;

- методы защиты от компьютерных вирусов.

Среди методов защиты имеются и универсальные, которые являются базовыми при создании любой системы защиты. Это, прежде всего, правовые методы защиты информации, которые служат основой легитимного построения и использования системы защиты любого назначения. К числу универсальных методов можно отнести и организационные методы, которые используются в любой системе защиты без исключений и, как правило, обеспечивают защиту от нескольких угроз.

Методы защиты от случайных угроз разрабатываются и внедряются на этапах проектирования, создания, внедрения и эксплуатации компьютерных систем. К их числу относятся:

- создание высокой надёжности компьютерных систем;

- создание отказоустойчивых компьютерных систем;

- блокировка ошибочных операций;

- оптимизация взаимодействия пользователей и обслуживающего персонала с компьютерной системой;

- минимизация ущерба от аварий и стихийных бедствий;

- дублирование информации.

При защите информации в компьютерных системах от традиционного шпионажа и диверсий используются те же средства и методы защиты, что и для защиты других объектов, на которых не используются компьютерные системы. К их числу относятся:

- создание системы охраны объекта;

- организация работ с конфиденциальными информационными ресурсами;

- противодействие наблюдению и подслушиванию;

- защита от злоумышленных действий персонала.

Все методы защиты от электромагнитных излучений и наводок можно разделить на пассивные и активные. Пассивные методы обеспечивают уменьшение уровня опасного сигнала или снижение информативности сигналов.

Активные методы защиты направлены на создание помех в каналах побочных электромагнитных излучений и наводок, затрудняющих приём и выделение полезной информации из перехваченных злоумышленником сигналов. На электронные блоки и магнитные запоминающие устройства могут воздействовать мощные внешние электромагнитные импульсы и высокочастотные излучения. Эти воздействия могут приводить к неисправности электронных блоков и стирать информацию с магнитных носителей информации. Для блокирования угрозы такого воздействия используется экранирование защищаемых средств.

Для защиты информации от несанкционированного доступа создаются:

- система разграничения доступа к информации;

- система защиты от исследования и копирования программных средств.

Исходной информацией для создания системы разграничения доступа является решение администратора компьютерной системы о допуске пользователей к определённым информационным ресурсам. Так как информация в компьютерных системах хранится, обрабатывается и передаётся файлами (частями файлов), то доступ к информации регламентируется на уровне файлов. В базах данных доступ может регламентироваться к отдельным её частям по определённым правилам. При определении полномочий доступа администратор устанавливает операции, которые разрешено выполнять пользователю. Различают следующие операции с файлами:

- чтение (R);

- запись;

- выполнение программ (E).

Операции записи имеют две модификации:

- субъекту доступа может быть дано право осуществлять запись с изменением содержимого файла (W);

- разрешение дописывания в файл без изменения старого содержимого (A).

Система защиты от исследования и копирования программных средств включает следующие методы:

- методы, затрудняющие считывание скопированной информации;

- методы, препятствующие использованию информации.

Под криптографической защитой информации понимается такое преобразование исходной информации, в результате которого она становится недоступной для ознакомления и использования лицами, не имеющими на это полномочий. По виду воздействия на исходную информацию методы криптографического преобразования информации разделяются на следующие группы:

- шифрование;

- стенография;

- кодирование;

- сжатие.

Вредительские программы и, прежде всего, вирусы представляют очень серьёзную опасность для информации в компьютерных системах. Знание механизмов действия вирусов, методов и средств борьбы с ними позволяет эффективно организовать противодействие вирусам, свести к минимуму вероятность заражения и потерь от их воздействия.

Компьютерные вирусы — это небольшие исполняемые или интерпретируемые программы, обладающие свойством распространения и самовоспроизведения в компьютерных системах. Вирусы могут выполнять изменение или уничтожение программного обеспечения или данных, хранящихся в компьютерных системах. В процессе распространения вирусы могут себя модифицировать.

Все компьютерные вирусы классифицируются по следующим признакам:

- по среде обитания;

- по способу заражения;

- по степени опасности вредительских воздействий;

- по алгоритму функционирования.

По среде обитания компьютерные вирусы подразделяются на:

- сетевые;

- файловые;

- загрузочные;

- комбинированные.

Средой обитания сетевых вирусов являются элементы компьютерных сетей. Файловые вирусы размещаются в исполняемых файлах. Загрузочные вирусы находятся в загрузочных секторах внешних запоминающих устройств. Комбинированные вирусы размещаются в нескольких средах обитания. Например, загрузочно-файловые вирусы.

По способу заражения среды обитания компьютерные вирусы делятся на:

- резидентные;

- нерезидентные.

Резидентные вирусы после их активизации полностью или частично перемещаются из среды обитания в оперативную память компьютера. Эти вирусы, используя, как правило, привилегированные режимы работы, разрешённые только операционной системе, заражают среду обитания и при выполнении определённых условий реализуют вредительскую функцию.

Нерезидентные вирусы попадают в оперативную память компьютера только на время их активности, в течение которого выполняют вредительскую функцию и функцию заражения. Затем они полностью покидают оперативную память, оставаясь в среде обитания.

По степени опасности для информационных ресурсов пользователя вирусы разделяются на:

- безвредные;

- опасные;

- очень опасные.

Безвредные вирусы создаются авторами, которые не ставят себе цели нанести какой-либо ущерб ресурсам компьютерной системы. Однако такие вирусы всё-таки наносят определённый ущерб:

- расходуют ресурсы компьютерной системы;

- могут содержать ошибки, вызывающие опасные последствия для информационных ресурсов;

- вирусы, созданные ранее, могут приводить к нарушениям штатного алгоритма работы системы при модернизации операционной системы или аппаратных средств.

Опасные вирусы вызывают существенное снижение эффективности компьютерной системы, но не приводят к нарушению целостности и конфиденциальности информации, хранящейся в запоминающих устройствах.

Очень опасные вирусы имеют следующие вредительские воздействия:

- вызывают нарушение конфиденциальности информации;

- уничтожают информацию;

- вызывают необратимую модификацию (в том числе и шифрование) информации;

- блокируют доступ к информации;

- приводят к отказу аппаратных средств;

- наносят ущерб здоровью пользователям.

По алгоритму функционирования вирусы подразделяются на:

- не изменяющие среду обитания при их распространении;

- изменяющие среду обитания при их распространении.

Для борьбы с компьютерными вирусами используются специальные антивирусные средства и методы их применения. Антивирусные средства выполняют следующие задачи:

- обнаружение вирусов в компьютерных системах;

- блокирование работы программ-вирусов;

- устранение последствий воздействия вирусов.

Обнаружение вирусов и блокирование работы программ-вирусов осуществляется следующими методами:

- сканирование;

- обнаружение изменений;

- эвристический анализ;

- использование резидентных сторожей;

- вакцинирование программ;

- аппаратно-программная защита.

Устранение последствий воздействия вирусов реализуется следующими методами:

- восстановление системы после воздействия известных вирусов;

- восстановление системы после воздействия неизвестных вирусов.

Источник: infopedia.su