Для сброса пароля учетной записи пользователя в операционной системе Windows можно воспользоваться утилитой Offline NT Password and Registry Editor .

На данный момент программа протестирована на следующих версиях:

NT 3.51, NT 4, Windows 2000, Windows XP, Windows 2003 Server, Vista, Windows 7 и Server 2008 .

Она должна работать со всеми пакетами обновлений (SP) и выпусками (Server, Professional, Home), а так же с 64-битными версиями.

Для того чтобы создать загрузочную USB-flash необходимо:

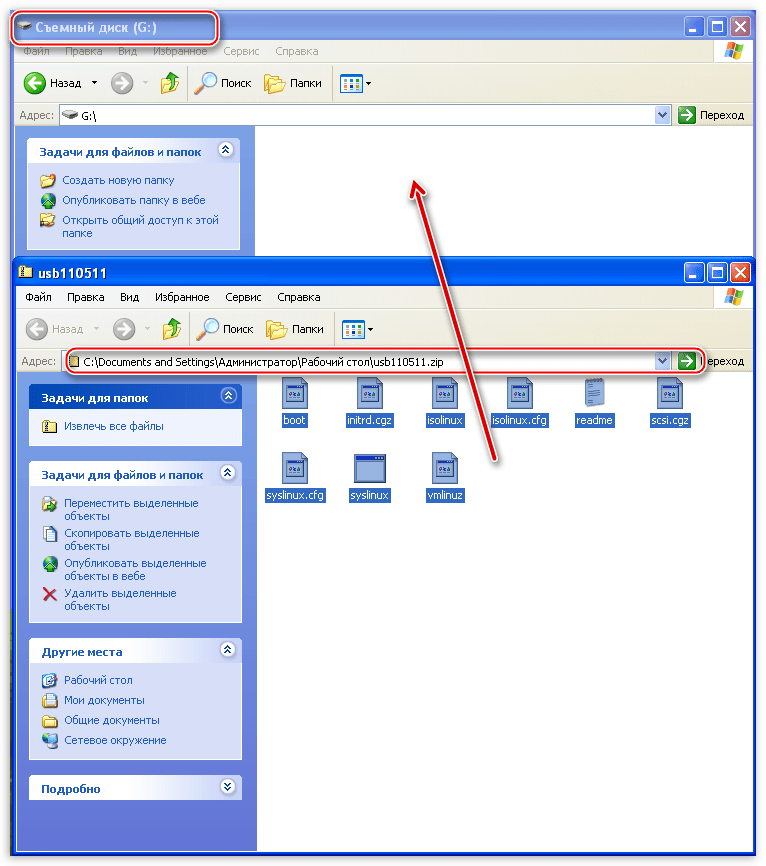

1. Распаковать файлы из архива на флэшку

— файлы на флэшке должны лежать в корне, а не в каталоге

— для установки нет необходимости форматировать носитель или удалять файлы

2. Установить загрузчик (необходимы права администратора)

— запустить с командной строки файл «syslinyx.exe», например:

J: syslinux.exe -ма J:

J — это буква, присвоенная вашему съемному носителю (замените ее на вашу)

параметр -ma можно убрать, если установщик выдает ошибку

Убираем пароль Windows Флешка для удаления пароля с компьютера Offline NT Password & registry editor

Обратите внимание на то, что вам придется поменять настройки BIOS для загрузи с usb.

Архив утилиты Offline NT Password and Registry Editor http://pogostick.net/~pnh/ntpasswd/usb110511.zip

Процесс сброса пароля происходит следующим образом.

После загрузки вы должны увидеть это:

Здесь достаточно просто нажать клавишу «Enter».

Затем будет показано сообщение об установленном на вашем компьютере оборудовании.

Далее происходит загрузка драйверов дисков.

** Will now try to auto-load relevant drivers based on PCI information —- AUTO DISK DRIVER select —- — PROBE FOUND THE FOLLOWING DRIVERS: ata_piix ata_generic mptspi — TRYING TO LOAD THE DRIVERS ### Loading ata_piix scsi0 : ata_piix scsi1 : ata_piix ata1: PATA max UDMA/33 cmd 0x000101f0 ctl 0x000103f6 bmdma 0x00011050 irq 14 ata2: PATA max UDMA/33 cmd 0x00010170 ctl 0x00010376 bmdma 0x00011058 irq 15 ata2.00: ATAPI: VMware Virtual IDE CDROM Drive, 00000001, max UDMA/33 ata2.00: configured for UDMA/33 scsi 1:0:0:0: CD-ROM NECVMWar VMware IDE CDR10 1.00 PQ: 0 ANSI: 5 sr0: scsi3-mmc drive: 1x/1x xa/form2 cdda tray Uniform CD-ROM driver Revision: 3.20 ### Loading ata_generic ### Loading mptspi Fusion MPT base driver 3.04.04 Copyright (c) 1999-2007 LSI Logic Corporation Fusion MPT SPI Host driver 3.04.04 PCI: Found IRQ 9 for device 0000:00:10.0 mptbase: Initiating ioc0 bringup ioc0: 53C1030: Capabilities= scsi2 : ioc0: LSI53C1030, FwRev=01032920h, Ports=1, MaxQ=128, IRQ=9 scsi 2:0:0:0: Direct-Access VMware, VMware Virtual S 1.0 PQ: 0 ANSI: 2 target2:0:0: Beginning Domain Validation target2:0:0: Domain Validation skipping write tests target2:0:0: Ending Domain Validation target2:0:0: FAST-40 WIDE SCSI 80.0 MB/s ST (25 ns, offset 127) sd 2:0:0:0: [sda] 83886080 512-byte hardware sectors (42950 MB) sd 2:0:0:0: [sda] Write Protect is off sd 2:0:0:0: [sda] Cache data unavailable sd 2:0:0:0: [sda] Assuming drive cache: write through sd 2:0:0:0: [sda] 83886080 512-byte hardware sectors (42950 MB) sd 2:0:0:0: [sda] Write Protect is off sd 2:0:0:0: [sda] Cache data unavailable sd 2:0:0:0: [sda] Assuming drive cache: write through sda: sda1 sd 2:0:0:0: [sda] Attached SCSI disk

Эти сообщения драйверов о марке, модели и размерах найденных дисков.

Как войти в Windows без пароля в 2021: сброс или подбор пароля администратора

————————————————————- Driver load done, if none loaded, you may try manual instead. ————————————————————- ** If no disk show up, you may have to try again (d option) or manual (m).

Все драйвера загружены.

Начинается процесс поиска учетных записей и сброса пароля. Здесь нет ничего страшного и обычно достаточно соглашаться с предложенными программой вариантами.

Шаг 1: Выбор диска, на котором установлена Windows

========================================================= ¤ Step ONE: Select disk where the Windows installation is ========================================================= Disks: Disk /dev/sda: 42.9 GB, 42949672960 bytes Candidate Windows partitions found: 1 : /dev/sda1 40958MB BOOT

Здесь найден один диск с одним разделом

Please select partition by number or q = quit d = automatically start disk drivers m = manually select disk drivers to load f = fetch additional drivers from floppy / usb a = show all partitions found l = show propbable Windows (NTFS) partitions only Select: [1]

Selected 1 Mounting from /dev/sda1, with filesystem type NTFS NTFS volume version 3.1.

На выбран устройстве смонтирована файловая система NTFS.

Шаг 2: Указываем директорию реестра

========================================================= ¤ Step TWO: Select PATH and registry files ========================================================= What is the path to the registry directory? (relative to windows disk) [WINDOWS/system32/config] :

Показана директория по умолчанию и здесь достаточно просто согласиться и получаем список интересующих файлов.

-rw——- 2 0 0 262144 Feb 28 2007 BCD-Template -rw——- 2 0 0 6815744 Sep 23 12:33 COMPONENTS -rw——- 1 0 0 262144 Sep 23 12:33 DEFAULT drwx—— 1 0 0 0 Nov 2 2006 Journal drwx—— 1 0 0 8192 Sep 23 12:33 RegBack -rw——- 1 0 0 524288 Sep 23 12:33 SAM -rw——- 1 0 0 262144 Sep 23 12:33 SECURITY -rw——- 1 0 0 15728640 Sep 23 12:33 SOFTWARE -rw——- 1 0 0 9175040 Sep 23 12:33 SYSTEM drwx—— 1 0 0 4096 Nov 2 2006 TxR drwx—— 1 0 0 4096 Feb 27 2007 systemprofile Select which part of registry to load, use predefined choices or list the files with space as delimiter 1 — Password reset [sam system security] 2 — RecoveryConsole parameters [software] q — quit — return to previous [1] :

Выбираем 1 для сброса пароля.

Шаг 3: Внесение изменений в учетные записи

Происходит копирование параметров SAM (диспетчер учетных записей безопасности) во временную папку.

Selected files: sam system security Copying sam system security to /tmp ========================================================= ¤ Step THREE: Password or registry edit ========================================================= chntpw version 0.99.5 070923 (decade), (c) Petter N Hagen Hive name (from header): <SystemRootSystem32ConfigSAM>ROOT KEY at offset: 0x001020 * Subkey indexing type is: 666c Page at 0x44000 is not ‘hbin’, assuming file contains garbage at end File size 524288 [80000] bytes, containing 11 pages (+ 1 headerpage) Used for data: 288/250904 blocks/bytes, unused: 15/23176 blocks/bytes. Hive name (from header): ROOT KEY at offset: 0x001020 * Subkey indexing type is: 686c Page at 0x8b4000 is not ‘hbin’, assuming file contains garbage at end File size 9175040 [8c0000] bytes, containing 2117 pages (+ 1 headerpage) Used for data: 96982/6224016 blocks/bytes, unused: 4381/2830032 blocks/bytes. Hive name (from header): ROOT KEY at offset: 0x001020 * Subkey indexing type is: 666c Page at 0x6000 is not ‘hbin’, assuming file contains garbage at end File size 262144 [40000] bytes, containing 5 pages (+ 1 headerpage) Used for data: 334/17312 blocks/bytes, unused: 7/3008 blocks/bytes. * SAM policy limits: Failed logins before lockout is: 0 Minimum password length : 0 Password history count : 0 ======== chntpw Main Interactive Menu ======== Loaded hives: 1 — Edit user data and passwords 2 — Syskey status

Выбираем интересующий нас пункт под цифрой 1 и получаем список всех локальных учетных записей, зарегистрированных в нашем Windows.

===== chntpw Edit User Info 1 Password cleared!

Если бы учетная запись была заблокирована, то для разблокирования нужно выбрать 4. Но так как с пользователем все в порядке, то мы выбираем 1 и просто удаляем пароль.

Select: ! — quit, . — list users, 0x — User with RID (hex) or simply enter the username to change: [Administrator] !

Затем возвращаемся в главное меню при помощи выбора символа «!»

======== chntpw Main Interactive Menu ======== Loaded hives: 1 — Edit user data and passwords 2 — Syskey status q

Выбираем «q» для выхода.

Шаг 4. Записываем изменения. Отвечаем «y» для записи внесенных изменений

Hives that have changed: # Name 0 — OK ========================================================= ¤ Step FOUR: Writing back changes ========================================================= About to write file(s) back! Do it? [n] : y

Writing sam

***** EDIT COMPLETE ***** You can try again if it somehow failed, or you selected wrong New run? [n] : n ========================================================= * end of scripts.. returning to the shell.. * Press CTRL-ALT-DEL to reboot now (remove floppy first) * or do whatever you want from the shell.. * However, if you mount something, remember to umount before reboot * You may also restart the script procedure with ‘sh /scripts/main.sh’ (Please ignore the message about job control, it is not relevant) BusyBox v1.1.0-pre1 (2005.12.30-19:45+0000) Built-in shell (ash) Enter ‘help’ for a list of built-in commands. sh: can’t access tty; job control turned off

Выбираем «n» и завершаем работу с программой.

Источник: soft-setup.ru

Что делать, если забыли пароль на вход в компьютер. Как взломать, сбросить пароль на вход в Windows. Используем Offline NT Password and Registry editor

Сегодня рассмотрим ситуацию, с которой уже сталкивались и/или могут еще столкнуться очень многие компьютерные пользователи. А именно, что делать, если забыли пароль на включение компьютера. Случиться такое может с каждым. Забыть или потерять записку с паролем можно тоже в два счета. Особенно, когда часто этот пароль приходиться менять, как делают некоторые пользователи (например, мамы, пытающиеся ограничить время, которое их дети проводят за компьютером).

Итак, сегодня рассмотрим, один из способов эффективного решения данной проблемы. Конечно, есть множество методов сброса или восстановления (или взлома) забытого пароля от входа в Windows или разблокировки пользователя. Постепенно я буду добавлять описания и других.

Этот способ отличает его универсальность. То есть, данный метод сброса забытого пароля от компьютера подходит для различных операционных систем Windows: 2000, XP, Vista, 7, Server 2003, Server 2008 и т.д.

Воспользуемся утилитой Offline NT Password and Registry editor.

Соответственно в первом случае записываем файл образа на диск (читаем, как записать iso-образ на диск), во втором – создаем загрузочную флешку (в данном случае просто копируем на чистую флешку все файлы их архива). Выбирайте, какой вариант для вас удобней.

После того, как это сделано, вставляем наш диск или флешку в компьютер (нам необходимо загрузиться именно с одного из этих носителей) и включаем его. Если у вас все равно запускается операционная система и просит ввести забытый пароль, значит, придется еще немного поколдовать, чтобы запустить утилиту с диска/флешки. Читаем, как загрузиться с внешнего носителя.

Если на экране появилась такая картинка, значит, все сделали правильно, и вам удалось загрузить Offline NT Password and Registry editor с диска/флешки.

Нажимаем Enter и ждем. Теперь программа предлагает нам выбрать раздел, на котором установлена операционная система (иными словами, где будем сбрасываться пароль). Диск выбирается вводом нужной цифры. На экране нам подсказывают, сколько в данный момент программой видится разделов, и какие они имеют объемы.

Собственно, это единственная информация, доступная нам здесь о разделах, поэтому ориентироваться можем только на нее. Но не волнуйтесь, если выберите по ошибке не тот раздел, утилита просто не сможет стереть пароль, и вы вернетесь к этому меню, где вы сможете ввести другой номер раздела и попытаться заново.

В моем случае отображаются два раздела: 1 – объемом 10,7 Гб, 2 – 5490Мб. Если вы помните, какого объема был ваш Локальный диск C , то выбирайте раздел, обладающий схожим размером. Я выбираю раздел 1. Ввожу с клавиатуры цифру 1 и нажимаю Enter .

Далее требуется указать каталог, где находиться файл SAM (хранящий ветку реестра). Программа сама предлагает нам каталог по умолчанию ( Windows/System32/config ), где обычно и находиться этот файл. Соглашаемся, жмем Enter .

Далее нам предлагается выбрать, какое действие мы хотим произвести. Вводим цифру 1 , что соответствует обнулению пароля ( Password reset ), и нажимаем Enter .

Следующий шаг – тоже выбрать желаемое действие. Вводим цифру 1 — изменить учетные записи и пароли ( Edit user data and passwords ). Нажимаем Enter .

Перед нами появляется табличка, где приводятся все имена пользователей (Username) и их идентификаторы (RID) . Программа предлагает ввести имя пользователя из списка, для которого нужно сбросить пароль. Мне программа сразу предложила Admin – именно на этой учетной записи я и хочу стереть пароль. Поэтому нажимаю просто Enter .

Отступление. Вы, конечно, можете ввести и другое имя пользователя, но лучше, пожалуй, разблокировать администраторскую учетную запись, а уж потом из нее поменять всем, кому надо, пароли.

Если у вас имя пользователя записано на русском языке, то нормально оно не отразиться из-за кириллицы. В таком случае вместо имени пользователя указываем его RID в следующем виде: 0xRID . То есть в моем случае: 0x01f4 . Жмем Enter .

Теперь программа предлагает нам следующие варианты действий для выбранной учетной записи: 1 – очистить пароль, 2 – изменить пароль, 3 – сделать пользователя администратором, 4 – разблокировать учетную запись, q – выйти и вернуться к выбору учетной записи. Вводим 1 и нажимаем Enter .

Пароль удален! Дело сделано, осталось выйти из приложения. Вводим восклицательный знак и жмем Enter .

Вводим q и жмем Enter .

Подтверждаем внесение изменений. Вводим y и нажимаем Enter .

Отказываемся от продолжения работы в Offline NT Password and Registry editor и вводим n , затем жмем Enter .

Извлекаем диск из провода или флешку из гнезда usb, перезагружаем компьютер и наслаждаемся результатом. Пароль на вход в Windows сброшен!

Естественно, статья предназначена помочь тем, кто действительно забыл пароль и не имел бы иначе другого выхода, как переустанавливать систему. Ни в коем случае приведенные сведения нельзя использовать для каких-либо вредительских целей.

Оцените статью. Вам не сложно, а автору приятно

Источник: spvcomp.com

Как сбросить пароль учетной записи Администратора в Windows XP

Проблема забытых паролей существует с тех времен, когда люди стали защищать свою информацию от посторонних глаз. Потеря пароля от учетной записи Windows грозит утратой всех данных, которыми Вы пользовались. Может показаться, что ничего поделать нельзя, и ценные файлы утрачены навсегда, но есть способ, который с высокой вероятностью поможет войти в систему.

Сброс администраторского пароля Windows XP

В системах Windows имеется встроенная учетная запись «Администратор», используя которую можно выполнять любые действия на компьютере, так как данный пользователь имеет неограниченные права. Войдя в систему под этой «учеткой», Вы можете сменить пароль для того пользователя, доступ к которому утерян.

Распространенная проблема заключается в том, что часто, в целях безопасности, во время установки системы мы назначаем пароль для Администратора и успешно его забываем. Это и приводит к тому, что в Windows проникнуть никак не удается. Далее мы поговорим о том, как войти в защищенную учетную запись Админа.

Стандартными средствами Windows XP сбросить пароль Админа нельзя, поэтому нам понадобится сторонняя программа. Разработчик назвал ее весьма незатейливо: Offline NT Password Registry Editor для компакт-диска и флеш накопителя» width=»788″ height=»538″ />

- На официальном сайте присутствует две версии программы – для записи на компакт-диск и флешку. Скачать утилиту с официального сайта

Версия для CD представляет собой образ диска в формате ISO, который просто записывается на болванку. Подробнее: Как записать образ на диск в программе UltraISO В архиве с версией для флешки лежат отдельные файлы, которые необходимо скопировать на носитель.

Offline NT Пароль и редактор реестра

Offline NT Пароль и редактор реестра