ПКП — Pcap

Эта статья посвящена API сниффинга пакетов. Информацию о технологии проецируемой емкости для сенсорных экранов см. расчетная емкость.

эта статья нужны дополнительные цитаты для проверка. Пожалуйста помоги улучшить эту статью к добавление цитат в надежные источники. Материал, не полученный от источника, может быть оспорен и удален.

Найдите источники: «Пкап» – Новости · газеты · книги · ученый · JSTOR ( Октябрь 2010 г. ) (Узнайте, как и когда удалить этот шаблон сообщения)

эта статья содержит контент, который написан как Реклама. Пожалуйста помоги Улучши это путем удаления рекламный контент и неуместно внешняя ссылка, а также путем добавления энциклопедического содержания, написанного с нейтральная точка зрения. ( Октябрь 2017 г. ) (Узнайте, как и когда удалить этот шаблон сообщения)

1.9.1 / 30 сентября 2019 г. ; 14 месяцев назад ( 2019-09-30 ) [1]

4.1.3 / 8 марта 2013 г. ; 7 лет назад ( 2013-03-08 ) [3]

1.00 / 25 сентября 2020 г. ; 2 месяца назад ( 2020-09-25 ) [4]

Wireshark & npcap — 004

В области компьютер сетевое администрирование, pcap является интерфейс прикладного программирования (API) для захват сетевого трафика. В то время как название является аббревиатурой от захват пакетов, это не собственное имя API. Unix-подобный системы реализуют pcap в libpcap библиотека; за Windows, Существует порт libpcap с именем WinPcap который больше не поддерживается или не разрабатывается, и порт с именем Npcap за Windows 7 и позже это все еще поддерживается.

Программное обеспечение для мониторинга может использовать libpcap, WinPcap или Npcap для захвата сетевые пакеты путешествуя по компьютерная сеть и, в более новых версиях, для передачи пакетов по сети на уровень связи, и чтобы получить список сетевых интерфейсов для возможного использования с libpcap, WinPcap или Npcap.

API pcap написан на C, поэтому другие языки, такие как Ява, .СЕТЬ языки и языки сценариев обычно используют обертка; такие оболочки не предоставляются ни libpcap, ни самим WinPcap. C ++ программы могут напрямую связываться с C API или использовать объектно-ориентированную оболочку.

- 1 Функции

- 2 История

- 3 библиотеки pcap для Windows

- 3.1 WinPcap

- 3.2 Npcap

- 3.3 Win10Pcap

Функции

libpcap, WinPcap и Npcap предоставляют механизмы захвата и фильтрации пакетов многих Открытый исходный код и коммерческие сетевые инструменты, включая анализаторы протоколов (анализаторы пакетов ), сетевые мониторы, системы обнаружения сетевых вторжений, генераторы трафика и сетевые тестеры.

libpcap, WinPcap и Npcap также поддерживают сохранение захваченных пакетов в файл и чтение файлов, содержащих сохраненные пакеты; приложения могут быть написаны с использованием libpcap, WinPcap или Npcap, чтобы иметь возможность захватывать сетевой трафик и анализировать его или читать сохраненный захват и анализировать его, используя тот же код анализа. Файл захвата, сохраненный в формате, который используют libpcap, WinPcap и Npcap, может быть прочитан приложениями, которые понимают этот формат, например tcpdump, Wireshark, CA NetMaster, или же Монитор сети Microsoft 3.x.

Как использовать Nmap. Подробная инструкция

В Тип MIME для формата файла, создаваемого и читаемого libpcap, WinPcap и Npcap, является application / vnd.tcpdump.pcap. Типичное расширение файла — .pcap, хотя .cap и .dmp также широко используются. [5]

История

libpcap изначально был разработан tcpdump разработчиков в Network Research Group на Лаборатория Лоуренса Беркли. Код низкоуровневого захвата пакетов, чтения файлов захвата и записи файлов захвата для tcpdump был извлечен и преобразован в библиотеку, с которой был связан tcpdump. [6] Сейчас он разрабатывается той же группой tcpdump.org, которая разрабатывает tcpdump. [7]

библиотеки pcap для Windows

Хотя libpcap изначально разрабатывался для Unix-подобных операционных систем, успешный порт для Windows был сделан под названием WinPcap. Не обслуживается с 2013 года, [8] и несколько конкурирующих вилки были выпущены с новыми функциями и поддержкой более новых версий Windows.

WinPcap

WinPcap состоит из: [9]

- x86 и x86-64 драйверы для Windows NT семья (Windows NT 4.0, 2000, XP, Сервер 2003, Vista, 7, 8, и 10 ), которые используют Спецификация интерфейса сетевого драйвера (NDIS) 5.x для чтения пакетов непосредственно из Сетевой адаптер;

- реализации библиотеки нижнего уровня для перечисленных операционных систем для связи с этими драйверами;

- порт libpcap, который использует API, предлагаемый низкоуровневыми реализациями библиотеки.

Программисты на Туринский политехнический университет написал оригинальный код; с 2008 года CACE Technologies, компания, созданная некоторыми разработчиками WinPcap, разрабатывала и поддерживала продукт. CACE был приобретен Технология Riverbed 21 октября 2010 г. [10]

Поскольку WinPcap использует более старые API-интерфейсы NDIS 5.x, он не работает в некоторых сборках Windows 10, которые устарели или удалили эти API-интерфейсы в пользу более новых API-интерфейсов NDIS 6.x. Это также накладывает некоторые ограничения, такие как невозможность захвата Теги 802.1Q VLAN в заголовках Ethernet.

Npcap

Npcap — это Nmap Библиотека сниффинга пакетов проекта для Windows. [11] Он основан на библиотеках Winpcap / Libpcap, но отличается повышенной скоростью, переносимостью, безопасностью и эффективностью. Npcap предлагает:

- Поддержка NDIS 6: Npcap использует новые NDIS 6 API облегченного фильтра (LWF) в Виндоус виста и более поздние версии (в XP используется устаревший драйвер). Это быстрее, чем устаревший API NDIS 5.

- Последняя поддержка API libpcap: Npcap обеспечивает поддержку последней версии libpcap API, принимая libpcap в качестве подмодуля Git. Последняя версия libpcap 1.8.0 включает в себя более интересные возможности и функции, чем устаревшая libpcap 1.0.0, поставляемая WinPcap. Более того, поскольку в Linux уже есть хорошая поддержка последней версии libpcap API, использование Npcap в Windows позволяет программному обеспечению основываться на одном и том же API в Windows и Linux.

- Дополнительная безопасность: Npcap можно ограничить, чтобы только администраторы могли прослушивать пакеты. Пользователь без прав администратора должен будет пройти Контроль учетных записей пользователей (UAC) диалоговое окно для использования драйвера. Это концептуально похоже на UNIX, где для захвата пакетов обычно требуется root-доступ. В драйвере тоже есть винда ASLR и DEP функции безопасности включены.

- Совместимость WinPcap: Если выбрано, Npcap будет использовать каталоги DLL в стиле WinPcap («c: Windows System32») и имя службы («npf»), позволяя программам, созданным с учетом WinPcap, прозрачно использовать вместо этого Npcap. Если режим совместимости не выбран, Npcap устанавливается в другом месте с другим именем службы, чтобы оба драйвера могли сосуществовать в одной системе.

- Захват пакетов с обратной связью: Npcap может прослушивать пакеты обратной связи (передачи между службами на одном компьютере) с помощью платформы фильтрации Windows (WFP). После установки Npcap создаст адаптер с именем Npcap Loopback Adapter.

- Закольцованный ввод пакетов: Npcap также может отправлять пакеты обратной связи с использованием технологии Winsock Kernel (WSK).

- Захват пакетов Raw 802.11: Npcap может видеть пакеты 802.11 вместо поддельных пакетов Ethernet на обычных беспроводных адаптерах.

Win10Pcap

Реализация Win10Pcap также основана на модели драйвера NDIS 6 и стабильно работает с Windows 10. [12]

Однако с 2020 года проект неактивен с 2016 года. [13] .

Программы, использующие libpcap

- Apache Drill, SQL-движок с открытым исходным кодом для интерактивного анализа крупномасштабных наборов данных.

- Bit-Twist, генератор и редактор пакетов Ethernet на основе libpcap для BSD, Linux и Windows.

- Каин и Авель, инструмент восстановления пароля для Microsoft Windows

- EtherApe, графический инструмент для мониторинга сетевого трафика и использования полосы пропускания в реальном времени.

- Firesheep, расширение для веб-браузера Firefox, которое захватывает пакеты и выполняет захват сеанса

- iftop, инструмент для отображения использования полосы пропускания (например, верх для сетевого трафика)

- Кисмет, для беспроводных сетей 802.11

- L0phtCrack, а парольаудиторская проверка и восстановление применение.

- McAfee ePolicy Orchestrator, функция обнаружения незаконных систем

- нгреп, он же «сеть» grep «, изолировать строки в пакетах, показать данные пакета в удобном для пользователя виде.

- Nmap, а сканирование портов и снятие отпечатков пальцев сетевая утилита

- Пирни, инструмент сетевой безопасности для взломанныйiOS устройств.

- Scapy, инструмент обработки пакетов для компьютерных сетей, написанный на Python пользователя Philippe Biondi.

- Фырканье, система обнаружения вторжений в сеть.

- Суриката, платформа для предотвращения и анализа сетевых вторжений.

- Symantec Предотвращение потери данных, используется для мониторинга и идентификации конфиденциальных данных, отслеживания их использования и местонахождения. Политики потери данных позволяют заблокировать передачу конфиденциальных данных из сети или их копирование на другое устройство.

- tcpdump, инструмент для захвата и сброса пакетов для дальнейшего анализа, и WinDump, порт tcpdump для Windows.

- то БратанIDS и сетевой мониторинг Платформа.

- URL Snooper, найдите URL-адреса аудио- и видеофайлов, чтобы разрешить их запись.

- WhatPulse, приложение для статистического измерения (ввод, сеть, время безотказной работы).

- Wireshark (ранее Ethereal), графический инструмент для захвата пакетов и анализа протоколов.

- XLink Кай Программное обеспечение, позволяющее играть в различные игры для LAN-консоли онлайн

- Xplico, инструмент сетевого криминалистического анализа (NFAT).

Библиотеки оболочки для libpcap

- C ++: Либтины, Libcrafter, PcapPlusPlus

- Perl: Net :: Pcap

- Python: python-libpcap, Pcapy, WinPcapy

- Рубин: PacketFu

- Ржавчина: pcap

- Tcl: tclpcap, tcap, pktsrc

- Ява: jpcap, jNetPcap, Jpcap, Pcap4j, Jxnet

- .СЕТЬ: WinPcapNET, SharpPcap, Pcap.Net

- Haskell: pcap

- OCaml: mlpcap

- Курица Схема: pcap

- Common Lisp: ПЛОКАМИ

- Ракетка: SPeaCAP

- Идти: pcap Андреас Креннмайр, pcap вилка предыдущей от Miek Gieben, pcap разработан как часть Gopacket пакет

- Erlang: epcap

- Node.js: node_pcap

Источник: wikidea.ru

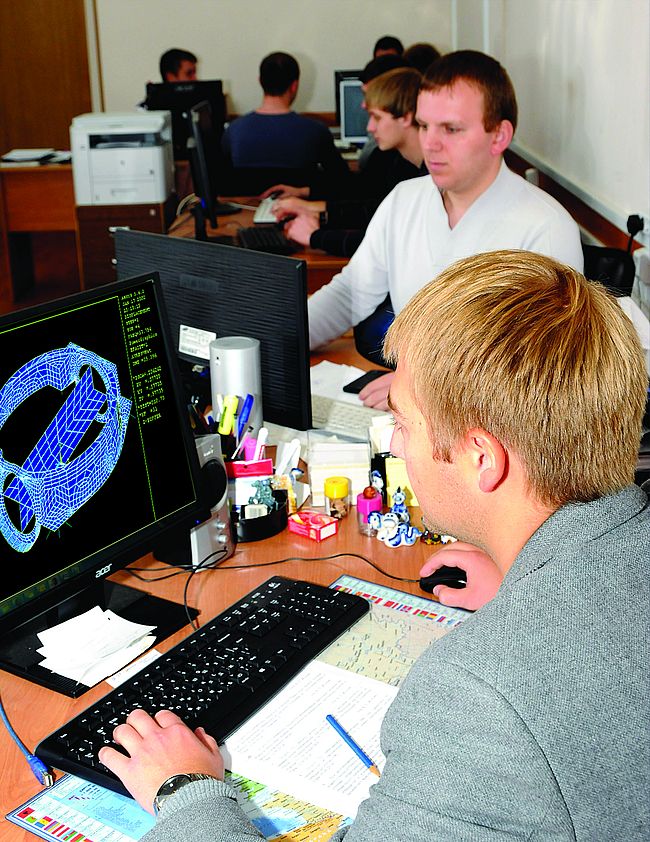

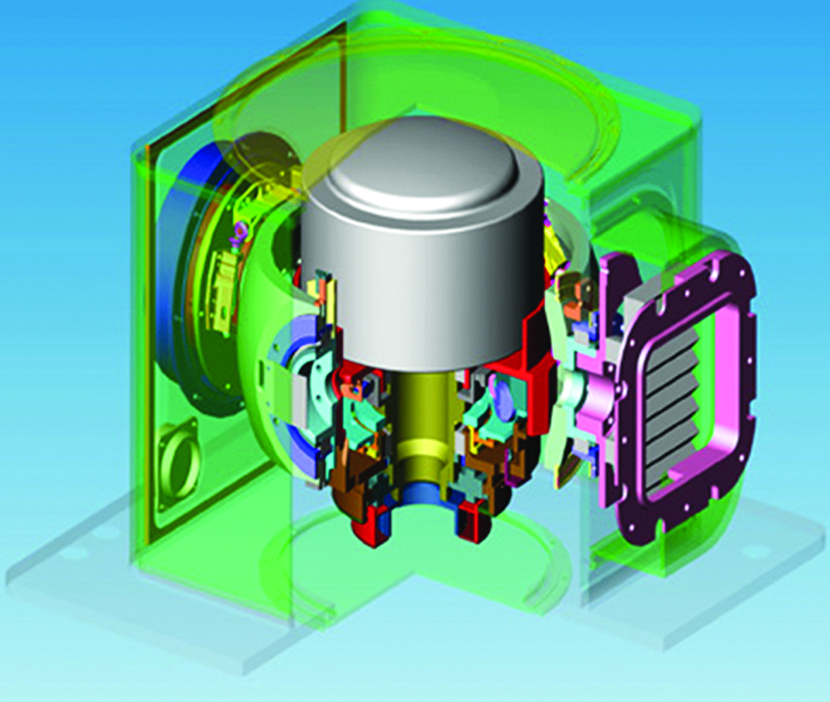

Автоматизированное проектирование

В НПЦАП внедрено сквозное проектирование конструкторской и технологической документации (КД и ТД) на основе передовых ИПИ-технологий. Благодаря этому 100% документации разрабатывается в электронном виде, что позволяет в 3 раза увеличить производительность труда конструкторов и технологов, в 8 раз сократить количество изменений конструкторской документации и доработок новых изделий, в 4-8 раз сократить сроки изготовления сложных деталей точной механики.

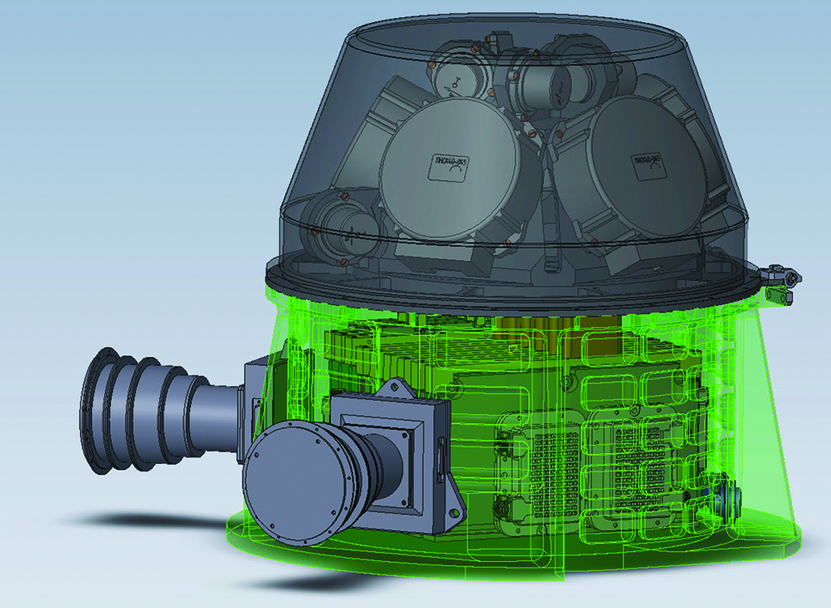

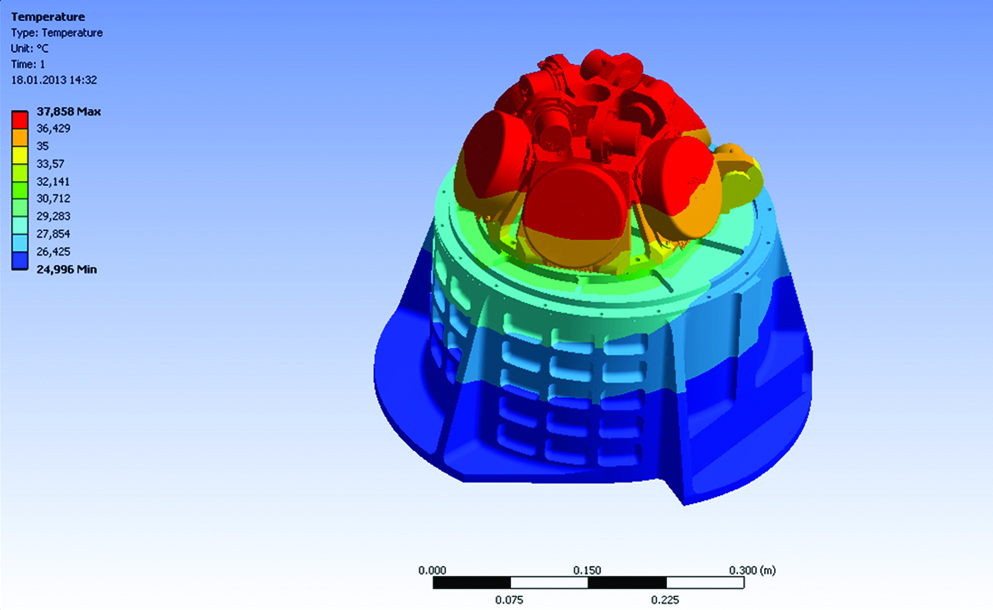

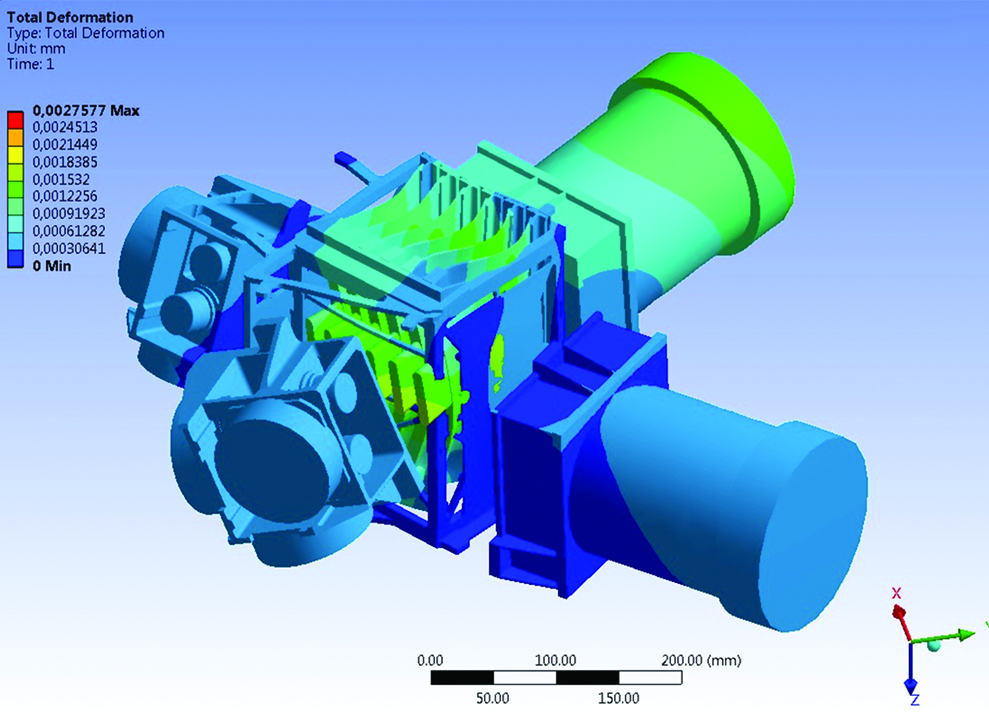

Разработанные модели приборов экспортируются в расчетную среду, где осуществляется их тепловое и прочностное проектирование с использованием методов конечно-элементного анализа. Результаты проектирования позволяют уточнить конструктивные параметры приборов и провести их оптимизацию в интерактивном режиме без использования макетирования и экспериментальной стендовой отработки.

Для выпуска технологической документации применяется российская программа «Adem», которая позволяет широко использовать накопленный на предприятии опыт изготовления типовых деталей и в полуавтоматическом режиме выпускать большую часть технологической документации.

Выпуск программ обработки сложных механических деталей на современных обрабатывающих центрах производится по построенной конструктором трехмерной модели с последующей визуализацией перемещения детали и инструмента и автоматическим измерением изготовленных деталей на измерительных центрах. Использование 3D моделирования позволяет ускорить разработку технологии сборки приборов, так как дает возможность визуализации отдельных сборочных операций.

Разработка кабельной сети — одна из наиболее трудоемких операций в процессе конструирования аппаратуры. Решить эту проблему удалось за счет использования специального приложения, в котором конструкторская документация на кабельные изделия генерируется в автоматическом режиме.

В настоящее время создано единое информационное пространство с защищенными быстродействующими линиями связи для организации сетевого компьютерного доступа, учета и анализа технической и нормативной документации, создания и ведения электронного архива КД и ТД. Разрабатываются алгоритмы оперативного взаимодействия с серийными заводами через систему электронного документооборота.

На предприятии используется система автоматизации разработки программного обеспечения для специализированных цифровых вычислительных машин в составе системы управления. Указанная система не только обеспечивает благоприятную среду для реализации сложных алгоритмов управления, но и позволяет создавать надежное программное обеспечение, применяя для его отладки моделирования процессов управления на инструментальных ПЭВМ.

- Головные заказчики

- Космические проекты

- Инерциальные системы управления

- Cтруктурно-функциональная схема системы управления

- Построение инерциальных систем управления

- Автоматизированное проектирование

- Производство изделий точной механики

- Производство бортовой и наземной электронной аппаратуры

- Испытательные стенды приборов системы управления

- Комплексные испытательные стенды систем управления

- Разработка программно-математического и алгоритмического обеспечения для управления полетом ракет

- 2021

- 2020

- 2019

- Архив номеров

Источник: www.npcap.ru

Npcap oem что это за программа

Уже попробовали все классические каналы продвижения? Анатолий Дехтярь, руководитель развития и партнерств в России и СНГ рекомендательной платформы для мобильных приложений Aura, советует обратить внимание на OEM-каналы.

5 Марта 2021

Поделиться

Поделиться

Что такое OEM-канал

Аббревиатура OEM (Original Equipment Manufacturer) обозначает производителя электронных устройств. Под OEM-каналом понимается продвижение приложений на самом оборудовании, то есть на новых смартфонах. Модели взаимодействия с производителями смартфонов существовали и ранее, но за последние годы это направление мобильного маркетинга значительно эволюционировало.

Сегодня OEM-каналы, также называемые “on-device marketing channel”, сопоставимы с мобильным маркетингом на любой другой платформе по показателям охвата, таргетирования и, самое главное, перформанса. В России только начинают тестировать продвижение приложений в OEM-каналах и уже есть несколько успешных кейсов. Например, у приложения Mail.ru Group Ситимобил.

Остановимся подробнее на отличительных особенностях продвижения приложений с помощью OEM-каналов по сравнению с такими классическими UA-инструментами, как социальные платформы и SDK-сетки.

OEM-канал как инструмент performance-маркетинга

Ранее продвижение приложений в OEM-каналах в вопросах атрибуции и измерения эффективности напоминало «чёрный ящик». Рекламодатели могли приобрести большое количество предустановленных загрузок на устройства, при этом без доступа к информации о поведении пользователей.

Сейчас OEM-каналы по праву считаются одним из эффективных инструментов performance-маркетинга. Например, в зависимости от модели смартфона или геолокации пользователям в момент активации нового устройства рекомендуются к установке релевантные приложения. OEM-каналы могут быть интегрированы с ММР-партнёрами — это позволяет оптимизировать рекламные кампании на основе полученных данных.

На российском рынке продвижение в OEM-каналах только набирает обороты и многие крупные игроки успешно пользуются этим конкурентным преимуществом. В 2020 году СитиМобил принял решение протестировать OEM- канал, для того чтобы расширить охват потенциальной аудитории. Решить эту задачу помогла кампания в OEM-каналах, запущенная в июле 2020 года совместно с рекомендательной платформой мобильных приложений Aura. Ситимобил таргетировалось на нужные им города, показывая рекламу приложения в момент активации нового устройства в формате рекомендации к установке. Благодаря этому миллионы новых пользователей в целевых городах увидели приложение при первом включении устройств.

В течение первой недели рекламной кампании команда Aura собрала достаточно данных об активности пользователей, что позволило Ситимобил более точно применить механизмы таргетинга в течение следующих месяцев.

Таргетируясь по видам устройств, компания выяснила, что затраты на первую поездку на такси различаются в зависимости от модели устройства. Это позволило применить стратегию комплексного назначения ставок для разных моделей устройств. В итоге был исключен показ приложения на моделях с низкой частотой покупок, а на подходящих моделях устройств ставки были увеличены, что привело более качественный трафик. Таким образом, за счёт детализированного таргетинга в OEM-каналах приложение Ситимобил было установлено 47 тысяч раз за 2 месяца с сокращением затрат на первую покупку (поездку на такси) на 35% по сравнению с исходной целью.

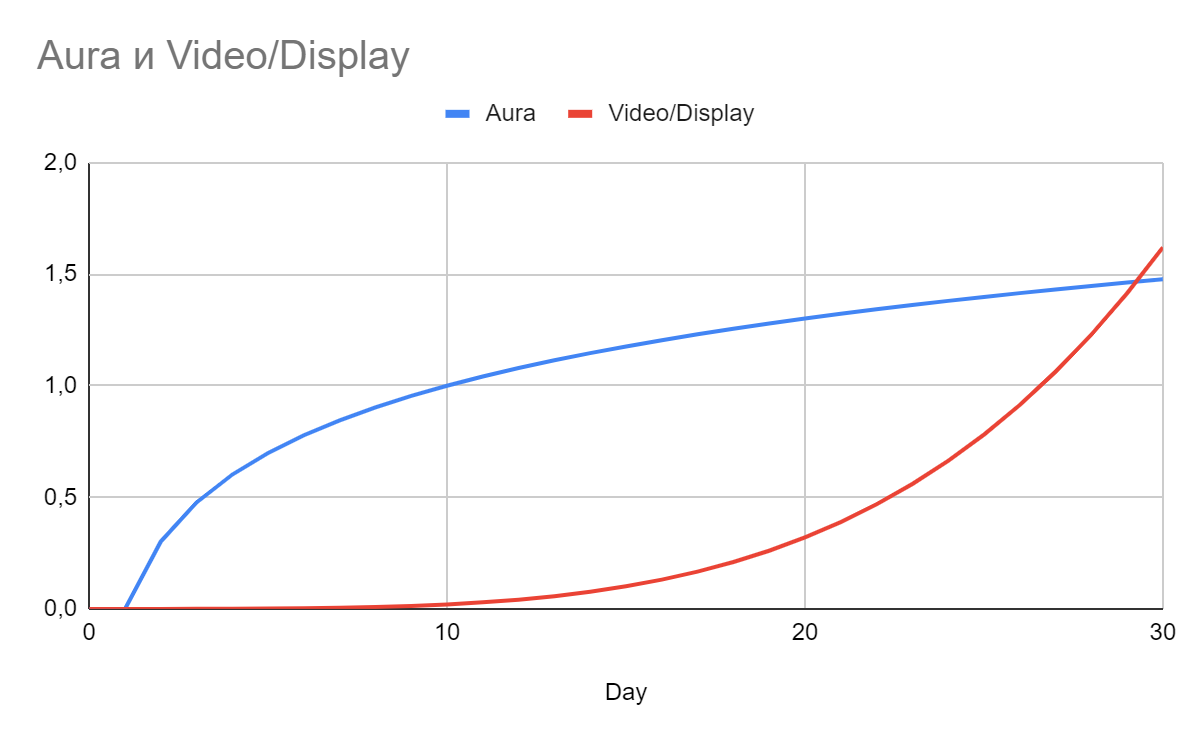

Кривая жизненного цикла клиента (LTV) выше

В традиционных маркетинговых UA-каналах кривая жизненного цикла клиента (LTV) ориентирована на быстрый результат. И со временем перестаёт расти. Пользователи видят рекламу, загружают приложение ради любопытства и сразу же заходят в него. При этом лишь небольшой процент привлечённых пользователей продолжает использовать продукт.

В OEM-каналах кривая LTV продолжает идти вверх и после первой установки, часто достигая более высокого пика.

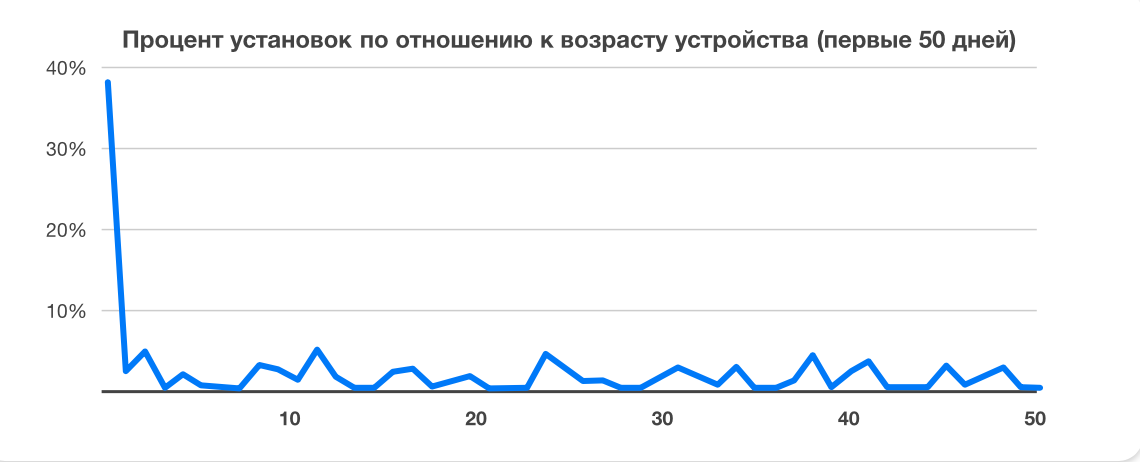

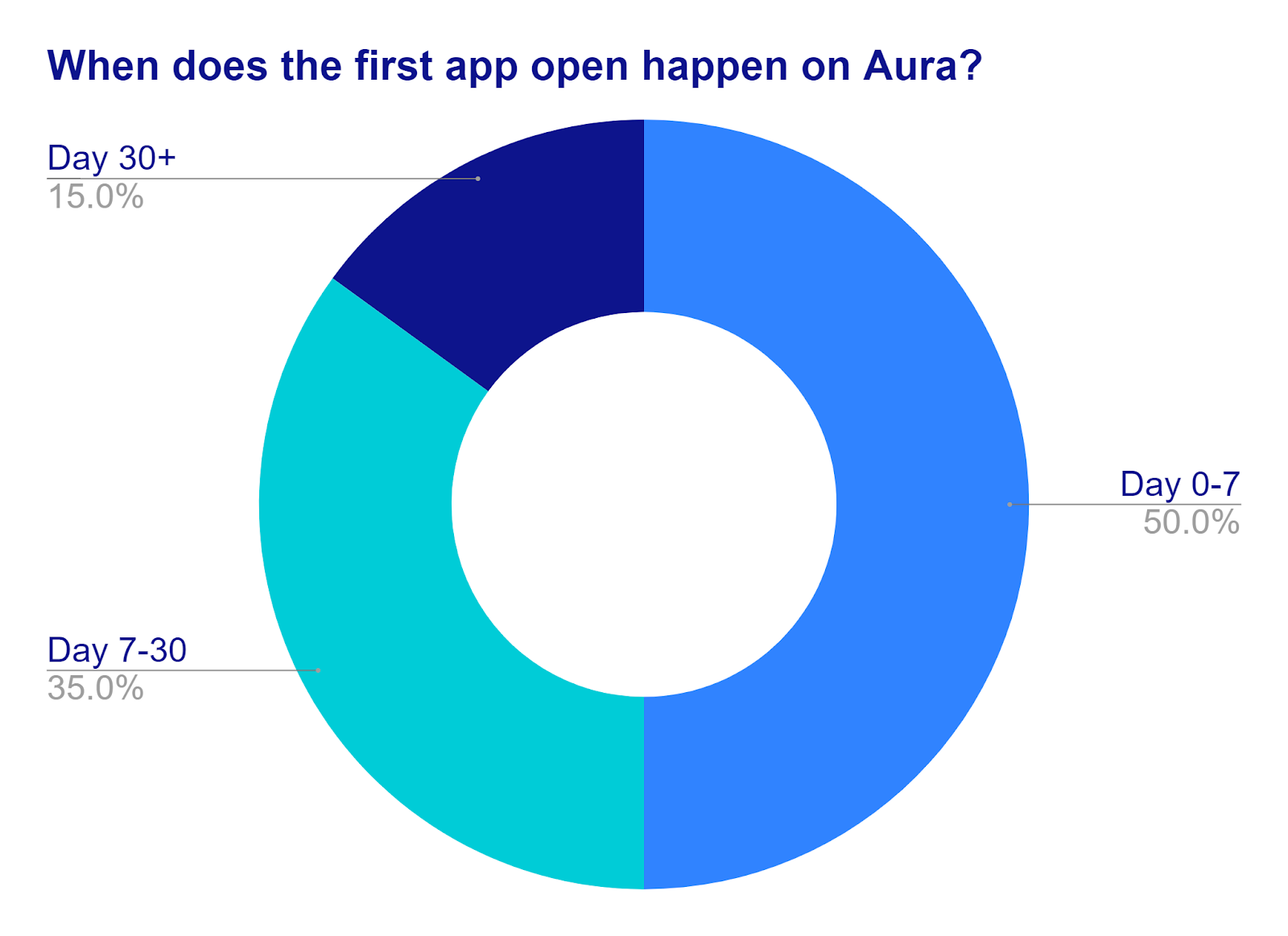

Согласно данным компании ironSource, почти 40% приложений устанавливаются в первый день использования устройства. При этом пользователи в среднем открывают приложения только через 7 дней после установки. Это объясняет, почему в течение первых нескольких дней после покупки устройства наблюдается низкий уровень вовлечённости.

Пользователи часто «играются» с приложениями, проверяя, нравятся они им или нет. Однако после 7 дней люди, которые продолжают пользоваться приложением, становятся самой ценной аудиторией для рекламодателей. В результате кривая LTV идёт вверх, растут доходы и эффективность OEM-канала по привлечению пользователей по сравнению с традиционными UA-каналами.

Именно поэтому рекламодателю важно стать первым приложением, установленным на новом устройстве. Это возможно только за счёт OEM-каналов, которые позволяют в момент включения нового смартфона показать пользователю приложения в формате рекомендаций.

Длинное окно атрибуции

Из-за специфики продвижения приложений в OEM-каналах рекламодатели чаще всего настраивают длинные окна атрибуции. 60–70% приложений, установленных через традиционные UA-каналы, пользователи открывают в день установки. Если приложение было установлено по OEM-каналам, то большинство пользователей впервые открывают его в течение первых 30 дней.

Например, во время первой активации смартфона пользователь загружает приложение для планирования путешествий, потому что в ближайшем будущем у него намечен отпуск. При этом пользователь не откроет это приложение до тех пор, пока он фактически не будет готов забронировать путешествие. С момента загрузки могут пройти недели.

По этой причине окно атрибуции в OEM-каналах может достигать 30 дней с момента последнего клика. Такой период нужен, чтобы убедиться, что учтены пользователи, которые открывают приложение намного позже дня установки.

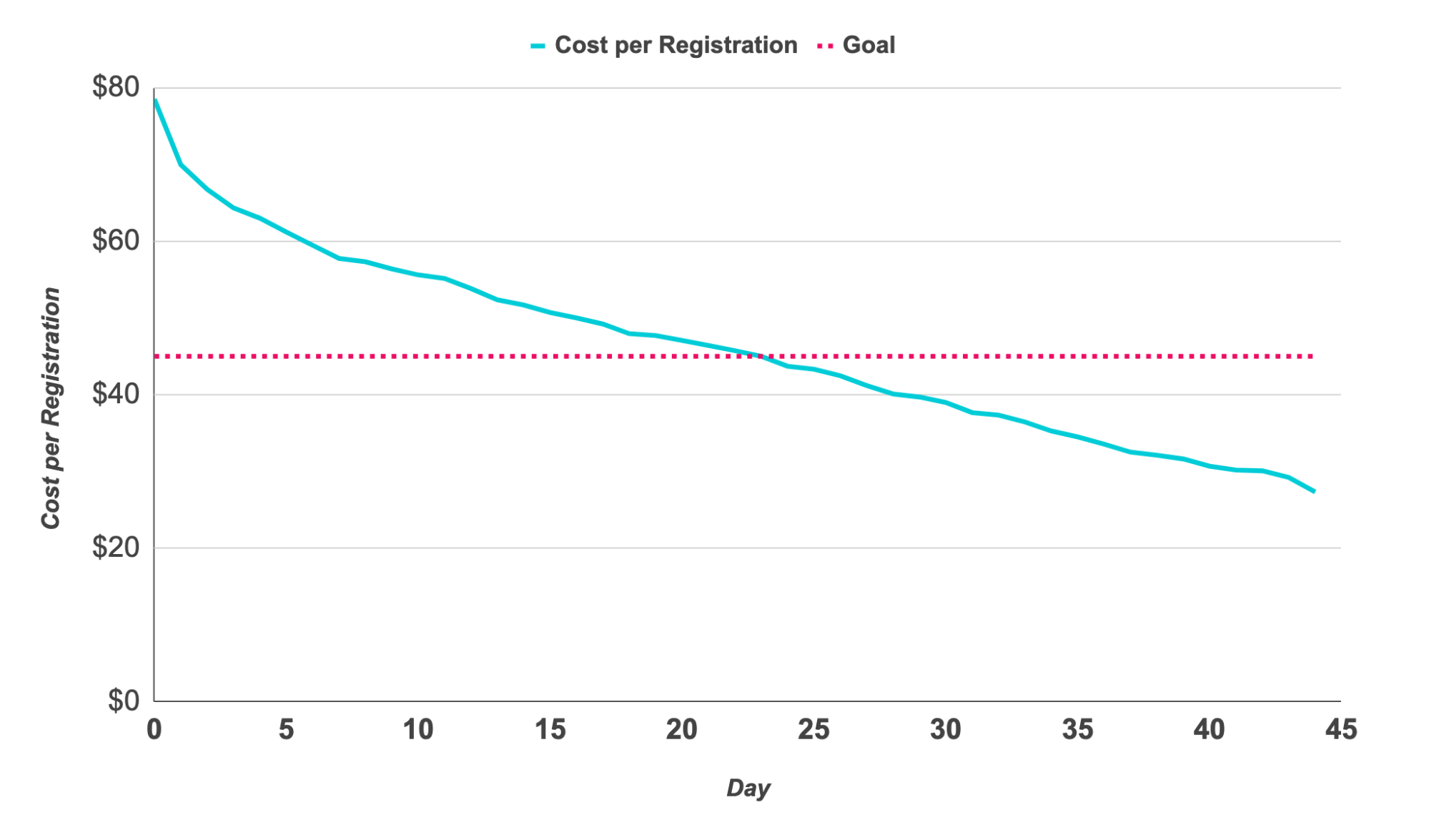

Обратите внимание на приведённый ниже график. Представители ведущего приложения видеостриминга в рамках кампании по привлечению пользователей установили KPI в размере 45 долларов за регистрацию (CPR — Cost per Registration). Если посмотреть на эффективность, то к 7 дню создаётся впечатление, что кампания недостаточно эффективна.

Но, глядя на показатели на 30-ый день и далее, становится ясно, что кампания превосходит ожидания по CPR. В рамках длинного окна учтены пользователи, которые вернулись, зарегистрировались и используют приложение. Если бы было настроено слишком короткое окно атрибуции, то эти пользователи были бы учтены как органические.

Свобода от фрода

Прозрачность, «чистота» трафика в современной UA-практике — один из центральных вопросов, на который обращает внимание всё больше разработчиков. Согласно данным компании Appsflyer, только в первой половине 2020 года объём фрода на мобильном рынке составил 1,6 млрд $. Мошенничество и манипуляции с атрибуцией в UA-каналах часто приводят к выдаче некорректных данных и неэффективным расходам на рекламу.

В OEM-каналах, которые функционируют как авторизованные партнёры производителей смартфонов, отсутствует манипуляция с атрибуцией, поскольку в процессе продвижения участвуют только две стороны — производитель и сама рекомендательная платформа.

То есть работа с OEM-каналами предполагает максимальный уровень прозрачности трафика, так как сам производитель смартфонов по сути инициирует показ рекламы или рекомендаций пользователям. Некоторые платформы MMP уже поддерживают специальные процессы атрибуции, учитывая уникальность трафика по OEM-каналам и поведения пользователей, что значительно усиливает уровень доверия к этому инструменту продвижения.

Диверсификация — залог успешной UA-стратегии

Основными отличительными чертами OEM-каналов являются длинная кривая жизненного цикла клиента (LTV) и повышенная безопасность. Это помогает повысить окупаемость расходов на рекламу (ROAS) и увеличить количество установок. Кроме того, продвижение на OEM-каналах позволяет маркетологам детально отслеживать результаты кампаний и существенно увеличивать доходность бизнеса за счёт выхода за границы закрытых экосистем UA-каналов, в которых конкуренция за одних и тех же пользователей и так уже высокая.

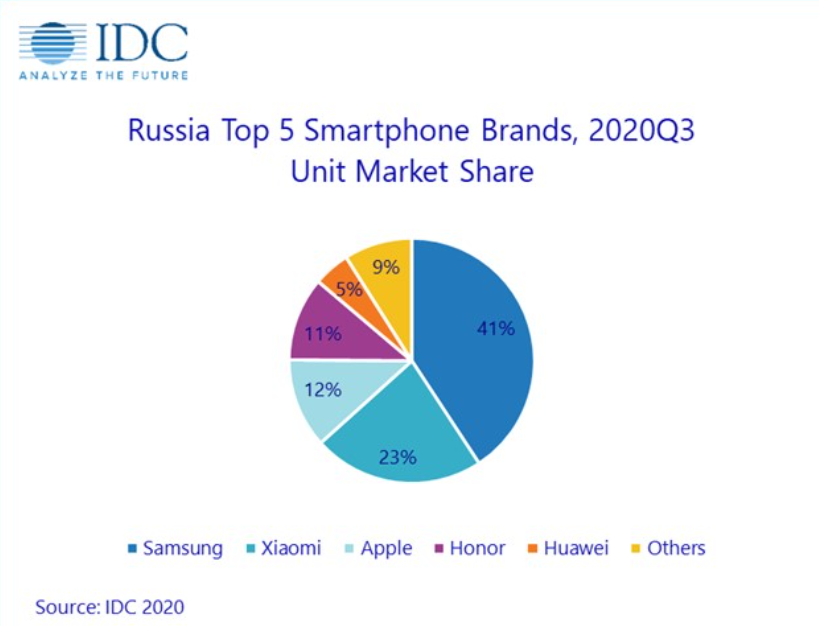

При этом начать работать с OEM-каналами так же просто, как и с традиционными UA-каналами. На российском рынке присутствуют несколько основных производителей смартфонов. Учитывая, что компания Apple не предоставляет такую возможность, для маркетологов и разработчиков доступны только Android-производители, самые крупные из которых — Samsung, Xiaomi, Huawei и Honor.

Для работы с Xiaomi достаточно просто подключиться к одной из крупнейших рекламных сетей на рынке (например, к Яндекс.Директ и myTarget) и через них покупать инвентарь производителя.

Huawei активно продвигает свой собственный App Gallery, предлагая разработчикам взаимодействовать с платформой напрямую. Компания Samsung выбрала другую модель взаимодействия с рынком, интегрировав в свою продукцию рекомендательную технологию, которая позволяет пользователям самостоятельно кастомизировать то, как будет выглядеть их новый смартфон и какие приложения будут на нём предустановлены.

Источник фото на тизере: Ravi Kumar on Unsplash

Источник: www.cossa.ru

Рубрика «Npcap»

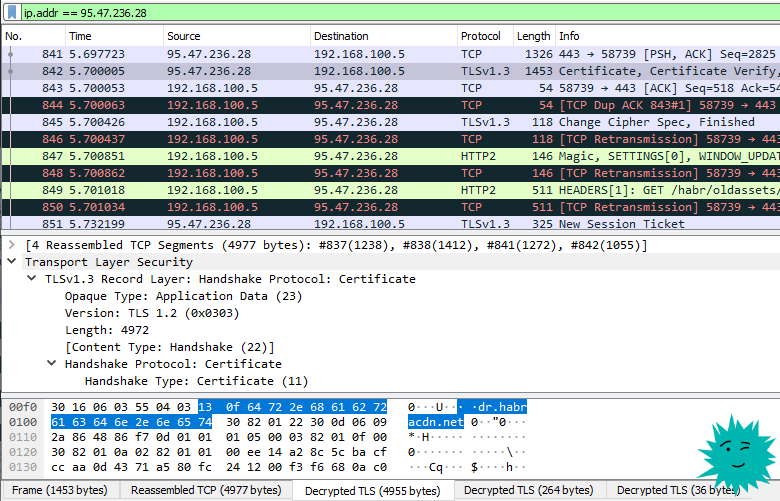

Пакет с сертификатами от Хабра

Wireshark — очень известная программа для захвата и анализа сетевого трафика, незаменимый инструмент хакера, сетевого инженера, программиста, специалиста по безопасности. Да вообще любого любознательного человека, который хочет детально изучить трафик со своего или чужого мобильного телефона, фитнес-браслета, телевизора.

Читать полностью »

Wireshark 3.0.0: обзор нововведений

Wireshark Foundation выпустила финальную stable-версию популярного сетевого анализатора трафика — Wireshark 3.0.0. В новом релизе устранено несколько багов, реализована возможность анализа новых протоколов и заменен драйвер WinPcap на Npcap.

Wireshark — самый популярный в мире анализатор сетевых протоколов. Он используется для устранения неполадок, анализа, развития и обучения.

Читать полностью »

Источник: www.pvsm.ru