Nginx — это один из самых востребованных веб-серверов с открытым исходным кодом. Зачастую он используется как веб-сервер, обратный или почтовый прокси-сервер.

В данной статье мы подробно расскажем, как установить Nginx на Ubuntu и произвести его базовую настройку.

Установка Nginx

Для установки сервера Nginx понадобится локальная машина либо облачный сервер с установленной операционной системой Ubuntu. Программа доступна в официальных репозиториях Ubuntu по умолчанию. Установить её можно непосредственно из них, используя систему управления пакетами apt .

- Для начала нужно обновить списки пакетов из репозиториев:

sudo apt update

- После окончания процесса обновления пакетов можно установить Nginx на машину:

sudo apt install nginx

- Дождемся окончания установки, а после добавим программу в автозагрузку:

sudo systemctl enable nginx

- Теперь нужно проверить, что веб-сервер успешно установлен и работает, а также добавлен в автозагрузку. Проверим статус работы веб-сервера:

sudo service nginx status

Строка «Active: active (running). » указывает на успешную работу сервера. Есть и другой способ проверить его работу. Нужно вставить IP-адрес сервера в адресную строку браузера. Если результат будет таким же, как на картинке ниже, то веб-сервер работает успешно.

How to Install and Configure NGINX Web Server in Ubuntu 22.04 LTS

- Теперь проверим его наличие в автозагрузке:

sudo systemctl is-enabled nginx

Если в ответ на выполненную команду получаем «enabled», значит веб-сервер добавлен в автозагрузки.

Для работы с установленным веб-сервером пригодятся базовые команды управления. Они приведены в таблице ниже.

sudo systemctl start nginx

sudo systemctl stop nginx

sudo systemctl restart nginx

sudo systemctl reload nginx

Проверка состояния службы

sudo systemctl status nginx

Настройка брандмауэра

Установка и настройка брандмауэра позволит закрыть все порты, кроме необходимых нам — 22 (SSH), 80 (HTTP), 443 (HTTPS). Первый протокол необходим для подключения к удаленному серверу. Второй и третий необходим для связи между клиентом и сайтом. Главное их отличие в том, что HTTPS — это зашифрованный HTTP. Шифрование данных происходит благодаря SSL-сертификату.

Установим утилиту UFW:

sudo apt install ufw

После успешной установки добавим веб-сервер в список доступных приложений брандмауэра:

sudo nano /etc/ufw/applications.d/nginx.ini

Заполним файл следующим образом:

[Nginx HTTP]

title=Web Server

description=Enable NGINX HTTP traffic

ports=80/tcp

[Nginx HTTPS]

title=Web Server (HTTPS)

description=Enable NGINX HTTPS traffic

ports=443/tcp

[Nginx Full]

title=Web Server (HTTP,HTTPS)

description=Enable NGINX HTTP and HTTPS traffic

ports=80,443/tcp

Проверим список доступных приложений:

sudo ufw app list

Если среди них есть веб-сервер, значит всё сделано верно. Теперь нужно запустить брандмауэр и разрешить передачу трафика по вышеуказанным портам:

NGINX с нуля до профи. Nginx что это, как работает, как парсит конфиги?

sudo ufw enable

sudo ufw allow ‘Nginx Full’

sudo ufw allow ‘OpenSSH’

Чтобы проверить изменения, вводим команду:

sudo ufw status

Если всё сделано правильно, то в статусе будут перечислены все порты, которые нам необходимы.

Настройка Nginx

Администрирование веб-сервера представляет из себя изменение и поддержку конфигурационных файлов. Среди них 1 файл конфигурации и 2 каталога. Это nginx.conf , sites-available и sites-enabled соответственно. Все они лежат в директории /etc/nginx .

Файл nginx.conf — это главный конфигурационный файл. Каталог sites-available содержит файлы конфигураций виртуальных хостов. Каждый отдельный файл хранит информацию об определенном сайте. Это его имя, IP-адрес и другие данные. Каталог sites-enabled , в свою очередь, состоит только из конфигураций активных сайтов. Только из директории sites-enabled читаются файлы конфигурации для виртуальных хостов.

Также в ней хранятся ссылки на sites-available . Такая структура позволяет временно отключать сайты без потери их конфигураций.

Рассмотрим более детально главный файл конфигурации. Для этого откроем его для просмотра, используя редактор:

sudo nano /etc/nginx/nginx.conf

После выполнения команды откроется файл, разделенный на модули. По умолчанию он выглядит так, как показано на рисунке ниже:

Каждый отдельный модуль — это директива, которая отвечает за определенные настройки веб-сервера. Они бывают простыми и блочными. Блочные директивы, помимо имени и параметров, хранят набор дополнительных инструкций, размещенных внутри фигурных скобок.

Перечислим некоторую часть директив главного конфигурационного файла:

- user — это пользователь, от которого осуществляются все рабочие процессы.

- worker_processes — число рабочих процессов сервера. Оно должно быть не больше, чем количество ядер процессора. Параметр auto установит число автоматически.

- pid — файл с номером главного процесса.

- include — отвечает за подключение иных файлов конфигурации, удовлетворяющих заданной маске.

- events — контекст, состоящий из директив, влияющих на работу сетевого соединения.

- worker_connections — максимальное число одновременно работающих соединений одного рабочего процесса.

- multi_accept — флаг, который может быть как включен (on), так и выключен (off). Если он включен, то рабочий процесс будет принимать все новые соединения, иначе только одно.

- use — указывает метод обработки соединений. По умолчанию сервер выбирает наиболее подходящий и эффективный.

- sendfile — включает (on) или отключает (off) метод отправки данных sendfile().

- tcp_nopush , tcp_nodelay — параметры, влияющие на производительность. Первый заставляет сервер отправлять заголовки HTTP-ответов одним пакетом, а второй позволяет не буферизировать данные и отправлять их короткими очередями.

- keepalive_timeout — параметр, отвечающий за время ожидания keep-alive соединения до его разрыва со стороны сервера.

- keepalive_requests — максимальное число запросов по одному keep-alive соединению.

- error_log — лог ошибок веб-сервера. Для сбора ошибок в определенной секции (http, server и т.д.) необходимо разместить директиву внутри нее.

- gzip — сжатие контента.

Настройка виртуальных хостов

На сервере может быть расположено множество сайтов. Все запросы приходят на его IP-адрес, а после веб-сервер определяет, какой дать ответ, в зависимости от домена. Виртуальные хосты предназначены для того, чтобы сервер понимал, что и к какому домену относится. В качестве примера создадим сайт testsite.dev.

Создадим папку для сайта:

sudo mkdir -p /var/www/testsite.dev/html

После добавим индексный файл:

sudo nano /var/www/testsite.dev/html/index.html

Заполним его минимальными данными для отображения сайта:

testsite.dev

Hello, user

После создадим конфигурационный файл сайта в папке sites-available :

sudo nano /etc/nginx/sites-available/testsite.dev.conf

Заполним его простейшей конфигурацией:

server listen 80;

listen [::]:80;

server_name testsite.dev www.testsite.dev;

root /var/www/testsite.dev/html;

index index.html index.xml;

>

Последнее, что осталось сделать, — это создать ссылку в директории sites-enabled на конфигурацию сайта testsite.dev, чтобы добавить его из доступных во включенные:

sudo ln -s /etc/nginx/sites-available/testsite.dev.conf /etc/nginx/sites-enabled/

После создания виртуального хоста проведем тестирование конфигурации:

sudo nginx -t

Отключим сайт по умолчанию, удалив запись о дефолтном виртуальном хосте:

sudo rm /etc/nginx/sites-enabled/default

Стоит уточнить, что после того, как мы отключим сайт по умолчанию, Nginx будет использовать первый встреченный серверный блок в качестве резервного сайта (то есть по IP-адресу сервера будет открываться самый первый сайт из конфигурации Nginx).

sudo systemctl restart nginx

Проверим, что всё было сделано верно и сайт работает. Для этого можно вставить IP-адрес сервера или домен, если он зарегистрирован, в адресную строку браузера:

Другой вариант — воспользоваться командой curl :

Заключение

В данной статье мы разобрали процесс установки Nginx на Linux , а именно на дистрибутив Ubuntu. С помощью этой инструкции можно провести базовую настройку веб-сервера и развернуть на нем свой первый сайт. Кроме этого, сервер подготовлен к переходу на зашифрованный протокол данных. Для этого нужно получить SSL-сертификат и настроить переадресацию с HTTP-протокола на HTTPS. Для настройки защищенного соединения вам будет необходимо сертификат SSL — заказать его можно в панели управления в разделе « SSL-сертификаты ».

Источник: timeweb.cloud

What is NGINX?

NGINX is open source software for web serving, reverse proxying, caching, load balancing, media streaming, and more. It started out as a web server designed for maximum performance and stability. In addition to its HTTP server capabilities, NGINX can also function as a proxy server for email (IMAP, POP3, and SMTP) and a reverse proxy and load balancer for HTTP, TCP, and UDP servers.

Who maintains NGINX in Ubuntu?

The NGINX software and packaging is maintained in Ubuntu jointly by Thomas Ward, and the rest of the Server Team, as well as the Security team for Ubuntu Trusty 14.04 LTS and onwards as part of the ‘main’ repository (for security updates).

Requesting Additional Features

The standard procedure for requesting additional features or changes to a package is to open a bug and make sure it’s marked as a feature request, to mark as a Wishlist item. Any deviation from this is documented below.

Enablement of a Core (upstream provided) feature

The standard procedure for requesting additional features that are provided as a part of the pure source code from NGINX is to file a bug detailing what you want enabled/changed, and your rationale for its inclusion.

Requesting Inclusion of a Third-Party Module

NGINX has *numerous* third-party plugins not maintained by the NGINX upstream teams or the Ubuntu teams, and is able to be extended with such plugins (as has been done in Debian with some of the modules enabled/available for the nginx-full and nginx-extras flavors). Because of this ability to be extended we have received a good deal of requests here in Ubuntu to include third-party modules not yet included in the package.

When it comes to determining inclusion, there’s many factors, including that we also have to be concerned if Debian does not support it, as we merge from Debian to Ubuntu when possible, and introducing new versions or software code can break these modules to varying degrees.

Given the complexity of NGINX, the varied level of version support by third party module developers, and the varied levels of triviality to support a given third-party module, we are not accepting additional third-party module requests for Ubuntu. Any requests for third-party modules to be added to the packaging should originate in Debian, and be filed against the ‘src:nginx’ package on Debian’s Bug Tracker, where it will be considered whether or not to include that module.

Bug Triage Guidelines

For the most part, standard triage rules apply. There are several special-case issues which have different handling processes, however, detailed below.

Bug in an NGINX Version with ~CODENAME or +CODENAME in Version String

(NOTE: CODENAME would be xenial for 16.04, for example)

Triage Handling:

- Status (Ubuntu): Invalid

- If version string contains +CODENAME# (where # is a number):

- «Also affects project», make sure NGINX project is selected (https://launchpad.net/nginx)

- Point users towards the NGINX Trac bugtracker for bug reports.

Источник: wiki.ubuntu.com

NGINX

NGINX — программное обеспечение, написанное для UNIX-систем. Основное назначение — самостоятельный HTTP-сервер, или, как его используют чаще, фронтенд для высоконагруженных проектов. Возможно использование NGINX как почтового SMTP/IMAP/POP3-сервера, а также обратного TCP прокси-сервера.

Как используется и работает nginx

NGINX является широко используемым продуктом в мире IT, по популярности уступая лишь Apache.

Как правило, его используют либо как самостоятельный HTTP-сервер, используя в бекенде PHP-FPM, либо в связке с Apache, где NGINX используется во фронтэнде как кеширующий сервер, принимая на себя основную нагрузку, отдавая статику из кеша, обрабатывая и отфильтровывая входящие запросы от клиента и отправляя их дальше к Apache. Apache работает в бекэнде, работая уже с динамической составляющей проекта, собирая страницу для передачи её в кеш NGINX и запрашивающему её клиенту. Это если в общих чертах, чтобы понимать суть работы, так-то внутри всё сложнее.

Как проверить, установлен ли NGINX

Пишете в консоль SSH следующую команду, она покажет версию NGINX

nginx -v

Если видите что-то навроде

nginx version: nginx/1.10.3

Значит, всё в порядке, установлен NGINX версии 1.10.3 . Если нет, установим его.

Как установить NGINX

Если вы сидите не под root , предваряйте команды apt-get префиксом sudo , например sudo apt-get install nginx

- Обновляем порты (не обязательно)

apt-get update apt-get upgrade

apt-get install nginx

nginx -v

Где расположен nginx

Во FreeBSD NGINX располагается в /usr/local/etc/nginx .

В Ubuntu, Debian NGINX располагается тут: /etc/nginx . В ней располагается конфигурационный файл nginx.conf — основной конфигурационный файл nginx.

Чтобы добраться до него, выполняем команду в консоли

nano /etc/nginx/nginx.conf

По умолчанию, файлы конфигураций конкретных сайтов располагаются в /etc/nginx/sites-enabled/

cd /etc/nginx/sites-enabled/

или в /etc/nginx/vhosts/

cd /etc/nginx/vhosts/

Как правильно составить правила nginx.conf

Идём изучать мануалы на официальный сайт.

Пример рабочей конфигурации NGINX в роли кеширующего проксирующего сервера с Apache в бекенде

Строка include /etc/nginx/vhosts/*; указывает на поддиректорию vhosts , в которой содержатся файлы конфигураций конкретно под каждый домен.

Пример того, что может содержаться там — example.com.conf

Ниже пример для Apache в бекенде:

А вот вариант для PHP-FPM:

NGINX WordPress Multisite

Ниже конфигурация под WordPress Multisite с сайтами в поддиректориях:

#user ‘example’ virtual host ‘example.com’ configuration file server < server_name example.com www.example.com; charset off; disable_symlinks if_not_owner from=$root_path; index index.html index.php; root $root_path; set $root_path /var/www/example/data/www/example.com; access_log /var/www/httpd-logs/example.com.access.log ; error_log /var/www/httpd-logs/example.com.error.log notice; listen 1.2.3.4:80; include /etc/nginx/vhosts-includes/*.conf; # А вот тут блок специально для MU subdirectories if (!-e $request_filename) < rewrite /wp-admin$ $scheme://$host$uri/ permanent; rewrite ^(/[^/]+)?(/wp-.*) $2 last; rewrite ^(/[^/]+)?(/.*.php) $2 last; >location / < try_files $uri $uri/ /index.php?$args ; >location ~ .php < try_files $uri =404; include fastcgi_params; fastcgi_index index.php; fastcgi_param PHP_ADMIN_VALUE «sendmail_path = /usr/sbin/sendmail -t -i -f [email protected]»; fastcgi_pass unix:/var/www/php-fpm/example.sock; fastcgi_split_path_info ^((?U).+.ph(?:pd*|tml))(/?.+)$; > >

Как заблокировать по IP в NGINX

Блокировать можно с помощью директив allow и deny.

Правила обработки таковы, что поиск идёт сверху вниз. Если IP совпадает с одним из правил, поиск прекращается.

Таким образом, вы можете как забанить все IP, кроме своих, так и заблокировать определённый IP:

deny 1.2.3.4 ; # Здесь мы вводим IP нарушителя deny 192.168.1.1/23 ; # А это пример того, как можно добавить подсеть в бан deny 2001:0db8::/32 ; # Пример заблокированного IPv6 allow all ; # Всем остальным разрешаем доступ

Приведу пример конфигурации, как можно закрыть доступ к панели администратора WordPress по IP:

Ещё один неплохой вариант. Правда, по умолчанию определяются только статичные IP. А чтобы разрешить подсеть, придётся использовать дополнительный модуль GEO:

### Задаём таблицу соответсткий map $remote_addr $allowed_ip < ### Перечисляете разрешённые IP 1.2.3.4 1; ### 1.2.3.4 — это разрешённый IP 4.3.2.1 1; ### 4.3.2.1 — это ещё один разрешённый IP default 0; ### По умолчанию, запрещаем доступ >server < ### Объявляем переменную, по которой будем проводить проверку доступа set $check »; ### Если IP не входит в список разрешённых, отмечаем это if ( $allowed_ip = 0 ) < set $check «A»; >### Если доступ идёт к wp-login.php, отмечаем это if ( $request_uri ~ ^/wp-login.php ) < set $check «$B»; > ### Если совпали правила запрета доступа — отправляем соответствующий заголовок ответа if ( $check = «AB» )

Как в NGINX указать размер и время

-

Байты указываются без суффикса. Пример:

directio_alignment 512;

client_header_buffer_size 1k;

client_max_body_size 100M;

client_max_body_size 1G;

Время задаётся в следующих суффиксах:

- ms — миллисекунды

- s — секунды

- m — минуты

- h — часы

- d — дни

- w — недели

- M — месяцы, 30 дней

- Y — годы, 365 дней

В одном значении можно комбинировать различные единицы, указывая их в порядке от более к менее значащим, и по желанию отделяя их пробелами. Например, 1h 30m задаёт то же время, что и 90m или 5400s . Значение без суффикса задаёт секунды.

Рекомендуется всегда указывать суффикс

Некоторые интервалы времени можно задать лишь с точностью до секунд.

Настройка отладки в NGINX

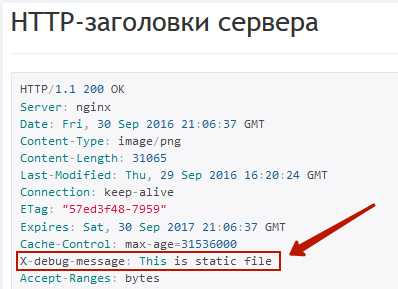

В целях отладки настройки NGINX вы можете писать данные в логи, но я советую воспользоваться директивой add_header. С её помощью вы можете выводить различные данные в http headers.

Пример, как можно определить, в каком location обрабатывается правило:

Теперь, если проверить, какие заголовки отдаёт статичный файл, например https://sheensay.ru/wp-content/uploads/2015/06/nginx.png , то вы увидите среди них и наш X-debug-message

Отладочная информация NGINX в заголовках HTTP headers

Вместо статичной строки можно выводить данные различных переменных, что очень удобно для правильной настройки сервера и поиска узких мест.

Добавление модулей NGINX в Linux (Debian/CentOS/Ubuntu)

Функционал NGINX возможно расширить с помощью модулей. С их списком и возможным функционалом можно ознакомиться на официальном сайте http://nginx.org/ru/docs/. Также, существуют интересные сторонние модули, например, модуль NGINX для защиты от DDoS

Приведу пример установки модуля ngx_headers_more.

Все команды выполняются в консоли, используйте Putty или Far Manager с NetBox/WinSCP. Установка будет происходить под Debian

nginx -V

В результате увидите что-то навроде

nginx version: nginx/1.8.0 built by gcc 4.9.1 (Debian 4.9.1-19) built with OpenSSL 1.0.1k 8 Jan 2015 TLS SNI support enabled configure arguments: —prefix=/etc/nginx —sbin-path=/etc/nginx/sbin/nginx —conf-path=/etc/nginx/nginx.conf —error-log-path=/var/log/nginx/error.log —http-log-path=/var/log/ngin x/access.log —pid-path=/var/run/nginx.pid —lock-path=/var/run/nginx.lock —http-client-body-temp-path=/var/cache/nginx/client_temp —http-proxy-temp-path=/var/cache/nginx/p roxy_temp —http-fastcgi-temp-path=/var/cache/nginx/fastcgi_temp —http-uwsgi-temp-path=/var/cache/nginx/uwsgi_temp —http-scgi-temp-path=/var/cache/nginx/scgi_temp —user=ng inx —group=nginx —with-http_ssl_module —with-http_realip_module —with-http_addition_module —with-http_sub_module —with-http_dav_module —with-http_flv_module —with-htt p_mp4_module —with-http_gunzip_module —with-http_gzip_static_module —with-http_random_index_module —with-http_secure_link_module —with-http_stub_status_module —with-htt p_auth_request_module —with-mail —with-mail_ssl_module —with-file-aio —with-http_spdy_module —with-cc-opt=’-g -O2 -fstack-protector-strong -Wformat -Werror=format-securi ty’ —with-ld-opt=-Wl,-z,relro —with-ipv6

wget http://nginx.org/download/nginx-1.8.0.tar.gz

tar xvf nginx-1.8.0.tar.gz

rm -rf nginx-1.8.0.tar.gz

cd nginx-1.8.0

wget https://github.com/openresty/headers-more-nginx-module/archive/v0.29.tar.gz

tar xvf v0.29.tar.gz

aptitude install build-essential

Установим дополнительные пакеты.

Если выходит ошибка aptitude: команда не найдена , нужно предварительно установить aptitude:

apt-get install aptitude

./configure —prefix=/etc/nginx —sbin-path=/etc/nginx/sbin/nginx —conf-path=/etc/nginx/nginx.conf —error-log-path=/var/log/nginx/error.log —http-log-path=/var/log/nginx/access.log —pid-path=/var/run/nginx.pid —lock-path=/var/run/nginx.lock —http-client-body-temp-path=/var/cache/nginx/client_temp —http-proxy-temp-path=/var/cache/nginx/proxy_temp —http-fastcgi-temp-path=/var/cache/nginx/fastcgi_temp —http-uwsgi-temp-path=/var/cache/nginx/uwsgi_temp —http-scgi-temp-path=/var/cache/nginx/scgi_temp —user=nginx —group=nginx —with-http_ssl_module —with-http_realip_module —with-http_addition_module —with-http_sub_module —with-http_dav_module —with-http_flv_module —with-http_mp4_module —with-http_gunzip_module —with-http_gzip_static_module —with-http_random_index_module —with-http_secure_link_module —with-http_stub_status_module —with-http_auth_request_module —with-mail —with-mail_ssl_module —with-file-aio —with-http_spdy_module —with-cc-opt=’-g -O2 -fstack-protector-strong -Wformat -Werror=format-security’ —with-ld-opt=-Wl,-z,relro —with-ipv6 —add-module=./headers-more-nginx-module-0.29

./configure: error: the HTTP rewrite module requires the PCRE library. You can either disable the module by using —without-http_rewrite_module option, or install the PCRE library into the system, or build the PCRE library statically from the source with nginx by using —with-pcre= option.

Эта проблема решается установкой libpcre++-dev :

aptitude install libpcre++-dev

./configure: error: SSL modules require the OpenSSL library. You can either do not enable the modules, or install the OpenSSL library into the system, or build the OpenSSL library statically from the source with nginx by using —with-openssl= option.

Эта проблема решается так:

aptitude install libssl-dev

Configuration summary + using system PCRE library + using system OpenSSL library + md5: using OpenSSL library + sha1: using OpenSSL library + using system zlib library nginx path prefix: «/etc/nginx» nginx binary file: «/etc/nginx/sbin/nginx» nginx configuration prefix: «/etc/nginx» nginx configuration file: «/etc/nginx/nginx.conf» nginx pid file: «/var/run/nginx.pid» nginx error log file: «/var/log/nginx/error.log» nginx http access log file: «/var/log/nginx/access.log» nginx http client request body temporary files: «/var/cache/nginx/client_temp» nginx http proxy temporary files: «/var/cache/nginx/proxy_temp» nginx http fastcgi temporary files: «/var/cache/nginx/fastcgi_temp» nginx http uwsgi temporary files: «/var/cache/nginx/uwsgi_temp» nginx http scgi temporary files: «/var/cache/nginx/scgi_temp»

make install clean

/usr/sbin/nginx -V

В результате должны увидеть модуль на месте

nginx version: nginx/1.8.0 built by gcc 4.9.2 (Debian 4.9.2-10) built with OpenSSL 1.0.1k 8 Jan 2015 TLS SNI support enabled configure arguments: —prefix=/etc/nginx —sbin-path=/etc/nginx/sbin/nginx —conf-path=/etc/nginx/nginx.conf —error-log-path=/var/log/nginx/error.log —http-log-path=/var/log/nginx/access.log —pid-path=/var/run/nginx.pid —lock-path=/var/run/nginx.lock —http-client-body-temp-path=/var/cache/nginx/client_temp —http-proxy-temp-path=/var/cache/nginx/proxy_temp —http-fastcgi-temp-path=/var/cache/nginx/fastcgi_temp —http-uwsgi-temp-path=/var/cache/nginx/uwsgi_temp —http-scgi-temp-path=/var/cache/nginx/scgi_temp —user=nginx —group=nginx —with-http_ssl_module —with-http_realip_module —with-http_addition_module —with-http_sub_module —with-http_dav_module —with-http_flv_module —with-http_mp4_module —with-http_gunzip_module —with-http_gzip_static_module —with-http_random_index_module —with-http_secure_link_module —with-http_stub_status_module —with-http_auth_request_module —with-mail —with-mail_ssl_module —with-file-aio —with-http_spdy_module —with-cc-opt=’-g -O2 -fstack-protector-strong -Wformat -Werror=format-security’ —with-ld-opt=-Wl,-z,relro —with-ipv6 —add-module=./headers-more-nginx-module-0.29

service nginx stop

mv /usr/sbin/nginx /usr/sbin/nginx_back

mv /etc/nginx/sbin/nginx /usr/sbin/nginx

nginx -V

service nginx start

Источник: sheensay.ru