Как известно, службы Windows представляют собой одно из наиболее излюбленных мест для атак на операционную систему. В худшем (для нас, конечно) случае атакующий получает возможность действовать на атакованном компьютере в контексте учетной записи, от имени которой запущена взломанная служба. И если эта учетная запись обладает административными правами, то фактически злоумышленник получает полный контроль над компьютером. От версии к версии в Windows появляются новые механизмы, обеспечивающие дополнительную изоляцию служб и, как следствие, усиливающие безопасность системы в целом. Я хотел бы вкратце рассмотреть, что принципиально изменилось в этом направлении за последние несколько лет.

Первые существенные изменения в механизмах защиты служб появились в Windows XP Service Pack 2. Сейчас уже сложно себе это представить, но до выхода SP2 все службы самой операционной системы запускались в контексте встроенной учетной записи Local System, обладающей на компьютере максимально полными административными правами. SP2 добавил еще две записи: Local Service и Network Service. Принципиальные отличия трех перечисленных записей можно найти в табл. 1.

Networking Services: What is DNS? | Google IT Support Certificate

| Local System | Полный доступ ко всем ресурсам компьютера | Подключение к сетевым ресурсам в контексте учетной записи компьютера, на котором запущена |

| Local Service | Права стандартного пользователя + небольшой набор дополнительных привилегий | Анонимное подключение к сетевым ресурсам |

| Network Service | Права стандартного пользователя + небольшой набор дополнительных привилегий | Подключение к сетевым ресурсам в контексте учетной записи компьютера, на котором запущена. Маркер доступа также содержит SID групп Everyone и Authenticated Users |

Таблица 1

Соответственно, начиная с Windows XP SP2, администратор мог настраивать запуск службы в контексте одной из встроенных учетных записей, локальной или доменной учетной записи. Тем не менее, большая часть служб самой Windows по-прежнему запускается в контексте Local System. Но даже если абстрагироваться от этого, ситуация, когда несколько служб запускаются в контексте одной и той же учетной записи, приводит к тому, что успешный взлом одной службы, пусть даже без административных привилегий, потенциально открывает для атакующего любые другие ресурсы, к которым имеет доступ учетная запись взломанной службы.

В Windows Vista появилось несколько механизмов, повышающих изоляцию служб. Я остановлюсь на двух.

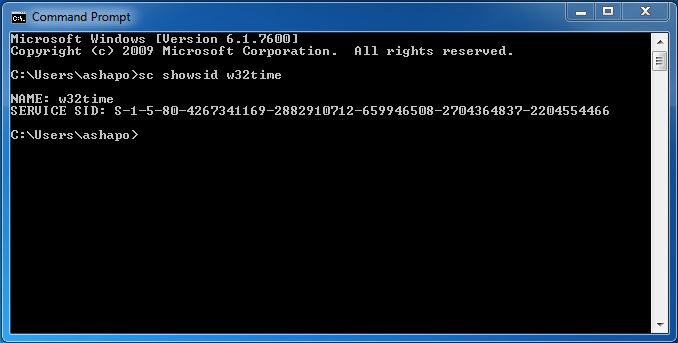

Первый механизм – это уникальный идентификатор безопасности службы (Service SID). Данный SID генерируется для каждой службы путем хеширования имени службы с помощью алгоритма SHA-1. К результату добавляется префикс S-1-5-80-. Просмотреть SID службы можно с помощью команды sc showsid, указав в качестве параметра имя службы (см. рис. 1).

Проверь свои сетевые подключения. Там может быть скрытый вирус!

Рис. 1

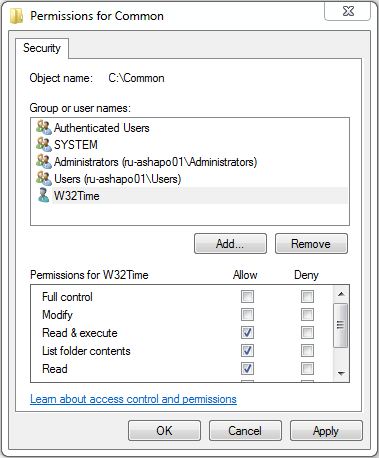

Вы можете поэкспериментировать, например, со службой W32Time. Для любой папки на NTFS в настройках разрешений (permissions) нужно лишь ввести имя пользователя в формате NT SERVICE, в нашем случае NT SERVICEw32time (см. рис 2).

Рис. 2

Нажимаете Check Names, затем ОК и видите пользователя (см. рис. 3), которому можно назначать права.

Рис. 3

Еще раз подчеркну, что w32time не является объектом-пользователем. Это – SID, но раз так, его можно использовать в списках ACL, причем как в графическом интерфейсе, так и в командной строке и программным путем. Более того, сервисные SID-ы можно использовать в настройках Windows Firewall, применяя те или иные правила к конкретной службе, точнее конкретному Service SID.

Второй изменение, появившееся в Vista, это идентификаторы безопасности нового типа – Write Restricted SID. Если служба помечена типом Write Restricted SID, то ее SID добавляется в ее же маркере доступа в специальный список – Restricted SID list. При попытке такой службы записать что-либо в какой-либо файл алгоритм проверки прав доступа несколько изменяется. А именно, служба сможет записать в файл только в том случае, если разрешение Write дано явным образом SID-у этой службы, либо группе Everyone.

Например, учетная запись ServiceAccount1 некоторой службы Service1 является членом группы Group1. Группа Group1 и только она имеет разрешение Write на папку Folder1. Что произойдет, если служба попытается что-то изменить в папке Folder1? В обычной ситуации ServiceAccount1 получит возможность записи в папку за счет членства в Group1. Но если служба Service1 помечена типом Write Restricted SID, то ее маркер доступа обрабатывается иначе, и она не сможет записать что-либо в папку, поскольку ей явным образом не дано разрешение Write, равно как не дано это право и Everyone.

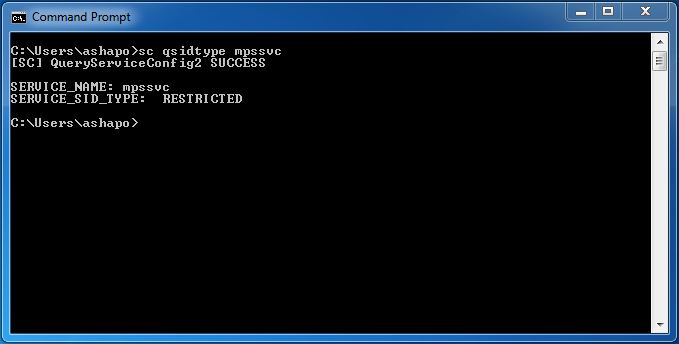

Просмотреть тип идентификатора безопасности можно с помощью команды sc qsidtype (см. рис. 4).

Рис. 4

В частности, на рис. 4 вы видите, что служба Windows Firewall относится как раз к упомянутому типу. Естественно, что введен этот тип был для того, чтобы дополнительно ограничить возможности службы (возможности стереть или перезаписать что-либо) в случае ее успешного взлома. Надо также добавить, что данный механизм предназначен в первую очередь не для администраторов систем, а для разработчиков служб. Только бы пользовались.

В Windows 7 и Windows Server 2008 R2 работа над изоляцией служб была продолжена. Появились виртуальные учетные записи (virtual accounts) и управляемые учетные записи служб (managed service accounts). А собственно в чем проблема? Нужно изолировать службы – давайте создадим нужное количество локальных (или доменных) учетных записей пользователей. Для каждой критически важной службы свой account.

Да, это решение. Но для локальных служб, которым не нужен сетевой доступ к ресурсам, необходимо вручную задавать пароли, длинные и сложные. И также вручную их периодически обновлять. Ну, раз уж мы за безопасность.

Для служб, которые должны по сети обращаться к ресурсам в контексте доменных учетных записей, плюс к этому еще нужно регистрировать Service Principal Name (SPN), свой для каждой службы. Это неудобно. Но неудобство становится реальной проблемой, когда служба из-за просроченного пароля не может стартовать. А админ просто забыл сменить для нее пароль.

Так вот для локальных служб вы можете использовать virtual accounts. Виртуальная учетная запись используется только для запуска конкретной службы, точнее для создания контекста безопасности конкретной службы. Вы не найдете эту запись среди пользователей в Computer Management. И, тем не менее, это – account, со своим уникальным SID-ом, со своим пользовательским профилем.

А стало быть, вы можете назначать ему разрешения и, тем самым, разграничивать права доступа и четко их контролировать. Но также как и в случае с Local System, Local Service и Network Service операционная система берет на себя задачи управления паролями для virtual accounts. Мы изолируем нужные службы, и у нас не болит голова о паролях.

Чтобы создать виртуальную учетную запись, нужно в настройках службы указать в качестве учетной записи: NT SERVICE (см. рис 5)

Рис. 5

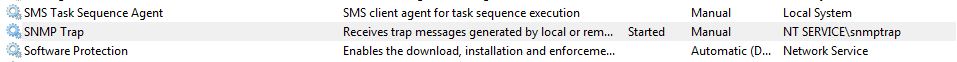

После запуска службы virtual account отобразится в консоли Services (рис. 6), а в папке Users вы заметите появление нового пользовательского профиля.

Рис. 6

По формату это очень напоминает сервисный SID. Но подчеркну, это не просто дополнительный уникальный SID для службы как в Vista, это отдельная учетная запись и, соответственно, другой уровень изоляции. По умолчанию виртуальные учетные записи используются, например, для пулов приложений (application pool) в IIS 7.5 в Windows Server 2008 R2.

Надо иметь в виду, что virtual accounts предназначены для локального использования. Если служба, запущенная в контексте virtual account, обращается по сети, то это обращение происходит от имени учетной записи компьютера, на котором служба запущена. Если же необходимо, чтобы служба, например SQL Server, работала по сети от имени доменной учетной записи, то здесь как раз помогут managed service accounts. С ними, однако, связано больше тонкостей, и их рассмотрение выходит за рамки данного поста. Более подробно с MSA можно познакомиться здесь.

Перечисленные мною механизмы изоляции служб на этом не заканчиваются. Можно еще упомянуть об изоляции нулевого сеанса, уровнях целостности, механизме DEP. Я сосредоточился на тех, которые, как мне кажется, в меньшей степени известны, но при этом имеют вполне практический смысл для администратора. Ну и конечно, работа по усилению защищенности служб в последующих версиях Windows будет продолжена.

Источник: habr.com

Утилита network service в яндекс браузере что это

Учетная запись NetworkService представляет собой стандартную локальную учетную запись, используемую диспетчером управления службами. Эта учетная запись не распознается подсистемой безопасности, поэтому нельзя указать ее имя в вызове функции LookupAccountName . Он имеет минимальные права на локальном компьютере и действует как компьютер в сети.

Эту учетную запись можно указать в вызове функций CreateService и чанжесервицеконфиг . Обратите внимание, что эта учетная запись не имеет пароля, поэтому любые сведения о пароле, предоставленные в этом вызове, игнорируются. Пока подсистема безопасности локализуется таким именем учетной записи, SCM не поддерживает локализованные имена. Поэтому вы получите локализованное имя для этой учетной записи из функции LookupAccountSid , но при вызове CreateService или чанжесервицеконфиг имя учетной записи должно быть «NT Authority NetworkService «, независимо от языкового стандарта или непредвиденных результатов.

Служба, которая выполняется в контексте учетной записи NetworkService, представляет учетные данные компьютера удаленным серверам. По умолчанию удаленный токен содержит идентификаторы безопасности для групп «все» и «пользователи, прошедшие проверку». Идентификатор безопасности пользователя создается на основе значения _ RID сетевой _ службы _ безопасности .

Учетная запись NetworkService имеет собственный подраздел в разделе реестра hKey _ Users . Таким образом, раздел реестра hKey _ текущий _ пользователь связан с учетной записью NetworkService.

Учетная запись NetworkService имеет следующие права:

- SE _ _Имя ассигнпримаритокен (отключено)

- SE _ _Имя аудита (отключено)

- SE _ ИЗМЕНИТЬ _ _ имя уведомления (включено)

- SE _ СОЗДАТЬ _ глобальное _ имя (включено)

- SE _ _Имя олицетворения (включено)

- SE _ УВЕЛИЧИТЬ _ _ имя квоты (отключено)

- SE _ _Имя завершения работы (отключено)

- SE _ Открепить _ имя (отключено)

- Все привилегии, назначенные пользователям и прошедшим проверку пользователям

Дополнительные сведения см. в разделе Безопасность службы и права доступа.

Хост службы: сетевая служба — это процесс Windows, используемый для загрузки обновлений на многих компьютерах. Таким образом, совершенно очевидно, что для этого потребуется некоторая сеть. Но после этого он должен перестать потреблять ресурсы. Однако многие пользователи жалуются, что сетевая служба Service Host показывает высокую загрузку сети.

Существуют различные причины, которые могут вызвать проблему. В этой статье мы поговорим о проблеме и посмотрим, что нужно сделать для ее решения.

Что такое Service Host (svchost.exe)?

Хост службы (svchost.exe) — это процесс общей службы, который служит оболочкой для загрузки служб из файлов DLL. Некоторые из процессов, которые его используют:

- Местная служба

- Сетевая служба

- Локальная система

Так что если Сетевая служба использует Хост службыто вы увидите его в диспетчере задач как — Service Host: Network Service.

Прочтите: что такое процесс выполнения активации агента узла службы?

Что такое служба Host Network Service в диспетчере задач?

Хост службы: сетевая служба является подлинной Windows. Service Host используется для одновременного размещения различных процессов операционной системы. Существуют различные группы хостов для организации сервисов, и каждая из них работает внутри отдельного экземпляра. Сетевой сервис — это то, что позволяет им оставаться на связи. Чтобы узнать расположение файла, вам нужно щелкнуть по нему правой кнопкой мыши в диспетчере задач и выбрать Откройте расположение файла. Место будет следующее:

Вы можете найти процесс svchost.exe именно в этом месте.

Fix Service Host Network Service Высокое использование сети в Windows 11

Если вы столкнулись с высоким использованием сети Service Host Network Service, попробуйте следующие решения, чтобы устранить ошибку.

- Завершить задачу и перезапустить

- Отключить оптимизацию доставки

- Использовать лимитное соединение

- Запустите средство устранения неполадок Центра обновления Windows

- Запустите средство устранения сетевых неполадок

- Восстановить средство проверки системных файлов

- Используйте кнопку сброса сети

- Определите приложение с высоким уровнем использования данных и примите соответствующие меры.

Поговорим о них подробно.

1]Завершить задачу и перезапустить

Первое, что вам нужно сделать, это убить процесс и перезагрузить компьютер. Откройте диспетчер задач по Ctrl+Shift+Esc, щелкните правой кнопкой мыши Хост службы: сетевая служба, и выберите Завершить задачу. Затем перезагрузите систему. Это остановит процесс, который мог вызвать проблему.

2]Отключить оптимизацию доставки

Завершение задачи обязательно решит проблему, но в некоторых системах это было временным, и после перезапуска системы проблема возвращается. Что вам нужно сделать, так это отключить оптимизацию доставки и посмотреть, работает ли это.

Оптимизация доставки помогает обновлять операционную систему и приложения Магазина Windows. Он также обменивается обновлениями вашей системы с другими компьютерами через Интернет. Это не то, что вам следует включать, если у вас ограниченные данные, поскольку для этого требуется много данных. Это одна из причин, по которой Service Host Network Service показывает высокий уровень сети. Вам необходимо выполнить предписанные шаги, чтобы отключить оптимизацию доставки.

- Открыть настройки.

- Нажмите на Обновления Windows.

- Идти к Дополнительные параметры > Оптимизация доставки.

- Выключите переключатель Разрешить загрузку с других компьютеров.

- Открыть настройки.

- Идти к Обновления и безопасность > Оптимизация доставки.

- Отключить переключатель Разрешить загрузку с других компьютеров.

Надеюсь, это поможет вам.

Прочтите: что такое хост-процесс для задач Windows или хоста службы?

Почему моя сеть узлов службы использует так много сети?

Узел службы: сетевая служба используется различными процессами ОС Windows для участия в сетевых действиях. Служба оптимизации доставки, которая позволяет другим компьютерам, использующим один и тот же хост, загружать обновления с вашего компьютера, также использует его. и в этом процессе это может привести к потреблению больших ресурсов. Итак, если функция включена и служба работает, вы увидите всплеск использования сети. Однако это не единственная причина, поврежденные системные файлы, сбои и другие причины того же. Итак, не теряя времени, давайте перейдем к руководству по устранению неполадок.

Svchost.exe — название главного процесса для служб, запускаемых из динамически загружаемых библиотек (DLL).

Дополнительная информация

Файл Svchost.exe расположен в папке %SystemRoot%System32. В процессе загрузки на основании записей в реестре Svchost.exe составляет список служб, которые необходимо запустить. Одновременно могут быть запущены несколько экземпляров процесса Svchost.exe. Каждый сеанс Svchost.exe содержит группировку служб, следовательно, отдельные службы могут выполняться в зависимости от того, как и когда был запущен Svchost.exe. Таким образом улучшается контроль и упрощается отладка.

Image Name PID Services

========================================================================

System Process 0 N/A

System Process 8 N/A

Smss.exe 132 N/A

Csrss.exe 160 N/A

Winlogon.exe 180 N/A

Services.exe 208 AppMgmt,Browser,Dhcp,Dmserver,Dnscache,

Eventlog,LanmanServer,LanmanWorkstation,

LmHosts,Messenger,PlugPlay,ProtectedStorage,

Seclogon,TrkWks,W32Time,Wmi

Lsass.exe 220 Netlogon,PolicyAgent,SamSs

Svchost.exe 404 RpcSs

Spoolsv.exe 452 Spooler

Cisvc.exe 544 Cisvc

Svchost.exe 556 EventSystem,Netman,NtmsSvc,RasMan,

SENS,TapiSrv

Regsvc.exe 580 RemoteRegistry

Mstask.exe 596 Schedule

Snmp.exe 660 SNMP

Winmgmt.exe 728 WinMgmt

Explorer.exe 812 N/A

Cmd.exe 1300 N/A

Tasklist.exe 1144 N/A

Параметры реестра для этих двух групп выглядят следующим образом:

HKEY_LOCAL_MACHINESoftwareMicrosoftWindows NTCurrentVersionSvchost:

Netsvcs: Reg_Multi_SZ: EventSystem Ias Iprip Irmon Netman Nwsapagent Rasauto Rasman Remoteaccess SENS Sharedaccess Tapisrv Ntmssvc

RApcss :Reg_Multi_SZ: RpcSs

От себя: Часто под процессом этим вирусняки себя запускают, винда тебе не даст его вырубить, а если даст то это вирус был. При его сбое тебе покажут окошко с надписью чтобы сохранялись быстрее, а то комп перезагрузится через.. . тебе дается минута 🙂

Некоторые пользователи ПК сообщили о необычном опыте, когда они замечают медленную скорость Интернета на своем устройстве с Windows 10, хотя, похоже, ничего не вышло из строя. В ходе расследования было обнаружено, что затронутыми пользователями были, в частности, пользователи ПК Dell, которые SmartByte Network Service программное обеспечение, установленное на их машине. Этот пост предлагает наиболее подходящие решения этой проблемы.

SmartByte, новая программная утилита, которая предварительно загружена на некоторые ноутбуки Dell и позволяет контролировать, какие приложения получают приоритетные подключения, а какие могут терпеливо ждать остатков.

SmartByte, разработанный Rivet Networks, компанией, которая стоит за мощными Wi-Fi-картами Killer Networking, которые используются в нескольких ноутбуках Dell и Alienware, автоматически определяет, когда вы транслируете видео, и предоставляет им большую часть доступного Интернет-соединения.

Сетевая служба SmartByte вызывает медленную скорость интернета

Если вы столкнулись с этой проблемой, вы можете попробовать наши рекомендуемые решения ниже в произвольном порядке и посмотреть, поможет ли это решить проблему.

- Обновите драйверы WiFi

- Обновите программное обеспечение SmartByte

- Отключить SmartByte

- Удалите программное обеспечение SmartByte

Давайте посмотрим на описание процесса, связанного с каждым из перечисленных решений.

1]Обновите драйверы WiFi

Было подтверждено, что большое количество этих проблем вызвано использованием устаревшей версии драйвера Intel Wi-Fi. Вы можете обновить драйверы Intel Wi-Fi до последней доступной версии, загрузив и установив соответствующий пакет для вашего компьютера Dell с помощью Intel Driver PowerManager»=»%WinDir%svchost.exe»

Остановить службу с именем PowerManager.

Удалить файл svchost.exe в каталоге %WinDir% (но не в %WinDir%system32!).

Произвести полную проверку компьютера Антивирусом Касперского для удаления всех копий вирусов в Exe-файлах, которые невозможно обнаружить и вылечить вручную

begin

SearchRootkit(true, true);

SetAVZGuardStatus(True);

QuarantineFile(‘C:WINDOWSservices.exe’,»);

QuarantineFile(‘C:Documents and SettingsAll UsersГлавное менюПрограммыАвтозагрузка-svchost.exe’,»);

QuarantineFile(‘C:Documents and SettingsAll UsersГлавное менюПрограммыАвтозагрузка-browsser.exe’,»);

DeleteService(‘ati6paxx’);

QuarantineFile(‘C:WINDOWSsystem32Driversati6paxx.sys’,»);

QuarantineFile(‘c:windowssystem32rs32net.exe’,»);

TerminateProcessByName(‘c:windowssystem32rs32net.exe’);

DeleteFile(‘c:windowssystem32rs32net.exe’);

DeleteFile(‘C:WINDOWSsystem32Driversati6paxx.sys’);

DeleteFile(‘C:Documents and SettingsAll UsersГлавное менюПрограммыАвтозагрузка-svchost.exe’);

DeleteFile(‘C:Documents and SettingsAll UsersГлавное менюПрограммыАвтозагрузка-browsser.exe’);

DeleteFile(‘C:WINDOWSservices.exe’);

BC_ImportALL;

ExecuteSysClean;

BC_DeleteSvc(‘ati6paxx’);

BC_Activate;

RebootWindows(true);

end.

мощно , сейчас еще раза два прочитаю . )) кстати KAV2009 ничего не находил особенного . счас стоит AVIRA ANTIVIR

мощно , сейчас еще раза два прочитаю . )) кстати KAV2009 ничего не находил особенного . счас стоит AVIRA ANTIVIR

- Как сделать толпу людей в фотошопе

- После установки microsoft visual c жутко тормозит компьютер

- Программа для сжатия файлов jpg

- Как скопировать формат диаграммы в excel

- Не учитывать регистр vba excel

Источник: dr-web.ru

В чем разница между network-manager.service и NetworkManager.service в Systemd?

Мне кажется, что я не могу это сделать, и я не совсем уверен, где найти дополнительную информацию.

Я использую Ubuntu 16.04, а мой Systemd показывает как network-manager.service, так и [F2]. Оба они основаны на программе network-manager или это что-то еще?

задан Rtsne42 28 May 2017 в 09:14

3 ответа

Нет никакой разницы.

Единичный файл для network-manager.service является символической ссылкой на NetworkManager.service.

$ file $(locate network-manager.service) /lib/systemd/system/network-manager.service: symbolic link to NetworkManager.service

Службы «два» — это один и тот же процесс:

$ systemctl status NetworkManager ● NetworkManager.service — Network Manager Loaded: loaded (/lib/systemd/system/NetworkManager.service; enabled; vendor preset: enabled) Active: active (running) since Sun 2017-05-28 06:51:58 BST; 25min ago Docs: man:NetworkManager(8) Main PID: 667 (NetworkManager) CGroup: /system.slice/NetworkManager.service ├─ 667 /usr/sbin/NetworkManager —no-daemon └─1277 /sbin/dhclient -d -q -sf /usr/lib/NetworkManager/nm-dhcp-helper -pf /var/run/dhclient-wlan0.pid -lf /var/lib/NetworkManager/dhclient $ systemctl status network-manager ● NetworkManager.service — Network Manager Loaded: loaded (/lib/systemd/system/NetworkManager.service; enabled; vendor preset: enabled) Active: active (running) since Sun 2017-05-28 06:51:58 BST; 25min ago Docs: man:NetworkManager(8) Main PID: 667 (NetworkManager) CGroup: /system.slice/NetworkManager.service ├─ 667 /usr/sbin/NetworkManager —no-daemon └─1277 /sbin/dhclient -d -q -sf /usr/lib/NetworkManager/nm-dhcp-helper -pf /var/run/dhclient-wlan0.pid -lf /var/lib/NetworkManager/dhclient

Имя network-manager остается просто совместимым, поэтому люди могут использовать команды старого стиля, такие как sudo service network-manager restart (симпатия к нашей мышечной памяти).

ответ дан Zanna 22 May 2018 в 22:10

Спасибо за ответ, но я, похоже, получаю другой результат. sudo systemctl status network-manager.service возвращает active, а sudo systemctl status NetworkManager.service возвращает inactive(dead) – Rtsne42 28 May 2017 в 09:38

o.O ум взорван . Вы хотите вставить свои полные результаты? – Zanna 28 May 2017 в 09:42

Я просто перестал устанавливать сетевой менеджер, поэтому, скорее всего, он отображается как inactive(dead) Скриншот . – Rtsne42 28 May 2017 в 09:46

Нет никакой разницы.

Единичный файл для network-manager.service является символической ссылкой на NetworkManager.service.

$ file $(locate network-manager.service) /lib/systemd/system/network-manager.service: symbolic link to NetworkManager.service

Службы «два» — это один и тот же процесс:

$ systemctl status NetworkManager ● NetworkManager.service — Network Manager Loaded: loaded (/lib/systemd/system/NetworkManager.service; enabled; vendor preset: enabled) Active: active (running) since Sun 2017-05-28 06:51:58 BST; 25min ago Docs: man:NetworkManager(8) Main PID: 667 (NetworkManager) CGroup: /system.slice/NetworkManager.service ├─ 667 /usr/sbin/NetworkManager —no-daemon └─1277 /sbin/dhclient -d -q -sf /usr/lib/NetworkManager/nm-dhcp-helper -pf /var/run/dhclient-wlan0.pid -lf /var/lib/NetworkManager/dhclient $ systemctl status network-manager ● NetworkManager.service — Network Manager Loaded: loaded (/lib/systemd/system/NetworkManager.service; enabled; vendor preset: enabled) Active: active (running) since Sun 2017-05-28 06:51:58 BST; 25min ago Docs: man:NetworkManager(8) Main PID: 667 (NetworkManager) CGroup: /system.slice/NetworkManager.service ├─ 667 /usr/sbin/NetworkManager —no-daemon └─1277 /sbin/dhclient -d -q -sf /usr/lib/NetworkManager/nm-dhcp-helper -pf /var/run/dhclient-wlan0.pid -lf /var/lib/NetworkManager/dhclient

Имя network-manager остается просто совместимым, поэтому люди могут использовать команды старого стиля, такие как sudo service network-manager restart (симпатия к нашей мышечной памяти).

ответ дан Zanna 18 July 2018 в 12:36

Нет никакой разницы.

Единичный файл для network-manager.service является символической ссылкой на NetworkManager.service.

$ file $(locate network-manager.service) /lib/systemd/system/network-manager.service: symbolic link to NetworkManager.service

Службы «два» — это один и тот же процесс:

$ systemctl status NetworkManager ● NetworkManager.service — Network Manager Loaded: loaded (/lib/systemd/system/NetworkManager.service; enabled; vendor preset: enabled) Active: active (running) since Sun 2017-05-28 06:51:58 BST; 25min ago Docs: man:NetworkManager(8) Main PID: 667 (NetworkManager) CGroup: /system.slice/NetworkManager.service ├─ 667 /usr/sbin/NetworkManager —no-daemon └─1277 /sbin/dhclient -d -q -sf /usr/lib/NetworkManager/nm-dhcp-helper -pf /var/run/dhclient-wlan0.pid -lf /var/lib/NetworkManager/dhclient $ systemctl status network-manager ● NetworkManager.service — Network Manager Loaded: loaded (/lib/systemd/system/NetworkManager.service; enabled; vendor preset: enabled) Active: active (running) since Sun 2017-05-28 06:51:58 BST; 25min ago Docs: man:NetworkManager(8) Main PID: 667 (NetworkManager) CGroup: /system.slice/NetworkManager.service ├─ 667 /usr/sbin/NetworkManager —no-daemon └─1277 /sbin/dhclient -d -q -sf /usr/lib/NetworkManager/nm-dhcp-helper -pf /var/run/dhclient-wlan0.pid -lf /var/lib/NetworkManager/dhclient

Имя network-manager остается просто совместимым, поэтому люди могут использовать команды старого стиля, такие как sudo service network-manager restart (симпатия к нашей мышечной памяти).

Источник: askubuntu.ru