На прошлом уроке учащиеся узнали, что Интернет-черви, или сетевые черви – это вредоносные программы, которые распространяют свои копии по локальным и/или глобальным сетям. Сетевые черви бывают следующих видов: почтовые черви и веб-черви. На этом уроке более подробно рассматривается, что такое веб-черви и почтовые черви, а также рассказывается о способах защиты от них.

В данный момент вы не можете посмотреть или раздать видеоурок ученикам

Чтобы получить доступ к этому и другим видеоурокам комплекта, вам нужно добавить его в личный кабинет.

Получите невероятные возможности

1. Откройте доступ ко всем видеоурокам комплекта.

Антивирусы

2. Раздавайте видеоуроки в личные кабинеты ученикам.

3. Смотрите статистику просмотра видеоуроков учениками.

Получить доступ

Конспект урока «Сетевые черви и защита от них»

С прошлого урока мы с вами знаем, что Интернет-черви или сетевые черви – это вредоносные программы, которые распространяют свои копии по локальным и/или глобальным сетям. Черви делятся на почтовых и веб-червей.

На этом уроке мы более подробно рассмотрим, что такое веб-черви и почтовые черви, а также узнаем, какие существуют способы защиты от них.

Первые эксперименты по внедрению компьютерных червей были проведены в 1978 году в исследовательском центре Xerox в Пало-Альто John Shoch и Jon Hupp.

Сам же термин «червь» возник под влиянием научно-фантастических романов «Когда Харли исполнился год» David Gerrold, в котором были описаны червеподобные программы, и «На ударной волне» John Brunner, где вводится сам термин.

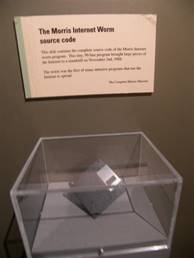

«Червь Мориса» – это один из наиболее известных компьютерных червей, который был написан в 1988 году Робертом Моррисом-младшим.

В то время Роберт Моррис был студентом Корнельского Университета. Само же распространение этого червя началось 2 ноября, после чего червь быстро заразил примерно 6200 компьютеров. На то время это составляло примерно около 10 % всех компьютеров, которые были подключены в то время к Интернету.

Тестирование Антивирусной программы Microsoft Defender в Windows 11 PRO 64

Дискета с исходным кодом червя Морриса, хранящаяся в музее науки в Бостоне.

Как мы знаем, черви распространяются различными способами. В основном механизмы распространения червей делятся на 2 группы:

1. Использование уязвимостей и ошибок администрирования в программном обеспечении, установленном на компьютере. Например, тот же червь Мориса подбирал пароль к словарю. Черви, которые используют этот способ распространения, работают автономно, автоматически выбирая и атакуя компьютеры.

2. Использование средств так называемой социальной инженерии, т. е. провоцируется запуск вредоносной программы самим пользователем. Такой метод чаще всего используется при рассылке спама, в социальных сетях и так далее.

Но в наше время также встречаются черви, которые комбинируют в себе различные способы распространения, стратегии выбора жертв, а также коды компьютерных программ, которые ищут уязвимые места в программном обеспечении в различных ОС.

Скорость же распространения таких вирусов зависит от многих факторов:

· алгоритм поиска уязвимых компьютеров;

· средняя скорость создания новых копий.

Так, например, сетевые черви, которые распространяются по сети, обладают очень большой скоростью.

При активизации червя может произойти уничтожение программ и данных, а также похищение персональных данных пользователя. То есть, кроме вредоносных действий, сетевые черви могут выполнять шпионскую функцию троянских программ.

А сейчас рассмотрим такой вид червей, как веб-черви.

Веб-черви – это вредоносные программы, которые распространяются при помощи веб-серверов.

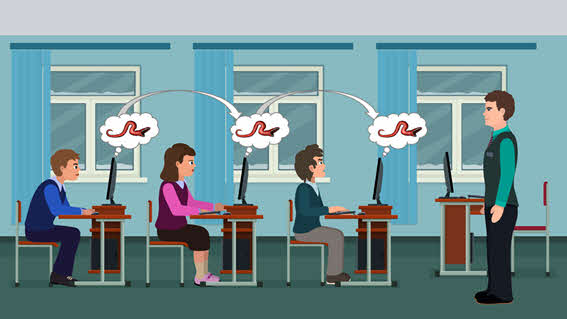

Заражение компьютера пользователя этим типом червей происходит в несколько этапов. Давайте разберёмся на примере. На уроке информатики вам дали задание написать реферат на тему «Что такое информация?». В наше время всё чаще молодые люди используют Интернет для поиска информации.

Этим и пользуются разработчики вирусных программ. Для начала веб-червь проникает на сервер, на котором находится сайт, и изменяет его веб-страницы.

Затем он ждёт, пока вы зададите необходимый запрос в поисковике и перейдёте на заражённую веб-страницу. После чего он спокойно проникает в ваш компьютер.

Причём если ваш компьютер подключён к сети, например, в школьном классе, то червь начинает распространяться автоматически и на другие компьютеры сети.

При этом скорость распространения по локальной сети будет намного выше, чем через Интернет, т. к. вирусу уже нет необходимости ожидать, пока вы зайдёте на заражённую веб-страницу.

К разновидностям веб-червей относятся скрипты-вирусы. Скрипты-вирусы – это активные элементы (программы) на языках JavaScript или VBScript, которые могут содержаться в файлах веб-страниц. Такие файлы передаются по Всемирной паутине с серверов Интернета в браузер локального компьютера, после чего и происходит непосредственно само заражение.

Скрипты-вирусы – это многообразный тип вирусов, который способен причинять различный вред, начиная от безобидных шуток, например, удаление ярлыков, так и заканчивая очень нехорошими последствиями, например, удаление или шифрование очень важных данных.

Так, например, в 1998 году появился скрипт-вирус VBScript. Rabbit, который заражал скрипты веб-страниц.

Давайте рассмотрим пример одного из видов скриптов. Заходя на различные сайты, вы часто видите всплывающие окна – рекламу.

А обращали ли вы внимание, что эта реклама в основном соответствует запросам, которые вы чаще всего задаёте в Интернете? Т. е. такая разновидность скриптов следит за вашими действиями в Интернете, а затем в качестве рекламы возникают различные предложения на сайтах Интернета.

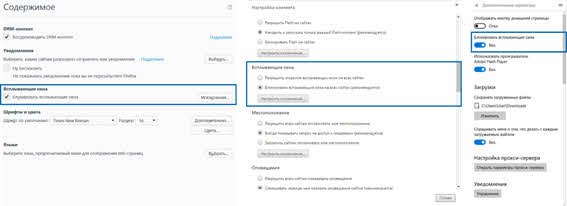

Для защиты своего компьютера от таких вирусов можно в настройках браузера запретить получение активных элементов на локальном компьютере.

Но для большей эффективности рекомендуется использовать веб-антивирусные программы. Такие программы включают в себя межсетевой экран и модуль проверки на языках JavaScript и VBScript.

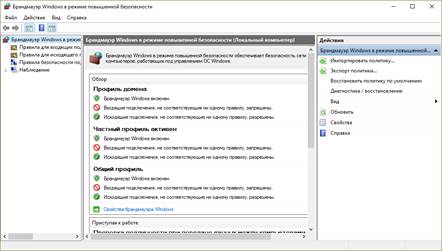

Межсетевой экран (брандмауэр) – это программный или программно-аппаратный элемент компьютерной сети, который осуществляет контроль и фильтрацию данных проходящего через него сетевого трафика в соответствии с заданными правилами.

Т. е. брандмауэр проверяет все данные, поступающие из Интернета или по локальной сети, а затем либо отклоняет её, либо пропускает в компьютер.

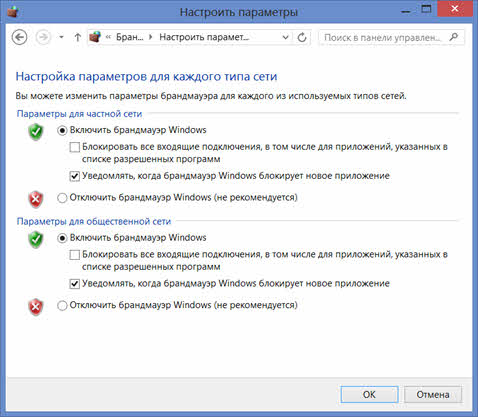

Например, в операционной системе Windows есть свой встроенный брандмауэр.

Первые же устройства, которые выполняли функцию фильтрации трафика, появились в конце 1980-х годов. В те времена Интернет ещё только входил в жизнь людей и не использовался в глобальных масштабах. Такие устройства назывались маршрутизаторами. Они проверяли трафик на основании данных, содержащихся в заголовках сетевого уровня.

С развитием сетевых технологий эти устройства получили возможность выполнять фильтрацию трафика, используя данные протоколов более высокого уровня. То есть маршрутизаторы – это первая программно-аппаратная реализация межсетевого экрана.

Сами же программные межсетевые экраны появились существенно позже и были гораздо моложе, чем антивирусные программы. К примеру, сюда можно отнести проект Netfilter, который был основан в 1998 году. Он встраивался в ядро Linux с версии 2.4. Такие программы появились так поздно, потому что с основной защитой справлялись антивирусные программы. Но в конце 1990-х годов вирусы стали активно использовать отсутствие межсетевого экрана и это привело к появлению брандмауэров.

Например, вы зашли на веб-страницу, в это время межсетевой экран проверяет наличие на этой странице известных вредоносных кодов, данные о которых хранятся в специальной базе данных, или же незнакомых, но подозрительных скриптов, проверка которых происходит при помощи эвристического алгоритма. В базах данных брандмауэра содержатся данные о всех известных вредоносных программах и способах защиты от них. Эвристический алгоритм позволяет обнаружить новые вирусы, которые ещё не описаны в базах данных.

Если же вы зашли на страницу, на которой находится вирус, то доступ к ней блокируется и, соответственно, выводится сообщение о том, что на этой странице присутствует вирус. Если же с выбранной страницей всё хорошо и на ней нет никаких вирусов, то вы спокойно можете читать информацию, находящуюся на ней.

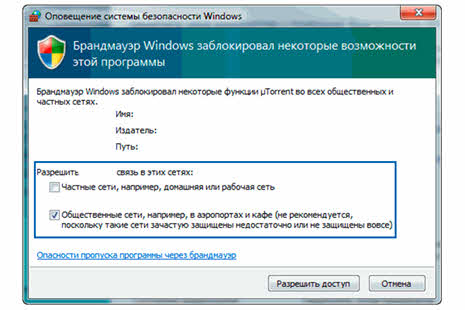

Наверное, многие из вас используют программы для общения в реальном времени, то есть для передачи мгновенных сообщений или же онлайн-игры. В таком случае межсетевой экран запрашивает пользователя о блокировании или разрешении подключения. Вам достаточно один раз выбрать нужное действие, установив галочку напротив него, и нажать «Разрешить доступ», чтобы брандмауэр больше не выдавал запрос по поводу поступления информации для этой программы. При разрешении подключения межсетевой экран создаёт исключение для этого приложения.

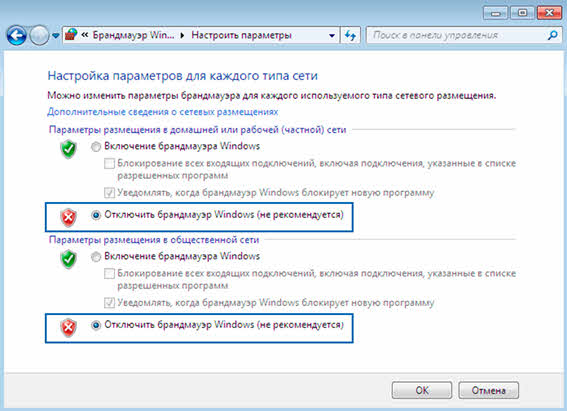

Иногда некоторые пользователи отключают защиту брандмауэра, чтобы он не мешал своими запросами выполнению действий с той или иной сетевой программой.

При этом пользователи полагаются на то, что если в Интернете и есть вирус, то его без проблем обнаружит антивирусная программа. Но всё-таки не зря же разработчики, помимо антивирусных программ, создали и межсетевые экраны. Если не хотите, чтобы на ваш компьютер проник вирус, который может повредить данные на нём, не стоит отключать брандмауэр.

Для проверки скриптов в браузере существует своя последовательность действий. Давайте рассмотрим её.

При запуске веб-страницы каждый скрипт, который на ней находится, перехватывается модулем проверки скриптов, после чего происходит тщательный анализ на присутствие вредоносного кода.

В случае, если в скрипте присутствует вредоносный код, то модуль проверки скриптов блокирует его, а пользователь получает соответствующее сообщение.

Если же в скрипте не обнаружено вредоносного кода, то он выполняется.

Ещё один вид сетевых червей, который мы рассмотрим на этом уроке, – почтовые черви.

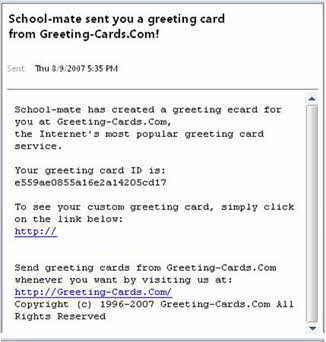

Как видно из названия, почтовые черви – это вредоносные программы, которые распространяются через электронную почту.

Такие вирусные программы могут распространяться двумя способами. Рассмотрим их.

Если вы получили письмо от незнакомого человека, а в нём есть прикреплённый файл, то ни в коем случае нельзя скачивать его. Иначе произойдёт активация вредоносной программы.

И снова, если вам на почту пришло письмо от незнакомого человека, а в нём есть ссылка на какой-либо файл, то опять же нельзя переходить по этой ссылке. Если же вы всё-таки перешли по этой ссылке, то снова произойдёт активация вируса.

Если на ваш компьютер всё-таки попал почтовый вирус, то он начинает рассылать себя по всем контактам вашей адресной книги.

Для того, чтобы такой вирус не попал к вам на компьютер, не следует открывать вложенные в почтовые сообщения файлы, полученные от неизвестного отправителя.

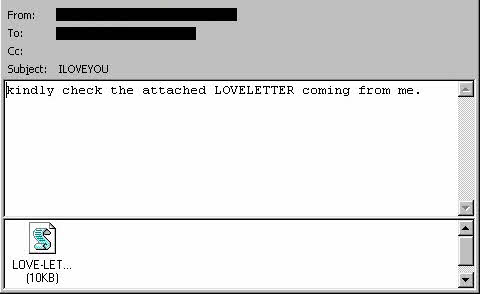

Обратимся немного к истории. Так, например, 2000 год можно назвать годом любовных вирусов. Вирус LoveLetter, который был обнаружен 5 мая, мгновенно разлетелся по всему миру, поразив десятки миллионов компьютеров практически во всём мире.

У этого вируса была очень высокая скорость распространения. Сам вирус работал следующим образом: при попадании на компьютер, он начинал мгновенную рассылку своих копий в адресной книге почтовой программы Microsoft Outlook. Вирус LoveLetter делал это от имени владельца заражённого компьютера. Сам же владелец естественно об этом и не догадывался.

В письмах был прикреплён файл с расширением «.TXT.VBC». При виде расширения пользователи, получившие этот файл, были в растерянности и не понимали ничего, так как думали, что это текстовый файл, а текстовый файл, как считалось, не может содержать вирусов. Это так, но под ложным расширением «.TXT» может скрываться всё что угодно. В данном случае – программа, написанная на VBScript.

Также следует подчеркнуть гениальность автора: простой ход с точки зрения психологии. Мало кто сможет удержаться, чтобы не прочитать любовное письмо от своего знакомого. Именно на это и был сделан акцент при создании такого вируса.

В 2007 году компанией Fortinet были проведены исследования, которые показали, что число червей, массово распространяющихся по электронной почте, уменьшилось. Специалисты же объяснили это тем, что мошенники стали более разборчивыми в отношении жертв и вместо того, чтобы рассылать червей всем подряд, они стараются поразить более узкий круг пользователей, например, сотрудников какой-либо крупной компании. Но это не говорит о том, что черви исчезли или исчезнут в ближайшее время. Примером является появление всё в том же 2007 году червя Storm.

Но по мнению специалистов, рассылки новых червей являются эффективными только в течение первого часа, до тех пор, пока антивирусные программы не обновят свои базы данных.

Но всё-таки не стоит терять бдительности, поэтому для того, чтобы сетевые черви не попали на ваш компьютер, следует своевременно скачивать и устанавливать обновления системы безопасности операционной системы и программ.

На этом наш урок подошёл к концу. Сегодня мы с вами подробно познакомились с веб-червями и принципами их работы. Также узнали, как работает межсетевой экран (брандмауэр). Изучили принцип работы и профилактики почтовых червей.

Источник: videouroki.net

Школьные учебники онлайн Удобная онлайн библиотека для школьников.

Вы здесь: Главная страница  Информатика

Информатика  11 класс

11 класс  Угринович 11 класс

Угринович 11 класс  21 1.6.3 Сетевые черви и защита от них

21 1.6.3 Сетевые черви и защита от них

Новости

- Новости Информатизации

- Новости Физики

- Новости Астрономии

- Общие новости

- Школьные новости

- Новости ЕГЭ и ОГЭ(ГИА)

Учебники

Как пользоваться:

- Сайтом

- Электронными учебниками

Счетчики

Сайт участвует

1.6.3 Сетевые черви и защита от них

К сетевым червям (англ. worm) относятся вредоносные программы, распространяющие свои копии по локальным и/или глобальным сетям. Для своего распространения сетевые черви используют разнообразные сервисы глобальных и локальных компьютерных сетей: Всемирную паутину, электронную почту и т. д.

Сетевые черви кроме вредоносных действий, которыми обладают и классические компьютерные вирусы, могут выполнять шпионскую функцию троянских программ.

Сетевые черви являются вредоносными программами, которые проникают на компьютер, используя сервисы компьютерных сетей. Активизация сетевого червя может вызывать уничтожение программ и данных, а также похищение персональных данных пользователя.

Основным признаком, по которому типы червей различаются между собой, является способ распространения червя — как он передает свою копию на удаленные компьютеры. Однако многие сетевые черви используют более одного способа распространения своих копий по компьютерам локальных и глобальных сетей.

Web-черви. Отдельную категорию составляют черви, использующие для своего распространения Web-серверы. Заражение происходит в два этапа. Сначала червь проникает в компьютер-сервер и модифицирует Web-страницы сервера. Затем червь «ждет» посетителей, которые запрашивают информацию с зараженного сервера (например, открывают в браузере зараженную Web-страницу), и таким образом проникает на другие компьютеры сети.

Разновидностью Web-червей являются скрипты — активные элементы (программы) на языках JavaScript или VBScript, которые могут содержаться в файлах Web-стра- ниц. Заражение локального компьютера происходит при их передаче по Всемирной паутине с серверов Интернета в браузер локального компьютера.

Профилактическая защита от таких червей состоит в том, что в браузере можно запретить получение активных элементов на локальный компьютер.

Еще более эффективны Web-антивирусные программы, которые включают межсетевой экран и модуль проверки скриптов на языках JavaScript и VBScript.

Межсетевой экран. Межсетевой экран (брандмауэр) — это программное или аппаратное обеспечение, которое проверяет информацию, входящую в компьютер из локальной сети или Интернета, а затем либо отклоняет ее, либо пропускает в компьютер, в зависимости от параметров брандмауэра.

Межсетевой экран обеспечивает проверку всех Web-страниц, поступающих на компьютер пользователя. Каждая Web-страница перехватывается и анализируется межсетевым экраном на присутствие вредоносного кода. Распознавание вредоносных программ происходит на основании баз, используемых в работе межсетевого экрана, и с помощью эвристического алгоритма. Базы содержат описание всех известных на настоящий момент вредоносных программ и способов их обезвреживания. Эвристический алгоритм позволяет обнаруживать новые вирусы, еще не описанные в базах.

Если Web-страница, к которой обращается пользователь, содержит вредоносный код, доступ к нему блокируется. При этом на экран выводится уведомление о том, что запрашиваемая страница заражена. Если Web-страница не содержат вредоносного кода, она сразу же становится доступной для пользователя.

Если на компьютере используются такие программы, как программа передачи мгновенных сообщений или сетевые игры, которым требуется принимать информацию из Интернета или локальной сети, межсетевой экран запрашивает пользователя о блокировании или разрешении подключения. Если пользователь разрешает подключение, брандмауэр Windows создает исключение, чтобы в будущем не тревожить пользователя запросами по поводу поступления информации для этой программы.

Проверка скриптов в браузере. Проверка всех скриптов, обрабатываемых в браузере, производится следующим образом:

- •каждый запускаемый на Web-странице скрипт перехватывается модулем проверки скриптов и анализируется на присутствие вредоносного кода;

- •если скрипт содержит вредоносный код, модуль проверки скриптов блокирует его, уведомляя пользователя специальным всплывающим сообщением;

- •если в скрипте не обнаружено вредоносного кода, он выполняется.

Почтовые черви. Почтовые черви для своего распространения используют электронную почту. Червь либо отсылает свою копию в виде вложения в электронное письмо, либо отсылает ссылку на свой файл, расположенный на ка- ком-либо сетевом ресурсе. В первом случае код червя активизируется при открытии (запуске) зараженного вложения, во втором — при открытии ссылки на зараженный файл. В обоих случаях эффект одинаков — активизируется код червя.

Лавинообразная цепная реакция распространения почтового червя базируется на том, что червь после заражения компьютера начинает рассылать себя по всем адресам электронной почты, которые имеются в адресной книге пользователя.

Профилактическая защита от почтовых червей состоит в том, что не рекомендуется открывать вложенные в почтовые сообщения файлы, полученные из сомнительных источников.

Профилактическая защита от таких червей состоит в том, что рекомендуется своевременно скачивать из Интернета и устанавливать обновления системы безопасности операционной системы и приложений.

3 Информатика и ИКТ

Контрольные вопросы

- 1. Как сетевые черви проникают на компьютер?

- 2. Какие типы сетевых червей существуют?

Источник: txtbooks.ru

Презентация — Защита персональных данных

3. К биометрическим системам защиты информации относятся системы идентификации по:

1) отпечаткам пальцев 2) росту 3) радужной оболочке глаза 4) изображению лица 5) цвету волос 6) характеристикам речи 7) весу 8) цвету глаз 9) геометрии ладони руки

Слайд 5

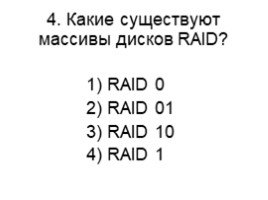

4. Какие существуют массивы дисков RAID?

1) RAID 0 2) RAID 01 3) RAID 10 4) RAID 1

Слайд 6

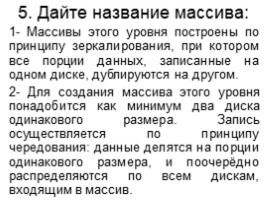

5. Дайте название массива:

1- Массивы этого уровня построены по принципу зеркалирования, при котором все порции данных, записанные на одном диске, дублируются на другом. 2- Для создания массива этого уровня понадобится как минимум два диска одинакового размера. Запись осуществляется по принципу чередования: данные делятся на порции одинакового размера, и поочерёдно распределяются по всем дискам, входящим в массив.

Слайд 7

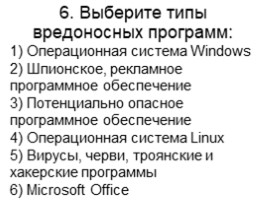

6. Выберите типы вредоносных программ:

1) Операционная система Windows 2) Шпионское, рекламное программное обеспечение 3) Потенциально опасное программное обеспечение 4) Операционная система Linux 5) Вирусы, черви, троянские и хакерские программы 6) Microsoft Office

Слайд 8

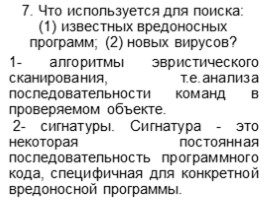

7. Что используется для поиска: (1) известных вредоносных программ; (2) новых вирусов?

1- алгоритмы эвристического сканирования, т.е.анализа последовательности команд в проверяемом объекте. 2- сигнатуры. Сигнатура — это некоторая постоянная последовательность программного кода, специфичная для конкретной вредоносной программы.

Слайд 9

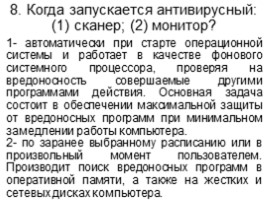

8. Когда запускается антивирусный: (1) сканер; (2) монитор?

1- автоматически при старте операционной системы и работает в качестве фонового системного процессора, проверяя на вредоносность совершаемые другими программами действия. Основная задача состоит в обеспечении максимальной защиты от вредоносных программ при минимальном замедлении работы компьютера. 2- по заранее выбранному расписанию или в произвольный момент пользователем. Производит поиск вредоносных программ в оперативной памяти, а также на жестких и сетевых дисках компьютера.

Слайд 10

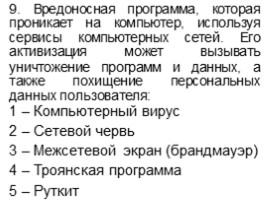

9. Вредоносная программа, которая проникает на компьютер, используя сервисы компьютерных сетей. Его активизация может вызывать уничтожение программ и данных, а также похищение персональных данных пользователя:

1 – Компьютерный вирус 2 – Сетевой червь 3 – Межсетевой экран (брандмауэр) 4 – Троянская программа 5 – Руткит

Слайд 11

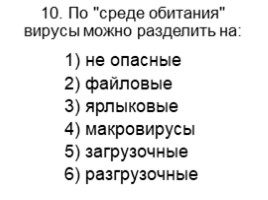

10. По «среде обитания» вирусы можно разделить на:

1) не опасные 2) файловые 3) ярлыковые 4) макровирусы 5) загрузочные 6) разгрузочные

Слайд 12

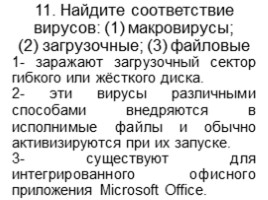

11. Найдите соответствие вирусов: (1) макровирусы; (2) загрузочные; (3) файловые

1- заражают загрузочный сектор гибкого или жёсткого диска. 2- эти вирусы различными способами внедряются в исполнимые файлы и обычно активизируются при их запуске. 3- существуют для интегрированного офисного приложения Microsoft Office.

Слайд 13

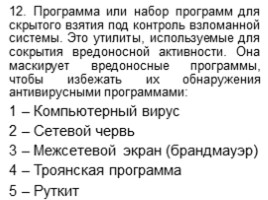

12. Программа или набор программ для скрытого взятия под контроль взломанной системы. Это утилиты, используемые для сокрытия вредоносной активности. Она маскирует вредоносные программы, чтобы избежать их обнаружения антивирусными программами:

1 – Компьютерный вирус 2 – Сетевой червь 3 – Межсетевой экран (брандмауэр) 4 – Троянская программа 5 – Руткит

Слайд 14

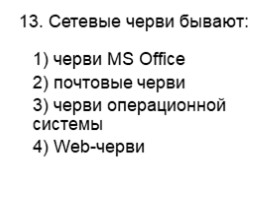

13. Сетевые черви бывают:

1) черви MS Office 2) почтовые черви 3) черви операционной системы 4) Web-черви

Слайд 15

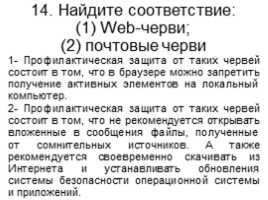

14. Найдите соответствие: (1) Web-черви; (2) почтовые черви

1- Профилактическая защита от таких червей состоит в том, что в браузере можно запретить получение активных элементов на локальный компьютер. 2- Профилактическая защита от таких червей состоит в том, что не рекомендуется открывать вложенные в сообщения файлы, полученные от сомнительных источников. А также рекомендуется своевременно скачивать из Интернета и устанавливать обновления системы безопасности операционной системы и приложений.

Слайд 16

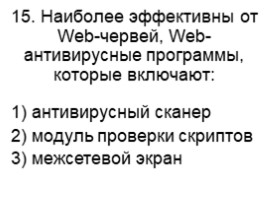

15. Наиболее эффективны от Web-червей, Web-антивирусные программы, которые включают:

1) антивирусный сканер 2) модуль проверки скриптов 3) межсетевой экран

Слайд 17

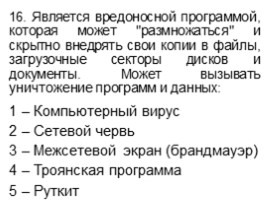

16. Является вредоносной программой, которая может «размножаться» и скрытно внедрять свои копии в файлы, загрузочные секторы дисков и документы. Может вызывать уничтожение программ и данных:

1 – Компьютерный вирус 2 – Сетевой червь 3 – Межсетевой экран (брандмауэр) 4 – Троянская программа 5 – Руткит

Слайд 18

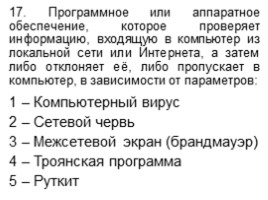

17. Программное или аппаратное обеспечение, которое проверяет информацию, входящую в компьютер из локальной сети или Интернета, а затем либо отклоняет её, либо пропускает в компьютер, в зависимости от параметров:

1 – Компьютерный вирус 2 – Сетевой червь 3 – Межсетевой экран (брандмауэр) 4 – Троянская программа 5 – Руткит

Слайд 19

18. Троянские программы бывают:

1) утилиты удалённого администрирования 2) программы — шпионы 3) программы удаления данных на локальном компьютере 4) рекламные программы

Слайд 20

19. Найдите соответствие: (1) утилиты удалённого администрирования; (2) программы – шпионы; (3) рекламные программы:

1- часто используются для кражи информации пользователей различных систем онлайновых платежей и банковских систем. 2- встраивают различную информацию в основную полезную программу и могут выполнять функцию троянских программ. Эти программы могут скрытно собирать различную информацию о пользователе компьютера и затем отправлять её злоумышленнику. 3- являются одним из самых опасных видов вредоносного ПО, поскольку в них заложена возможность злоумышленных действий, они могут быть использованы для обнаружения и передачи кофиденциальной информации.

Слайд 21

20. Найдите соответствие: (1) DoS – программы; (2) DDos – программы:

1- реализуют распределённые атаки с разных компьютеров, причём без ведома пользователей заражённых компьютеров. 2- реализуют атаку с одного компьютера с ведома пользователя. Эти программы обычно наносят ущерб удалённым компьютерам и сетям, не нарушая работоспособности заражённого компьютера.

Слайд 22

21. Вредоносная программа, которая выполняет несанкционированную пользователем передачу управления компьютером удалённому пользователю, а также действия по удалению, модификации, сбору и пересылке информации третьим лицам:

1 – Компьютерный вирус 2 – Сетевой червь 3 – Межсетевой экран (брандмауэр) 4 – Троянская программа 5 – Руткит

Слайд 23

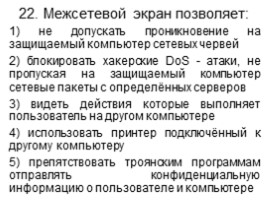

22. Межсетевой экран позволяет:

1) не допускать проникновение на защищаемый компьютер сетевых червей 2) блокировать хакерские DoS — атаки, не пропуская на защищаемый компьютер сетевые пакеты с определённых серверов 3) видеть действия которые выполняет пользователь на другом компьютере 4) использовать принтер подключённый к другому компьютеру 5) препятствовать троянским программам отправлять конфиденциальную информацию о пользователе и компьютере

Источник: lusana.ru